有工具了,如何快速发现Windows中毒(含工具下载)

本文是之前《没有外部工具,如何快速发现Windows中毒了》的姊妹篇,探讨Windows电脑感染多种典型病毒后,在没有专业杀毒软件情况下的快速检测方法。

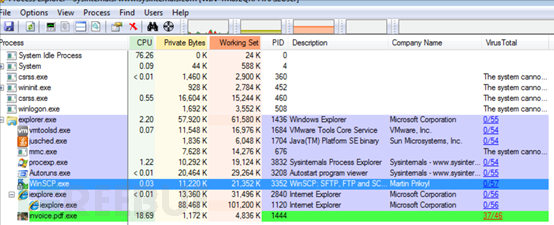

Process Explorer

这个工具就像ctrl + alt + delete,而最新版则可以支持提交运行程序散列到VirusTotal用于识别功能。想要开启它,你需要去视图(View)→选择列(Select Columns),然后查看VirusTotal box继续选择选项(Option)→VirusTotal.com→检测(Check)VirusTotal.com并选择同意条款。很明显,你需要有一个活跃的网络链接。而想要找到问题,只需要查看VirusTltal列中红色评级的部分。

Autoruns

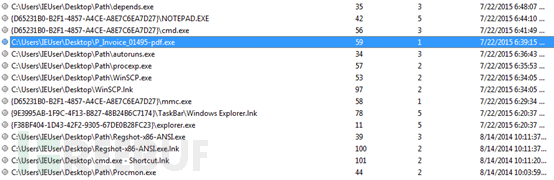

Autoruns for Windows 是 Mark Russinovich 和 Bryce Cogswell 开发的一款软件,它能用于显示在 Windows启动或登录时自动运行的程序,并且允许用户有选择地禁用或删除它们,例如那些在“启动”文件夹和注册表相关键中的程序。

选择选项按钮→扫描功能→检查VirusTotal.com然后单击重新扫描。已知的病毒会以高于0检测率的水平弹出,即使病毒没有被识别出,还是很容易通过一些奇怪的名称或者红色警戒提示而发现他们,如下图所示。

Mandiant ShimCache (AppCompat Cache) Parse

这个小工具因为通过命令行以及快速为我提供运行文件名单而帮我节省了大量的时间,注意如果没有使用新的exe,这个方法可能不会显示以非.exe起始的中毒文件,例如word文档垃圾邮件。有时输出日期可能看起来有些奇怪,但是总的来说它有助于快速发现病毒感染时间,让你有机会回到日志中把事件重新梳理一遍。

打开管理员命令提示符并输入以下内容:

reg export "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" shimcache.reg

然后把你存放Mandiant脚本的文件解析出来:

python shimcacheparser.py -o output.csv -r shimcache.reg

这将生成输出一个.csv文件,你应当按日期或者文件夹名称排序,然后分析那些名称奇怪的可执行文件。特别值得注意的是,用户临时、桌面以及下载的文件,这些都是我经常发现有中毒的地方。通常人们会下载一些垃圾邮件exe,在桌面运行然后放一些东西到应用数据、本地、临时文件中。这结果应该是显而易见的,因为同时会有存在问题名称的几个条目。这里有一个ShopAtHome广告软件的例子。

07/14/09 01:16:17 N/A C:\Program Files\Common Files\System\wab32.dll,N/A,False

07/14/09 01:15:38 N/A C:\Windows\System32\mf.dll,N/A,False

03/21/14 21:13:42 N/A C:\Program Files\Common Files\VMware\Drivers\vss\comreg.exe,N/A,True

03/21/14 20:22:54 N/A C:\Program Files\VMware\VMware Tools\TPVCGateway.exe,N/A,True

03/21/14 20:22:54 N/A C:\Program Files\VMware\VMware Tools\TPAutoConnSvc.exe,N/A,True

07/14/09 01:14:29 N/A C:\Windows\system32\printui.exe,N/A,True

07/14/09 01:14:23 N/A C:\Windows\System32\mctadmin.exe,N/A,True

07/14/09 01:14:30 N/A C:\Windows\System32\regsvr32.exe,N/A,True

07/14/09 01:14:45 N/A C:\Program Files\Windows Mail\WinMail.exe,N/A,True

07/12/09 07:55:40 N/A c:\a8bae8b25b3310ea7c\install.exe,N/A,True

01/25/15 16:08:10 N/A C:\Users\IEUser\AppData\Roaming\ShopAtHome\ShopAtHomeHelper\Exec.exe N/A True

01/25/15 16:08:36 N/A C:\Users\IEUser\AppData\Roaming\ShopAtHome\ShopAtHomeToolbar\ShopAtHomeHelperInstaller.exe N/A True

01/25/15 16:08:14 N/A C:\Users\IEUser\AppData\Roaming\ShopAtHome\ShopAtHomeHelper\RibbonConfig.exe N/A False

08/14/14 13:08:10 N/A C:\Users\IEUser\AppData\Local\Temp\{7EAD7ED1-4F98-47EA-AF3E-1652458B1DFD}~setup\vcredist_x86.exe,N/A,True

08/14/14 13:08:01 N/A C:\Users\IEUser\AppData\Local\Temp\vmware-IEUser\00000265\setup.exe,N/A,True

07/14/09 01:14:28 N/A C:\Windows\System32\powercfg.exe,N/A,True

08/14/14 12:46:50 N/A C:\Users\IEUser\AppData\Local\Temp\upgrader.exe,N/A,True

08/14/14 12:46:50 N/A C:\Users\IEUser\AppData\Local\Temp\storePwd.exe,N/A,True

08/14/14 12:46:50 N/A C:\Users\IEUser\AppData\Local\Temp\unattendNaNd,N/A,False

07/14/09 01:14:23 N/A C:\Windows\system32\mcbuilder.exe,N/A,True

07/14/09 01:14:46 N/A C:\Windows\system32\winsat.exe,N/A,True

07/14/09 01:14:28 N/A C:\Windows\system32\oobe\oobeldr.exe,N/A,True

07/14/09 01:14:25 N/A C:\Windows\system32\oobe\msoobe.exe,N/A,True

UserAssist

这个工具可以查询Windows被浏览器执行的文件列表。这个简单工具可以来用运行以及形象化的检查输出,发现任何奇怪的地方了吗?这里有一个我从Payload Security中找到的感染实例。

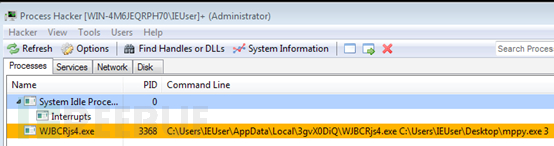

Process Hacker

类似于Process Explorer以及其他同样的东西,但是我最喜欢Process Hacker的一个功能就是标记恶意程序的过程非常迅速。关闭所有的程序,然后在视图菜单中检查“Hide Signed Processes”,经常这么做会让列表中仅剩下恶意执行文件。(在Process Explorer中这么操作:选项→验证图像签名,然后查看是否签署)。这里有个恶意软件的例子。

Process Hacker同时附带了一个你所能找到的最优秀的程序杀手,点击进程,单击杂项(Miscellaneous)→终结者(Terminator)。这个功能将会尝试越来越多疯狂的事情,包括将垃圾信息写到内存中。

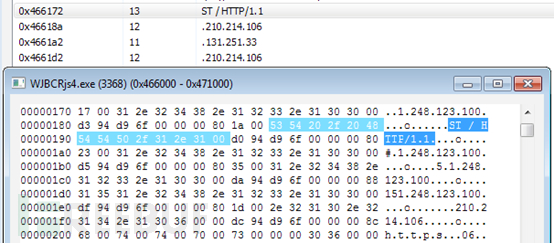

分析提示

在Process Explorer中,右键单击一个进程,打开属性然后选择标签的字符串。或者,在Process Hakcer中,右键单击恶意进程,选择属性→内存选项卡→单击字符串按钮→单击默认值OK。你会获得来自内存运行进程中的字符串,几乎总是包括了命令和控制地址,告诉你该屏蔽以及回调的内容或类型。在以上恶意软件中,你能看到多个IP地址,以及这样一个事实:这将至少尝试一个HTTP POST请求,或者看起来像的什么东西。你将拥有一个简易的输入/输出控制器,用于寻找是否有其他人感染了相同病毒。

*参考来源:909research,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

浙公网安备 33010602011771号

浙公网安备 33010602011771号