学习笔记二十六:SQLMap注入Access

asp(动态服务页面)

ASP即Active Server Pages,是Microsoft公司开发的服务器端脚本环境,可用来创建动态交互式网页并建立强大的web应用程序。当服务器收到对ASP文件的请求时,它会处理包含在用于构建发送给浏览器的HTML(Hyper Text Markup Language,超文本置标语言)网页文件中的服务器端脚本代码。除服务器端脚本代码外,ASP文件也可以包含文本、HTML(包括相关的客户端脚本)和com组件调用。ASP简单、易于维护 , 是小型页面应用程序的选择 (也就是往往只有小型网站才会采用),在使用DCOM (Distributed Component Object Model)和 MTS(Microsoft Transaction Server)的情况下, ASP甚至可以实现中等规模的企业应用程序。

用asp写出的网站往往会与access数据库进行搭配,当然也有与mssql数据库搭配的,但是很少会有与mysql数据库进行搭配的

- asp + access(最常见)

- asp + mssql

- asp + mysql (非常少见)

有些网站会采取一些安全防护措施,比如安装服务器防护软件像安全狗这样的。

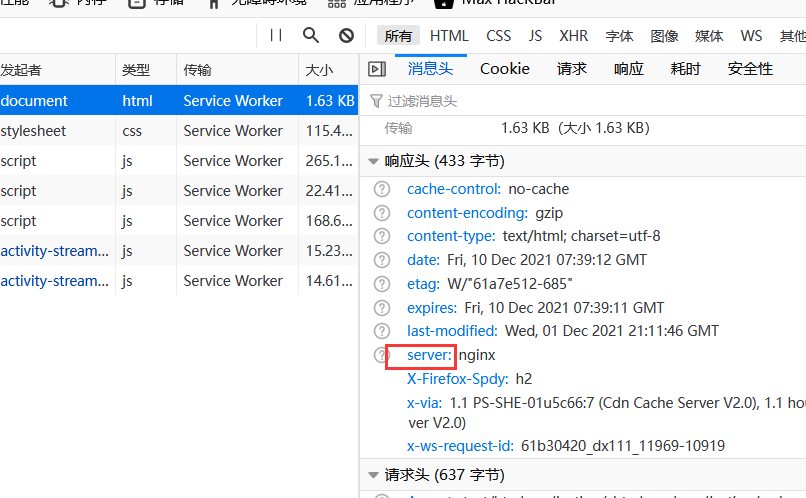

具体对此的查看可以在网站的server部分查看。

若是遇到没有任何防护措施的网站,那么我们就可以利用漏洞扫描工具例如Vega对其进行漏洞扫描,或者,自己进行手工SQL注入测试它的漏洞。

使用sqlmap -u "http://192.168.0.19:99/shownews.asp?id=65" sqlmap会对网站进行注入的探测

如果sqlmap爆破出的表名是含有前缀的像xx_admin这样,那么我们就需要配合Burpsuite来进行操作,对每一次请求都加上前缀。

当sqlmap爆破结束后,我们用 sqlmap -u "http://192.168.0.19:99/shownews.asp?id=65" -T admin_user --columns 命令,来显示出admin_user表当中的所有数据字段

接着用sqlmap -u "http://192.168.0.19:99/shownews.asp?id=65" -T admin_user -C admin,password --dump 命令,来显示admin_user表下的admin和password字段的内容

有时返回出的password字段信息会采用md5(或者md5混合其他加密方式)进行加密

md5加密不能通过逆向来破解,是通过将键盘上所有数字和英文字符进行从两位开始的随机组合,并将组合的字符进行md5加密,如果那一条加密得到的哈希与我们渗透得到的哈希一样,那就找到我们要的结果了(md5的解密可以用工具也可以用网站cmd5.com)

这时我们就可以在他的网站后台服务登录窗口进行登录了。

注:有时候网站后台的登录密码 = 网站服务器的远程桌面服务登录密码 = FTP服务登录密码 当然这种情况概率很小。

浙公网安备 33010602011771号

浙公网安备 33010602011771号