暴力破解攻击概述

暴力破解的漏洞解析

1.暴力破解的攻击概述

就是攻击者不知道账户的密码的进行尝试性的登录,利用自动化的利用进行高效性的登录

连续性尝试+字典+自动化

2.字典 :有效的字典,可以大大提高暴力破解的效率 ,只要字典大就没有破解不了的密码

1.收集常用的密码,常用的用户名

2.在互联网上找脱裤的账号和密码(社工库)

3.就是根据目标的一些信息用特定的符号生成(生日,电话号码等)

漏洞的概述

如果一个网站没有对登录接口实施防暴力破解措施,或者不合理的措施,就称为网站的暴力破解的漏洞

怎么看暴力破解的漏洞的问题

1.用户设置的密码过于简单

2.使用了安全的验证码没

3.登录进行判断和限制(多次登录失败会记录,并限制登录)

4.用了采用双因素任证;

流程

1.确认登录接口的脆弱性

判断接口存在暴力破解的漏洞没,用尝试登录--抓包-观察验证元素

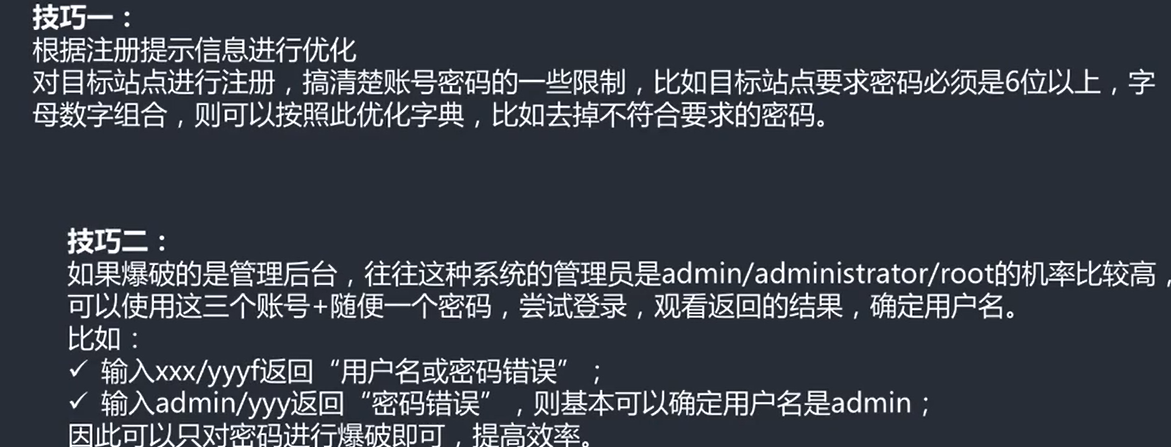

2.字典的优化

密码的长度,从而在规定的长度找

登录时看密码错误还是账号错误,如果是密码就确定好账号进行密码爆破

3.自动化的操作

自己配置自动化工具来测试

暴力破解的攻击用字典

1.狙击手用:用密码先替换账号进行密码匹配,如果不行在替换密码和账号匹配

2.破城:密码账号替换成一样

3. :第一个字典和账号对应 不行在和第二字典对应

4. 字典将所以的账号式一边

暴力破解的步骤

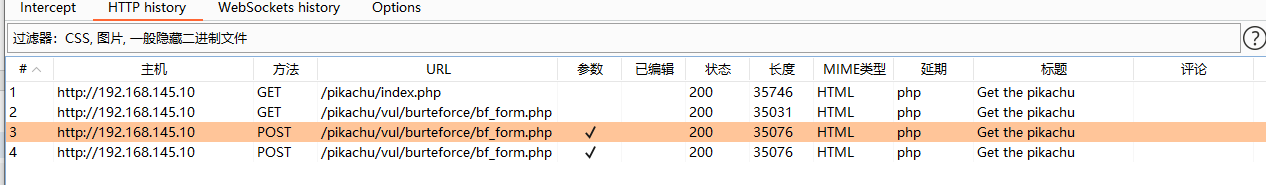

1.访问pikaqu

2.打开测试burp 软件

先测试一下暴力破解的密码登录

随便登录账号和密码

在进行

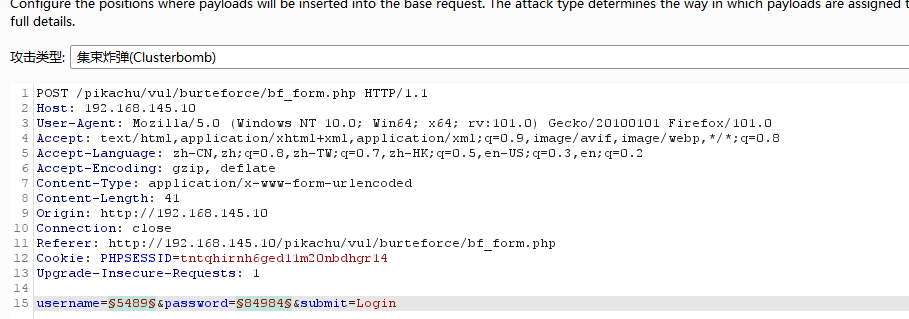

post 请求然后发送给测试

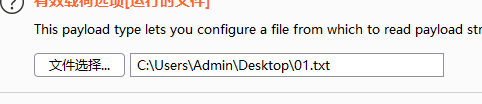

在进行字典的的加载

下面是设置当没有设置的情况基本是账号密码正确 就已经爆破成功了

4.防暴力破解的

验证码的认证流程

1.当用户进入登录界面,就是请求界面时,服务器先用特定的随机函数生成验证码,发给客户端 ,但服务器会保存在session生成的验证码,当用用户提交验证码发送给服务器时 ,服务器就会和保存的验证码比对,成功就登录,没有就重新发验证码,在进行比对

那此时的验证码就会被删除

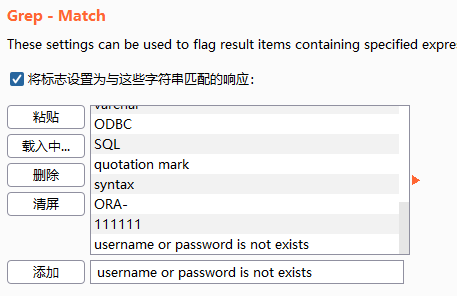

验证码绕过

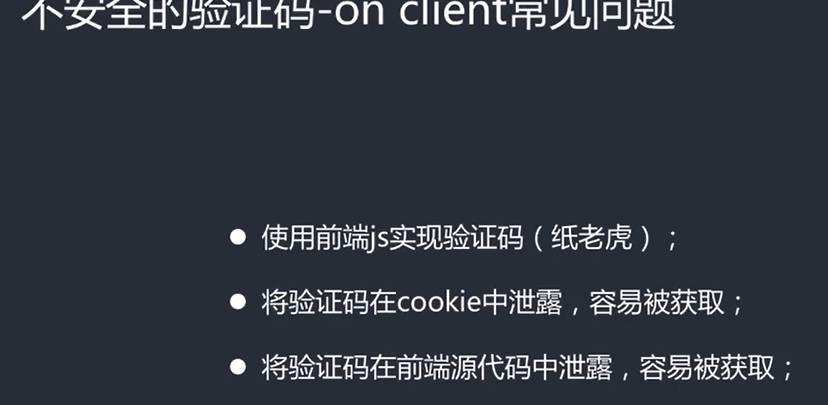

就是一般验证码是用前端的js来验证的都可以绕过验证码就后台的没有进行验证,就很容易绕过密码

有些验证码是用文字的形式发给前端但攻击者可以提前获取验证码或者cookie

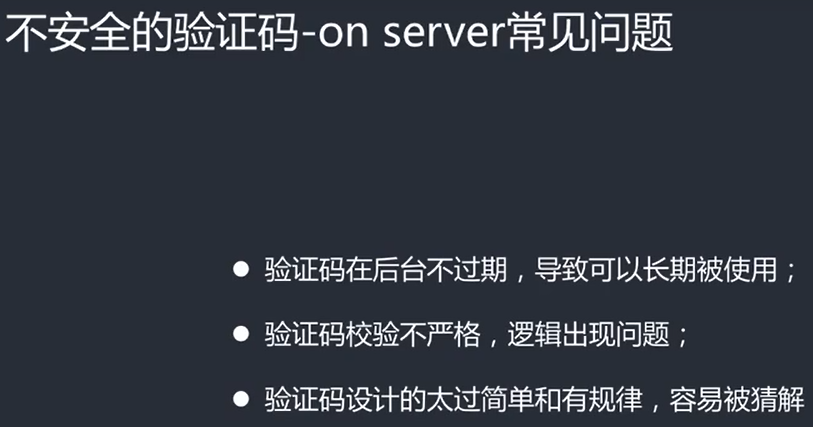

服务端的问题

token

浙公网安备 33010602011771号

浙公网安备 33010602011771号