记一次测试服务器被黑

最近又比较忙,博客好久没写了,刚好记录一下这次事件。

现在都还有些心有余悸,好在没有出现严重的泄露情况,否则维护成本太大了。

之前也都没有太在意,为了图方便,很多安全配置都忽略甚至直接关闭了,这一次教训给自己打响了个警钟,对于以后的信息安全,资产保护也有了重新的认识和要求。

经过

2017-06-09号下午6点左右,手机收到阿里云报警,提示测试服务器被异地登陆(广西防城港),当时我下班赶着去踢球的路上……心里在想是南宁分公司那边在使用测试服务器?由于时间比较赶,就没有理会(当时应该打个电话问问),踢完球回来就忘了。接着就是这几天测试服务器猛的卡死,连接测试的本地mysql数据库,提示socket不能被创建,重启后又好了,每隔一段时间就出现这个问题,这时候我也以为是不是新上的测试项目bug导致的问题,所以也还没有重视……就尝试重启。大概又过了2天,发现带宽异常,出网带宽持续跑满,重启服务器登录之后,出现IE浏览器自动弹出访问一个固定的地址,这肯定是被肉了,立马对测试服务器检查,同时事件查看器里面果然有一大堆异常日志!

被黑内容

阿里云测试服务器一台,公司从一开始就用这台服务器进行各种测试

1、用户里创建了一个apache的账户,登陆了测试服务器(您的服务器 在防城港市(218.204.54.134)处登录),由于权限不足,所以没干什么坏事

2、phpstudy的WWW里面被上传了N个木马

3、大量异常进程,mshta.exe,svchost.exe

4、服务器莫名其妙弹出explore浏览器访问一个网站,3959.am 23.27.227.138 387703690 美国,查询域名whois如下

%%AM TLD whois server #1% Please see "whois -h whois.amnic.net help" for usage.%Domain name: 3959.amRegistrar: global (Global AM LLC)Status: activeRegistrant:yan weiqunhenanshengjuxianchengguanzhenminzuerlu201haoshangqiu, 476900CNAdministrative contact:yan weiqunhenanshengjuxianchengguanzhenminzuerlu201haoshangqiu, 476900CN3959.am@whoisadministrators.com[whois反查]13183295035Technical contact:yan weiqunhenanshengjuxianchengguanzhenminzuerlu201haoshangqiu, 476900CN3959.am@whoisadministrators.com[whois反查]13183295035DNS servers:elsa.ns.cloudflare.commatt.ns.cloudflare.comRegistered: 2017-05-13Last modified: 2017-06-03Expires: 2018-05-13

5、FTP服务器被未知账户授予了特殊权限

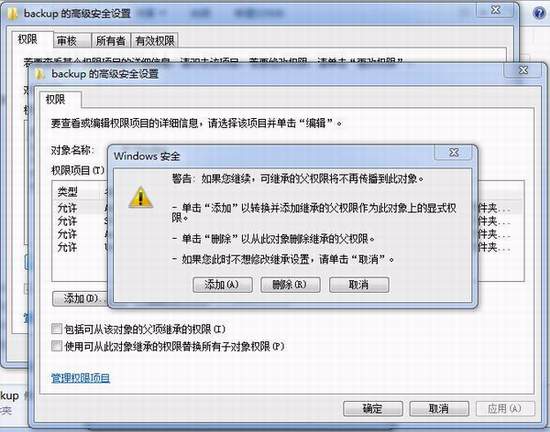

删除时系统提示:因为<某帐户名>从其父系继承权限,您无法删除此对象。要删除<某帐户名>,您必须阻止对象继承权限。关闭继承权限的选项,然后重试删除<某帐户名> 。

要关闭继承权限选项,可进入该文件夹或该硬盘分区的属性中的“安全”页,点击“高级”,再点击“更改权限”,取消“包括可从该对象的父项继承的权限”选项,这时会弹出一个窗口,如下图所示。点“添加”,可以使各帐户权限“显式”,即可修改状态,占“删除”就是“删除”,全没了,不过该对象的所有者可以重新分配权限。

点击添加,然后删除即可

被黑原因分析

1、测试服务器早期使用的使用后,尝试测试使用过一些破解软件,用完之后并没有删除,就留在服务器里了,很可能因此留了后门。

2、测试服务器漏洞没有及时打,由于是测试服务器,所以没有太重视。

3、测试服务器关闭了所有防火墙,并且没有杀毒软件,相当于裸奔。

危害

对一般PC来说,没有什么重要的资料,黑客搞木马一般都是肉鸡,例如用以发起DDOS攻击等,但是对于服务器,工作PC,如果被黑,提权为所欲为,许多机密的内容被载,后果就不看设想了。

拿这次的测试服务器来说,以前是没有什么重要内容的,但是后来越来越多的项目放到测试服务器跑测试,测试代码就尤为重要了,其中php的代码就是明文存储的,而其他的测试bin只要反编译一下,基本上都可以获取代码内容。而代码里面经常就包含各种数据库,服务器的账号密码。

庆幸的是,这次被黑,通过云监控看了磁盘的读写情况,基本读都为0,在带宽跑满的情况下,磁盘读写几乎为0,说明资料基本没有被载,但不能存在侥幸心理,后续的措施还是要做完善的。

后补措施

1、测试服务器删除apache账户,公司内部服务器检查相关密码全部改为30位强密码。

2、下载电脑管家,全盘杀毒,发现32个高危,清理重启,发现很多异常启动项,再杀一次,重启,直到没有任何报警。清理完病毒之后,进程正常,CPU使用率正常

3、反查地址,得出大量指向博彩的域名,肯定是黑色产业了,记录在案,拉黑。

5、FTP相关密码改为强密码。

6、检查设置开启有服务器、数据库等的IP白名单,以及外网的防火墙

思考总结

经过这次事件,以后服务器、包括自己的PC,都将做好安全措施

1、开启防火墙

2、需要远程连接的情况,做好权限,权限组配置

3、IP白名单、黑名单过滤

4、不安装未被信任的软件

5、及时打上最新的系统安全补丁

6、做好系统日志记录

7、所有密码采用随机强密码,可以的话定期修改

8、安装杀毒软件

9、做好代码审查,避免文件上传、XSS、SQL等注入攻击

浙公网安备 33010602011771号

浙公网安备 33010602011771号