2019-2020-2 网络对抗技术 20175206Exp7 网络欺诈防范

实践基础知识

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

Social Engineer Toolkit(SET)工具在一个接口囊括了许多有用的社会工程学攻击。SET的主要目的是自动化并改进社会工程学攻击。它能够自动生成隐藏了EXP的 网页或电子邮件消息,同时还能使用Metasploit的payload,例如网页一旦被打开便会连接shell。

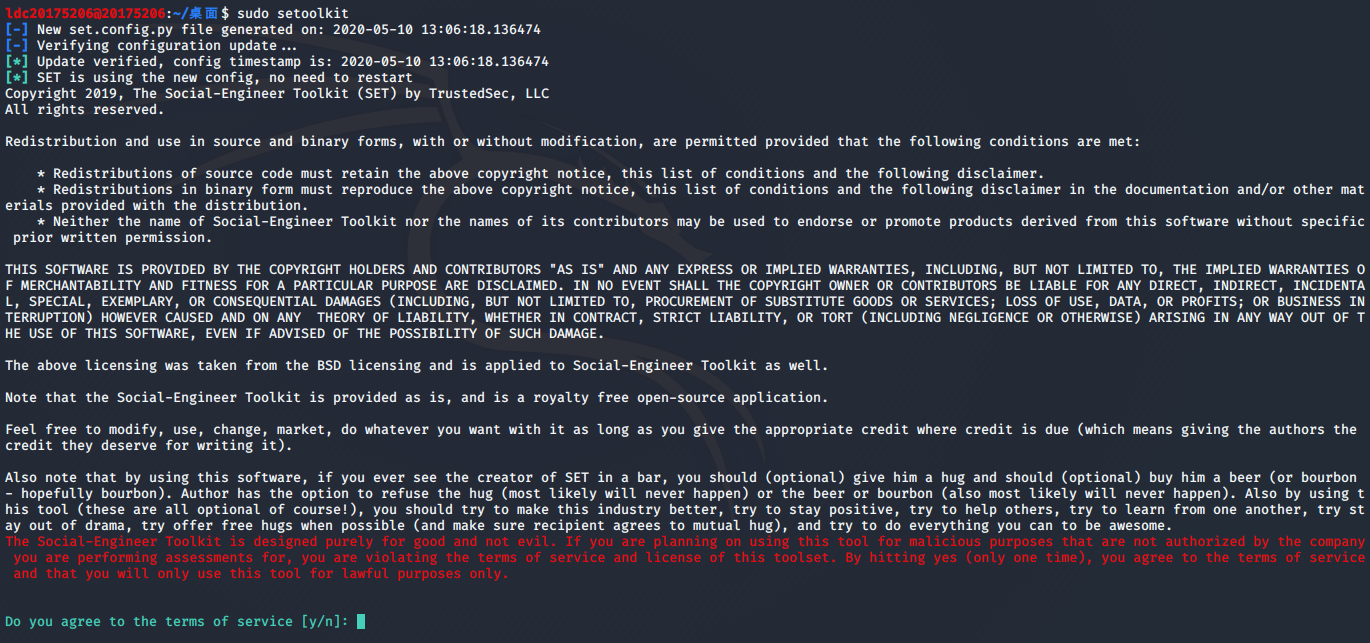

在kali终端中输入 setoolkit 即可启动set

实践内容

任务一:简单应用SET工具建立冒名网站

任务二:ettercap DNS spoof

任务三:结合应用两种技术,用DNS spoof引导特定访问到冒名网站

实践过程

任务一:简单应用SET工具建立冒名网站

Social Engineer Toolkit(SET)工具在一个接口囊括了许多有用的社会工程学攻击。SET的主要目的是自动化并改进社会工程学攻击。它能够自动生成隐藏了EXP的 网页或电子邮件消息,同时还能使用Metasploit的payload,例如网页一旦被打开便会连接shell。

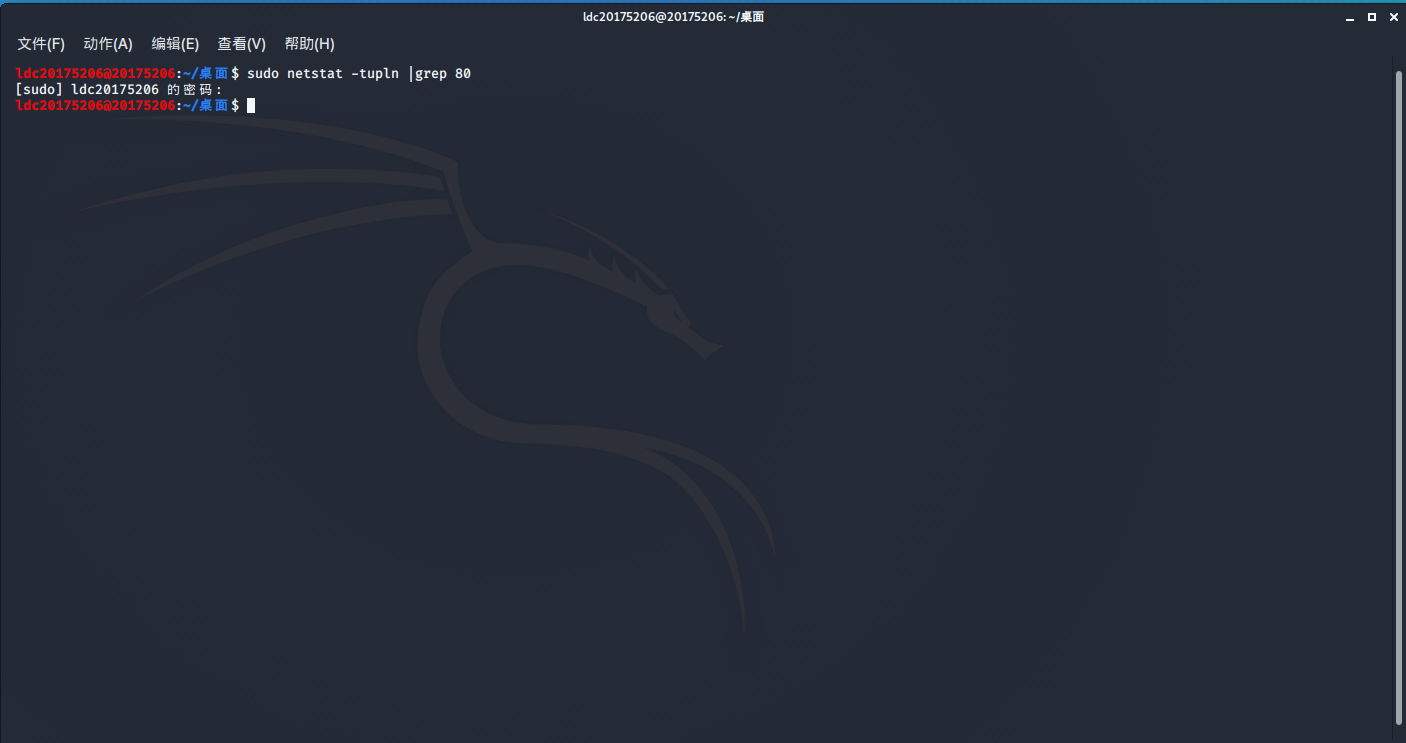

使用命令sudo netstat -tupln |grep 80将SET工具的访问端口改为默认的80端口

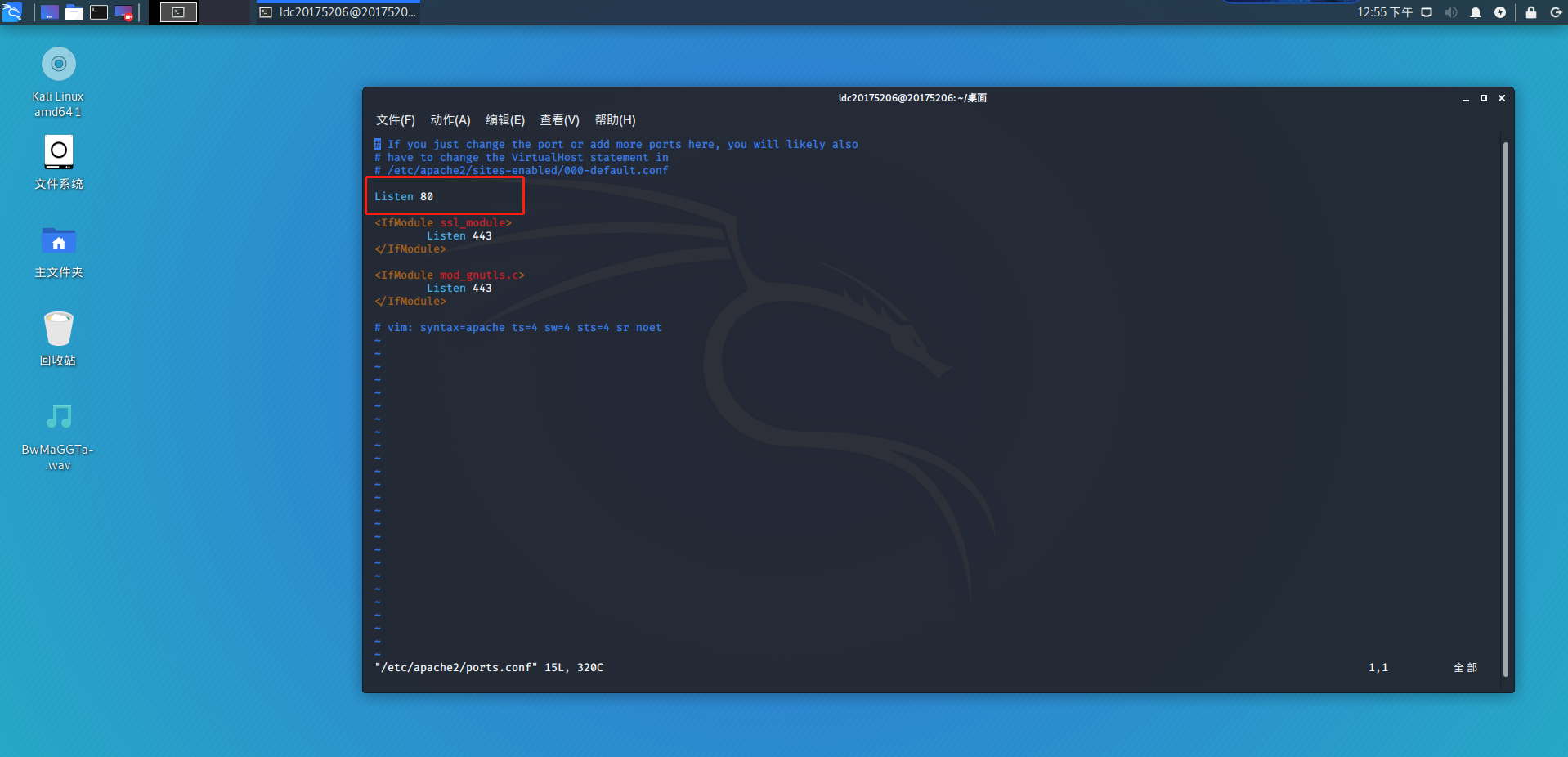

没有出现任何显示,80端口并未被占用,输入sudo vi /etc/apache2/ports.conf命令修改Apache端口文件,将端口改为80。发现listen的端口号正好是80,所以可以不进行修改

输入sudo apachectl start来开启Apache服务:

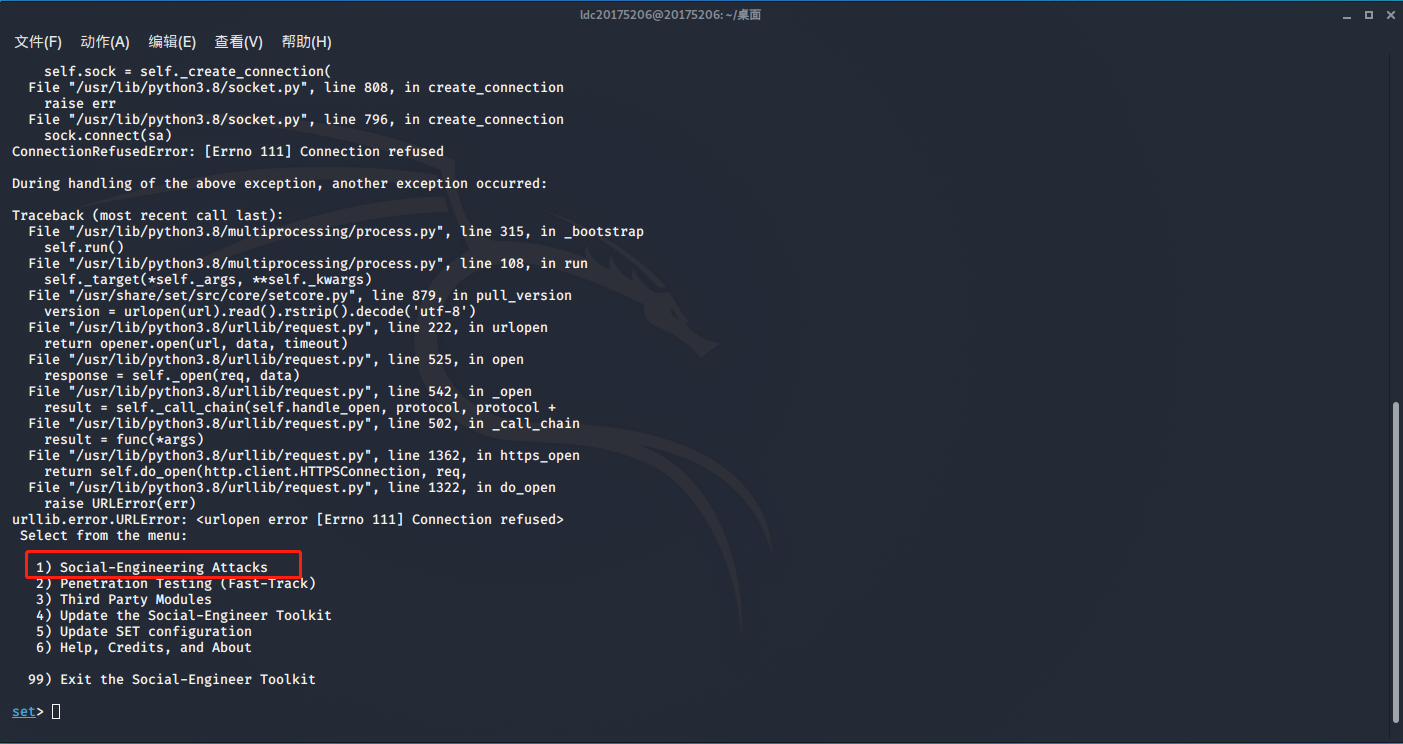

输入setoolkit打开SET工具:

选择 1) Social-Engineering Attacks社会工程学攻击:

选择 2)Website Attack Vectors 即钓鱼网站攻击向量:

选择 3)Credential Harvester Attack Method即登录密码截取:

选择2)Site Cloner即网站克隆:

输入攻击机的IP地址,也就是kali的IP地址:

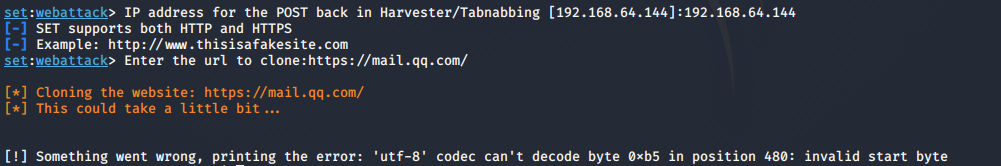

这里选择登陆类的网址即可,我选择了QQ邮箱地址

这里并没有成功,这里提示‘ utf-8’编解码器无法在位置480中解码字节0xb5: 无效的开始字节 我猜测是网址解码错误的原因,所以这次更换了,选择云班课登录地址https://www.mosoteach.cn/web/index.php?c=passport&m=index

这次克隆成功,输入Y即可完成!

这时通过ip登陆假冒地址,输入账号密码即可获得相关信息

输入后网址走失404,同时终端获取登录信息,账号及密码均以明文形式获得,除此之外,为防止输入ip地址登录网站过于虚假,可以使用各种网址转换工具将其转换为网址增加迷惑性。

任务二:ettercap DNS spoof

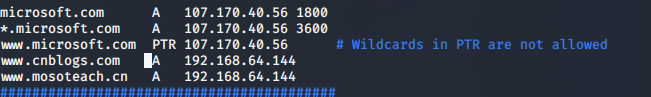

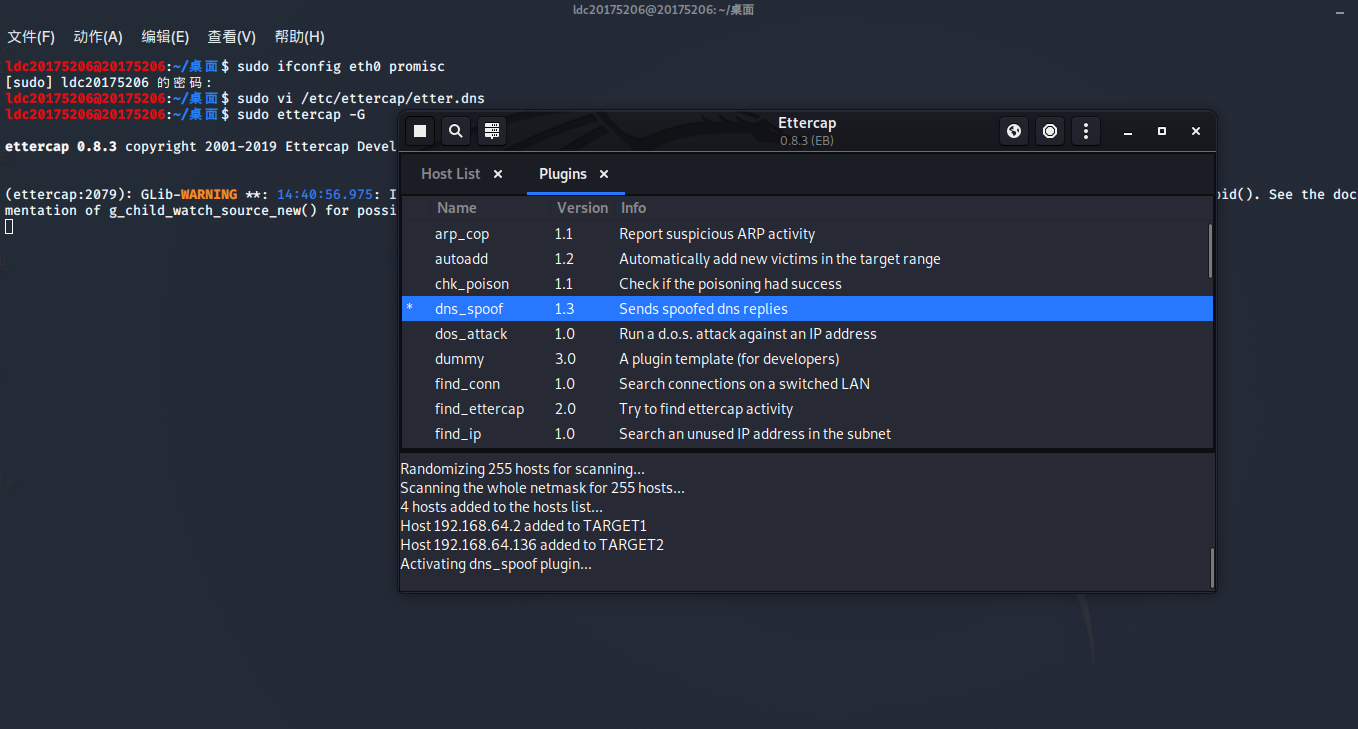

使用sudo ifconfig eth0 promisc将网卡改为混杂模式

输入命令sudo vi /etc/ettercap/etter.dns,打开DNS缓存表

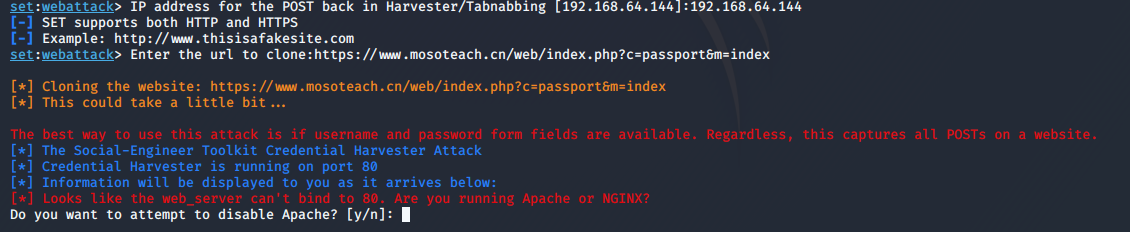

添加两条记录www.mosoteach.cn A 192.168.64.144,www.cnblogs.com A 192.168.64.144

输入ettercap -G指令,开启ettercap,弹出ettercap界面,选择网卡eth0 点击√ 开始监听

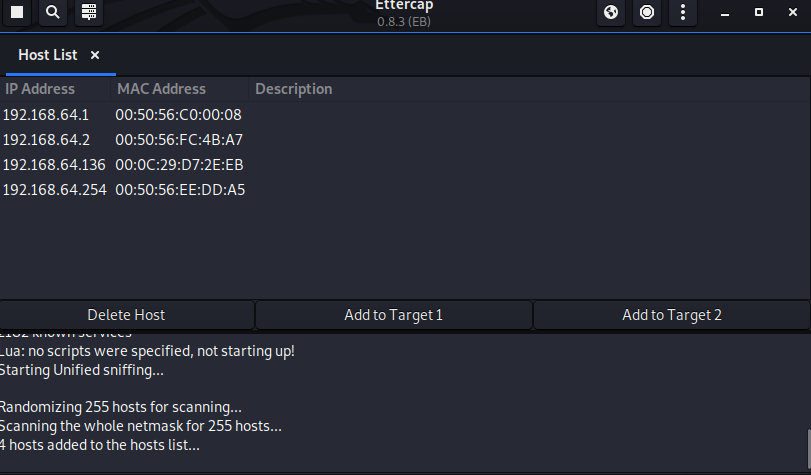

选择Hosts—>Scan for hosts扫描子网

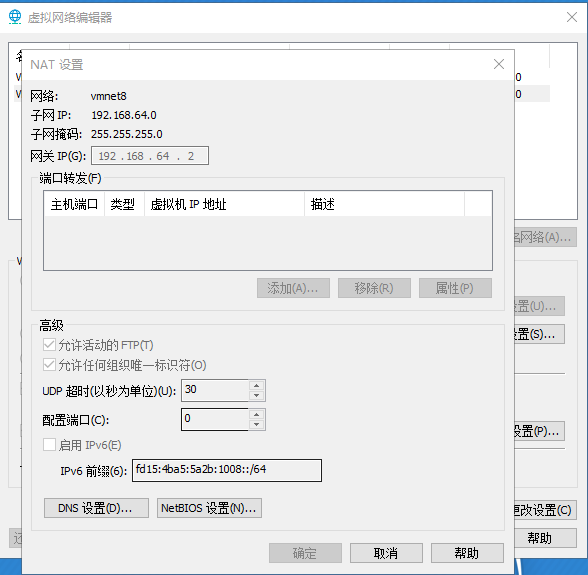

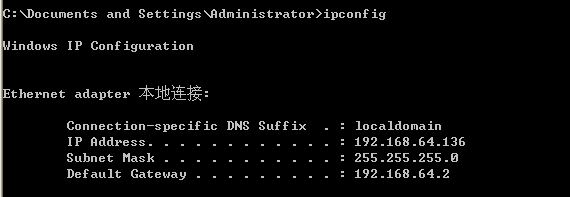

将kali网关的IP192.168.64.2添加到target1,将靶机IP192.168.64.136添加到target2

点击Plugins——>Manage the plugins,然后双击dns_spoof选择DNS欺骗的插件

靶机执行ping操作,ping www.cnblogs.com,kali中得到回应

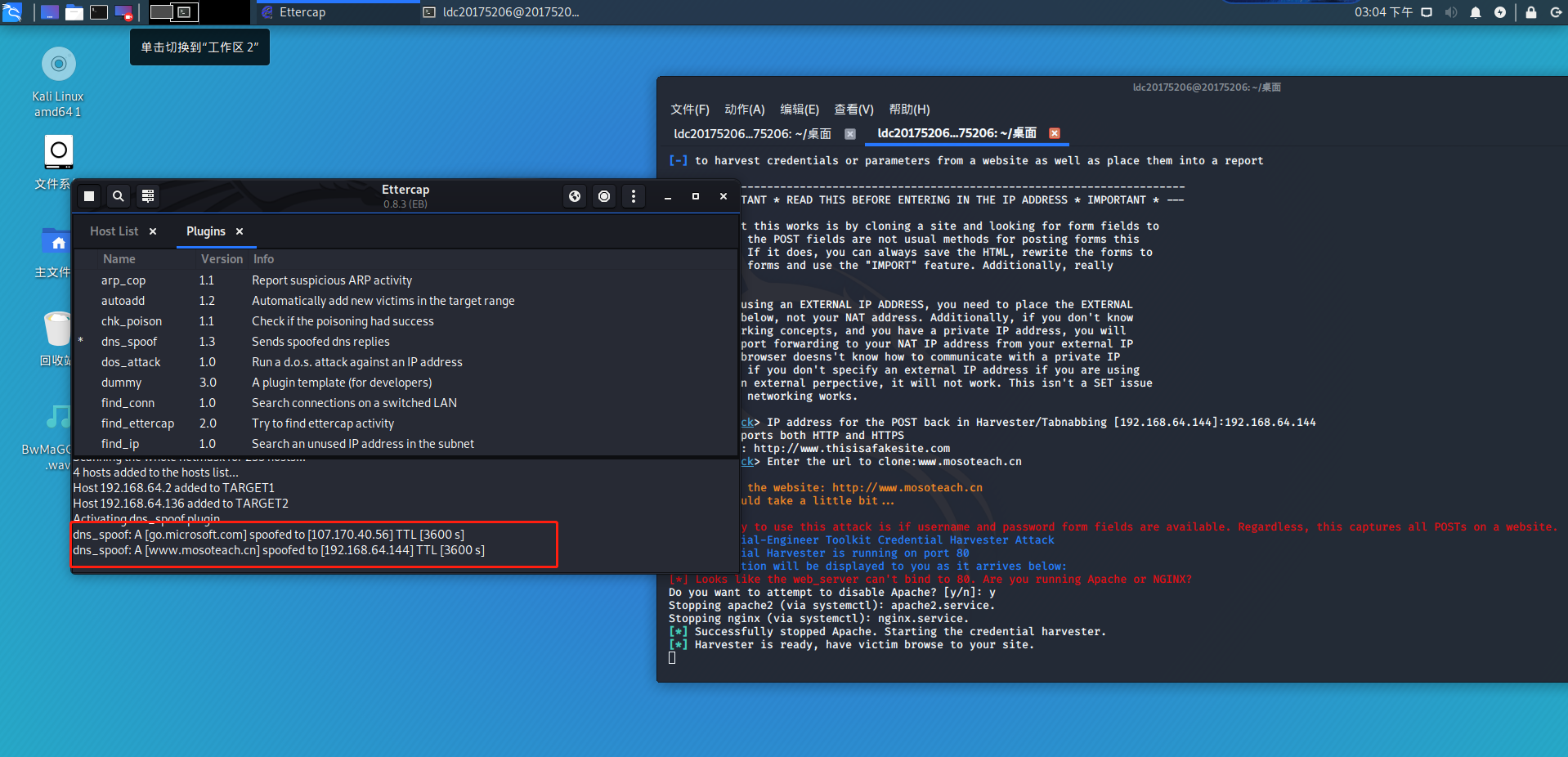

任务三:结合应用两种技术,用DNS spoof引导特定访问到冒名网站

重复和任务二的操作,就是将NDS缓存表中的网址设定后,进行DNS欺骗,然后在任务一的克隆网站中输入钓鱼网站,在靶机中登陆该网址即可跳转到钓鱼网站,这样更有隐蔽性。

这里即可引导靶机成功登入钓鱼网址,如果进入登录页面则会获取当前的登录信息!

实验成功!

实践问题

基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击。

答:根据本次实验,我们可以看出靶机与虚拟机的网段处于同一网段,也就是在同一局域网内更容易受到DNS spoof攻击,通过修改DNS缓存表达到让靶机信任的目的来进行DNS spoof攻击,除此之外,不设防的公共网络也易遭受到这种攻击。

(2)在日常生活工作中如何防范以上两攻击方法?

答:1.不随意连接公共网络,即便特殊情况下不得不连接公共网络也要避免输入一些个人隐私信息。

2.采用安全软件对登陆不明网站进行扫描和处理,防止进入钓鱼网站

3.安装更新相应的DNS补丁,防止DNS的各种攻击

4.加强防护意识,保护隐私安全

5.不随意点击不明链接,避免造成一些不必要的损失。

实验总结与体会

总结与体会

本次实验令人心惊的一点便是这种DNS攻击在win10的主机中也可以成功适用。而且在登录网址时的网址提示位置仅有“不安全”的字样,除此之外没有任何提示!而且输入信息被完全的返回到攻击机上,唯一的问题就是主机和虚拟机(攻击机)是处在同一网段内,但是既然能威胁到当今的win10系统,那么我们必须要重点防范。我曾浏览过关于钓鱼网站的制作知识,对比其中用到的工具和实验中使用kali用到的工具,虽然之前看过的工具功能较为齐全,但kali的工具胜在简易方便,实现的效果也相差不多,唯一的问题就是局域网内和全网的差别,这一点也是颇为重要的一点,这点决定了是否能应用于实战。通过本次实验,我对当今计算机面对的威胁有了更深一步的理解,这为我们敲响了警钟,让我们在日后进行上网浏览的操作时更加保持警惕,保护了我们系统的安全和个人信息的安全

浙公网安备 33010602011771号

浙公网安备 33010602011771号