2019-2020-2 网络对抗技术 20175206 Exp5 信息搜集与漏洞扫描

实践内容

任务一:使用多种搜索方式搜集信息

任务二:DNS IP注册信息的查询

任务三:基本的扫描技术

任务四:漏洞扫描

实践过程

实验内容

各种搜索技巧的应用

DNS IP注册信息的查询

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

实验基础知识

1.自动化工具

①set RHOSTS设置扫描路径

②set THREADS设置并发进程数量

2.搜索引擎

filetype能对搜索结果的文件类型进行限定检索词 filetype:文件类型

-能在检索结果中获取检索词的补集检索词 -词语

site能限制检索结果的来源检索词 site:限制域名

inurl能在网址中进行搜索检索词inurl:检索词

|表示布尔逻辑中的或者(or)关系关键词1 | 关键词2

空格表示布尔逻辑中的交集(and)关系关键词1 关键词2

3.Nmap

-sS/sT/sA/sW/sM指定TCP SYN/Connect()/ACK/Window/Maimon scans扫描目标

-sU指定UDP扫描方式确定目标的UDP端口状况

-sN/sF/sX指定TCP Null,FIN,Xmas scans秘密扫描方式协助探测对方的TCP端口状态

--scanflags <flags>定制TCP包的flags

-sI <zombiehost[:probeport]>指定idle scan方式来扫描目标主机(需要合适的zombie host)

-sY/sZ使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况

-sO使用IP protocol扫描确定目标支持的协议类型

-b <FTP relay host>使用FTP bounce scan扫描方式

任务一:使用多种搜索方式搜集信息

1.使用metasploit的dir_scanner辅助模块获取网站目录结构

依次输入如下命令:

msfconsole

use auxiliary/scanner/http/dir_scanner

info

set THREADS 50

set RHOSTS www.baidu.com

exploit

从图中即可查询到相应网站的网址结构目录,其中302为无法找到请求,200 OK表示处理请求成功。

2.检测特定类型的文件

在搜索引擎中输入site:edu.cn filetype:xls 电话号。其中xls是表格,```电话号``是搜索标志(为保护隐私将电话号码屏蔽)

选取任意文件下载并打开可以观察到相应信息:

3.搜索E-mail

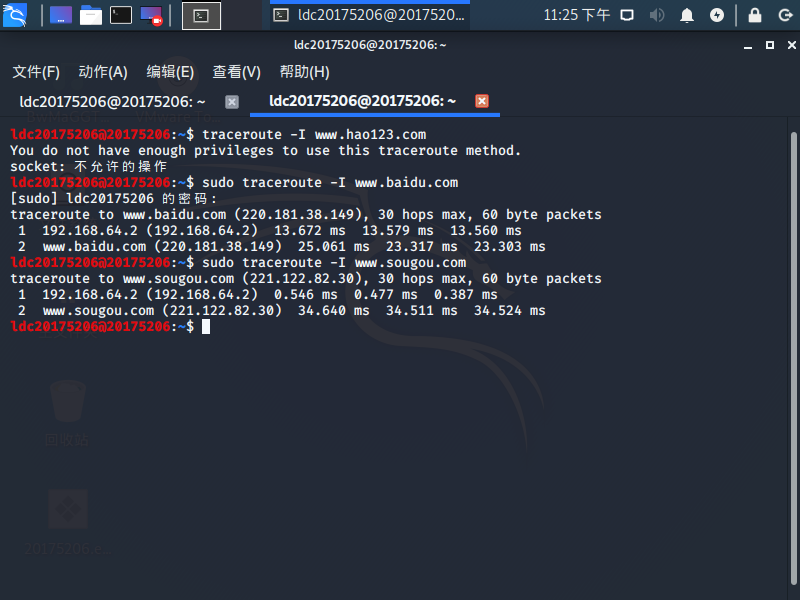

4.IP路由侦查

使用kali带有的traceroute命令进行路由侦查。

-d 使用Socket层级的排错功能。

-f 设置第一个检测数据包的存活数值TTL的大小。

-F 设置勿离断位。

-g 设置来源路由网关,最多可设置8个。

-i 使用指定的网络界面送出数据包。

-I 使用ICMP回应取代UDP资料信息。

-m 设置检测数据包的最大存活数值TTL的大小。

-n 直接使用IP地址而非主机名称。

-p 设置UDP传输协议的通信端口。

-r 忽略普通的Routing Table,直接将数据包送到远端主机上。

-s 设置本地主机送出数据包的IP地址。

-t 设置检测数据包的TOS数值。

-v 详细显示指令的执行过程。

-w 设置等待远端主机回报的时间。

-x 开启或关闭数据包的正确性检验。

搜索百度网址路过30个路由器,***表示超时

而在windows中,命令为tracert

任务二:DNS IP注册信息的查询

1.whois查询

在kali命令行中输入whois baidu.com

通过whois查询可以获得它的ip地址、注册人信息、域名信息、子域信息、服务器位置信息等

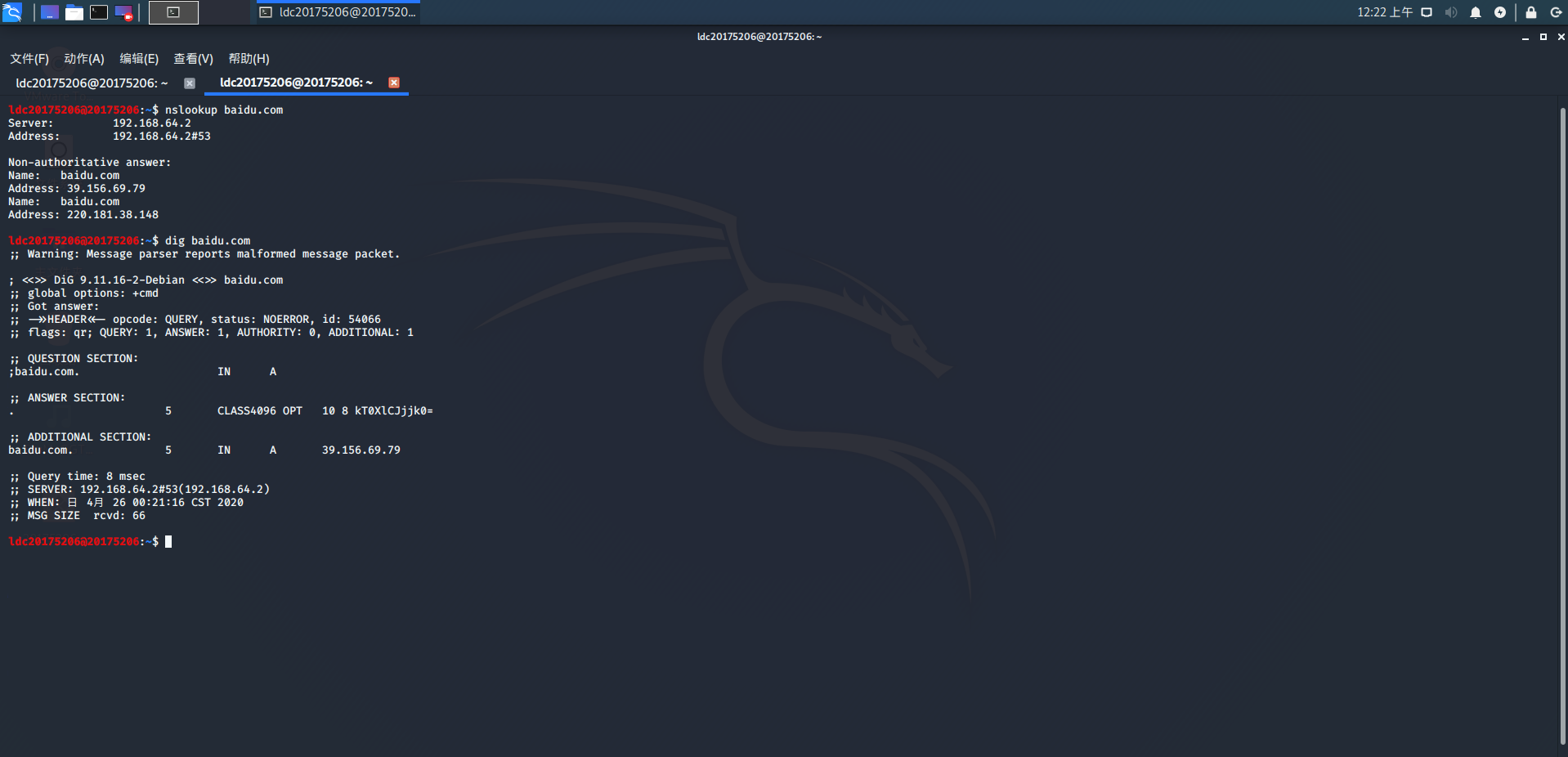

2.nslookup,dig域名查询

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。dig可以从官方DNS服务器上查询精确的结果。

对比之下,的确dig比nslookup更为精确,资料也更为详细。

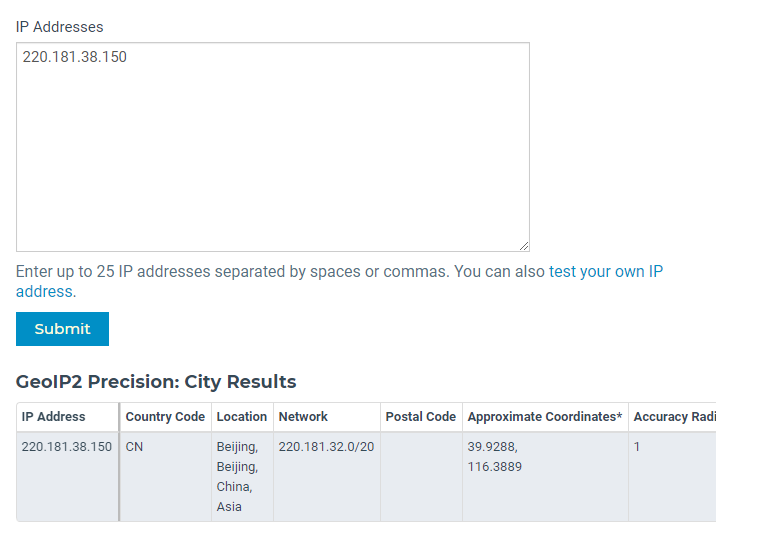

3.IP2Location 地理位置查询

到网站 maxmind 即可通过 ping 得的 IP 地址,查询地理位置。

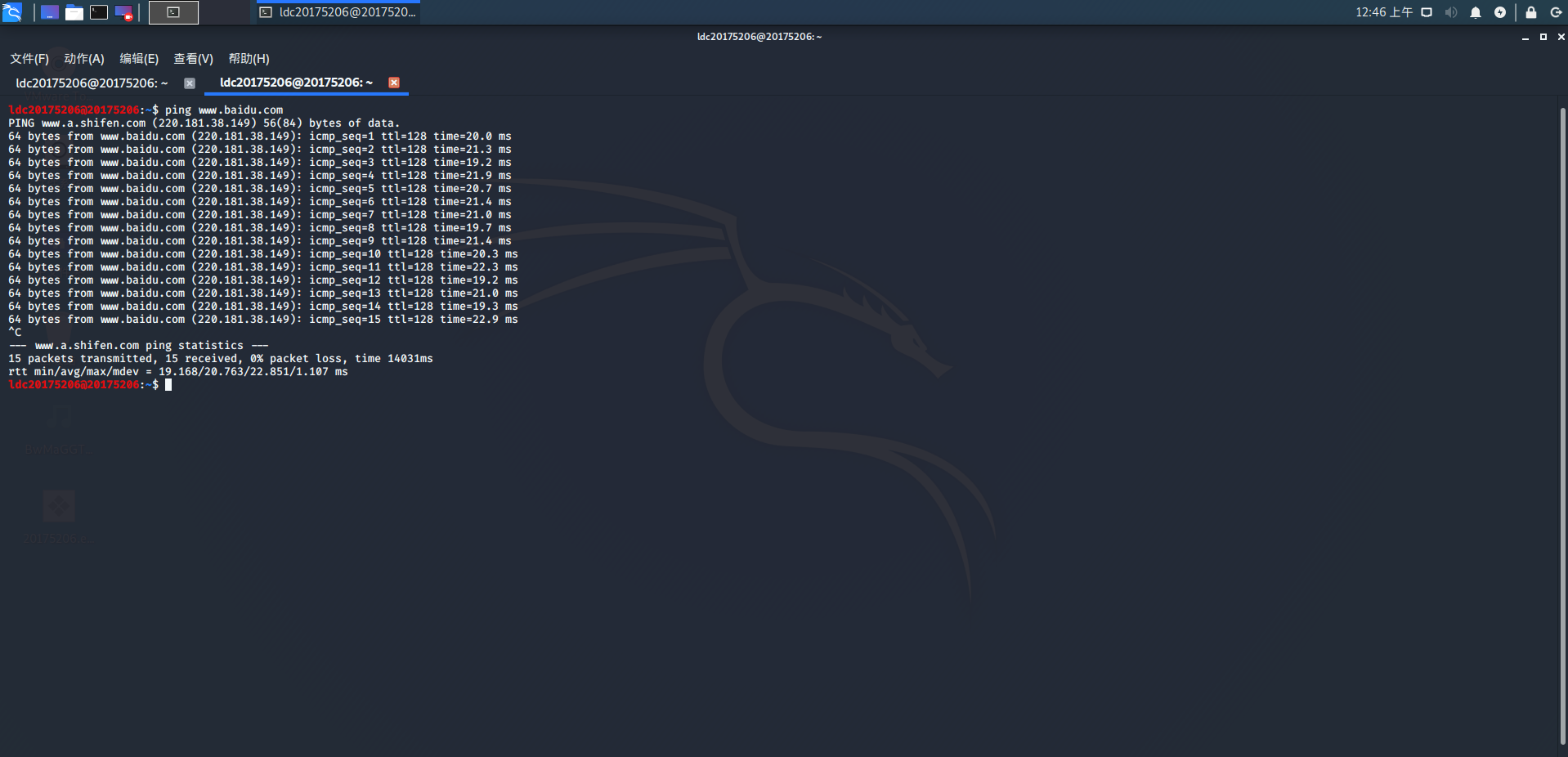

先使用ping获得IP,然后通过IP查询地理位置

就是用之前追踪到的百度IP

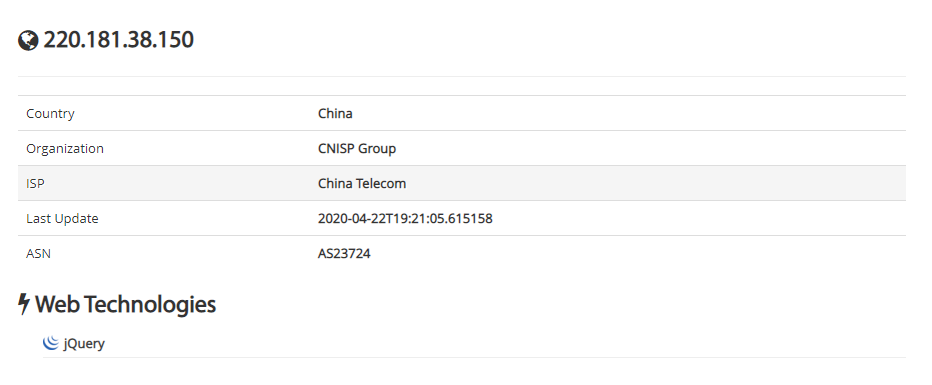

通过shodan搜索引擎可以进行反域名查询,获得该IP的地理位置、服务占用端口号,以及提供的服务类型

任务三:基本的扫描技术

1.主机发现

ping命令

输入命令ping www.baidu.com

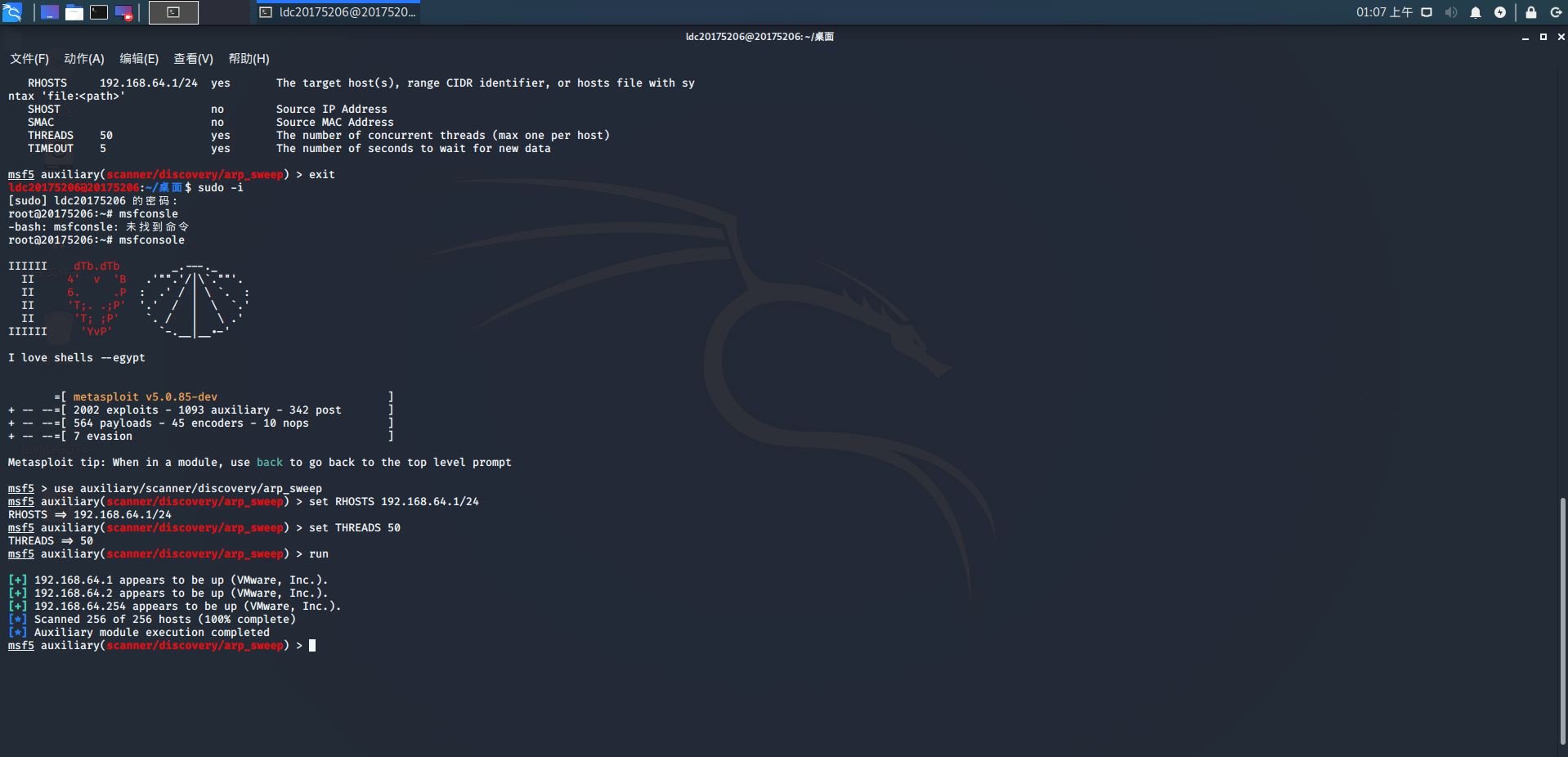

metasploit的arp_sweep模块和udp_sweep模块

输入命令:

msfconsole

use auxiliary/scanner/discovery/XXX_sweep 启动相应模块

set RHOSTS 192.168.64.1/24 设定主机段

set THREADS 50 设置线程数为50

show options 查询参数

run启动扫描

arp_sweep:

udp_sweep:

2 端口扫描

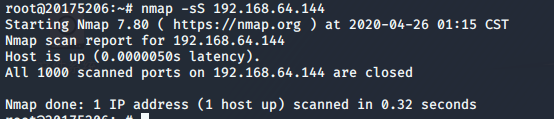

nmap参数如下:

-sS:TCP SYN扫描,可以穿透防火墙;

-sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口;

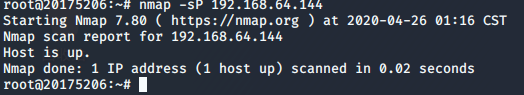

-sP:发送ICMP echo探测;

-sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐;

-sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测;

-O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息;

-sV:获取开放服务的版本信息;

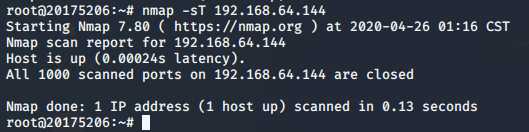

nmap -sSSYN扫描

nmap -SPICMP探测

nmap -sTTCP端扫描

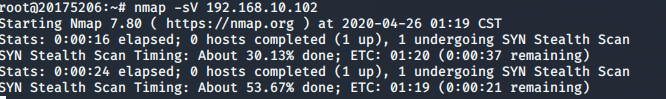

nmap -sV查看信息

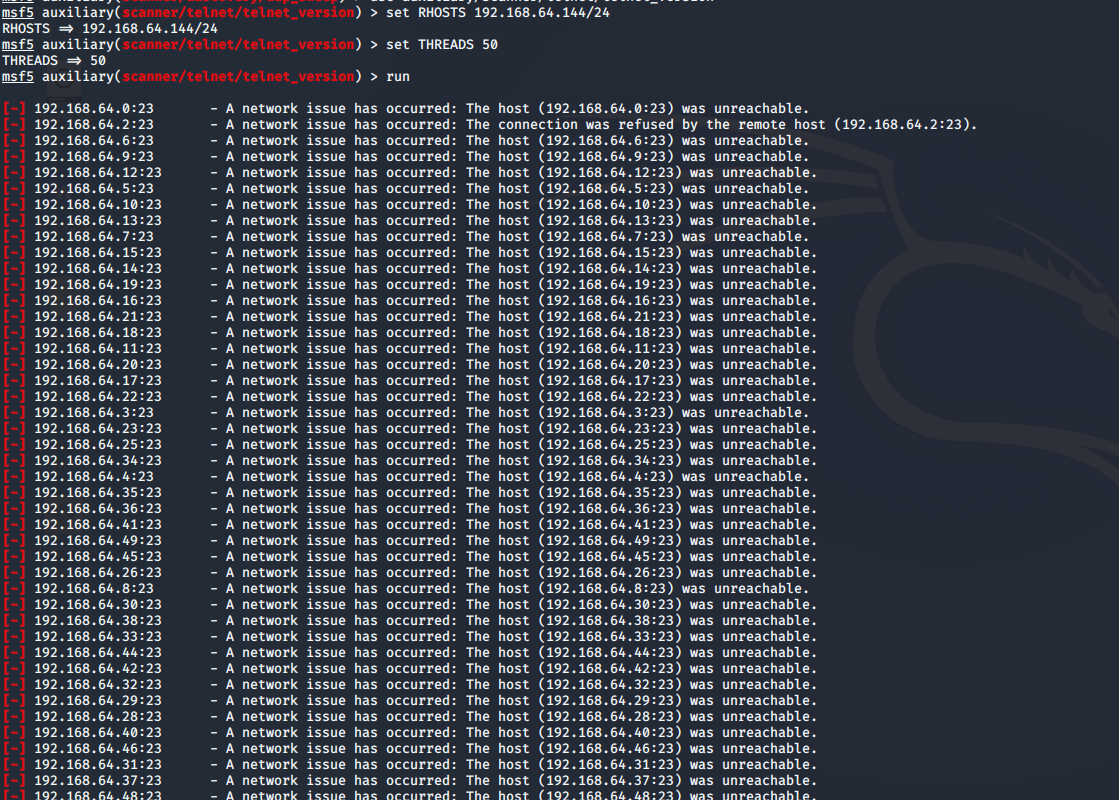

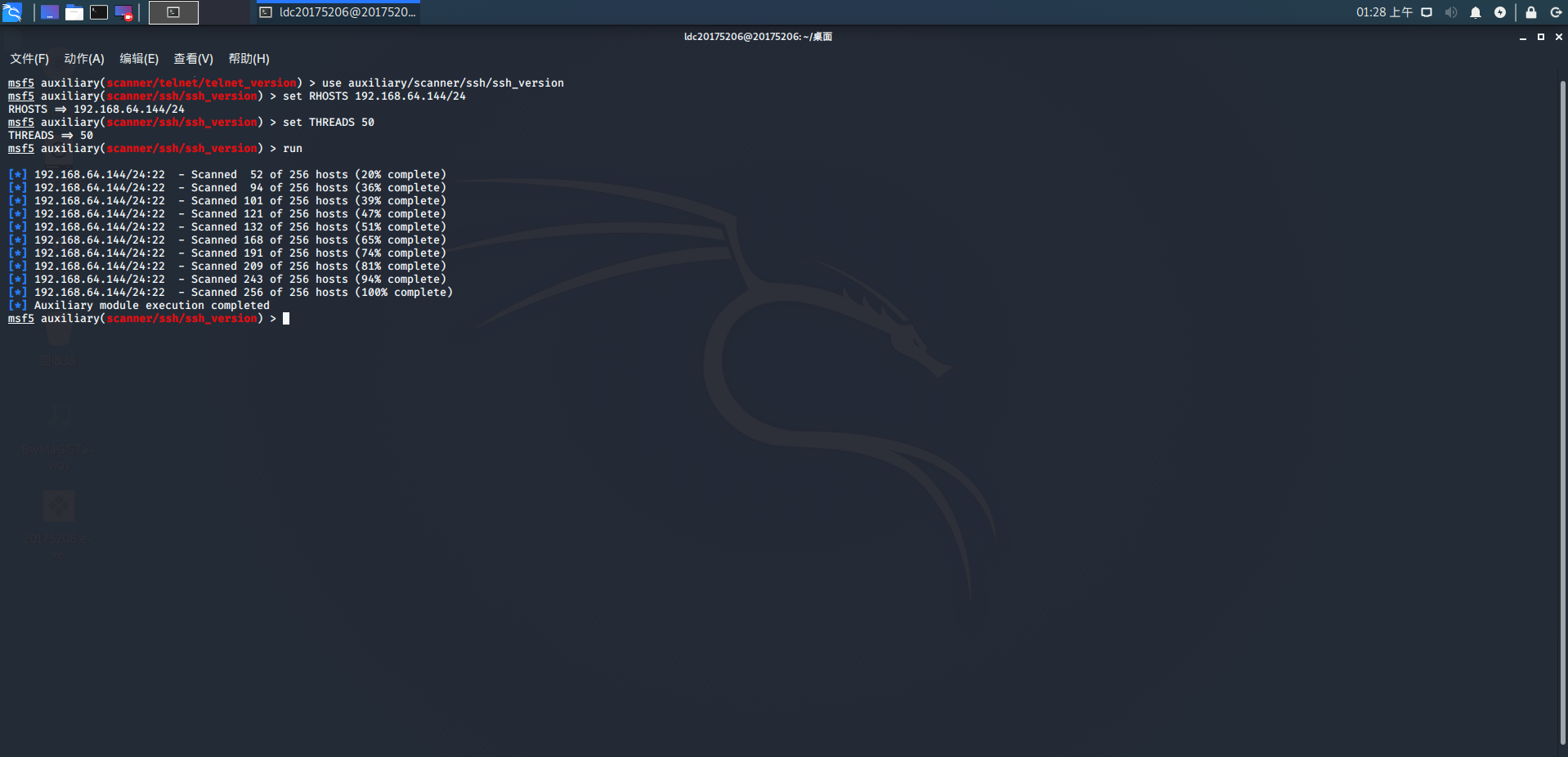

3.具体服务的查点

输入命令:

msfconsole

use auxiliary/scanner/telnet/XXX_version//XXX即为服务名称

set RHOSTS 192.168.64.144/24

set THREADS 50

run

telenet服务扫描

SSH服务扫描

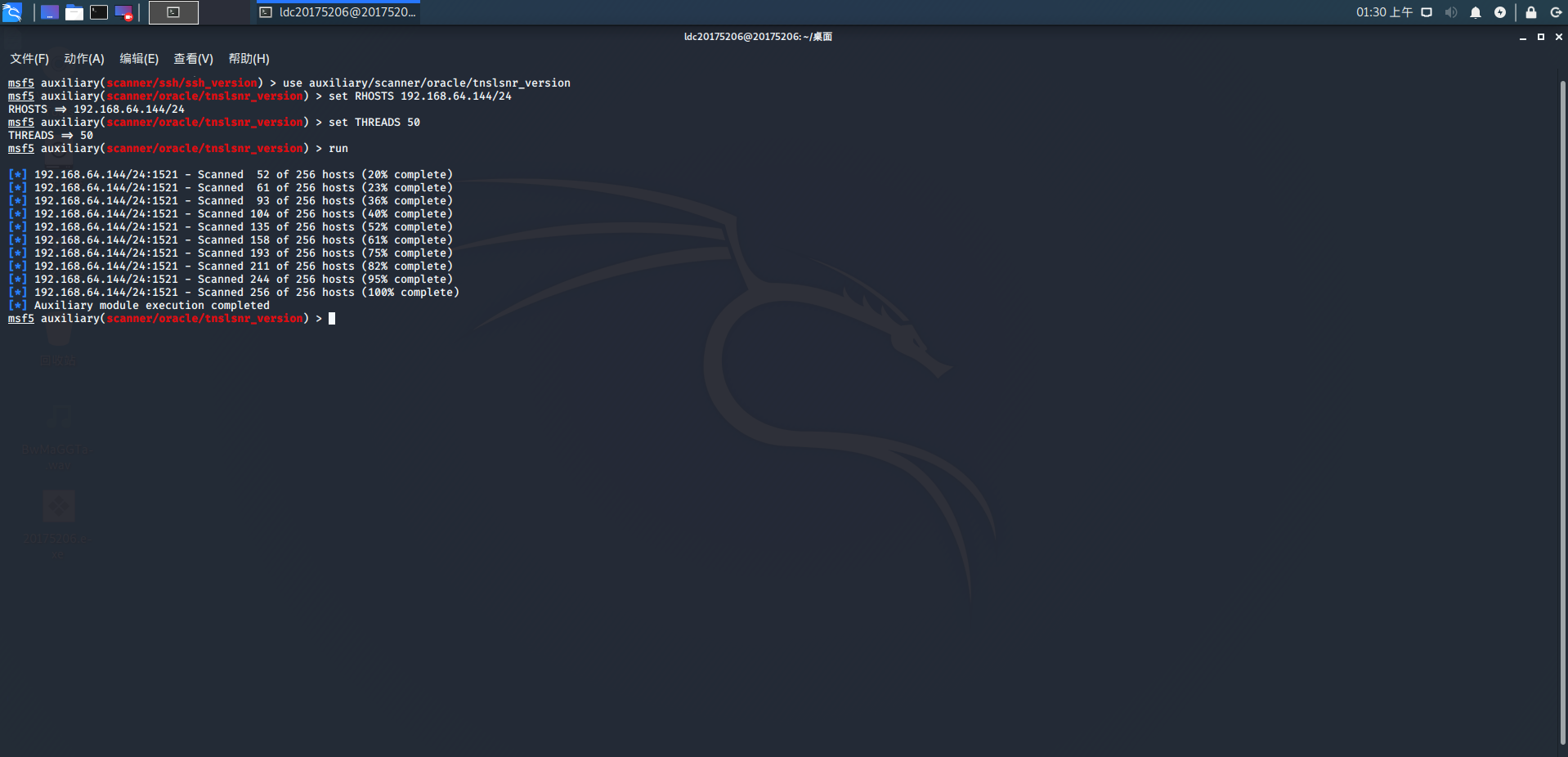

Oracle数据库服务查点

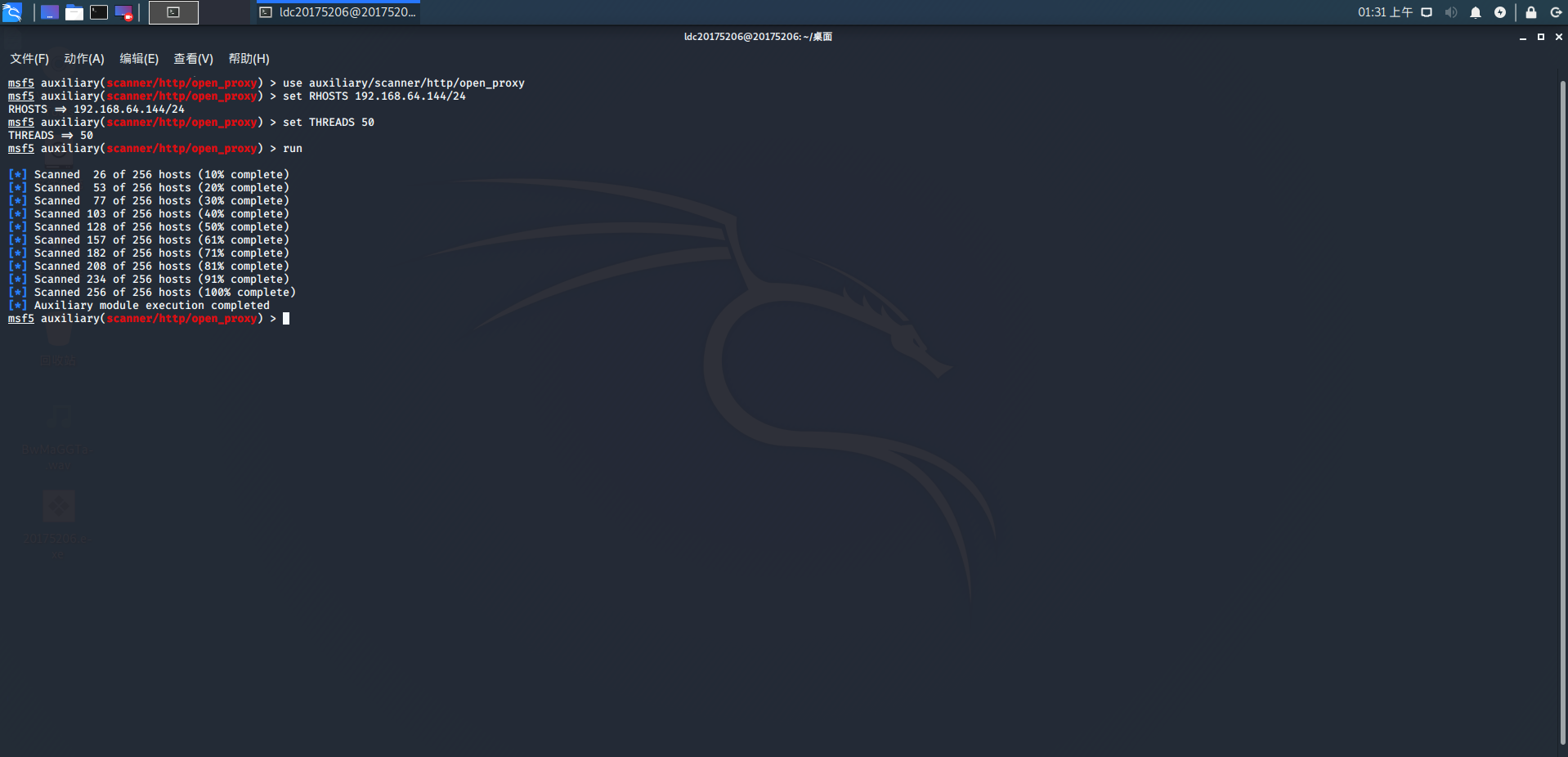

开放代理检测

任务四:漏洞扫描

安装步骤很简单

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

然而之后便是各种漏洞百出,问题不断,错误一个接一个,经过几天几夜的鏖战,终于能够开始扫描

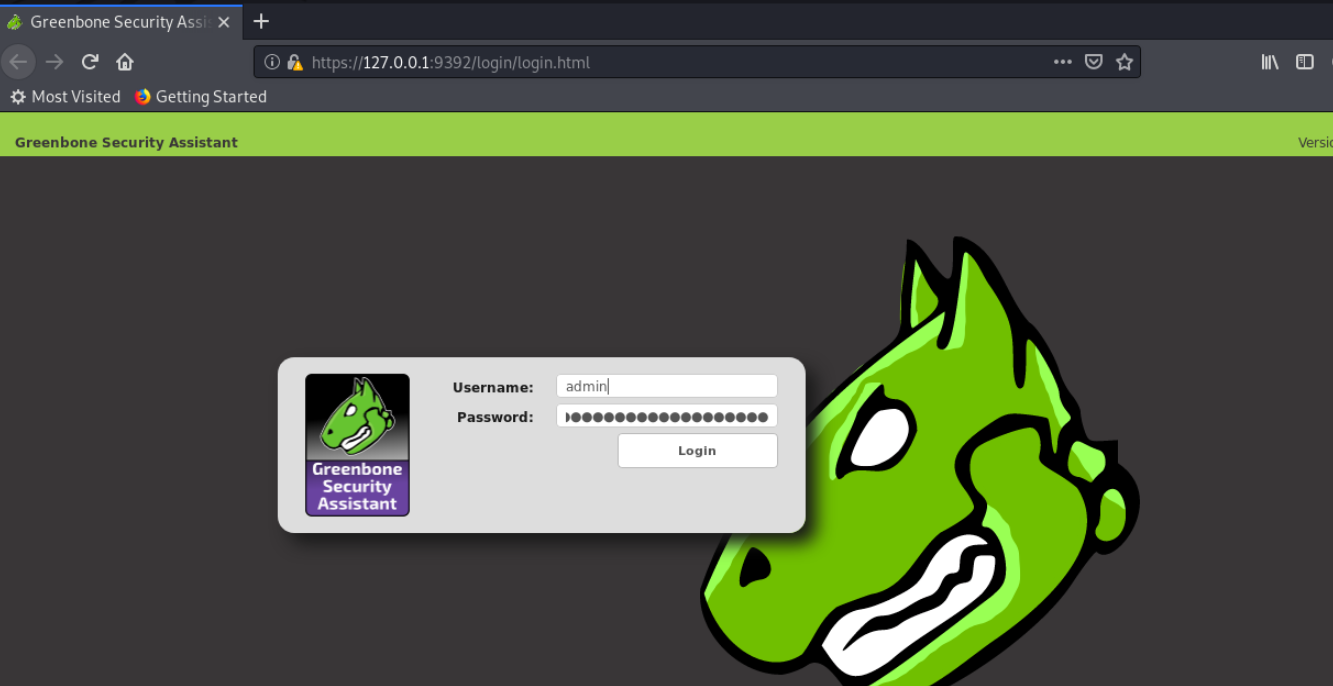

第一次进入网页会提示无法打开,这里我们点击advanced将https://127.0.0.1:9392这个网址设为可信即可

在下载成功后,会在上面显示对应的用户名和密钥,记得记录下来。

登陆网页:

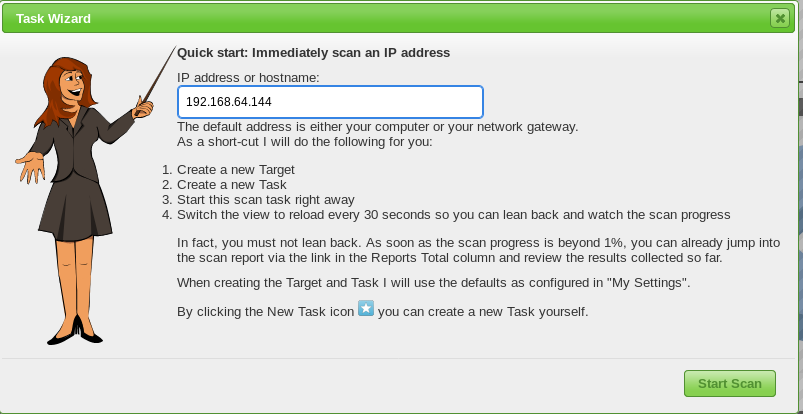

输入主机IP地址192.168.64.144进行scan操作

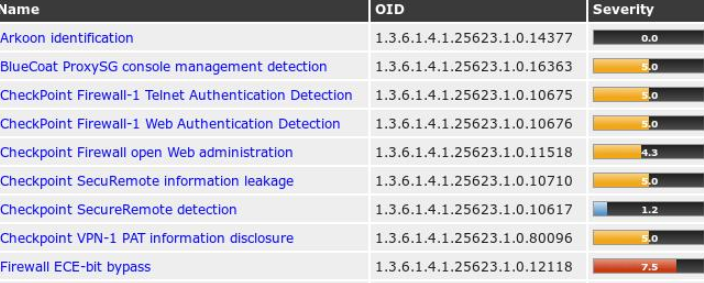

进入full and fast此时我们可以看到有大量的漏洞被扫描了出来

对防火墙进行分析:

在其中我们可以看到,易受攻击的系统包括所有的FreeBSD 3,X,4,X,3.5-stable and 4.2-stable,系统提示我们要采取的措施是升级对应的防火墙

实践问题

基础问题回答

(1)哪些组织负责DNS,IP的管理.

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

地址支持组织(ASO)负责IP地址系统的管理

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配

五个地区性注册机构:

ARIN(北美地区);RIPE(欧洲地区);APNIC(亚太地区);LACNIC(拉丁美洲美洲);AfriNIC(非洲地区)

(2)什么是3R信息

Registrant(注册人)

Registrar(注册商)

Registry(官方注册局)

(3)评价下扫描结果的准确性

与实际情况相差不大,在多种软件共同扫描之后,应该与实际情况不会差很多,我觉得应该是比较准确的。但是在日常操作中并没有感受到,可能是影响不大的缘故。

实验体会

实验总结与体会

- 总结与体会

本次实验还是操作起来没有什么难度,但是软件的下载真是让人崩溃,几天的下载时间,不间断的报错一度让我对这个漏洞扫描软件失去信心。千辛万苦,只为看到那一个成功的字样出现,其中中断了多少次已经忘了。除了软件难以安装之外,其余的操作还是比较容易理解的,无论是对路由的追踪还是对DNS,IP的查询,或者是对防火墙的分析等等。通过这次实验我看到了我电脑中存在的一些问题,这种问题虽然在平时无伤大雅, 但到了关键时刻一丝漏洞可能酿成大祸,所以要保持警惕心理,保证系统的安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号