白嫖玩家对某氪金页游的技术渗透尝试

年初由于疫情原因最近一直在家远程办公,就在逛论坛的时候,电脑频繁弹出广告,很烦人!

当时也没啥事,我就来看看你是何方神圣!点开一看,原来是传奇类页游,就是张家辉老师代言的那种:大扎好,我系轱天乐,我四渣渣辉,贪玩蓝月,介四里没有挽过的船新版本,几需体验三番钟,里造会干我一样,爱象节款游戏!

这款虽然不是渣渣辉代言,但玩起来还是熟悉的配方熟悉的味道,全程自动挂机无需人工参与,玩的就是情怀~

就当我穿着着一身金光闪闪,武装到牙齿的装备,走出新手村,准备大展身手的时候,我被路边的一个小怪干掉了!纳尼?战斗力高达十几万的我,竟然被路边的一只小怪干掉了(黑人问号)???

等待复活时候,系统不断暗示氪金才能变强。但作为一名白帽子WEB狗,氪金是不可能氪金的,这辈子都不可能氪金的,只有靠找找漏洞,改改数据这样子才能玩下去,说不定把漏洞提交给厂商还能给点奖励。

一番尝试之后发现网页游戏虽然是在网页上运行,但数据通信并不是HTTP协议。查找资料了解到,页游里的人物动作、物品、数值变化一般是用Socket来传输的,但问题是这东西我根本不懂,怎么抓包怎么改包一窍不通。

没办法,还是得从熟悉的领域入手,既然游戏数据没法操纵,那就找用到HTTP协议的地方。最先想到的当然是管理后台,正准备探测一下目录的时候发现这个页游分很多服,每个服的url地址还都不一样,感觉后台不可能在目录里面,又尝试了子域名,端口等探测,均无果。

正沮丧的时候翻到了领新手礼包的页面,想起来我的游戏礼包还没领呢!

正当我想着礼包里有啥东西的时候脑中灵光一现:验证礼包的页面就是熟悉的数据库查询场景啊,这地方应该用到了HTTP协议!

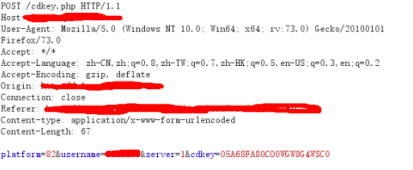

通过抓包软件尝试了一下,果然是HTTP数据包,哈哈哈哈哈哈,是时候展现真正的技术了!

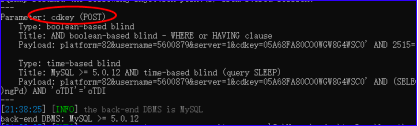

调用Sqlmap神器跑了一下,果然在cdkey参数中发现了盲注!

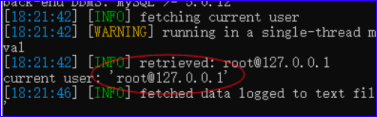

使用的还是Root用户,该有的权限可都有了~

测试发现仅有cdkey这个参数存在注入,而且需用正确的礼包激活码才行,这样的话上线前的常规漏扫应该发现不了这一处注入点,难怪会留下一处漏洞。

接下来当然是和厂商反映这一处漏洞顺便整理一下此次的收获。复盘这个漏洞的发现过程可以看出技术含量并不高,只要知道位置初学者也能通过简单的工具发现,但漏洞位置隐蔽,通常不会想到页游里面验证礼包激活码的地方使用了常规的HTTP方式,这不禁让我想起了前辈的教诲“挖漏洞技术占一半,思路占一半”。

posted on 2020-11-11 15:09 laoshoucun 阅读(571) 评论(2) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号