20192415 2021-2022-2 《网络与系统攻防技术》实验五实验报告

20192415 2021-2022-2 《网络与系统攻防技术》实验五实验报告

1.实验内容

-

从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式;该域名对应IP地址;IP地址注册人及联系方式;IP地址所在国家、城市和具体地理位置。

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息。 -

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

-

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃;靶机开放了哪些TCP和UDP端口;靶机安装了什么操作系统,版本是多少;靶机上安装了哪些服务。 -

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口;靶机各个端口上网络服务存在哪些安全漏洞;你认为如何攻陷靶机环境,以获得系统访问权。 -

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

并练习使用Google hack搜集技能完成搜索。

2.实验过程

2.1 选择DNS域名sina.com.cn进行查询,获取信息。

-

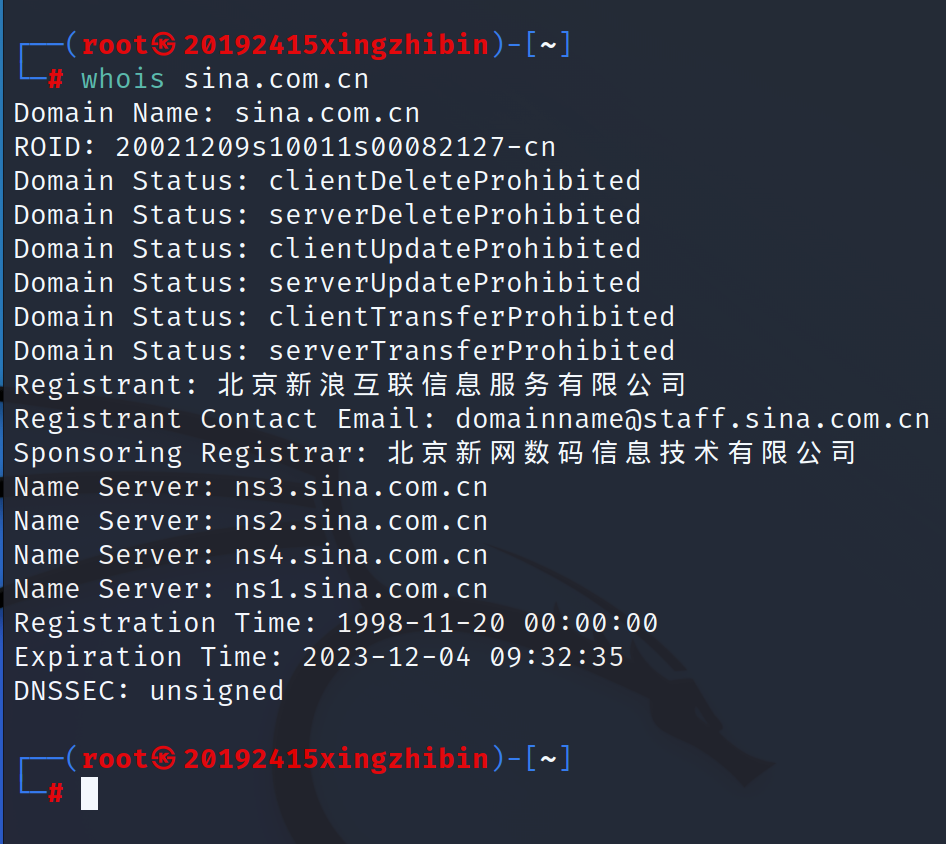

用whois命令获取DNS注册人及联系方式、IP地址注册人及联系方式

使用“whois+域名”,可获得域名的注册信息。

可知DNS注册人为“北京新浪互联信息服务有限公司”,联系方式为“domainname@staff.sina.com.cn”。┌──(root㉿20192415xingzhibin)-[~] └─# whois sina.com.cn Domain Name: sina.com.cn # 域名 ROID: 20021209s10011s00082127-cn Domain Status: clientDeleteProhibited # 域名状态 Domain Status: serverDeleteProhibited # 域名状态 Domain Status: clientUpdateProhibited # 域名状态 Domain Status: serverUpdateProhibited # 域名状态 Domain Status: clientTransferProhibited # 域名状态 Domain Status: serverTransferProhibited # 域名状态 Registrant: 北京新浪互联信息服务有限公司 #注册者 Registrant Contact Email: domainname@staff.sina.com.cn # 注册者联系人邮件 Sponsoring Registrar: 北京新网数码信息技术有限公司 # 所属注册服务机构 Name Server: ns3.sina.com.cn # 域名服务器 Name Server: ns2.sina.com.cn # 域名服务器 Name Server: ns4.sina.com.cn # 域名服务器 Name Server: ns1.sina.com.cn # 域名服务器 Registration Time: 1998-11-20 00:00:00 # 注册时间 Expiration Time: 2023-12-04 09:32:35 # 到期时间 DNSSEC: unsigned![]()

在2.1(2.)中我们可以获得域名解析后的IP地址。

使用“whois+IP”,可获得IP的注册信息。

可知IP地址注册人有2个,分别为:注册人 地址 邮箱 电话 传真 ChinaUnicom Hostmaster No.21,Jin-Rong Street, Beijing hqs-ipabuse@chinaunicom.cn +86-10-66259764 +86-10-66259764 sun ying fu xing men nei da jie 97, Xicheng District, Beijing hostmast@publicf.bta.net.cn +86-10-66030657 +86-10-66078815 ![]()

-

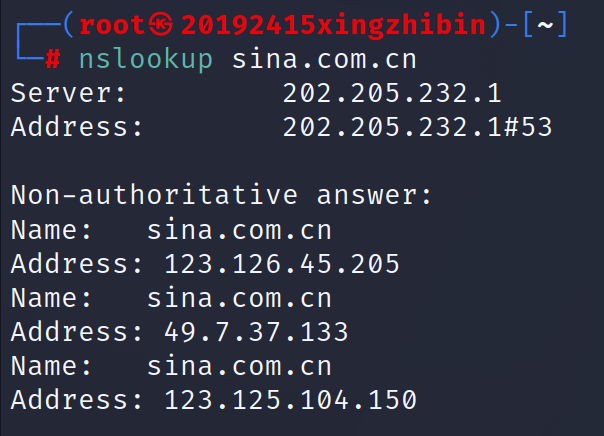

用nslookup命令、dig命令获取域名对应IP地址

使用“nslookup+域名”,查询域名对应的IP地址。可以看到目标域名有3个对应的IP,分别是:123.125.104.150、123.126.45.205、49.7.37.133。

┌──(root㉿20192415xingzhibin)-[~] └─# nslookup sina.com.cn Server: 202.205.232.1 # 自己的服务器 Address: 202.205.232.1#53 # 自己对外的IP Non-authoritative answer: # 未经证实的结果 # 指域名的解析是从本地DNS的cache中直接读出来的,而不是本地DNS向真正负责这个域名的name server问来的 Name: sina.com.cn # 目标域名 Address: 123.125.104.150 # 目标域名的IP Name: sina.com.cn Address: 123.126.45.205 Name: sina.com.cn Address: 49.7.37.133![]()

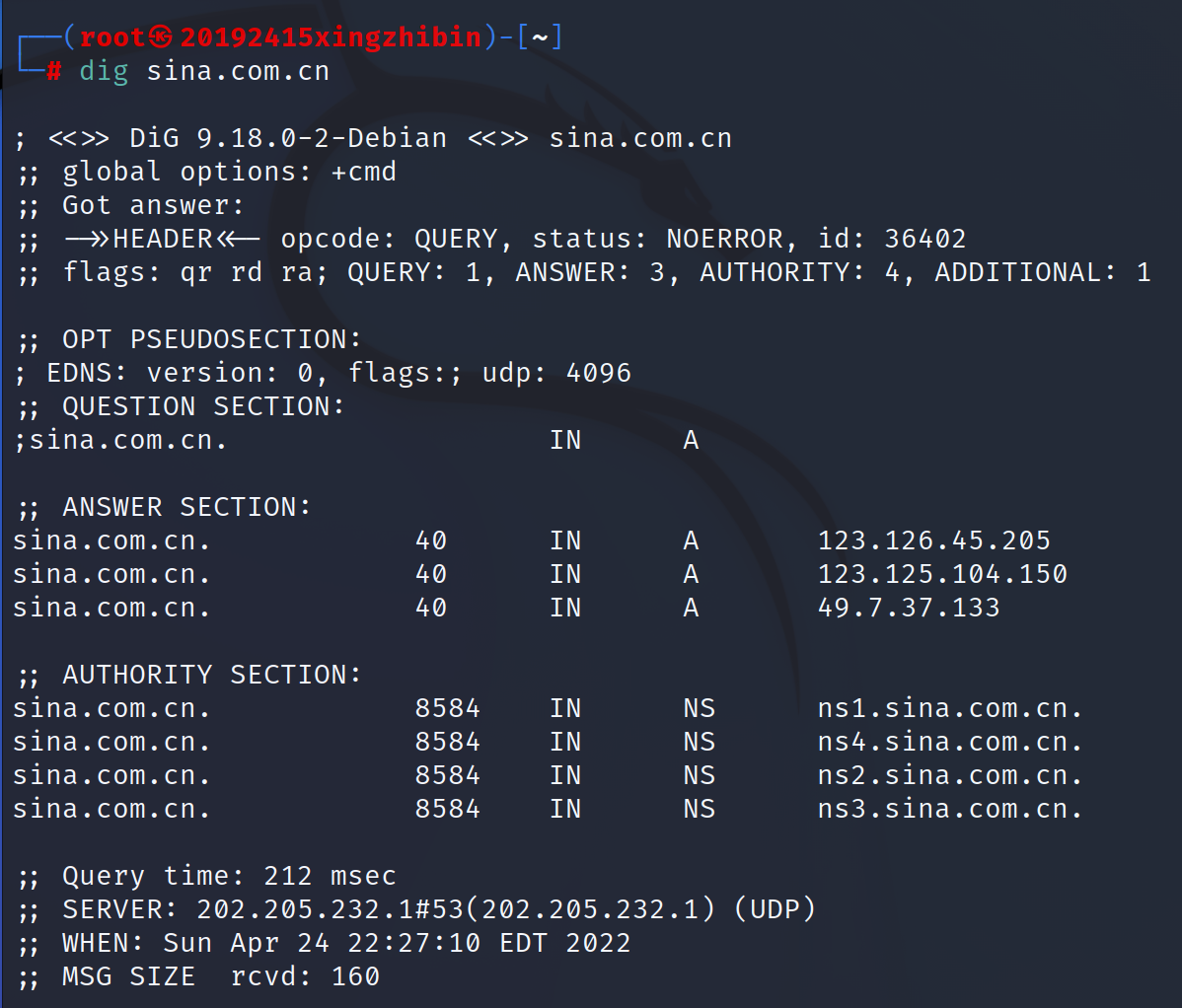

dig(domain information groper)与nslookup命令功能基本相同,但是dig命令灵活性好、易用、输出清晰。

┌──(root㉿20192415xingzhibin)-[~] └─# dig sina.com.cn ; <<>> DiG 9.18.0-2-Debian <<>> sina.com.cn # dig命令的版本和输入参数 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 10733 # status 为 NOERROR 表明查询成功结束 ;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 4, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: # 要查询的域名 ;sina.com.cn. IN A ;; ANSWER SECTION: # 查询到的结果 # A记录是指定域名对应的IP地址 sina.com.cn. 40 IN A 123.126.45.205 sina.com.cn. 40 IN A 49.7.37.133 sina.com.cn. 40 IN A 123.125.104.150 ;; AUTHORITY SECTION: # NS记录是域名服务器记录。如果需要把子域名交给其他DNS服务器解析,就需要添加NS记录。 sina.com.cn. 8123 IN NS ns1.sina.com.cn. sina.com.cn. 8123 IN NS ns2.sina.com.cn. sina.com.cn. 8123 IN NS ns4.sina.com.cn. sina.com.cn. 8123 IN NS ns3.sina.com.cn. # 查询过程的信息(时长、访问的DNS服务器、查询时间等) ;; Query time: 136 msec ;; SERVER: 202.205.232.1#53(202.205.232.1) (UDP) ;; WHEN: Sun Apr 24 22:34:51 EDT 2022 ;; MSG SIZE rcvd: 160![]()

-

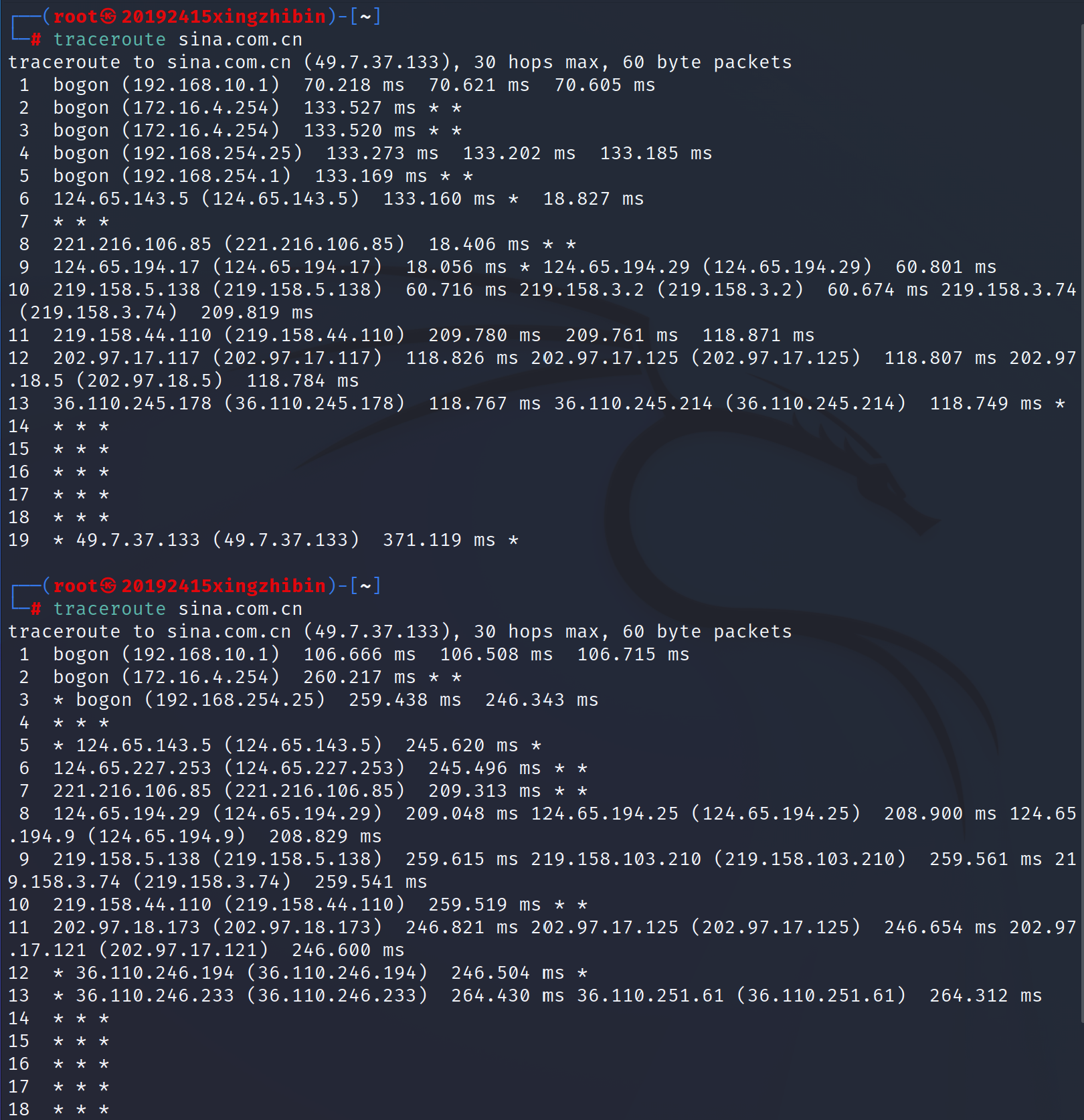

用traceroute命令进行路由侦查

traceroute命令利用ICMP协议定位用户计算机和目标计算机之间的所有路由器,追踪网络数据包的路由途径。

每次数据包由某一同样的出发点(source)到达某一同样的目的地(destination)走的路径可能会不一样,但大部分时候所走的路由是相同的。┌──(root㉿20192415xingzhibin)-[~] └─# traceroute sina.com.cn traceroute to sina.com.cn (49.7.37.133), 30 hops max, 60 byte packets 1 bogon (192.168.10.1) 70.218 ms 70.621 ms 70.605 ms # bogon指不该出现在网络路由表中的地址,一般是私有地址或未分配的地址 2 bogon (172.16.4.254) 133.527 ms * * 3 bogon (172.16.4.254) 133.520 ms * * 4 bogon (192.168.254.25) 133.273 ms 133.202 ms 133.185 ms 5 bogon (192.168.254.1) 133.169 ms * * 6 124.65.143.5 (124.65.143.5) 133.160 ms * 18.827 ms 7 * * * 8 221.216.106.85 (221.216.106.85) 18.406 ms * * 9 124.65.194.17 (124.65.194.17) 18.056 ms * 124.65.194.29 (124.65.194.29) 60.801 ms 10 219.158.5.138 (219.158.5.138) 60.716 ms 219.158.3.2 (219.158.3.2) 60.674 ms 219.158.3.74 (219.158.3.74) 209.819 ms 11 219.158.44.110 (219.158.44.110) 209.780 ms 209.761 ms 118.871 ms 12 202.97.17.117 (202.97.17.117) 118.826 ms 202.97.17.125 (202.97.17.125) 118.807 ms 202.97.18.5 (202.97.18.5) 118.784 ms 13 36.110.245.178 (36.110.245.178) 118.767 ms 36.110.245.214 (36.110.245.214) 118.749 ms * 14 * * * 15 * * * 16 * * * 17 * * * 18 * * * 19 * 49.7.37.133 (49.7.37.133) 371.119 ms *结果分析:

第一列是生存时间,一跳表示一个网关,每途经一个路由器自增1;

第二列是途经路由器的IP地址;

后三列是对于三次发送的ICMP包网关响应后返回的时间,*表明超时无应答。通过tracert结果可以找到到达目的服务器的线路,大致路径如下:

124.65.143.5 北京联通

221.216.106.85 北京朝阳联通

124.65.194.17 北京联通

219.158.5.138 北京联通

219.158.44.110 浙江杭州

202.97.17.117 北京电信骨干网

36.110.245.178 北京海淀电信IDC机房

49.7.37.133 北京电信![]()

-

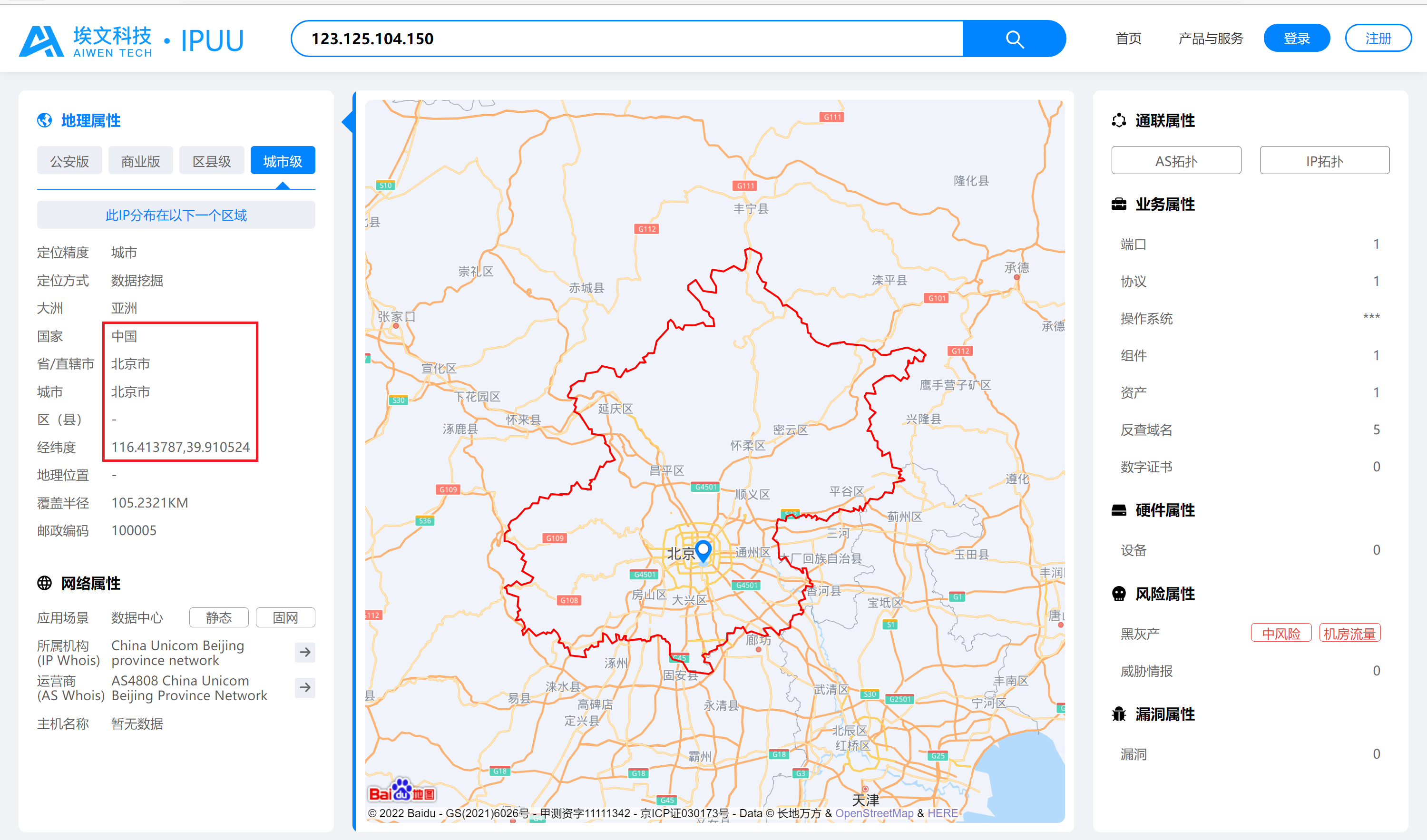

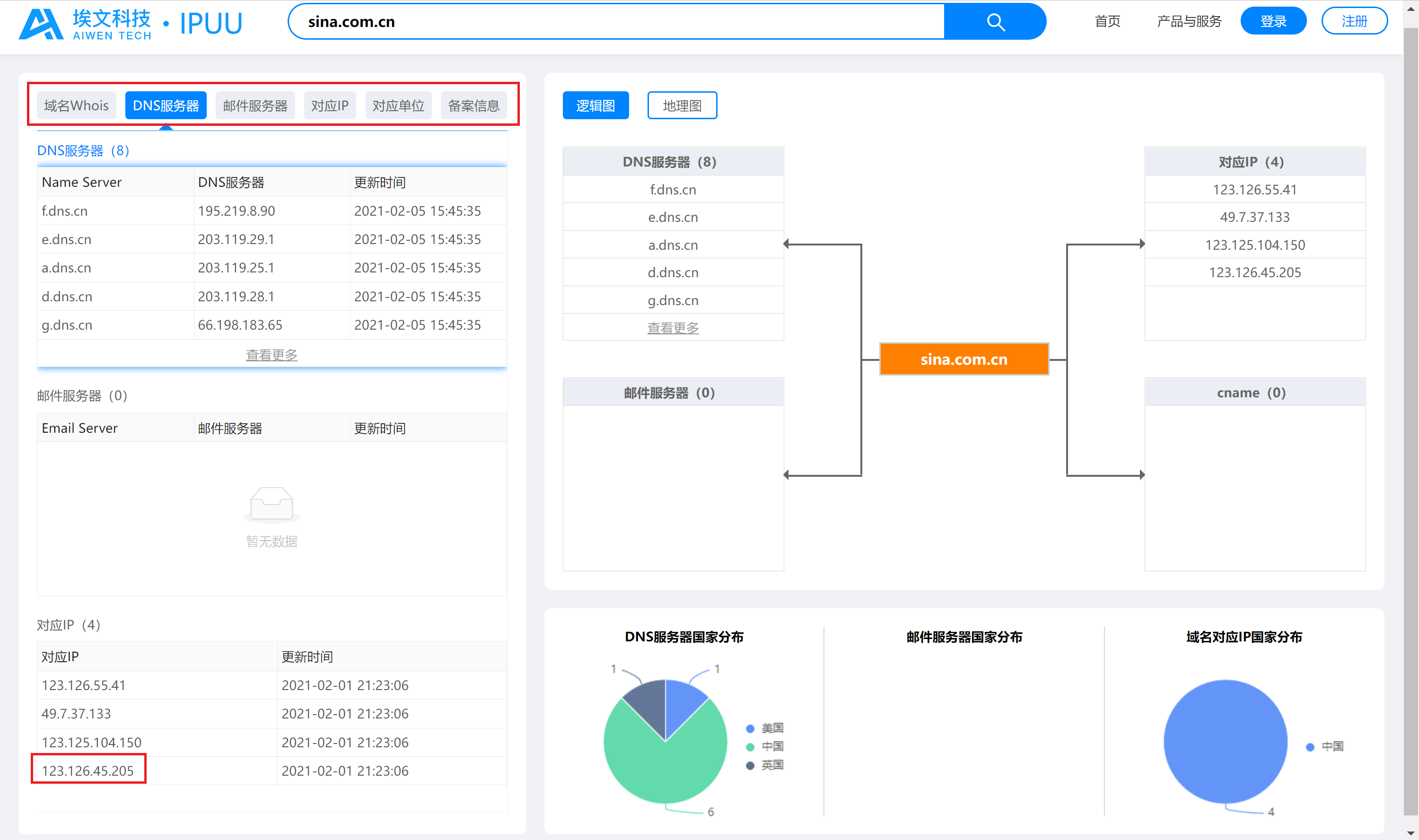

在线网址查看域名或ip具体位置

分别在埃文科技和IP归属地查询在线工具中查询IP地址对应的和具体物理位置,可看到都对应中国北京市。

![]()

![]()

其中,使用埃文科技可以一次性获得域名的whois、DNS服务器、对应IP等多种信息,有所不同的是其查到的sina.com.cn对应有4个IP,多了一个123.126.45.205。

![]()

2.2 获取微信好友的IP地址,并查询获取该好友所在的具体地理位置。

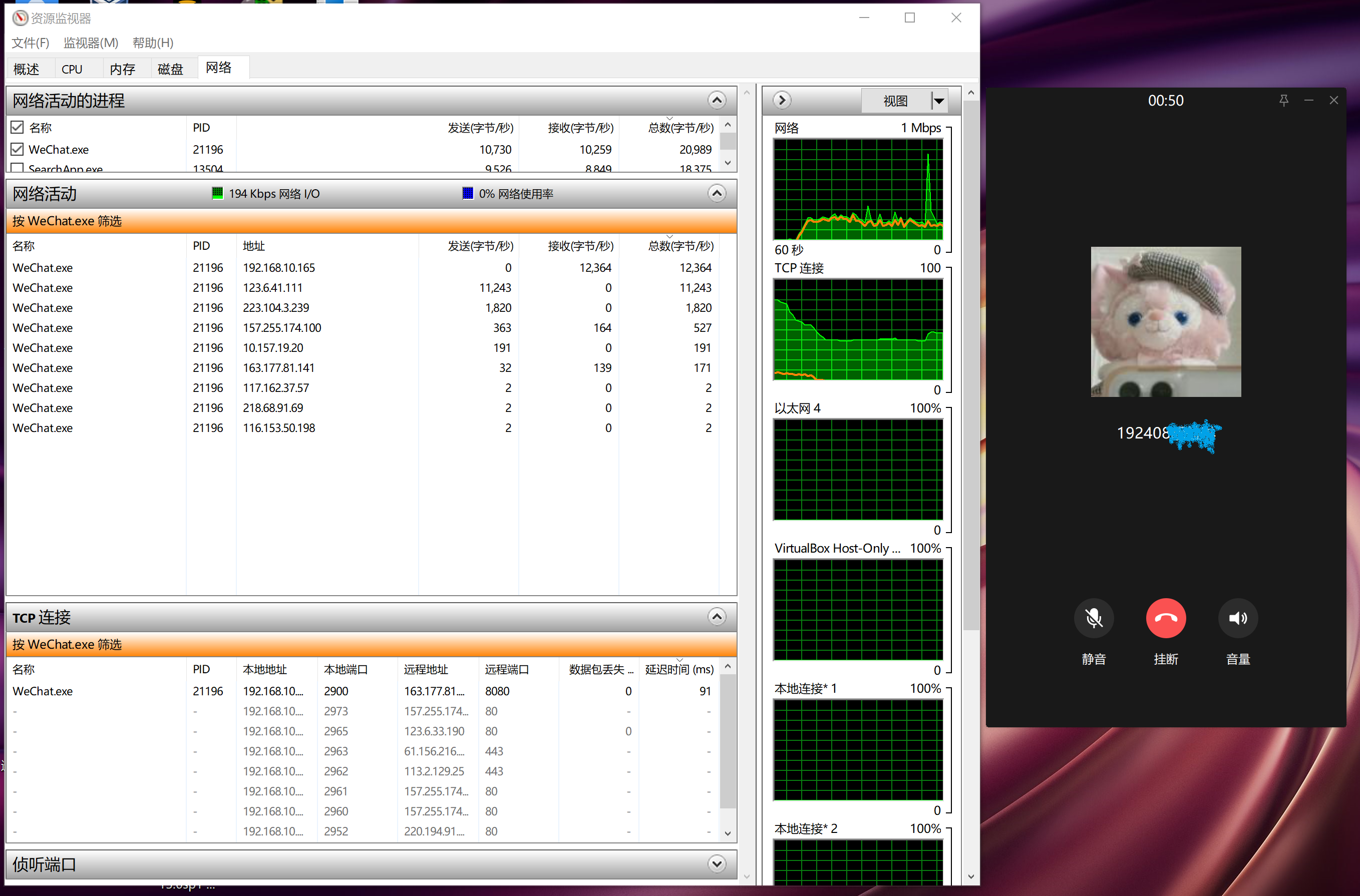

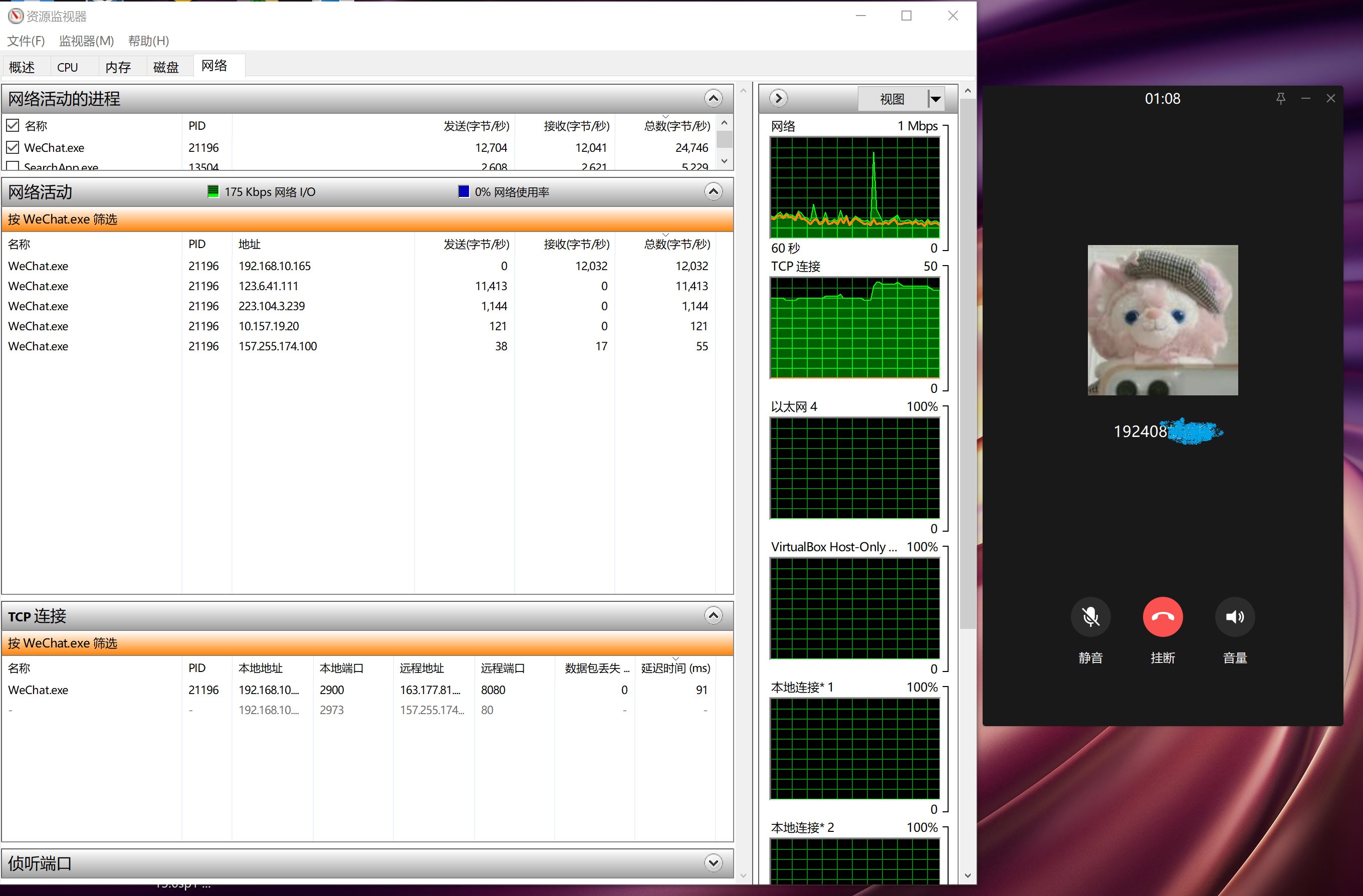

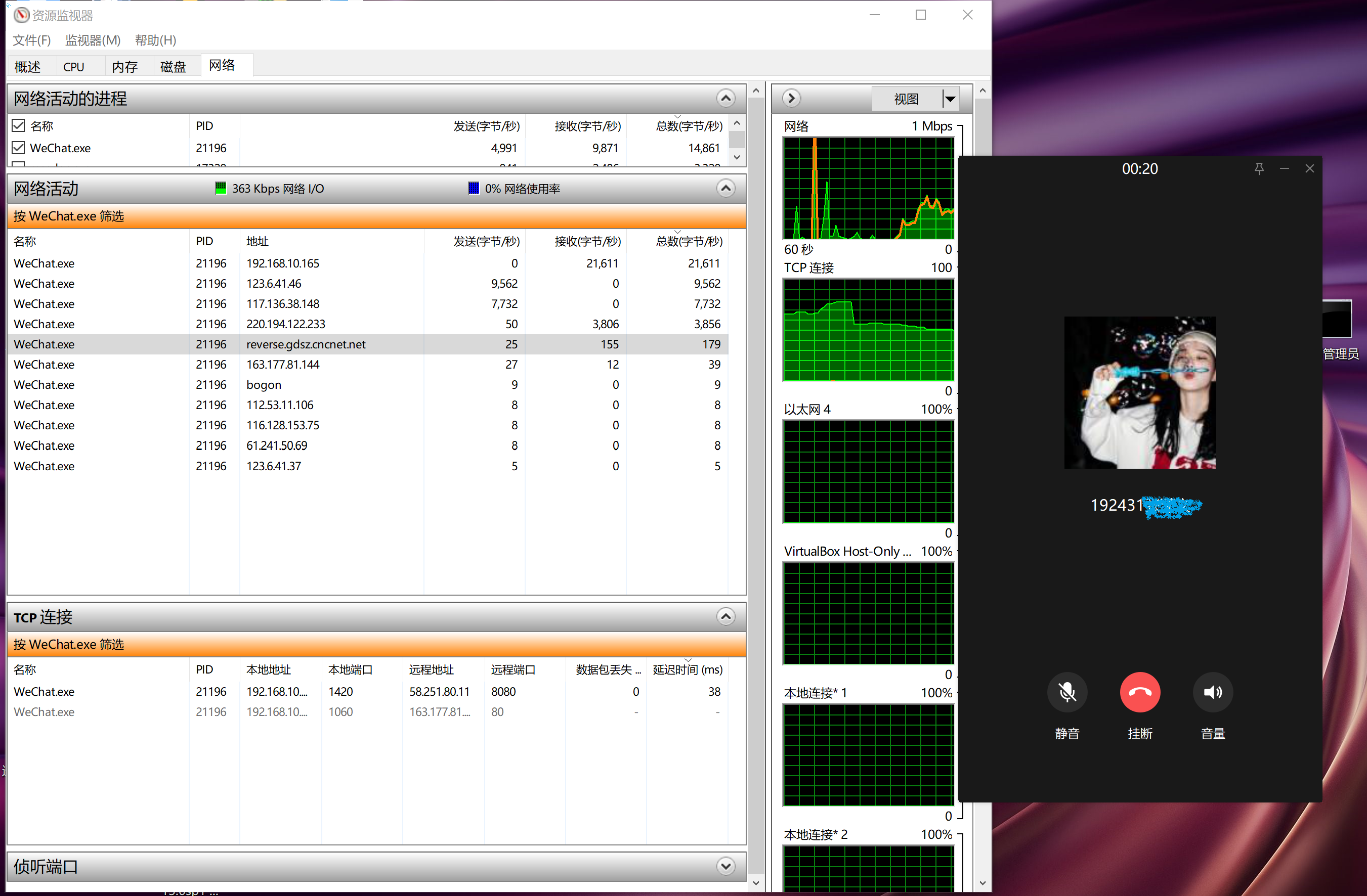

打开电脑中的“资源监视器”,在“网络”的“网络活动的进程”中选择“WeChat.exe”,并开启wireshark进行抓包。

使用电脑版微信给在北京的同学打语音电话。可以在“资源监视器”看到通话过程中有大量的数据包发给了“123.6.41.111”和“223.104.3.239”这两个ip地址;同时在wireshark中以“udp”为过滤条件,同样可看到与“123.6.41.111”和“223.104.3.239”这两个ip地址有大量数据传输。且这两个ip持续出现在通话全过程。

当与对方的语音通话结束后,“123.6.41.111”仍在“资源监视列表中”,而“223.104.3.239”则消失了。我们换一位在北京的同学进行语音通话,“123.6.41.111”仍在列表中,同时有大量数据发送给“117.136.38.148”。

据此可以确定,第一位通话的ip应为“223.104.3.239”,第二位通话同学的ip应为“117.136.38.148”。

在IP归属地查询在线工具中查询,可以看到IP归属地均为北京市。

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

Nmap包含四项基本功能:

- 主机发现 (Host Discovery)

- 端口扫描 (Port Scanning)

- 版本侦测 (Version Detection)

- 操作系统侦测 (Operating System Detection)

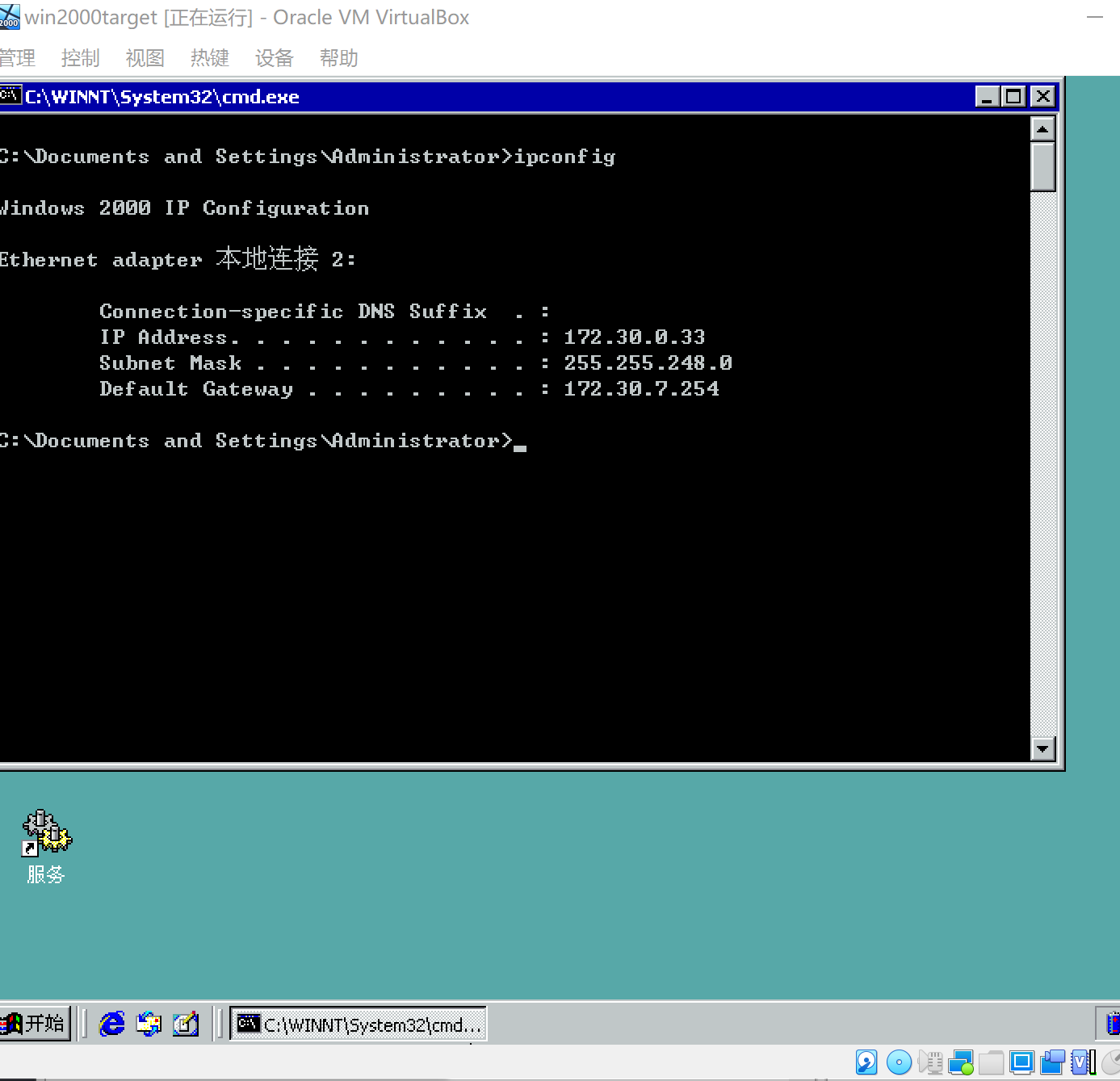

实验准备:

主机kali的ip:172.30.6.168

靶机win2000的ip:172.30.0.33

同时,主机和靶机的子网掩码均为255.255.248.0,可知所属网段为172.30.0.0/21。

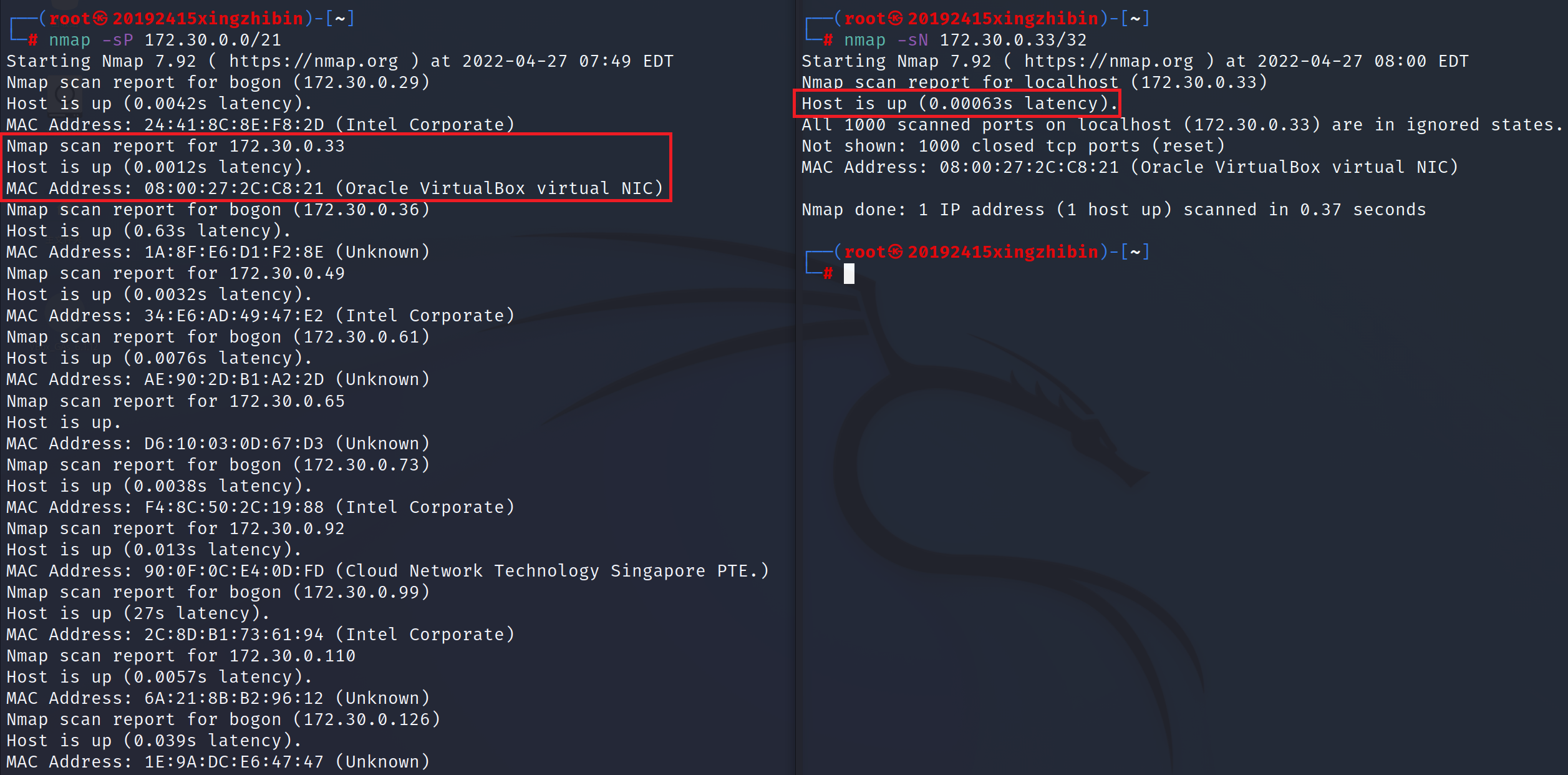

2.3.1 靶机IP地址是否活跃

这里我使用到了nmap中的2种扫描方式:

nmap -sP 172.30.0.0/21 # 发送ICMP echo探测,设置扫描方式为ping扫描

nmap -sN 172.30.0.33/32 # TCP Null扫描,是通过发送非常规的TCP通信数据包对计算机进行探测

“nmap -sP”探测靶机所在网段的活跃主机情况,“nmap -sN”则专门针对靶机IP进行探测了(因为会探测端口,所以针对网段的话时间太长)。

由“Host is up”可知主机活跃,同时可看到主机的MAC地址。

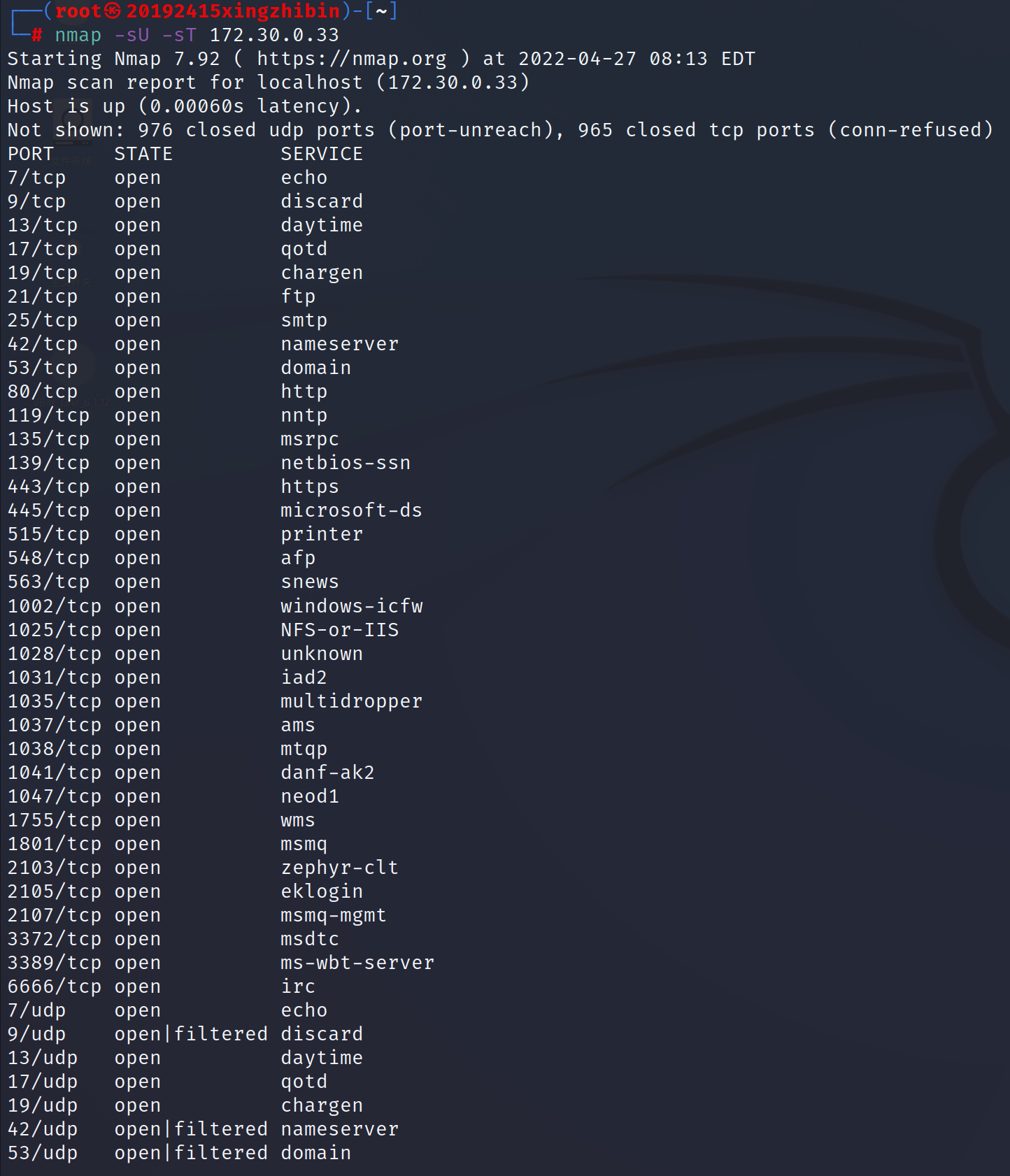

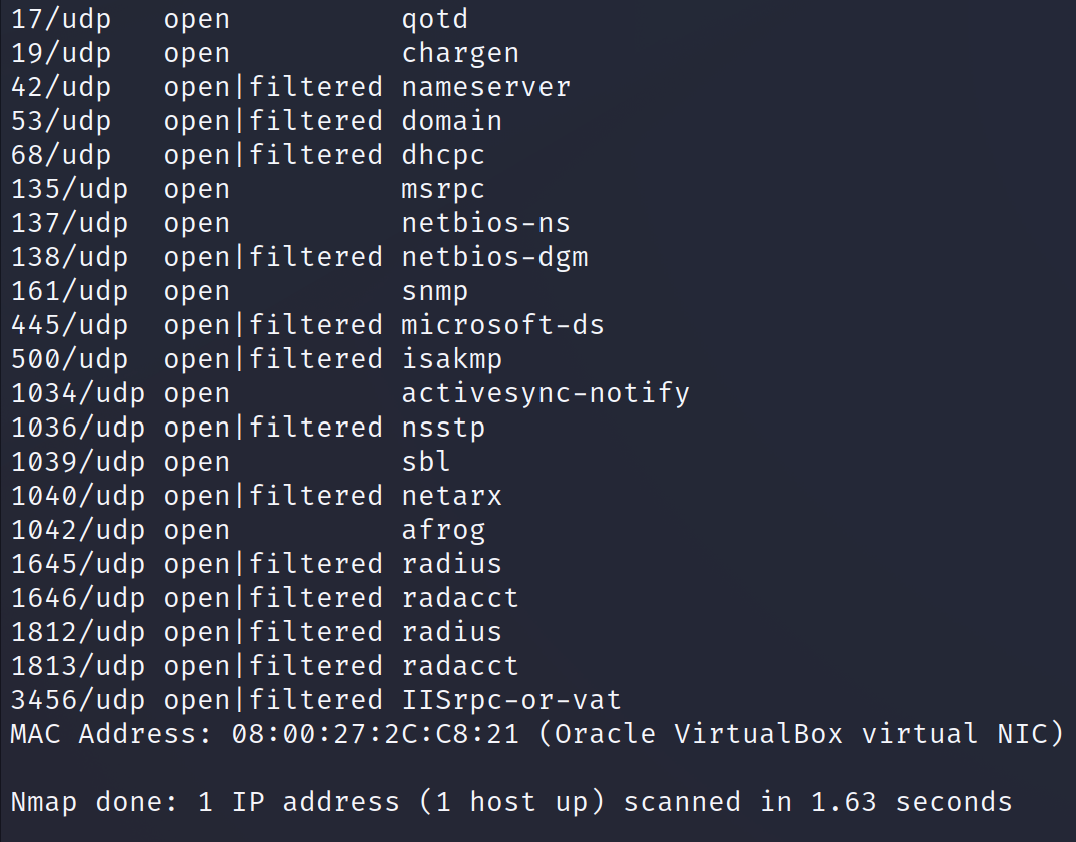

2.3.2 靶机开放了哪些TCP和UDP端口

在一个命令中扫描所有UDP和TCP端口,使用-sU扫描UDP端口、-sT扫描TCP端口。

可知有36个TCP端口开放,24个UDP端口开放。

和后面Nessus的扫描结果相比少了3个TCP端口(637/7007/7778),2个UDP端口(1755/3527)。

nmap -sU -sT 172.30.0.33

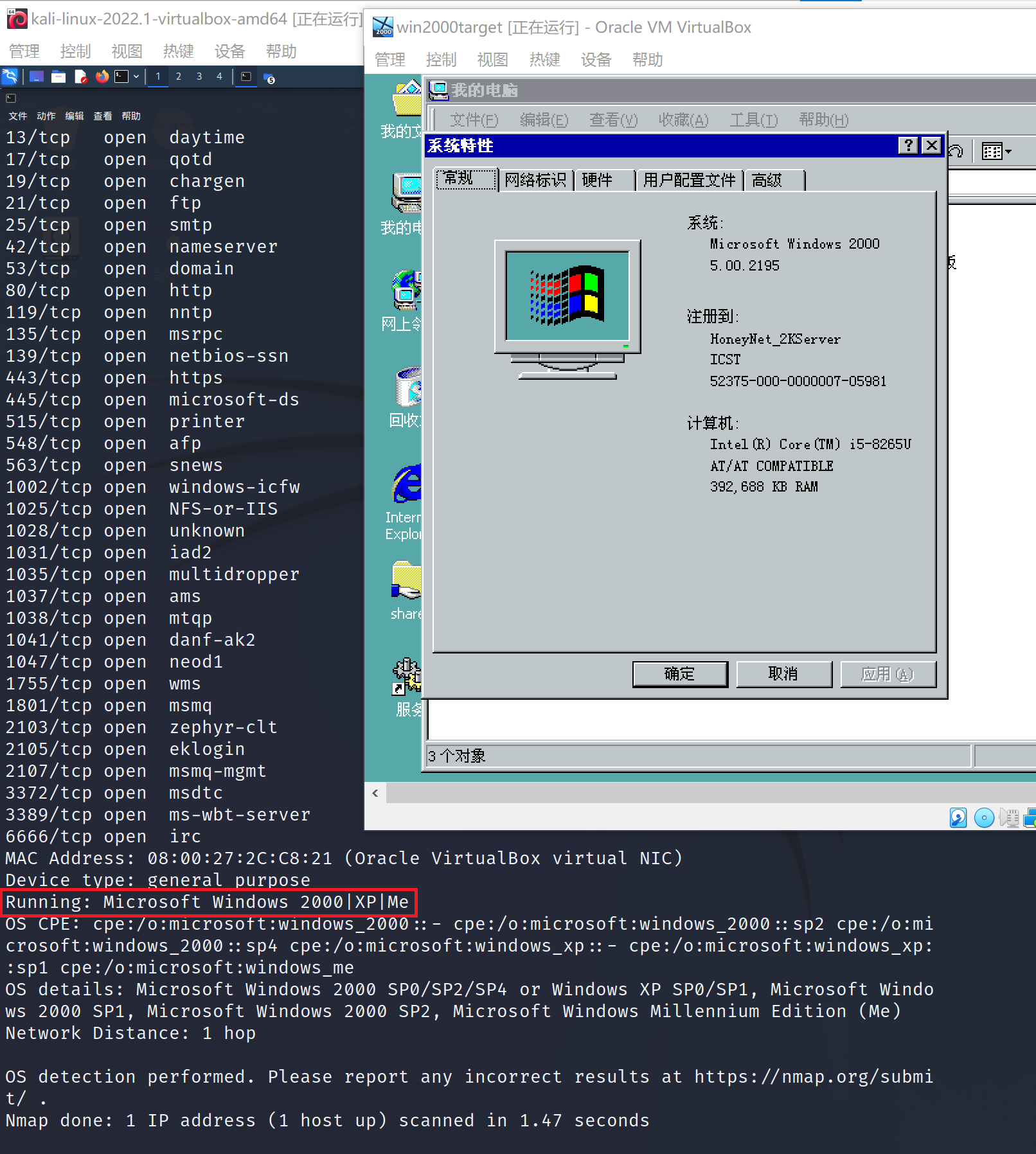

2.3.3 靶机安装了什么操作系统,版本是多少

使用“nmap -O”可以远程检测操作系统。

由返回结果“Running: Microsoft Windows 2000|XP|Me”可知,能够成功探测靶机的操作系统“Windows2000”。

nmap -O 172.30.0.33

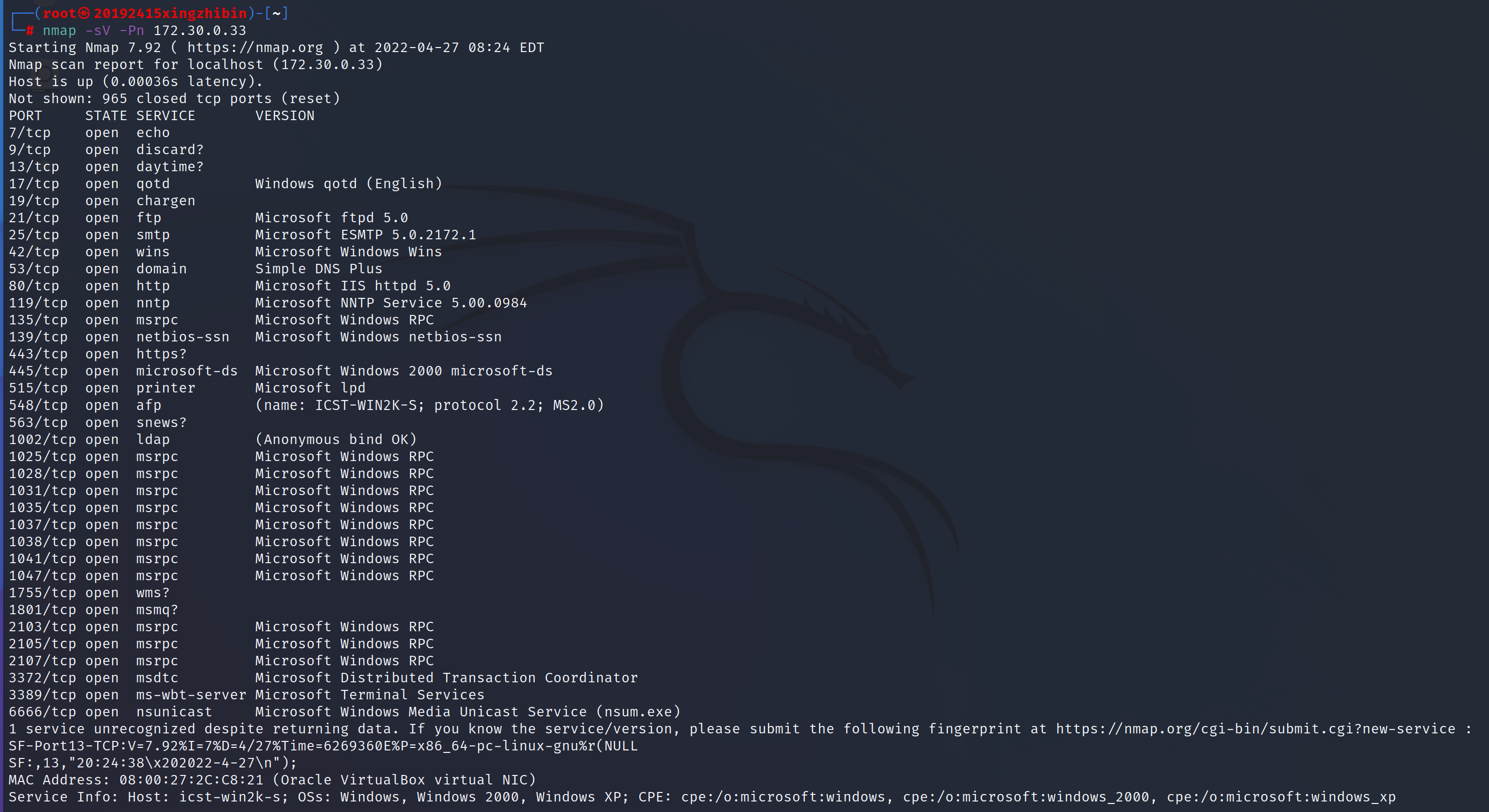

2.3.4 靶机上安装了哪些服务

这里我使用了“nmap -sV -Pn”命令。

nmap -sV -Pn 172.30.0.33

-sV :打开版本探测,查看目标主机的详细服务信息

-Pn :非ping扫描,不执行主机发现,可以跳过防火墙,也就是在扫描之前,不发送ICMP echo请求测试目标。

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.4.1 安装与扫描

-

安装

先从官网下载安装包。然后在安装包所在位置用终端输入如下命令:

dpkg -i Nessus-10.1.2-debian6_i386.deb # 安装Nessus sudo /bin/systemctl start nessusd.service # 启动nessus根据提示在浏览器中打开https://20192415xingzhibin:8834/,进行接下来的操作。可参考详细步骤

![]()

-

扫描

首先在“Polices”中设置扫描任务的名称,然后在“My Scans”设置需要扫描的IP地址。单击开始的小箭头将进行扫描,等待扫描结束可查看结果。

可知靶机有28个极严重的漏洞,10个高危漏洞,23个中危漏洞。![]()

![]()

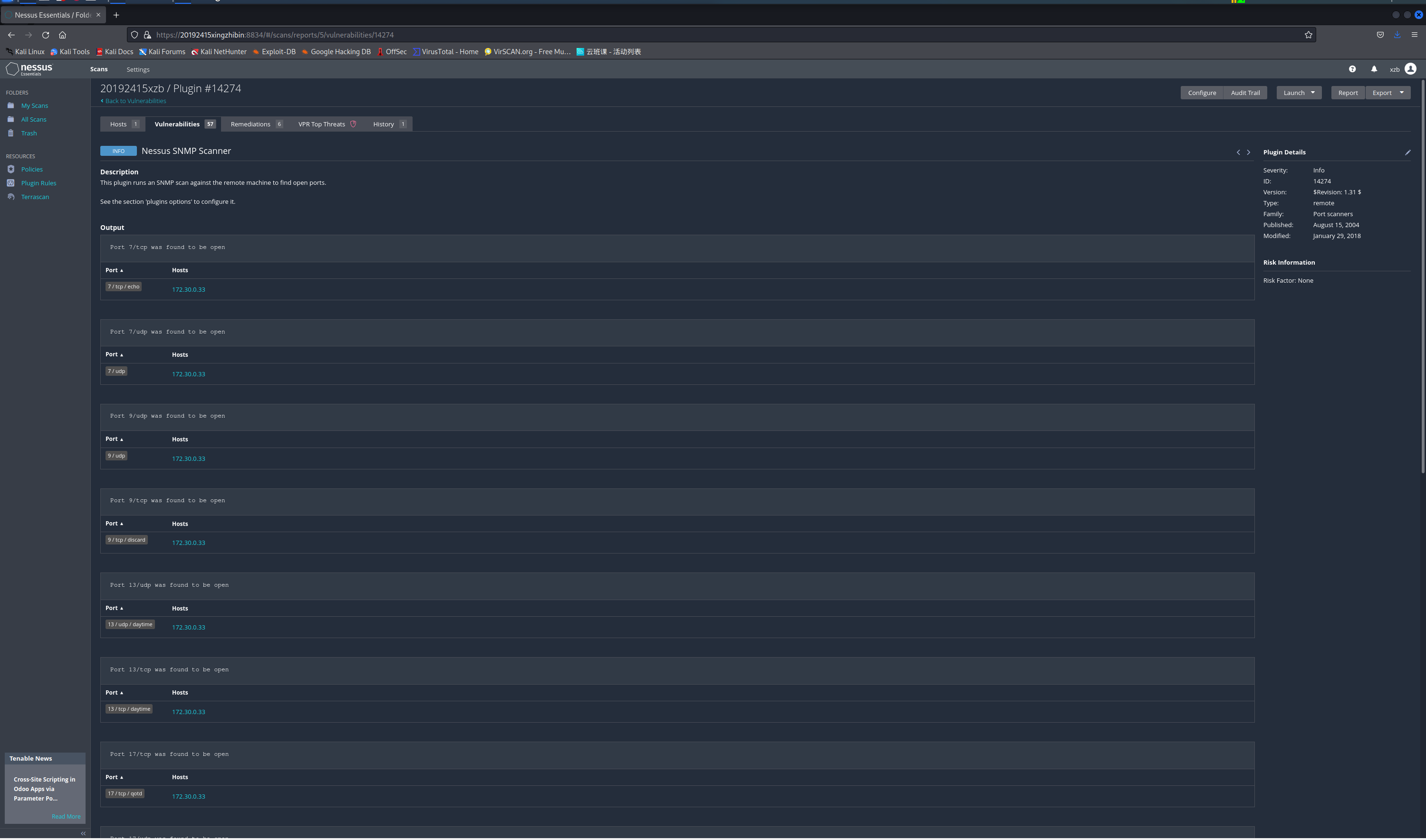

2.4.1 靶机上开放了哪些端口

在扫描结果的“Vulnerabilities”中选择“Nessus SNMP Scanner”,可知靶机开放了39个TCP端口开放,26个UDP端口。如下表所示。(It found 39 open TCP ports and 26 open UDP ports.)

| TCP端口 | UDP端口 |

|---|---|

| 7 / tcp / echo | 7 / udp |

| 9 / tcp / discard | 9 / udp |

| 13 / tcp / daytime | 13 / udp / daytime |

| 17 / tcp / qotd | 17 / udp / qotd |

| 19 / tcp / chargen | 19 / udp |

| 21 / tcp / ftp | |

| 25 / tcp / smtp | |

| 42 / tcp / wins | 42 / udp |

| 53 / tcp / dns | 53 / udp / dns |

| 68 / udp | |

| 80 / tcp / www | |

| 119 / tcp / nntp | |

| 135 / tcp / epmap | 135 / udp |

| 137 / udp / netbios-ns | |

| 138 / udp | |

| 139 / tcp / smb | |

| 161 / udp / snmp | |

| 443 / tcp | |

| 445 / tcp / cifs | 445 / udp |

| 500 / udp | |

| 515 / tcp | |

| 548 / tcp / appleshare | |

| 563 / tcp | |

| 637 / tcp | |

| 1002 / tcp | |

| 1025 / tcp / dce-rpc | |

| 1028 / tcp / dce-rpc | |

| 1031 / tcp / dce-rpc | |

| 1034 / udp | |

| 1035 / tcp / dce-rpc | |

| 1036 / udp | |

| 1037 / tcp / dce-rpc | |

| 1038 / tcp / dce-rpc | |

| 1039 / udp / dce-rpc | |

| 1040 / udp | |

| 1041 / tcp / dce-rpc | |

| 1042 / udp / dce-rpc | |

| 1047 / tcp / dce-rpc | |

| 1645 / udp | |

| 1646 / udp | |

| 1755 / tcp / ms-streaming | 1755 / udp |

| 1801 / tcp | |

| 1812 / udp | |

| 1813 / udp | |

| 2103 / tcp / dce-rpc | |

| 2105 / tcp / dce-rpc | |

| 2107 / tcp / dce-rpc | |

| 2976 / tcp | |

| 3372 / tcp / msdtc | |

| 3389 / tcp / msrdp | |

| 3456 / udp | |

| 3527 / udp | |

| 6666 / tcp | |

| 7007 / tcp | |

| 7778 / tcp |

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

-

0/icmp

-

多以太网驱动程序帧填充信息公开(Etherleak)

远程主机使用一个网络设备驱动程序,该驱动程序将以太网帧与不同数据包连接起来,这些数据可能来自内核内存、分配给设备驱动程序的系统内存或其网络接口卡上的硬件缓冲区。

被称为“Etherleak”的此信息泄露漏洞可能允许攻击者从受影响的主机收集敏感信息,前提是他与该主机位于同一物理子网中。

-

-

7/tcp/echo

-

Echo Service检测

远程主机正在运行“echo”服务。此服务会回显发送给它的任何数据。该服务目前未被使用,因此强烈建议禁用,因为攻击者可能会利用该服务对该主机发起拒绝服务攻击。

-

-

17/udp-tcp/qotd

-

Quote of the Day (QOTD) Service检测

服务器监听TCP端口17上的TCP连接。一旦建立了一个连接,就会发送一条短消息(接收到的任何数据都会被丢弃)。服务在发送报价后关闭连接。

另一个quote of the day服务被定义为基于UDP的数据报应用程序。服务器监听UDP端口17上的UDP数据报。

当接收到数据报时,将发送包含报价的应答数据报(忽略接收到的数据报中的数据)。

一种简单的攻击是“乒乓球”,IP在运行qotd的两台机器之间欺骗数据包。这将导致它们相互吐出字符,使机器速度减慢,并使网络饱和。

-

-

19/udp

-

Chargen UDP服务远程DoS

联系时,chargen会使用一些随机字符(类似于字母表中的所有字符)。当通过UDP联系时,它将以单个UDP数据包进行响应。当通过TCP联系时,它将继续喷出字符,直到客户端关闭连接。

该服务的目的主要是自行测试TCP/IP协议,以确保所有数据包都未经更改地到达目的地。现在它还未使用,因此建议您禁用它,因为攻击者可能会使用它来攻击此主机,或攻击使用此主机作为中继的第三方主机。

一种简单的攻击是“乒乓”,攻击者在运行chargen的两台机器之间欺骗数据包。这将导致它们相互吐出字符,使机器速度减慢,并使网络饱和。

-

-

25/tcp/smtp

-

ASN.1多个整数溢出(SMTP检查)

远程Windows主机有一个ASN。1个库存在多个整数溢出漏洞。这些问题可能会导致基于堆的缓冲区溢出。远程攻击者可以利用这些问题执行任意代码。此特定检查发送了格式错误的SMTP授权数据包,并确定远程主机未修补。漏洞详情

-

Windows SMTP错误凭据身份验证绕过

远程SMTP服务器在其身份验证过程中易受漏洞攻击。此漏洞允许任何未经授权的用户成功验证和使用远程SMTP服务器。攻击者可能会利用此漏洞将此SMTP服务器用作垃圾邮件中继。漏洞详情

-

Windows SMTP服务NTLM空会话授权绕过

通过使用空会话登录,可以对远程SMTP服务进行身份验证。攻击者可能会利用此漏洞将SMTP服务器用作垃圾邮件中继。漏洞详情

-

Windows SMTP服务格式不正确的BDAT请求远程DoS

通过发送精心编制的“BDAT”请求,可以使远程SMTP服务器失败并重新启动。该服务将自动重新启动,但攻击时建立的所有连接都将被删除。攻击者可能会利用此漏洞降低邮件发送到您网站的效率。漏洞详情

-

允许SMTP服务明文登录

远程主机正在运行一个SMTP服务器,该服务器播发允许通过未加密的连接进行明文登录。如果使用了不太安全的身份验证机制(即登录或普通身份验证),攻击者可以通过嗅探服务器的流量来发现用户名和密码。

-

-

42/tcp/wins

-

53/udp/dns

-

DNS服务器反向查询缓冲区过度读取

在远程主机上运行的Microsoft DNS服务器已启用反向查询功能。dns.exe!answerIQuery()受到缓冲区过度读取错误的影响,未能正确解析反向查询数据包中的资源记录。未经验证的远程攻击者可以利用此漏洞造成拒绝服务或泄露信息。漏洞详情

-

-

80/tcp/www

-

微软FrontPage 2000 服务器扩展软件包缓冲区溢出漏洞

微软FrontPage 2000 服务器扩展软件包中带了一个动态链接库fp30reg.dll,它存在缓冲区溢出漏洞。当向fp30reg.dll提交一个包含超过258字节的长URL请求时,将触发基于堆栈的缓冲区溢出。成功地利用这个漏洞,攻击者可以在被攻击的主机上远程执行任意代码。漏洞详情

-

Microsoft IIS 6.0不支持的版本检测

根据其自行报告的版本号,不再支持在远程主机上安装Microsoft Internet Information Services(IIS)6.0。缺乏支持意味着供应商不会发布产品的新安全补丁。因此,它可能包含安全漏洞。

-

Microsoft IIS Unicode远程命令执行

尚未应用“Web服务器文件请求解析”问题的修补程序。此漏洞允许攻击者使远程IIS服务器执行任意命令。

-

MS01-023:Microsoft IIS 5.0格式不正确的HTTP打印机请求头远程缓冲区溢出

IIS web服务器的远程版本包含一个漏洞,攻击者可能会利用该漏洞在远程系统上执行任意代码。要利用此漏洞,攻击者需要向远程主机发送恶意HTTP/1.1请求。漏洞详情

-

MS01-026/MS01-044:Microsoft IIS远程命令执行

当IIS收到用户运行脚本的请求时,它会以解码的规范形式呈现请求,然后对解码的请求执行安全检查。由于在初始安全检查完成后执行了第二次多余的解码过程,因此会产生漏洞。因此,精心编制的请求可能会允许攻击者在IIS服务器上执行任意命令。MS01-026详情MS01-044详情

-

MS00-006: Microsoft IIS IDA/IDQ Multiple Vulnerabilities

IIS的远程版本受到两个漏洞的影响:-信息泄露问题允许远程攻击者通过请求不存在的文件来获取文档根目录的真实路径名。艾达或者。idq扩展。

-WebHits组件中的参数验证问题使远程攻击者能够读取远程服务器上的任意文件。

据报道,路径泄露问题也会影响Microsoft Index Server。漏洞详情 -

MS01-023:Microsoft IIS 5.0格式不正确的HTTP打印机请求头远程缓冲区溢出

IIS web服务器的远程版本包含一个漏洞,攻击者可能会利用该漏洞在远程系统上执行任意代码。要利用此漏洞,攻击者需要向远程主机发送恶意HTTP/1.1请求。漏洞详情

-

不支持的Web服务器检测

根据其版本,远程web服务器已经过时,不再由其供应商或提供商维护。缺乏支持意味着供应商不会发布产品的新安全补丁。因此,它可能包含安全漏洞。

-

FrontPage扩展检查

远程web服务器似乎正在使用FrontPage扩展运行。FrontPage允许远程web开发人员和管理员从远程位置修改web内容。虽然这是内部局域网上相当典型的情况,但FrontPage扩展不应通过互联网(或任何其他不受信任的第三方网络)提供给匿名用户。

-

Microsoft IIS shtml.dll XSS

远程web服务器上运行的FrontPage扩展版本受shtml中的跨站点脚本(XSS)漏洞影响。dll,因为文件名验证不正确。未经验证的远程攻击者可以通过说服用户遵循精心编制的URL,在用户的浏览器会话中执行任意脚本代码,利用此漏洞进行攻击。漏洞详情

-

允许使用HTTP跟踪/跟踪方法

远程web服务器支持跟踪和/或跟踪方法。TRACE和TRACK是用于调试web服务器连接的HTTP方法。

-

SMB使用主机SID枚举没有凭据的本地用户

Windows 2000(SP1未修补)中存在一个严重漏洞,允许攻击者查看ASP/ASA源代码,而不是已处理的文件。SP源代码可能包含敏感信息,例如ODBC连接的用户名和密码。

-

Microsoft IIS存在多个漏洞

此IIS服务器似乎容易受到MS02-018中描述的跨站点脚本攻击之一的攻击。IIS返回的默认“404”文件使用脚本输出指向所请求url的顶级域部分的链接。通过创建特定的URL,可以在页面中插入任意脚本以执行。

此漏洞的存在还表明您易受MS02-018中确定的其他问题(各种远程缓冲区溢出和跨站点脚本攻击)的攻击

-

-

119/tcp/nntp

- MS04-036:NNTP中的漏洞可能允许远程执行代码

远程主机运行的Microsoft NNTP server容易出现缓冲区溢出问题。攻击者可以利用此漏洞以NNTP服务器进程的权限在远程主机上执行任意命令。漏洞详情

-

135/tcp/epmap

-

MS04-012:Microsoft RPC/DCOM的累积更新

远程主机的RPC/DCOM实现中存在多个错误。攻击者可以利用其中一个漏洞在远程系统上执行任意代码。漏洞详情

-

-

161/udp/snmp

-

SNMP代理默认社区名称

可以获取远程SNMP服务器的默认社区名称。攻击者可以使用此信息获取有关远程主机的更多信息,或更改远程系统的配置(如果默认社区允许进行此类修改)。

-

-

135/udp

-

MS03-043: Messenger Service中的缓冲区溢出可能允许执行代码

Messenger Service中存在允许在受影响的系统上执行任意代码的安全漏洞。成功利用此漏洞的攻击者可以在受影响的系统上以本地系统权限运行代码,或者可能导致Messenger服务失败。禁用Messenger服务将防止攻击的可能性。漏洞详情

-

-

445/tcp/cif

-

MS03-026:RPC接口中的缓冲区溢出可能允许执行代码

Windows的远程版本在其RPC接口中的函数RemoteActivation()中包含一个漏洞,该漏洞可能允许攻击者以系统权限在远程主机上执行任意代码。已知一系列蠕虫会利用此漏洞。漏洞详情

-

MS03-039:RPCSS服务中的缓冲区溢出可能允许执行代码

远程主机运行的Windows版本在其RPC接口中存在缺陷,这可能允许攻击者执行任意代码并获得系统权限。攻击者或蠕虫可能会利用它来控制此主机。请注意,这与MS03-026中描述的错误不同,MS03-026修复了“MSBlast”(或LoveSan)蠕虫利用的漏洞。漏洞详情

-

MS05-027: SMB中存在允许远程代码执行的漏洞

Windows的远程版本在服务器消息块(SMB)实现中包含一个漏洞,该漏洞可能允许攻击者在远程主机上执行任意代码。攻击者无需经过身份验证即可利用此漏洞进行攻击。漏洞详情

-

MS05-039: Plug and Play Service中存在允许远程代码执行的漏洞

Windows的远程版本在即插即用服务中的函数“PNP_QueryResConfList()”中包含一个漏洞,该漏洞可能允许攻击者以系统权限在远程主机上执行任意代码。已知一系列蠕虫利用这种漏洞。漏洞详情

-

MS05-043: Printer Spooler Service中存在允许远程代码执行的漏洞

远程主机包含一个版本的后台打印程序服务,该服务可能允许攻击者在远程主机上执行代码或使后台打印程序服务崩溃。攻击者可以通过空会话在远程主机上执行代码:Windows 2000;攻击者可以通过空会话使远程服务崩溃:Windows 2000-Windows XP SP1;攻击者需要有效凭据才能使服务崩溃:Windows 2003-Windows XP SP2 。漏洞详情

-

MS05-046: NetWare 客户端服务中的漏洞可能允许远程执行代码

远程主机包含易受缓冲区溢出攻击的NetWare客户端服务版本。攻击者可以通过连接到NetWare RPC服务(可能通过IP)并通过发送格式错误的RPC请求触发溢出来攻击此漏洞。漏洞详情

-

MS05-047: Plug and Play Service中的漏洞可能允许远程执行代码和本地特权提升

远程主机包含的即插即用服务版本在处理用户提供的数据时存在漏洞。经过身份验证的攻击者可以通过向远程服务发送格式错误的RPC请求并以系统权限执行代码来利用此漏洞。请注意,如果缺少MS05-039修补程序,则不需要针对Windows 2000进行身份验证。漏洞详情

-

MS06-040: Server Service中存在允许远程代码执行的漏洞

远程主机易受“Server”服务中缓冲区溢出的攻击,这可能使攻击者能够以“系统”权限在远程主机上执行任意代码。漏洞详情

-

MS09-001: Microsoft Windows SMB漏洞远程代码执行

远程主机受到SMB中内存损坏漏洞的影响,该漏洞可能允许攻击者对远程主机执行任意代码或拒绝服务。漏洞详情

-

MS04-007: ASN.1漏洞可能允许代码执行

远程Windows主机有一个ASN.1个库,允许攻击者在此主机上执行任意代码。要利用此漏洞,攻击者需要发送精心编制的ASN。1个不正确公布长度的编码数据包。此特定检查发送了一个格式错误的NTLM数据包,并确定远程主机未修补。漏洞详情

-

MS04-011: Microsoft Windows的安全更新

Windows的远程版本在本地安全授权服务器服务(LSASS)的函数“DSROLERUPGRADEONDLEVELSERVER”中包含一个漏洞,该漏洞允许攻击者以系统权限在远程主机上执行任意代码。已知一系列蠕虫利用此漏洞。漏洞详情

-

MS17-010: Microsoft Windows SMB服务器的安全更新(永恒之蓝、永恒冠军、永恒浪漫、永恒协作、WannaCry、永恒之石、Petya)

远程Windows主机受以下漏洞影响:

由于对某些请求的不当处理,Microsoft Server Message Block 1.0(SMBv1)中存在信息泄露漏洞。未经身份验证的远程攻击者可以通过精心编制的数据包利用此漏洞泄露敏感信息。

永恒之蓝、永恒冠军、永恒浪漫和永恒协作是一个名为影子经纪人的组织于2017/04/14披露的多个等式组漏洞和利用漏洞中的四个。WannaCry/WannaCrypt是一个利用永恒之蓝漏洞的勒索软件程序,永恒之石是一个利用七个等式组漏洞的蠕虫。Petya是一个勒索软件程序,首先利用Microsoft Office中的漏洞CVE-2017-0199,然后通过永恒蓝传播。 -

MS02-045:Windows SMB协议SMB_COM_事务数据包远程溢出DoS

远程主机在其SMB堆栈中容易受到拒绝服务攻击。攻击者可以利用此漏洞远程使远程主机崩溃,而无需任何身份验证。漏洞详情

-

MS06-035:Server Service中存在允许远程代码执行的漏洞

远程主机易受“服务器”服务中堆溢出的攻击,这可能使攻击者能够以“系统”权限在远程主机上执行任意代码。除此之外,远程主机还受到SMB中的信息泄露漏洞的影响,该漏洞可能允许攻击者获取远程主机的部分内存。漏洞详情

-

Windows SMB空会话身份验证

远程主机正在运行Microsoft Windows。可以使用空会话(即没有登录名或密码)登录。根据配置,未经验证的远程攻击者可能会利用此问题获取有关远程主机的信息。

-

Windows EFSRPC NTLM反射权限提升

远程主机受到名为“PetitPotam”的NTLM反射权限提升漏洞的影响。未经验证的远程攻击者可以通过发送精心编制的EFSRPC请求,利用此漏洞,使受影响的主机连接到恶意服务器。然后,攻击者可以利用NTLM中继模拟目标主机并针对远程服务进行身份验证。

KB5005413中描述的一种攻击场景使用此漏洞作为域控制器的计算机帐户启动NTLM会话。然后将该会话中继到Active Directory证书服务(AD CS)主机以获取证书。然后可以使用该证书在域环境中横向移动。 -

Windows SMB LsaQueryInformationPolicy Function SID Enumeration Without Credentials

通过模拟对LsaQueryInformationPolicy()的调用,可以在没有凭据的情况下获取主机SID(安全标识符)。然后可以使用主机SID获取本地用户列表。

-

Windows SMB svcctl MSRPC Interface SCM Service Enumeration

通过连接到\srvsvc管道并绑定到事件日志服务OpenEventLog(),可以匿名读取远程Windows 2000主机的事件日志。攻击者可能会利用此漏洞匿名读取远程主机的系统日志。由于系统日志通常包含有价值的信息,攻击者可能会利用它们对远程主机执行更好的攻击。

-

Windows SMB服务枚举通过\srvsvc

此插件连接到\srvsvc(而不是\svcctl),以枚举在空会话上远程主机上运行的服务列表。攻击者可以使用此功能更好地了解远程主机。

-

不需要SMB签名

远程SMB服务器上不需要签名。未经验证的远程攻击者可以利用此漏洞对SMB服务器进行中间人攻击。

-

SMB使用主机SID枚举没有凭据的本地用户

使用主机安全标识符(SID),Nessus能够枚举远程Windows系统上的本地用户,而无需凭据。

-

-

1025/tcp/dce-rpc

-

MS05-051: MSDTC 和 COM+ 中的漏洞可能允许远程执行代码

Windows的远程版本包含一个版本的MSDTC(Microsoft Data Transaction Coordinator)服务,该服务存在多个远程代码执行、本地权限提升和拒绝服务漏洞。攻击者可以利用这些缺陷获得对远程主机的完全控制。漏洞详情

-

MS06-018: Microsoft 分布式事务处理协调器中的漏洞可能允许拒绝服务

Windows的远程版本包含一个版本的MSDTC(Microsoft Data Transaction Coordinator)服务,该服务受多个远程代码执行和拒绝服务漏洞的影响。攻击者可以利用这些缺陷获得对远程主机(2000,NT4)的完全控制或使远程服务崩溃(XP,2003)。漏洞详情

-

-

1031/tcp/dce rpc

-

MS04-022:任务计划程序中的漏洞可能允许执行代码

任务计划程序应用程序中存在一个漏洞,允许远程攻击者远程执行代码。此漏洞有许多攻击向量。利用此漏洞的攻击者需要能够连接到目标计算机,或者能够强制本地用户安装。作业文件或浏览到恶意网站。漏洞详情

-

-

1755/tcp/ms-streaming

-

MS10-025:Media Services中存在允许远程代码执行的漏洞

远程主机上运行的Windows Media Services的版本受到单播服务组件中基于堆栈的缓冲区溢出情况的影响,原因是对用户提供的输入进行了不正确的清理。未经验证的远程攻击者可以通过特制的传输信息包利用此漏洞执行任意代码。漏洞详情

-

-

2103/tcp/dce-rpc

-

3389 / tcp / msrdp

-

MS12-020:远程桌面中存在允许远程代码执行的漏洞

远程Windows主机上的远程桌面协议(RDP)实现中存在任意远程代码漏洞。该漏洞是由于RDP访问内存中未正确初始化或已删除的对象的方式造成的。如果已在受影响的系统上启用RDP,未经身份验证的远程攻击者可能会利用此漏洞,通过向系统发送一系列精心编制的RDP数据包,使系统执行任意代码。此插件还检查Microsoft终端服务器中是否存在拒绝服务漏洞。如果启用了“仅允许从运行网络级身份验证的远程桌面的计算机进行连接”设置,或者远程主机上的安全层设置为“SSL(TLS 1.0)”,则此脚本不会检测到该漏洞。漏洞详情

-

Windows远程桌面协议服务器中间人弱点

远程桌面协议服务器(终端服务)的远程版本易受中间人(MiTM)攻击。在设置加密时,RDP客户端不需要验证服务器的身份。能够拦截来自RDP服务器的流量的攻击者可以在不被检测的情况下与客户端和服务器建立加密。这种性质的MiTM攻击将允许攻击者获取传输的任何敏感信息,包括身份验证凭据。

此漏洞的存在是因为RDP服务器在mstlsapi中存储了硬编码的RSA私钥。dll库。任何有权访问此文件的本地用户(在任何Windows系统上)都可以检索密钥并将其用于此攻击。 -

终端服务加密级别为中或低

远程终端服务未配置为使用强加密。在该服务中使用弱加密技术可能会使攻击者更容易窃听通信,并获得截图和/或击键。

-

终端服务不仅仅使用网络级身份验证(NLA)

远程终端服务未配置为仅使用网络级身份验证(NLA)。NLA使用凭证安全支持提供商(CredSSP)协议,通过TLS/SSL或Kerberos机制执行强大的服务器身份验证,以防止中间人攻击。除了改进身份验证,NLA还通过在建立完整的RDP连接之前完成用户身份验证,帮助保护远程计算机免受恶意用户和软件的攻击。

-

3389 / tcp / msrdp

终端服务加密级别不符合FIPS-140。远程终端服务使用的加密设置不符合FIPS-140。

-

2.4.3 你认为如何攻陷靶机环境,以获得系统访问权

根据Nessus扫描结果,使用Metasploit选择合适的漏洞进行利用,利用时注意配置的端口要正确。

针对本次实验中的靶机win2000,具体可利用以下几种漏洞:

- ms03-026:RPC接口中的缓冲区溢出可能允许执行代码

Windows的远程版本在其RPC接口中的函数RemoteActivation()中包含一个漏洞,该漏洞可能允许攻击者以系统权限在远程主机上执行任意代码。已知一系列蠕虫会利用此漏洞。

Metasploit中对应的模块:exploit/windows/dcerpc/ms03_026_dcom - ms08-067:Server 服务中的弱点可能会允许远程运行代码

如果用户在受影响的系统上收到蓄意制作的RPC要求,则该弱点可能会允许远程执行代码。 在Microsoft Windows 2000、Windows XP、Windows Server 2003 系统上,攻击者可以利用此弱点,不经验证就执行任意代码。 此弱点也可能用来制作蠕虫攻击。

Metasploit中对应的模块:exploit/windows/smb/ms08_067_netapi - 10-061:打印多任务缓冲处理器服务的信息安全风险可能会允许远程运行代码

如果攻击者将蓄意制作的打印要求传送至具有曝露于RPC之打印多任务缓冲处理器接口的受影响系统,此信息安全风险可能会允许远程执行代码。

Metasploit中对应的模块:exploit/windows/smb/ms10_061_spoolss - ms17-010:Microsoft Windows SMB 服务器的安全性更新

如果攻击者传送蓄意制作的讯息到Windows SMBv1服务器,最严重的弱点可能会允许远程执行代码。对于所有受支持版本的 Microsoft Windows,此安全性更新的等级为“重大”。

Metasploit中对应的模块:auxiliary/admin/smb/ms17_010_command

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2.5.1 用搜索引擎搜索自己的姓名、学号

-

使用姓名检索:

因为有位播音员与自己同名,检索到的大量信息都是关于这位播音员的。

在检索名字的同时添加自己原所在城市xx,可以找到在“xx市中小学生作文博览”网站上有一篇自己小学时候的作文,同时可看到指导老师和所属小学。 -

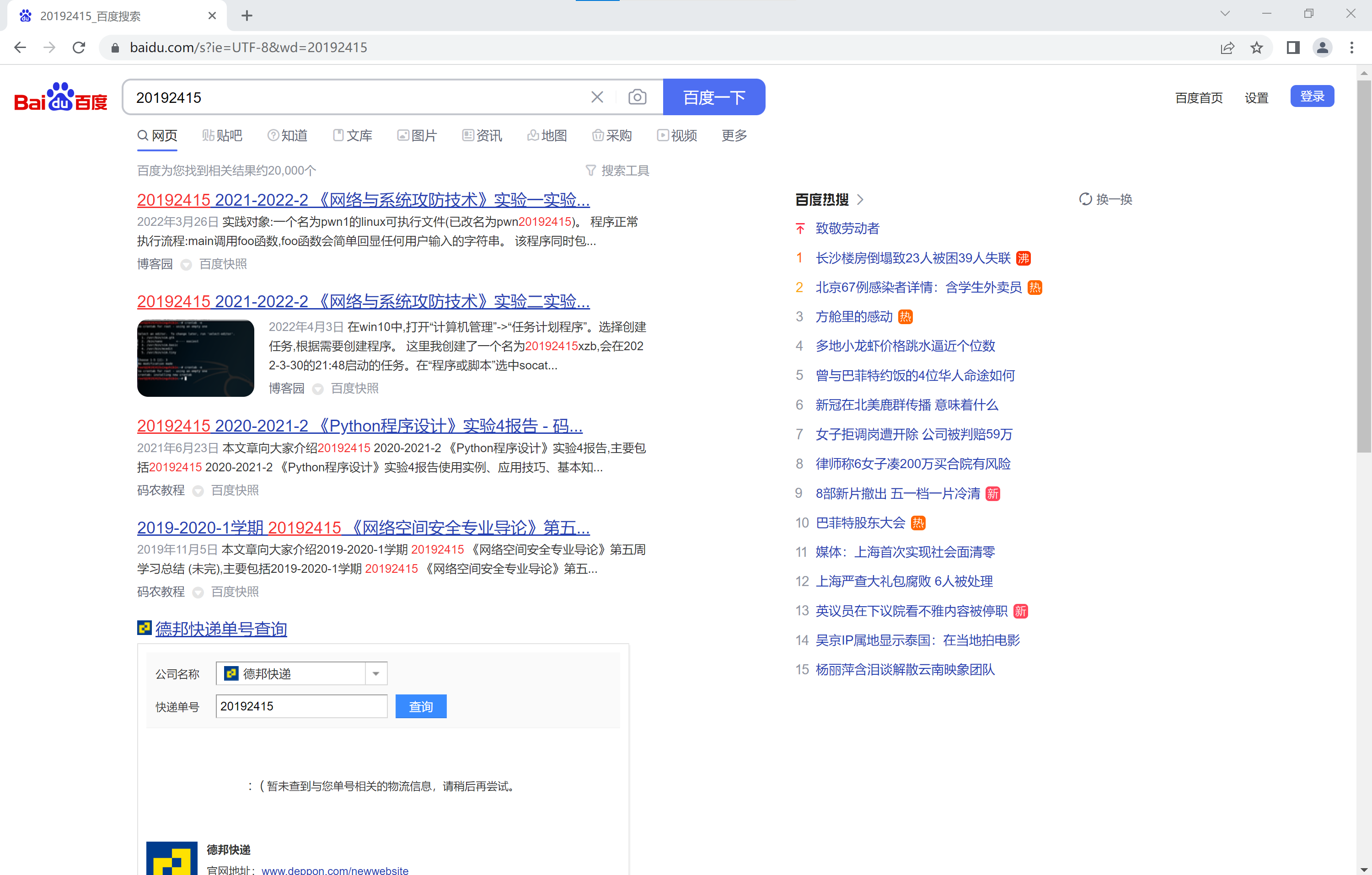

使用学号检索:

出现了大量我发布的博客,有来自博客园的也有其他网站转载的。可以很轻易的找到我的博客园账号,再通过博客园中我“所在的班级”,可以找到我的老师同学的账号,进而很容易找到我校师生的账号(有部分同学的博客园账号是“学号+姓名”,这样就拿到了我们学校的学生信息)。![]()

2.5.2 使用Google hacking

Google Hacking是指使用Google、百度等搜索引擎对某些特定网站主机漏洞进行搜索,以达到快速找到漏洞主机或特定主机的漏洞的目的。

对于普通用户而言,Google只是一款强大的搜索引擎,而对于渗透人员而言,它可能是一款绝佳的渗透工具。正因为Google的检索能力强大,我们可以构造特殊的关键字语法来搜索互联网上的的相关敏感信息。

-

site:找到与指定网站有联系的URL

![]()

-

intitle:返回所有网页标题中包含关键词的网页

![]()

-

filetype:搜索指定类型的文件

![]()

-

cache:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

![]()

-

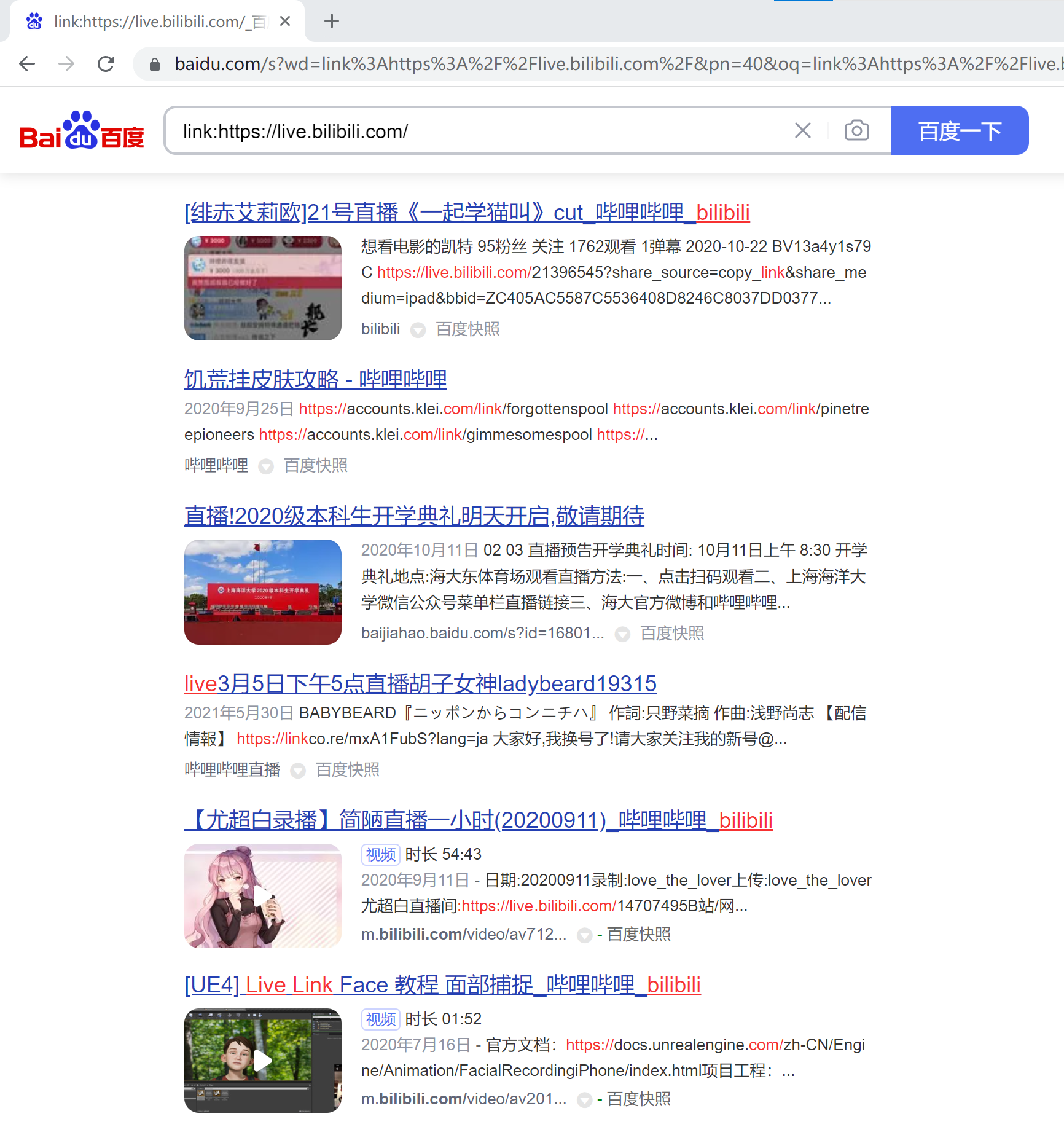

link:返回所有和xxx.com做了链接的URL

![]()

-

inurl:搜索包含有特定字符的URL

![]()

3.问题及解决方案

问题1:靶机开机需输入“Ctrl+Alt+Delete”,靶机使用过程中需输入大写英文,但电脑键盘按键不直接对于虚拟机键盘

问题1解决方法:在虚拟机界面左上角的菜单中选择“热键”→“软键盘”,可生产屏幕键盘;或直接选择“传入Ctrl+Alt+Delete”。

问题2:win2000靶机原本是VMware版本,转为VirtualBox版本后导入开机后无ip无“本地连接”

问题2解决方法:首先更改虚拟机设置(这里这些步骤在网上没有相关资料,是自己根据自己电脑上一些其他虚拟机的配置摸索尝试的,这样确实能成功),“存储”中删除“控制器Floppy”和“控制器SCSI”,在“控制器IDE”中添加硬盘“export-disk1.vdi”(就是原来在控制器SCSI下的硬盘)和虚拟光盘“VboxGuestAdditions.iso”,“网络”改为“桥接网卡”;接着启动虚拟机,根据Windows 2000 Server如何更新网卡驱动程序更新网卡驱动,注意选择“AMD”而不是“WMware”,会发现“网络和拨号连接”中出现了“本地连接2”,但是仍没有ip地址;“设置”→“控制面板”→“添加/删除程序”→“添加/删除Windows组件”→“组件”→“网络服务”→“详细信息”,确定“DHCP”已被勾选,接着选择“下一步”→“远程管理模式”→“下一步”→“完成”,此时打开cmd输入“ipconfig”,成功出现ip。

问题3:某次使用过Nessus关机后再次开机kali无法连网

问题3解决方法:kali的网络连接方式是桥接模式,且网卡选择正确,使用“ifconfig”命令也能得到对应的eth0网卡ip,未能找到故障所在。后来在网上检索到Nessus虚拟机的几个问题解决办法,断开校园网关机重启后使用手机热点kali可以连网,再关机重启后连校园网也可以连网(有点奇怪)。

4.学习感悟、思考等

在本次实验中,我使用linux命令和在线网站查询了域名和IP的相关信息,实验Nmap和Nessus对靶机进行了全方位扫描,初步了解了一些之前从未见过的漏洞,还学习了如何高效使用搜索引擎。

通过本次实验,掌握运用了信息搜集的一些方法,认识到及时更新、关闭不必要的端口对于系统安全的重要性。同时,在互联网世界更要注意个人隐私信息,不要轻易泄露,一些分散的、乍看不要紧的信息如果被有心人恶意搜集利用后果不堪设想。

浙公网安备 33010602011771号

浙公网安备 33010602011771号