【从入门到放弃系列学习笔记3】web应用安全基础整理-渗透测试方法论

一、什么是渗透测试

渗透测试是实施安全评估的具体手段。

渗透测试有哪些种类?

- 黑盒测试:不清楚被测单位的内部技术构造的情况下,从外部评估网络基础设施的安全性。

- 白盒测试:可以充分了解被测单位的各种内部资料,甚至不公开资料。测试人员可以以最小的工作量达到最高的评估精确度。

- 脆弱性评估(自动化工具,如漏扫):通过分析企业资产面临安全威胁的情况和程度,评估内部和外部的安全控制的安全性。内部脆弱性评估可保证内部系统的安全性,外部的脆弱性评估则是验证边界防护的有效性。

二、漏洞风险的分类

渗透测试人员应该能理解安全的弱点,将之分类并按照风险排序。风险级别取决于相关漏洞可能形成的危害大小。

- 高危

- 中危

- 低危

- 信息泄露

三、通用缺陷列表CWE和通用漏洞与披露CVE

通用缺陷列表(Common Weakness Enumeration,CWE),某一类漏洞的编号

通用漏洞与披露(CVE),某一个漏洞的编号

还有其他的比如微软的MS17-XXX,s2-XXX安全公告也是漏洞的披露,可能包含多个CVE

插入一个小问题?如何查看本机PC的补丁信息?

四、常用漏扫工具

OpenVAS

OpenVAS是开源的网络漏洞扫描器。自从Nessue收费后,分支出来的项目。

官网:http://www.openvas.org 注:4.9之后支持中文

五、渗透测试流程

PTES(http://www.pentest-standard.org/index.php/Main_Page)提出了渗透测试的7个阶段的标准,可以在任意环境中进行富有成果的渗透测试。

- 事前互动

- 情报搜集

- 威胁建模

- 漏洞分析

- 漏洞利用

- 深度利用

- 书面报告

通用渗透测试框架

- 范围界定(确定需求、时间、范围)

- 信息收集(网络、系统信息)

- 目标识别

- 服务枚举(端口扫描)

- 漏洞映射(漏洞扫描)

- 社会工程学

- 漏洞利用(定制EXP)

- 权限提升

- 访问维护(埋藏后门)

- 文档报告

简化渗透测试流程

- 明确目标

- 信息收集

- 漏洞探测

- 漏洞验证

- 漏洞利用

- 形成报告

总结:所有流程都是围绕漏洞展开的。

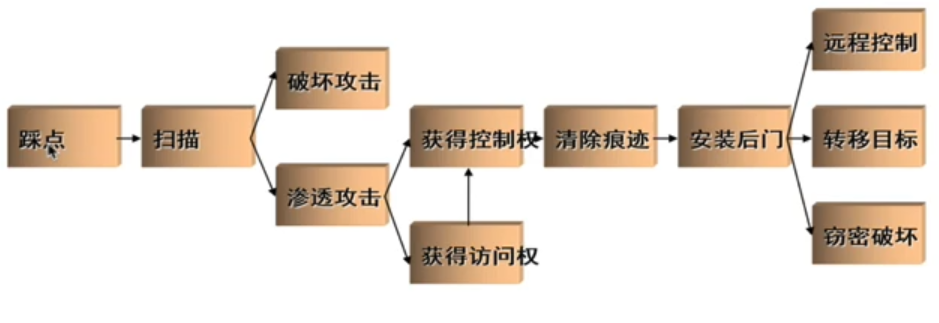

六、黑客攻击的一般过程

浙公网安备 33010602011771号

浙公网安备 33010602011771号