路由操控

路由操控

为什么需要配置路由引入:

1、部署不同路由协议的机构合并;采用不同厂商的协议;同一设备同一协议但不同进程的配置

2、不同的网络使用不同的协议,并且这些网络需要共享路由信息

简单的网络可以使用RIP

网络类型复杂的可以选用OSPF

大型骨干网络一般选用ISIS

3、网络协议的限制

比如,使用拨号链路连接两个ISIS网络,而在拨号链路上是不适合运行ISIS协议的

需要配置静态路由,然后把静态路由引入到ISIS

重分布的定义:

把其他协议(或同一协议不同进程)学习到的路由,以及运行该协议的直连引进到本协议的数据库

路由协议的优先级:

内部优先级

外部优先级

从不同协议学习到同一条路由,比较外部优先级(越小越优),外部优先级可以更改,如果外部优先级相等,再比较内部优先级。

次优路径解决方法

1、使用filter-policy

acl number 2001

rule 5 deny source 4.4.4.4 0

rule 10 permit

isis 1

is-level level-2

network-entity 47.0123.3333.3333.3333.00

filter-policy 2001 import

可以解决次优路径,但是没有办法实现负载

2、调整优先级

isis 1

preference 110

preference 9 route-policy test

route-policy testpermit node 10

if-match acl 2002

acl number 2002

rule 5 permit source 4.4.4.4 0

当我们引入OSPF或者ISIS路由到RIP的时候,如果不指定COST,开销值将默认设为1。应该手工配置开销值以反映网络的真实拓扑(思科默认将其他协议引入距离矢量协议时EIGRP,RIP 开销值为无穷大)

引入OSPF,默认为1 思科是20

引入ISIS,narrow时默认为64,wide为 10

在通告路由的时候,我们不希望把私网路由通告到公网中去,也可能需要隐藏内部网络的某些路由信息。我们可以使用路由过滤来精确控制路由信息的发布。

在引入路由的时候,我们可能不希望引入所有路由,只希望引入某些特殊的路由,我们可以使用路由过滤来精确控制路由引入。

在这个例子中,路由表里包括三类私有路由,我们需要定义前缀列表过滤掉私有路由。“ip ip-prefix P1 index 5 deny 10.0.0.0 8 greater-equal 8 less-equal 32”过滤掉10.0.0.0~10.255.255.255的私有路由;“ip ip-prefix P1 index 10 deny 172.16.0.0 12 greater-equal 16 less-equal 32”过滤掉172.16.0.0~172.31.255.255的路由;“ip ip-prefix P1 index 15 deny 192.168.0.0 16 greater-equal 16 less-equal 32”过滤掉192.168.0.0~192.168.255.255的路由;“ip ip-prefix P1 index 20 permit 0.0.0.0 0 less-equal 32”允许其它路由通过

1)可以在出方向过滤路由

只能过滤路由信息,链路状态信息是不能被过滤的;对OSPF来说,只能过滤3类、5类、7类路由

2)可以在入方向过滤路由

对于链路状态路由协议,仅仅是不把路由加入到路由表中

3)可以过滤从其它路由协议引入的路由

只能在出方向过滤,可以在ASBR重分步时操作或者在某节点使用filter-policy

在入方向过滤是没有意义的

4)可以使用filter-policy进行过滤,也可以使用ip-prefix进行过滤

1、filter-policy Import 不过滤LSA,只是不加路由表

2、Filter-policy Export 在ASBR 针对其他协议引入的路由进行的过滤,从RIP出的时候进行过滤

3、Filtger export

4、Filter Import

filter-policy export方法过滤

acl number 2001

rule 5 deny source 10.1.0.0 0.0.3.255

rule 10 permit

ospf 10 router-id 3.3.3.3

filter-policy 2001 export isis 1

import-route isis 1

area 0.0.0.0

filter-policy import方法过滤

ospf 10 router-id 3.3.3.3

filter-policy 2001 export isis 1

acl number 2001

rule 5 deny source 10.1.0.0 0.0.3.255

rule 10 permit

#

Filter export过滤

area 0.0.0.10

filter 2002 export

acl number 2002

rule 5 deny source 11.1.1.1 0

rule 10 permit

filter improt过滤

ospf 10 router-id 2.2.2.2

area 0.0.0.0

filter 2002 import

浮动静态路由是路由协议优先级的一个典型用途。在很多情况下,我们使用主备链路的方式来连接远程网络。在主链路上,我们一般运行动态路由协议,比如OSPF,ISIS等。备用链路一般是拨号链路,费用昂贵,而且是按连接时长收费的,所以,在拨号链路上通常不运行动态路由协议,只是配置一条指向远端网络的静态路由。在主链路正常的情况下,路由器可以从OSPF和静态配置学习到相同的路由,因为我们配置静态路由的优先级比OSPF路由的优先级低,所以路由器选择OSPF学习到的路由,数据包通过主链路进行转发。当主链路出现故障,OSPF邻居中断,从OSPF学习到的路由也随之失效并从路由表中清除。这个时候,原来配置的静态路由就自动“浮”出来,加入到路由表中,于是数据包就可以沿着备用链路进行转发了。当主链路恢复正常,OSPF邻居又重新建立,于是OSPF路由重新取代静态路由,流量又切换到主链路上,备用链路也自动DOWN掉。

这种配置方式既节约成本,又增加了网络的可靠性,但是这种方法不能实现负载分担。

双点双向引入

单点单向引入以后

1、出现次优路径

2、来回路径不一致问题

3、环路问题

解决方法:

1、调整优先级解决环和次优路径的问题

AR4

sysname AR4

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#

drop illegal-mac alarm

#

set cpu-usage threshold 80 restore 75

#

acl number 2002

rule 5 permit source 5.5.5.5 0

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

isis 1

is-level level-2

network-entity 47.0234.4444.4444.4444.00

import-route ospf 10

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 14.1.1.4 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 24.1.1.4 255.255.255.0

isis enable 1

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 4.4.4.4 255.255.255.255

#

ospf 10 router-id 4.4.4.4

import-route isis 1

preference ase route-policy Pre 150

area 0.0.0.0

network 4.4.4.4 0.0.0.0

network 14.1.1.4 0.0.0.0

#

route-policy Pre permit node 10

if-match acl 2002

apply preference 9

双点双向打tag解决环路问题

AR3

route-policy O2I deny node 10

if-match tag 241

#

route-policy O2I permit node 20

apply tag 132

#

route-policy I2O deny node 10

if-match tag 142

#

route-policy I2O permit node 20

apply tag 231

AR4

#

route-policy I2O deny node 10

if-match tag 132

#

route-policy I2O permit node 20

apply tag 241

#

route-policy O2I deny node 10

if-match tag 231

#

route-policy O2I permit node 20

apply tag 142

route-policy Pre permit node 10

if-match tag 100

apply preference 9

ospf 10 router-id 4.4.4.4

preference ase route-policy Pre 150

双点双向打tag只是用来解决环路的问题,无法解决次优路径径的问题,需要同时修改优先级

修改优先级是为了解决次优路径的问题

路由选择工具:

1、访问控制列表(ACL)

用于匹配路由信息或者数据包的地址,过滤不符合条件的路由信息或数据包

2、前缀列表(ip-prefix)

匹配对象为路由信息的目的地址或直接作用于路由器对象(gateway)

3、自治系统路径信息访问列表( as-path-filter)

仅用于BGP协议,匹配BGP路由信息的自治系统路径域

4、团体属性列表( community-filter)

仅用于BGP协议,匹配BGP路由信息的自治系统团体域

5、路由策略(route-policy)

设定匹配规则,由if-match和apply子句组成

ACL类型根据不同的划分规则可以有不同的分类

基于ACL标识方法的划分

数字型ACL

命名型ACL

基于ACL规则定义方式的划分

基本ACL(编号范围2000-2999)

高级ACL(编号范围3000-3999)

二层ACL(编号范围4000-4999)

用户ACL(编号范围6000-6031)

有两种匹配顺序:

配置顺序(acl 2001 match-order config)

配置顺序,是指按照用户配置ACL规则的先后进行匹配

自动排序(acl 2001 match-order auto)

自动排序使用“深度优先”的原则

“深度优先”规则是把指定范围最小的语句排在最前面

ACL的通配符:

通配符的匹配规则

rule 5 permit source 1.1.1.0 0.0.0.255

0 :匹配

1 :任意,无需匹配

rule 5 permit source 1.1.1.0 0.0.0.255

rule 5 permit source 1.1.1.0 0

1.1.1.1/32

rule 5 deny source 11.1.255.0 0.0.254.0

rule 5 deny source 11.1.1.0 0.0.254.0

匹配奇数

rule 5 deny source 11.1.1.0 0.0.254.0

rule 5 deny source 11.1.1.0 0.0.254.255

匹配偶数

rule 5 deny source 11.1.254.0 0.0.254.255

rule 5 deny source 11.1.0.0 0.0.254.0 匹配偶数的24位路由

ACL即可以匹配流量也可以匹配路由

11.1.1.0/24 rule permit source 11.1.1.0 0.0.0.255

11.1.1.0/25 rule permit source 11.1.1.0 0.0.0.127

11.1.1.0/26

11.1.1.0/27

11.1.1.0/28-32

前缀列表的优点是可以匹配前缀号,而且还可以匹配掩码长度,缺点不能匹配流量

ACL即可以匹配路由信息,也可以匹配流量信息

ip ip-prefix 10 index 10 permit 11.1.1.0 24 匹配前缀是11.1.1.0 掩码是24位的路由

ip ip-prefix 10 index 10 permit 11.1.1.0 24 greater-equal 24 less-equal 26 匹配前缀是11.1.1.0 掩码从24位到26位的路由

ip ip-prefix 10 index 10 permit 11.1.1.0 24 greater-equal 24 匹配前缀是11.1.1.0 掩码从24位到32位的路由

ip ip-prefix 10 index 10 permit 11.1.1.0 24 greater-equal 26 less-equal 29

ip ip-prefix 10 index 10 permit 11.1.1.0 24 less-equal 32 匹配前缀是11.1.1.0 掩码从24位到32位的路由

ip ip-prefix 10 index 10 permit 11.1.1.0 24 greater-equal 24 less-equal 32

ip ip-prefix 10 index 10 permit 0.0.0.0 0 less-equal 32 放行

ip ip-prefix 10 index 10 permit 0.0.0.0 0 greater-equal 0 less-equal 32

匹配A类地址:

ip ip-prefix 10 permit 0.0.0.0 1 greater-equal 8 less-equal 8

ip ip-prefix 10 index 20 permit 0.0.0.0 1 greater-equal 8 less-equal 8 A类

ip ip-prefix 10 index 30 permit 128.0.0.0 2 greater-equal 16 less-equal 16 B类

ip ip-prefix 10 index 40 permit 192.0.0.0 3 greater-equal 24 less-equal 24 C类

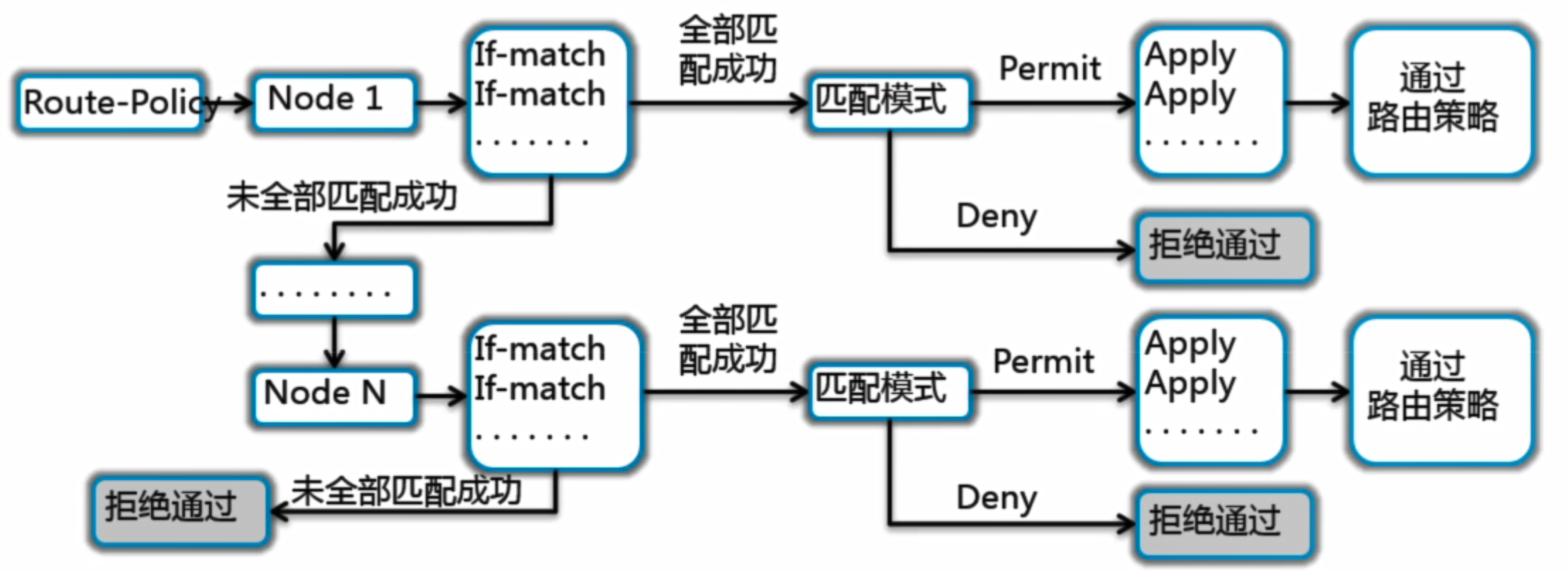

路由策略:

一个 routing policy 下可以有多个节点,不同的节点号用 seq number 标识,不同 seq number 各个部分之间的关系是“或”的关系,按照顺序依次匹配路由策略的节点

每个节点下可以有多个 if match 和 apply 子句, if match 子句之间是“与”的关系

允许模式:当路由项满足该节点的所有 if match 子句时,将被允许通过该节点的过滤并执行该节点的 apply 子句,如路由项不满足该节点的 if match 子句,将试图匹配路由策略的下一个节点

拒绝模式:当路由项满足该节点的所有 if match 子句时,将被拒绝通过该节点的过滤,并且不会继续下一个节点的测试

If match 子句可以引用其它的过滤工具

route-policy testpermit node 5

if-match tag 100

if-match acl 2001

#

route-policy testpermit node 10

if-match acl 2001

apply tag 100

oute-policy testpermit node 15

if-match acl 2001

route-policy testdeny node 20

if-match ip-prefix 10

#

route-policy testpermit node 30

Route-policy:

不同的NODE语句是或的关系

同一个NODE语句如果有多个if-match ,这是一个“与”的关系

路由策略:

主要用于路由过滤和路由属性设置等,从而影响流量所经过的路径

主要通过route-policy实现

路由策略原理:

ip ip-prefix 10 index 10 permit 11.1.1.0 24 greater-equal 24 less-equal 26

acl number 2001

rule 5 permit source 11.1.1.0 0.0.0.255

#

route-policy O2I permit node 10

if-match ip-prefix 10

apply tag 100

#

route-policy O2I deny node 20

if-match acl 2001

11.1.0.0/16 O_ASE 150 1 D 12.1.1.2 GigabitEthernet0/0/0

11.1.0.1/32 OSPF 10 2 D 12.1.1.2 GigabitEthernet0/0/0

11.1.1.0/25 OSPF 10 2 D 12.1.1.2 GigabitEthernet0/0/0

11.1.1.0/26 O_ASE 150 1 D 12.1.1.2 GigabitEthernet0/0/0

11.1.1.0/28 O_ASE 150 1 D 12.1.1.2 GigabitEthernet0/0/0

11.1.1.0/29 O_ASE 150 1 D 12.1.1.2 GigabitEthernet0/0/0

11.1.2.0/24 OSPF 10 2 D 12.1.1.2 GigabitEthernet0/0/0

策略路由的应用场景

1、多出口,要实现不同流量通过不同出口转发出去

2、实现引流到防火墙(旁挂)

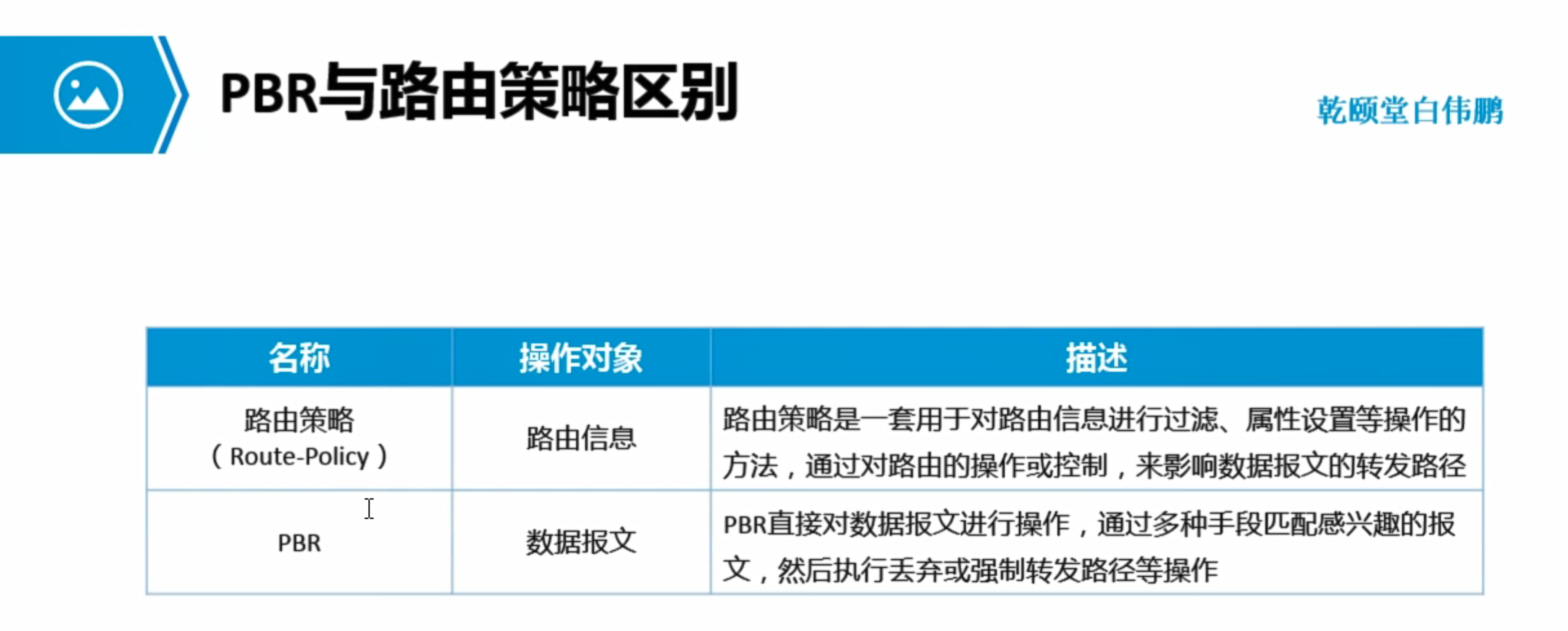

PBR(Policy-Based Routing,策略路由):PBR使得网络设备不仅能够基于报文的目的IP地址进行数据转发,更能基于其他元素进行数据转发,例如源IP地址、源MAC地址、目的MAC地址、源端口号、目的端口号、VLAN-ID等等。

用户还可以使用ACL匹配特定的报文,然后针对该ACL进行PBR部署。

若设备部署了PBR,则被匹配的报文优先根据PBR的策略进行转发,即PBR策略的优先级高于传统路由表。

PBR与Route-Policy类似,由多个节点组成,每个节点由匹配条件(条件语句)和执行动作(执行语句)组成。

每个节点内可包含多个条件语句。

节点内的多个条件语句之间的关系为“与”,即匹配所有条件语句才会执行本节点内的动作。

节点之间的关系为“或”,PBR根据节点编号从小到大顺序执行,匹配当前节点将不会继续向下匹配。

路由策略:路由表 路由策略是一套用于对路由信息进行过滤、属性设置等操作的方法,通过对路由的操作或控制,来影响数据报文的转发路

(Route-Policy)

PBR 数据报文 PBR直接对数据报文进行操作,通过多种手段匹配感兴趣的报文,然后执行丢弃或强制转发路径等操作

本地PBR对本地始发的流量生效,如:本地始发的ICMP报文。

本地PBR在系统视图调用。

标准ACl不能匹配自身产生的流量,标准ACL只能匹配源,不能匹配目

扩展ACl可以匹配自身产生的流量

基于本地的策略路由:

acl number 3001

rule 5 permit ip source 10.10.10.10 0

acl number 3002

rule 5 permit ip source 20.20.20.20 0

policy-based-route PBR_1 permit node 10

if-match acl 3001

apply ip-address next-hop 12.1.1.2

policy-based-route PBR_1 permit node 20

if-match acl 3002

apply ip-address next-hop 13.1.1.3

ip local policy-based-route PBR_1 // 本地调用

acl number 3001

rule 5 permit ip source 10.10.10.10 0 destination 50.50.50.50 0

acl number 3002

rule 5 permit ip source 20.20.20.20 0 destination 60.60.60.60 0

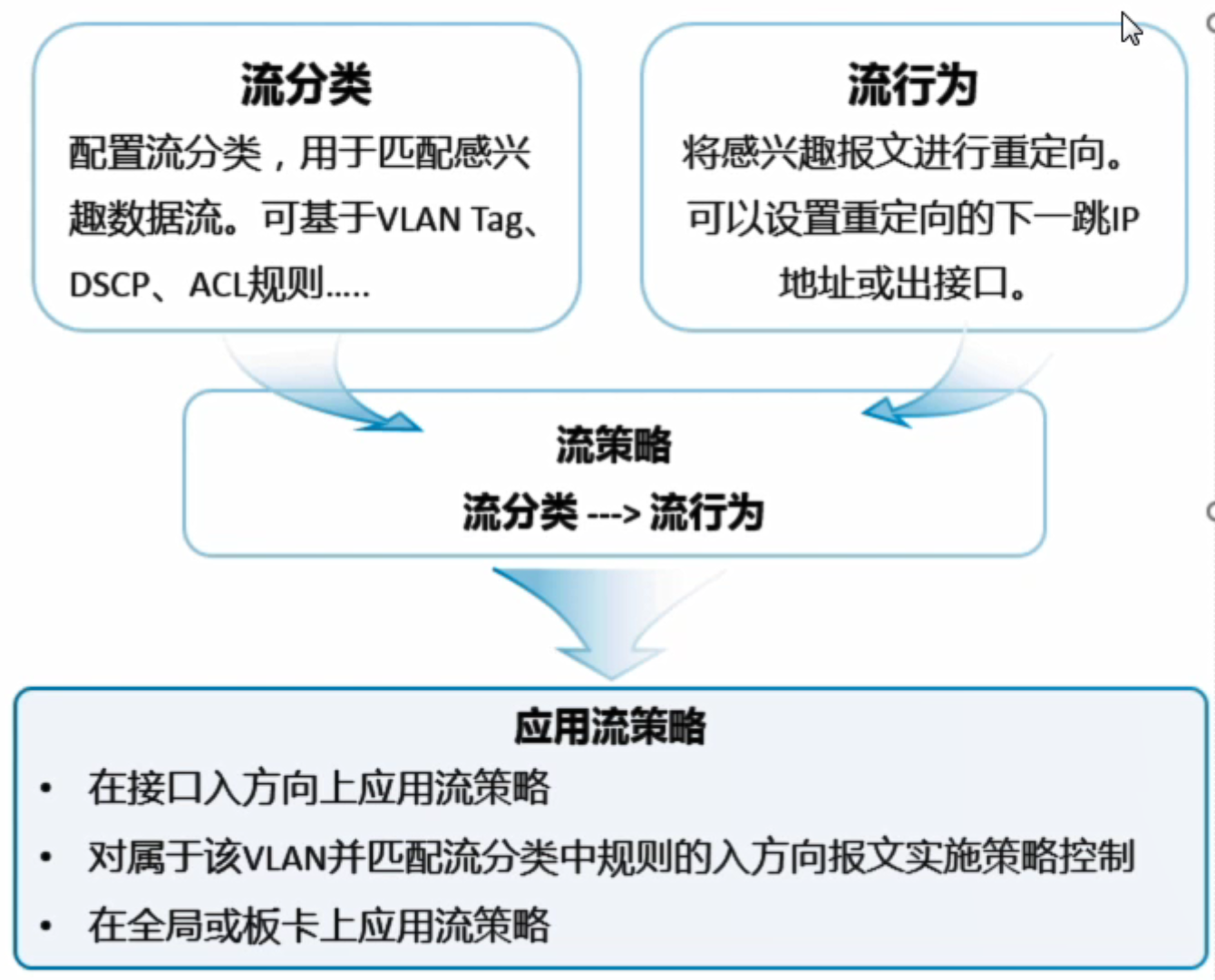

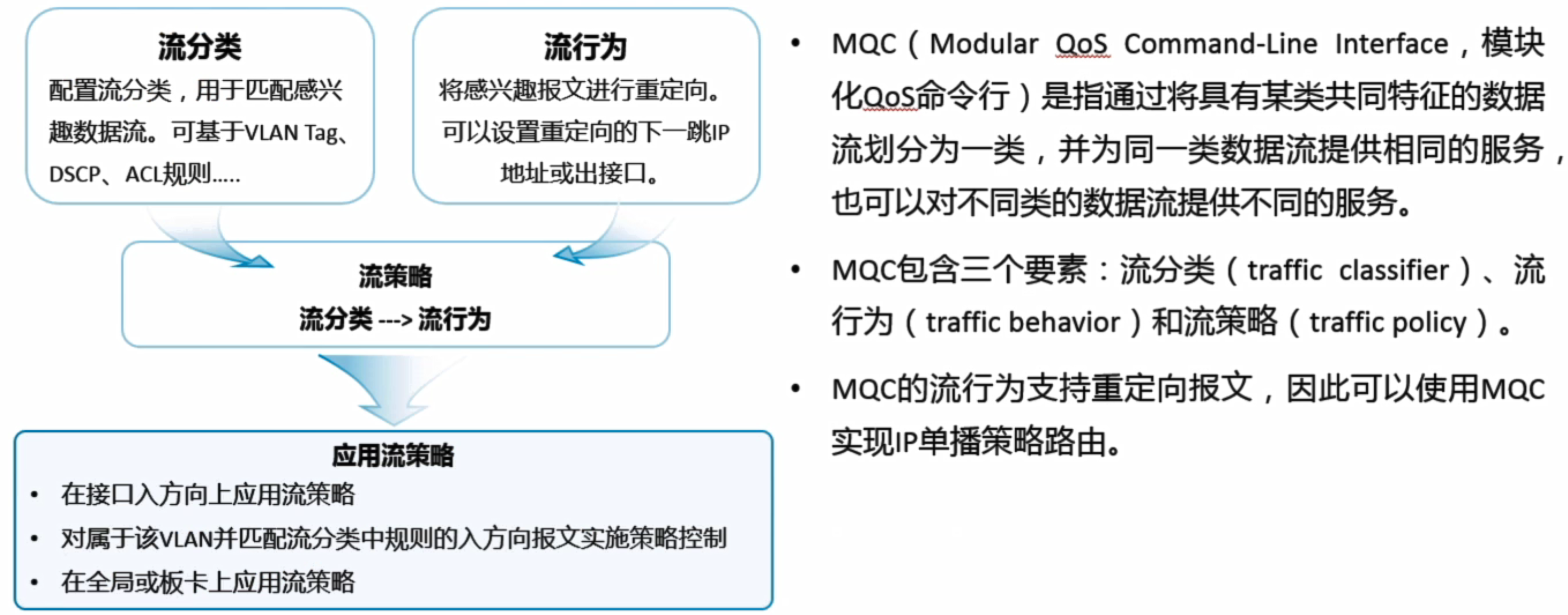

MQC(Modular QoS Command-Line Interface,模块化QoS命令行)是指通过将具有某类共同特征的数据流划分为一类,并为同一类数据流提供相同的服务,也可以对不同类的数据流提供不同的服务。

MQC包含三个要素:流分类(traffic classifier)、流行为(traffic behavior)和流策略(traffic policy)。

MQC的流行为支持重定向报文,因此可以使用MQC实现IP单播策略路由。

通过MQC方式进行引流:

acl number 3003

rule 5 permit ip source 192.168.10.0 0.0.0.255

acl number 3004

rule 5 permit ip source 192.168.20.0 0.0.0.255

traffic classifier C1 operator or

if-match acl 3003

traffic classifier C2 operator or

if-match acl 3004

#

traffic behavior B1

redirect ip-nexthop 12.1.1.2

traffic behavior B2

redirect ip-nexthop 13.1.1.3

#

traffic policy P1

classifier C1 behavior B1

classifier C2 behavior B2

interface GigabitEthernet0/0/2

traffic-policy P1 inbound

acl number 3003

rule 5 permit ip destination 50.50.50.50 0

acl number 3004

rule 5 permit ip source destination 60.60.60.60 0

traffic-redirect 可以在接口下配置,也可以在进程下配置

浙公网安备 33010602011771号

浙公网安备 33010602011771号