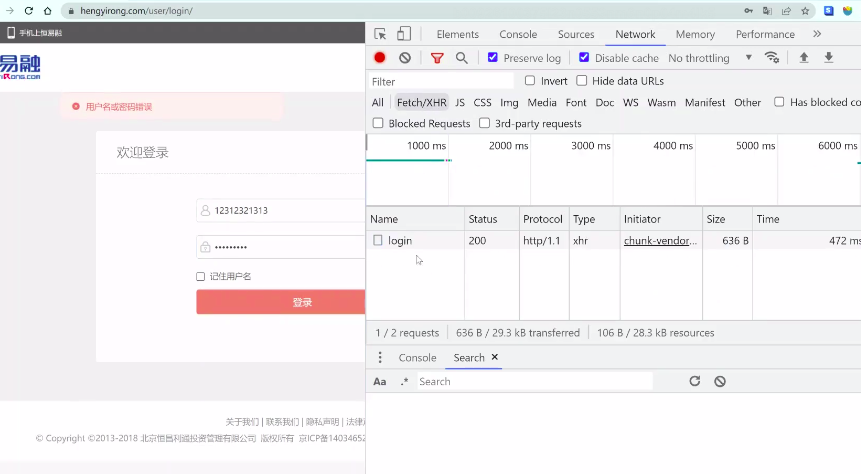

案例-恒易融登录

网址: https://www.hengyirong.com/

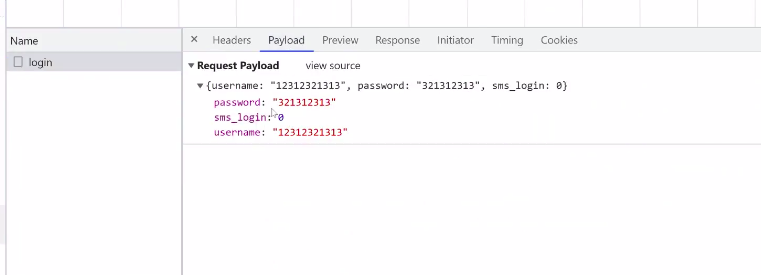

输入错误的账号密码,然后抓包:

可以看到:

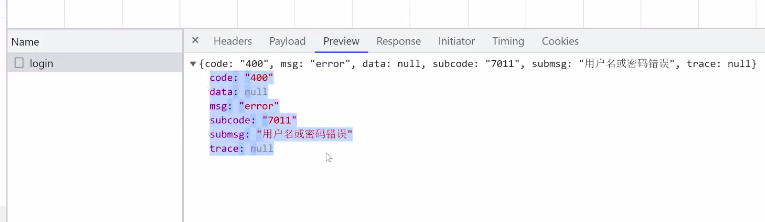

返回内容也是名文:

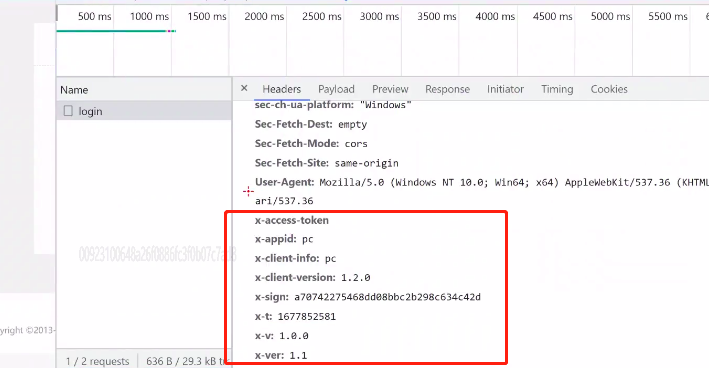

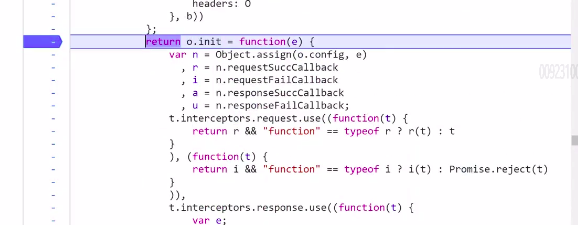

看看请求头:

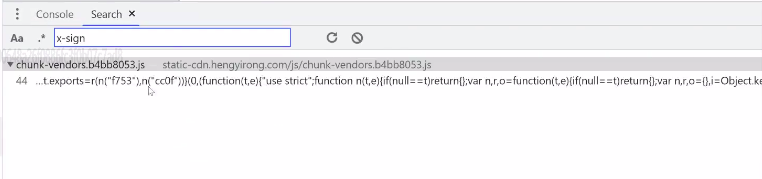

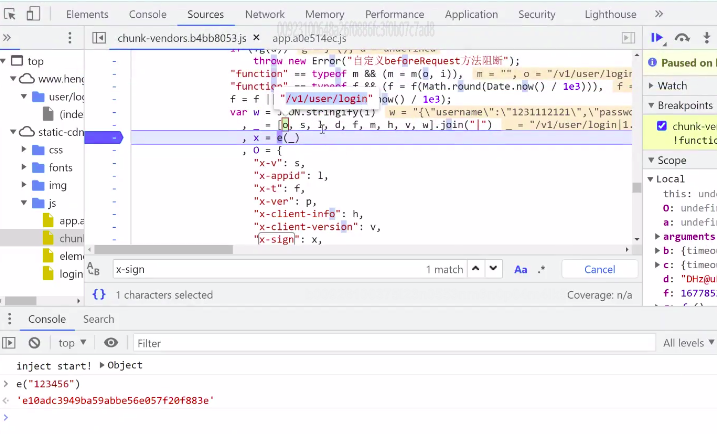

根据经验:全局搜索 x-sign

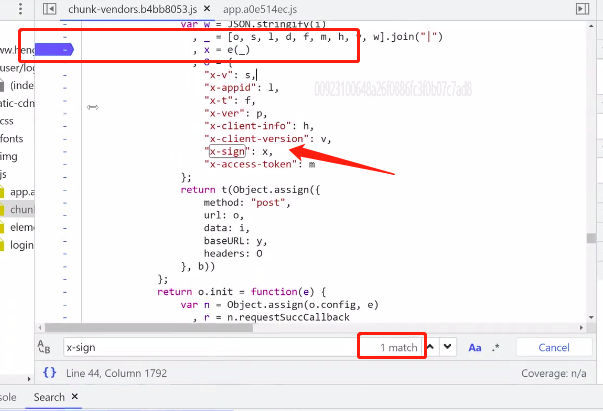

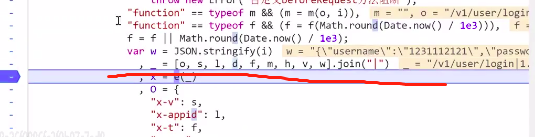

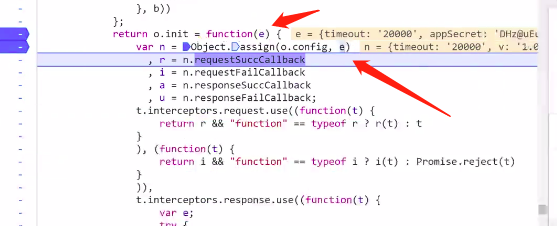

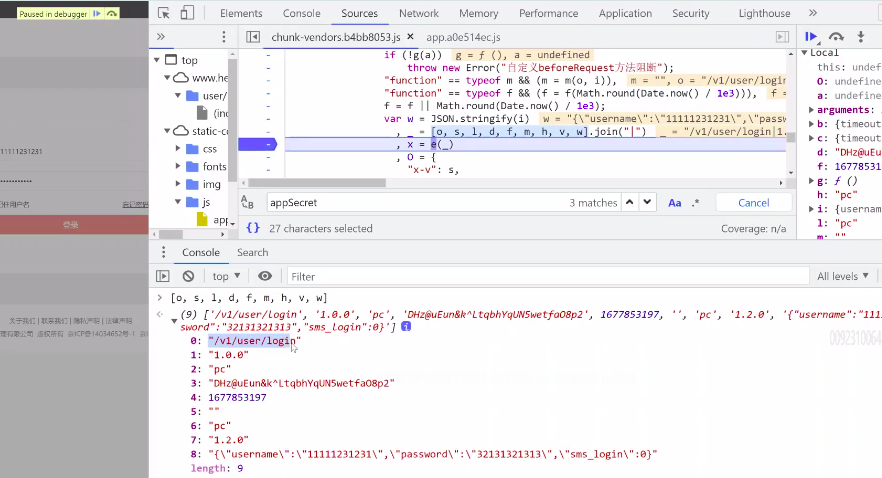

点进去:设置断点。并注意看: x-sign的来源是 x, x = e(_)

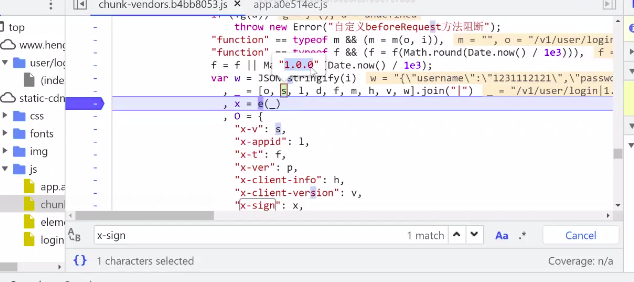

改一下输入的账号,并继续:

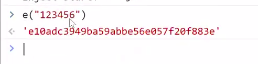

看一下e传的是什么:

看一下 e 是什么:说明是一个标准的md5

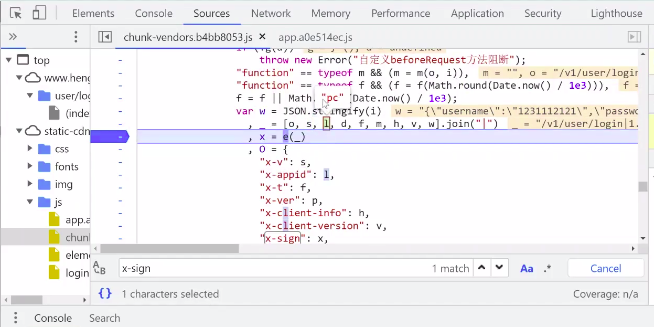

所以要往回推,看一下 _ 是什么

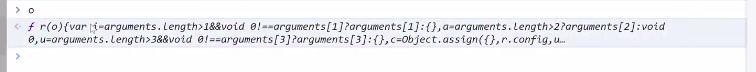

看一下o 是什么

看一下s是什么:

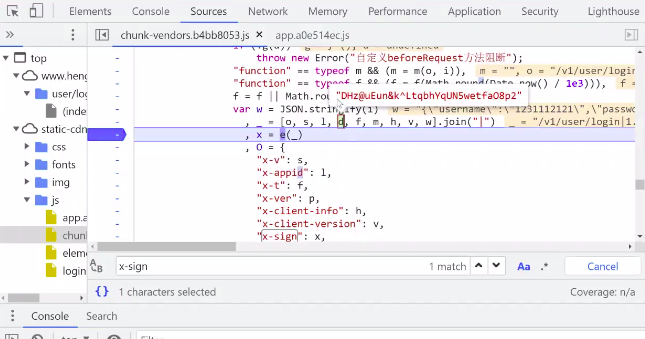

看一下l是什么:

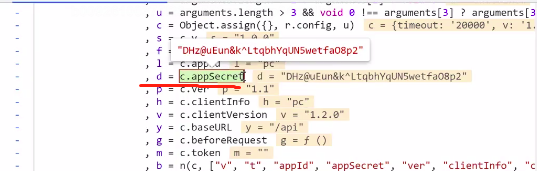

看一下d是什么:

需要往回找一下d是什么,

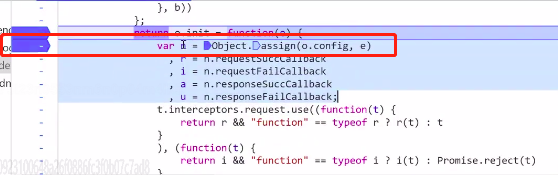

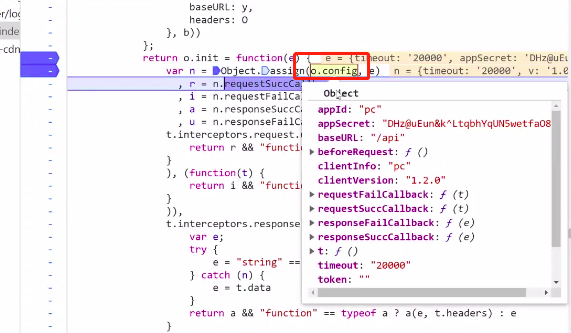

再看看c是什么:而我们知道 assign 是做合并

而u是一个空:

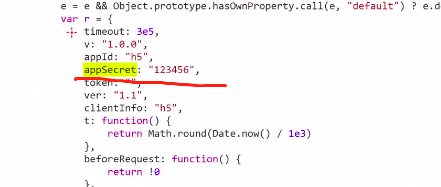

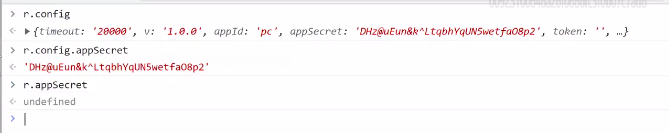

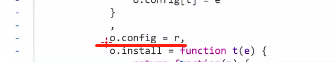

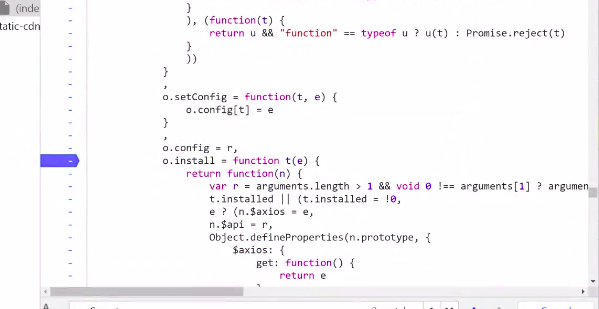

再来看r.config :

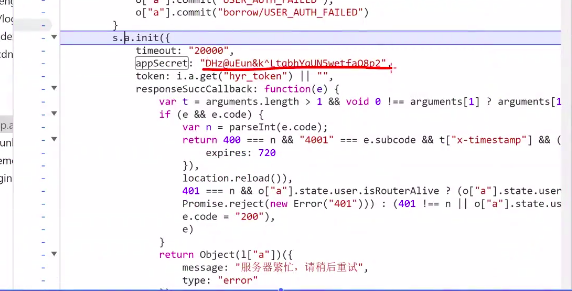

再去找 appSecret是啥

说明appScret是变化的,中间被修改了,然后通过config进行调用。

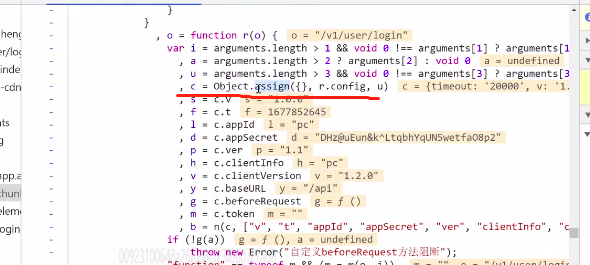

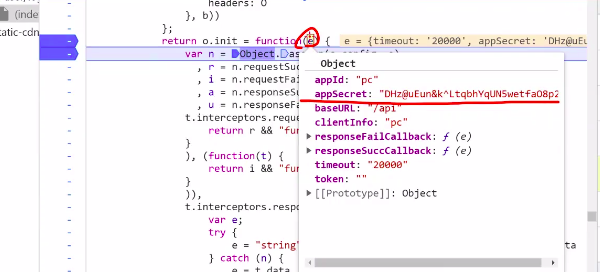

在下面设置断点:

设置断点:然后刷新

看到:

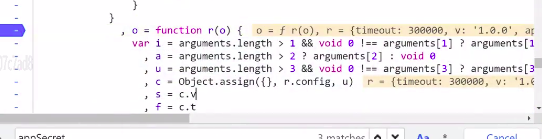

o是一个函数:

设置断点:

看到下面:

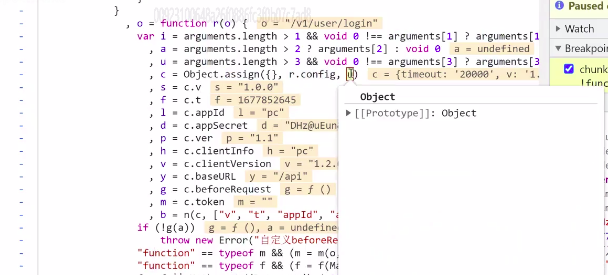

设置断点:

看到:

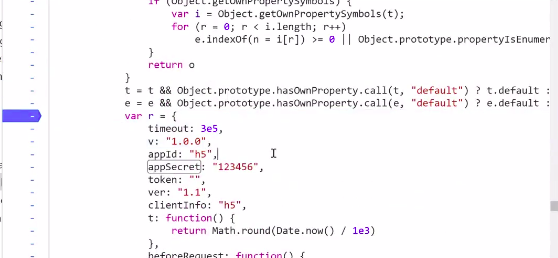

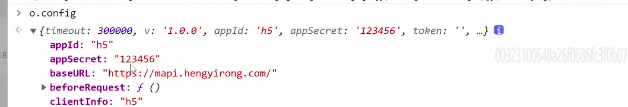

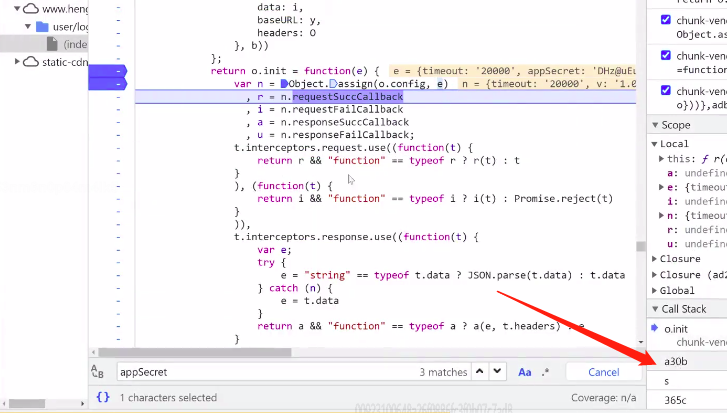

刷新流程重新走,再看这个 appSecret的值变了:

往后走一步:

再看:

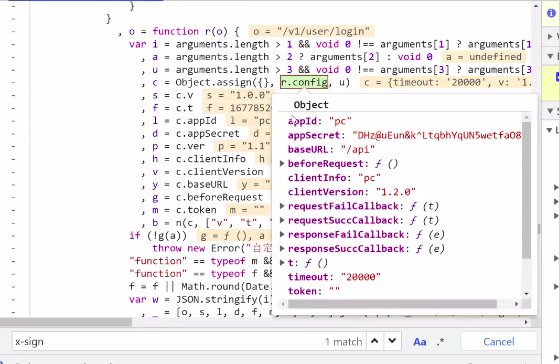

可以看到:appSecret就来源e,e就等于我们找的值,而这个e是怎么来的?e是通过参数传进来的,所以要看看是谁调用这个函数的,把他传进来的。

往回找:

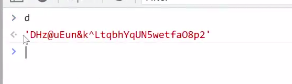

可以看到:这里是写死的一个值

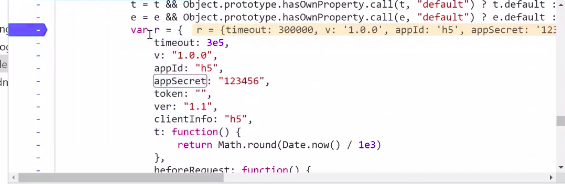

回头来看d的值:

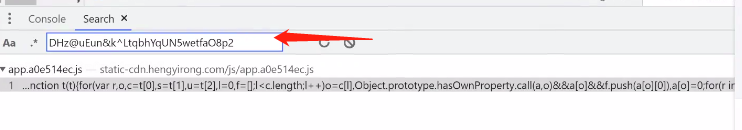

当然我们前面也可以直接在全局中直接搜:也能直接找到,而不用那么麻烦。

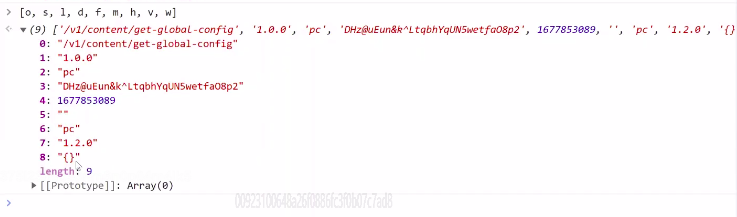

所以最后来看看所需的参数:

再次走一下登录流程,最后再来看一下参数:

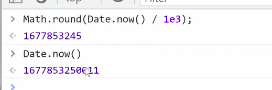

注意时间戳不一样:

浙公网安备 33010602011771号

浙公网安备 33010602011771号