内存取证闯关Memlabs-1

MemLabs Lab 1 - Beginner's Luck

挑战描述:

My sister's computer crashed. We were very fortunate to recover this memory dump. Your job is get all her important files from the system. From what we remember, we suddenly saw a black window pop up with some thing being executed. When the crash happened, she was trying to draw something. Thats all we remember from the time of crash.我姐姐的电脑崩溃了。我们非常幸运地恢复了这个内存转储。您的工作是从系统中获取她的所有重要文件。根据我们的记忆,我们突然看到一个黑色窗口弹出,上面正在执行一些事情。灾祸发生时,她正试图画什么。这就是我们灾祸发生时起所记得的一切。

Note: This challenge is composed of 3 flags.

注意:此挑战由 3 个flag组成。

文件原下载链接:MemLabs_Lab1

备份链接(包含memlabs1-6):

通过网盘分享的文件:题目资源

链接: https://pan.baidu.com/s/1nLAPhA_A3m0L60w0wUVmJw?pwd=jk3q 提取码: jk3q

--来自百度网盘超级会员v3的分享

解题步骤

通读题目描述,疑似cmd界面执行可疑程序,至于画什么,真不晓得这是什么提示

flag1

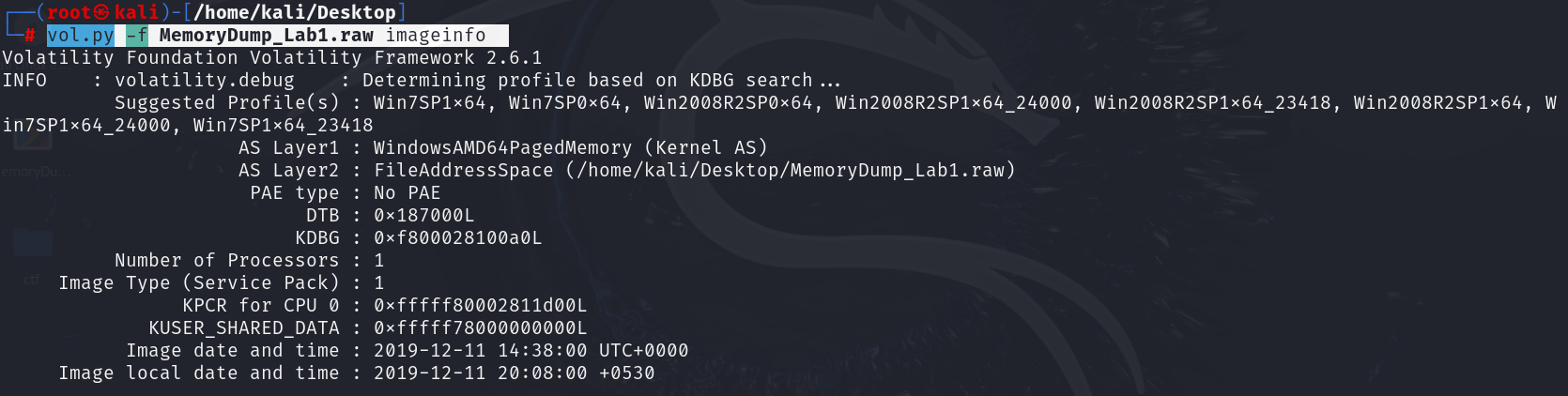

先来看一眼操作系统信息

vol.py -f MemoryDump_Lab1.raw imageinfo

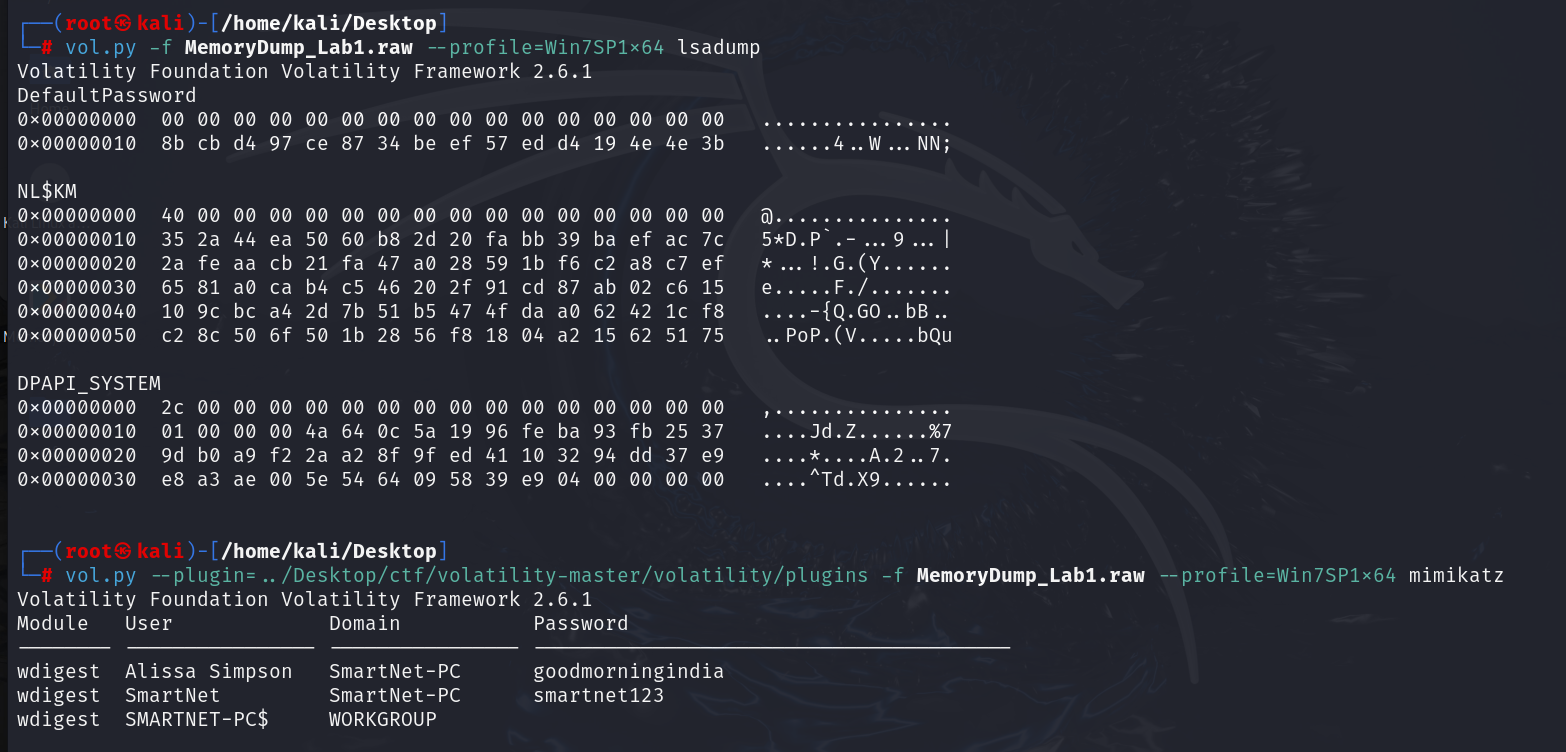

我习惯先查看下密码

没啥用

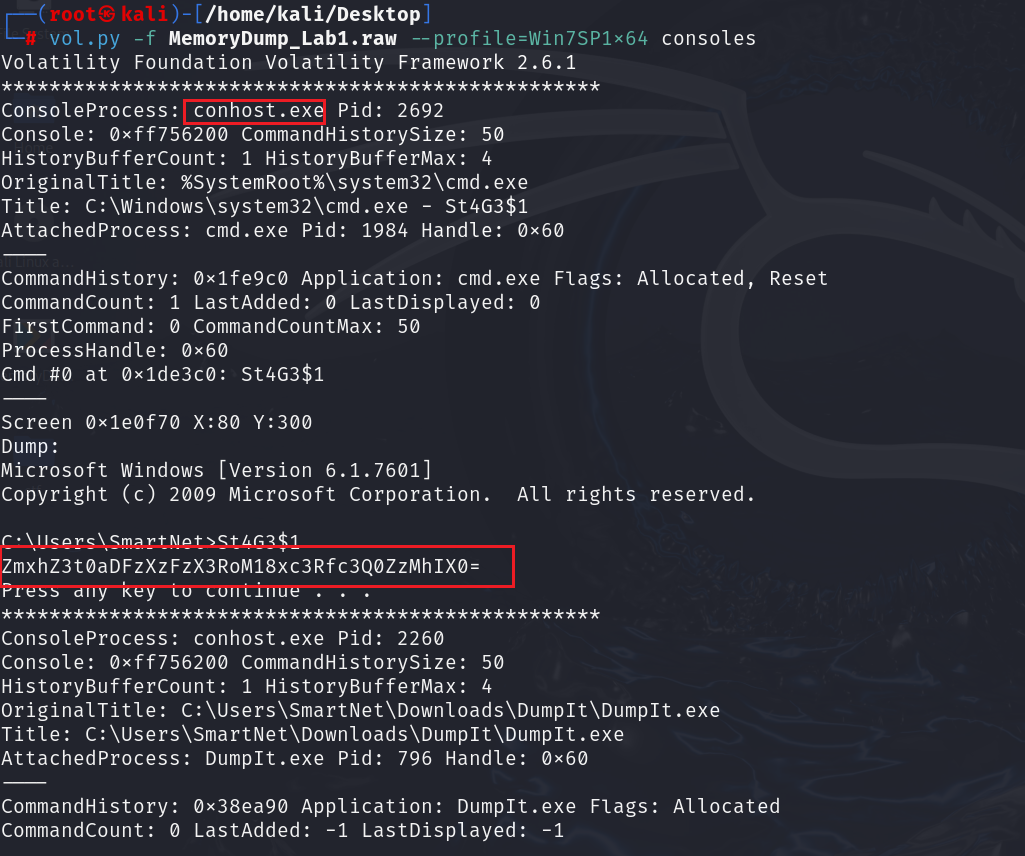

那么查看consoles输出记录和cmd的相关信息吧

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 consoles

得到了一串类似于base的加密字符串,可疑程序暂且定为图中的它吧

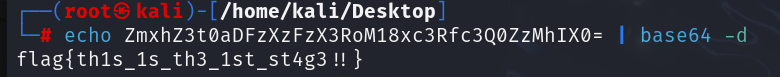

果然是常见的base64

flag2

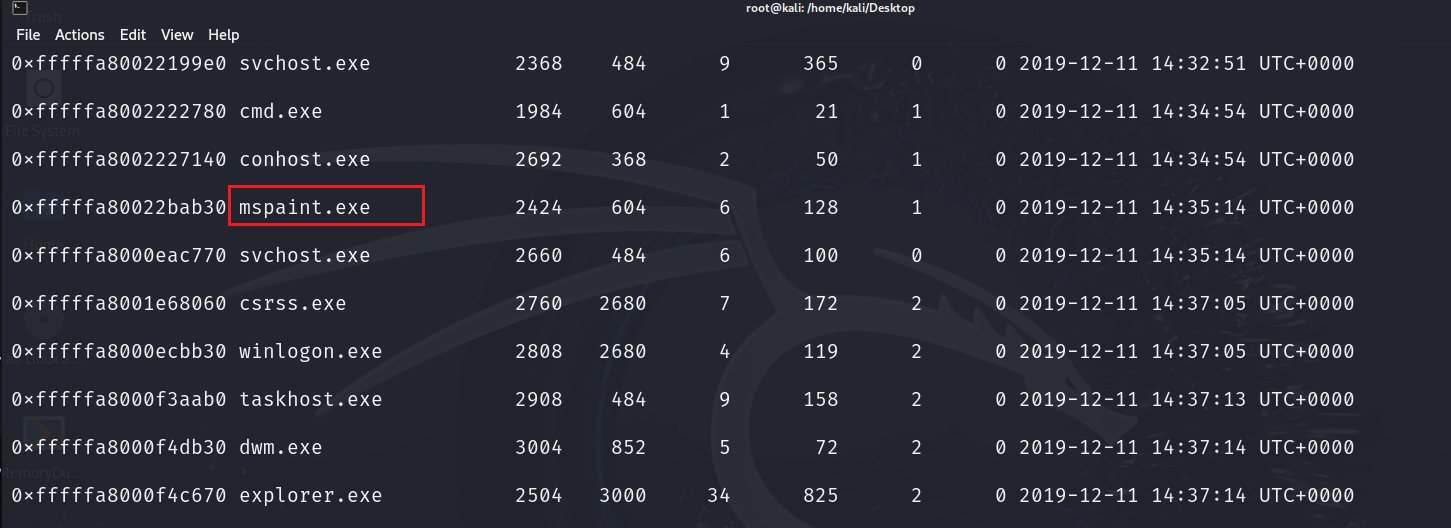

既然有思路了,查看进程呗

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 pslist

提到画画,那大概是这个了,但是到这里我就没有思路了,去找了下有没有相关的攻略

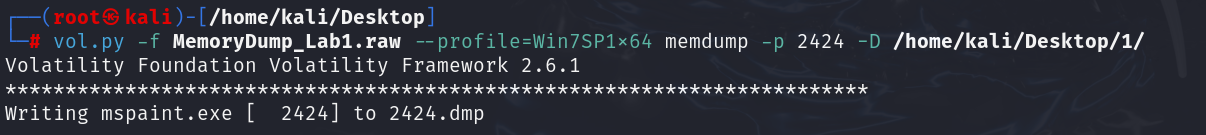

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 memdump -p 2424 -D /home/kali/Desktop/1/

让我把这个进程dump下来,还要调整格式

mv 2424.dmp 2424.data

这里需要一个名叫gimp的工具,还是windows下便捷,linux装到崩溃,想装的自己看链接

现在如何在 Ubuntu 和其他 Linux 上安装 GIMP

[在 Ubuntu 和其他 Linux 发行版上使用 Flatpak 完整指南]

怕你们找不到还贴心的在资源里面准备了安装包,点点赞呗,帅哥美女们

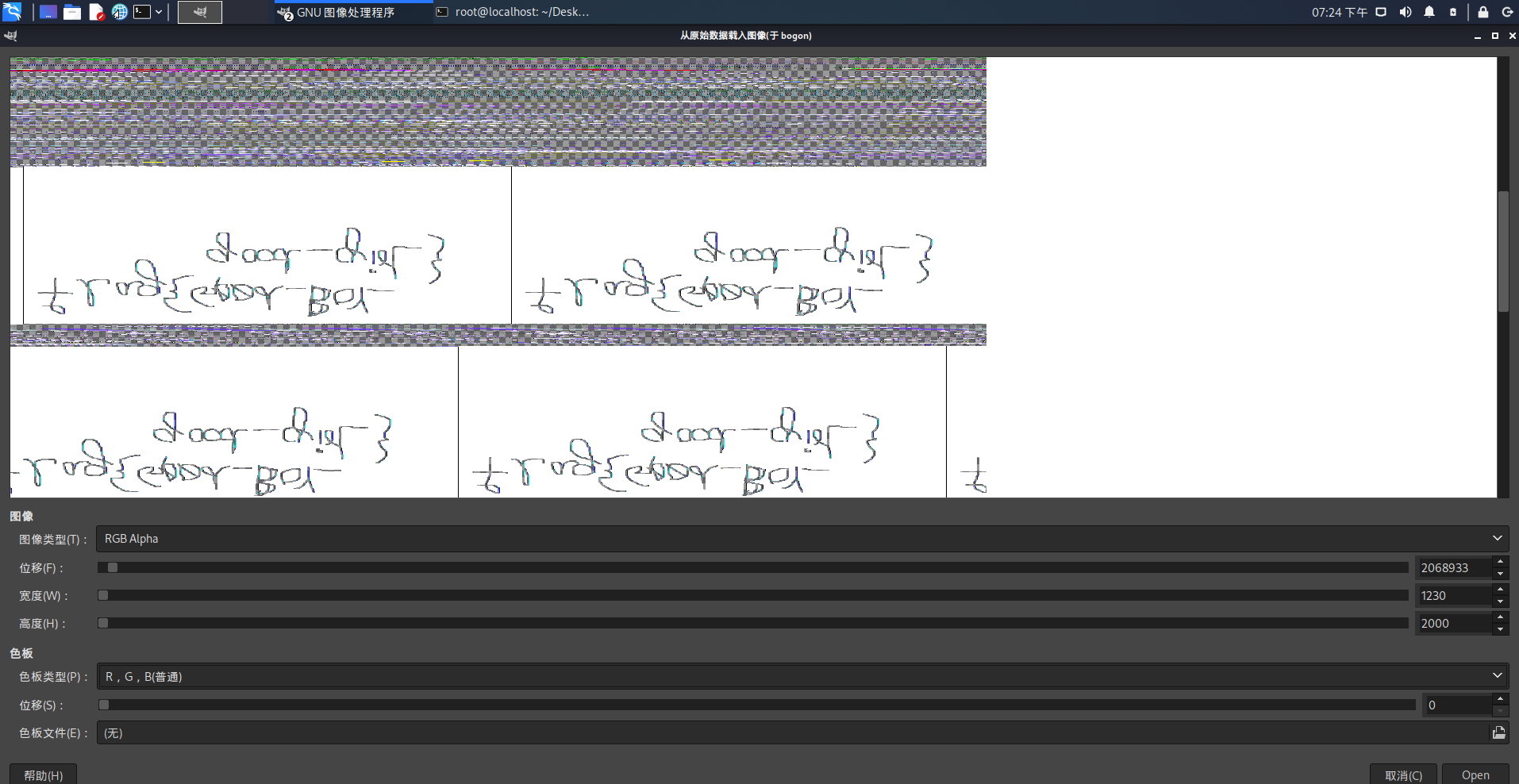

安装完后打开2424.data

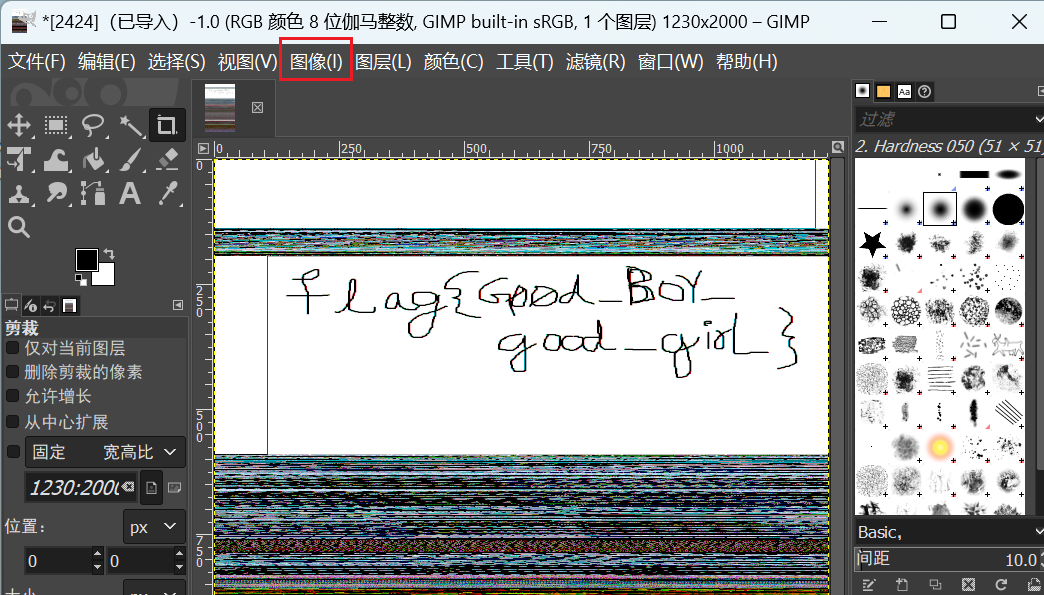

照着这个大概调一下,导入进去后“图像-变换-竖直翻转”得到下图

得到flag,真抽象

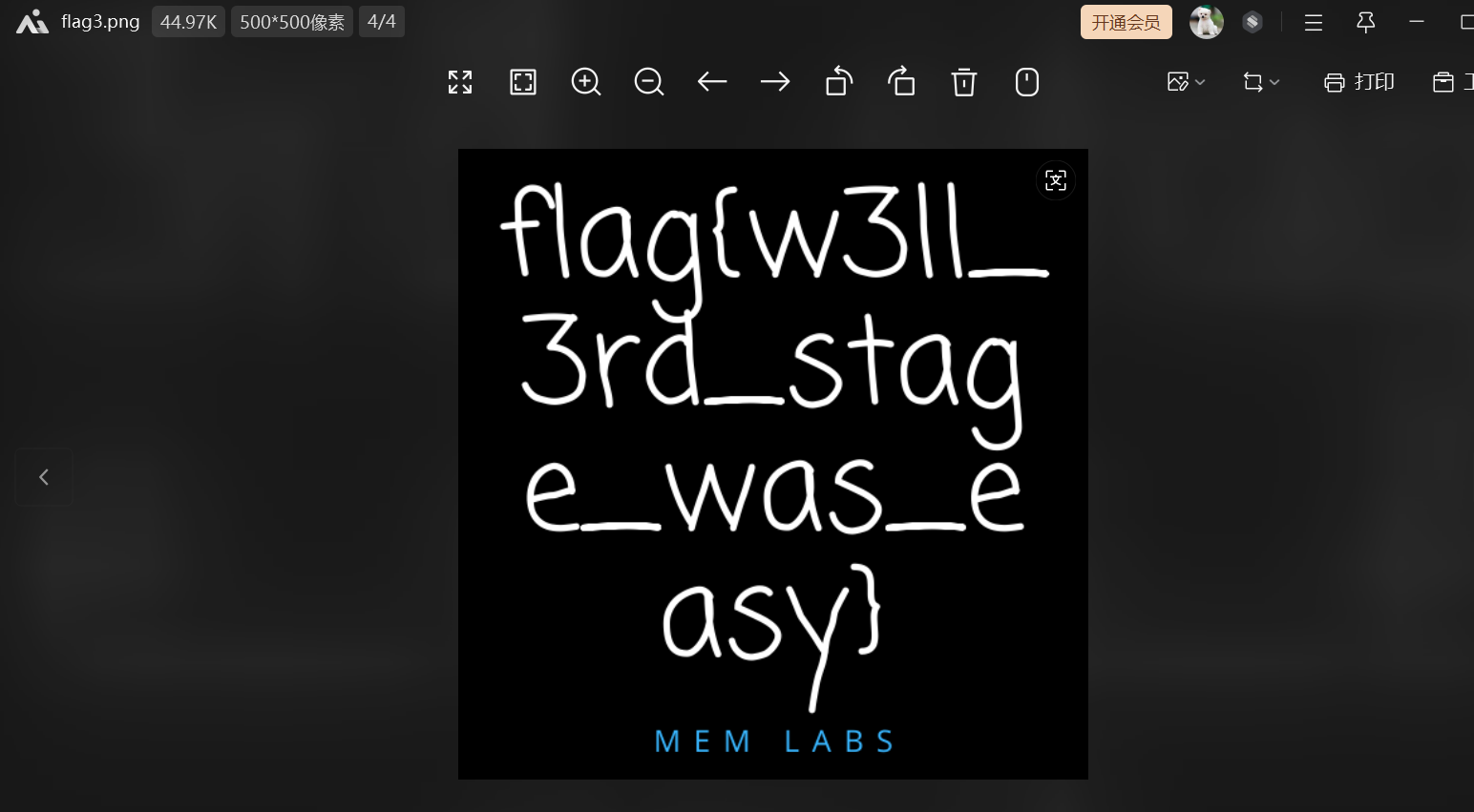

flag3

这里延续查看cmd的相关信息

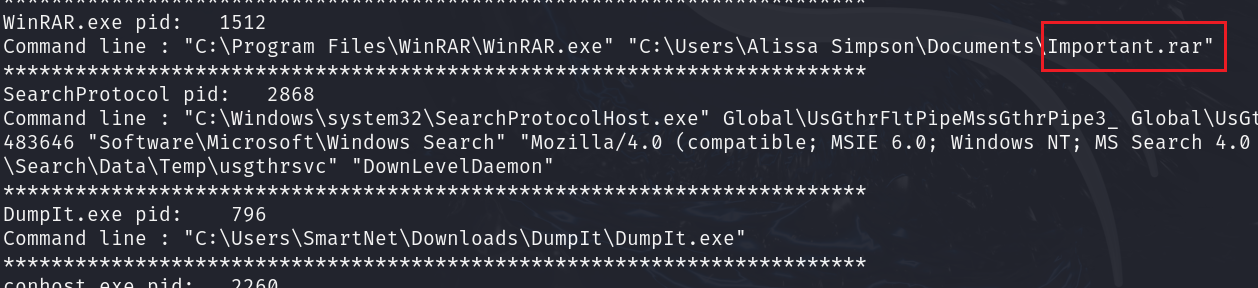

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 cmdline

多么的熟悉,重要的安装包,那就提取他,先检索后提取

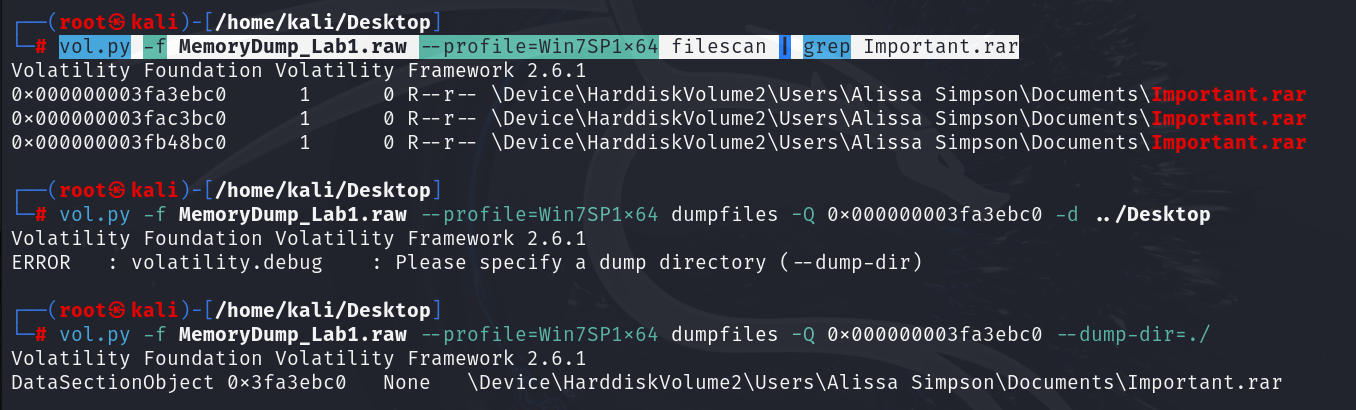

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 filescan | grep Important.rar

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fa3ebc0 --dump-dir=./

mv file.None.0xfffffa8001034450.dat file.None.0xfffffa8001034450.rar 修改文件后缀

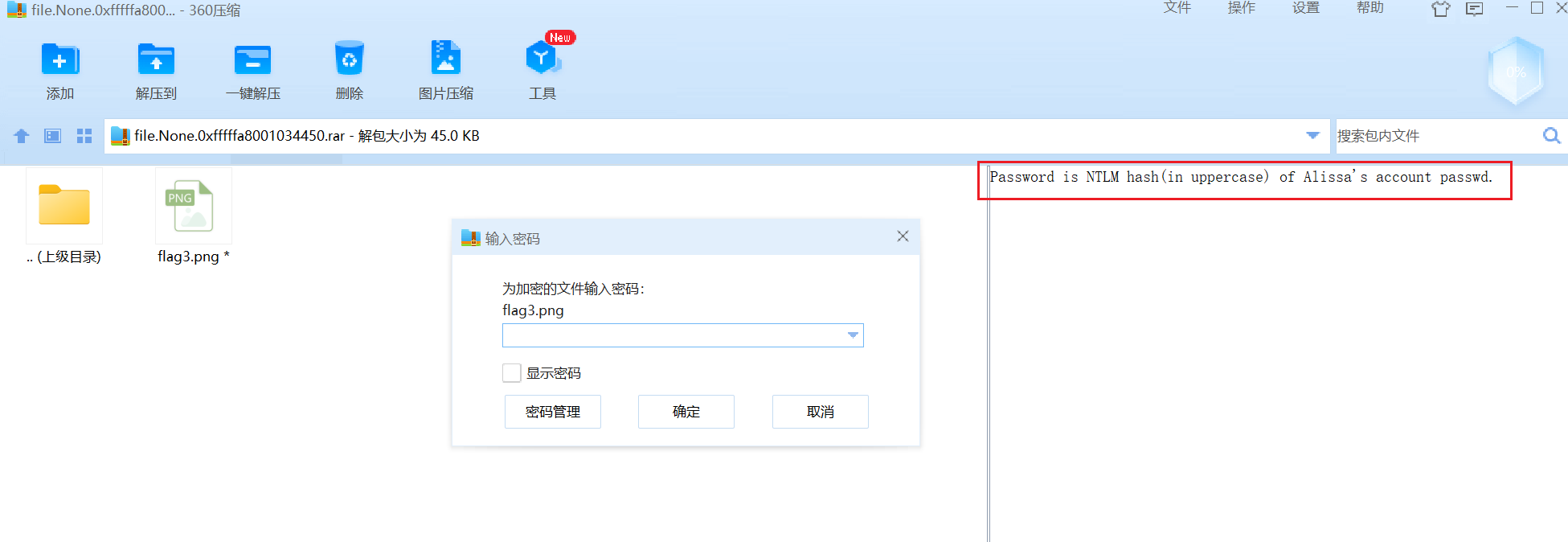

提示解压密码为alissa用户的密码的NTLM加密后的hash值

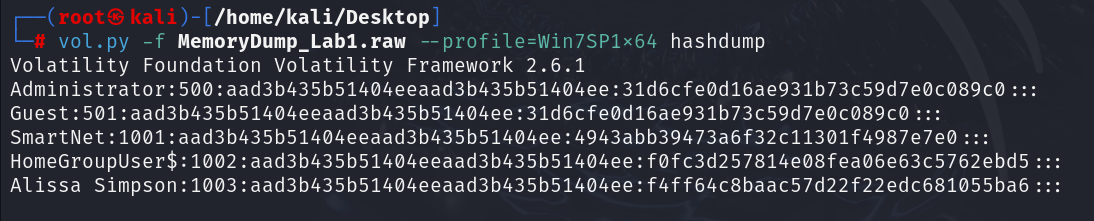

一开始就查看了密码,只是没截图,在这里补上

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 hashdump

f4ff64c8baac57d22f22edc681055ba6

半天不对,属实没想到使了个绊,需要大写

F4FF64C8BAAC57D22F22EDC681055BA6

得到flag

答案

| 题目 | 答案 |

|---|---|

| flag1 | flag{th1s_1s_th3_1st_st4g3!!} |

| flag2 | flag{good_boy_good_girl} |

| flag3 | flag{w3ll_3rd_stage_was_easy} |

本文来自博客园,作者:kriton,转载请注明原文链接:https://www.cnblogs.com/kriton/articles/18612694

浙公网安备 33010602011771号

浙公网安备 33010602011771号