20145230熊佳炜《网络对抗》实验七:网络欺诈技术防范

20145230熊佳炜《网络对抗》实验七:网络欺诈技术防范

实验目标

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

set工具建立冒名网站

-

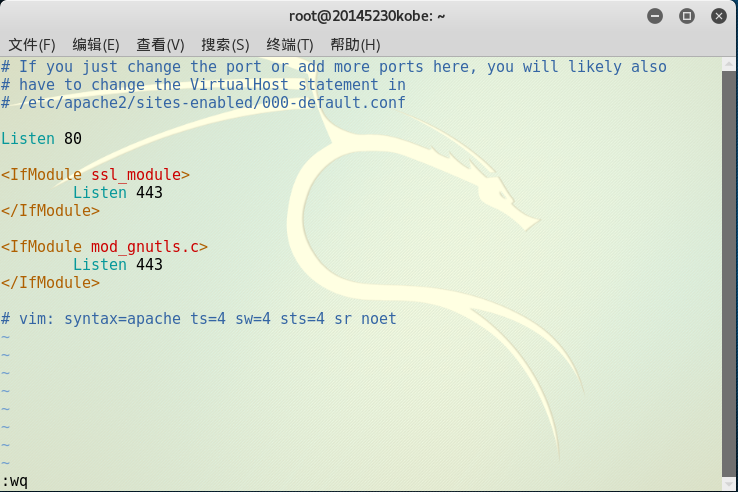

首先,我们需要设置一下set访问的端口,我们要将它改成80。

![]()

-

然后我们要查看一下80端口下的进程,然后必须杀死这个进程,因为我们这个端口要开启apache2服务。

![]()

-

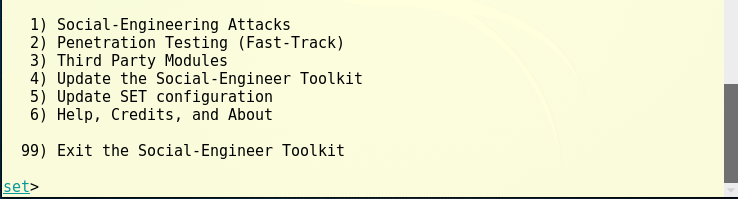

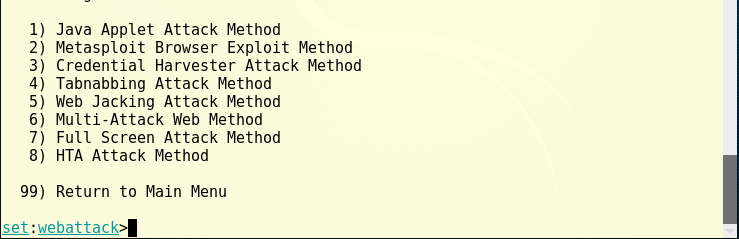

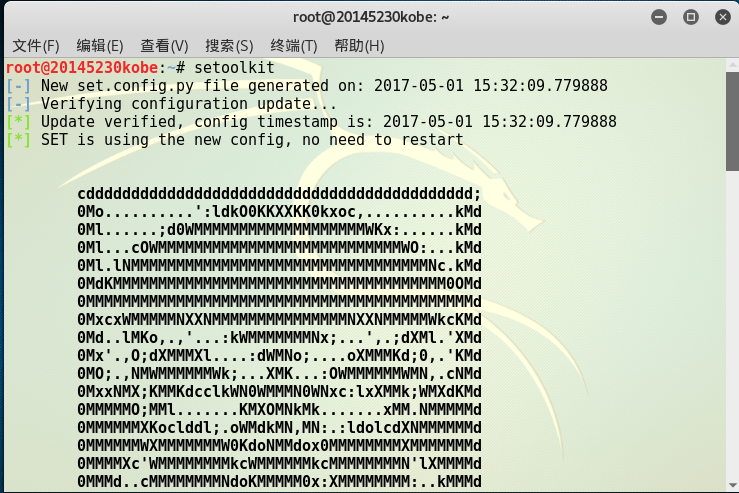

开启apache2服务后,我们进入setoolkit,进行一些选项,经过一步一步选项走,最后进入我们的网站克隆。

![]()

-

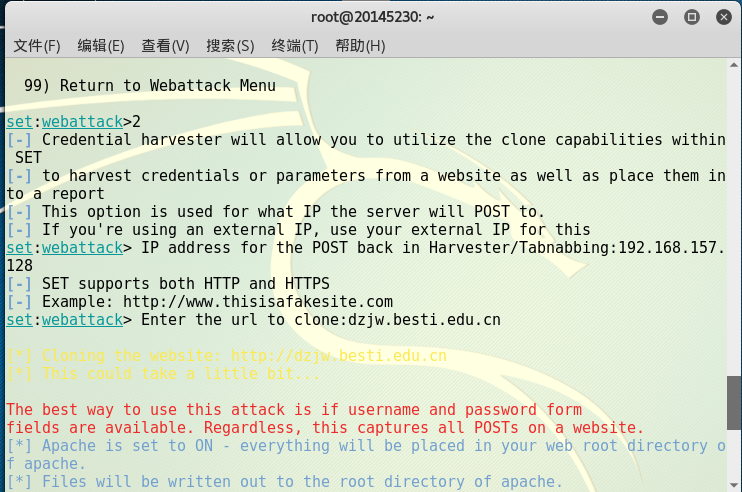

在ip地址那输入我们kali的地址,然后在伪装的网站那一块输入我们要伪装的网站的网址,网址为dzjw.besti.edu.cn。

![]()

-

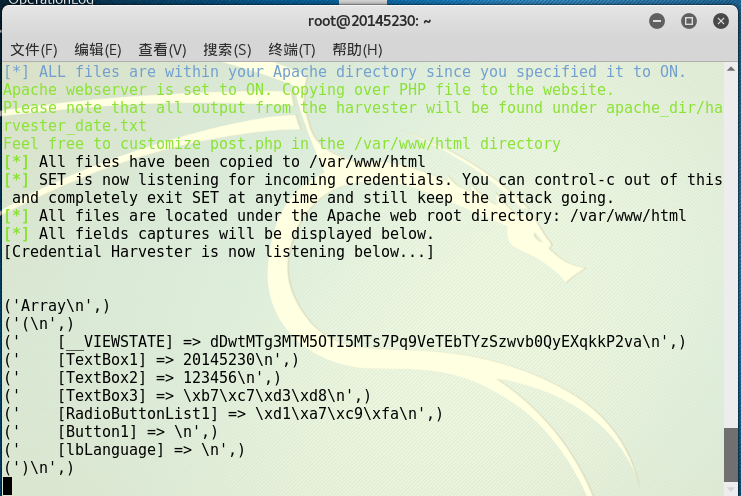

一系列程序过后,我们便开始了监听,这时,我们需要为我们的kali IP地址构建一个像样一点儿的网站。

![]()

- 然后我们在主机中回连我们刚刚构造的那个网址,便可以发现能跳转到我们需要登录的原始网站了,在输入用户名和密码后点登录,我们会发现kali中刚刚监听那一块已经自动弹出我们的信息了。

![]()

实验中遇到的问题

-

今天做实验的时候遇到了很多问题,首先,我用的xp sp3虚拟机上不了网,在做虚假网站实验的时候就无法进入kali精心为靶机准备得网站,为此,我改了网关、改了ip地址,甚至重启了虚拟机,都不行,于是我又尝试了一下我的主机作为靶机,发现能进入163网站是没问题,但是登录的时候我们setoolkit那儿却无法捕获到我们的用户名和密码等信息,可能是163网站的问题吧。再经过一系列的尝试后,无奈的我换了另外一个网站,具体我就不说了。最后网站的伪装是成功了,但是我基本上花了一下午的时间,也稳了很多大神同学,感觉很累。

-

PS:图太多了,都是失败的,我就不贴出来了。

DNS与SET结合

-

首先,我们也需要进入DNS缓存表中,将我们要伪装的网站www.qq.com加入到我们构造的DNS缓存表中。

![]()

-

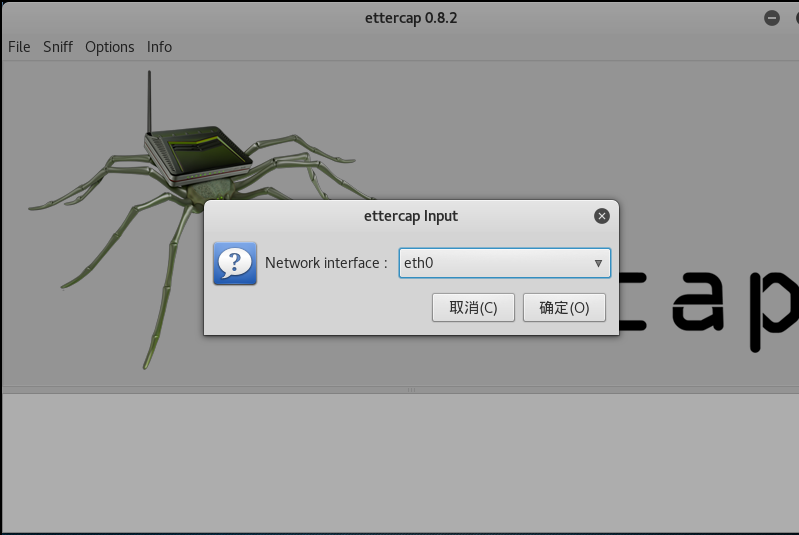

然后保存并退出,输入ifconfig eth0 promisc启动我们的混杂模式。接着用ettercap开启我们的嗅探工具。

![]()

-

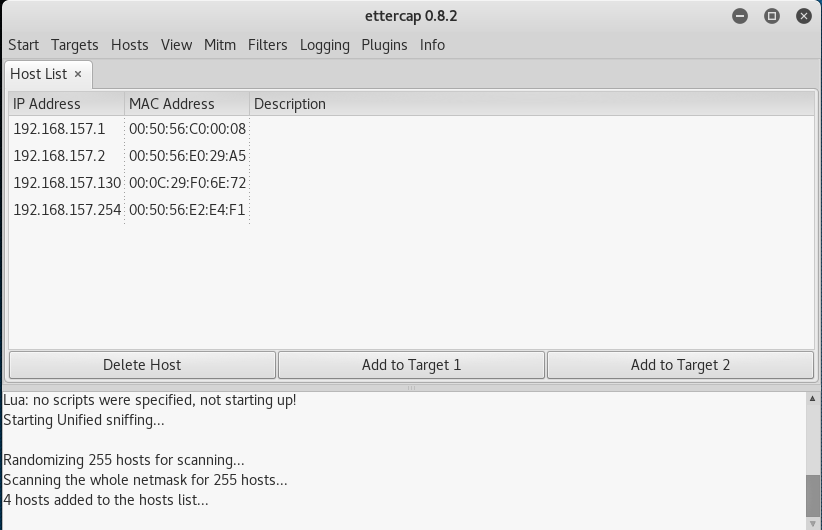

interface设置为eth0后,进入我们的主机列表,然后点击scan开始进行扫描,发现我们靶机的网关地址和IP地址都被扫描出来了。将网关地址添加到target1,靶机IP地址添加到target2。

![]()

-

设置好我们的DNS SPOOF攻击后,就可以start开始嗅探了。

-

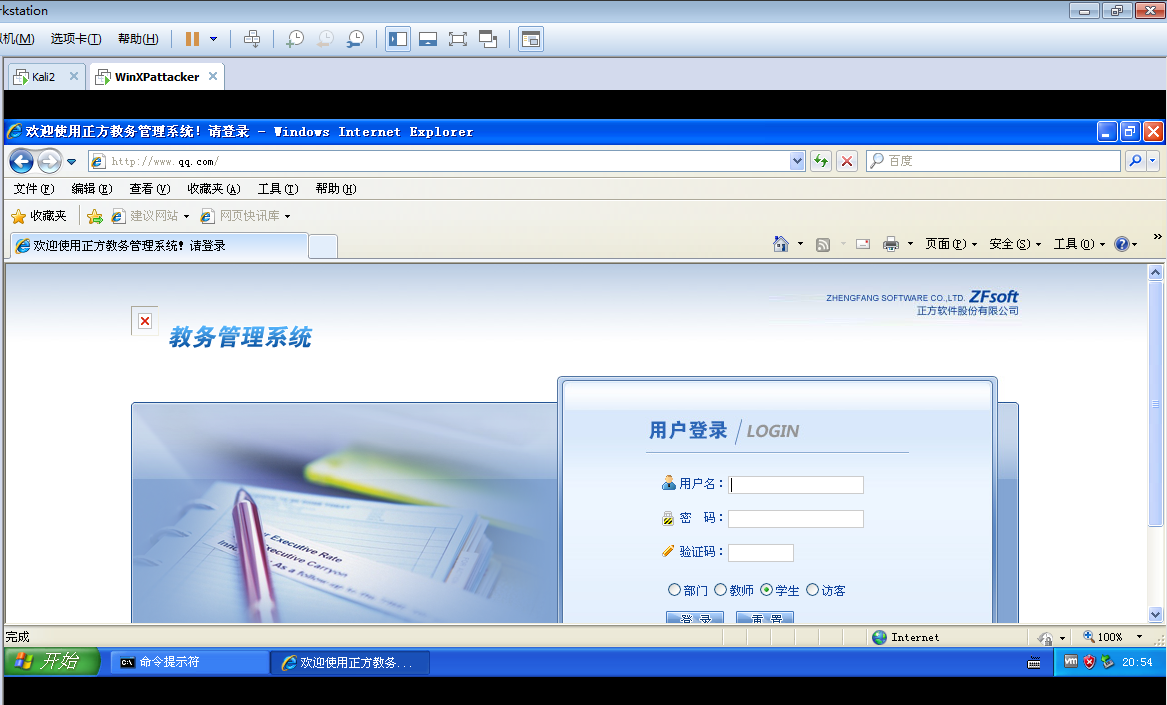

靶机那边不出意外输入www.qq.com这个网址,会进入到我们原先设定好的网站界面,说明我们已经成功了。

![]()

-

最后按照上一个实验setoolkit一步一步设置,当输入用户名和密码并登录后发现我们kali会捕捉到相关信息。

![]()

感受

- 这次实验让我明白了很多道理:没有什么东西是绝对安全的,在做任何事情之前都必须多加小心,因为稍不留神就会让自己输得很惨,平时上网更应该树立好防范意识,信息随时都有可能被别人窃取。更加重要的是,这次实验我一次一次失败,问了一遍又一遍同学,尤其是高其同学,当然,他很耐心。心态一次一次接近崩溃,甚至想放弃不做了,不就是扣点分嘛。最后,想了想,别人都可以做出来,自己为什么不行呢,同样的虚拟机,不可能做不出来,还是选择了坚持吧。没太多说的,只是想说,坚持下去,就会看到希望,不坚持而选择放弃,只能绝望!

基础问答

(1)通常在什么场景下容易受到DNS spoof攻击

答:在同一个局域网下容易受到DNS spoof攻击,比如一些公共场所中的免费wlan网络就很容易受到DNS spoof攻击。

(2)在日常生活工作中如何防范以上两攻击方法

答:首先,我们必须提高自己的安全防范意识,这一点儿是比较关键的,只有意识提高了,才能有技术和对策去防御这些攻击。在上网时,特别是需要输入自己用户名和密码的网站,一定要弄清楚网站的真实性与安全性。如果实在怕上到钓鱼网站,我们可以用输入ip地址的方式登录网页。还有自己要足够了解那些网址的基本结构,看上去很怪异的网址就不要去点击它了,哪样可以大大减少被攻击的概率。我们还可以利用合理配置我们的防火墙来防御这种攻击。

浙公网安备 33010602011771号

浙公网安备 33010602011771号