ctfshow-web-信息收集(web1-web17)

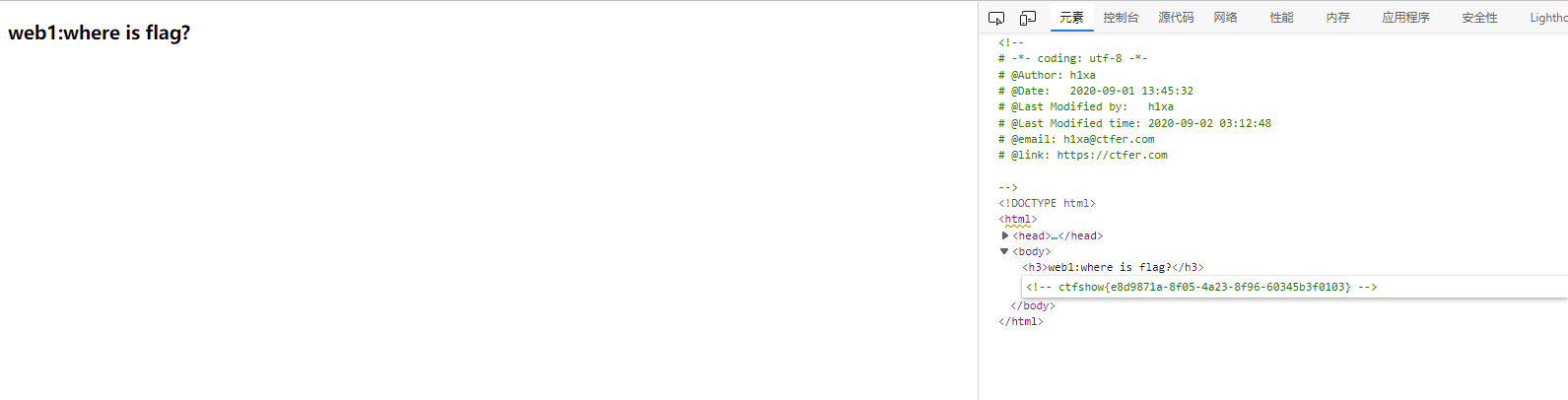

web1

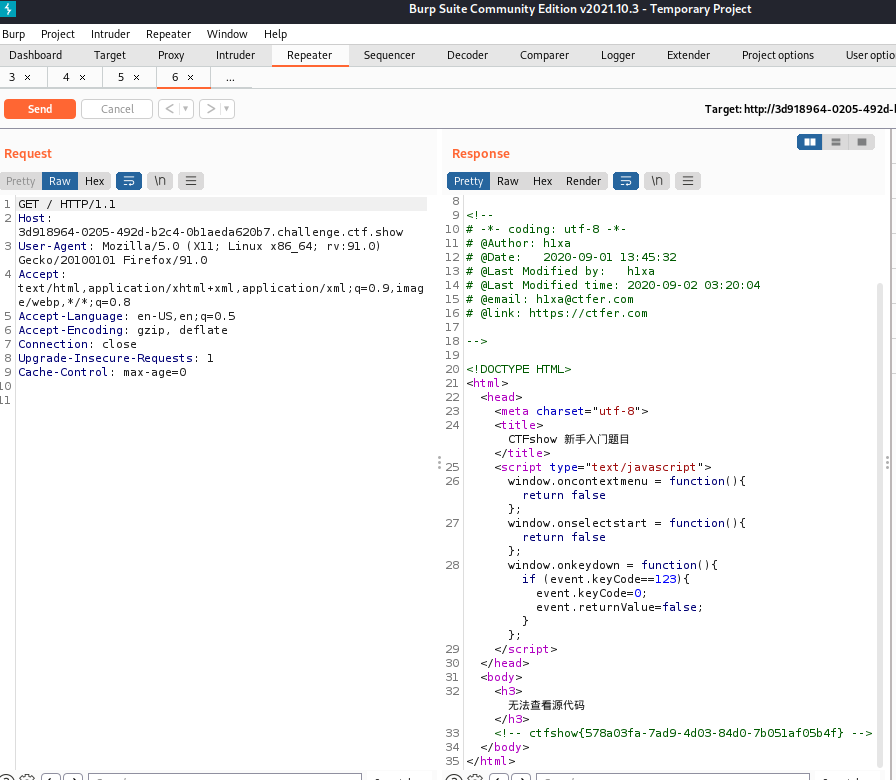

web2

oncontextmenu、onselectstart、onkeydown都用来禁用相应对游览器的操作,直接抓包查看:

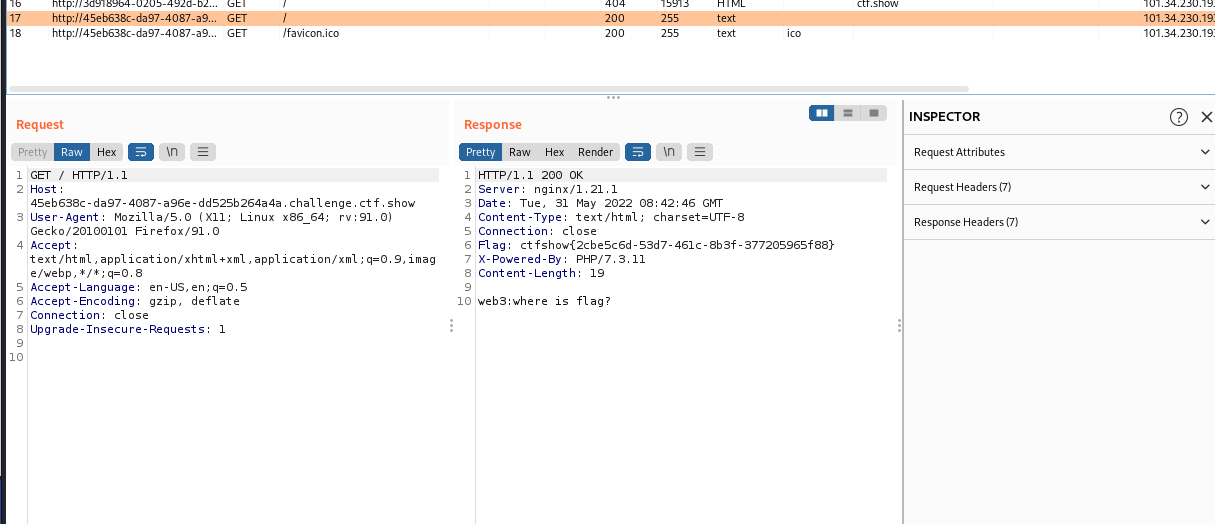

web3

web4

题目给了robots.txt,直接利用得到flag目录,贴进去得flag。

web5

访问/index.phps,获取源码,flag在源码中。

web6

源码在www.zip下,下载后访问/fl000g.txt即可。

web7

git源码泄露,访问/.git即可。

web8

svn源码泄露,访问/.svn即可。

web9

使用vim时意外退出,会在目录下生成一个备份文件,格式为 .文件名.swp,访问url/index.php.swp下载备份文件。

web10

抓包看cookie即可。

web11

在线DNS域名解析,但是得到的flag不对,答案给的flag就是题目中给的那个,可能是想让大家明白这个域名解析吧!

https://whois.chinaz.com/

http://www.jsons.cn/nslookup/

https://zijian.aliyun.com/

web12

查看robots.txt,访问/admin,根据题目意思,用户名为admin,密码为求助热线。

web13

页面下面有个document,点击有后台地址,用户名和密码,登录即得flag。

web14

访问url/editor,点击图片上传查看目录下有哪些文件,发现/var/www/html/nothinghere 中有一个fl000g.txt,访问/nothinghere/fl000g.txt即可得到flag。

web15

访问后台/admin,填入用户名admin,密码填了很多都是错误的,发现有忘记密码,点击回答密保问题,所在城市通过搜索QQ发现在西安,填入西安得到更改后的密码,最终得到flag。

web16

访问/tz.php,点击phpinfo,向下找即有flag。

web17

访问/backup.sql,查找到flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号