某绒面试的病毒分析(一)

病毒分析

基本信息

基本信息

样本名称

9acc101dfc672ae44a9f1a68dce60c6f1406ecc32f683c28471a0ef6489fc6dc

样本类型

PE32 executable (GUI) Intel 80386, for MS Windows

样本大小

264201

MD5

823cac301b8ee8e8926f9b0ace21ecbc

SHA1

548ad5abffdece69db295723b26115d344ab9e18

SHA256

9acc101dfc672ae44a9f1a68dce60c6f1406ecc32f683c28471a0ef6489fc6dc

SSDeep

3072:t1BLv/DeWyO41jgS9eJCBVhOtA3t8JxR3dj9f2XwL0PS8u73GjbtUG0YcO:t1BLTecefLnh4AdKxRtj9f2XwseHQ

PE 基本信息

导入表HASH

1a77befcff5b9be60463e4c8f86d0e25

编译时间戳

2018-05-04 03:11:29

PEID

PE: compiler: Microsoft Visual C/C++(2010)[libcmt]

PE: linker: Microsoft Linker(10.0)[EXE32]

入口所在段

.text

附加数据

9

镜像基地址

0x400000

入口点(OEP)

0x39b8

PE 文件签名

第三方检测信息

find_crypt

Traceback (most recent call last): File "Z:\SS_WIN_NODE\SCANNER\findcrypt\main.py", line 52, in main current_key = pen.findall(item)[0] IndexError: list index out of range

这是菜鸡首次分析病毒,首先我们用peid看下病毒的编写语言。

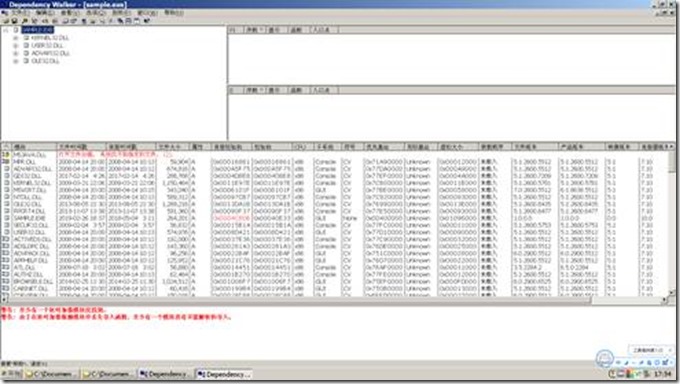

首先我们使用dependency walker看一下这个程序所需要的dll文件,发现如下文件

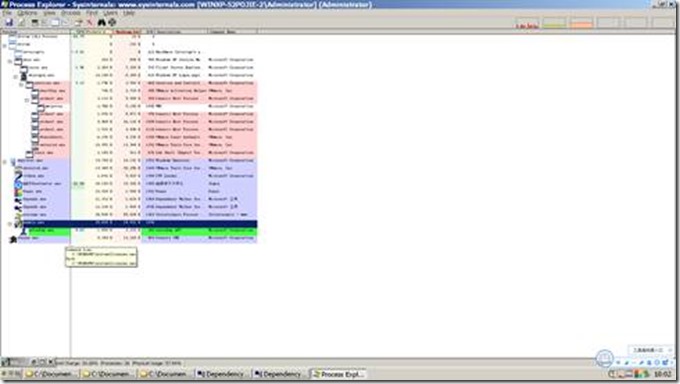

我们现在不知道病毒具体做了哪些工作,首先我们运行,然后利用process exploer查看病毒的一些行为如下:

此病毒每隔几秒调用nslookup.exe(nslookup.exe是用于诊断工具显示来自域名系统 (dns) 名称服务器信息的工具。被报存在0 day 漏洞,攻击者主动应用该漏洞将引起主机拒绝服务或执行任意代码)

搜索dll文件后发现此程序在运行以后以程序本身所在文件夹为基础,多次抛出sample.exe线程。并且调用nslookup程序,在后台运行。

病毒会删除所有桌面图标和菜单栏。

进行注册表修改默认开机自启动

浙公网安备 33010602011771号

浙公网安备 33010602011771号