windows分析排查

windows分析排查

windows分析排查

介绍

分析排查是指对windows系统中的文件、进程、系统信息、日志记录等进行检测,挖掘windows系统中是否具有异常情况。

分析入侵过程

攻击者入侵windows系统往往从弱口令、系统漏洞以及服务漏洞进行切入,获得一个普通的系统权限,再经过提权后进行创建启动项、修改注册表、植入病毒和木马等一系列操作,从而维持对目标主机的控制权。而与此同时操作系统也会出现异常,包括账户、端口、进程、网络、启动、服务、任务以及文件等,系统运维人员可以根据以上异常情况来知道攻击者从何处入侵、攻击者以何种方式入侵以及攻击者在入侵后做了什么这几个问题的答案,从而为之后的系统加固、安全防护提供针对性建议。

暴力破解:针对系统有包括rdp、ssh、telnet等,针对服务有包括mysql、ftp等,一般可以通过超级弱口令工具、hydra进行爆破

漏洞利用:通过系统、服务的漏洞进行攻击,如永恒之蓝、Redis未授权访问等

流量攻击:主要是对目标机器进行dos攻击,从而导致服务器瘫痪

木马控制:主要分为webshell和PC木马,webshell是存在于网站应用中,而PC木马是进入系统进行植入。目的都是对操作系统进行持久控制

病毒感染:主要分挖矿病毒、蠕虫病毒、勒索病毒等,植入病毒后往往会影响受感染电脑的正常运作,或是被控制而不自知,电脑正常运作仅盗窃资料、或者被利用做其他用途等用户非自发引导的行为

日志分析

日志记录了系统中硬件、软件和系统问题的信息,同时还监视着系统中发生的事件。当服务器被入侵或者系统(应用)出现问题时,管理员可以根据日志迅速定位问题的关键,再快速处理问题,从而极大地提高工作效率和服务器的安全性。

Widdows 通过自带事件查看器管理日志,使用命令eventvwr.msc打开,或者 Windows 10 搜索框直接搜索事件查看器,或者使用开始菜单-Windows 管理工具-事件查看器打开。

powershell日志操作

使用Get-WinEvent

Get-WinEvent @{logname='application','system'} -MaxEvents 1

一些常见日志操作

# Get-WinEvent帮助命令

get-help Get-WinEvent

# 列出所有事件日志

Get-WinEvent -ListLog *

# powershell管理员权限下获取安全事件日志

Get-WinEvent -FilterHashtable @{LogName='Security'}

# 过滤安全事件ID 4624

Get-WinEvent -FilterHashtable @{LogName='Security';ID='4624'}

# 查询今天的应用和系统日志,显示前2条

Get-WinEvent @{logname='application','system';starttime=[datetime]::today } -MaxEvents 2

# 根据ID查询事件

Get-WinEvent -LogName Microsoft-Windows-PowerShell/Operational | Where-Object {$_.ID -eq "4100" -or $_.ID -eq "4104"}

# 查询指定时间内的事件

$StartTime=Get-Date -Year 2017 -Month 1 -Day 1 -Hour 15 -Minute 30

$EndTime=Get-Date -Year 2017 -Month 2 -Day 15 -Hour 20 -Minute 00

Get-WinEvent -FilterHashtable @{LogName='System';StartTime=$StartTime;EndTime=$EndTime}

文件分析

开机启动文件

一般情况下,各种木马、病毒等恶意程序,都会在计算机开机启动过程中自启动。

在windows系统中可以通过以下三种方式查看开机启动项:

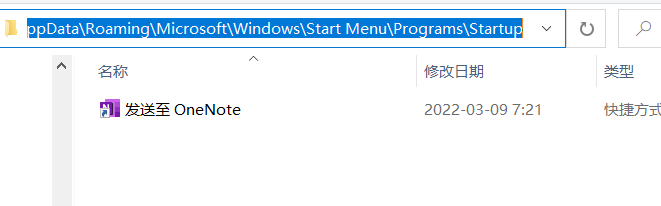

- 利用操作系统中的启动菜单

C:\Users\karsa\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- 利用系统配置

msconfig

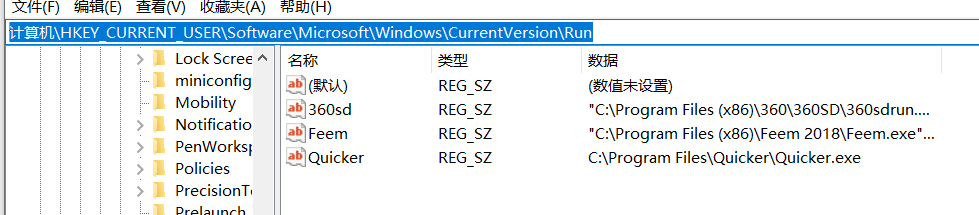

- 利用注册表regedit

计算机\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

temp临时异常文件

temp(临时文件夹,位于C:\Users\karsa\AppData\Local\Temp内。很多临时文件放在此处,用来收藏夹,浏览网页临时文件,编辑文件等)

使用运行 输入%temp% 可以直接打开temp文件夹

查看temp文件夹 发现PE文件(exe、dll、sys),或者是否具有特别大的tmp文件

将文件上传到https://www.virustotal.com/查看是否为恶意代码

浏览器信息分析

在被黑客拿下的服务器,很有可能会使用浏览器进行网站的访问。因此我们可以从查看浏览器记录,发现浏览器是否被使用下载恶意代码,包括浏览器浏览痕迹查看,浏览器文件下载记录查看,浏览器cookie信息查看

文件时间属性分析

在windows系统下,文件属性的时间属性具有:创建时间、修改时间、访问时间。默认情况下,计算机是以修改时间作为展示。

如果修改时间要早于创建时间,该文件存在可疑点

最近打开文件分析

windows系统中默认记录系统中最近打开使用的文件信息。

可以在目录C:\Users\karsa\Recent下查看,也可以使用运行,输入%UserProfile%\Recent

进程分析

可疑进程发现与关闭

计算机与外部网络通信是建立在TCP或UDP协议上的,并且每一次通信都是具有不同的端口。如果计算机被植入木马后,肯定会与外部网络通信,那么此时就可以通过查看网络连接状态,找到对应的进程ID,然后关闭进程ID就可以关闭连接状态。

- netstat -ano |find "ESTABLISHED" 查看网络建立连接状态

- tasklist /svc | find "PID" 查看具体PID进程对应程序

- taskkill /PID pid值 /T 关闭进程

系统信息

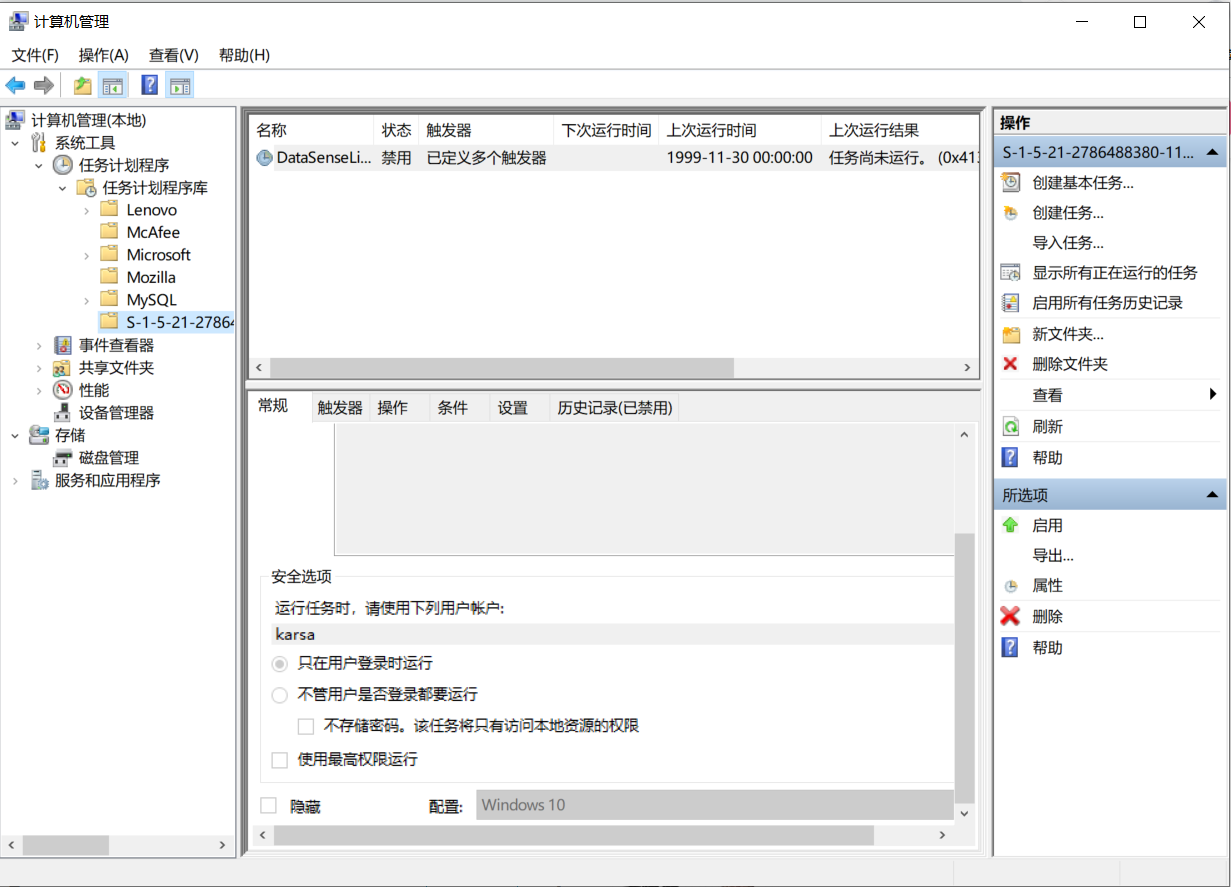

windows计划任务

在计算机中可以通过设定计划任务,在固定时间执行固定操作。一般情况下,恶意代码也有可能在固定的时间设置执行。

使用schtasks命令可以对计划任务进行管理,直接输入at可以查看当前计算机中保存的计划任务

还可以使用计算机管理中的任务计划程序查看

补丁查看与更新

windows系统支持补丁以修补漏洞,可以使用systeminfo查看系统信息,并展示对应的系统补丁信息编号。也可以在卸载软件中查看系统补丁和第三方软件补丁。

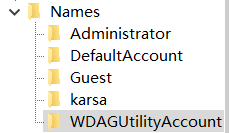

隐藏账号发现与删除

隐藏账号,是指黑客入侵之后为了能够持久保持对计算机访问,而在计算机系统中建立的不轻易被发现的计算机账户。最为简单的隐藏账户建立:net user test$ test /add && net localgroup administrator test$ /add 其中$符号可以导致系统管理员在使用net user 时,无法查看到test$用户

使用lusrmgr.msc查看是否存在可疑账号

打开注册表编辑器,regedit

计算机\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names\

确认是否存在可疑账户

恶意进程

发现与关闭

恶意代码在windows系统中运行过程中,将以进程的方式进行展示。其中恶意进程执行各种恶意行为。

对于可执行程序,可以直接使用杀毒软件进行查杀,同时使用工具process explorer,然后利用virustotal.com进行分析。对恶意程序相关的服务进行关闭。

工具查杀

D盾、火绒

浙公网安备 33010602011771号

浙公网安备 33010602011771号