RayFW防火墙

RayFW防火墙的初始配置和登录管理界面主要包括以下步骤:

一、物理连接

连接管理口:将电脑的网线连接到防火墙的MGMT口(管理口),这是防火墙的默认管理接口

设置电脑IP:将电脑的IP地址设置为与防火墙管理口同网段,例如192.168.0.2/24(子网掩码255.255.255.0),网关留空

二、登录管理界面

访问地址:在浏览器中输入防火墙的默认管理地址或(推荐使用HTTPS)

输入默认凭据:

用户名:admin

密码:Admin@123(或admin,具体以设备标签为准)

首次登录修改密码:首次登录后会强制要求修改默认密码,输入旧密码后设置新密码并确认

一、保存配置

防火墙配置,分为运行配置和保存配置两种类型,前者重启后失效。

在Web管理界面右上角点击第二个按钮(保存按钮)即可完成配置保存。

二、导出配置

-

登录RayFW防火墙管理界面

-

进入"系统管理 > 维护 > 配置维护"页面

-

选择"下载配置文件"功能

-

可选择以"明文"或"密文"方式导出配置文件

-

点击"保存配置"或"运行配置"按钮,将配置文件下载到本地管理主机

三、查看实时流量

在管理界面中,可以通过以下方式查看当前流量:

1. 监控中心

-

进入"监控"或"仪表盘"页面

-

查看实时流量统计图表,包括入站和出站流量

-

显示当前带宽使用率、连接数等关键指标

2. 会话监控

-

进入"监控 > 会话表"页面

-

查看当前所有活跃的会话连接

-

显示源IP、目的IP、协议、端口、流量大小等信息

-

支持按条件过滤查看特定会话

3. 流量统计

-

进入"监控 > 流量统计"页面

-

查看基于策略、应用、用户等多维度的流量统计

-

支持按时间段查询历史流量数据

四、查看接口流量

在"系统监控"或"接口状态"页面,可以查看各网络接口的实时流量信息,包括:

-

接口速率(入站/出站)

-

带宽利用率

-

数据包统计

-

错误包数量

五、流量分析功能

RayFW防火墙支持以下流量分析方式:

系统级流量统计:对所有安全域间的ICMP、TCP、UDP等连接数进行统计,当连接数超过配置阈值时自动采取限制措施。

基于安全区域的统计:统计本安全区域与其他安全区域之间的连接总数,当连接数超过阈值时进行限制。

基于IP地址的统计:监控单个IP地址建立的TCP/UDP连接数,防止恶意攻击或系统过载。

六、日志分析

通过"日志 > 流量日志"功能,可以查询历史流量记录,进行事后分析和审计。支持按时间、源IP、目的IP、协议等条件过滤查询。

建议定期查看流量统计报表,及时发现异常流量模式,优化网络带宽分配,提升网络安全防护能力。

七、配置管理口IP

一)、配置管理口IP地址

-

登录防火墙管理界面:通过浏览器访问

-

设置管理口IP:

-

进入"网络配置 > 接口IP"菜单

-

选择管理口(通常为MGMT口或G0/0/0)

-

配置IP地址为办公网段的地址,例如192.168.1.1/24

-

启用服务管理功能,允许HTTPS协议访问

-

-

将接口加入安全区域:

-

进入"安全区域"配置

-

将管理口加入trust区域(内网区域)

-

二)、配置访问控制策略

-

创建ACL规则:

-

进入"安全策略 > ACL"配置

-

创建基本ACL规则,允许办公网段访问

-

例如:允许192.168.1.0/24网段访问管理口

-

-

配置域间策略:

-

进入"安全策略 > 域间策略"

-

创建从trust到local的策略

-

源地址选择办公网段(192.168.1.0/24)

-

服务选择HTTPS(端口443)

-

动作为允许

-

三)、配置管理员权限

-

创建管理员账号:

-

进入"系统管理 > 管理员管理"

-

创建管理员账号,绑定ACL规则

-

设置服务类型为web,限制并发访问数

-

-

绑定管理员角色:

-

将管理员账号绑定到相应的管理角色

-

确保拥有Web管理权限

-

四)、保存配置

完成所有配置后,务必点击管理界面右上角的"保存"按钮,将运行配置保存为永久配置,否则重启后配置会丢失。

五)、测试访问

在办公区域的电脑上,将IP地址设置为与防火墙管理口同网段(如192.168.1.2/24),在浏览器中输入

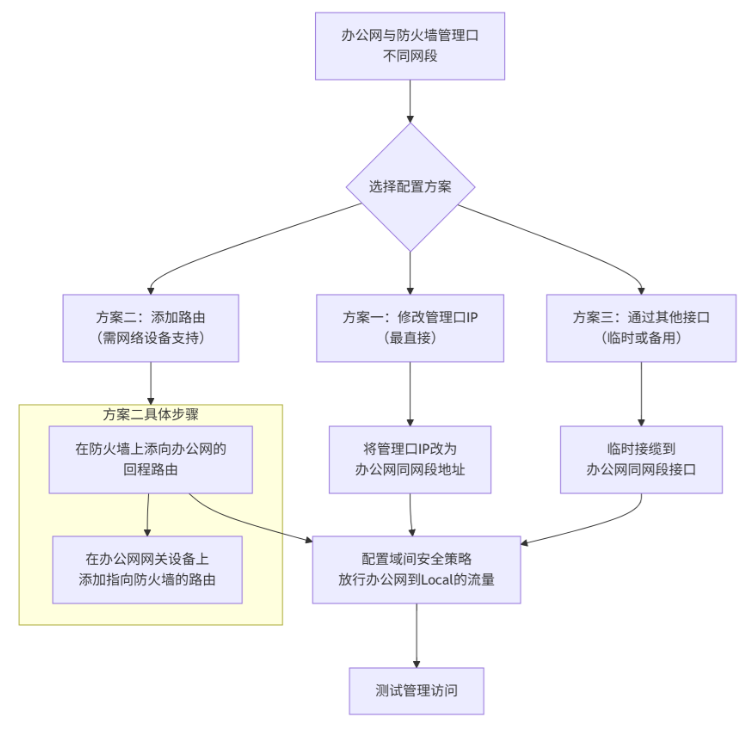

八、防火墙管理口和办公网不同网段

要让办公网段的设备能够访问与办公网不同网段的RayFW防火墙管理口,核心在于解决IP路由可达和防火墙策略放行这两个问题。

下面的流程图汇总了主要的配置思路和关键步骤,你可以根据你的网络环境选择合适的方案:

配置关键的安全策略

这是实现访问的核心。你必须创建一条安全策略,允许来自办公网所在安全区域(如trust)的流量访问防火墙本身(local区域)

🔧 配置步骤详解

无论采用上述哪种方案,以下配置都至关重要。

-

为防火墙管理口配置IP地址并开放管理权限

你需要通过Console线缆初始登录防火墙,为管理口(通常是GigabitEthernet 0/0/0)配置一个IP地址,并开启Web等服务的管理权限。具体命令可参考如下格式

-

<FW> system-view [FW] interface GigabitEthernet 0/0/0 [FW-GigabitEthernet0/0/0] ip address 192.168.0.1 255.255.255.0 # 举例,请根据你选择的方案设置IP [FW-GigabitEthernet0/0/0] service-manage all permit # 放行所有管理协议(HTTP/HTTPS/PING等) [FW-GigabitEthernet0/0/0] quit

-

- 配置关键的安全策略

这是实现访问的核心。你必须创建一条安全策略,允许来自办公网所在安全区域(如

trust)的流量访问防火墙本身(local区域)-

[FW] security-policy [FW-policy-security] rule name permit_office_manage_local # 为规则起个名字 [FW-policy-security-rule-permit_office_manage_local] source-zone trust # 假设办公网在trust区域 [FW-policy-security-rule-permit_office_manage_local] destination-zone local # 目的区域是防火墙自身 [FW-policy-security-rule-permit_office_manage_local] action permit # 动作为允许 [FW-policy-security-rule-permit_office_manage_local] quit [FW-policy-security] quit

-

💡 方案选择与配置要点

-

方案一最直接简单,如果网络结构不复杂且允许修改管理口IP,这是首选。

-

方案二最规范,适用于有一定规模、网络结构清晰的企业环境,能做到权限清晰、管理规范。

-

方案三通常作为临时排查或应急措施,不建议作为长期的解决方案。

💎 总结

只要确保 路由可达 并且 防火墙安全策略允许,跨网段访问防火墙管理口是完全可行的。建议优先考虑通过添加静态路由的方式,这样对现有网络结构影响最小,也最符合网络管理规范。

盛邦其他产品:

- RayLAS : 综合日志审计与管理系统 (Log Audit System)

- RaySAS : 数据库安全审计系统 (Security Audit System)

- RaySAG : 运维安全管理系统 (Security Access Gateway)

posted on 2026-01-15 11:41 Karlkiller 阅读(11) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号