Burp Suite 插件 DOM Invader

DOM Invader 是一个安装在 Burp Suite 内置 Chromium 浏览器 中的浏览器工具。它通过自动 插桩 JavaScript 源和接收器 来帮助 检测 DOM XSS 和其他客户端漏洞(原型污染、DOM 覆盖等)。该扩展随 Burp 一起提供,只需启用即可。

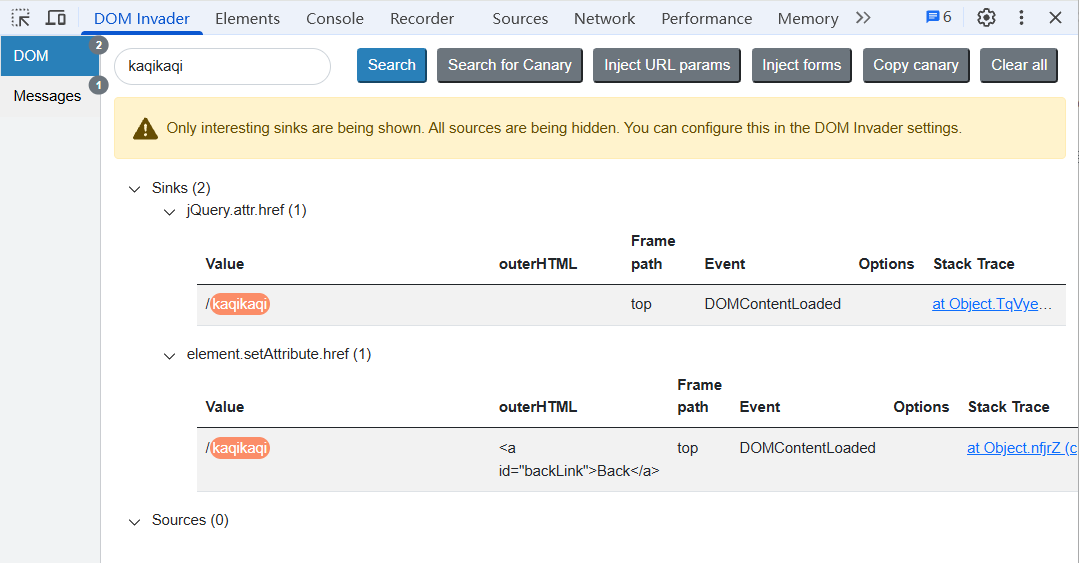

DOM Invader 在浏览器的 DevTools 面板中添加了一个选项卡,让您可以:

- 实时识别可控接收器,包括上下文(属性、HTML、URL、JS)和应用的清理。

- 记录、编辑和重新发送

postMessage()网络消息,或让扩展自动变更它们。 - 检测客户端原型污染源并扫描 gadget→sink 链,实时生成 PoC。

- 查找 DOM 覆盖向量(例如

id/name冲突,覆盖全局变量)。 - 通过丰富的设置 UI 微调行为(自定义 canary、自动注入、重定向阻止、源/接收器列表等)。

启用它

- 打开 Proxy ➜ Intercept ➜ Open Browser(Burp 的嵌入式浏览器)。

- 点击 Burp Suite 徽标(右上角)。如果它被隐藏,先点击拼图块。

- 在 DOM Invader 选项卡中,将 Enable DOM Invader 切换为开启并按 Reload。

- 打开 DevTools(

F12/ 右键 ➜ 检查)并停靠。一个新的 DOM Invader 面板出现。

Burp 会根据配置文件记住状态。如有需要,在 Settings ➜ Tools ➜ Burp’s browser ➜ Store settings... 下禁用它。

注入一个 Canary

一个 canary 是一个随机标记字符串(例如 xh9XKYlV),DOM Invader 会跟踪它。您可以:

- 复制它并手动注入到参数、表单、Web-Socket 帧、网络消息等中。

- 使用 Inject URL params / Inject forms 按钮打开一个新选项卡,canary 会自动附加到每个查询键/值或表单字段。

- 搜索空 canary 以揭示所有接收器,无论其可利用性如何(非常适合侦察)。

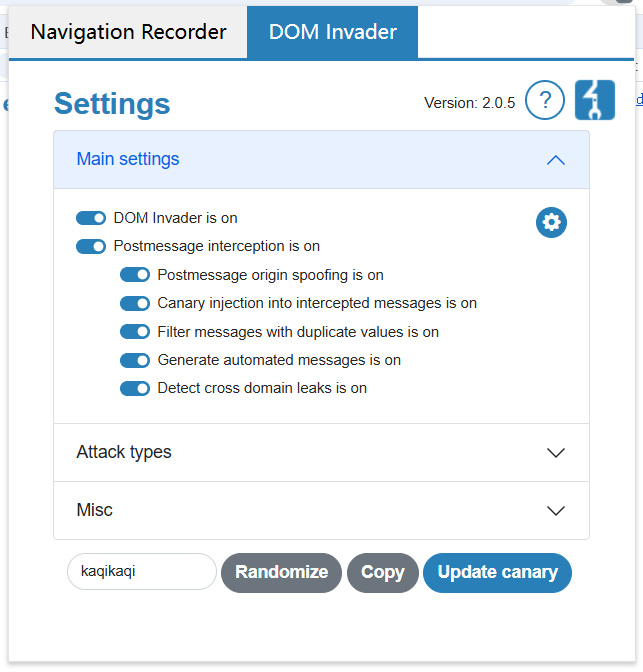

自定义 canary (2025+)

Burp 2024.12 引入了 Canary settings(Burp 徽标 ➜ DOM Invader ➜ Canary)。您可以:

- 随机化 或设置 自定义字符串(对多选项卡测试或默认值自然出现在页面上的情况很有帮助)。

- 复制 值到剪贴板。

- 更改需要 Reload。

浙公网安备 33010602011771号

浙公网安备 33010602011771号