Sql注入实例

一,靶场环境

- 目标网站:http://172.16.43.117:8011/

- 工具:椰树V1.9-web安全扫描工具 (最后附上网盘链接)

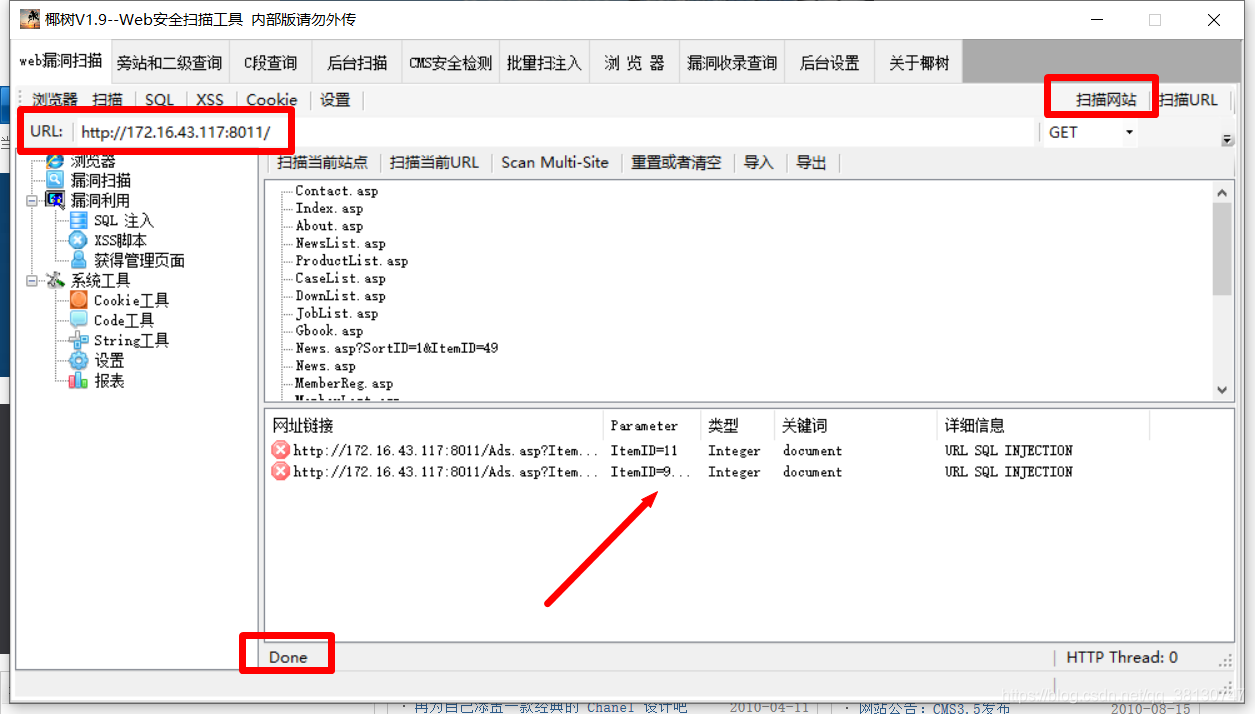

二,使用工具查找注入点

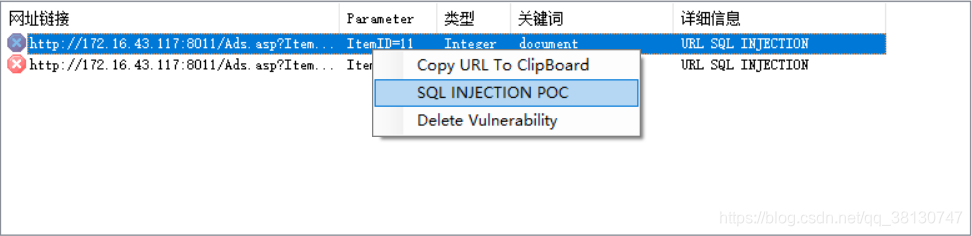

- 1,将url链接放入工具中,点击扫描网站,并且等状态栏为done时,扫描完成,发现2个注入点

三,进行注入

-

1,在刚刚发现的注入点上右击鼠标,选择第二项进行注入

![在这里插入图片描述]()

-

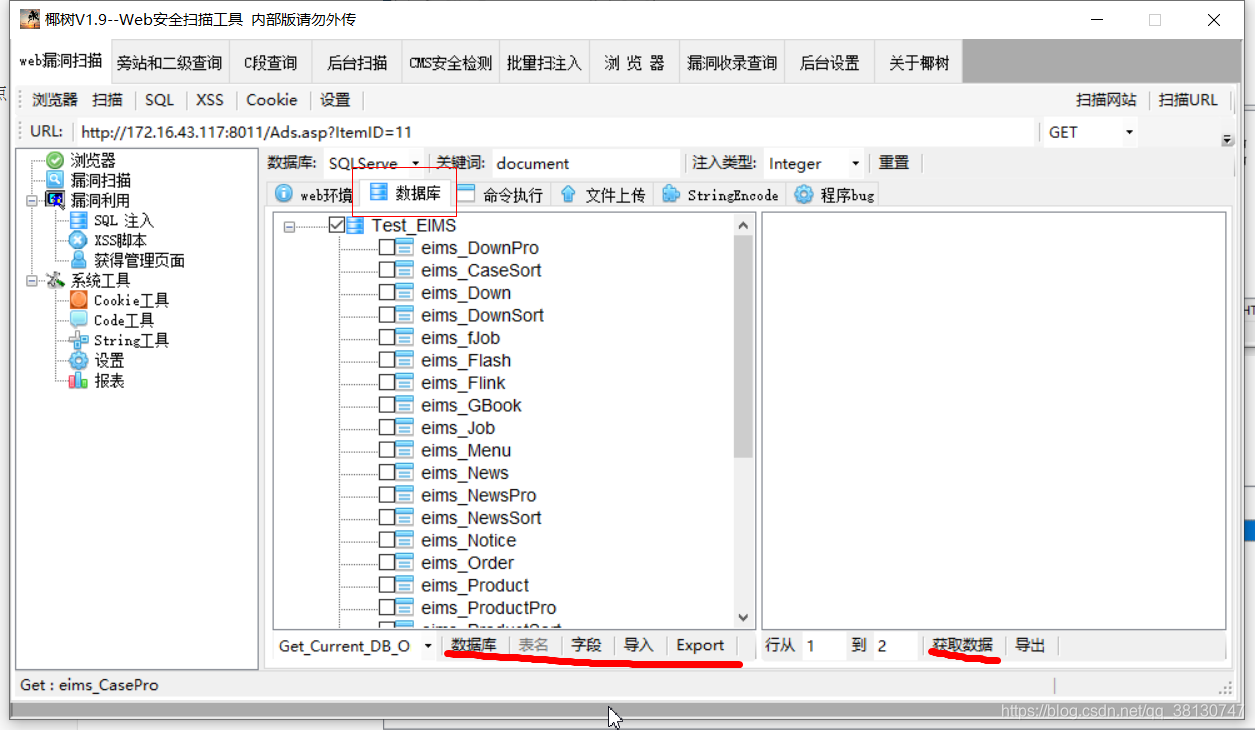

2,跳转过后,打开数据库选项卡,看到数据库Test_EIMS

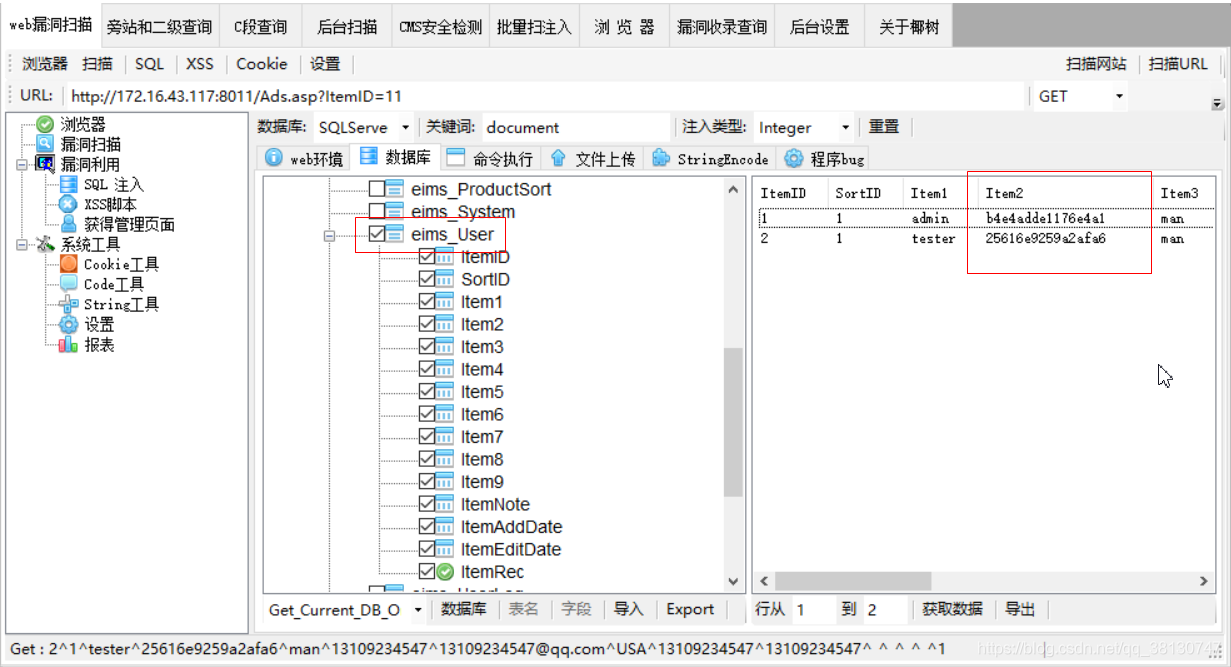

- 3,选定数据库,依次打开表名,找到eims_User即为存储用户名和密码的表,选择所有字段,获取数据

-

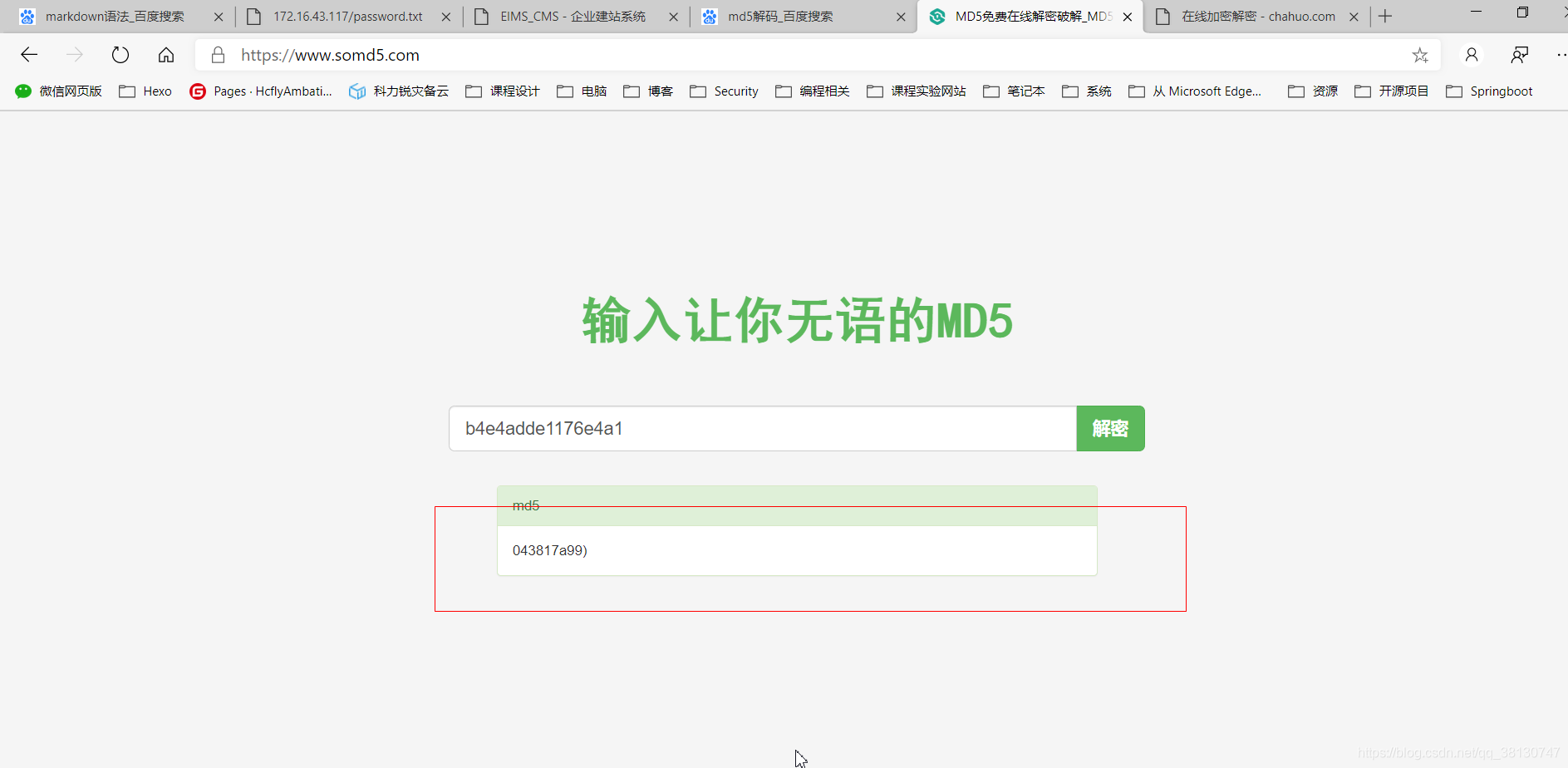

4,Item2即为密码,可知为MD5编码,使用MD5解码工具解码

-

5,复制admin用户的MD5密码,进行解码,解码的结果为043817a99)

-

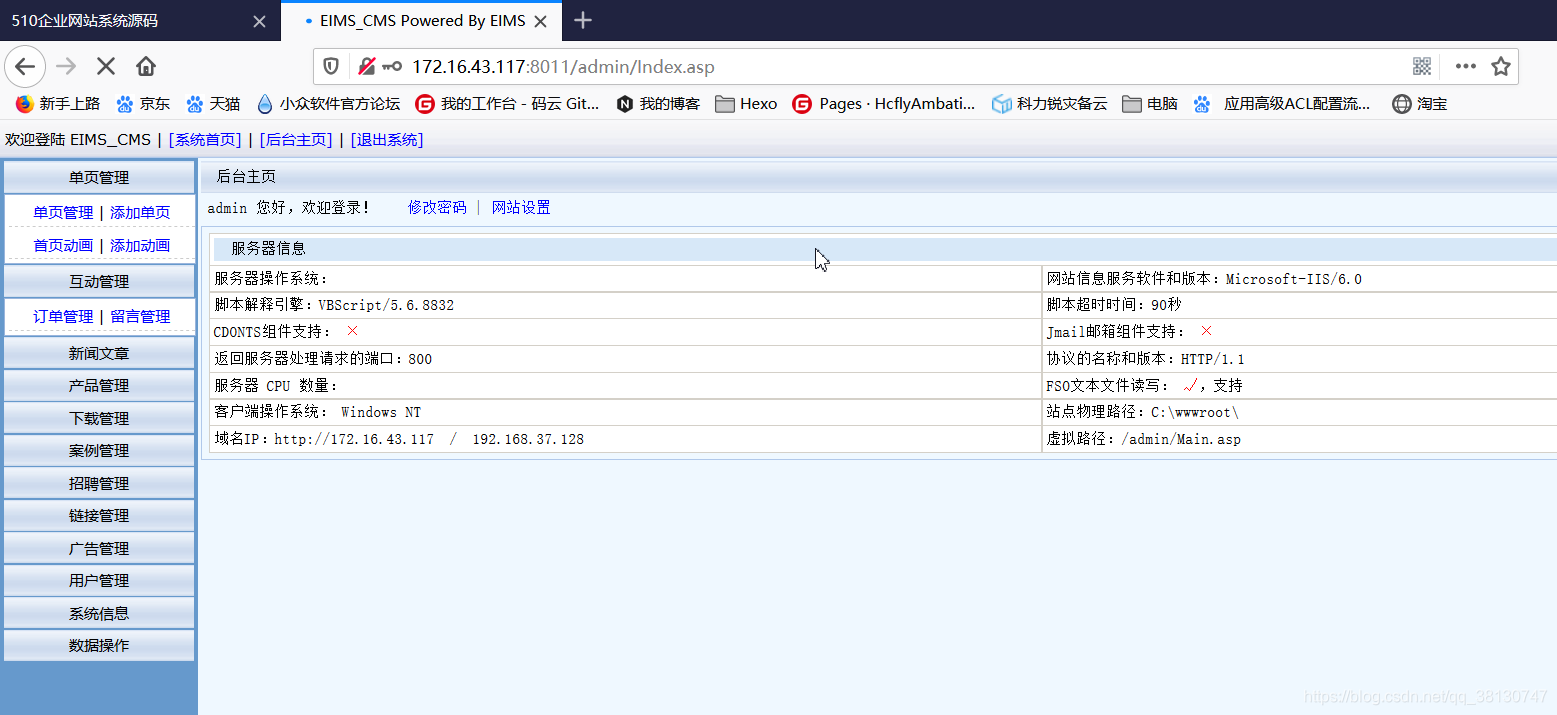

使用御剑工具扫描的登录目录为http://172.16.43.117:8011/admin/login.asp

-

使用上述账户名密码登录,即可登录成功

- sql注入完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号