彻底杀掉redis挖矿程序及其守护进程wnTKYg

今天又遇到了一件烦心的事,前几天刚解决服务器内存跑满的问题,今天又碰到了神奇而又久违的redis挖矿程序。

查询了一下挖矿,就是有人借助redis漏洞借用别人的服务器进行挖矿。

上次做电子商城项目时,开发过程中环境用的阿里云服务器,中途碰到了俄罗斯的ip成功黑了我的服务器,好在文件访问权限有限制,对方仅给我home目录加了密。后来,实在担心留有其它隐藏程序,还是重置了服务器,可怜了又要装一大把的环境。

后来,查阅了一下资料,有人说给配置文件的bind属性取消注释并绑定上ip就行。信了个邪,完全没用。

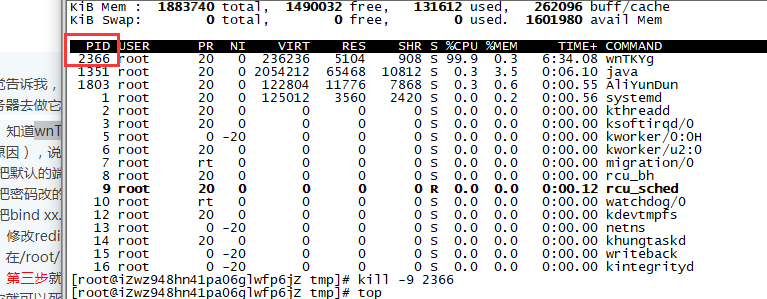

用top命令查看,杀掉》》》》》》没用!!!

守护进程???找出来,杀掉》》》》》》没用!!!!!

删除文件???找出来【find / -name wnTKYg】没用!!!过两分钟又会重现!!!

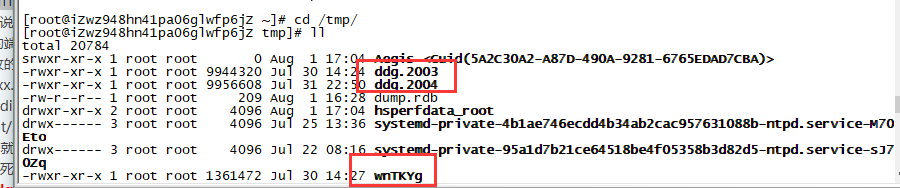

这次wnTKYg, 这个程序的进程守护很牛逼,根据网友的解决方案,杀掉其进程和守护进程,并且在/tmp目录下删除 ddg.2004和wnTKYg文件,然后并没有用,过两分钟,wnTKYg进程依然起来,查询进程PID想杀掉,有的居然杀不掉!!而且还会让你的远程连接断掉!!!

后来,查询了另外一位网友的解决方案,原来问题出在一个定时任务:

目录 /var/spool/cron,记得留意这个文件夹!如果自己层写过一些定时任务,还是忍痛割爱删掉吧,删掉这个目录,没有出现过几分钟又重新跑满CPU的问题。

wnTKYg同minerd和AnXqV两个一样都是挖矿程序。

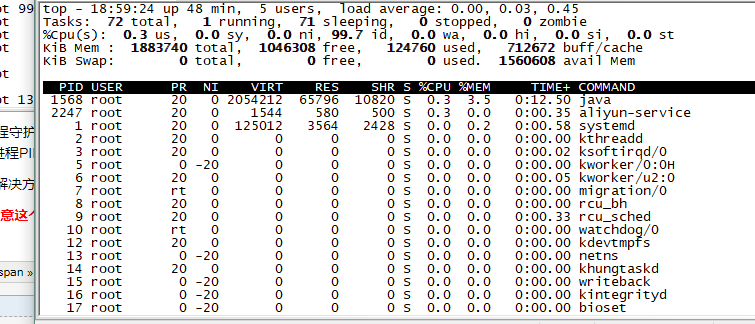

一台服务器安装的redis3.2.8(6379端口)的版本,今天发现还是被挖矿,这次和之前的不同服务器的CPU资源没被耗到98%,而是一直维持在70%。同IP端内的另一台服务器redis3.2.8(6000端口)的机器目前没有被挖矿,继续监控中。

临时解决方法跟之前一样。

1、关闭访问挖矿服务器的访问:iptables -I INPUT -s www.bdyutiudwj.com -j DROP;iptables -A OUTPUT -d www.bdyutiudwj.com -j DROP

2、找到minerd程序:find / -name wnTKYg*

3、去掉执行权限:chmod -x wnTKYg

4、杀掉进程:pkill wnTKYg

5、清除定时任务:在 /var/spool/cron 下的文件直接删除

6、清除文件:除了opt下面的两个异常文件需要清除,/tmp文件夹下也有文件需要清除,Aegis-<guid(5a2c30a2-a87d-490a-9281-6765edad7cba)> AnXqV ddg.217 ddg.218 ddg.219 duckduckgo.12.log duckduckgo.17.log duckduckgo.18.log duckduckgo.19.log

浙公网安备 33010602011771号

浙公网安备 33010602011771号